Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Aplica-se a:

- Microsoft Defender para Endpoint no macOS

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender para empresas

Este artigo descreve como implementar Microsoft Defender para Endpoint no macOS através de Microsoft Intune.

Pré-requisitos e requisitos de sistema

Antes de começar, consulte o Microsoft Defender para Endpoint principal na página do macOS para obter uma descrição geral do Microsoft Defender para Endpoint no macOS, incluindo as respetivas capacidades e funcionalidades. Também inclui ligações para recursos adicionais para obter mais informações. Para obter uma descrição dos pré-requisitos e requisitos de sistema para a versão atual do software, veja Microsoft Defender para Endpoint nos pré-requisitos do MacOS.

Importante

Se quiser executar várias soluções de segurança lado a lado, veja Considerações sobre desempenho, configuração e suporte.

Pode já ter configurado exclusões de segurança mútua para dispositivos integrados no Microsoft Defender para Endpoint. Se ainda precisar de definir exclusões mútuas para evitar conflitos, veja Adicionar Microsoft Defender para Endpoint à lista de exclusão da solução existente.

Descrição geral

A tabela seguinte resume os passos para implementar e gerir Microsoft Defender para Endpoint no macOS através de Microsoft Intune. Consulte a tabela seguinte para obter passos mais detalhados:

| Passo | Nome do ficheiro de exemplo | Identificador do pacote |

|---|---|---|

| Aprovar a extensão do sistema | sysext.mobileconfig |

N/D |

| Política de extensão de rede | netfilter.mobileconfig |

N/D |

| Acesso Total ao Disco | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender para Endpoint definições de configuração Se estiver a planear executar um antivírus que não seja da Microsoft no macOS, defina passiveMode como true. |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| Serviços em segundo plano | background_services.mobileconfig |

N/D |

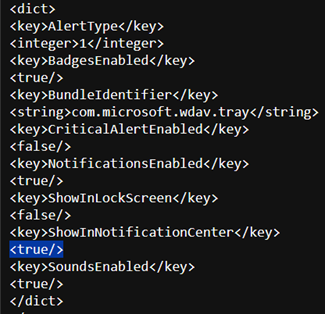

| Configurar notificações de Microsoft Defender para Endpoint | notif.mobileconfig |

com.microsoft.wdav.tray |

| Definições de acessibilidade | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Configurar o Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| Controlo de Dispositivos | DeviceControl.mobileconfig |

N/D |

| Prevenção de Perda de Dados | DataLossPrevention.mobileconfig |

N/D |

| Transferir o pacote de inclusão | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| Implementar o Microsoft Defender para Endpoint na aplicação macOS | Wdav.pkg |

N/D |

Criar perfis de configuração do sistema

O próximo passo consiste em criar perfis de configuração do sistema que Microsoft Defender para Endpoint necessidades. Abrir o centro de administração do Microsoft Intune

Passo 1: Aprovar extensões do sistema

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Configuração, no separador Políticas , selecione + Criar>+ Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Catálogo de definições.

Selecione Criar.

No separador Informações básicas , atribua um nome ao perfil e introduza uma Descrição. Em seguida, selecione Seguinte.

No separador Definições de configuração **,** selecione + Adicionar definições.

No seletor Definições, expanda a categoria Configuração do Sistema e, em seguida, selecione Extensões do Sistema e selecione Extensões de Sistema Permitidas.

Feche o seletor definições e, em seguida, selecione + Editar instância.

Configure as seguintes entradas na secção Extensões de sistema permitidas e, em seguida, selecione Guardar e, em seguida, selecione Seguinte.

Extensões de Sistema Permitidas Identificador de Equipa com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9No separador Âmbitos , (opcional) selecione etiquetas de âmbito e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos ou utilizadores macOS e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 2: filtro de rede

Como parte das capacidades de Deteção e Resposta de Pontos Finais, Microsoft Defender para Endpoint no macOS inspeciona o tráfego do socket e reporta estas informações ao portal do Microsoft 365 Defender. A seguinte política permite que a extensão de rede execute esta funcionalidade.

Transfira netfilter.mobileconfig a partir do repositório do GitHub.

Importante

Só é suportado um .mobileconfig (plist) para o Filtro de Rede. Adicionar vários Filtros de Rede leva a problemas de conectividade de rede no macOS. Este problema não é específico do Defender para Endpoint no macOS.

Para configurar o filtro de rede:

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Filtro de Rede do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãonetfilter.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 3: Acesso Total ao Disco

Nota

Com o macOS Catalina (10.15) ou mais recente, para fornecer privacidade aos utilizadores finais, criou a FDA (Acesso Total ao Disco). Ativar o TCC (Transparência, Consentimento & Controlo) através de uma solução de Gestão de Dispositivos Móvel, como Intune, elimina o risco de o Defender para Ponto Final perder a Autorização de Acesso Total ao Disco para funcionar corretamente.

Este perfil de configuração concede Acesso Total ao Disco para Microsoft Defender para Endpoint. Se tiver configurado anteriormente Microsoft Defender para Endpoint através de Intune, recomendamos que atualize a implementação com este perfil de configuração.

Transfira fulldisk.mobileconfig a partir do repositório do GitHub.

Para configurar o Acesso Total ao Disco:

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Acesso total ao disco do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãofulldisk.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Nota

O Acesso Total ao Disco concedido através do Perfil de Configuração de MDM da Apple não se reflete nas Definições > do Sistema Privacidade & Acesso Total ao Disco de Segurança>.

Passo 4: Serviços em segundo plano

Atenção

O macOS 13 (Ventura) contém novos melhoramentos de privacidade. A partir desta versão, por predefinição, as aplicações não podem ser executadas em segundo plano sem consentimento explícito. Microsoft Defender para Endpoint tem de executar o processo daemon em segundo plano. Este perfil de configuração concede permissão ao Serviço em Segundo Plano para Microsoft Defender para Endpoint. Se tiver configurado anteriormente Microsoft Defender para Endpoint através de Microsoft Intune, recomendamos que atualize a implementação com este perfil de configuração.

Transfira background_services.mobileconfig a partir do repositório do GitHub.

Para configurar serviços em segundo plano:

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Serviços em segundo plano do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãobackground_services.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 5: Notificações

Este perfil é utilizado para permitir que Microsoft Defender para Endpoint no macOS e no Microsoft AutoUpdate apresentem notificações na IU.

Transfira notif.mobileconfig a partir do repositório do GitHub.

Para desativar as notificações para os utilizadores finais, pode alterar Mostrar NotificationCenter de true para false em notif.mobileconfig.

Para configurar notificações:

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Consentimento das Notificações do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãonotif.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 6: Definições de acessibilidade

Este perfil é utilizado para permitir que Microsoft Defender para Endpoint no macOS acedam às definições de acessibilidade no Apple macOS High Sierra (10.13.6) e mais recentes.

Transfira accessibility.mobileconfig a partir do repositório do GitHub.

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Definições de Acessibilidade do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãoaccessibility.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 7: permissões Bluetooth

Atenção

O macOS 14 (Sonoma) contém novos melhoramentos de privacidade. A partir desta versão, por predefinição, as aplicações não podem aceder a Bluetooth sem consentimento explícito. Microsoft Defender para Endpoint utiliza-o se configurar políticas Bluetooth para Controlo de Dispositivos.

Transfira bluetooth.mobileconfig a partir do repositório do GitHub e utilize o mesmo fluxo de trabalho que no Passo 6: Definições de acessibilidade para ativar o acesso Bluetooth.

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil (por exemplo: Consentimento bluetooth do MacOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãobluetooth.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Nota

O Bluetooth concedido através do Perfil de Configuração de MDM da Apple não se reflete nas Definições do Sistema => Privacidade & Segurança => Bluetooth.

Passo 8: Atualização Automática da Microsoft

Este perfil é utilizado para atualizar o Microsoft Defender para Endpoint no macOS através do Microsoft AutoUpdate (MAU). Se estiver a implementar Microsoft Defender para Endpoint no macOS, tem as opções para obter uma versão atualizada da aplicação (Atualização da Plataforma) que se encontra nos diferentes canais mencionados aqui:

- Beta (Insiders-Fast)

- Canal atual (Pré-visualização, Insiders-Slow)

- Canal atual (Produção)

Para obter mais informações, veja Implementar atualizações para Microsoft Defender para Endpoint no macOS.

Transfira com.microsoft.autoupdate2.mobileconfig a partir do repositório do GitHub.

Nota

O exemplo com.microsoft.autoupdate2.mobileconfig do repositório do GitHub está definido como Canal Atual (Produção).

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil, (por exemplo,

macOS Microsoft Auto-Update), e introduza uma Descrição e, em seguida, selecione Seguinte.No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada .

Selecione um Canal de implementação e selecione Seguinte.

Selecione o ficheiro de perfil de Configuraçãocom.microsoft.autoupdate2.mobileconfig transferido anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 9: Microsoft Defender para Endpoint definições de configuração

Neste passo, irá configurar políticas antimalware e EDR, utilizando o portal do Microsoft Defender (Passo 9a.) ou o portal de Microsoft Intune (Passo 9b.), consoante a sua preferência ou os requisitos da sua organização.

Nota

Conclua apenas um dos seguintes passos (9a. OU 9b.)

9a. Definir políticas com o portal do Microsoft Defender

Defina políticas com o portal Microsoft Defender ao seguir estes passos:

Aceda a Configurar Microsoft Defender para Endpoint no Intune antes de definir as políticas de segurança com a Gestão de Definições de Segurança Microsoft Defender para Endpoint.

No portal Microsoft Defender, aceda a Gestão> de configuraçãoPolíticas de segurança de ponto final Políticas>>macCriar nova política.

Em Selecionar Plataforma, selecione macOS.

Em Selecionar Modelo, selecione o modelo antivírus Microsoft Defender (ou a deteção e resposta de Ponto final se estiver a repetir as ações de acordo com 9. abaixo) e, em seguida, selecione Criar Política.

Especifique um nome (por exemplo: Microsoft Defender Política Antivírus (ou Política EDR)) e uma descrição para a política e, em seguida, selecione Seguinte.

No separador Definições de configuração , selecione as definições adequadas para a sua organização e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

No separador Rever , selecione Guardar.

Repita as ações a partir de 2. a 8. acima para criar uma política de deteção e resposta de Ponto final (EDR).

9b. Definir políticas com Microsoft Intune

Defina políticas com o Portal do Microsoft Defender ao implementar as seguintes instruções:

Para criar este perfil, copie o código do Intune perfil recomendado (recomendado) ou o perfil completo Intune (para cenários avançados) e guarde o ficheiro como com.microsoft.wdav.xml.

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas , atribua um nome ao perfil, (por exemplo,

macOS wdav preferences), e introduza uma Descrição e, em seguida, selecione Seguinte.No separador Definições de configuração, introduza o nome do perfil de configuração personalizada

com.microsoft.wdavSelecione um Canal de implementação e selecione Seguinte.

Selecione o

com.microsoft.wdav.xmlficheiro de perfil de Configuração criado anteriormente e, em seguida, selecione Seguinte.No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Atenção

Tem de introduzir o nome de perfil de configuração personalizado correto; caso contrário, estas preferências não serão reconhecidas pelo Microsoft Defender para Endpoint.

Para obter mais informações, consulte Definir preferências para Microsoft Defender para Endpoint no Mac.

Para obter mais informações sobre a gestão das definições de segurança, consulte:

- Gerir Microsoft Defender para Endpoint em dispositivos com Microsoft Intune

- Gerir definições de segurança para Windows, macOS e Linux nativamente no Defender para Endpoint

Passo 10: Proteção de rede para Microsoft Defender para Endpoint no macOS (opcional)

A definição Proteção de rede está incluída no modelo antivírus Microsoft Defender criado no passo 9.

Para obter mais informações sobre a Proteção de Rede para Microsoft Defender para Endpoint no MacOS, consulte Proteção de rede para MacOS

Passo 11: Controlo de Dispositivos para Microsoft Defender para Endpoint no macOS (opcional)

A definição Controlo de Dispositivos está incluída no modelo de acesso ao disco Completo do MacOS criado no passo 3.

Para obter mais informações sobre o Controlo de Dispositivos para Microsoft Defender para Endpoint no macOS, consulte Controlo de Dispositivos para MacOS

Passo 12: Publicar a aplicação Microsoft Defender

Importante

A aplicação Microsoft Defender para macOS divide funcionalidades para Microsoft Defender para Endpoint e Prevenção de Perda de Dados do Ponto Final do Microsoft Purview, se também estiver a planear integrar dispositivos MacOS no Purview (Passo 18), certifique-se de que a Monitorização de Dispositivos está ativada nesta fase. Para ativar a Monitorização de Dispositivos do Purview no Portal do Microsoft Purview , aceda a Definições > Dispositivos.

Este passo permite implementar Microsoft Defender para Endpoint em computadores inscritos.

No centro de administração do Microsoft Intune, abra Aplicações.

Expanda Plataformas, selecione macOS e, em seguida, selecione +Criar

Em Tipo de aplicação, selecione Microsoft Defender para Endpoint >macOS e, em seguida, selecione Selecionar.

Nas Informações da aplicação, mantenha os valores predefinidos e selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

No separador Rever+Criar, selecione Criar.

Para obter mais informações, veja Adicionar Microsoft Defender para Endpoint a dispositivos macOS com Microsoft Intune.

Importante

Deve criar e implementar os perfis de configuração pela ordem especificada (passos 1 a 12) para uma configuração de sistema bem-sucedida.

Passo 13: Transferir o pacote de inclusão do Microsoft Defender para Endpoint

Para transferir o pacote de inclusão a partir do portal do Microsoft Defender:

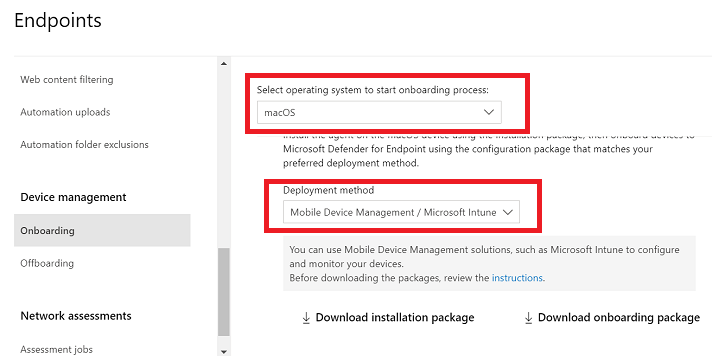

No portal Microsoft Defender, selecione Definições Pontos Finais>Gestão> dedispositivos>Integração.

No menu pendente Selecionar sistema operativo para iniciar o processo de inclusão , selecione macOS.

No menu pendente Método de implementação, selecione Mobile Gestão de Dispositivos/Microsoft Intune.

Selecione Transferir pacote de inclusão. Guarde-o como WindowsDefenderATPOnboardingPackage.zip no mesmo diretório.

Extraia o conteúdo do ficheiro .zip:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

Passo 14: Implementar o pacote de inclusão do Microsoft Defender para Endpoint para MacOS

Este perfil contém informações de licença para Microsoft Defender para Endpoint.

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione Criar>Nova Política.

Em Plataforma, selecione macOS.

Em Tipo de perfil, selecione Modelos.

Em Nome do modelo, selecione Personalizado.

Selecione Criar.

No separador Noções básicas, atribua um nome ao perfil (por exemplo, MDE integração para macOS) e introduza uma Descrição e, em seguida, selecione Seguinte.

No separador Definições de configuração , introduza um Nome de perfil de configuração personalizada.

Selecione um Canal de implementação e selecione Seguinte.

Selecione o WindowsDefenderATPOnboarding.xml Ficheiro de perfil de configuração criado anteriormente e, em seguida, selecione Seguinte.

No separador Atribuições , atribua o perfil a um grupo onde estão localizados os dispositivos macOS e/ou utilizadores e, em seguida, selecione Seguinte.

Reveja o perfil de configuração e, em seguida, selecione Criar.

Passo 15: Verificar o estado do Dispositivo e da Configuração

Passo 15a. Ver Estado

Existem várias formas de ver estas informações no centro de administração do Microsoft Intune, incluindo monitorização e relatórios por dispositivo, utilizador, políticas de configuração e muito mais. Eis um exemplo:

No Intune centro de administração, aceda a Dispositivos e, em Gerir Dispositivos, selecione Configuração.

No separador Políticas , selecione uma política e, em seguida, no estado de entrada dispositivo e utilizador , selecione Ver Relatório.

Passo 15b. Configuração do dispositivo cliente

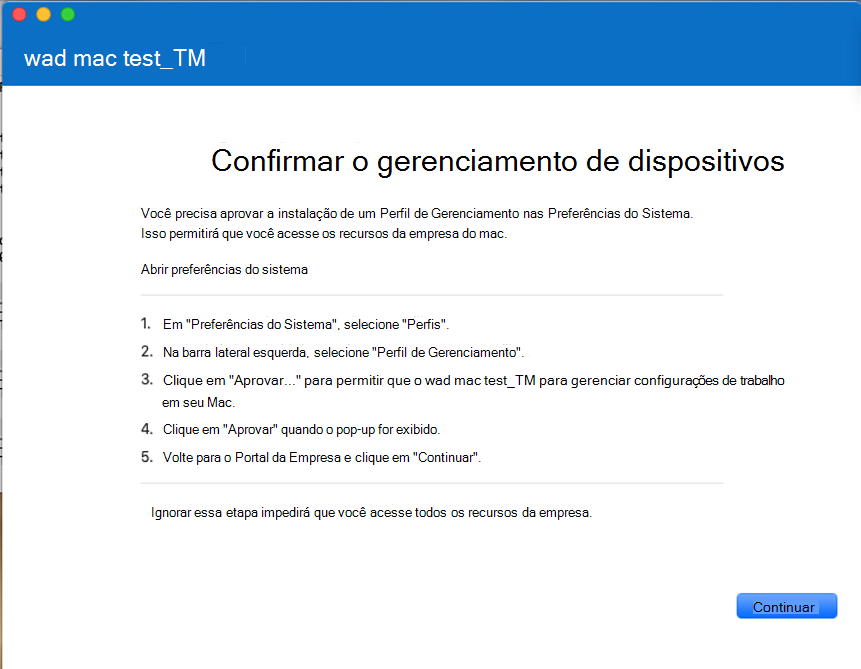

Siga os passos descritos em Inscrever o dispositivo macOS com a aplicação Portal da Empresa

Confirme a gestão de dispositivos.

Selecione Abrir Preferências do Sistema, localize Perfil de Gestão na lista e selecione Aprovar.... O Perfil de Gestão seria apresentado como Verificado:

Selecione Continuar e conclua a inscrição.

Agora, pode inscrever mais dispositivos. Também pode inscrevê-los mais tarde, depois de concluir a configuração do sistema de aprovisionamento e os pacotes de aplicações.

Em Intune, selecione Dispositivos>Todos os dispositivos. Aqui, pode ver o seu dispositivo entre os listados:

Passo 15c. Verificar o estado do dispositivo cliente

Depois de os perfis de configuração serem implementados nos seus dispositivos, abra As Definições > do Sistema Geral > Gestão de Dispositivos no seu dispositivo MacOS.

Verifique se todos os perfis de configuração estão presentes e instalados:

accessibility.mobileconfigbackground_services.mobileconfigbluetooth.mobileconfigcom.microsoft.autoupdate2.mobileconfigfulldisk.mobileconfig- Perfil de Gestão (este é o perfil de sistema Intune)

-

WindowsDefenderATPOnboarding.xml(este é o pacote de inclusão do Defender para Endpoint para macOS) netfilter.mobileconfignotif.mobileconfig

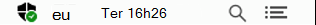

Também deverá ver o ícone Microsoft Defender no canto superior direito.

Passo 16: Verificar a deteção de antimalware

Veja o seguinte artigo para testar uma revisão da deteção de antimalware: Teste de deteção de antivírus para verificar os serviços de integração e relatórios do dispositivo

Passo 17: Verificar a deteção do EDR

Veja o seguinte artigo para testar uma revisão da deteção EDR: teste de deteção EDR para verificar a inclusão de dispositivos e os serviços de relatórios

Passo 18: Prevenção de Perda de Dados do Microsoft Purview (DLP) para o Ponto Final no MacOS (vivamente recomendado)

Veja Introdução à prevenção de perda de dados de pontos finais.

Resolução de Problemas

Problema: não foi encontrada nenhuma licença.

Causa: A inclusão não foi concluída.

Resolução: certifique-se de que concluiu os passos 13 e 14 acima.

Problemas de instalação do registo

Veja Problemas de instalação do registo para obter informações sobre como localizar o registo gerado automaticamente criado pelo instalador, quando ocorre um erro.

Para obter informações sobre procedimentos de resolução de problemas, consulte:

- Resolver problemas da extensão do sistema no Microsoft Defender para Endpoint no macOS

- Resolver problemas de instalação do Microsoft Defender para Endpoint no macOS

- Resolver problemas de licença do Microsoft Defender para Endpoint no macOS

- Resolver problemas de conectividade da cloud para Microsoft Defender para Endpoint no macOS

- Resolver problemas de desempenho do Microsoft Defender para Endpoint no macOS

Desinstalação

Veja Desinstalar para obter detalhes sobre como remover Microsoft Defender para Endpoint no macOS de dispositivos cliente.