PASSO 3: Verificar a conectividade do cliente aos URLs do serviço Microsoft Defender para Endpoint

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Verifique se os clientes conseguem ligar-se aos URLs de serviço do Defender para Endpoint com o Analisador de Cliente do Defender para Ponto Final para garantir que os pontos finais conseguem comunicar telemetria ao serviço.

Para obter mais informações sobre o Analisador de Cliente do Defender para Endpoint, veja Resolver problemas de estado de funcionamento do sensor com o Microsoft Defender para Endpoint Client Analyzer.

Nota

Pode executar o Analisador de Cliente do Defender para Endpoint em dispositivos antes da integração e após a integração.

- Ao testar num dispositivo integrado no Defender para Endpoint, a ferramenta utilizará os parâmetros de inclusão.

- Quando os testes num dispositivo ainda não estão integrados no Defender para Endpoint, a ferramenta utilizará as predefinições dos EUA, Reino Unido e UE.

Para os URLs de serviço consolidados fornecidos pela conectividade simplificada (predefinição para novos inquilinos), ao testar dispositivos que ainda não estão integrados no Defender para Endpoint, executemdeclientanalyzer.cmdcom-o <path to MDE onboarding package >. O comando utilizará parâmetros geográficos do script de inclusão para testar a conectividade. Caso contrário, o teste de pré-integração predefinido é executado em relação ao URL padrão definido. Consulte a secção seguinte para obter mais detalhes.

Verifique se a configuração do proxy foi concluída com êxito. Em seguida, o WinHTTP pode detetar e comunicar através do servidor proxy no seu ambiente e, em seguida, o servidor proxy permite o tráfego para os URLs de serviço do Defender para Endpoint.

Transfira a ferramenta Microsoft Defender para Endpoint Client Analyzer na qual o sensor do Defender para Ponto Final está em execução.

Extraia os conteúdos de MDEClientAnalyzer.zip no dispositivo.

Abra uma linha de comandos elevada:

- Aceda a Iniciar e escreva cmd.

- Clique com o botão direito do rato em Linha de comandos e selecione Executar como administrador.

Introduza o seguinte comando e prima Enter:

HardDrivePath\MDEClientAnalyzer.cmdSubstitua HardDrivePath pelo caminho onde a ferramenta MDEClientAnalyzer foi transferida. Por exemplo:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdA ferramenta cria e extrai o ficheiro MDEClientAnalyzerResult.zip na pasta a utilizar no HardDrivePath.

Abra MDEClientAnalyzerResult.txt e verifique se executou os passos de configuração do proxy para ativar a deteção e o acesso do servidor aos URLs do serviço.

A ferramenta verifica a conectividade do Defender para URLs de serviço do Endpoint. Certifique-se de que o cliente do Defender para Endpoint está configurado para interagir. A ferramenta imprime os resultados no ficheiro MDEClientAnalyzerResult.txt para cada URL que pode potencialmente ser utilizado para comunicar com os serviços do Defender para Endpoint. Por exemplo:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Se qualquer uma das opções de conectividade devolver um estado (200), o cliente do Defender para Endpoint pode comunicar corretamente com o URL testado através deste método de conectividade.

No entanto, se os resultados da verificação de conectividade indicarem uma falha, será apresentado um erro HTTP (consulte Códigos de Estado HTTP). Em seguida, pode utilizar os URLs na tabela apresentada em Ativar o acesso aos URLs de serviço do Defender para Endpoint no servidor proxy. Os URLs disponíveis para utilização dependem da região selecionada durante o procedimento de inclusão.

Nota

As verificações de conectividade da cloud da ferramenta Connectivity Analyzer não são compatíveis com as criações de processos de Bloqueio da regra de Redução da Superfície de Ataque provenientes de comandos PSExec e WMI. Terá de desativar temporariamente esta regra para executar a ferramenta de conectividade. Em alternativa, pode adicionar temporariamente exclusões do ASR ao executar o analisador.

Quando o TelemetryProxyServer está definido no Registo ou através de Política de Grupo, o Defender para Endpoint irá reverter, falha ao aceder ao proxy definido.

Se estiver a testar a conectividade num dispositivo que ainda não foi integrado no Defender para Endpoint com a abordagem simplificada (relevante para dispositivos novos e migradores):

Transfira o pacote de inclusão simplificado para o SO relevante.

Extraia o .cmd do pacote de inclusão.

Siga as instruções na secção anterior para transferir o Analisador de Cliente.

Execute

mdeclientanalyzer.cmd -o <path to onboarding cmd file>a partir da pasta MDEClientAnalyzer. O comando utiliza parâmetros geográficos do script de inclusão para testar a conectividade.

Se estiver a testar a conectividade num dispositivo integrado no Defender para Endpoint com o pacote de inclusão simplificado, execute o Analisador de Cliente do Defender para Endpoint normalmente. A ferramenta utiliza os parâmetros de inclusão configurados para testar a conectividade.

Para obter mais informações sobre como aceder a scripts de inclusão simplificados, veja Inclusão de dispositivos com conectividade simplificada do dispositivo.

Veja a seguinte documentação de orientação para eliminar o requisito de caráter universal (*) para o seu ambiente específico ao utilizar o Microsoft Monitoring Agent (MMA) para versões anteriores do Windows.

Integre um sistema operativo anterior com o Microsoft Monitoring Agent (MMA) no Defender para Ponto Final (para obter mais informações, consulte Integrar versões anteriores do Windows no Defender para Endpoint e Integrar servidores Windows).

Certifique-se de que o computador está a comunicar com êxito no portal do Microsoft Defender.

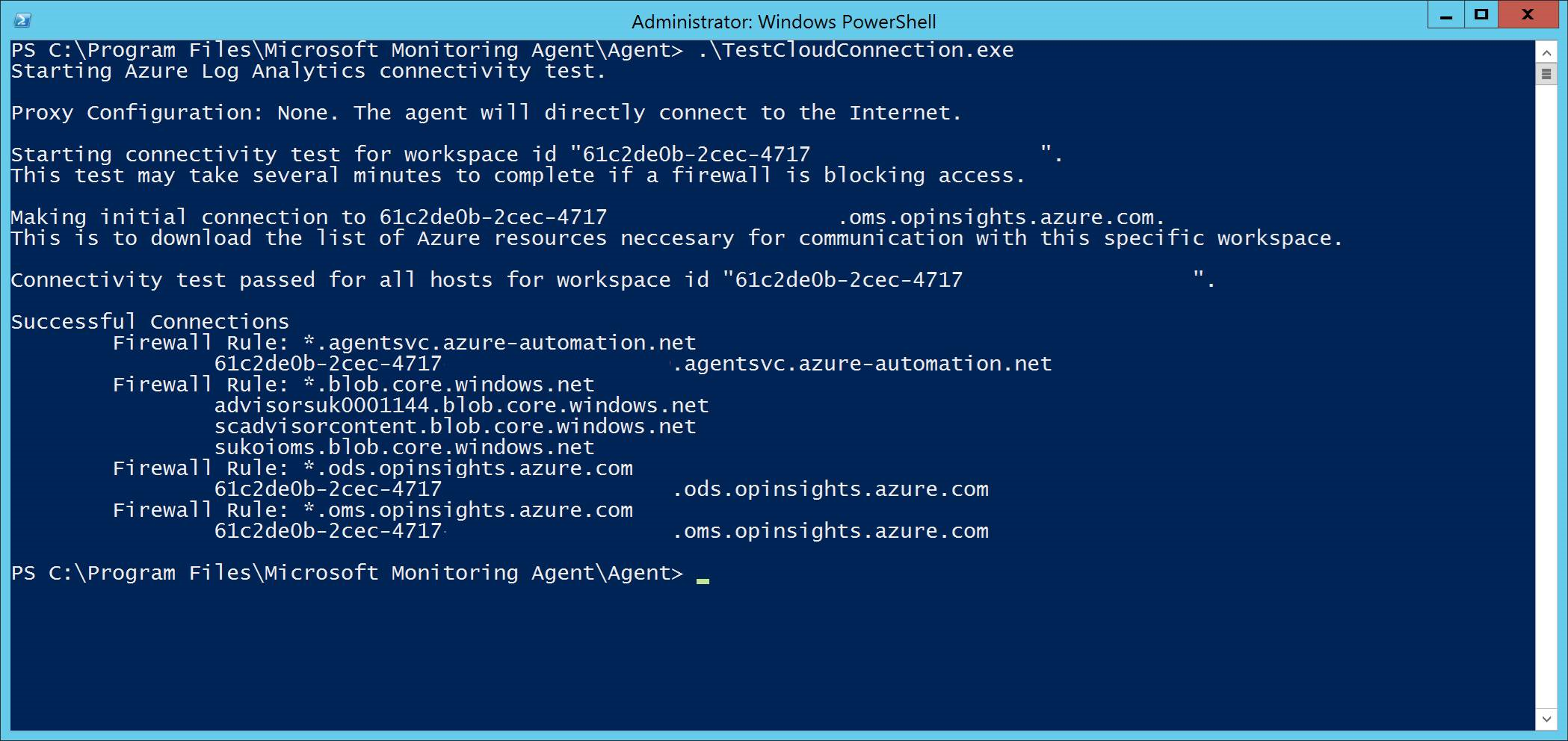

Execute a ferramenta TestCloudConnection.exe de

C:\Program Files\Microsoft Monitoring Agent\Agentpara validar a conectividade e para obter os URLs necessários para a área de trabalho específica.Consulte a lista de URLs Microsoft Defender para Endpoint para obter a lista completa de requisitos para a sua região (consulte a Folha de Cálculo URLs de Serviço).

Os carateres universais (*) utilizados nos *.ods.opinsights.azure.compontos finais , *.oms.opinsights.azure.come *.agentsvc.azure-automation.net URL podem ser substituídos pelo ID específico da Área de Trabalho. O ID da Área de Trabalho é específico do seu ambiente e área de trabalho. Pode encontrá-la na secção Inclusão do seu inquilino no portal do Microsoft Defender.

O *.blob.core.windows.net ponto final do URL pode ser substituído pelos URLs apresentados na secção "Regra de Firewall: *.blob.core.windows.net" dos resultados do teste.

Nota

No caso da integração através do Microsoft Defender para a Cloud, podem ser utilizadas várias áreas de trabalho. Terá de efetuar o procedimento de TestCloudConnection.exe no computador integrado de cada área de trabalho (para determinar se existem alterações aos URLs *.blob.core.windows.net entre as áreas de trabalho).

Integrar o Cliente Windowsa Carregar dispositivos windows servernão Windows