Configurar uma conta de serviço de diretório para o Defender for Identity com um gMSA

Este artigo descreve como criar uma conta de serviço gerenciado de grupo (gMSA) para uso como uma entrada DSA do Defender for Identity.

Para obter mais informações, consulte Contas de serviço de diretório para o Microsoft Defender for Identity.

Gorjeta

Em ambientes com várias florestas e vários domínios, recomendamos a criação dos gMSAs com um nome exclusivo para cada floresta ou domínio. Além disso, crie um grupo universal em cada domínio, contendo todas as contas de computador dos sensores para que todos os sensores possam recuperar as senhas dos gMSAs e executar as autenticações entre domínios.

Pré-requisitos: Conceder permissões para recuperar a senha da conta gMSA

Antes de criar a conta gMSA, considere como atribuir permissões para recuperar a senha da conta.

Ao usar uma entrada gMSA, o sensor precisa recuperar a senha do gMSA do Ative Directory. Isso pode ser feito atribuindo a cada um dos sensores ou usando um grupo.

Em uma implantação de floresta única e domínio único, se você não estiver planejando instalar o sensor em nenhum servidor AD FS / AD CS, poderá usar o grupo de segurança interno Controladores de Domínio.

Em uma floresta com vários domínios, ao usar uma única conta DSA, recomendamos criar um grupo universal e adicionar cada um dos controladores de domínio e servidores AD FS / AD CS ao grupo universal.

Se você adicionar uma conta de computador ao grupo universal depois que o computador recebeu seu tíquete Kerberos, ele não poderá recuperar a senha do gMSA até receber um novo tíquete Kerberos. O tíquete Kerberos tem uma lista de grupos dos quais uma entidade é membro quando o tíquete é emitido.

Nesses cenários, siga um destes procedimentos:

Aguarde a emissão do novo tíquete Kerberos. Os bilhetes Kerberos são normalmente válidos por 10 horas.

Reinicialize o servidor. Quando o servidor é reinicializado, um novo tíquete Kerberos é solicitado com a nova associação ao grupo.

Limpe os tíquetes Kerberos existentes. Isso força o controlador de domínio a solicitar um novo tíquete Kerberos.

Para limpar os tickets, a partir de um prompt de comando do administrador no controlador de domínio, execute o seguinte comando:

klist purge -li 0x3e7

Criar a conta gMSA

Esta seção descreve como criar um grupo específico que pode recuperar a senha da conta, criar uma conta gMSA e testar se a conta está pronta para uso.

Atualize o código a seguir com valores variáveis para seu ambiente. Em seguida, execute os comandos do PowerShell como administrador:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Conceder permissões DSA necessárias

O DSA requer permissões somente leitura em todos os objetos no Ative Directory, incluindo o Contêiner de Objetos Excluídos.

As permissões somente leitura no contêiner Objetos Excluídos permitem que o Defender for Identity detete exclusões de usuários do Ative Directory.

Use o exemplo de código a seguir para ajudá-lo a conceder as permissões de leitura necessárias no contêiner Objetos Excluídos , independentemente de você estar usando ou não uma conta gMSA.

Gorjeta

Se o DSA ao qual você deseja conceder as permissões for uma Conta de Serviço Gerenciado de Grupo (gMSA), você deverá primeiro criar um grupo de segurança, adicionar o gMSA como membro e adicionar as permissões a esse grupo. Para obter mais informações, consulte Configurar uma conta de serviço de diretório para o Defender for Identity com um gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Para obter mais informações, consulte Alterando permissões em um contêiner de objeto excluído.

Verifique se a conta gMSA tem os direitos necessários

O serviço de sensor do Defender for Identity, Sensor de Proteção Avançada contra Ameaças do Azure, é executado como um LocalService e executa a representação da conta DSA. A representação falhará se a política Fazer logon como serviço estiver configurada, mas a permissão não tiver sido concedida à conta gMSA. Nesses casos, você verá o seguinte problema de integridade: As credenciais de usuário dos serviços de diretório estão incorretas.

Se você vir esse alerta, recomendamos verificar se a política Fazer logon como serviço está configurada. Se você precisar configurar a diretiva Fazer logon como um serviço , faça-o em uma configuração de Diretiva de Grupo ou em uma Diretiva de Segurança Local.

Para verificar a Política Local, execute

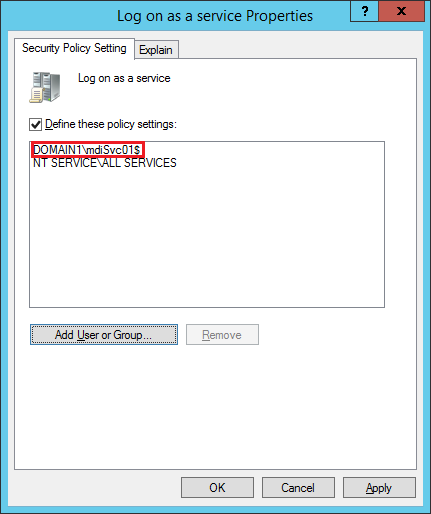

secpol.msce selecione Políticas Locais. Em Atribuição de Direitos de Utilizador, aceda à definição de política Iniciar sessão como serviço. Por exemplo:

Se a política estiver habilitada, adicione a conta gMSA à lista de contas que podem fazer logon como um serviço.

Para verificar se a definição está configurada numa Política de Grupo: Execute

rsop.msce verifique se a política Configuração do Computador -> Definições do Windows -> Definições de Segurança -> Políticas Locais -> Atribuição de Direitos de Utilizador -> Iniciar sessão como serviço está selecionada. Por exemplo:Se a configuração estiver definida, adicione a conta gMSA à lista de contas que podem fazer logon como um serviço no Editor de Gerenciamento de Diretiva de Grupo.

Nota

Se você usar o Editor de Gerenciamento de Diretiva de Grupo para configurar a configuração Fazer logon como um serviço , certifique-se de adicionar Serviço NT\Todos os Serviços e a conta gMSA que você criou.

Configurar uma conta do Serviço de Diretório no Microsoft Defender XDR

Para conectar seus sensores aos domínios do Ative Directory, você precisará configurar as contas do Serviço de Diretório no Microsoft Defender XDR.

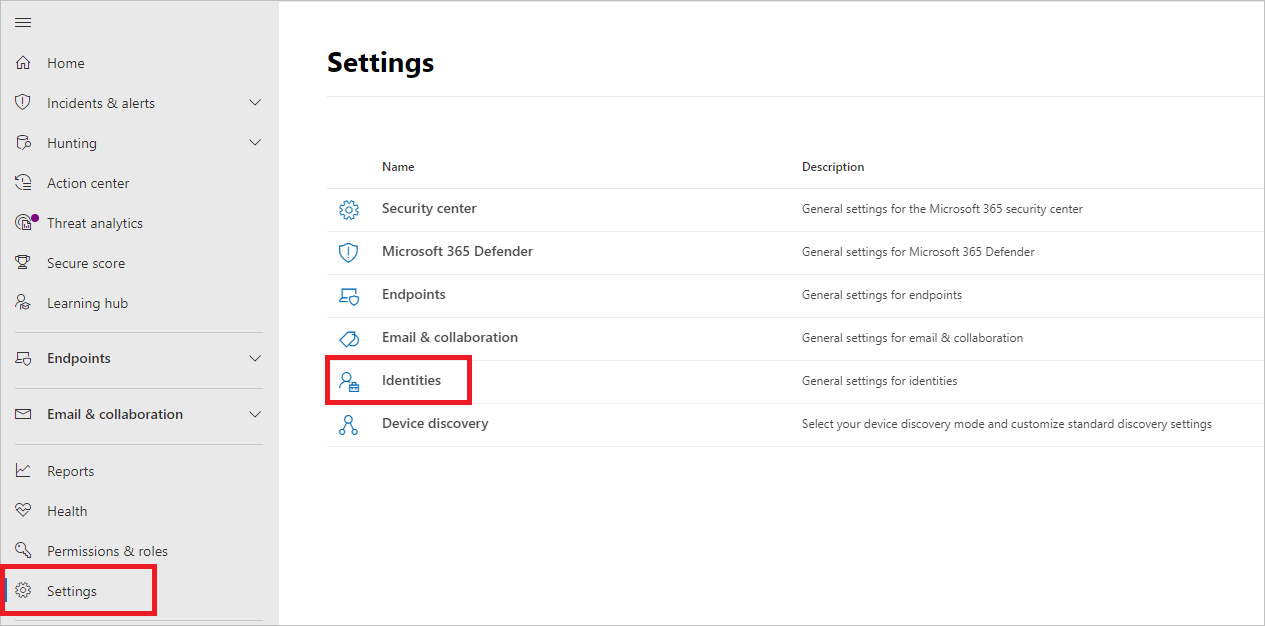

No Microsoft Defender XDR, vá para Identidades de configurações>. Por exemplo:

Selecione Contas do Serviço de Diretório. Você verá quais contas estão associadas a quais domínios. Por exemplo:

Para adicionar credenciais de conta do Serviço de Diretório, selecione Adicionar credenciais e insira o Nome da conta, Domínio e Senha da conta criada anteriormente. Você também pode escolher se é uma conta de serviço gerenciado de grupo (gMSA) e se pertence a um domínio de rótulo único. Por exemplo:

Campo Comentários Nome da conta (obrigatório) Insira o nome de usuário do AD somente leitura. Por exemplo: DefenderForIdentityUser.

- Você deve usar um usuário AD padrão ou uma conta gMSA.

- Não utilize o formato UPN para o seu nome de utilizador.

- Ao usar um gMSA, a string do usuário deve terminar com o$sinal. Por exemplo:mdisvc$

NOTA: Recomendamos que evite utilizar contas atribuídas a utilizadores específicos.Senha (necessária para contas de usuário padrão do AD) Somente para contas de usuário do AD, gere uma senha forte para o usuário somente leitura. Por exemplo: PePR!BZ&}Y54UpC3aB.Conta de serviço gerenciado de grupo (necessária para contas gMSA) Somente para contas gMSA, selecione Conta de serviço gerenciado de grupo. Domínio (obrigatório) Insira o domínio para o usuário somente leitura. Por exemplo: contoso.com.

É importante que você insira o FQDN completo do domínio onde o usuário está localizado. Por exemplo, se a conta do usuário estiver no domínio corp.contoso.com, você precisará digitarcorp.contoso.comnãocontoso.com.

Para obter mais informações, consulte Suporte da Microsoft para domínios de rótulo único.Selecione Guardar.

(Opcional) Se você selecionar uma conta, um painel de detalhes será aberto com as configurações dessa conta. Por exemplo:

Nota

Você pode usar esse mesmo procedimento para alterar a senha das contas de usuário padrão do Ative Directory. Não há nenhuma senha definida para contas gMSA.

Resolução de Problemas

Para obter mais informações, consulte Falha do sensor ao recuperar as credenciais gMSA.

Próximo passo

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários