Analisar o seu primeiro incidente no Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Compreender o contexto que envolve incidentes é essencial na análise de ataques. Combinar os seus conhecimentos e experiência com as funcionalidades e capacidades do Microsoft Defender XDR garante uma resolução mais rápida dos incidentes e a segurança da sua organização contra ciberataques.

As ameaças atualmente relacionadas com a segurança de dados – compromisso com e-mails empresariais (BEC), software maligno como backdoors e ransomware, violações organizacionais e ataques de estado-nação – exigem ações rápidas, inteligentes e decisivas por parte dos socorristas. Ferramentas como o Microsoft Defender XDR permitem que as equipas de resposta detetem, triagem e investiguem incidentes através da sua experiência de painel único e encontrem as informações necessárias para tomar estas decisões atempadamente.

Tarefas de investigação

As investigações geralmente envolvem os socorristas que veem várias aplicações enquanto verificam simultaneamente várias origens de informações sobre ameaças. Às vezes, as investigações são expandidas para investigar outras ameaças. Documentar factos e soluções numa investigação de ataque é uma tarefa importante adicional que fornece histórico e contexto para a utilização de outros investigadores ou para investigações posteriores. Estas tarefas de investigação são simplificadas ao utilizar o Microsoft Defender XDR através do seguinte:

Dinamização – o portal agrega informações de ataque importantes contextualizadas nas cargas de trabalho do Defender ativadas na sua organização. O portal consolida todas as informações nos componentes de um único ataque (ficheiro, URL, caixa de correio, uma conta de utilizador ou dispositivo), mostrando relações e linha cronológica de atividades. Com todas as informações disponíveis numa página, o portal permite que os participantes em incidentes dinamizem entidades e eventos relacionados para encontrar as informações de que precisam para tomar decisões.

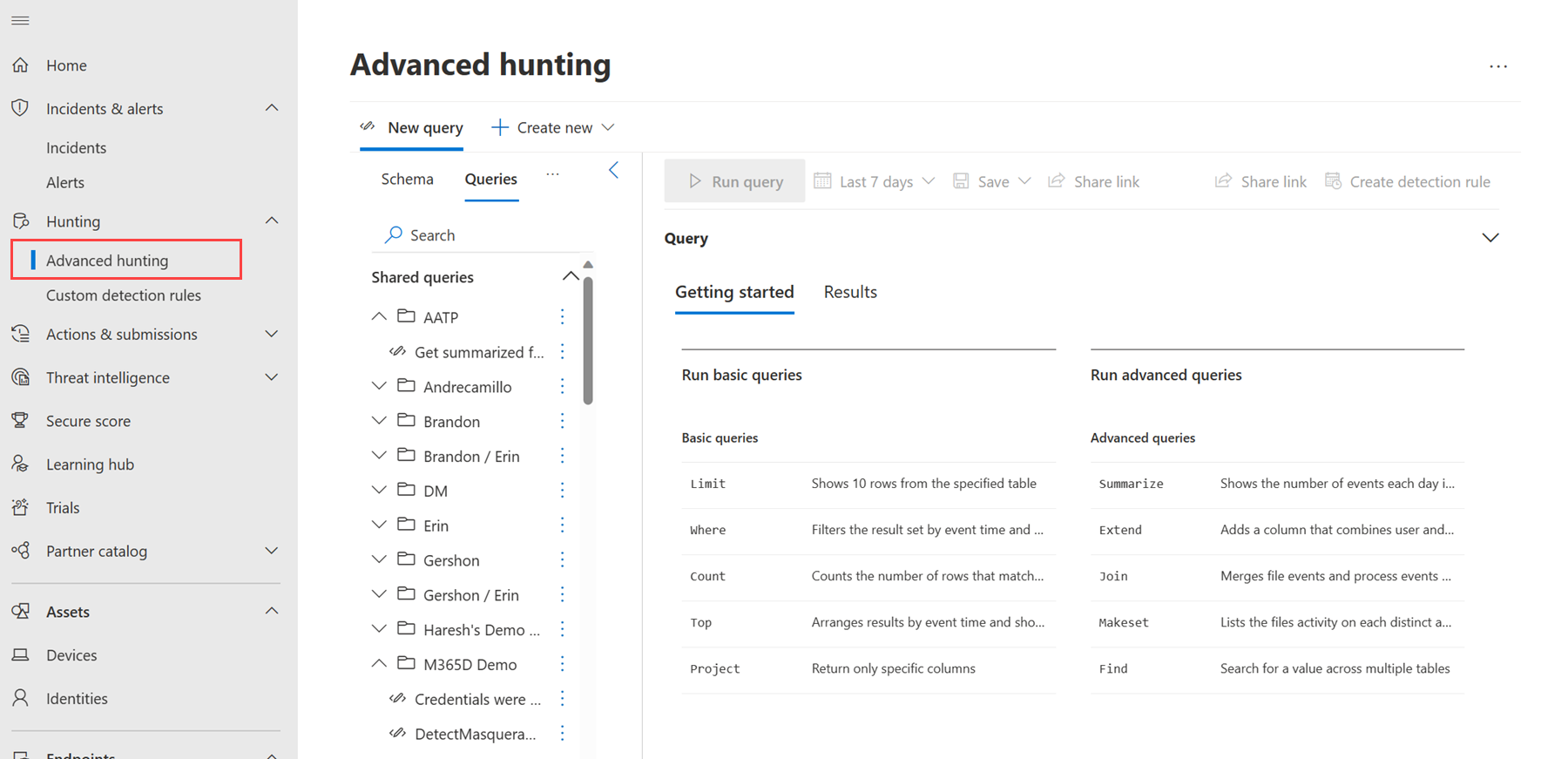

Investigação – os caçadores de ameaças podem encontrar ameaças conhecidas e possíveis dentro de uma organização através da capacidade avançada de investigação do portal através de consultas Kusto. Se não estiver familiarizado com o Kusto, utilize o modo guiado para procurar ameaças.

Informações – quando aplicável, os participantes em incidentes podem ver ações para eventos e alertas previamente detetados para ajudar a realizar investigações. As informações adicionais também são adicionadas automaticamente a eventos e alertas através dos esforços de informações sobre ameaças da Microsoft e de origens como o MITRE ATT&arquitetura CK® e VirusTotal.

Colaboração – as equipas de operações de segurança podem ver as decisões e ações de cada membro da equipa sobre incidentes e alertas passados e atuais através de funcionalidades do portal, como comentários, etiquetagem, sinalização e atribuição. A colaboração adicional com o serviço de deteção e resposta gerida da Microsoft através de Especialistas em Defender para XDR e Especialistas em Defender para Investigação também está disponível quando uma organização requer uma resposta aumentada.

Descrição geral do ataque

A história do ataque fornece aos socorristas um resumo completo e contextualizado do que aconteceu num ataque. Os participantes podem ver todos os alertas e eventos relacionados, incluindo as ações de remediação automatizadas executadas pelo Microsoft Defender XDR para mitigar um ataque.

A partir da história do ataque, pode aprofundar os detalhes de um ataque ao explorar os separadores disponíveis na página do incidente. Pode remediar rapidamente ataques comuns, como phishing, spray de palavra-passe e comprometimento de aplicações maliciosas através de manuais de procedimentos de resposta a incidentes acessíveis no portal. Estes manuais de procedimentos contêm orientações de deteção, resposta e mitigação que suportam investigações de incidentes.

Este vídeo sobre como investigar um ataque no Microsoft Defender XDR e como utilizar as funcionalidades do portal na sua investigação explica-lhe a história do ataque e a página do incidente.

Investigar ameaças

As ameaças complexas, como ataques adversários no meio e ransomware, exigem frequentemente uma investigação manual. Um socorrista que combate estes ataques complicados procura as seguintes informações cruciais:

- Presença de software maligno ou utilização suspeita de ferramentas e aplicações

- Pistas sobre quaisquer canais de comunicação ou pontos de entrada utilizados por qualquer entidade maliciosa ou suspeita

- Pistas que apontam para um possível compromisso de identidade

- Identificar qual é o impacto na postura de segurança e dados da organização

As secções seguintes contêm tutoriais e vídeos de funcionalidades do Microsoft Defender XDR que ajudam as equipas de resposta a incidentes a investigar vários ataques complexos.

Investigações de ransomware

O ransomware continua a ser uma ameaça significativa para as organizações. A Microsoft tem os seguintes recursos para o ajudar a investigar e responder a ataques de ransomware:

- Guias: Da deteção à proteção: guia da Microsoft para combater ataques de ransomware

- Tutorial: Manual de procedimentos de investigação de ransomware

- Vídeo: Investigar ataques de ransomware no Microsoft Defender XDR (parte 1)

- Vídeo: Investigar ataques de ransomware no Microsoft Defender XDR (parte 2)

Análise de ataques baseados em e-mail

Identificar e controlar identidades modificadas, criadas ou roubadas são essenciais para investigar ataques de phishing e BEC. Utilize os seguintes recursos ao investigar estes ataques:

- Tutorial: Investigar e-mails maliciosos

- Tutorial: Investigar utilizadores

- Tutorial: Investigar uma conta de utilizador

- Blogue: Compromisso de Identidade Total: as lições de Resposta a Incidentes da Microsoft sobre como proteger o compromisso de Identidade do Active Directory também podem ser investigadas com os sinais do Defender para Identidade.

- Tutorial: Exemplo de um ataque de e-mail de phishing

- Tutorial: Exemplo de um ataque baseado na identidade

Os seguintes vídeos abordam como investigar ataques de phishing e BEC no Microsoft Defender XDR:

- Vídeo: Investigar phishing bec e AiTM no Microsoft Defender XDR

- Vídeo: Defender-se contra o spearphishing e phishing com o Defender para Office 365

Investigue um compromisso de identidade e saiba o que pode fazer para conter um ataque através deste vídeo:

Análise de software maligno

As informações e capacidades de um ficheiro malicioso são fundamentais para investigar software maligno. O Microsoft Defender XDR, na maioria dos casos, pode detonar o ficheiro para mostrar dados críticos, incluindo hash, metadados, prevalência na organização e capacidades de ficheiros com base nas técnicas MITRE ATT&CK®. Isto elimina a necessidade de fazer testes de caixa preta ou análise estática de ficheiros. Pode ver as informações de ficheiro a partir do gráfico de incidentes ou visualizando uma árvore de processos de alerta, uma linha cronológica de artefactos ou uma linha cronológica do dispositivo.

Os seguintes recursos fornecem detalhes sobre como utilizar as capacidades do portal na investigação de ficheiros:

Análise de aplicações de risco e prevenção de ameaças baseadas na cloud

Os atores maliciosos podem explorar aplicações baseadas na cloud. As aplicações podem inadvertidamente divulgar informações confidenciais através de abuso ou utilização indevida. Os participantes em incidentes que investigam e protegem aplicações em ambientes na cloud podem utilizar os seguintes recursos em que o Defender para Cloud Apps é implementado nas respetivas organizações:

- Tutorial: Investigar aplicações maliciosas e comprometidas

- Tutorial: Investigar aplicações OAuth arriscadas

- Tutorial: Proteger aplicações na cloud

- Tutorial: Proteger aplicações em tempo real

Descubra como pode proteger as suas aplicações na cloud em tempo real com este vídeo da carga de trabalho do Defender para Cloud Apps:

- Vídeo: Proteger aplicações na cloud e ficheiros relacionados através do Defender para Cloud Apps

Análise de violação

Os ataques do Estado-nação, os ataques contra infraestruturas críticas e as violações organizacionais exigem frequentemente que um atacante estabeleça pontos de comunicação assim que estiver numa rede. Os socorristas procuram pistas ao identificar tráfego suspeito ou trocas entre uma origem e um destino. A Microsoft tem os seguintes tutoriais para investigar componentes de comunicação:

- Investigar domínios e URLs

- Investigar um endereço IP

- Investigar eventos de ligação que ocorrem por detrás de proxies de encaminhamento

- Investigar atividades suspeitas de utilizadores e dispositivos através do Defender para Identidade

- Identificar e investigar caminhos de movimento lateral no Defender para Identidade

- Investigar dispositivos na lista de dispositivos do Defender para Endpoint

Os atacantes utilizam frequentemente vulnerabilidades para obter acesso a uma organização. Inicialmente, alguns ataques de ransomware tiram partido de vulnerabilidades não corrigidas, como a vulnerabilidade Log4Shell. Os seguintes recursos ajudam os participantes a identificar vulnerabilidades e dispositivos vulneráveis na sua organização através do serviço Defender para Gestão de Vulnerabilidades:

- Tutorial: Identificar vulnerabilidades na sua organização

- Tutorial: Procurar dispositivos expostos

- Tutorial: Avaliar o risco da sua organização através da classificação exposição

- Vídeo: Gestão de ameaças e vulnerabilidades através da Gestão de Vulnerabilidades do Defender

As falhas de segurança também ocorrem através de vários dispositivos, como telemóveis e tablets que se ligam à rede da sua organização. Os socorristas podem investigar mais aprofundadamente estes dispositivos no portal. O vídeo seguinte fala sobre as principais ameaças de dispositivos móveis e sobre como pode investigar estas ameaças:

- Defesa contra ameaças para dispositivos móveis no Microsoft Defender XDR

Recursos para informações sobre ameaças e investigação

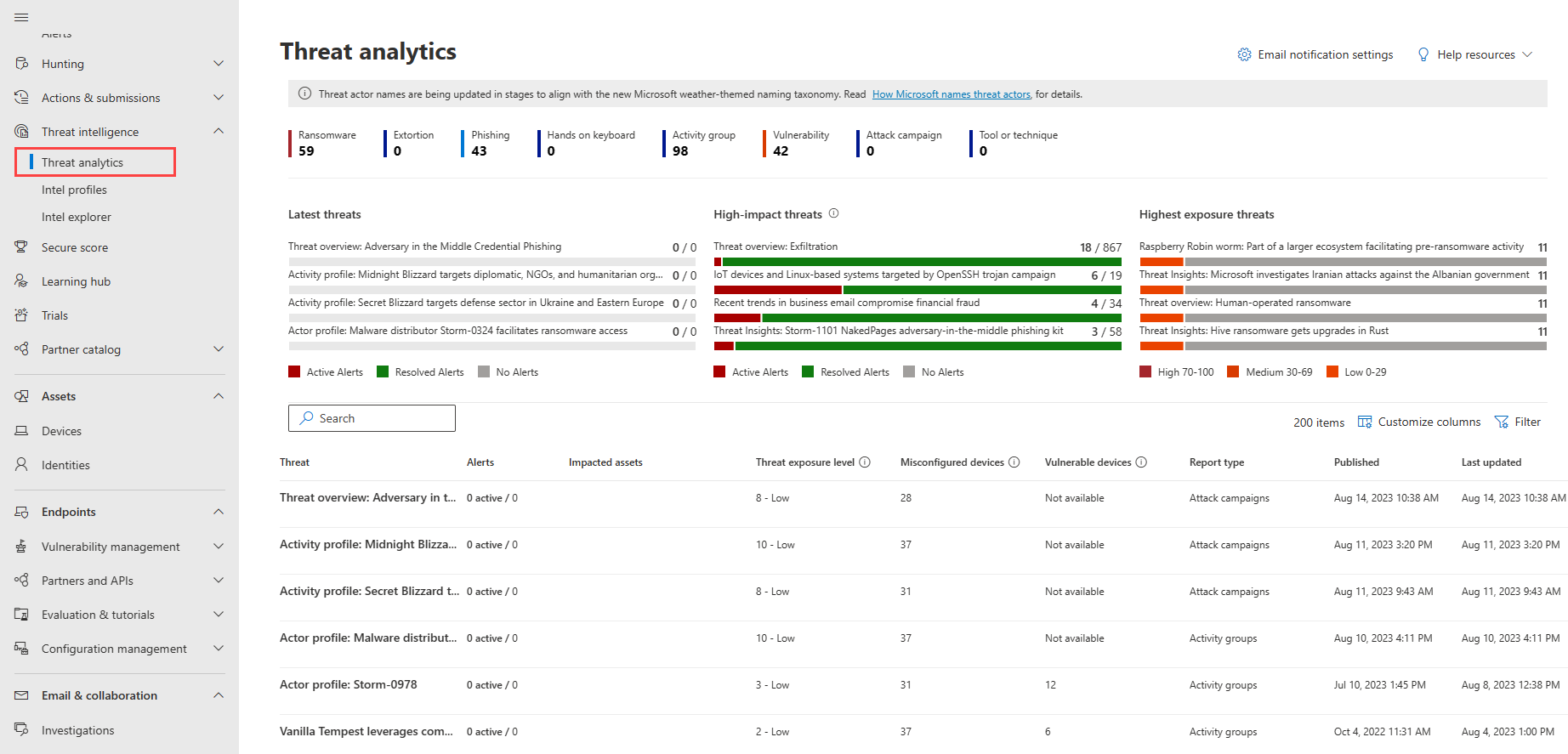

As capacidades incorporadas de informações sobre ameaças do Microsoft Defender XDR e as equipas de resposta a incidentes de ajuda à investigação na realização de proteção proativa contra ameaças e ataques emergentes. Tem acesso direto às informações mais recentes sobre ameaças e ataques emergentes através da Análise de ameaças do portal.

Utilize as informações no Threat Analytics para aprofundar novas ameaças com o seguinte vídeo:

Procure proativamente ameaças dentro da organização com a capacidade de investigação avançada incorporada do portal.

Os seguintes recursos fornecem mais informações sobre como utilizar a investigação avançada:

- Aprender a linguagem de consulta Kusto

- Criar consultas de investigação com o modo guiado

- Procurar ameaças entre entidades

Expanda as suas informações sobre ameaças com as mais recentes pesquisas e alterações de segurança das equipas de pesquisa de segurança da Microsoft:

Colabore com os especialistas da Microsoft para obter resposta a incidentes e investigação de ameaças para melhorar as capacidades das suas equipas de operações de segurança. Saiba mais sobre os nossos especialistas e como os envolver nos seguintes recursos:

- Especialistas em Defender para XDR

- Investigação de ameaças com Especialistas do Defender para Investigação

Passo seguinte

- Remediar o seu primeiro incidente

- Explorar as funcionalidades do portal através de demonstrações de vídeo na Formação Ninja Virtual XDR do Microsoft Defender

Consulte também

- Compreender incidentes

- Investigar incidentes

- Investigar alertas

- Conhecer as funcionalidades e funções do portal através da formação do Microsoft Defender XDR Ninja

Sugestão

Quer saber mais? Interaja com a comunidade do Microsoft Security na nossa Tech Community: Microsoft Defender XDR Tech Community.