Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo explica como a correspondência de números nas notificações push do Authenticator melhora a segurança de entrada do usuário. A correspondência de números é uma atualização de segurança importante para as notificações tradicionais de segundo fator no Authenticator.

A correspondência de números está habilitada para todas as notificações por push do Authenticator.

Cenários de correspondência numérica

A correspondência numérica está disponível para os seguintes cenários. Quando está ativado, todos os cenários suportam a correspondência de números:

- Mestrado em Belas Artes

- Redefinição de senha de autoatendimento (SSPR)

- Registro SSPR e MFA combinado durante a configuração do aplicativo Authenticator

- adaptador dos Serviços de Federação do Active Directory (AD FS)

- extensão do NPS (Servidor de Diretivas de Rede)

A correspondência numérica não é suportada para notificações push em dispositivos vestíveis Apple Watch ou Android. Os usuários de dispositivos vestíveis precisam usar o telefone para aprovar notificações quando a correspondência de números está ativada.

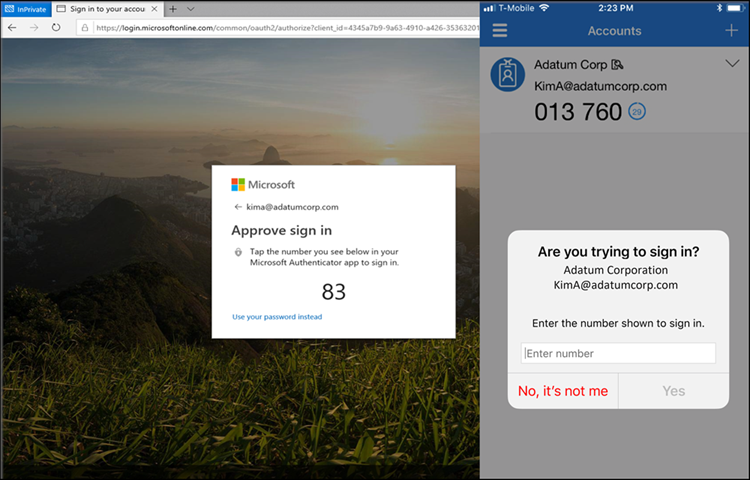

Autenticação com múltiplos fatores

Quando os usuários respondem a uma notificação por push de MFA usando o Authenticator, eles veem um número. Eles precisam inserir esse número no aplicativo para concluir a aprovação. Para obter mais informações sobre como configurar o MFA, consulte Tutorial: Proteger eventos de entrada do usuário com a autenticação multifator do Microsoft Entra.

SSPR

O SSPR com Autenticador requer correspondência numérica quando um usuário usa o Autenticador. Durante o SSPR, a página de entrada mostra um número que o usuário precisa inserir na notificação do Autenticador. Para obter mais informações sobre como configurar o SSPR, consulte Tutorial: Permitir que os usuários desbloqueiem suas contas ou redefina senhas.

Registo combinado

O registo combinado com o Autenticador requer a correspondência de números. Quando um usuário passa pelo registro combinado para configurar o Autenticador, o usuário precisa aprovar uma notificação para adicionar a conta. Essa notificação mostra um número que o usuário precisa inserir na notificação do Autenticador. Para obter mais informações sobre como configurar o registro combinado, consulte Habilitar o registro de informações de segurança combinadas.

Adaptador AD FS

O adaptador AD FS requer correspondência numérica em versões suportadas do Windows Server. Em versões anteriores, os utilizadores continuam a ver a experiência Aprovar/Negar e não veem a correspondência numérica até fazerem a atualização. O adaptador AD FS oferece suporte à igualação de números somente após a instalação de uma das atualizações na tabela a seguir. Para obter mais informações sobre como configurar o adaptador AD FS, consulte Configurar o Microsoft Entra Multifactor Authentication Server para trabalhar com o AD FS no Windows Server.

Observação

As versões sem patches do Windows Server não suportam a correspondência de números. Os utilizadores continuam a ver a experiência de Aprovar /e Negar, e não conseguem ver a correspondência de números a menos que essas atualizações sejam aplicadas.

| Versão | Atualizar |

|---|---|

| Windows Server 2022 | 9 de novembro de 2021 — KB5007205 (Compilação 20348.350 do SO) |

| Windows Server 2019 | 9 de novembro de 2021—KB5007206 (Compilação 17763.2300 do SO) |

| Windows Server 2016 | 12 de outubro de 2021—KB5006669 (Compilação 14393.4704 do SO) |

Extensão NPS

Embora o NPS não ofereça suporte à correspondência de números, a extensão NPS mais recente oferece suporte a métodos de senha única baseada em tempo (TOTP), como o TOTP disponível no Authenticator, outros tokens de software e FOBs de hardware. O login TOTP oferece melhor segurança do que a experiência alternativa Aprovar/Negar. Certifique-se de executar a versão mais recente da extensão NPS .

Qualquer utilizador que estabeleça uma conexão RADIUS com a extensão NPS versão 1.2.2216.1 ou posterior precisará autenticar-se utilizando um método TOTP em vez de Aprovar/Negar. Os usuários devem ter um método de autenticação TOTP registrado para ver esse comportamento. Sem um método TOTP registrado, os usuários continuam a ver Aprovar/Negar.

As organizações que executam qualquer uma dessas versões anteriores da extensão NPS podem modificar o Registro para exigir que os usuários insiram um TOTP:

- 1.2.2131.2

- 1.2.1959.1

- 1.2.1916.2

- 1.1.1892.2

- 1.0.1850.1

- 1.0.1.41

- 1.0.1.40

Observação

As versões de extensões do NPS anteriores à 1.0.1.40 não suportam TOTP imposto pela correspondência de números. Essas versões continuam a usar Aprovar/Rejeitar.

Para criar a entrada do registro para substituir as opções Aprovar/Negar nas notificações push e exigir um TOTP:

No servidor NPS, abra o Editor do Registro.

Vá para

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa.Crie o seguinte par string/valor:

- Nome:

OVERRIDE_NUMBER_MATCHING_WITH_OTP - Valor =

TRUE

- Nome:

Reinicie o serviço NPS.

Além disso:

Os usuários que executam o TOTP devem ter o Autenticador registrado como um método de autenticação ou algum outro token OATH de hardware ou software. Os utilizadores que não conseguem usar um método TOTP veem sempre as opções Aprovar/Negar com notificações push, caso utilizem uma versão da extensão NPS anterior à 1.2.2216.1.

O servidor NPS onde a extensão NPS está instalada deve ser configurado para usar o Protocolo de Autenticação de Senha (PAP). Para obter mais informações, consulte Determinar quais métodos de autenticação seus usuários podem usar.

Importante

MSCHAPv2 não suporta TOTP. Se o servidor NPS não estiver configurado para usar PAP, a autorização do utilizador falhará com eventos no log AuthZOptCh do servidor de extensão NPS no Visualizador de Eventos:

- Extensão NPS para Azure MFA: Desafio solicitado na extensão Autenticação para o usuário

npstesting_ap.

Você pode configurar o servidor NPS para suportar PAP. Se o PAP não for uma opção, defina

OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSEpara voltar para Aprovar/Negar notificações por push.- Extensão NPS para Azure MFA: Desafio solicitado na extensão Autenticação para o usuário

Se sua organização usa o Gateway de Área de Trabalho Remota e o usuário se registrou para um código TOTP junto com notificações por push do Autenticador, o usuário não poderá atender ao desafio Microsoft Entra MFA e a entrada no Gateway de Área de Trabalho Remota falhará. Nesse caso, defina OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE para retornar a , aprove/e rejeite notificações push com o autenticador.

Perguntas frequentes

Esta secção fornece respostas a perguntas comuns.

Os utilizadores podem optar por não usar a correspondência de números?

Não, os usuários não podem desativar a correspondência de números nas notificações push do Authenticator.

A correspondência numérica só se aplica se as notificações por push do Autenticador forem definidas como o método de autenticação padrão?

Sim. Se o usuário tiver um método de autenticação padrão diferente, não haverá alteração em sua entrada padrão. Se o método padrão forem as notificações push do autenticador, estas incluirão a correspondência de números. Se o método padrão for qualquer outra coisa, como TOTP no Authenticator ou outro provedor, não haverá alteração.

Independentemente do método predefinido, qualquer utilizador que seja solicitado a iniciar sessão com notificações de push do Authenticator verá a correspondência numérica. Se eles forem solicitados para outro método, eles não verão nenhuma alteração.

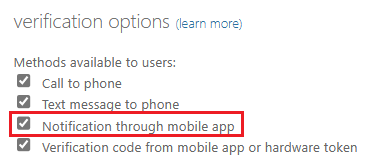

O que acontece para os utilizadores que não estão especificados na política de métodos de autenticação, mas estão habilitados para notificações através da aplicação móvel na política MFA herdada de todo o inquilino?

Os utilizadores habilitados para notificações por push de MFA na política de MFA herdada também verão a correspondência de números se a política de MFA herdada tiver a opção Notificação através da aplicação móvel habilitada. Os utilizadores veem números coincidentes independentemente de estarem configurados para o Autenticador na política de métodos de autenticação.

A correspondência de números é suportada pelo Servidor Azure Multi-Factor Authentication?

Não, a correspondência numérica não é imposta porque não é um recurso com suporte para o Servidor Azure Multi-Factor Authentication, que foi preterido.

O que acontece se um usuário executar uma versão mais antiga do Authenticator?

Se um usuário executar uma versão mais antiga do Authenticator que não ofereça suporte à correspondência de números, a autenticação não funcionará. Eles precisam atualizar para a versão mais recente do Authenticator para usá-lo para entrar.

Como podem os utilizadores verificar outra vez o número em dispositivos móveis iOS depois que a solicitação de correspondência aparece?

Durante os fluxos do corretor iOS móvel, a solicitação de correspondência numérica aparece sobre o número após um atraso de dois segundos. Para verificar novamente o número, selecione Mostrar o número novamente. Esta ação ocorre apenas nos fluxos de corretagem em dispositivos móveis iOS.

O Apple Watch é compatível com o Authenticator?

Na versão do Authenticator em janeiro de 2023 para iOS, não há nenhum aplicativo complementar para o watchOS porque ele é incompatível com os recursos de segurança do Authenticator. Não é possível instalar ou usar o Authenticator no Apple Watch. Recomendamos-lhe que elimine o Autenticador do seu Apple Watch e inicie sessão com o Autenticador noutro dispositivo.