Configurar o Servidor Multi-Factor Authentication do Azure para trabalhar com o AD FS no Windows Server

Se utilizar os Serviços de Federação do Active Directory (AD FS) e pretender proteger os recursos na nuvem ou no local, poderá configurar o Servidor Multi-Factor Authentication do Azure para trabalhar com o AD FS. Esta configuração aciona a verificação de dois passos para pontos finais de alto valor.

Neste artigo, discutimos o uso do Servidor Azure Multi-Factor Authentication com AD FS a partir do Windows Server 2016. Para obter mais informações, leia sobre como proteger recursos na nuvem e no local através do Servidor Multi-Factor Authentication do Azure com o AD FS 2.0.

Importante

Em setembro de 2022, a Microsoft anunciou a descontinuação do Azure Multi-Factor Authentication Server. A partir de 30 de setembro de 2024, as implantações do Servidor Azure Multi-Factor Authentication não atenderão mais às solicitações de autenticação multifator, o que pode fazer com que as autenticações falhem para sua organização. Para garantir serviços de autenticação ininterruptos e permanecer em um estado com suporte, as organizações devem migrar os dados de autenticação de seus usuários para o serviço Azure MFA baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Azure MFA Server. Para obter mais informações, consulte Migração do Azure MFA Server.

Para começar a usar a MFA baseada em nuvem, consulte Tutorial: Eventos de entrada de usuário seguro com a autenticação multifator do Azure.

Se você usa MFA baseada em nuvem, consulte Protegendo recursos de nuvem com autenticação multifator do Microsoft Entra e AD FS.

Os clientes existentes que ativaram o MFA Server antes de 1º de julho de 2019 podem baixar a versão mais recente, atualizações futuras e gerar credenciais de ativação como de costume.

Proteger o Windows Server AD FS com o Servidor Multi-Factor Authentication do Azure

Quando instala o Servidor Multi-Factor Authentication do Azure, tem as seguintes opções:

- Instalar o Servidor Multi-Factor Authentication do Azure localmente no mesmo servidor do AD FS

- Instale o adaptador de autenticação multifator do Azure localmente no servidor AD FS e, em seguida, instale o Servidor de Autenticação Multifator em um computador diferente

Antes de começar, tenha em atenção as seguintes informações:

- Não é necessário instalar o Servidor Multi-Factor Authentication do Azure no seu servidor AD FS. No entanto, você deve instalar o adaptador de autenticação multifator para AD FS em um Windows Server 2012 R2 ou Windows Server 2016 que esteja executando o AD FS. Pode instalar o servidor num computador diferente se instalar o adaptador AD FS separadamente no seu servidor de federação do AD FS. Consulte os seguintes procedimentos para saber como instalar o adaptador em separado.

- Se sua organização estiver usando métodos de verificação de mensagens de texto ou aplicativos móveis, as cadeias de caracteres definidas em Configurações da Empresa contêm um espaço reservado, <$application_name$>. No servidor do MFA v7.1, pode fornecer um nome de aplicação que substitui este marcador de posição. Na versão v7.0 e anteriores, este marcador de posição não é substituído automaticamente quando utiliza o adaptador AD FS. Nestas versões mais antigas, remova o marcador de posição das cadeias adequadas quando proteger o AD FS.

- A conta que utiliza para iniciar sessão tem de ter direitos de utilizador para criar grupos de segurança no seu serviço do Active Directory.

- O assistente de instalação do adaptador AD FS de autenticação multifator cria um grupo de segurança chamado PhoneFactor Admins em sua instância do Ative Directory. Este adiciona, em seguida, a conta de serviço do AD FS do seu serviço de federação a este grupo. Verifique se o grupo PhoneFactor Admins foi criado no controlador de domínio e se a conta de serviço do AD FS faz parte deste grupo. Se necessário, adicione manualmente a conta de serviço do AD FS ao grupo PhoneFactor Admins no seu controlador de domínio.

- Para obter informações sobre como instalar o SDK do Serviço Web com o portal de utilizador, veja implementar o portal de utilizador do Servidor Multi-Factor Authentication do Azure.

Instalar o Servidor Multi-Factor Authentication do Azure localmente no servidor AD FS

Transfira e instale o Servidor Multi-Factor Authentication do Azure no seu servidor AD FS. Para obter informações de instalação, consulte a introdução ao Servidor Multi-Factor Authentication do Azure.

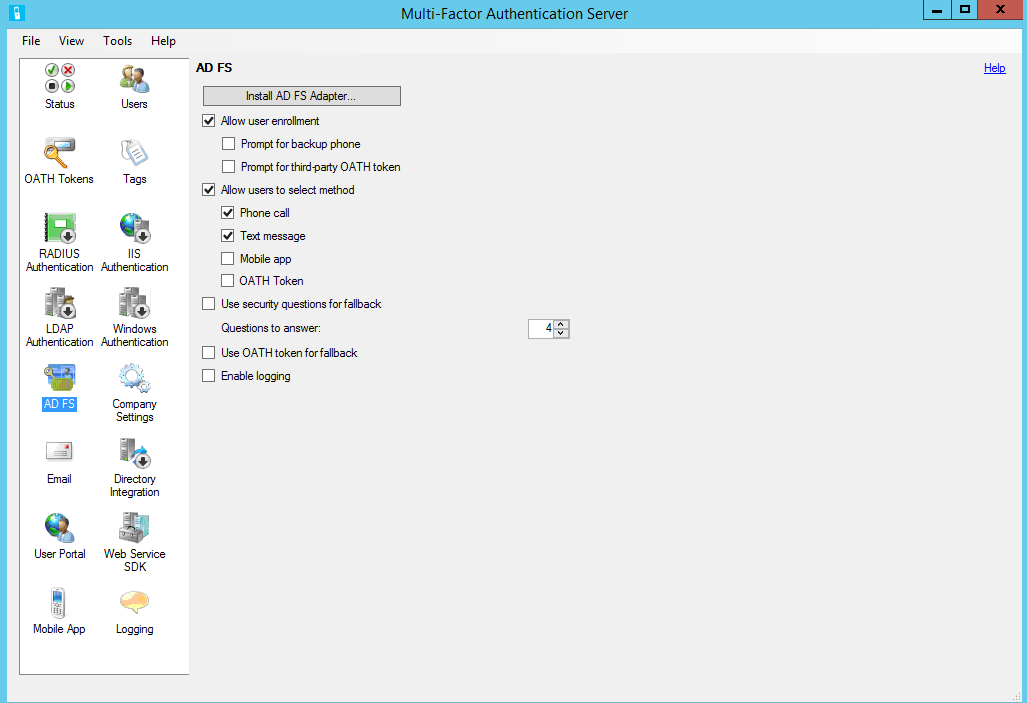

Na consola de gestão do Servidor Multi-Factor Authentication do Azure, clique no ícone AD FS. Selecione as opções Permitir inscrição de utilizadores e Permitir que os utilizadores selecionem o método.

Selecione outras opções adicionais que pretende especificar para a sua organização.

Clique em Instalar Adaptador AD FS.

Se for apresentada a janela do Active Directory, poderá significar duas coisas. O computador está associado a um domínio e a configuração do Ative Directory para proteger a comunicação entre o adaptador AD FS e o serviço de autenticação multifator está incompleta. Clique em Seguinte para concluir esta configuração automaticamente ou selecione a caixa de verificação Ignorar configuração automática do Active Directory e configurar as definições manualmente. Clique em Next.

Se a janela Grupo Local for exibida, isso significa duas coisas. O computador não está associado a um domínio e a configuração do grupo local para proteger a comunicação entre o adaptador AD FS e o serviço de autenticação multifator está incompleta. Clique em Seguinte para concluir esta configuração automaticamente ou selecione a caixa de verificação Ignorar configuração automática do Grupo Local e configurar as definições manualmente. Clique em Next.

No assistente de instalação, clique em Seguinte. O Servidor Multi-Factor Authentication do Azure cria o grupo PhoneFactor Admins e adiciona a conta de serviço do AD FS ao mesmo.

Na página Iniciar o Instalador, clique em Seguinte.

No instalador do adaptador AD FS de autenticação multifator, clique em Avançar.

Clique em Fechar quando a instalação estiver terminada.

Quando o adaptador estiver instalado, precisa de o registar no AD FS. Abra o Windows PowerShell e execute o seguinte comando:

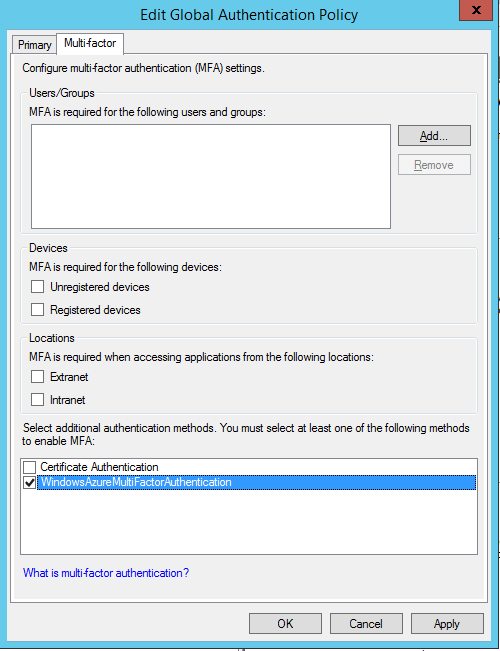

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Para utilizar o adaptador recém-registado, edite a política de autenticação global do AD FS. Na consola de gestão do AD FS, aceda ao nó Políticas de Autenticação. Na seção Autenticação multifator, clique no link Editar ao lado da seção Configurações Globais. Na janela Editar Política de Autenticação Global, selecione Autenticação multifator como um método de autenticação adicional e clique em OK. O adaptador está registado como WindowsAzureMultiFactorAuthentication. Reinicie o serviço AD FS para o registo ser aplicado.

Neste momento, o Servidor Multi-Factor Authentication está configurado para ser um fornecedor de autenticação adicional para utilização com o AD FS.

Instalar uma instância autónoma do adaptador AD FS com o SDK do Serviço Web

- Instale o SDK do Serviço Web no servidor que está a executar o Servidor Multi-Factor Authentication.

- Copie os seguintes ficheiros do diretório \Program Files\Multi-Factor Authentication Server para o servidor no qual planeia instalar o adaptador AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Execute o ficheiro de instalação MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- No instalador do adaptador AD FS de autenticação multifator, clique em Avançar para iniciar a instalação.

- Clique em Fechar quando a instalação estiver terminada.

Editar o ficheiro MultiFactorAuthenticationAdfsAdapter.con fig

Siga estes passos para editar o ficheiro MultiFactorAuthenticationAdfsAdapter.config:

- Defina o nó UseWebServiceSdk como true.

- Defina o valor para WebServiceSdkUrl como a URL do SDK do serviço Web de autenticação multifator. Por exemplo: https://contoso.com/<nomedocertificado>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, em que <nomedocertificado> é o nome do seu certificado.

- Edite o ficheiro Register-MultiFactorAuthenticationAdfsAdapter.ps1 ao adicionar

-ConfigurationFilePath <path>ao final doRegister-AdfsAuthenticationProvidercomando, em que <path> é o caminho completo para o ficheiro MultiFactorAuthenticationAdfsAdapter.config.

Configurar o SDK do Serviço Web com um nome de utilizador e uma palavra-passe

Existem duas opções para configurar o SDK do serviço Web. A primeira consiste em utilizar um nome de utilizador e uma palavra-passe e a segunda um certificado de cliente. Siga estes passos para a primeira opção ou ignore-os para ir para a segunda.

- Defina o valor de WebServiceSdkUsername para uma conta que faça parte do grupo de segurança PhoneFactor Admins. Use o formato domínio>\<nome> de <usuário.

- Defina o valor de WebServiceSdkPassword para a palavra-passe da conta adequada. O caractere especial "&" não pode ser usado no WebServiceSdkPassword.

Configurar o SDK do Serviço Web com um certificado de cliente

Se não quiser utilizar um nome de utilizador e uma palavra-passe, siga estes passos para configurar o SDK do Serviço Web com um certificado de cliente.

- Obtenha um certificado de cliente de uma autoridade de certificação para o servidor que está a executar o SDK do Serviço Web. Saiba como obter certificados de cliente.

- Importe o certificado de cliente para o arquivo de certificados pessoais do computador local no servidor que está a executar o SDK do Serviço Web. Verifique que o certificado público da autoridade de certificação está no arquivo de Certificados de Raiz Fidedigna.

- Exporte as chaves públicas e privadas do certificado de cliente para um ficheiro .pfx.

- Exporte a chave pública no formato Base64 para um ficheiro .cer.

- No Gestor de Servidores, certifique-se de que a funcionalidade Servidor Web (IIS)\Servidor Web\Segurança\Autenticação de Mapeamento de Certificados de Cliente IIS está instalada. Se não estiver instalada, selecione Adicionar Funções e Funcionalidades para adicionar esta funcionalidade.

- No Gestor do IIS, faça duplo clique em Editor de Configuração no site que contém o diretório virtual do SDK do Serviço Web. É importante selecionar o Web site, e não o diretório virtual.

- Aceda à secção system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Defina enabled como true.

- Defina oneToOneCertificateMappingsEnabled como true.

- Clique no botão … junto a oneToOneMappings e, em seguida, clique na ligação Adicionar.

- Abra o ficheiro .cer de Base64 que exportou anteriormente. Remova -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- e quaisquer quebras de linha. Copie a cadeia resultante.

- Defina o certificado para a cadeia que copiou no passo anterior.

- Defina enabled como true.

- Defina userName para uma conta que faz parte do grupo de segurança PhoneFactor Admins. Use o formato domínio>\<nome> de <usuário.

- Defina a palavra-passe para a palavra-passe da conta adequada e, em seguida, feche o Editor de Configuração.

- Clique na ligação Aplicar.

- No diretório virtual do SDK do Serviço Web, faça duplo clique em Autenticação.

- Verifique se a Representação do ASP.NET e a Autenticação Básica estão definidas como Ativadas e todos os outros itens estão Desativados.

- No diretório virtual do SDK do Serviço Web, faça duplo clique em Definições de SSL.

- Defina os Certificados de Cliente para Aceitar e, em seguida, clique em Aplicar.

- Copie o ficheiro .pfx que exportou anteriormente para o servidor que está a executar o adaptador AD FS.

- Importe o ficheiro .pfx para o arquivo de certificados pessoais do computador local.

- Clique com o botão direito e selecione Gerir Chaves Privadas. Em seguida, conceda acesso de leitura à conta que utilizou para iniciar sessão no serviço do AD FS.

- Abra o certificado de cliente e copie o thumbprint a partir do separador Detalhes.

- No ficheiro MultiFactorAuthenticationAdfsAdapter.config, defina WebServiceSdkCertificateThumbprint para a cadeia que copiou no passo anterior.

Por fim, para registar o adaptador, execute o script \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 no PowerShell. O adaptador está registado como WindowsAzureMultiFactorAuthentication. Reinicie o serviço AD FS para o registo ser aplicado.

Proteja os recursos do Microsoft Entra usando o AD FS

Para proteger o recurso da cloud, configure uma regra de afirmações para que os Serviços de Federação do Active Directory emitam a afirmação de autenticação múltipla quando um utilizador executar uma verificação de dois passos com êxito. Esta declaração é passada para o Microsoft Entra ID. Siga este procedimento para percorrer os passos:

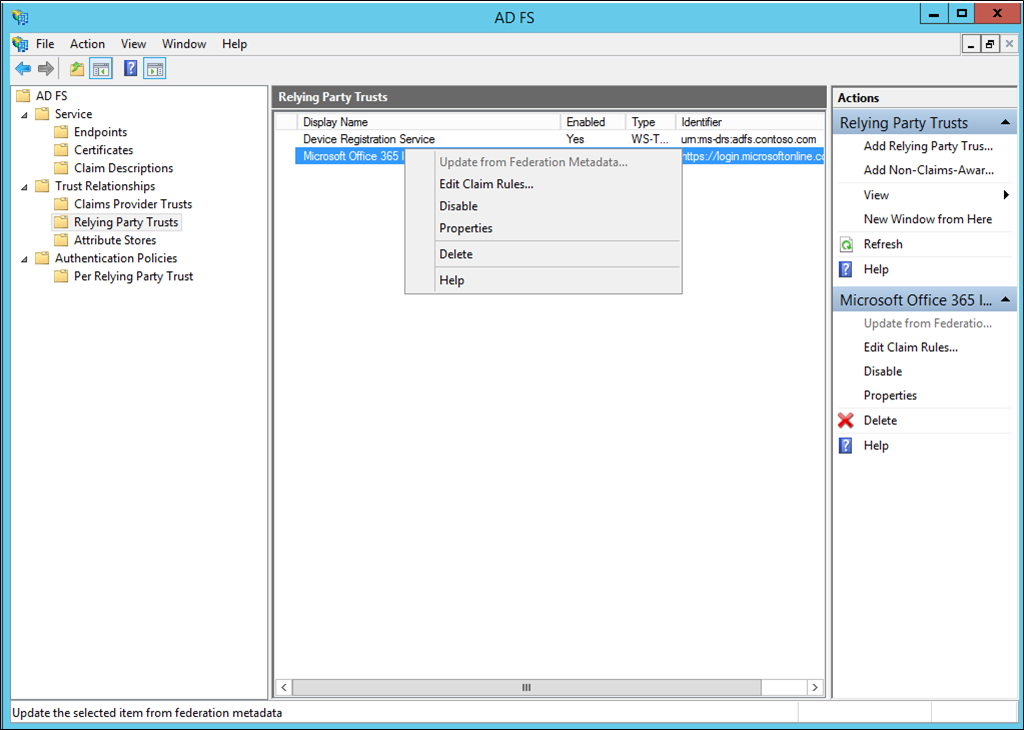

Abra a Gestão do AD FS.

À esquerda, selecione Confianças de Entidades Confiadoras.

Clique com o botão direito do rato na Plataforma de Identidade do Microsoft Office 365 e selecione Editar Regras de Afirmação...

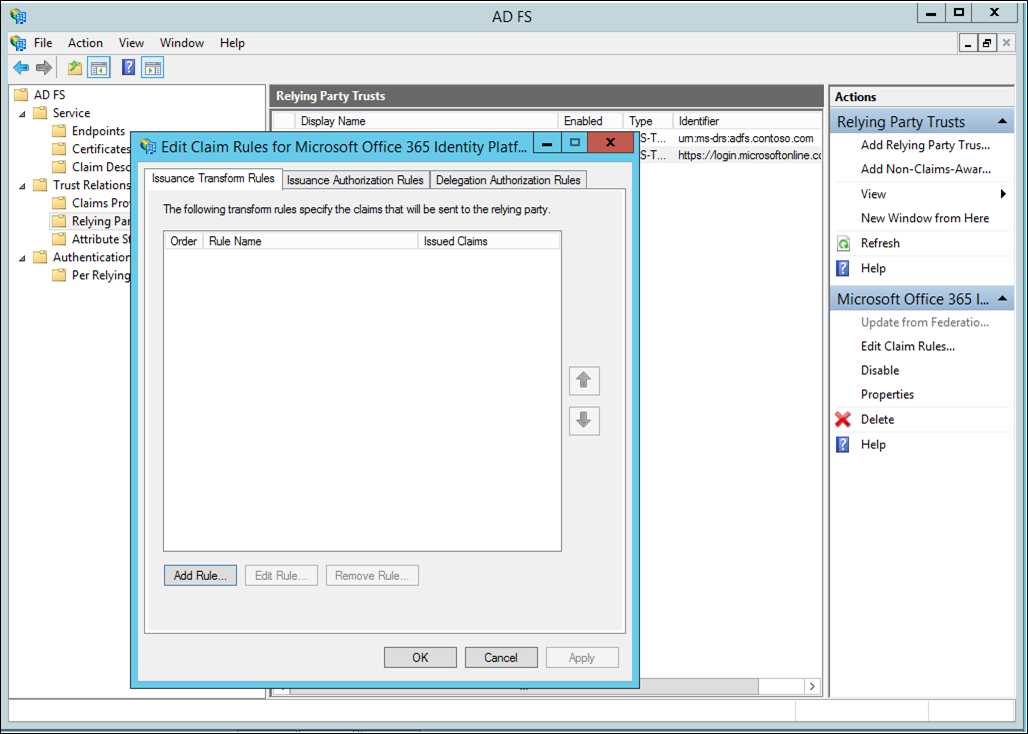

Em Regras de Transformação da Emissão, clique em Adicionar Regra.

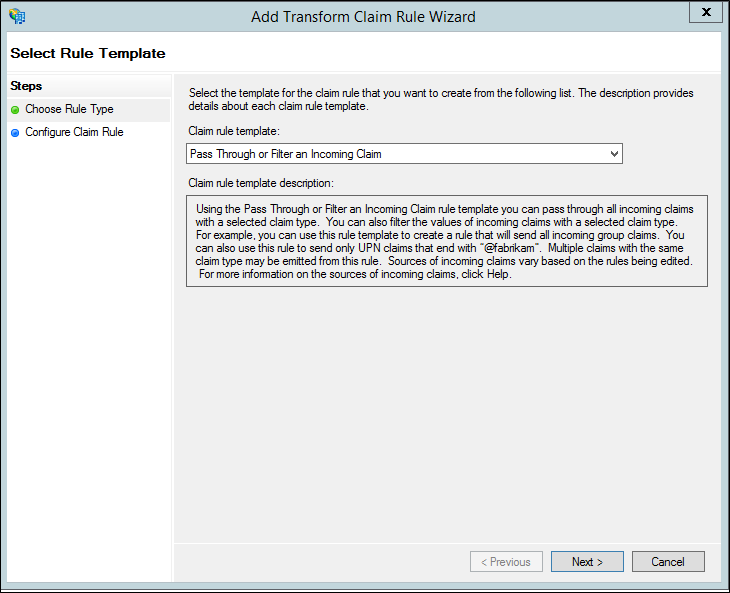

No Assistente para Adicionar Regra de Afirmação de Transformação, selecione Passar ou Filtrar uma Afirmação de Entrada no menu pendente e clique em Seguinte.

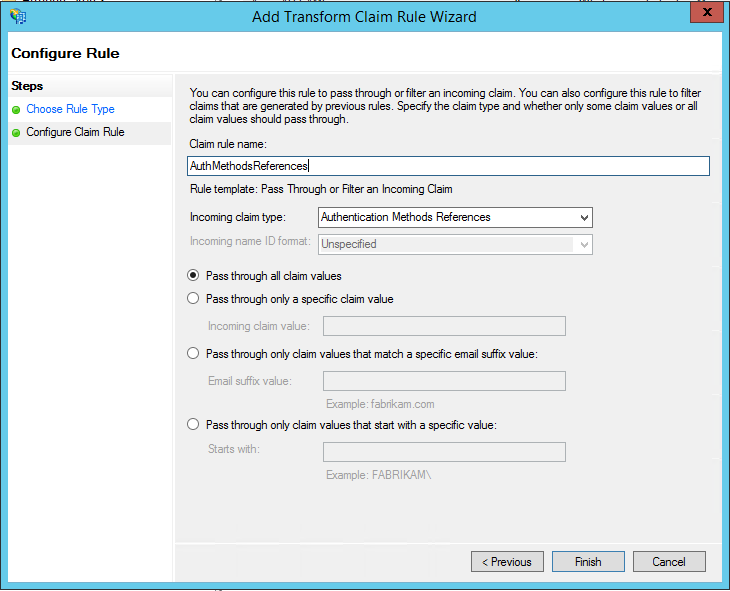

Dê um nome à sua regra.

Selecione Referências de Métodos de Autenticação como o tipo de Afirmação de entrada.

Selecione Passar por todos os valores de afirmação.

Clique em Concluir. Feche a consola de Gestão do AD FS.

Registos de resolução de problemas

Para ajudar na resolução de problemas do Adaptador AD FS do Servidor MFA, utilize os passos que se seguem para ativar o registo adicional.

- Na interface do Servidor MFA, abra a secção AD FS e selecione a caixa de verificação Ativar registo.

- Em cada servidor AD FS, utilize o regedit.exe para criar a chave do Registo do valor da cadeia

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathcom o valorC:\Program Files\Multi-Factor Authentication Server\(ou outro diretório da sua preferência). Tenha em atenção que a barra invertida à direita é importante. - Crie o diretório

C:\Program Files\Multi-Factor Authentication Server\Logs(ou outro diretório conforme referenciado no Passo 2). - Conceda o direito de modificação no diretório de Registos à conta do serviço AD FS.

- Reinicie o serviço AD FS.

- Certifique-se de que o ficheiro

MultiFactorAuthAdfsAdapter.logfoi criado no diretório de Registos.

Tópicos relacionados

Para obter ajuda na solução de problemas, consulte as Perguntas frequentes sobre autenticação multifator do Azure