Proteger um domínio gerenciado dos Serviços de Domínio do Microsoft Entra

Por padrão, os Serviços de Domínio Microsoft Entra permitem o uso de cifras como NTLM v1 e TLS v1. Essas cifras podem ser necessárias para alguns aplicativos legados, mas são consideradas fracas e podem ser desabilitadas se você não precisar delas. Se você tiver conectividade híbrida local usando o Microsoft Entra Connect, também poderá desabilitar a sincronização de hashes de senha NTLM.

Este artigo mostra como proteger um domínio gerenciado usando configurações como:

- Desativar cifras NTLM v1 e TLS v1

- Desativar a sincronização do hash de palavras-passe NTLM

- Desative a capacidade de alterar senhas com criptografia RC4

- Ativar a blindagem Kerberos

- Assinatura LDAP

- Vinculação de canal LDAP

Para concluir este artigo, você precisa dos seguintes recursos:

- Uma subscrição ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado dos Serviços de Domínio Microsoft Entra habilitado e configurado em seu locatário do Microsoft Entra.

- Se necessário, crie e configure um domínio gerenciado dos Serviços de Domínio Microsoft Entra.

Inicie sessão no portal do Azure.

Procure e selecione Serviços de Domínio Microsoft Entra.

Escolha seu domínio gerenciado, como aaddscontoso.com.

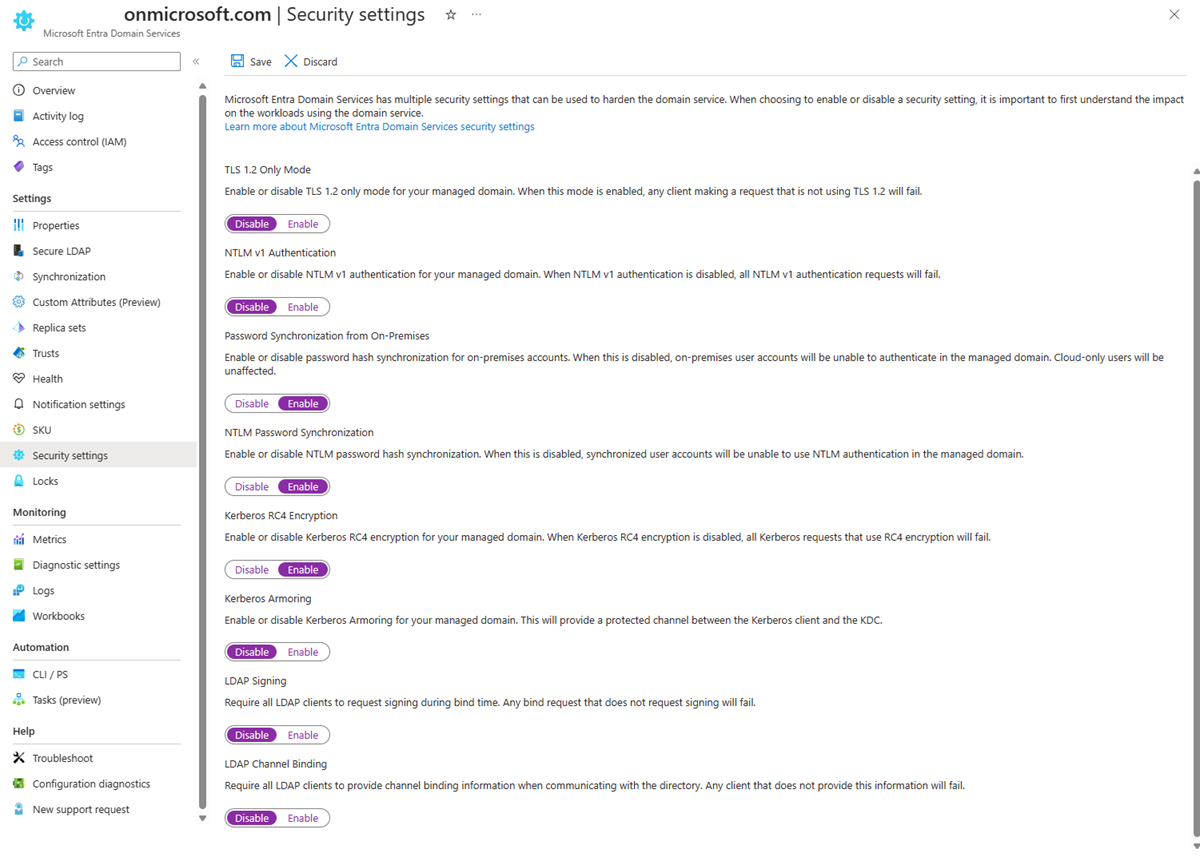

No lado esquerdo, selecione Configurações de segurança.

Clique em Ativar ou Desativar para as seguintes configurações:

- Modo Somente TLS 1.2

- Autenticação NTLM v1

- Sincronização de senha NTLM

- Criptografia Kerberos RC4

- Blindagem Kerberos

- Assinatura LDAP

- Vinculação de canal LDAP

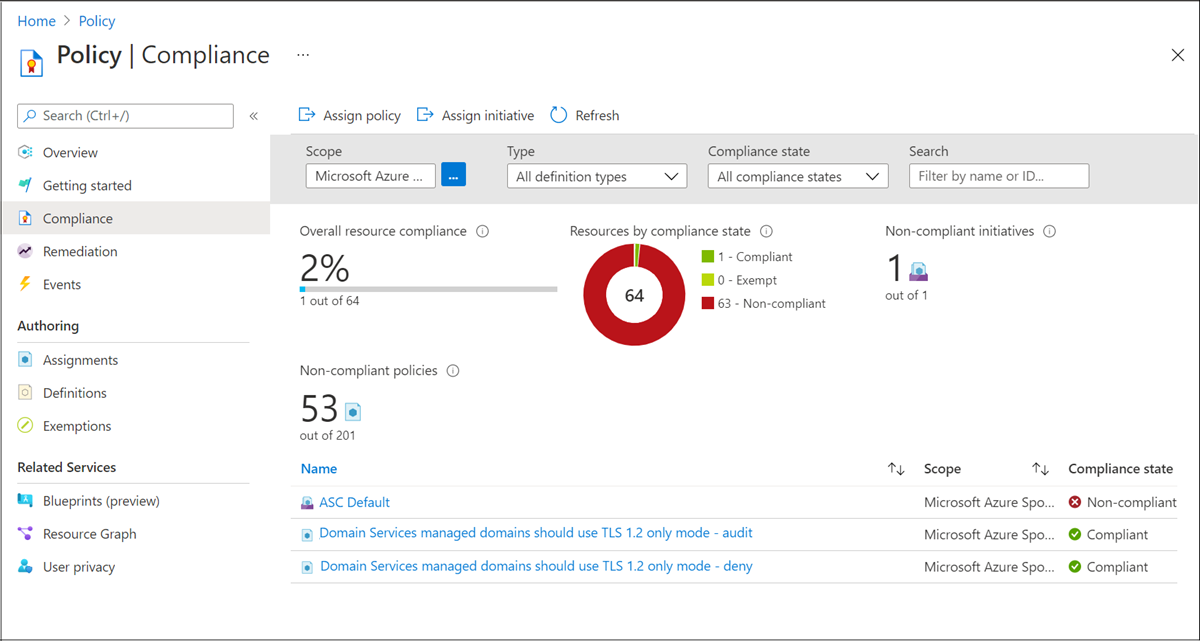

Além das configurações de Segurança, a Política do Microsoft Azure tem uma configuração de Conformidade para impor o uso do TLS 1.2. A política não tem impacto até ser atribuída. Quando a política é atribuída, ela aparece em Conformidade:

- Se a atribuição for Auditoria, a conformidade informará se a instância dos Serviços de Domínio está em conformidade.

- Se a atribuição for Negar, a conformidade impedirá que uma instância dos Serviços de Domínio seja criada se o TLS 1.2 não for necessário e impedirá qualquer atualização para uma instância dos Serviços de Domínio até que o TLS 1.2 seja necessário.

Embora a desativação da sincronização de senha NTLM melhore a segurança, muitos aplicativos e serviços não são projetados para funcionar sem ela. Por exemplo, conectar-se a qualquer recurso por seu endereço IP, como gerenciamento de servidor DNS ou RDP, falhará com Acesso negado. Se você desabilitar a sincronização de senha NTLM e seu aplicativo ou serviço não estiver funcionando conforme o esperado, poderá verificar se há falhas de autenticação NTLM habilitando a auditoria de segurança para a categoria de evento Logon/Logoff Audit Logon>, onde NTLM é especificado como o Pacote de Autenticação nos detalhes do evento. Para obter mais informações, consulte Habilitar auditorias de segurança para os Serviços de Domínio Microsoft Entra.

Se necessário, instale e configure o Azure PowerShell. Certifique-se de entrar em sua assinatura do Azure usando o cmdlet Connect-AzAccount .

Além disso, se necessário, instale o SDK do Microsoft Graph PowerShell. Certifique-se de entrar no locatário do Microsoft Entra usando o cmdlet Connect-MgGraph .

Para desabilitar pacotes de codificação fracos e a sincronização de hash de credenciais NTLM, entre na sua conta do Azure e obtenha o recurso Serviços de Domínio usando o cmdlet Get-AzResource :

Gorjeta

Se você receber um erro usando o comando Get-AzResource informando que o recurso Microsoft.AAD/DomainServices não existe, eleve seu acesso para gerenciar todas as assinaturas e grupos de gerenciamento do Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Em seguida, defina DomainSecuritySettings para configurar as seguintes opções de segurança:

- Desative o suporte NTLM v1.

- Desative a sincronização dos hashes de palavras-passe NTLM no AD no local.

- Desative o TLS v1.

- Desative a criptografia Kerberos RC4.

- Habilite a Blindagem Kerberos.

Importante

Os usuários e as contas de serviço não poderão executar ligações simples LDAP se você desabilitar a sincronização de hash de senha NTLM no domínio gerenciado dos Serviços de Domínio. Se você precisar executar ligações simples LDAP, não defina a opção de configuração de segurança "SyncNtlmPasswords"="Disabled" no comando a seguir.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Por fim, aplique as configurações de segurança definidas ao domínio gerenciado usando o cmdlet Set-AzResource . Especifique o recurso Serviços de Domínio da primeira etapa e as configurações de segurança da etapa anterior.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Leva alguns momentos para que as configurações de segurança sejam aplicadas ao domínio gerenciado.

Importante

Depois de desativar o NTLM, execute uma sincronização de hash de senha completa no Microsoft Entra Connect para remover todos os hashes de senha do domínio gerenciado. Se desativar o NTLM mas não forçar uma sincronização do hash de palavras-passe, os hashes de palavras-passe NTLM para uma conta de utilizador só serão removidos na próxima alteração de palavra-passe. Esse comportamento pode permitir que um usuário continue a entrar se tiver credenciais armazenadas em cache em um sistema onde NTLM é usado como o método de autenticação.

Dado que o hash de palavras-passe NTLM é diferente do hash de palavras-passe Kerberos, a contingência para o NTLM não funcionará. As credenciais armazenadas em cache também não funcionam mais se a VM tiver conectividade com o controlador de domínio gerenciado.

Para saber mais sobre o processo de sincronização, consulte Como objetos e credenciais são sincronizados em um domínio gerenciado.