Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo descreve as etapas que você precisa executar no AWS IAM Identity Center (sucessor do logon único da AWS) e no ID do Microsoft Entra para configurar o provisionamento automático de usuários. Quando configurado, o Microsoft Entra ID provisiona e desprovisiona automaticamente usuários e grupos para o AWS IAM Identity Center usando o serviço de provisionamento do Microsoft Entra. Para obter detalhes importantes sobre o que esse serviço faz, como funciona e perguntas frequentes, consulte Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID.

Capacidades suportadas

- Criar usuários no AWS IAM Identity Center

- Remova usuários no AWS IAM Identity Center quando eles não precisarem mais de acesso

- Mantenha os atributos do usuário sincronizados entre o ID do Microsoft Entra e o AWS IAM Identity Center

- Configurar grupos e afiliações de grupos no Centro de Identidade do AWS IAM

- IAM Identity Center para AWS IAM Identity Center

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode criar uma conta gratuitamente.

- Uma das seguintes funções:

- Uma conexão SAML da sua conta do Microsoft Entra com o AWS IAM Identity Center, conforme descrito no tutorial

Etapa 1: Planear a implementação de provisionamento

- Saiba mais sobre como funciona o serviço de provisionamento.

- Determine quem está dentro do âmbito de abastecimento.

- Determine quais dados mapear entre o Microsoft Entra ID e o AWS IAM Identity Center.

Etapa 2: configurar o AWS IAM Identity Center para oferecer suporte ao provisionamento com o Microsoft Entra ID

Abra o AWS IAM Identity Center.

Escolha Configurações no painel de navegação esquerdo

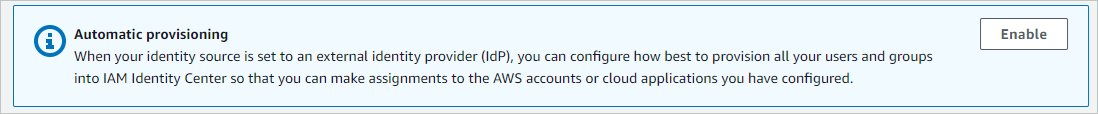

Em Configurações, selecione Ativar na seção Provisionamento automático.

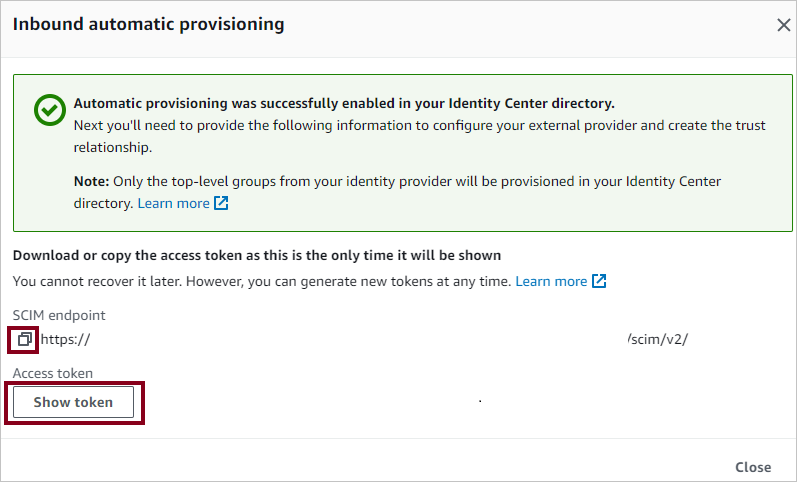

Na caixa de diálogo Provisionamento automático de entrada, copie e salve o endereço SCIM e o Token de acesso (visíveis depois de selecionar Mostrar Token). Esses valores são inseridos no campo URL do locatário e Token secreto na guia Provisionamento do aplicativo do AWS IAM Identity Center.

Etapa 3: Adicionar o AWS IAM Identity Center da galeria de aplicativos do Microsoft Entra

Adicione o AWS IAM Identity Center da galeria de aplicativos do Microsoft Entra para começar a gerenciar o provisionamento no AWS IAM Identity Center. Se você configurou anteriormente o AWS IAM Identity Center for SSO, poderá usar o mesmo aplicativo. Saiba mais sobre como adicionar um aplicativo da galeria aqui.

Etapa 4: Definir quem está no escopo do provisionamento

O serviço de provisionamento do Microsoft Entra permite definir o escopo de quem é provisionado com base na atribuição ao aplicativo ou com base nos atributos do usuário ou grupo. Se você optar por definir o escopo de quem é provisionado para seu aplicativo com base na atribuição, poderá usar as etapas para atribuir usuários e grupos ao aplicativo. Se você optar por definir o escopo de quem é provisionado com base apenas nos atributos do usuário ou grupo, poderá usar um filtro de escopo.

Comece pequeno. Teste com um pequeno conjunto de usuários e grupos antes de distribuir para todos. Quando o âmbito do aprovisionamento está definido para os utilizadores e os grupos atribuídos, pode controlar isto ao atribuir um ou dois utilizadores ou grupos à aplicação. Quando o escopo é definido para todos os usuários e grupos, você pode especificar um filtro de escopo baseado em atributo.

Se precisar de funções extras, você pode atualizar o manifesto do aplicativo para adicionar novas funções.

Etapa 5: configurar o provisionamento automático de usuários para o AWS IAM Identity Center

Esta seção orienta você pelas etapas para configurar o serviço de provisionamento do Microsoft Entra para criar, atualizar e desabilitar usuários e/ou grupos no TestApp com base em atribuições de usuário e/ou grupo na ID do Microsoft Entra.

Para configurar o provisionamento automático de usuários para o AWS IAM Identity Center no Microsoft Entra ID:

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

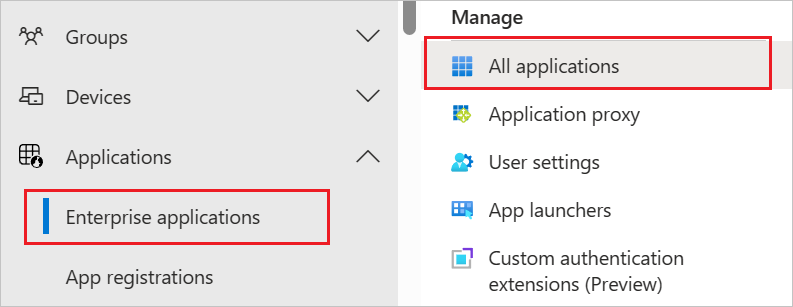

Navegue até Entra ID>aplicações empresariais

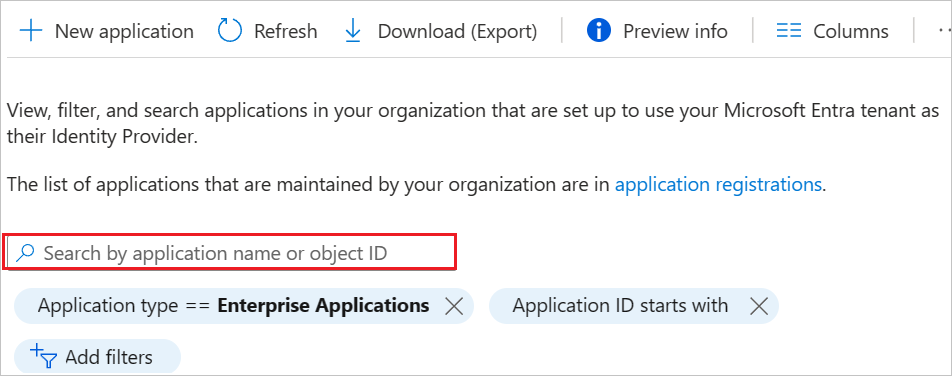

Na lista de aplicativos, selecione AWS IAM Identity Center.

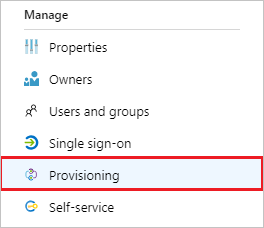

Selecione a guia Provisionamento .

Defina o Modo de provisionamento como Automático.

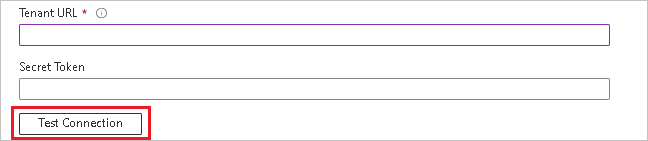

Na seção Credenciais de administrador , insira o URL do locatário do AWS IAM Identity Center e o token secreto recuperado anteriormente na etapa 2. Selecione Testar conexão para garantir que o Microsoft Entra ID possa se conectar ao AWS IAM Identity Center.

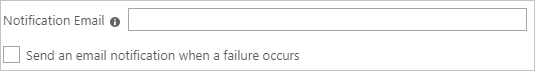

No campo Email de notificação , digite o endereço de e-mail de uma pessoa ou grupo que deve receber as notificações de erro de provisionamento e marque a caixa de seleção Enviar uma notificação por email quando ocorrer uma falha .

Selecione Salvar.

Na seção Mapeamentos , selecione Sincronizar usuários do Microsoft Entra com o AWS IAM Identity Center.

Analise os atributos de usuário sincronizados do ID do Microsoft Entra para o AWS IAM Identity Center na seção Mapeamento de atributos . Os atributos selecionados como propriedades correspondentes são usados para corresponder às contas de usuário no AWS IAM Identity Center para operações de atualização. Se você optar por alterar o atributo de destino correspondente, precisará garantir que a API do AWS IAM Identity Center ofereça suporte à filtragem de usuários com base nesse atributo. Selecione o botão Salvar para confirmar as alterações.

Atributo Tipo Suportado para filtragem nome de utilizador Cordão ✓ ativo Booleano nome de exibição Cordão título Cordão emails[tipo = "trabalho"].valor Cordão língua preferida Cordão nome.dado Cordão nome.sobrenome Cordão nome formatado Cordão endereços[tipo eq "trabalho"].formatted Cordão endereços[tipo eq "trabalho"].streetAddress Cordão endereços[tipo igual a "trabalho"].localidade Cordão endereços[tipo eq "trabalho"].região Cordão endereços[tipo eq "trabalho"].postalCode Cordão endereços[tipo eq "trabalho"].país Cordão númerosDeTelefone[tipo igual "trabalho"].valor Cordão Id externo Cordão localidade Cordão Fuso horário Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:númeroDeFuncionário Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:Utilizador:departamento Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:Utilizador:divisão Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:centroDeCustos Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organização Cordão urn:ietf:params:scim:schemas:extension:enterprise:2.0:Utilizador:gestor Referência Na seção Mapeamentos , selecione Sincronizar grupos do Microsoft Entra com o AWS IAM Identity Center.

Analise os atributos de grupo sincronizados do Microsoft Entra ID para o AWS IAM Identity Center na seção Mapeamento de atributos . Os atributos selecionados como propriedades correspondentes são usados para corresponder aos grupos no AWS IAM Identity Center para operações de atualização. Selecione o botão Salvar para confirmar as alterações.

Atributo Tipo Suportado para filtragem nome de exibição Cordão ✓ Id externo Cordão Membros Referência Para configurar filtros de escopo, consulte as instruções a seguir fornecidas no artigo Filtro de escopo .

Para habilitar o serviço de provisionamento do Microsoft Entra para o AWS IAM Identity Center, altere o Status de provisionamento para Ativado na seção Configurações .

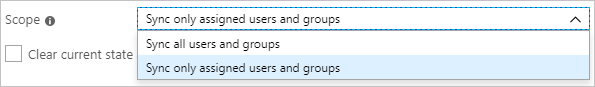

Defina os usuários e/ou grupos que você gostaria de provisionar para o AWS IAM Identity Center escolhendo os valores desejados em Escopo na seção Configurações .

Quando estiver pronto para provisionar, selecione Salvar.

Esta operação inicia o ciclo de sincronização inicial de todos os usuários e grupos definidos em Escopo na seção Configurações . O ciclo inicial leva mais tempo para ser executado do que os ciclos subsequentes, que ocorrem aproximadamente a cada 40 minutos, enquanto o serviço de provisionamento do Microsoft Entra estiver em execução.

Etapa 6: Monitorar sua implantação

Depois de configurar o provisionamento, use os seguintes recursos para monitorar sua implantação:

- Use os logs de provisionamento para determinar quais usuários são provisionados com ou sem êxito

- Verifique a barra de progresso para ver o status do ciclo de provisionamento e quão perto ele está de ser concluído

- Se a configuração de provisionamento parecer estar em um estado não íntegro, o aplicativo entrará em quarentena. Saiba mais sobre o status de quarentena no artigo Status de Quarentena para Configuração de Aplicativos.

Acesso a aplicações just-in-time (JIT) com PIM para grupos

Com o PIM for Groups, você pode fornecer acesso just-in-time a grupos na Amazon Web Services e reduzir o número de usuários que têm acesso permanente a grupos privilegiados na AWS.

Configure seu aplicativo corporativo para SSO e provisionamento

- Adicione o AWS IAM Identity Center ao seu locatário, configure-o para provisionamento conforme descrito no artigo acima e inicie o provisionamento.

- Configure início de sessão único para o AWS IAM Identity Center.

- Crie um grupo que forneça a todos os usuários acesso ao aplicativo.

- Atribua o grupo ao aplicativo AWS Identity Center.

- Atribua seu usuário de teste como um membro direto do grupo criado na etapa anterior ou forneça-lhes acesso ao grupo por meio de um pacote de acesso. Esse grupo pode ser usado para acesso persistente e não administrativo na AWS.

Habilitar o PIM para grupos

- Crie um segundo grupo no Microsoft Entra ID. Esse grupo fornece acesso a permissões de administrador na AWS.

- Coloque o grupo sob gerenciamento no Microsoft Entra PIM.

- Atribua seu usuário de teste como elegível para o grupo no PIM com a função definida como membro.

- Atribua o segundo grupo ao aplicativo AWS IAM Identity Center.

- Use o provisionamento sob demanda para criar o grupo no AWS IAM Identity Center.

- Faça login no AWS IAM Identity Center e atribua ao segundo grupo as permissões necessárias para executar tarefas administrativas.

Agora, qualquer usuário final qualificado para o grupo no PIM pode obter acesso JIT ao grupo na AWS ativando sua associação ao grupo.

Principais considerações

- Quanto tempo leva para ter um usuário provisionado para o aplicativo?:

- Quando um usuário é adicionado a um grupo no Microsoft Entra ID fora da ativação de sua associação de grupo usando o Microsoft Entra ID Privileged Identity Management (PIM):

- A associação ao grupo é provisionada no aplicativo durante o próximo ciclo de sincronização. O ciclo de sincronização é executado a cada 40 minutos.

- Quando um usuário ativa sua associação de grupo no Microsoft Entra ID PIM:

- A adesão ao grupo é provisionada em 2 a 10 minutos. Quando há uma alta taxa de solicitações ao mesmo tempo, as solicitações são limitadas a uma taxa de cinco solicitações a cada 10 segundos.

- Para os primeiros cinco usuários dentro de um período de 10 segundos ativando sua associação de grupo para um aplicativo específico, a associação de grupo é provisionada no aplicativo dentro de 2-10 minutos.

- Para o sexto usuário e os seguintes, dentro de um período de 10 segundos após ativarem sua associação de grupo para um aplicativo específico, a associação de grupo é provisionada no aplicativo no próximo ciclo de sincronização. O ciclo de sincronização é executado a cada 40 minutos. Os limites de fluxo são por aplicação empresarial.

- Quando um usuário é adicionado a um grupo no Microsoft Entra ID fora da ativação de sua associação de grupo usando o Microsoft Entra ID Privileged Identity Management (PIM):

- Se o usuário não conseguir acessar o grupo necessário na AWS, consulte as dicas de solução de problemas abaixo, os logs do PIM e os logs de provisionamento para garantir que a associação ao grupo tenha sido atualizada com êxito. Dependendo de como o aplicativo de destino foi arquitetado, pode levar mais tempo para que a associação ao grupo entre em vigor no aplicativo.

- Você pode criar alertas para falhas usando o Azure Monitor.

- A desativação é feita durante o ciclo incremental regular. Não é processado imediatamente através do provisionamento sob demanda.

Dicas de solução de problemas

Atributos ausentes

Ao provisionar um usuário para a AWS, é necessário que ele tenha os seguintes atributos

- primeiroNome

- sobrenome

- nome de exibição

- nome de utilizador

Os usuários que não têm esses atributos falham com o seguinte erro:

Atributos com vários valores

A AWS não oferece suporte aos seguintes atributos de vários valores:

- correio eletrónico

- números de telefone

Tentar processar o acima mencionado como atributos multivalorados resulta na seguinte mensagem de erro

Há duas maneiras de resolver isso

- Certifique-se de que o usuário tenha apenas um valor para phoneNumber/email

- Remova os atributos duplicados. Por exemplo, ter dois atributos diferentes sendo mapeados a partir do ID do Microsoft Entra mapeados para "phoneNumber___" no lado da AWS resultaria no erro se ambos os atributos tiverem valores no ID do Microsoft Entra. Apenas ter um atributo mapeado para um atributo "phoneNumber____ " resolveria o erro.

Caracteres inválidos

Atualmente, o AWS IAM Identity Center não está permitindo alguns outros caracteres suportados pelo Microsoft Entra ID, como tab (\t), new line (\n), return carriage (\r) e caracteres como " <|>|;|:% ".

Você também pode conferir as dicas de solução de problemas do AWS IAM Identity Center aqui para obter mais dicas de solução de problemas

Recursos adicionais

- Gerenciando o provisionamento de contas de usuário para aplicativos corporativos

- O que é o acesso ao aplicativo e o IAM Identity Center com o Microsoft Entra ID?