Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo descreve como gerenciar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário no Microsoft Entra ID. A credencial de identidade federada cria uma relação de confiança entre uma identidade gerenciada atribuída pelo usuário e um provedor de identidade externo (IdP). Não há suporte para a configuração de uma credencial de identidade federada em uma identidade gerenciada atribuída pelo sistema.

Depois de configurar sua identidade gerenciada atribuída pelo usuário para confiar em um IdP externo, configure sua carga de trabalho de software externo para trocar um token do IdP externo por um token de acesso da plataforma de identidade da Microsoft. A carga de trabalho externa usa o token de acesso para acessar recursos protegidos do Microsoft Entra sem a necessidade de gerenciar segredos (em cenários com suporte). Para saber mais sobre o fluxo de trabalho de troca de tokens, leia sobre federação de identidades de carga de trabalho.

Neste artigo, você aprenderá a criar, listar e excluir credenciais de identidade federada em uma identidade gerenciada atribuída pelo usuário.

Considerações e restrições importantes

Um máximo de 20 credenciais de identidade federada pode ser adicionado a um aplicativo ou identidade gerenciada atribuída pelo usuário.

Quando você configura uma credencial de identidade federada, há várias informações importantes a serem fornecidas:

Emissor e assunto são as principais informações necessárias para estabelecer a relação de confiança. A combinação de

issueresubjectdeve ser única no aplicativo. Quando a carga de trabalho de software externo solicita que a plataforma de identidade da Microsoft troque o token externo por um token de acesso, os valores do emissor e do Se essa verificação de validação for aprovada, a plataforma de identidade da Microsoft emitirá um token de acesso à carga de trabalho de software externo.issuer é a URL do provedor de identidade externo e deve corresponder à

issuerdeclaração do token externo que está sendo trocado. Obrigatório. Se aissuerdeclaração tiver espaço em branco à esquerda ou à direita no valor, a troca de token será bloqueada. Este campo tem um limite de caracteres de 600 caracteres.subject é o identificador da carga de trabalho de software externo e deve corresponder à

subdeclaração (subject) do token externo que está sendo trocado. subject não tem formato fixo, pois cada IdP usa seu próprio - às vezes um GUID, às vezes um identificador delimitado por dois pontos, às vezes cadeias de caracteres arbitrárias. Este campo tem um limite de caracteres de 600 caracteres.Importante

Os valores de configuração de assunto devem corresponder exatamente à configuração na configuração do fluxo de trabalho do GitHub. Caso contrário, a plataforma de identidade da Microsoft examinará o token externo de entrada e rejeitará a troca por um token de acesso. Você não receberá um erro, a troca falha sem erro.

Importante

Se você adicionar acidentalmente as informações incorretas da carga de trabalho externa na configuração do assunto, a credencial de identidade federada será criada com êxito sem erro. O erro não se torna aparente até que a troca de token falhe.

Audiências lista as audiências que podem aparecer no token externo. Obrigatório. Você deve adicionar um único valor de público, que tem um limite de 600 caracteres. O valor recomendado é "api://AzureADTokenExchange". Ele diz o que a

audplataforma de identidade da Microsoft deve aceitar na declaração no token de entrada.name é o identificador exclusivo da credencial de identidade federada. Obrigatório. Este campo tem um limite de caracteres de 3 a 120 caracteres e deve ser amigável para URL. Há suporte para caracteres alfanuméricos, traços ou sublinhados, o primeiro caractere deve ser apenas alfanumérico. É imutável uma vez criado.

description é a descrição fornecida pelo usuário da credencial de identidade federada. Opcional. A descrição não é validada ou verificada pela ID do Microsoft Entra. Este campo tem um limite de 600 caracteres.

Não há suporte para caracteres curinga em nenhum valor de propriedade de credencial de identidade federada.

Para saber mais sobre regiões com suporte, hora de propagar atualizações de credenciais federadas, emissores com suporte e muito mais, leia Considerações e restrições importantes para credenciais de identidade federada.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Certifique-se de revisar a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se para obter uma conta gratuita antes de continuar.

- Obtenha as informações para seu IdP externo e carga de trabalho de software, que você precisa nas etapas a seguir.

- Para criar uma identidade gerenciada atribuída pelo usuário e configurar uma credencial de identidade federada, sua conta precisa da atribuição de função de Colaborador ou Proprietário.

- Criar uma identidade gerenciada atribuída pelo usuário

- Encontre o nome da identidade gerenciada atribuída pelo usuário, que você precisa nas etapas a seguir.

Configurar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

No portal Microsoft Azure

Na caixa suspensa Cenário de credenciais federadas, selecione seu cenário.

Ações do GitHub implantando recursos do Azure

Para adicionar uma identidade federada para ações do GitHub, siga estas etapas:

Para Tipo de entidade, selecione Ambiente, Ramificação, Solicitação pull ou Tag e especifique o valor. Os valores devem corresponder exatamente à configuração no fluxo de trabalho do GitHub. Para mais informações, leia os exemplos.

Adicione um Nome para a credencial federada.

Os campos Emissor, Audiências e Identificador de assunto são preenchidos automaticamente com base nos valores inseridos.

Selecione Adicionar para configurar a credencial federada.

Use os seguintes valores da sua identidade gerenciada do Microsoft Entra para seu fluxo de trabalho do GitHub:

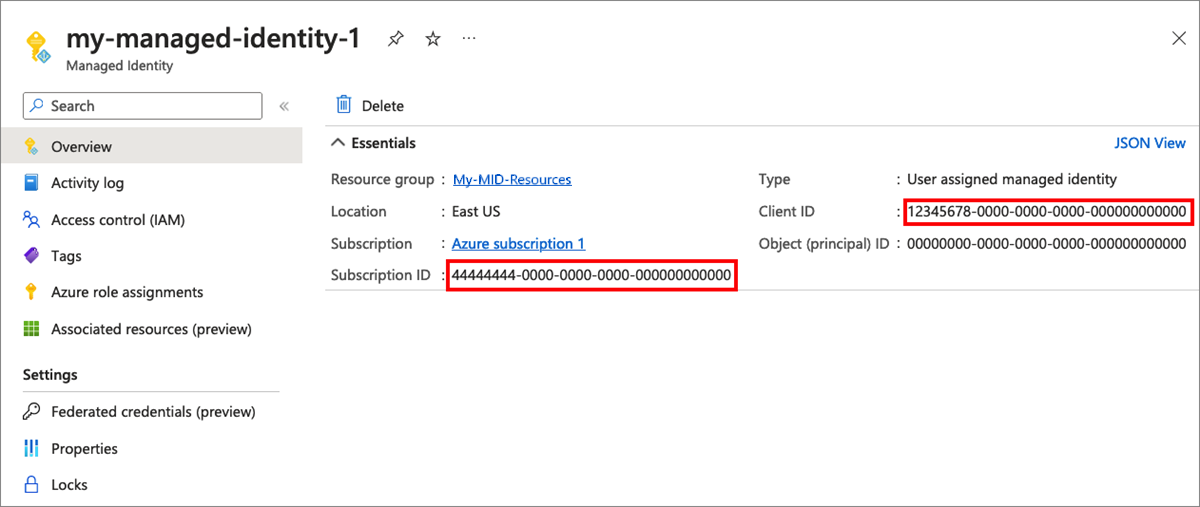

AZURE_CLIENT_IDa ID do Cliente de identidade gerenciadaAZURE_SUBSCRIPTION_IDo ID da Subscrição.A captura de tela a seguir demonstra como copiar a ID de identidade gerenciada e a ID de assinatura.

AZURE_TENANT_IDo ID do diretório (locatário). Saiba como encontrar o ID do locatário do Microsoft Entra.

Exemplos de tipo de entidade

Exemplo de ramificação

Para um fluxo de trabalho acionado por um evento de solicitação push ou pull na ramificação principal:

on:

push:

branches: [ main ]

pull_request:

branches: [ main ]

Especifique um tipo de entidade de ramificação e um nome de ramificação do GitHub de "principal".

Exemplo de ambiente

Para Jobs vinculado a um ambiente chamado "produção":

on:

push:

branches:

- main

jobs:

deployment:

runs-on: ubuntu-latest

environment: production

steps:

- name: deploy

# ...deployment-specific steps

Especifique um tipo de entidade de ambiente e um nome de ambiente GitHub de "produção".

Exemplo de tag

Por exemplo, para um fluxo de trabalho acionado por um push para a tag chamada "v2":

on:

push:

# Sequence of patterns matched against refs/heads

branches:

- main

- 'mona/octocat'

- 'releases/**'

# Sequence of patterns matched against refs/tags

tags:

- v2

- v1.*

Especifique um tipo de Entidade de Tag e um nome de tag do GitHub de "v2".

Exemplo de solicitação pull

Para um fluxo de trabalho acionado por um evento de solicitação pull, especifique um tipo de entidade de solicitação pull

Kubernetes acessando recursos do Azure

Preencha os campos URL do emissor do cluster, Namespace, Nome da conta de serviço e Nome:

- URL do emissor do cluster é a URL do emissor OIDC para o cluster gerenciado ou a URL do Emissor OIDC para um cluster autogerenciado.

- Nome da conta de serviço é o nome da conta de serviço do Kubernetes, que fornece uma identidade para processos executados em um Pod.

- Namespace é o namespace da conta de serviço.

- Nome é o nome da credencial federada, que não pode ser alterada posteriormente.

Selecione Adicionar para configurar a credencial federada.

Outro

Selecione o outro cenário de emissor no menu suspenso.

Especifique os seguintes campos (usando uma carga de trabalho de software em execução no Google Cloud como exemplo):

- Nome é o nome da credencial federada, que não pode ser alterada posteriormente.

-

Identificador de assunto: deve corresponder à

subdeclaração no token emitido pelo provedor de identidade externo. Neste exemplo usando o Google Cloud, o assunto é o ID exclusivo da conta de serviço que você planeja usar. -

Emissor: deve corresponder à

issdeclaração no token emitido pelo provedor de identidade externo. Uma URL que está em conformidade com a especificação OIDC Discovery. O Microsoft Entra ID usa essa URL do emissor para buscar as chaves necessárias para validar o token. Para o Google Cloud, o emissor é "https://accounts.google.com".

Selecione Adicionar para configurar a credencial federada.

Listar credenciais de identidade federada em uma identidade gerenciada atribuída pelo usuário

No portal Microsoft Azure

As credenciais de identidade federada configuradas nessa identidade gerenciada atribuída pelo usuário são listadas.

Excluir uma credencial de identidade federada de uma identidade gerenciada atribuída pelo usuário

No portal Microsoft Azure

As credenciais de identidade federada configuradas nessa identidade gerenciada atribuída pelo usuário são listadas.

Para excluir uma credencial de identidade federada específica, selecione o ícone Excluir dessa credencial.

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Certifique-se de revisar a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se para obter uma conta gratuita antes de continuar.

- Obtenha as informações para seu IdP externo e carga de trabalho de software, que você precisa nas etapas a seguir.

- Para criar uma identidade gerenciada atribuída pelo usuário e configurar uma credencial de identidade federada, sua conta precisa da atribuição de função de Colaborador ou Proprietário.

- Criar uma identidade gerenciada atribuída pelo usuário

- Encontre o nome da identidade gerenciada atribuída pelo usuário, que você precisa nas etapas a seguir.

Use o ambiente Bash no Azure Cloud Shell. Para mais informações, veja Get started with Azure Cloud Shell.

Se preferir executar comandos de referência da CLI localmente, instale a CLI do Azure. Se estiver a utilizar o Windows ou macOS, considere executar a CLI do Azure num contentor Docker. Para obter mais informações, consulte Como executar a CLI do Azure em um contêiner do Docker.

Se estiver a utilizar uma instalação local, inicie sessão no CLI do Azure ao utilizar o comando az login. Para concluir o processo de autenticação, siga os passos apresentados no seu terminal. Para outras opções de entrada, consulte Autenticar no Azure usando a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure na primeira utilização. Para obter mais informações sobre extensões, consulte Usar e gerenciar extensões com a CLI do Azure.

Execute o comando az version para localizar a versão e as bibliotecas dependentes instaladas. Para atualizar para a versão mais recente, execute o comando az upgrade.

Configurar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando az identity federated-credential create para criar uma nova credencial de identidade federada em sua identidade gerenciada atribuída pelo usuário (especificada pelo nome). Especifique o nome, emissor, assunto e outros parâmetros.

az login

# set variables

location="centralus"

subscription="{subscription-id}"

rg="fic-test-rg"

# user assigned identity name

uaId="fic-test-ua"

# federated identity credential name

ficId="fic-test-fic-name"

# create prerequisites if required.

# otherwise make sure that existing resources names are set in variables above

az account set --subscription $subscription

az group create --location $location --name $rg

az identity create --name $uaId --resource-group $rg --location $location --subscription $subscription

# Create/update a federated identity credential

az identity federated-credential create --name $ficId --identity-name $uaId --resource-group $rg --issuer 'https://aks.azure.com/issuerGUID' --subject 'system:serviceaccount:ns:svcaccount' --audiences 'api://AzureADTokenExchange'

Listar credenciais de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando az identity federated-credential list para ler todas as credenciais de identidade federada configuradas em uma identidade gerenciada atribuída pelo usuário:

az login

# Set variables

rg="fic-test-rg"

# User assigned identity name

uaId="fic-test-ua"

# Read all federated identity credentials assigned to the user-assigned managed identity

az identity federated-credential list --identity-name $uaId --resource-group $rg

Obter uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando az identity federated-credential show para mostrar uma credencial de identidade federada (por ID):

az login

# Set variables

rg="fic-test-rg"

# User assigned identity name

uaId="fic-test-ua"

# Federated identity credential name

ficId="fic-test-fic-name"

# Show the federated identity credential

az identity federated-credential show --name $ficId --identity-name $uaId --resource-group $rg

Excluir uma credencial de identidade federada de uma identidade gerenciada atribuída pelo usuário

Execute o comando az identity federated-credential delete para excluir uma credencial de identidade federada sob uma identidade atribuída ao usuário existente.

az login

# Set variables

# in Linux shell remove $ from set variable statement

$rg="fic-test-rg"

# User assigned identity name

$uaId="fic-test-ua"

# Federated identity credential name

$ficId="fic-test-fic-name"

az identity federated-credential delete --name $ficId --identity-name $uaId --resource-group $rg

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Certifique-se de revisar a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se para obter uma conta gratuita antes de continuar.

- Obtenha as informações para seu IdP externo e carga de trabalho de software, que você precisa nas etapas a seguir.

- Para criar uma identidade gerenciada atribuída pelo usuário e configurar uma credencial de identidade federada, sua conta precisa da atribuição de função de Colaborador ou Proprietário.

- Para executar os scripts de exemplo, você tem duas opções:

- Use o Azure Cloud Shell, que você pode abrir usando o botão Experimentar no canto superior direito dos blocos de código.

- Execute scripts localmente com o Azure PowerShell, conforme descrito na próxima seção.

- Criar uma identidade gerenciada atribuída pelo usuário

- Encontre o nome da identidade gerenciada atribuída pelo usuário, que você precisa nas etapas a seguir.

Configurar o Azure PowerShell localmente

Para usar o Azure PowerShell localmente para este artigo em vez de usar o Cloud Shell:

Instale a versão mais recente do Azure PowerShell , caso ainda não o tenha feito.

Inicie sessão no Azure.

Connect-AzAccountInstale a versão mais recente do PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseTalvez seja necessário

Exitsair da sessão atual do PowerShell depois de executar esse comando para a próxima etapa.Instale o

Az.ManagedServiceIdentitymódulo para executar as operações de identidade gerenciada atribuídas pelo usuário neste artigo.Install-Module -Name Az.ManagedServiceIdentity

Configurar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando New-AzFederatedIdentityCredentials para criar uma nova credencial de identidade federada em sua identidade gerenciada atribuída pelo usuário (especificada pelo nome). Especifique o nome, emissor, assunto e outros parâmetros.

New-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 `

-Name fic-pwsh01 -Issuer "https://kubernetes-oauth.azure.com" -Subject "system:serviceaccount:ns:svcaccount"

Listar credenciais de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando Get-AzFederatedIdentityCredentials para ler todas as credenciais de identidade federada configuradas em uma identidade gerenciada atribuída pelo usuário:

Get-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01

Obter uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Execute o comando Get-AzFederatedIdentityCredentials para mostrar uma credencial de identidade federada (por nome):

Get-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 -Name fic-pwsh01

Excluir uma credencial de identidade federada de uma identidade gerenciada atribuída pelo usuário

Execute o comando Remove-AzFederatedIdentityCredentials para excluir uma credencial de identidade federada sob uma identidade atribuída ao usuário existente.

Remove-AzFederatedIdentityCredentials -ResourceGroupName azure-rg-test -IdentityName uai-pwsh01 -Name fic-pwsh01

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Certifique-se de revisar a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se para obter uma conta gratuita antes de continuar.

- Obtenha as informações para seu IdP externo e carga de trabalho de software, que você precisa nas etapas a seguir.

- Para criar uma identidade gerenciada atribuída pelo usuário e configurar uma credencial de identidade federada, sua conta precisa da atribuição de função de Colaborador ou Proprietário.

- Criar uma identidade gerenciada atribuída pelo usuário

- Encontre o nome da identidade gerenciada atribuída pelo usuário, que você precisa nas etapas a seguir.

Criação e edição de modelos

Os modelos do Resource Manager ajudam a implantar recursos novos ou modificados definidos por um grupo de recursos do Azure. Várias opções estão disponíveis para edição e implantação de modelos, tanto locais quanto baseadas em portal. Pode:

- Use um modelo personalizado do Azure Marketplace para criar um modelo do zero ou baseá-lo em um modelo comum ou de início rápido existente.

- Derive de um grupo de recursos existente exportando um modelo. Você pode exportá-los da implantação original ou do estado atual da implantação.

- Use um editor JSON local (como o VS Code) e, em seguida, carregue e implante usando o PowerShell ou a CLI do Azure.

- Use o projeto Visual Studio Azure Resource Group para criar e implantar um modelo.

Configurar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

A credencial de identidade federada e a identidade atribuída ao usuário pai podem ser criadas ou atualizadas de acordo com o modelo abaixo. Você pode implantar modelos ARM a partir do portal do Azure.

Todos os parâmetros do modelo são obrigatórios.

Há um limite de 3 a 120 caracteres para um comprimento de nome de credencial de identidade federada. Deve ser alfanumérico, traço, sublinhado. O primeiro símbolo é apenas alfanumérico.

Você deve adicionar exatamente um público a uma credencial de identidade federada. O público é verificado durante a troca de tokens. Use "api://AzureADTokenExchange" como o valor padrão.

As operações List, Get e Delete não estão disponíveis com o modelo. Consulte a CLI do Azure para essas operações. Por padrão, todas as credenciais de identidade federada filho são criadas em paralelo, o que aciona a lógica de deteção de simultaneidade e faz com que a implantação falhe com um código de status HTTP de 409 conflitos. Para criá-los sequencialmente, especifique uma cadeia de dependências usando a propriedade dependsOn .

Certifique-se de que qualquer tipo de automação crie credenciais de identidade federada sob a mesma identidade pai sequencialmente. As credenciais de identidade federada sob diferentes identidades gerenciadas podem ser criadas em paralelo sem quaisquer restrições.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"variables": {},

"parameters": {

"location": {

"type": "string",

"defaultValue": "westcentralus",

"metadata": {

"description": "Location for identities resources. FIC should be enabled in this region."

}

},

"userAssignedIdentityName": {

"type": "string",

"defaultValue": "FIC_UA",

"metadata": {

"description": "Name of the User Assigned identity (parent identity)"

}

},

"federatedIdentityCredential": {

"type": "string",

"defaultValue": "testCredential",

"metadata": {

"description": "Name of the Federated Identity Credential"

}

},

"federatedIdentityCredentialIssuer": {

"type": "string",

"defaultValue": "https://aks.azure.com/issuerGUID",

"metadata": {

"description": "Federated Identity Credential token issuer"

}

},

"federatedIdentityCredentialSubject": {

"type": "string",

"defaultValue": "system:serviceaccount:ns:svcaccount",

"metadata": {

"description": "Federated Identity Credential token subject"

}

},

"federatedIdentityCredentialAudience": {

"type": "string",

"defaultValue": " api://AzureADTokenExchange",

"metadata": {

"description": "Federated Identity Credential audience. Single value is only supported."

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"apiVersion": "2018-11-30",

"name": "[parameters('userAssignedIdentityName')]",

"location": "[parameters('location')]",

"tags": {

"firstTag": "ficTest"

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities/federatedIdentityCredentials",

"apiVersion": "2022-01-31-PREVIEW",

"name": "[concat(parameters('userAssignedIdentityName'), '/', parameters('federatedIdentityCredential'))]",

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', parameters('userAssignedIdentityName'))]"

],

"properties": {

"issuer": "[parameters('federatedIdentityCredentialIssuer')]",

"subject": "[parameters('federatedIdentityCredentialSubject')]",

"audiences": [

"[parameters('federatedIdentityCredentialAudience')]"

]

}

}

]

}

]

}

Pré-requisitos

- Se você não estiver familiarizado com identidades gerenciadas para recursos do Azure, confira a seção de visão geral. Certifique-se de revisar a diferença entre uma identidade gerenciada atribuída pelo sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se para obter uma conta gratuita antes de continuar.

- Obtenha as informações para seu IdP externo e carga de trabalho de software, que você precisa nas etapas a seguir.

- Para criar uma identidade gerenciada atribuída pelo usuário e configurar uma credencial de identidade federada, sua conta precisa da atribuição de função de Colaborador ou Proprietário.

- Você pode executar todos os comandos neste artigo na nuvem ou localmente:

- Para executar na nuvem, use o Azure Cloud Shell.

- Para executar localmente, instale o curl e a CLI do Azure.

- Criar uma identidade gerenciada atribuída pelo usuário

- Encontre o nome da identidade gerenciada atribuída pelo usuário, que você precisa nas etapas a seguir.

Obter um token de acesso ao portador

Se estiver a executar localmente, inicie sessão no Azure através da CLI do Azure.

az loginObtenha um token de acesso usando az account get-access-token.

az account get-access-token

Configurar uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Crie ou atualize uma credencial de identidade federada na identidade gerenciada atribuída pelo usuário especificada.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/provider

s/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/federatedIdenti

tyCredentials/<FEDERATED IDENTITY CREDENTIAL NAME>?api-version=2022-01-31-preview' -X PUT -d '{"properties": "{ "properties": { "issuer": "<ISSUER>", "subject": "<SUBJECT>", "audiences": [ "api://AzureADTokenExchange" ] }}"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL NAME>?api-version=2022-01-31-preview

{

"properties": {

"issuer": "https://oidc.prod-aks.azure.com/IssuerGUID",

"subject": "system:serviceaccount:ns:svcaccount",

"audiences": [

"api://AzureADTokenExchange"

]

}

}

Cabeçalhos de solicitação

| Cabeçalho do pedido | Descrição |

|---|---|

| Tipo de conteúdo | Obrigatório. Definido como application/json. |

| Autorização | Obrigatório. Defina como um token de acesso válido Bearer . |

Corpo do pedido

| Nome | Descrição |

|---|---|

| propriedades.audiências | Obrigatório. A lista de audiências que podem aparecer no token emitido. |

| propriedades.emissor | Obrigatório. O URL do emissor a ser confiável. |

| propriedades.assunto | Obrigatório. O identificador da identidade externa. |

Listar credenciais de identidade federada em uma identidade gerenciada atribuída pelo usuário

Liste todas as credenciais de identidade federada na identidade gerenciada atribuída pelo usuário especificada.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials?api-version=2022-01-31-preview' -H "Content-Type: application/json" -X GET -H "Authorization: Bearer <ACCESS TOKEN>"

GET

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials?api-version=2022-01-31-preview

Cabeçalhos de solicitação

| Cabeçalho do pedido | Descrição |

|---|---|

| Tipo de conteúdo | Obrigatório. Definido como application/json. |

| Autorização | Obrigatório. Defina como um token de acesso válido Bearer . |

Obter uma credencial de identidade federada em uma identidade gerenciada atribuída pelo usuário

Obtenha uma credencial de identidade federada na identidade gerenciada atribuída pelo usuário especificada.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview' -X GET -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

GET

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview

Cabeçalhos de solicitação

| Cabeçalho do pedido | Descrição |

|---|---|

| Tipo de conteúdo | Obrigatório. Definido como application/json. |

| Autorização | Obrigatório. Defina como um token de acesso válido Bearer . |

Excluir uma credencial de identidade federada de uma identidade gerenciada atribuída pelo usuário

Exclua uma credencial de identidade federada na identidade gerenciada atribuída pelo usuário especificada.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview' -X DELETE -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE

https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/<RESOURCE NAME>/federatedIdentityCredentials/<FEDERATED IDENTITY CREDENTIAL RESOURCENAME>?api-version=2022-01-31-preview

Cabeçalhos de solicitação

| Cabeçalho do pedido | Descrição |

|---|---|

| Tipo de conteúdo | Obrigatório. Definido como application/json. |

| Autorização | Obrigatório. Defina como um token de acesso válido Bearer . |

Próximos passos

- Para obter informações sobre o formato necessário de JWTs criados por provedores de identidade externos, leia sobre o formato de asserção.