Usando controles do Microsoft Defender for Cloud Apps no Power BI

Ao usar o Defender for Cloud Apps com o Power BI, você pode ajudar a proteger seus relatórios, dados e serviços do Power BI contra vazamentos ou violações não intencionais. Com o Defender for Cloud Apps, você pode criar políticas de acesso condicional para os dados da sua organização, usando controles de sessão em tempo real no Microsoft Entra ID, que ajudam a garantir que suas análises do Power BI estejam seguras. Depois que essas políticas são definidas, os administradores podem monitorar o acesso e a atividade do usuário, executar análises de risco em tempo real e definir controles específicos do rótulo.

Nota

O Microsoft Defender for Cloud Apps agora faz parte do Microsoft Defender XDR. Para obter mais informações, consulte Microsoft Defender for Cloud Apps no Microsoft Defender XDR.

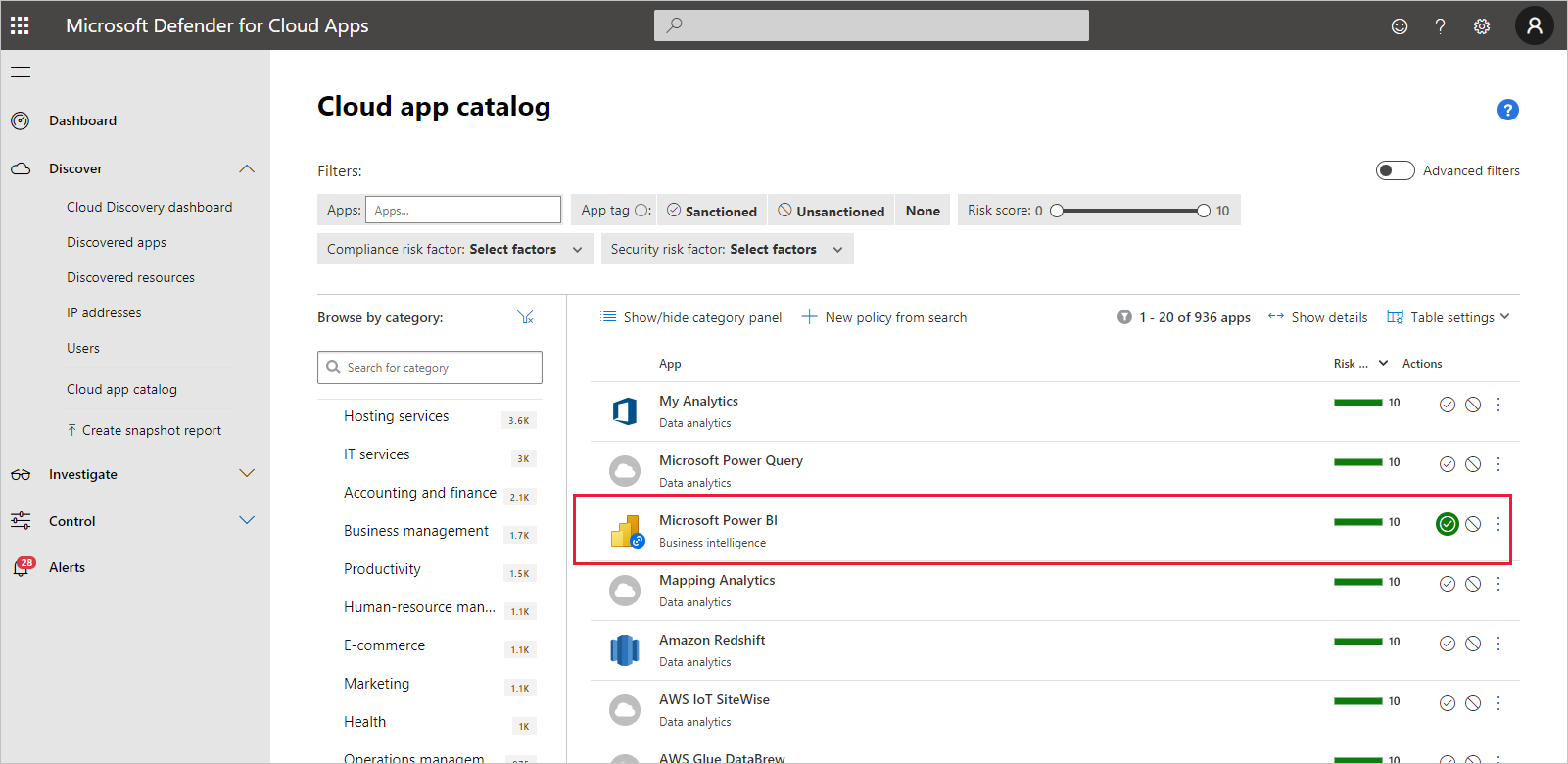

Você pode configurar o Defender for Cloud Apps para todos os tipos de aplicativos e serviços, não apenas para o Power BI. Você precisará configurar o Defender for Cloud Apps para trabalhar com o Power BI para se beneficiar das proteções do Defender for Cloud Apps para seus dados e análises do Power BI. Para obter mais informações sobre o Defender for Cloud Apps, incluindo uma visão geral de como ele funciona, o painel e as pontuações de risco do aplicativo, consulte a documentação do Defender for Cloud Apps .

Licenciamento do Defender for Cloud Apps

Para usar o Defender for Cloud Apps com o Power BI, você deve usar e configurar os serviços de segurança relevantes da Microsoft, alguns dos quais são definidos fora do Power BI. Para ter o Defender for Cloud Apps em seu locatário, você deve ter uma das seguintes licenças:

- Microsoft Defender for Cloud Apps: fornece recursos do Defender for Cloud Apps para todos os aplicativos suportados, parte dos pacotes EMS E5 e Microsoft 365 E5.

- Office 365 Cloud App Security: fornece recursos do Defender for Cloud Apps apenas para o Office 365, parte do pacote Office 365 E5.

Configurar controlos em tempo real para o Power BI com o Defender for Cloud Apps

Nota

É necessária uma licença P1 do Microsoft Entra ID para beneficiar dos controlos em tempo real do Defender for Cloud Apps.

As seções a seguir descrevem as etapas para configurar controles em tempo real para o Power BI com o Defender for Cloud Apps.

Definir políticas de sessão no Microsoft Entra ID (obrigatório)

As etapas necessárias para definir os controles de sessão são concluídas nos portais Microsoft Entra ID e Defender for Cloud Apps. No centro de administração do Microsoft Entra, você cria uma política de acesso condicional para o Power BI e roteia sessões usadas no Power BI por meio do serviço Defender for Cloud Apps.

O Defender for Cloud Apps opera em uma arquitetura de proxy reverso e é integrado ao Acesso Condicional do Microsoft Entra para monitorar a atividade do usuário do Power BI em tempo real. As etapas a seguir são fornecidas para ajudá-lo a entender o processo, e instruções detalhadas passo a passo são fornecidas no conteúdo vinculado em cada uma das etapas a seguir. Para obter uma descrição de todo o processo, consulte Defender for Cloud Apps.

- Criar uma política de teste de Acesso Condicional do Microsoft Entra

- Entrar em cada aplicativo usando um usuário com escopo para a política

- Verifique se os aplicativos estão configurados para usar controles de acesso e sessão

- Habilitar o aplicativo para uso em sua organização

- Testar a implantação

O processo para definir políticas de sessão é descrito em detalhes em Políticas de sessão.

Definir políticas de deteção de anomalias para monitorar as atividades do Power BI (recomendado)

Você pode definir políticas de deteção de anomalias do Power BI que podem ter escopo independente, para que se apliquem apenas aos usuários e grupos que você deseja incluir e excluir na política. Para obter mais informações, consulte Políticas de deteção de anomalias.

O Defender for Cloud Apps tem duas deteções dedicadas e incorporadas para o Power BI. Consulte Deteções internas do Defender for Cloud Apps para o Power BI.

Usar rótulos de sensibilidade do Microsoft Purview Information Protection (recomendado)

Os rótulos de sensibilidade permitem que você classifique e ajude a proteger conteúdo confidencial, para que as pessoas em sua organização possam colaborar com parceiros fora da organização, mas ainda assim ter cuidado e conhecimento de conteúdo e dados confidenciais.

Para obter informações sobre o processo de utilização de etiquetas de sensibilidade para o Power BI, consulte Etiquetas de sensibilidade no Power BI. Consulte o exemplo mais adiante neste artigo de uma política do Power BI baseada em rótulos de confidencialidade.

Políticas personalizadas para alertar sobre atividades suspeitas do usuário no Power BI

As políticas de atividade do Defender for Cloud Apps permitem que os administradores definam suas próprias regras personalizadas para ajudar a detetar o comportamento do usuário que se desvia da norma e até mesmo possivelmente agir automaticamente, se parecer muito perigoso. Por exemplo:

Remoção maciça da etiqueta de sensibilidade. Por exemplo, alerte-me quando rótulos de sensibilidade são removidos por um único usuário de 20 relatórios diferentes em uma janela de tempo inferior a 5 minutos.

Rebaixamento do rótulo de sensibilidade de criptografia. Por exemplo, alerte-me quando um relatório que tinha um rótulo de sensibilidade altamente confidencial é agora classificado como público.

Nota

Os identificadores exclusivos (IDs) de artefatos e rótulos de sensibilidade do Power BI podem ser encontrados usando APIs REST do Power BI. Consulte Obter modelos semânticos ou Obter relatórios.

As políticas de atividade personalizadas são configuradas no portal do Defender for Cloud Apps. Para obter mais informações, consulte Políticas de atividade.

Deteções internas do Defender for Cloud Apps para o Power BI

As deteções do Defender for Cloud Apps permitem que os administradores monitorem atividades específicas de um aplicativo monitorado. Para o Power BI, existem atualmente duas deteções dedicadas e integradas do Defender for Cloud Apps:

Compartilhamento suspeito – deteta quando um usuário compartilha um relatório confidencial com um e-mail desconhecido (externo à organização). Um relatório confidencial é um relatório cujo rótulo de sensibilidade está definido como INTERNAL-ONLY ou superior.

Compartilhamento em massa de relatórios – deteta quando um usuário compartilha um grande número de relatórios em uma única sessão.

As configurações para essas deteções são definidas no portal do Defender for Cloud Apps. Para obter mais informações, consulte Atividades incomuns (por usuário).

Função de administrador do Power BI no Defender for Cloud Apps

Uma nova função é criada para administradores do Power BI ao usar o Defender for Cloud Apps com o Power BI. Quando inicia sessão como administrador do Power BI no portal do Defender for Cloud Apps, tem acesso limitado a dados, alertas, utilizadores em risco, registos de atividades e outras informações relevantes para o Power BI.

Considerações e limitações

O uso do Defender for Cloud Apps com o Power BI foi projetado para ajudar a proteger o conteúdo e os dados da sua organização, com deteções que monitoram as sessões do usuário e suas atividades. Quando você usa o Defender for Cloud Apps com o Power BI, há algumas considerações e limitações que você deve ter em mente:

- O Defender for Cloud Apps só pode operar em ficheiros Excel, PowerPoint e PDF.

- Se quiser usar recursos de rótulo de sensibilidade em suas políticas de sessão para o Power BI, você precisará de uma licença do Azure Information Protection Premium P1 ou Premium P2. A Proteção de Informações do Microsoft Azure pode ser adquirida de forma independente ou por meio de um dos pacotes de licenciamento da Microsoft. Para obter mais informações, consulte Preços da Proteção de Informações do Azure. Além disso, os rótulos de sensibilidade devem ter sido aplicados em seus ativos do Power BI.

- O controle de sessão está disponível para qualquer navegador em qualquer plataforma principal em qualquer sistema operacional. Recomendamos a utilização da versão mais recente do Microsoft Edge, Google Chrome, Mozilla Firefox ou Apple Safari. Não há suporte para chamadas de API públicas do Power BI e outras sessões não baseadas em navegador como parte do controle de sessão do Defender for Cloud Apps. Para obter mais informações, consulte Aplicativos e clientes suportados.

- Se você tiver dificuldades de login, como ter que entrar mais de uma vez, isso pode estar relacionado à maneira como alguns aplicativos lidam com a autenticação. Para obter mais informações, consulte o artigo de solução de problemas Login lento.

Atenção

Na política de sessão, na parte "Ação", o recurso "proteger" só funciona se não existir um rótulo no item. Se já existir um rótulo, a ação "proteger" não se aplicará; você não pode substituir um rótulo existente que já tenha sido aplicado a um item no Power BI.

Exemplo

O exemplo a seguir mostra como criar uma nova política de sessão usando o Defender for Cloud Apps com o Power BI.

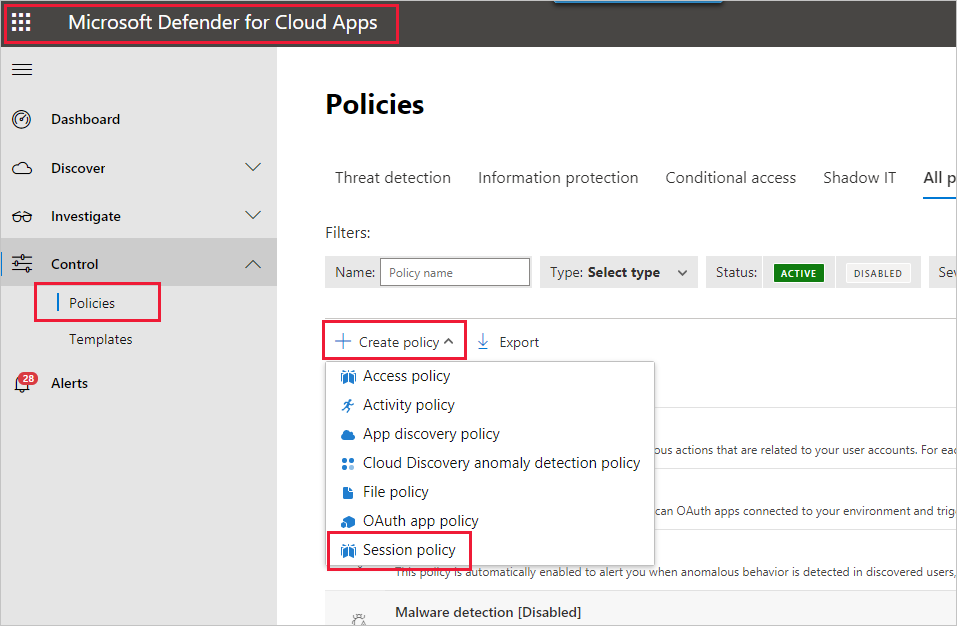

Primeiro, crie uma nova política de sessão. No portal do Defender for Cloud Apps , selecione Políticas no painel de navegação. Em seguida, na página de políticas, selecione Criar política e escolha Política de sessão.

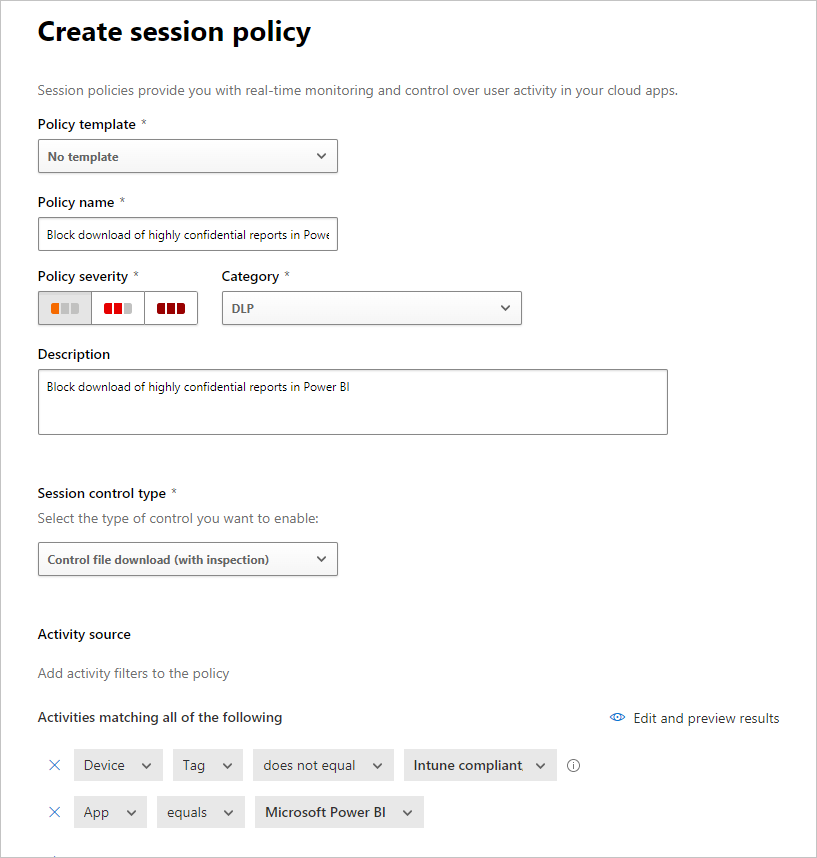

Na janela que aparece, crie a política de sessão. As etapas numeradas descrevem as configurações para a imagem a seguir.

Na lista suspensa Modelo de política, escolha Sem modelo.

Para Nome da política, forneça um nome relevante para a política de sessão.

Para Tipo de controle de sessão, selecione Download de arquivo de controle (com inspeção) (para DLP).

Para a seção Fonte da atividade , escolha as políticas de bloqueio relevantes. Recomendamos bloquear dispositivos não gerenciados e não compatíveis. Escolha bloquear downloads quando a sessão estiver no Power BI.

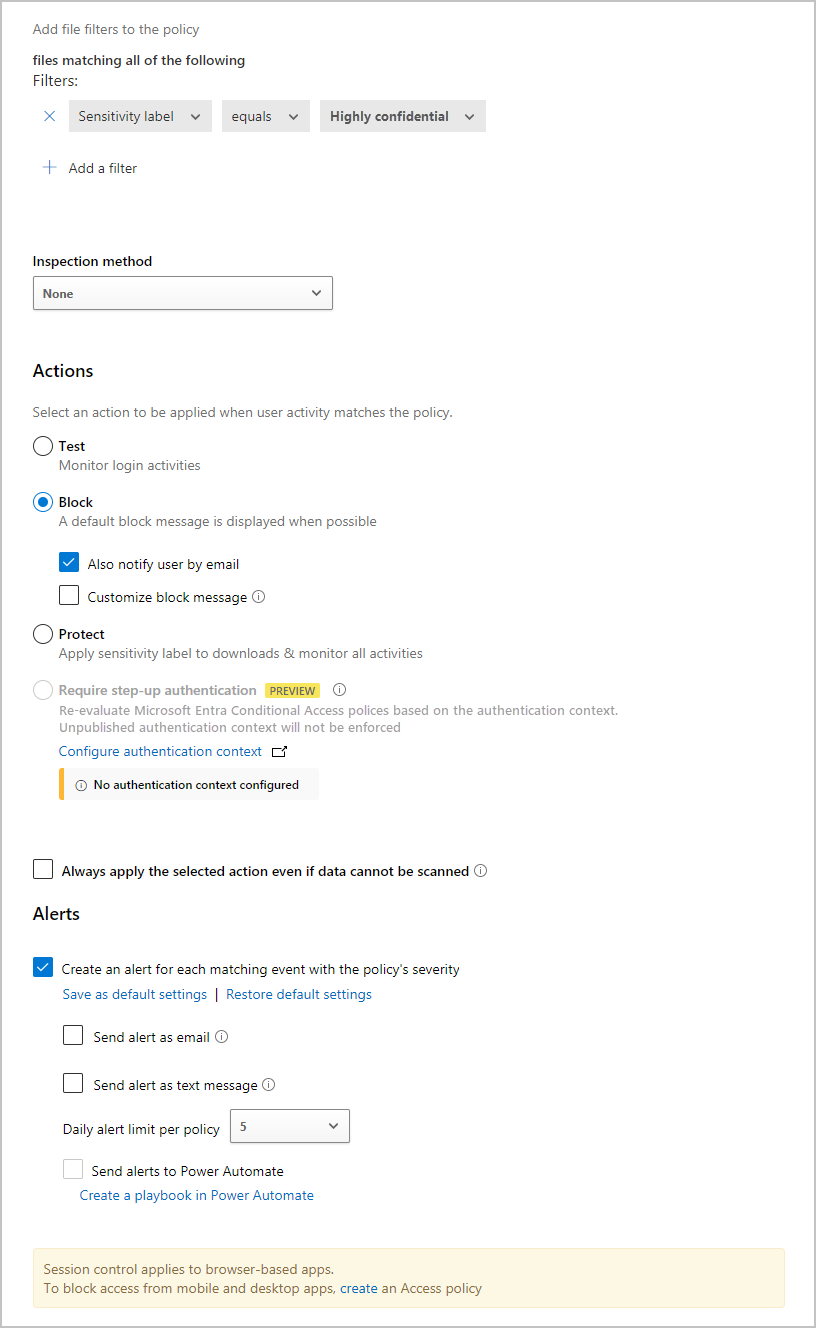

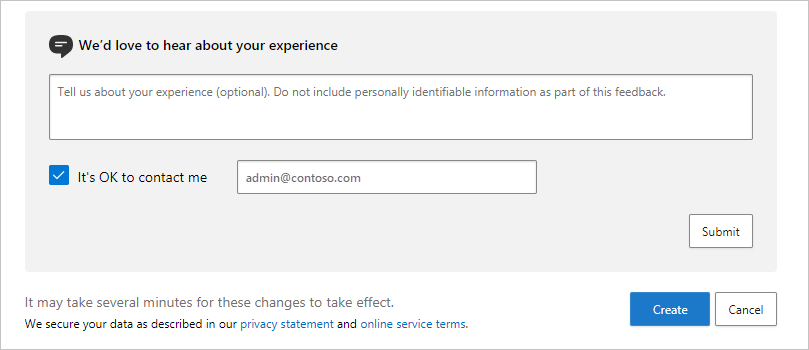

Mais opções aparecem quando você rola para baixo. A imagem a seguir mostra essas opções, com outros exemplos.

Crie um filtro no rótulo Sensibilidade e escolha Altamente confidencial ou o que melhor se adapta à sua organização.

Altere o método de inspeção para nenhum.

Escolha a opção Bloquear que atenda às suas necessidades.

Crie um alerta para tal ação.

Selecione Criar para concluir a política de sessão.

Conteúdos relacionados

Este artigo descreveu como o Defender for Cloud Apps pode fornecer proteções de dados e conteúdo para o Power BI. Para obter mais informações sobre o Data Protection para Power BI e o conteúdo de suporte para os serviços do Azure que o habilitam, consulte:

- Rótulos de sensibilidade no Power BI

- Habilitar rótulos de sensibilidade no Power BI

- Como aplicar rótulos de sensibilidade no Power BI

Para obter informações sobre o Azure e artigos de segurança, consulte:

- Proteger aplicações com o Controlo de Aplicações de Acesso Condicional do Microsoft Defender para Cloud Apps

- Implantar o Controle de Aplicativo de Acesso Condicional para aplicativos de catálogo com a ID do Microsoft Entra

- Políticas de sessão

- Saiba mais sobre as etiquetas de confidencialidade

- Relatório de métricas de proteção de dados

- Planejamento de implementação do Power BI: Defender for Cloud Apps for Power BI