Configurar o Certificate Connector para Microsoft Intune para dar suporte à plataforma DigiCert PKI

Pode utilizar o Certificate Connector para Microsoft Intune para emitir certificados PKCS (Public Key Cryptography Standards) da Plataforma PKI DigiCert para dispositivos geridos por Intune. O conector de certificado funciona apenas com uma autoridade de certificação (CA) da DigiCert ou com uma CA da DigiCert e uma CA da Microsoft.

Dica

A DigiCert adquiriu os negócios de Segurança de Site e Soluções de PKI relacionadas da Symantec. Para saber mais sobre essa alteração, confira o artigo de suporte técnico da Symantec.

Se você já usa o Certificate Connector para Microsoft Intune para emitir certificados por meio de uma AC da Microsoft usando o PKCS ou o protocolo SCEP, use esse mesmo conector para configurar e emitir certificados PKCS por meio de uma AC da DigiCert. Depois que você concluir a configuração para dar suporte à AC da DigiCert, o conector poderá emitir os seguintes certificados:

- Certificados PKCS de uma AC Microsoft

- Certificados PKCS de uma AC DigiCert

- Certificados Endpoint Protection de uma AC Microsoft

Se você não tem o conector instalado, mas planeja usá-lo em uma AC Microsoft e em uma AC DigiCert, conclua a configuração do conector para a AC Microsoft primeiro. Depois, retorne a este artigo para configurar o conector a fim de também dar suporte à DigiCert. Para saber mais sobre perfis de certificado e sobre o conector, confira Configurar um perfil de certificado para seus dispositivos no Microsoft Intune.

Para utilizar o conector apenas com a AC DigiCert, utilize as instruções neste artigo para instalar e, em seguida, configurar o conector.

Pré-requisitos

Seguem-se os requisitos para suportar a utilização de uma AC DigiCert:

Uma assinatura ativa na AC da DigiCert – A assinatura é necessária para obter um certificado da AR (autoridade de registro) da AC da DigiCert.

Certificate Connector for Microsoft Intune - Mais adiante neste artigo, existem instruções para instalar e configurar o conector de certificados. Para o ajudar a planear previamente os pré-requisitos dos conectores, consulte os seguintes artigos:

- Descrição geral do Certificate Connector para Microsoft Intune

- Pré-requisitos

- Instalação e configuração

Instalar o certificado da AR da DigiCert

Salve o seguinte snippet de código como um arquivo chamado certreq.ini e atualize-o conforme o necessário (por exemplo: Nome da entidade no formato CN).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Abra um prompt de comando com privilégios elevados e gere uma CSR (solicitação de assinatura de certificado) usando o seguinte comando:

Certreq.exe -new certreq.ini request.csrAbra o arquivo request.csr no Bloco de Notas e copie o conteúdo da CSR que está no seguinte formato:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Entre na AC da DigiCert e navegue até Obter um certificado da AR nas tarefas.

a. Na caixa de texto, forneça o conteúdo da CSR da etapa 3.

b. Forneça um nome amigável ao certificado.

c. Selecione Continuar.

d. Use o link fornecido para baixar o certificado da AR para o computador local.

Importe o certificado da AR para o repositório de certificados do Windows:

a. Abra um console do MMC.

b. Selecione Arquivo>Adicionar ou remover snap-ins>Certificado>Adicionar.

c. Selecione Conta de Computador>Avançar.

d. Selecione Computador Local>Concluir.

e. Selecione OK na janela Adicionar ou Remover Snap-ins. Expanda Certificados (Computador Local)>Pessoal>Certificados.

f. Clique com o botão direito no nó Certificados e selecione Todas as Tarefas>Importar.

g. Selecione o local do certificado da AR que você baixou da AC da DigiCert e selecione Avançar.

h. Selecione Repositório de Certificados Pessoal>Avançar.

i. Selecione Concluir para importar o certificado da AR e sua chave privada para o repositório Computador Local-Pessoal.

Exportar e importar o certificado de chave privada:

a. Expanda Certificados (Computador Local)>Pessoal>Certificados.

b. Selecione o certificado que foi importado na etapa anterior.

c. Clique com o botão direito do mouse no certificado e selecione Todas as Tarefas>Exportar.

d. Selecione Avançar e insira a senha.

e. Selecione o local para o qual exportar e selecione Concluir.

f. Use o procedimento da Etapa 5 a fim de importar o certificado de chave privada para o repositório Computador Local-Pessoal.

g. Copie a impressão digital do certificado da AR sem espaços. Por exemplo:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Mais tarde, irá utilizar este valor para atualizar três ficheiros .config do Certificate Connector para Microsoft Intune, depois de instalar o conector.

Observação

Para obter ajuda na obtenção do certificado da AR da AC da DigiCert, entre em contato com o suporte ao cliente da DigiCert.

Configurar o conector do certificado para suportar o DigiCert

Usar as informações em Instalar o Certificate Connector para Microsoft Intune para primeiro baixar e, em seguida, instalar e configurar o Certificate Connector para Microsoft Intune:

- Durante a etapa de instalação 2 do procedimento de instalação do conector, selecionar as opções para PKCS e opcionalmente para Revogação de certificado.

- Após concluir o procedimento de instalação e configuração do conector, retorne a este procedimento para continuar.

Configurar o conector para dar suporte ao DigiCert modificando três arquivos .config para o conector e reiniciando seus serviços relacionados:

No servidor onde o conector foi instalado, vá para %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (Por padrão, o Certificate Connector para Microsoft Intune é instalado no %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.)

Utilize um editor de texto como Notepad.exe para atualizar o valor da chave RACertThumbprint nos três ficheiros seguintes. Substitua o valor nos ficheiros pelo valor que copiou durante o passo 6.g. do procedimento na secção anterior:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Por exemplo, localizar a entrada em cada arquivo que é semelhante a

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>, e substituirEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5pelo novo valor RA Cert Thumbprint.Execute services.msc e pare e, em seguida, reinicie os três serviços seguintes:

- PFX Revoke Certificate Connector para Microsoft Intune (PkiRevokeConnectorSvc)

- PFX Criar Certificate Connector para Microsoft Intune (PkiCreateConnectorSvc)

- PFX Criar Legacy Connector para Microsoft Intune (PfxCreateLegacyConnectorSvc)

Criar um perfil de certificado confiável

Os certificados PKCS que implementar para Intune dispositivos geridos têm de estar em cadeia com um certificado de raiz fidedigna. Para estabelecer essa cadeia, crie um perfil de certificado confiável do Intune com o certificado raiz da Autoridade de Certificação DigiCert e implante o perfil de certificado confiável e o perfil de certificado PKCS nos mesmos grupos.

Obtenha um certificado raiz confiável da AC da DigiCert:

a. Entre no portal de administração da AC da DigiCert.

b. Selecione Gerenciar ACs em Tarefas.

c. Selecione na lista a AC apropriada.

d. Selecione Baixar certificado raiz para baixar o certificado raiz confiável.

Crie um perfil de certificado fidedigno no centro de administração do Microsoft Intune. Para obter diretrizes detalhadas, confira Criar um perfil de certificado confiável. Atribua esse perfil a dispositivos que receberão certificados. Para atribuir o perfil a grupos, confira Atribuir perfis de dispositivo.

Depois da criação do perfil, ele é exibido na lista de perfis no painel Configuração do dispositivo – Perfis, com um tipo de perfil de Certificado confiável.

Obter o OID do perfil de certificado

O OID do perfil de certificado está associado a um modelo de perfil de certificado na AC DigiCert. Para criar um perfil de certificado PKCS no Intune, o nome do modelo de certificado deve estar na forma de um OID de perfil de certificado associado a um modelo de certificado na AC DigiCert.

Entre no portal de administração da AC da DigiCert.

Selecione Gerenciar Perfis de Certificado.

Selecione o perfil de certificado que você deseja usar.

Copie o OID do perfil de certificado. Ele é semelhante ao exemplo a seguir:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Observação

Se você precisar de ajuda para obter o OID do perfil de certificado, entre em contato com o suporte ao cliente da DigiCert.

Criar um perfil de certificado PKCS

Selecione Dispositivos>Gerir dispositivos>Configuração>Criar.

Insira as seguintes propriedades:

- Plataforma: Escolha a plataforma dos dispositivos.

- Perfil: selecione Certificado PKCS. Ou selecione Modelos>Certificado PKCS.

Selecionar Criar.

Em Noções básicas, insira as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Nomeie seus perfis para que você possa identificá-los facilmente mais tarde.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

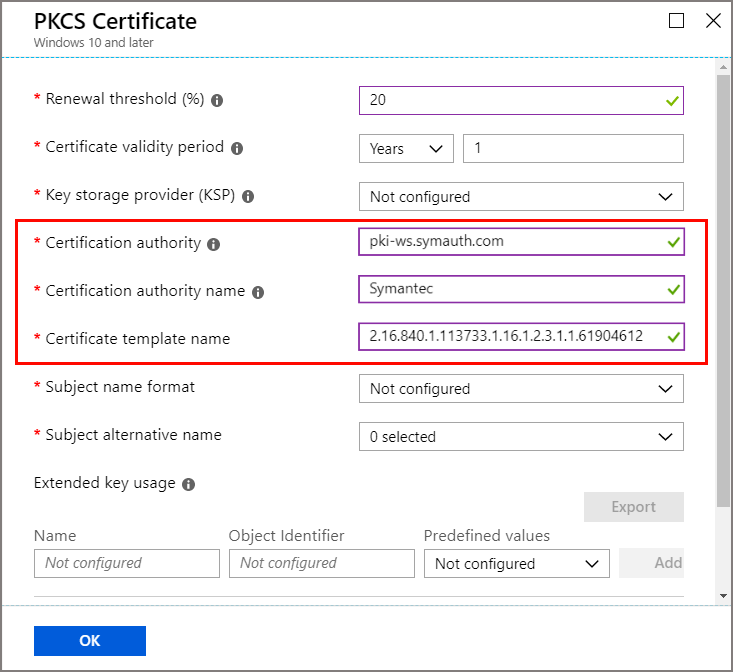

Em Definições de configuração, defina parâmetros com os valores da tabela a seguir. Esses valores são necessários para emitir certificados PKCS de uma AC DigiCert, por meio do Certificate Connector para Microsoft Intune.

Parâmetro de certificado PKCS Valor Descrição Autoridade de certificação pki-ws.symauth.com Esse valor deve ser um FQDN de serviço base da AC DigiCert sem barras à direita. Se você não tiver certeza de que esse é o FQDN de serviço base correto para sua assinatura da AC DigiCert, entre em contato com o suporte ao cliente da DigiCert.

Com a alteração da Symantec para a DigiCert, essa URL permaneceu inalterada.

Se este FQDN estiver incorreto, o conector de certificados não emitirá certificados PKCS da AC DigiCert.Nome da autoridade de certificação Symantec Esse valor deve ser a cadeia de caracteres Symantec.

Se existir alguma alteração a este valor, o conector de certificados não emitirá certificados PKCS a partir da AC DigiCert.Nome do modelo de certificado OID do perfil de certificado de AC da DigiCert. Por exemplo: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Esse valor deve ser um OID de perfil de certificado obtido na seção anterior do modelo de perfil de certificado de AC da DigiCert.

Se o conector de certificados não conseguir encontrar um modelo de certificado associado a este OID de perfil de certificado na AC DigiCert, não emitirá certificados PKCS a partir da AC DigiCert.

Observação

O perfil de certificado PKCS para plataformas Windows não precisa ser associado a um perfil de certificado confiável. Mas isso é necessário para perfis que não são de plataformas do Windows, como Android.

Conclua a configuração do perfil para atender às suas necessidades de negócios e selecione Criar para salvá-lo.

Na página Descrição geral do novo perfil, selecione Atribuições e configure um grupo adequado para receber este perfil. Pelo menos um usuário ou dispositivo deve fazer parte do grupo atribuído.

Depois de concluir as etapas anteriores, o Certificate Connector para Microsoft Intune emitirá certificados PKCS da DigiCert CA para dispositivos gerenciados pelo Intune no grupo atribuído. Estes certificados estão disponíveis no arquivo Pessoal do arquivo de certificados do Utilizador Atual no dispositivo gerido Intune.

Atributos com suporte para o perfil de certificado PKCS

| Atributo | Formatos com suporte pelo Intune | Formatos com suporte da AC DigiCert Cloud | resultado |

|---|---|---|---|

| Nome da entidade | O Intune dá suporte ao nome da entidade apenas nos três formatos a seguir: 1. Nome comum 2. Nome comum que inclui email 3. Nome comum como email Por exemplo: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

A AC da DigiCert dá suporte a mais atributos. Se você quiser selecionar mais atributos, eles deverão ser definidos com valores fixos no modelo de perfil de certificado da DigiCert. | Usamos o nome comum ou email da solicitação de Certificado PKCS. Eventual incompatibilidade na seleção de atributos entre o perfil de certificado do Intune e do modelo de perfil de certificado da DigiCert resultará na não emissão de certificados da AC DigiCert. |

| SAN | O Intune dá suporte apenas aos seguintes valores de campo de SAN: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (valor codificado) |

A AC da DigiCert Cloud também dá suporte a esses parâmetros. Se você quiser selecionar mais atributos, eles deverão ser definidos com valores fixos no modelo de perfil de certificado da DigiCert. AltNameTypeEmail: Se esse tipo não for encontrado na SAN, o conector de certificado usará o valor de AltNameTypeUpn. Se AltNameTypeUpn também não for encontrado na SAN, o conector de certificado usará o valor do nome do assunto se estiver no formato de email. Se o tipo ainda não for encontrado, o conector de certificado não emitirá os certificados. Exemplo: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: se este tipo não for encontrado na SAN, o conector de certificados utiliza o valor de AltNameTypeEmail. Se AltNameTypeEmail também não for encontrado na SAN, o conector de certificado usará o valor do nome do assunto se estiver no formato de email. Se o tipo ainda não for encontrado, o conector de certificado não emitirá os certificados. Exemplo: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: Se esse tipo não for encontrado na SAN, o conector de certificado não emitirá os certificados. Exemplo: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c O valor desse campo só tem suporte da AC DigiCert no formato codificado (valor hexadecimal). Para qualquer valor nesse campo, o conector de certificado o converte em codificação base64 antes de enviar a solicitação de certificado. O Certificate Connector para Microsoft Intune não valida se esse valor já está codificado ou não. |

Nenhum |

Solução de problemas

Os logs do Certificate Connector para Microsoft Intune estão disponíveis como logs de eventos no servidor em que o conector está instalado. Esses logs fornecem detalhes sobre a operação dos conectores e podem ser usados para identificar problemas com o conector de certificado e as operações. Para mais informações, veja Registro em Log.

Conteúdo relacionado

Use as informações deste artigo e as informações em O que são perfis de dispositivo do Microsoft Intune? para gerenciar os dispositivos de sua organização e os certificados contidos neles.