Política de deteção e resposta de pontos finais para segurança de pontos finais no Intune

Quando integrar o Microsoft Defender para Endpoint no Intune, pode utilizar políticas de segurança de ponto final para deteção e resposta de pontos finais (EDR) para gerir as definições do EDR e integrar dispositivos no Microsoft Defender para Endpoint.

As capacidades de deteção e resposta de pontos finais do Microsoft Defender para Endpoint fornecem deteções de ataques avançadas quase em tempo real e acionáveis. Os analistas de segurança podem priorizar os alertas de maneira eficaz, obter visibilidade do escopo completo de uma violação e executar ações de resposta para remediar ameaças.

Aplicável a:

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server 2012 R2 e posterior (quando gerido pelo Configuration Manager através do cenário de anexação do inquilino ou através do cenário de gestão de definições do Microsoft Defender para Endpoint Security )

Acerca da política do Intune para deteção e resposta de pontos finais

As políticas de deteção e resposta de pontos finais do Intune incluem perfis específicos da plataforma para gerir a instalação de inclusão do Microsoft Defender para Endpoint. Cada perfil inclui um pacote de inclusão que se aplica à plataforma de dispositivos que a política visa. Os pacotes de inclusão são a forma como os dispositivos são configurados para funcionarem com o Microsoft Defender para Endpoint. Depois de um dispositivo ser integrado, pode começar a utilizar dados de ameaças a partir desse dispositivo.

Pode criar e gerir políticas EDR a partir da deteção de pontos finais e do nó de resposta que se encontra no nó de segurança ponto final do centro de administração do Microsoft Intune.

Quando cria uma política EDR para integrar dispositivos, pode utilizar a opção de política pré-configurada ou criar uma política que requer a configuração manual das definições, incluindo a identificação do pacote de inclusão:

Política pré-configurada: suportada apenas para dispositivos Windows, utilize esta opção para implementar rapidamente uma política de inclusão EDR pré-configurada em todos os dispositivos aplicáveis. Pode utilizar a opção de política pré-configurada para dispositivos geridos com o Intune e para dispositivos ligados a inquilinos geridos através do Configuration Manager. Ao utilizar a opção pré-configurada, não pode editar as definições na política antes da criação e implementação inicial. Após a implementação, pode editar algumas definições selecionadas. Para obter mais informações, veja Utilizar uma política EDR pré-configurada neste artigo.

Criar manualmente uma política: suportada para todas as plataformas, utilize esta opção para criar uma política de inclusão que pode implementar em grupos discretos de dispositivos. Ao utilizar este caminho, pode configurar qualquer uma das definições disponíveis na política antes de ser implementada nos grupos atribuídos. Para obter mais informações, veja Utilizar uma política EDR criada manualmente neste artigo.

Com base na plataforma, uma política visa, as políticas EDR para dispositivos que gere com o Intune implementam em grupos de dispositivos do Microsoft Entra ID ou em coleções de dispositivos no local que sincroniza a partir do Configuration Manager através do cenário de anexação de inquilinos.

Dica

Além da política EDR, pode utilizar a política de configuração de dispositivos para integrar dispositivos no Microsoft Defender para Endpoint. No entanto, as políticas de configuração de dispositivos não suportam dispositivos anexados a inquilinos.

Ao utilizar várias políticas ou tipos de política, como a política de configuração de dispositivos e a política de deteção de pontos finais e de resposta , para gerir as mesmas definições de dispositivo (como a inclusão no Defender para Ponto Final), pode criar conflitos de políticas para dispositivos. Para saber mais sobre conflitos, confira Gerenciar conflitos no artigo Gerenciar políticas de segurança.

Pré-requisitos para políticas EDR

Geral:

Inquilino do Microsoft Defender para Endpoint – o inquilino do Microsoft Defender para Endpoint tem de estar integrado com o inquilino do Microsoft Intune (subscrição do Intune) antes de poder criar políticas EDR. Para saber mais, confira:

- Utilize o Microsoft Defender para Endpoint para obter orientações sobre a integração do Microsoft Defender para Endpoint com o Microsoft Intune.

- Ligue o Microsoft Defender para Endpoint ao Intune para configurar a ligação serviço a serviço entre o Intune e o Microsoft Defender para Endpoint.

Suporte para clientes do Configuration Manager:

Configurar a anexação de inquilinos para dispositivos do Configuration Manager – para suportar a implementação da política EDR em dispositivos geridos pelo Configuration Manager, configure a anexação do inquilino. Esta tarefa inclui a configuração de coleções de dispositivos do Configuration Manager para suportar políticas de segurança de pontos finais do Intune.

Para configurar a anexação de inquilinos, incluindo a sincronização de coleções do Configuration Manager para o centro de administração do Microsoft Intune e permitir que funcionem com políticas de segurança de pontos finais, veja Configurar a anexação de inquilinos para suportar políticas de proteção de ponto final.

Para obter mais informações sobre como utilizar políticas EDR com dispositivos ligados a inquilinos, veja Configurar o Configuration Manager para suportar a política EDR neste artigo.

Controles de acesso baseados em função (RBAC)

Para obter orientações sobre como atribuir o nível certo de permissões e direitos para gerir a política de deteção e resposta de pontos finais do Intune, veja Assign-role-based-access-controls-for-endpoint-security-policy.

Acerca do nó de deteção e resposta de pontos finais

No centro de administração do Microsoft Intune, o nó de deteção e resposta do Ponto final está dividido em dois separadores:

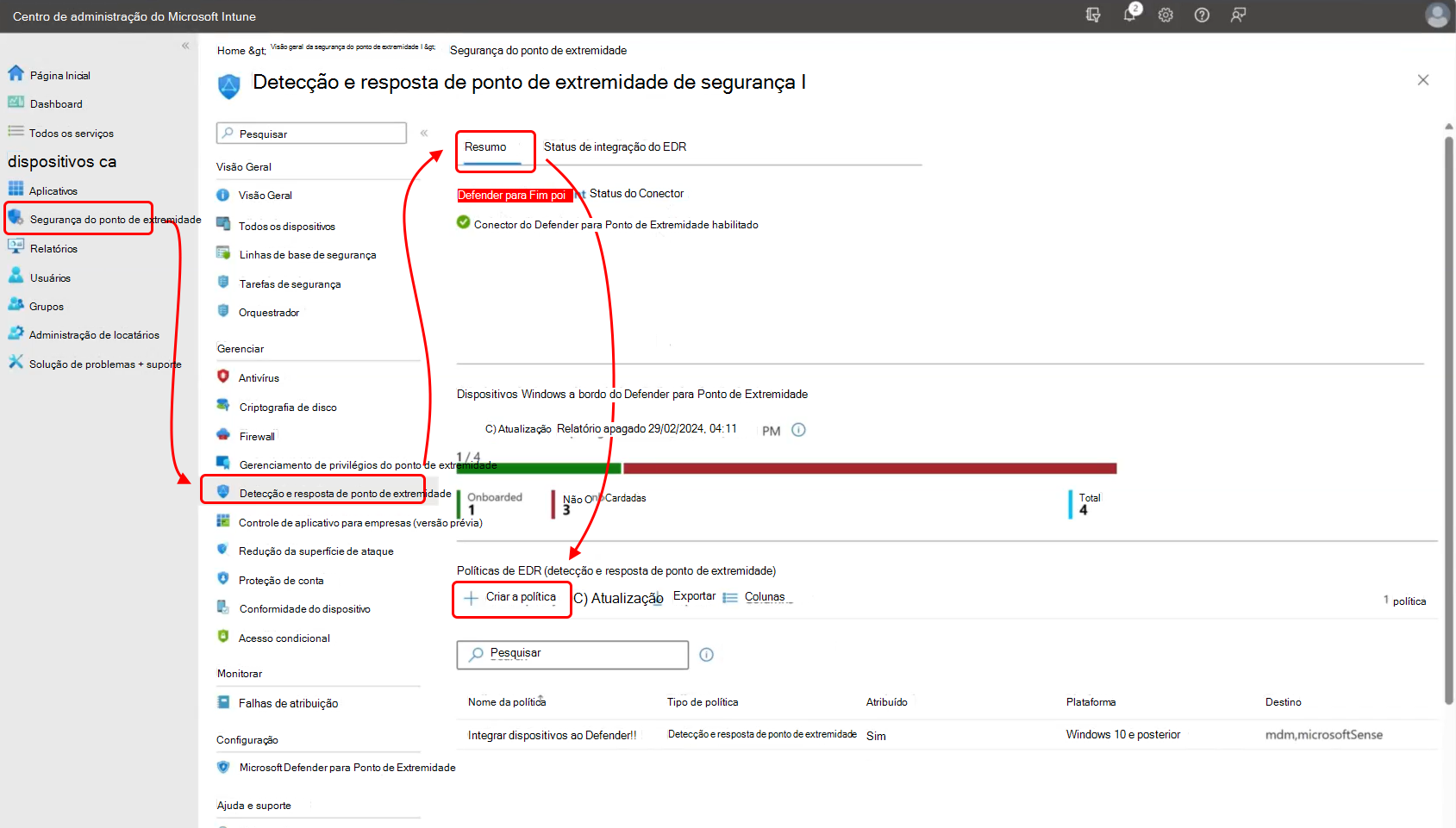

Separador Resumo:

O separador Resumo fornece uma vista de alto nível de todas as suas políticas EDR, tanto as políticas configuradas manualmente como as políticas que criar com a opção Implementar política pré-configurada.

O separador Resumo inclui as seguintes áreas:

Estado do Conector do Defender para Ponto Final – esta vista apresenta o estado atual do conector do seu inquilino. A etiqueta Estado do Conector do Defender para Endpoint também é uma ligação que abre o portal do Defender. Esta vista é a mesma que se encontra na página Descrição Geral da segurança do Ponto Final.

Dispositivos Windows integrados no Defender para Ponto Final – esta vista mostra um estado ao nível do inquilino para integração de deteção e resposta de pontos finais (EDR), com contagens para ambos os dispositivos que tenham ou não tenham sido integrados no Microsoft Defender para Endpoint.

Políticas de deteção e resposta de pontos finais (EDR) – aqui pode criar novas políticas EDR configuradas manualmente e ver a lista de todas as políticas EDR para o seu inquilino. A lista de políticas inclui as políticas configuradas manualmente e as políticas que criar com a opção Implementar política pré-configurada.

Selecionar uma política a partir da lista abre uma vista mais aprofundada dessa política, onde pode rever a configuração e optar por editar os respetivos detalhes e configuração. Se a política foi pré-configurada, as definições que pode editar são limitadas.

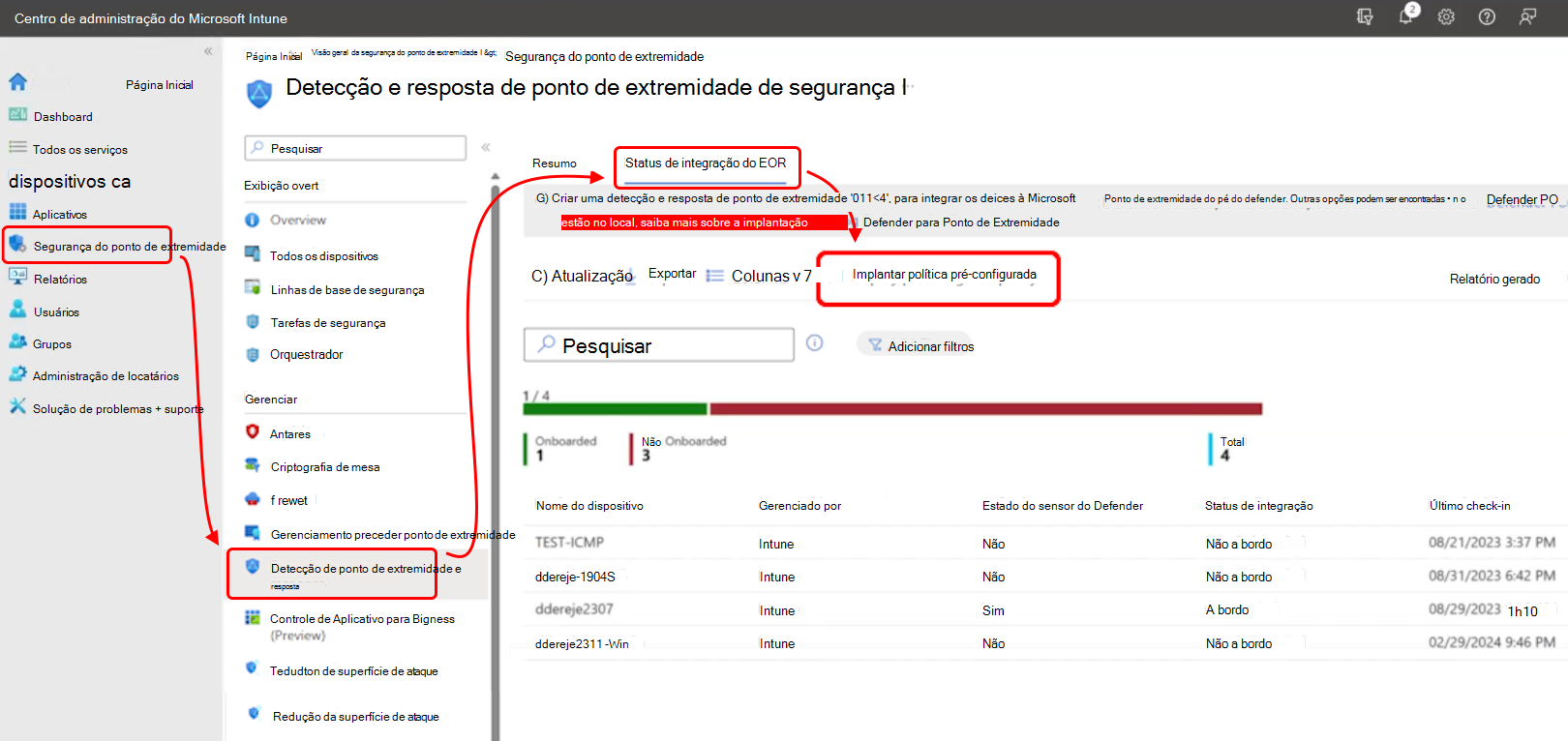

Separador Estado da Inclusão do EDR:

Este separador apresenta um resumo de alto nível de dispositivos que tenham ou não tenham sido integrados no Microsoft Defender para Endpoint e suporta a exploração em dispositivos individuais. Este resumo inclui dispositivos geridos pelo Intune e dispositivos que são geridos através do cenário de anexação de inquilinos e do Configuration Manager.

Este separador também inclui a opção para criar e implementar uma política de inclusão pré-configurada para dispositivos Windows.

O separador estado de inclusão do EDR inclui:

Implementar política pré-configurada – esta opção aparece perto da parte superior da página, acima do gráfico de resumo de inclusão, e é utilizada para criar uma política pré-configurada para integrar dispositivos Windows no Microsoft Defender para Endpoint.

O gráfico de resumo do estado de integração do EDR – este gráfico apresenta as contagens de dispositivos que foram ou não integrados no Microsoft Defender para Endpoint.

Lista de dispositivos – abaixo do gráfico de resumo encontra-se uma lista de dispositivos com detalhes, incluindo:

- Nome do dispositivo

- Como o dispositivo é gerido

- Estado de inclusão do EDR dos dispositivos

- Hora e data da última entrada

- O último estado conhecido do sensor do Defender dos dispositivos

Perfis EDR

Dispositivos geridos pelo Microsoft Intune

Linux – para gerir o EDR para dispositivos Linux, selecione a plataforma Linux . Está disponível o seguinte perfil:

Deteção e resposta de pontos finais – o Intune implementa a política em dispositivos nos grupos atribuídos. Este perfil suporta a utilização com:

- Dispositivos inscritos no Intune.

- Dispositivos geridos através da Gestão de Segurança do Microsoft Defender para Endpoint.

Os modelos EDR para Linux incluem duas definições para a categoria Etiquetas de dispositivo do Defender para Endpoint:

- Valor da etiqueta – apenas um valor por etiqueta pode ser definido. O Tipo de uma etiqueta é exclusivo e não deve ser repetido no mesmo perfil.

- Tipo de etiqueta – a etiqueta GROUP, identifica o dispositivo com o valor especificado. A etiqueta é refletida no centro de administração na página do dispositivo e pode ser utilizada para filtrar e agrupar dispositivos.

Para saber mais sobre as definições do Defender para Endpoint disponíveis para Linux, consulte Definir preferências para o Microsoft Defender para Endpoint no Linux na documentação do Defender.

macOS – para gerir o EDR para dispositivos macOS, selecione a plataforma macOS . Está disponível o seguinte perfil:

Deteção e resposta de pontos finais – o Intune implementa a política em dispositivos nos grupos atribuídos. Este perfil suporta a utilização com:

- Dispositivos inscritos no Intune.

- Dispositivos geridos através da Gestão de Segurança do Microsoft Defender para Endpoint.

Os modelos EDR para macOS incluem duas definições para a categoria Etiquetas de dispositivo do Defender para Endpoint:

- Tipo de etiqueta – a etiqueta GROUP, identifica o dispositivo com o valor especificado. A etiqueta é refletida no centro de administração na página do dispositivo e pode ser utilizada para filtrar e agrupar dispositivos.

- Valor da etiqueta – apenas um valor por etiqueta pode ser definido. O Tipo de uma etiqueta é exclusivo e não deve ser repetido no mesmo perfil.

Para saber mais sobre as definições do Defender para Endpoint disponíveis para macOS, consulte Definir preferências para o Microsoft Defender para Endpoint no macOS na documentação do Defender.

Windows - Para gerir o EDR para dispositivos Windows, selecione a plataforma Windows 10, Windows 11 e Windows Server . Está disponível o seguinte perfil:

Deteção e resposta de pontos finais – o Intune implementa a política em dispositivos nos grupos atribuídos. Este perfil suporta a utilização com:

- Dispositivos inscritos no Intune.

- Dispositivos geridos através da Gestão de Segurança do Microsoft Defender para Endpoint.

Observação

A partir de 5 de abril de 2022, a plataforma Windows 10 e posterior foi substituída pela plataforma Windows 10, Windows 11 e Windows Server .

A plataforma Windows 10, Windows 11 e Windows Server suporta dispositivos que comunicam através do Microsoft Intune ou do Microsoft Defender para Endpoint. Estes perfis também adicionam suporte para a plataforma do Windows Server, que não é suportada nativamente através do Microsoft Intune.

Os perfis desta nova plataforma utilizam o formato de definições conforme encontrado no Catálogo de Definições. Cada novo modelo de perfil para esta nova plataforma inclui as mesmas definições que o modelo de perfil mais antigo que substitui. Com esta alteração, já não pode criar novas versões dos perfis antigos. As instâncias existentes do perfil antigo permanecem disponíveis para utilização e edição.

Opções para o tipo de pacote de configuração de cliente do Microsoft Defender para Endpoint:

- Aplica-se apenas a dispositivos Windows

Depois de configurar a ligação serviço a serviço entre o Intune e o Microsoft Defender para Endpoint, a opção Automático do conector fica disponível para a definição do tipo de pacote de configuração de cliente do Microsoft Defender para Endpoint. Esta opção só está disponível quando configurar a ligação.

Quando seleciona Automático no conector, o Intune obtém automaticamente o pacote de inclusão (blob) a partir da implementação do Defender para Endpoint. Esta opção substitui a necessidade de configurar manualmente um pacote Integrar para este perfil. Não existe uma opção para configurar automaticamente um pacote offboard.

Dispositivos geridos pelo Configuration Manager

Detecção e resposta do ponto de extremidade

Para gerir as definições de política de deteção e resposta de Ponto final para dispositivos do Configuration Manager quando utiliza a anexação de inquilinos.

Plataforma: Windows 10, Windows 11 e Windows Server (ConfigMgr)

Perfil: Deteção e resposta de pontos finais (ConfigMgr)

Versão necessária do Configuration Manager:

- Configuration Manager atual versão do ramo 2002 ou posterior, com atualização na consola Configuration Manager 2002 Hotfix (KB4563473)

- Configuration Manager technical preview 2003 ou posterior

Plataformas de dispositivos do Configuration Manager suportadas:

- Windows 8.1 (x86, x64), começando com o Configuration Manager versão 2010

- Windows 10 e posterior (x86, x64, ARM64)

- Windows 11 e posterior (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), começando com o Gerenciador de Configurações versão 2010

- Windows Server 2016 e posterior (x64)

Importante

Em 22 de outubro de 2022, o Microsoft Intune encerrou o suporte para dispositivos que executam o Windows 8.1. A assistência técnica e as atualizações automáticas para esses dispositivos não estão disponíveis.

Se utilizar atualmente o Windows 8.1, mude para dispositivos Windows 10/11. O Microsoft Intune tem recursos internos de segurança e dispositivos que gerenciam dispositivos clientes Windows 10/11.

Configurar o Configuration Manager para suportar a política EDR

Antes de poder implementar políticas EDR em dispositivos do Configuration Manager, conclua as configurações detalhadas nas secções seguintes.

Estas configurações são efetuadas na consola do Configuration Manager e na implementação do Configuration Manager. Se não estiver familiarizado com o Configuration Manager, planeie trabalhar com um administrador do Configuration Manager para concluir estas tarefas.

As secções seguintes abrangem as tarefas necessárias:

Dica

Para saber mais sobre como utilizar o Microsoft Defender para Endpoint com o Configuration Manager, veja os seguintes artigos no conteúdo do Configuration Manager:

Tarefa 1: Instalar a atualização para o Configuration Manager

A versão 2002 do Configuration Manager requer uma atualização para suportar a utilização com as políticas de deteção e resposta de Ponto final que implementa a partir do centro de administração do Microsoft Intune.

Detalhes da atualização:

- Correção do Configuration Manager 2002 (KB4563473)

Esta atualização está disponível como uma atualização na consola do Configuration Manager 2002.

Para instalar esta atualização, siga as orientações de Instalar atualizações na consola na documentação do Configuration Manager.

Depois de instalar a atualização, regresse aqui para continuar a configurar o seu ambiente para suportar a política EDR a partir do centro de administração do Microsoft Intune.

Tarefa 2: Configurar a anexação e sincronização de coleções de inquilinos

Com a Anexação do inquilino, especifica coleções de dispositivos da implementação do Configuration Manager para sincronizar com o centro de administração do Microsoft Intune. Após a sincronização das coleções, utilize o centro de administração para ver informações sobre esses dispositivos e implementar a política EDR do Intune nos mesmos.

Para obter mais informações sobre o cenário de anexação de inquilinos, veja Ativar a anexação do inquilino no conteúdo do Configuration Manager.

Ativar a anexação do inquilino quando a cogestão não estiver ativada

Dica

Utilize o Assistente de Configuração de Cogestão na consola do Configuration Manager para ativar a anexação do inquilino, mas não precisa de ativar a cogestão.

Se estiver a planear ativar a cogestão, familiarize-se com a cogestão, os pré-requisitos e como gerir cargas de trabalho antes de continuar. Veja O que é a cogestão na documentação do Configuration Manager.

Para ativar a anexação do inquilino quando a cogestão não estiver ativada, terá de iniciar sessão no AzurePublicCloud para o seu ambiente. Antes de continuar, reveja Permissões e funções na documentação do Configuration Manager para garantir que tem uma conta disponível que pode concluir o procedimento.

- Na consola de administração do Configuration Manager, aceda a Administração Descrição>Geral> daCogestãodos Serviços> Cloud.

- Na faixa de opções, selecione Configurar cogerenciamento para abrir o assistente.

- Na página Integração de locatários, selecione AzurePublicCloud para seu ambiente. A cloud do Azure Government não é suportada.

- Selecione Iniciar Sessão e especifique uma conta que tenha permissões suficientes para o seu ambiente do AzurePublicCloud .

Seguem-se os dispositivos que gere com o Intune:

- Plataforma: Windows 10, Windows 11 e Windows Server – o Intune implementa a política em dispositivos nos seus grupos do Microsoft Entra.

- Perfil: Deteção e resposta de pontos finais

Utilizar uma política EDR pré-configurada

O Intune suporta a utilização de uma política EDR pré-configurada para dispositivos Windows geridos pelo Intune e pelo Configuration Manager através do cenário de anexação de inquilinos.

Na página Estado de Inclusão do EDR da política de deteção e resposta de Ponto Final do Intune, selecione a opção Implementar política pré-configurada para que o Intune crie e implemente uma política pré-configurada para instalar o Microsoft Defender para Endpoint em dispositivos aplicáveis.

Esta opção encontra-se perto da parte superior da página, acima do relatório Dispositivos Windows integrados no Defender para Endpoint:

Antes de poder selecionar esta opção, tem de configurar com êxito o Conector do Defender para Endpoint, que estabelece uma ligação de serviço a serviço entre o Intune e o Microsoft Defender para Endpoint. A política utiliza o conector para obter um blob de inclusão do Microsoft Defender para Endpoint para utilização para integrar dispositivos. Para obter informações sobre como configurar este conector, veja Ligar o Microsoft Defender para Endpoint ao Intune no artigo Configurar o Defender para Endpoint .

Se utilizar o cenário de anexação de inquilinos para suportar dispositivos geridos pelo Configuration Manager, configure o Configuration Manager para suportar a política EDR a partir do centro de administração do Microsoft Intune. Veja Configurar a anexação do inquilino para suportar políticas de proteção de ponto final.

Criar a política EDR pré-configurada

Ao utilizar a opção Implementar política pré-configurada , não pode alterar as configurações de política predefinidas para instalar o Microsoft Defender para Endpoint, etiquetas de âmbito ou atribuições. No entanto, após a criação da política, pode editar alguns dos respetivos detalhes, incluindo a configuração dos filtros de atribuição.

Para criar a política:

No centro de administração do Microsoft Intune, aceda aDeteção e resposta> do Ponto final de segurança> do Ponto final abra o separador >Estado da Inclusão do EDR, selecione Implementar política pré-configurada.

Na página Criar um perfil , especifique uma das seguintes combinações e, em seguida, selecione Criar:

Para dispositivos geridos pelo Intune:

- Plataforma = Windows 10, Windows 11 e Windows Server

- Perfil = Deteção e resposta de pontos finais

Para dispositivos geridos através do cenário de anexação do inquilino:

- Plataforma = Windows 10, Windows 11 e Windows Server (ConfigMgr)

- Perfil = Deteção e resposta de ponto final (ConfigMgr)

Importante

A implementação em dispositivos anexados a inquilinos requer que a coleção Todos os Clientes de Ambiente de Trabalho e Servidor seja ativada e sincronizada no seu inquilino.

Na página Informações básicas , indique um Nome para esta política. Opcionalmente, também pode adicionar uma Descrição.

Na página Rever e Criar , pode expandir as categorias disponíveis para rever a configuração da política, mas não pode fazer alterações. O Intune utiliza apenas as definições aplicáveis com base na combinação Plataforma e Perfil que selecionou. Por exemplo, para dispositivos geridos pelo Intune, a política destina-se ao grupo Todos os Dispositivos . O grupo todos os clientes de Ambiente de Trabalho e Servidor é direcionado para dispositivos ligados a inquilinos.

Selecione Guardar para criar e implemente a política pré-configurada.

Editar uma política EDR pré-configurada

Depois de criar uma política pré-configurada, pode encontrá-la no separador Resumo da política de deteção e resposta de Ponto final. Ao selecionar uma política, pode optar por editar algumas, mas não todas as opções de política. Por exemplo, para dispositivos do Intune, pode editar as seguintes opções:

- Básico: pode editar as seguintes opções:

- Nome

- Descrição

- Definição de configuração: as duas definições seguintes podem ser alteradas a partir da predefinição de Não configurado:

- Partilha de Exemplo

- [Preterido] Frequência de Relatórios de Telemetria

- Atribuições: não pode alterar a atribuição de grupo, mas pode adicionar filtros de Atribuição.

Utilizar uma política EDR criada manualmente

Na página Resumo EDR da política de deteção e resposta de Ponto final do Intune, pode selecionar Criar Política para iniciar o processo de configuração manual de uma política EDR para integrar dispositivos no Microsoft Defender para Endpoint.

Esta opção encontra-se perto da parte superior da página, acima do relatório Dispositivos Windows integrados no Defender para Endpoint:

Criar uma política EDR configurada manualmente

Selecione Segurança de ponto de extremidade>Detecção e resposta de ponto de extremidade>Criar Política.

Selecione a plataforma e o perfil da sua política. As seguintes informações identificam as suas opções:

Intune – o Intune implementa a política em dispositivos nos grupos atribuídos. Quando criar a política, selecione:

- Plataforma: Linux, macOS ou Windows 10, Windows 11 e Windows Server

- Perfil: Deteção e resposta de pontos finais

Configuration Manager – o Configuration Manager implementa a política em dispositivos nas coleções do Configuration Manager. Quando criar a política, selecione:

- Plataforma: Windows 10, Windows 11 e Windows Server (ConfigMgr)

- Perfil: detecção e resposta de ponto de extremidade (ConfigMgr)

Selecionar Criar.

Na página Informações Básicas, insira um nome e uma descrição do perfil e clique em Avançar.

Na página Definições de configuração , selecione Automático do Tipo de pacote deconfiguração do Cliente do Microsoft Defender para Endpoint. Configure as definições De Partilha de Exemplo e Frequência de Relatórios de Telemetria que pretende gerir com este perfil.

Observação

Para integrar ou remover inquilinos com o ficheiro de inclusão do portal do Microsoft Defender para Endpoint, selecione Integrar ou Remover e forneça os conteúdos do ficheiro de inclusão à entrada diretamente abaixo da seleção.

Quando terminar de definir as configurações, escolha Avançar.

Se utilizar etiquetas de Âmbito, na página Etiquetas de âmbito , selecione Selecionar etiquetas de âmbito para abrir o painel Selecionar etiquetas para atribuir etiquetas de âmbito ao perfil.

Selecione Avançar para continuar.

Na página Atribuições , selecione os grupos ou coleções que recebem esta política. A escolha depende da plataforma e do perfil que selecionou:

- Para o Intune, selecione grupos do Microsoft Entra.

- Para o Configuration Manager, selecione as coleções do Configuration Manager que foram sincronizadas com o centro de administração do Microsoft Intune e ativadas para a política do Microsoft Defender para Endpoint.

Pode optar por não atribuir grupos ou coleções neste momento e, mais tarde, editar a política para adicionar uma atribuição.

Quando estiver pronto para continuar, selecione Avançar.

Na página Revisar + criar, clique em Criar quando estiver terminado.

O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

Atualizar o estado de inclusão de um dispositivo

As organizações poderão ter de atualizar as informações de inclusão num dispositivo através do Microsoft Intune.

Esta atualização pode ser necessária devido a uma alteração no payload de inclusão do Microsoft Defender para Endpoint ou quando direcionada pelo suporte da Microsoft.

Atualizar as informações de inclusão direciona o dispositivo para começar a utilizar o novo payload de inclusão no próximo Reinício.

Observação

Estas informações não irão necessariamente mover um dispositivo entre inquilinos sem a exclusão total do dispositivo do inquilino original. Para obter opções de migração de dispositivos entre organizações do Microsoft Defender para Endpoint, contacte o Suporte da Microsoft.

Processo para atualizar o payload

Transfira o novo payload de gestão de dispositivos móveis novo a partir da consola do Microsoft Defender para Endpoint.

Crie um Novo Grupo para validar a eficácia das novas políticas.

Exclua o Novo Grupo da política EDR existente.

Crie uma nova política de Deteção e Resposta de Ponto Final, descrita em Criar políticas EDR.

Ao criar a política, selecione Integrar no tipo de configuração do pacote de cliente e especifique o conteúdo do ficheiro de inclusão a partir da consola do Microsoft Defender para Endpoint.

Atribua a política ao novo grupo criado para validação.

Adicione dispositivos existentes ao grupo de validação e certifique-se de que as alterações funcionam conforme esperado.

Expanda a implementação gradualmente, acabando por desativar a política original.

Observação

Se anteriormente utilizar a opção Automático do conector para obter as informações de inclusão, contacte o suporte da Microsoft para confirmar a utilização das novas informações de inclusão.

Para as organizações que atualizam as informações de inclusão na direção do suporte da Microsoft, a Microsoft irá direcioná-lo quando o conector tiver sido atualizado para tirar partido do novo payload de inclusão.

Relatórios de política EDR e monitorização

Pode ver detalhes sobre as políticas EDR que utiliza no nó de resposta e implementação do ponto final do centro de administração do Microsoft Intune.

Para obter detalhes da política, no centro de administração, aceda ao separadorResumo de respostae> implementação do Ponto final de segurança> do ponto final e selecione a política para a qual pretende ver os detalhes de conformidade:

Para políticas destinadas às plataformas Linux, macOS ou Windows 10, Windows 11 e Windows Server (Intune), o Intune apresenta uma descrição geral da conformidade com a política. Também pode selecionar o gráfico para ver uma lista de dispositivos que receberam a política e explorar dispositivos individuais para obter mais detalhes.

Para dispositivos Windows, o gráfico para dispositivos Windows integrados no Defender para Ponto Final apresenta a contagem de dispositivos que foram integrados com êxito no Microsoft Defender para Endpoint e que ainda não foram integrados.

Para garantir que tem a representação total dos seus dispositivos neste gráfico, implemente o perfil de inclusão em todos os seus dispositivos. Os dispositivos que integram o Microsoft Defender para Endpoint por meios externos, como a Política de Grupo ou o PowerShell, são contabilizados como Dispositivos sem o sensor defender para ponto final.

Para políticas direcionadas para a plataforma (Configuration Manager ) do Windows 10, Windows 11 e Windows Server (Configuration Manager), o Intune apresenta uma descrição geral da conformidade com a política que não suporta a exploração para ver detalhes adicionais. A vista é limitada porque o centro de administração recebe detalhes de estado limitados do Configuration Manager, que gere a implementação da política em dispositivos do Configuration Manager.

Para ver os detalhes de dispositivos individuais, aceda ao separadorEstado de Integração do Ponto Final de segurança> doPonto final e resposta> EDR e selecione um dispositivo na lista para ver detalhes adicionais específicos do dispositivo.

Próximas etapas

- Configurar políticas de segurança de Ponto Final.

- Saiba mais sobre a deteção e resposta de pontos finais na documentação do Microsoft Defender para Endpoint.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários