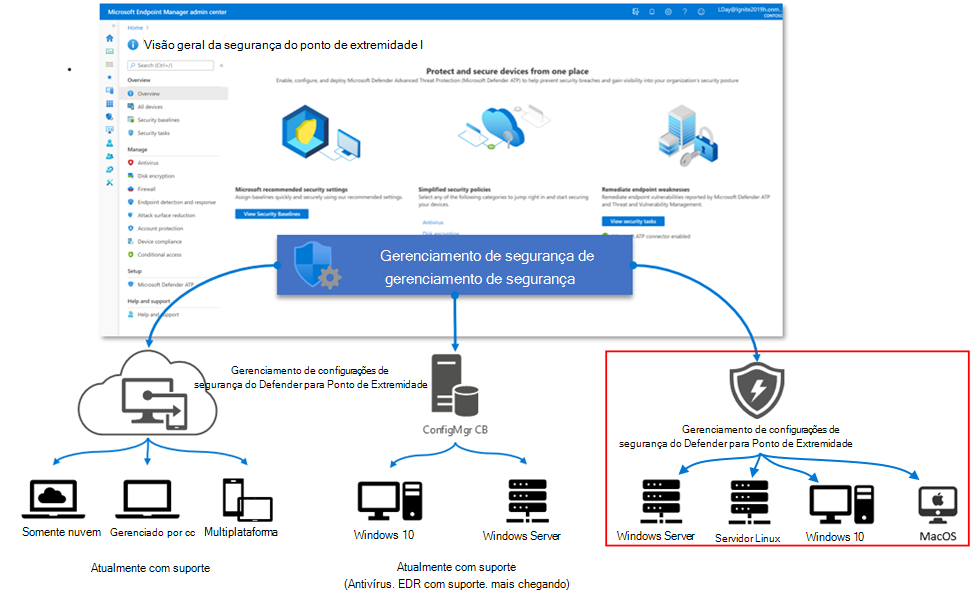

Utilizar Intune políticas de segurança de ponto final para gerir Microsoft Defender para Ponto de Extremidade em dispositivos não inscritos com Intune

Quando integrar Microsoft Intune com Microsoft Defender para Ponto de Extremidade, pode utilizar Intune políticas de segurança de ponto final para gerir as definições de segurança do Defender em dispositivos que não estão inscritos com Intune. Essa funcionalidade é conhecida como gerenciamento de configurações de segurança do Defender para Ponto de Extremidade.

Ao gerenciar dispositivos por meio do gerenciamento de configurações de segurança:

Pode utilizar o centro de administração do Microsoft Intune ou o portal do Microsoft 365 Defender para gerir Intune políticas de segurança de ponto final do Defender para Endpoint e atribuir essas políticas a grupos Microsoft Entra ID. O portal do Defender inclui a interface do usuário para exibições de dispositivo, gerenciamento de política e relatórios para gerenciamento de configurações de segurança.

Para gerir políticas a partir do portal do Defender, veja Gerir políticas de segurança de pontos finais no Microsoft Defender para Ponto de Extremidade no conteúdo do Defender.

Os dispositivos obtêm suas políticas atribuídas com base no objeto de dispositivo Microsoft Entra ID. Um dispositivo que ainda não está registrado no Microsoft Entra é ingressado como parte desta solução.

Quando um dispositivo recebe uma política, os componentes do Defender para Ponto de Extremidade no dispositivo impõem a política e o relatório sobre o status do dispositivo. O status do dispositivo está disponível no centro de administração do Microsoft Intune e no portal do Microsoft Defender.

Esse cenário estende a superfície da Segurança do Ponto de Extremidade do Microsoft Intune para dispositivos que não são capazes de se registrar no Intune. Quando um dispositivo é gerenciado pelo Intune (registrado no Intune), o dispositivo não processa políticas para o gerenciamento de configurações de segurança do Defender para Ponto de Extremidade. Em vez disso, use o Intune para implantar a política do Defender para Ponto de Extremidade em seus dispositivos.

Aplicável a:

- Windows 10 e Windows 11

- Windows Server (2012 R2 e posterior)

- Linux

- macOS

Pré-requisitos

Examine as seções a seguir para obter os requisitos do Cenário de gerenciamento de configurações de segurança do Defender para Ponto de Extremidade.

Ambiente

Quando um dispositivo com suporte é integrado ao Microsoft Defender para Ponto de Extremidade:

- O dispositivo é pesquisado para uma presença Microsoft Intune existente, que é um registro de MDM (gerenciamento de dispositivo móvel) no Intune.

- Dispositivos sem uma presença do Intune habilitam o recurso de gerenciamento de configurações de segurança.

- Para dispositivos que não estão totalmente registrados no Microsoft Entra, uma identidade de dispositivo sintético é criada no Microsoft Entra ID que permite que o dispositivo recupere políticas. Dispositivos totalmente registrados usam seu registro atual.

- As políticas recuperadas Microsoft Intune são impostas no dispositivo pelo Microsoft Defender para Ponto de Extremidade.

Suporte de nuvem do Governo

O cenário de gestão de definições de segurança do Defender para Endpoint é suportado nos seguintes inquilinos governamentais:

- Us Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Departamento de Defesa (DOD)

Para saber mais, confira:

- Intune descrição dos serviços do Governo norte-americano

- Microsoft Defender para Ponto de Extremidade para clientes do Governo dos EUA

- Paridade de funcionalidades com comercial no Microsoft Defender para Ponto de Extremidade para clientes do Us Government.

Requisitos de conectividade

Os dispositivos devem ter acesso ao seguinte ponto de extremidade:

-

*.dm.microsoft.com- O uso de um curinga dá suporte aos pontos de extremidade de serviço de nuvem que são usados para registro, check-in e relatórios e que podem ser alterados conforme o serviço é dimensionado.

Plataformas compatíveis

Há suporte para políticas de gerenciamento de segurança do Microsoft Defender para Ponto de Extremidade nas seguintes plataformas de dispositivo:

Linux:

Com o Microsoft Defender para Ponto de Extremidade para Linux versão do agente 101.23052.0009 ou posterior, o gerenciamento de configurações de segurança dá suporte às seguintes distribuições do Linux:

- Red Hat Enterprise Linux 7.2 ou superior

- CentOS 7.2 ou superior

- Ubuntu 16.04 LTS ou LTS superior

- Debian 9 ou superior

- SUSE Linux Enterprise Server 12 ou superior

- Oracle Linux 7.2 ou superior

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 ou superior

Para confirmar a versão do agente do Defender, no portal do Defender, acesse a página de dispositivos e, na guia Inventários de dispositivos, procure o Defender para Linux. Para obter diretrizes sobre como atualizar a versão do agente, consulte Implantar atualizações do Microsoft Defender para Ponto de Extremidade no Linux.

Problema conhecido: com o agente do Defender versão 101.23052.0009, os dispositivos Linux não são registrados quando estão sem o seguinte caminho de arquivo: /sys/class/dmi/id/board_vendor.

Problema conhecido: quando um dispositivo Linux efetua um registo sintético, o ID do Device Entra (anteriormente conhecido como ID do AAD do Dispositivo) não é visível no portal do Defender. Estas informações podem ser vistas a partir dos portais Intune ou Microsoft Entra. Os administradores ainda podem gerir dispositivos com políticas desta forma.

macOS:

Com o Microsoft Defender para Ponto de Extremidade para macOS versão do agente 101.23052.0004 ou posterior, o gerenciamento de configurações de segurança dá suporte às seguintes versões do macOS:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Para confirmar a versão do agente do Defender, no portal do Defender, acesse a página de dispositivos e, na guia Inventários de dispositivos, procure o Defender para macOS. Para obter diretrizes sobre como atualizar a versão do agente, consulte Implantar atualizações do Microsoft Defender para Ponto de Extremidade no macOS.

Problema conhecido: com o agente do Defender versão 101.23052.0004, os dispositivos macOS registrados no Microsoft Entra ID antes de se registrarem com o gerenciamento de configurações de segurança recebem uma ID de dispositivo duplicada no Microsoft Entra ID, que é um registro sintético. Ao criar um grupo Microsoft Entra para política de direcionamento, você deve usar a ID de dispositivo sintética criada pelo gerenciamento de configurações de segurança. No Microsoft Entra ID, a coluna Tipo de Junção para a ID do Dispositivo sintético está em branco.

Problema conhecido: quando um dispositivo macOS efetua um registo sintético, o ID do Dispositivo Entra (anteriormente conhecido como ID do AAD do Dispositivo) não é visível no portal do Defender. Estas informações podem ser vistas a partir dos portais Intune ou Microsoft Entra. Os administradores ainda podem gerir dispositivos com políticas desta forma.

Windows:

- Windows 10 Professional/Enterprise (com KB5023773)

- Windows 11 Professional/Enterprise (com KB5023778)

- Windows Server 2012 R2 com o Microsoft Defender para Dispositivos de Nível Inferior

- Windows Server 2016 com o Microsoft Defender para Dispositivos de Nível Inferior

- Windows Server 2019 (com KB5025229)

- Windows Server 2019 Core (com a Funcionalidade de Compatibilidade da Aplicação Server Core a Pedido instalada)

- Windows Server 2022, incluindo Server Core (com KB5025230)

- Controladores de domínio (pré-visualização). Veja informações importantes em Utilizar a gestão de definições de segurança em controladores de domínio (neste artigo).

O gerenciamento de configurações de segurança não funciona e não tem suporte nos seguintes dispositivos:

- Windows Server Core 2016 e anterior

- Ambientes de trabalho não persistentes, como clientes Virtual Desktop Infrastructure (VDI)

- Azure Virtual Desktop (AVD e anteriormente Windows Virtual Desktop, WVD)

- Versões de 32 bits do Windows

Licenciamento e assinaturas

Para usar o gerenciamento de configurações de segurança, você precisa de:

Uma assinatura que concede licenças para o Microsoft Defender para Ponto de Extremidade, como Microsoft 365, ou uma licença autônoma apenas para o Microsoft Defender para Ponto de Extremidade. Uma assinatura que concede licenças do Microsoft Defender para Ponto de Extremidade também concede ao seu locatário acesso ao nó de segurança do ponto de extremidade do Microsoft Intune de administração.

Observação

Exceção: se você tiver acesso ao Microsoft Defender para Ponto de Extremidade somente por meio do Microsoft Defender para servidores (parte do Microsoft Defender para Nuvem, anteriormente Central de Segurança do Azure), a funcionalidade de gerenciamento de configurações de segurança não estará disponível. Você precisará ter pelo menos uma licença de assinatura do Microsoft Defender para Ponto de Extremidade (usuário) ativa.

O nó de segurança do ponto de extremidade é onde você configura e implanta políticas para gerenciar o Microsoft Defender para Ponto de Extremidade para seus dispositivos e monitorar o status do dispositivo.

Para obter informações atuais sobre opções, consulte Requisitos mínimos do Microsoft Defender para Ponto de Extremidade.

Controles de acesso baseados em função (RBAC)

Para obter orientações sobre como atribuir o nível certo de permissões e direitos aos administradores que gerem Intune políticas de segurança de ponto final a partir do centro de administração do Intune, veja Assign-role-based-access-controls-for-endpoint-security-policy.

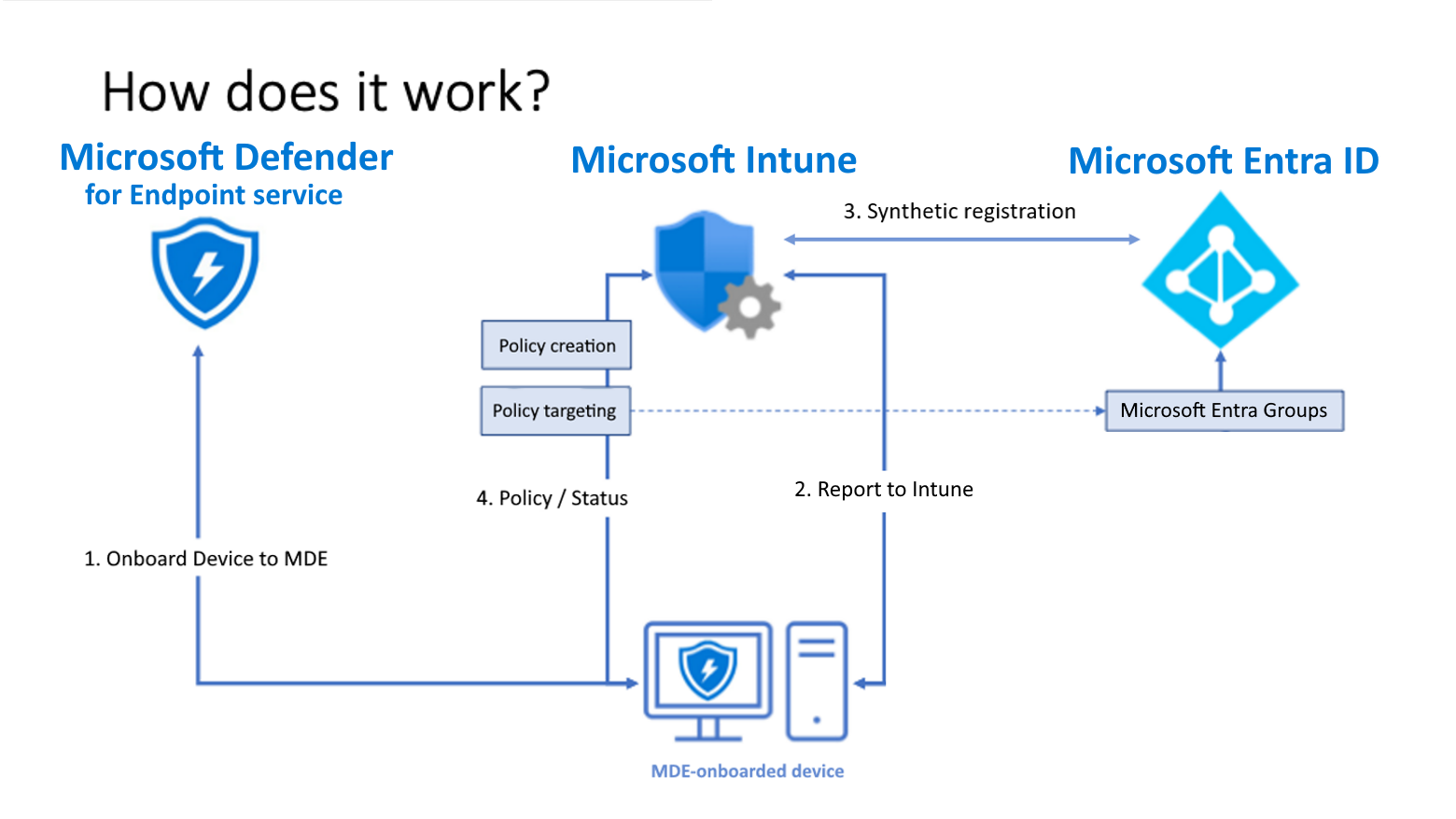

Arquitetura

O diagrama a seguir é uma representação conceitual da solução de gerenciamento de configuração de segurança do Microsoft Defender para Ponto de Extremidade.

- Dispositivos integrados ao Microsoft Defender para Ponto de Extremidade.

- Os dispositivos se comunicam com o Intune. Essa comunicação permite que o Microsoft Intune distribua políticas direcionadas aos dispositivos quando eles fazem check-in.

- Um registro é estabelecido para cada dispositivo no Microsoft Entra ID:

- Se um dispositivo anteriormente foi totalmente registrado, como um dispositivo de Junção Híbrida, o registro existente será usado.

- Para dispositivos que não estão registrados, uma identidade de dispositivo sintético é criada no Microsoft Entra ID para permitir que o dispositivo recupere políticas. Quando um dispositivo com um registro sintético tem um registro completo do Microsoft Entra criado para ele, o registro sintético é removido e o gerenciamento de dispositivos continua ininterrupto usando o registro completo.

- O Defender para Ponto de Extremidade relata o status da política de volta Microsoft Intune.

Importante

O gerenciamento de configurações de segurança usa um registro sintético para dispositivos que não se registram totalmente no Microsoft Entra ID e descarta o pré-requisito de ingresso híbrido do Microsoft Entra. Com essa alteração, os dispositivos Windows que anteriormente tinham erros de registro começarão a integração ao Defender e, em seguida, receberão e processarão as políticas de gerenciamento de configurações de segurança.

Para filtrar dispositivos que não puderam se registrar devido à falha ao atender ao pré-requisito de ingresso híbrido do Microsoft Entra, navegue até a lista Dispositivos no portal do Microsoft Defender e filtre pelo status do registro. Como esses dispositivos não estão totalmente registrados, seus atributos de dispositivo mostram o MDM = Intune e o Tipo de Junção = em branco. Esses dispositivos agora serão registrados com o gerenciamento de configurações de segurança usando o registro sintético.

Depois de registrar esses dispositivos, eles aparecem nas listas de dispositivos dos portais Microsoft Defender, Microsoft Intune e Microsoft Entra. Embora os dispositivos não sejam totalmente registrados com o Microsoft Entra, seu registro sintético conta como um objeto de dispositivo.

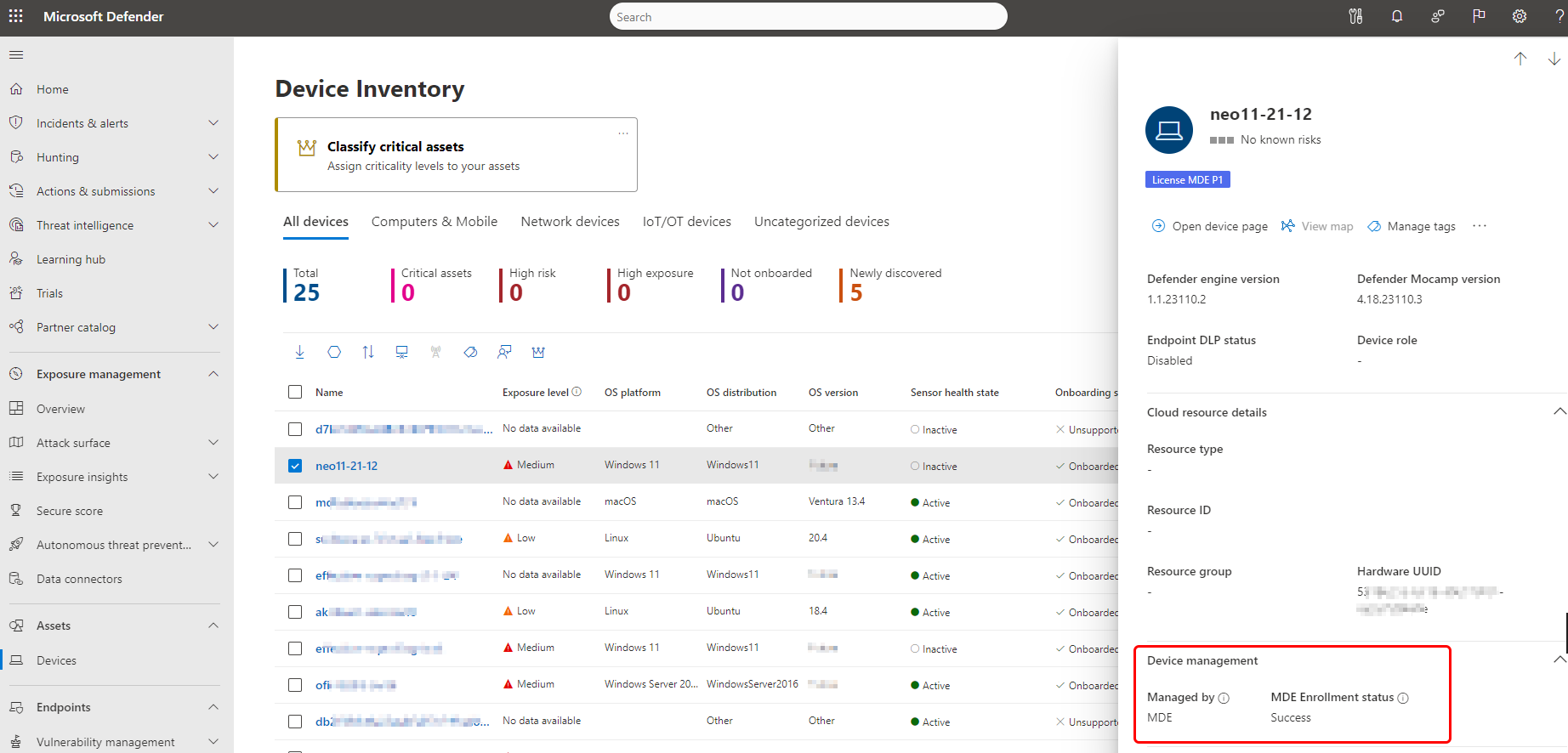

O que esperar no portal do Microsoft Defender

Pode utilizar a Microsoft Defender para Ponto de Extremidade Inventário de dispositivos para confirmar que um dispositivo está a utilizar a capacidade de gestão de definições de segurança no Defender para Endpoint ao rever os dispositivos status na coluna Gerido por. As informações de Gerenciado por também estão disponíveis no painel lateral ou na página do dispositivo dos dispositivos. Gerenciado por deve indicar consistentemente que é gerenciado pelo MDE.

Você também pode confirmar se um dispositivo está registrado no gerenciamento de configurações de segurança com sucesso, confirmando que o painel do lado do dispositivo ou a página do dispositivo exibem o status de Registro do MDE como Bem-sucedido.

Se o status de Registro do MDE não exibir Bem-sucedido, verifique se você está olhando para um dispositivo que foi atualizado e está no escopo do gerenciamento de configurações de segurança. (Configure o escopo na página Escopo de imposição ao configurar o gerenciamento de configurações de segurança.)

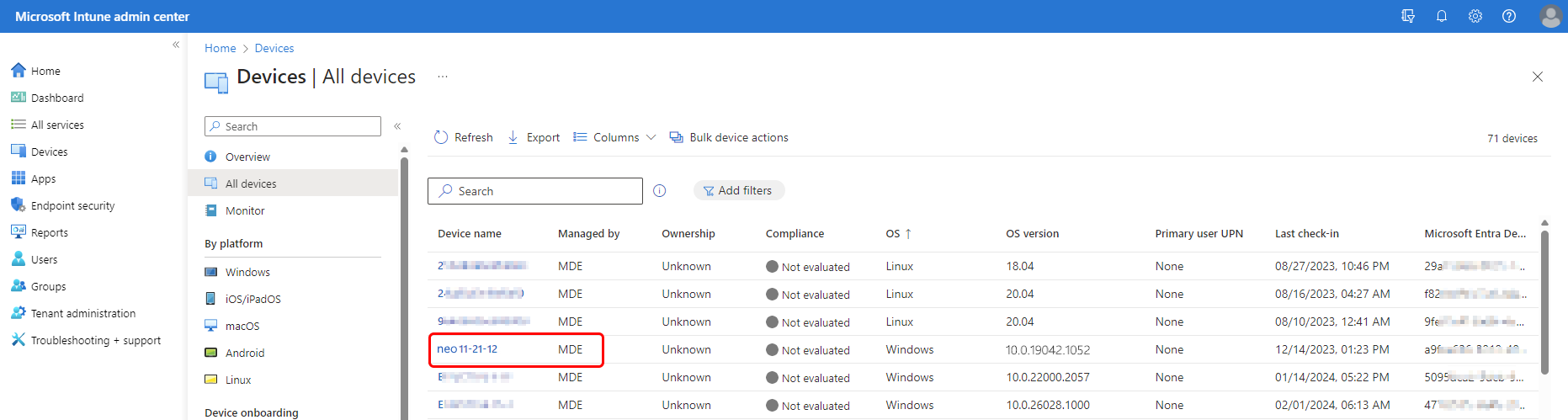

O que esperar no centro de administração do Microsoft Intune

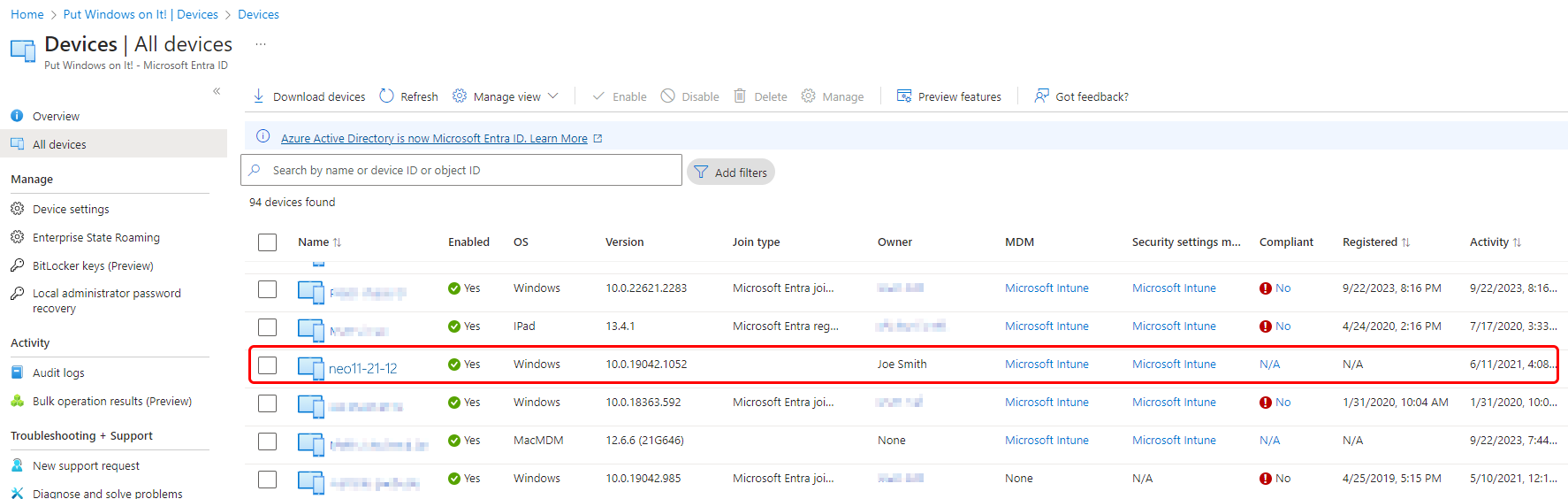

No centro de administração do Microsoft Intune, vá para a página Todos os Dispositivos. Os dispositivos registrados com gerenciamento de configurações de segurança aparecem aqui como no portal do Defender. No centro de administração, os dispositivos Gerenciados por campo devem exibir o MDE.

Dica

Em junho de 2023, o gerenciamento de configurações de segurança começou a usar o registro sintético para dispositivos que não se registram totalmente no Microsoft Entra. Com essa alteração, os dispositivos que anteriormente tinham erros de registro começarão a integração ao Defender e, em seguida, receberão e processarão as políticas de gerenciamento de configurações de segurança.

O que esperar na portal do Microsoft Azure

Na página Todos os dispositivos no portal do Microsoft Azure, você pode exibir detalhes do dispositivo.

Para garantir que todos os dispositivos registrados no gerenciamento de configurações de segurança do Defender para Ponto de Extremidade recebam políticas, recomendamos criar um grupo dinâmico do Microsoft Entra com base no tipo de sistema operacional dos dispositivos. Com um grupo dinâmico, os dispositivos gerenciados pelo Defender para Ponto de Extremidade são adicionados automaticamente ao grupo sem exigir que os administradores executem outras tarefas, como criar uma nova política.

Importante

De julho de 2023 a 25 de setembro de 2023, o gerenciamento de configurações de segurança executou uma visualização pública de aceitação que introduziu um novo comportamento para dispositivos que foram gerenciados e registrados no cenário. A partir de 25 de setembro de 2023, o comportamento de visualização pública ficou em disponibilidade geral e agora se aplica a todos os locatários que usam o gerenciamento de configurações de segurança.

Se você usou o gerenciamento de configurações de segurança antes de 25 de setembro de 2023 e não ingressou na versão prévia pública de aceitação que foi executada de julho de 2023 a 25 de setembro de 2023, examine os grupos do Microsoft Entra que dependem de rótulos do sistema para fazer alterações que identificarão novos dispositivos gerenciados com o gerenciamento de configurações de segurança. Isso ocorre porque, antes de 25 de setembro de 2023, os dispositivos não gerenciados por meio da visualização pública de aceitação usariam os seguintes rótulos de sistema (marcas) de MDEManaged e MDEJoined para identificar dispositivos gerenciados. Esses dois rótulos de sistema não têm mais suporte e não são mais adicionados aos dispositivos que se registram.

Use as seguintes diretrizes para seus grupos dinâmicos:

(Recomendado) Ao direcionar a política, use grupos dinâmicos com base na plataforma do dispositivo usando o atributo deviceOSType (Windows, Windows Server, macOS, Linux) para garantir que a política continue a ser entregue para dispositivos que alteram tipos de gerenciamento, por exemplo, durante o registro do MDM.

Se necessário, grupos dinâmicos que contêm exclusivamente dispositivos gerenciados pelo Defender para Ponto de Extremidade podem ser direcionados definindo um grupo dinâmico usando o atributo do managementTypeMicrosoftSense. O uso desse atributo destina-se a todos os dispositivos gerenciados pelo Defender para Ponto de Extremidade por meio da funcionalidade de gerenciamento de configurações de segurança, e os dispositivos permanecem nesse grupo somente enquanto gerenciados pelo Defender para Ponto de Extremidade.

Além disso, ao definir o gerenciamento de configurações de segurança, se você pretende gerenciar frotas inteiras da plataforma do sistema operacional usando o Microsoft Defender para Ponto de Extremidade, selecionando todos os dispositivos em vez de dispositivos marcados na página Escopo de Imposição do Microsoft Defender para Ponto de Extremidade, entenda que todos os registros sintéticos são contados em relação às cotas do Microsoft Entra ID da mesma forma que os registros completos.

Qual solução devo usar?

O Microsoft Intune inclui vários métodos e tipos de política para gerenciar a configuração do Defender para Ponto de Extremidade em dispositivos. A tabela a seguir identifica as políticas e perfis do Intune que dão suporte à implantação em dispositivos gerenciados pelo gerenciamento de configurações de segurança do Defender para Ponto de Extremidade e podem ajudá-lo a identificar se essa solução é adequada para suas necessidades.

Quando você implanta uma política de segurança de ponto de extremidade com suporte para gerenciamento de configurações de segurança do Defender para Ponto de Extremidade e Microsoft Intune, uma única instância dessa política pode ser processada por:

- Dispositivos com suporte por meio do gerenciamento de configurações de segurança (Microsoft Defender)

- Dispositivos gerenciados pelo Intune ou Gerenciador de Configurações.

Não há suporte para perfis da plataforma Windows 10 e posterior para dispositivos gerenciados pelo gerenciamento de configurações de segurança.

Há suporte para os seguintes perfis para cada tipo de dispositivo:

Linux

Os tipos de política a seguir dão suporte à plataforma Linux.

| Política de segurança do ponto de extremidade | Perfil | Gerenciamento de configurações de segurança do Defender para Ponto de Extremidade | Microsoft Intune |

|---|---|---|---|

| Antivírus | Microsoft Defender Antivírus |

|

|

| Antivírus | Exclusões do Microsoft Defender Antivírus |

|

|

| Detecção e resposta do ponto de extremidade | Detecção e resposta do ponto de extremidade |

|

|

macOS

Os tipos de política a seguir dão suporte à plataforma macOS.

| Política de segurança do ponto de extremidade | Perfil | Gerenciamento de configurações de segurança do Defender para Ponto de Extremidade | Microsoft Intune |

|---|---|---|---|

| Antivírus | Microsoft Defender Antivírus |

|

|

| Antivírus | Exclusões do Microsoft Defender Antivírus |

|

|

| Detecção e resposta do ponto de extremidade | Detecção e resposta do ponto de extremidade |

|

|

Windows

Para suportar a utilização com Microsoft Defender gestão de definições de segurança, as suas políticas para dispositivos Windows têm de utilizar a plataforma Windows. Cada perfil da plataforma Windows pode ser aplicado a dispositivos geridos por Intune e a dispositivos geridos pela gestão de definições de segurança.

| Política de segurança do ponto de extremidade | Perfil | Gerenciamento de configurações de segurança do Defender para Ponto de Extremidade | Microsoft Intune |

|---|---|---|---|

| Antivírus | Controles do Defender Update |

|

|

| Antivírus | Microsoft Defender Antivírus |

|

|

| Antivírus | Exclusões do Microsoft Defender Antivírus |

|

|

| Antivírus | Experiência de Segurança do Windows | Observação 1 |

|

| Redução da Superfície de Ataque | Regras de Redução da Superfície de Ataque |

|

|

| Redução da Superfície de Ataque | Controlo de Dispositivos | Observação 1 |

|

| Detecção e resposta do ponto de extremidade | Detecção e resposta do ponto de extremidade |

|

|

| Firewall | Firewall |

|

|

| Firewall | Regras de Firewall |

|

|

1 - Este perfil é visível no portal do Defender, mas não é suportado para dispositivos geridos apenas por Microsoft Defender através do cenário de gestão de definições de segurança Microsoft Defender. Este perfil é suportado apenas para dispositivos geridos por Intune.

Cada Intune perfil de segurança de ponto final é um grupo discreto de definições destinadas a ser utilizadas por administradores de segurança que se concentram na proteção de dispositivos na sua organização. Seguem-se descrições dos perfis suportados pelo cenário de gestão de definições de segurança:

As políticas antivírus gerem as configurações de segurança encontradas no Microsoft Defender para Ponto de Extremidade.

Observação

Embora os pontos de extremidade não exijam uma reinicialização para aplicar configurações modificadas ou novas políticas, estamos cientes de um problema em que as configurações AllowOnAccessProtection e DisableLocalAdminMerge podem, às vezes, exigir que os usuários finais reiniciem seus dispositivos para que essas configurações sejam atualizadas. No momento, estamos investigando esse problema para fornecer uma resolução.

As políticas de redução da superfície de ataque (ASR) focam-se em minimizar os locais onde a sua organização está vulnerável a ciberameaças e ataques. Com o gerenciamento de configurações de segurança, as regras ASR se aplicam a dispositivos que executam Windows 10, Windows 11 e Windows Server.

Para obter diretrizes atuais sobre quais configurações se aplicam às diferentes plataformas e versões, consulte regras ASR com suporte para sistemas operacionais na documentação de proteção contra ameaças do Windows.

Dica

Para ajudar a manter os pontos de extremidade com suporte atualizados, considere usar a solução unificada moderna para o Windows Server 2012 R2 e 2016.

Confira também:

- Visão geral da redução da superfície de ataque na documentação da Proteção contra Ameaças do Windows.

As políticas de deteção e resposta de pontos finais (EDR) gerem as capacidades do Defender para Ponto Final que fornecem deteções de ataques avançadas quase em tempo real e acionáveis. Com base nas configurações de EDR, os analistas de segurança podem priorizar alertas com eficiência, obter visibilidade do escopo completo de uma violação e executar ações de resposta para corrigir ameaças.

As políticas de firewall focam-se na firewall do Defender nos seus dispositivos.

As Regras de Firewall são um tipo de perfil para a política de Firewall que são compostas por regras granulares para Firewalls, incluindo portas específicas, protocolos, aplicações e redes.

Configurar seu locatário para dar suporte ao gerenciamento de configurações de segurança do Defender para Ponto de Extremidade

Para dar suporte ao gerenciamento de configurações de segurança por meio do Microsoft Intune de administração, você deve habilitar a comunicação entre elas de dentro de cada console.

As seções a seguir orientam você durante esse processo.

Configurar o Microsoft Defender para Ponto de Extremidade

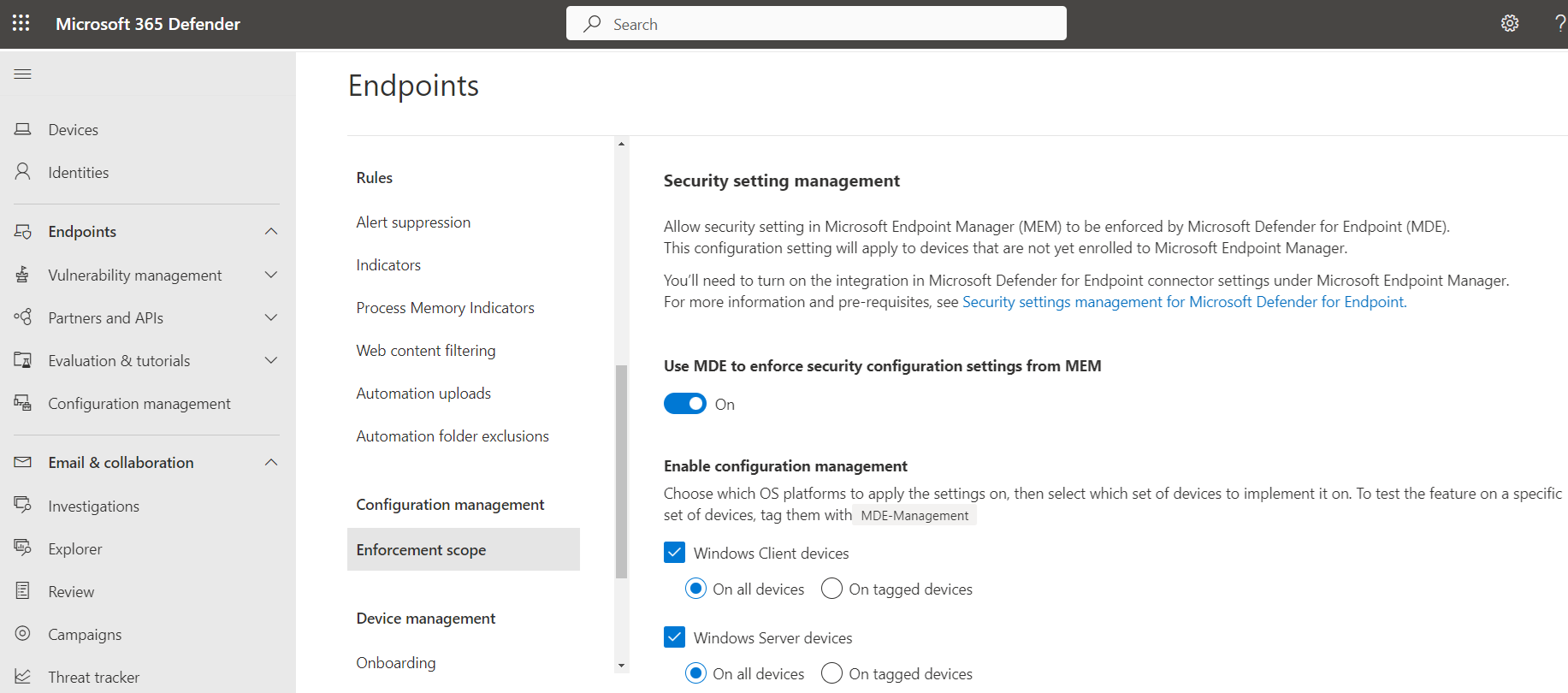

No portal Microsoft Defender, como administrador de segurança:

Inicie sessão no portal Microsoft Defender, aceda a Definições>Ponto Final>Âmbito deImposição da Gestão> de Configuração e ative as plataformas para a gestão de definições de segurança.

Observação

Se tiver a permissão Gerir definições de segurança no Centro de Segurança no portal do Microsoft Defender e estiver ativada simultaneamente para ver dispositivos de todas as Grupos de Dispositivos (sem limites de controlo de acesso baseado em funções nas permissões de utilizador), também pode efetuar esta ação.

Inicialmente, recomendamos testar o recurso para cada plataforma selecionando a opção de plataformas para Em dispositivos marcados e marcando os dispositivos com a marca

MDE-Management.Importante

Atualmente, não há suporte para o uso da funcionalidade de marca dinâmica do Microsoft Defender para Ponto de Extremidade para marcar dispositivos com MDE-Management com o gerenciamento de configurações de segurança. Os dispositivos marcados por meio dessa funcionalidade não serão registrados com êxito. Esse problema permanece em investigação.

Dica

Use as marcas de dispositivo adequadas para testar e validar sua distribuição em um pequeno número de dispositivos.

Ao implantar no grupo Todos os dispositivos, todos os dispositivos que se enquadram no escopo configurado serão registrados automaticamente.

Embora a maioria dos dispositivos conclua o registro e aplique a política atribuída em alguns minutos, às vezes, um dispositivo pode levar até 24 horas para concluir o registro.

Configure o recurso para dispositivos integrados do Microsoft Defender para Nuvem e Gerenciador de Configurações de autoridade para atender às necessidades da sua organização:

Dica

Para garantir que os utilizadores do portal Microsoft Defender têm permissões consistentes nos portais, se ainda não forem fornecidas, peça ao administrador de TI que lhes conceda a função RBAC incorporada Microsoft Intune Endpoint Security Manager.

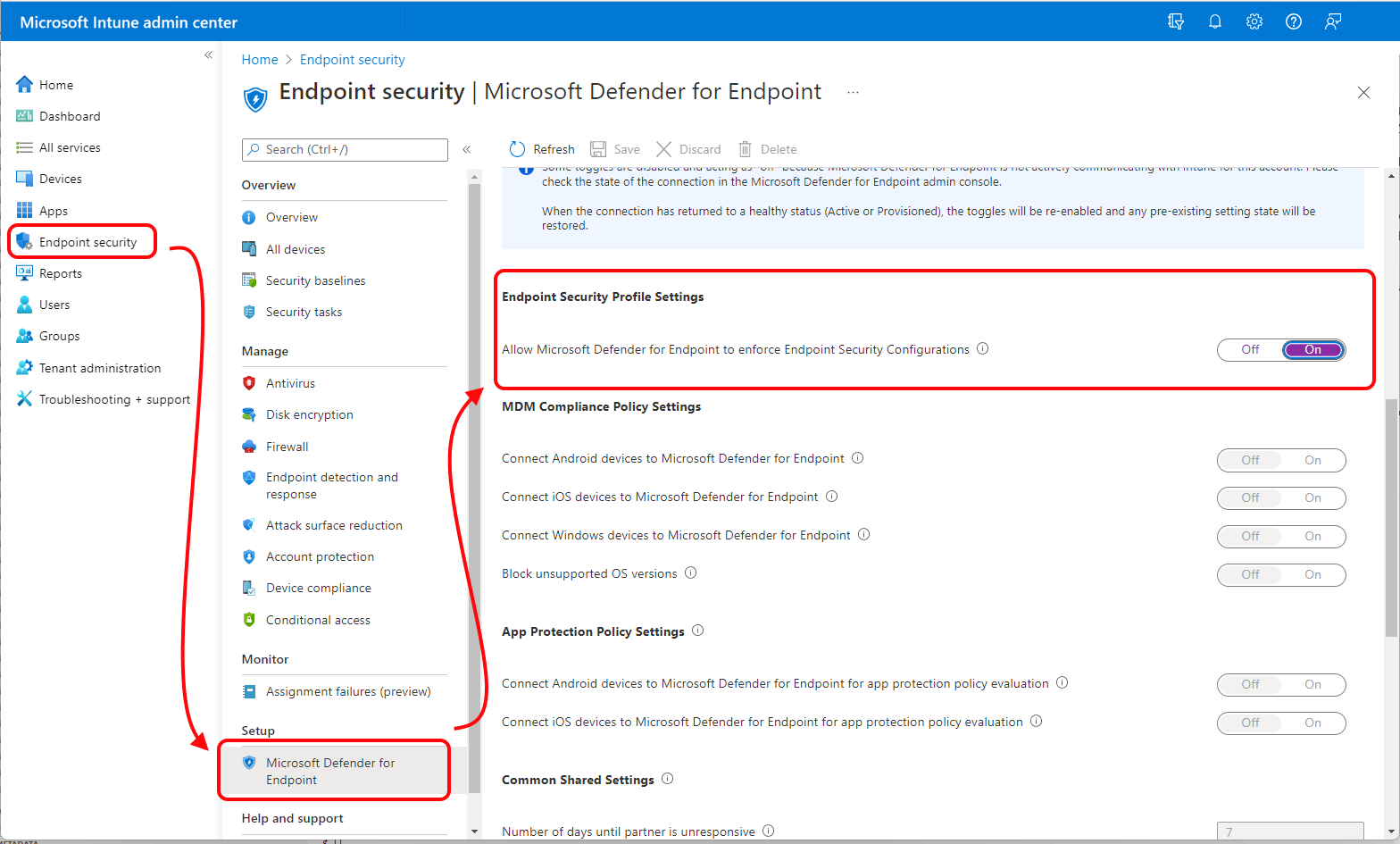

Configurar o Intune

No centro Microsoft Intune administrador, sua conta precisa de permissões iguais à função RBAC (controle de acesso baseado em função) interna do Endpoint Security Manager.

Selecione segurança de ponto de extremidade>Microsoft Defender para Ponto de Extremidadee defina Permitir que o Microsoft Defender para Ponto de Extremidade imponha configurações de segurança de ponto de extremidade como Ativado.

Quando você define essa opção como Ativada, todos os dispositivos no escopo da plataforma do Microsoft Defender para Ponto de Extremidade que não são gerenciados pelo Microsoft Intune se qualificam para integração ao Microsoft Defender para Ponto de Extremidade.

Dispositivos integrados ao Microsoft Defender para Ponto de Extremidade

O Microsoft Defender para Ponto de Extremidade dá suporte a várias opções para integrar dispositivos. Para obter diretrizes atuais, consulte Integração ao Microsoft Defender para Ponto de Extremidade na documentação do Defender para Ponto de Extremidade.

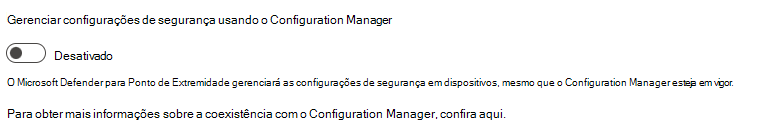

Coexistência com o Microsoft Configuration Manager

Em alguns ambientes, pode ser desejado usar o gerenciamento de configurações de segurança com dispositivos gerenciados pelo Configuration Manager. Se você usar ambos, precisará controlar a política por meio de um único canal. O uso de mais de um canal cria a oportunidade de conflitos e resultados indesejados.

Para dar suporte a isso, alterne Gerenciar as configurações de segurança usando o Configuration Manager para Desativado. Entre no portal do Microsoft Defender e vá para Configurações>Pontos de Extremidade>Gerenciamento de Configuração>Escopo de Imposição:

Criar Grupos do Microsoft Entra

Depois que os dispositivos são integrados ao Defender para Ponto de Extremidade, você precisará criar grupos de dispositivos para dar suporte à implantação de política para o Microsoft Defender para Ponto de Extremidade. Para identificar dispositivos que se registraram no Microsoft Defender para Ponto de Extremidade, mas não são gerenciados pelo Intune ou Gerenciador de Configurações:

Vá para Dispositivos>Todos os dispositivos e selecione a coluna Gerenciado por para classificar a exibição dos dispositivos.

Dispositivos integrados ao Microsoft Defender para Ponto de Extremidade e registrados, mas que não são gerenciados pelo Intune, exibem Microsoft Defender para Ponto de Extremidade na coluna Gerenciado por. Esses são os dispositivos que podem receber a política de gerenciamento de segurança do Microsoft Defender para Ponto de Extremidade.

A partir de 25 de setembro de 2023, os dispositivos que usam o gerenciamento de segurança do Microsoft Defender para Ponto de Extremidade não poderão mais ser identificados usando os seguintes rótulos do sistema:

- MDEJoined - Uma marca agora preterida que foi adicionada anteriormente aos dispositivos que ingressaram no diretório como parte desse cenário.

- MDEManaged - Uma marca agora preterida que foi adicionada anteriormente a dispositivos que usaram ativamente o cenário de gerenciamento de segurança. Essa marca será removida do dispositivo se o Defender for Endpoint parar de gerenciar a configuração de segurança.

Em vez de usar rótulos do sistema, você pode usar o atributo de tipo de gerenciamento e configurá-lo para o MicrosoftSense.

Você pode criar grupos para esses dispositivos no Microsoft Entra ou no centro de administração do Microsoft Intune. Ao criar grupos, você poderá usar o valor do sistema operacional para um dispositivo se estiver implantando políticas em dispositivos que executam o Windows Server versus dispositivos que executam uma versão de cliente do Windows:

- Windows 10 e Windows 11 - o deviceOSType ou o sistema operacional é exibido como Windows

- Windows Server - o deviceOSType ou o sistema operacional é exibido como Windows Server

- Dispositivo Linux – o deviceOSType ou o sistema operacional é exibido como Linux

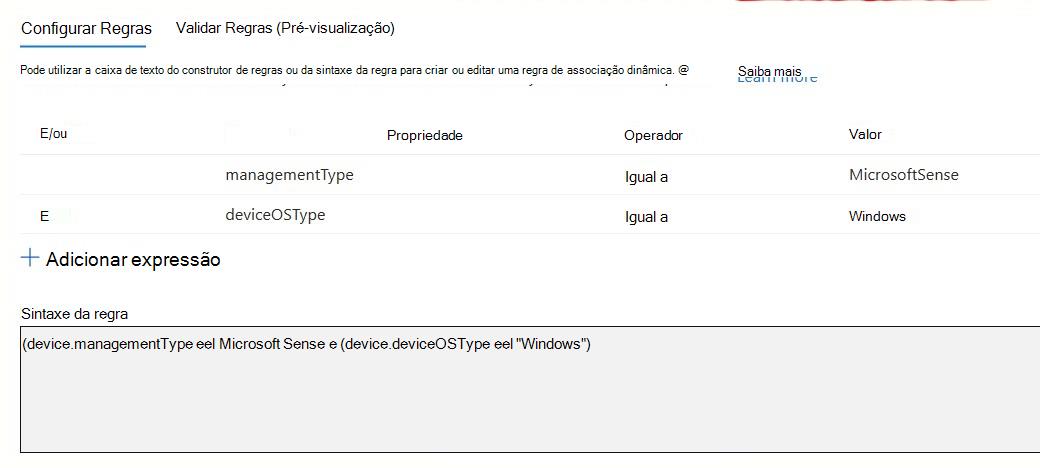

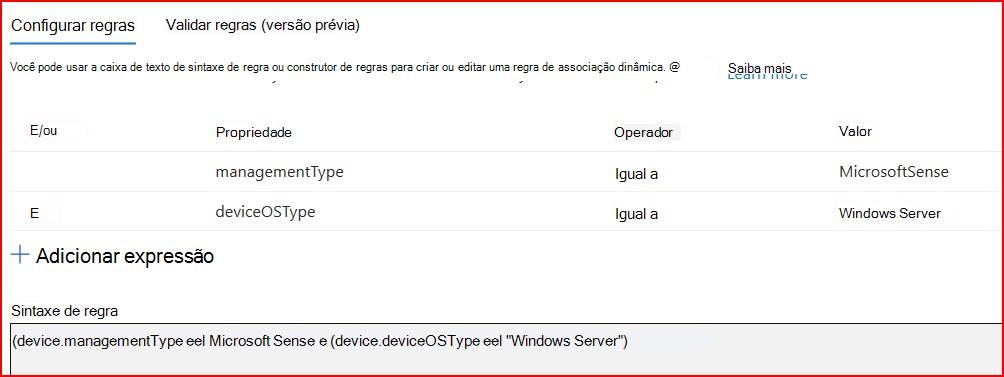

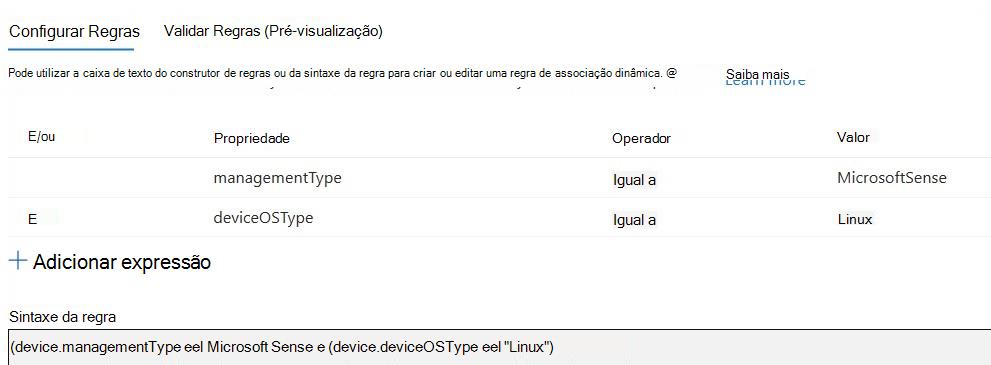

Exemplo de grupos dinâmicos do Intune com sintaxe de regra

Estações de Trabalho do Windows:

Servidores Windows:

Dispositivos Linux:

Importante

Em maio de 2023, deviceOSType foi atualizado para distinguir entre clientes Windows e Windows Servers.

Scripts personalizados e grupos de dispositivos dinâmicos do Microsoft Entra criados antes dessa alteração que especificam regras que fazem referência apenas ao Windows podem excluir Windows Servers quando usados com a solução gerenciamento de segurança do Microsoft Defender para Ponto de Extremidade. Por exemplo:

- Se você tiver uma regra que usa o operador

equalsounot equalspara identificar o Windows, essa alteração afetará sua regra. Isso ocorre porque anteriormente o Windows e o Windows Server eram relatados como Windows. Para continuar a incluir ambos, você deve atualizar a regra para também fazer referência ao Windows Server. - Se você tiver uma regra que use o operador

containsoulikepara especificar o Windows, a regra não será afetada por essa alteração. Esses operadores podem encontrar o Windows e o Windows Server.

Dica

Os usuários que têm a capacidade de gerenciar as configurações de segurança do ponto de extremidade podem não ter a capacidade de implementar configurações de todo o locatário no Microsoft Intune. Verifique com seu Administrador do Intune para obter mais informações sobre funções e permissões em sua organização.

Implantar política

Depois de criar um ou mais grupos do Microsoft Entra que contêm dispositivos gerenciados pelo Microsoft Defender para Ponto de Extremidade, você pode criar e implantar as políticas a seguir para o gerenciamento de configurações de segurança nesses grupos. As políticas e perfis disponíveis variam de acordo com a plataforma.

Para obter a lista de combinações de políticas e perfis suportadas para a gestão de definições de segurança, consulte o gráfico em Que solução devo utilizar, que se encontra neste artigo.

Dica

Evite implantar várias políticas que gerenciam a mesma configuração em um dispositivo.

O Microsoft Intune dá suporte à implantação de várias instâncias de cada tipo de política de segurança de ponto de extremidade no mesmo dispositivo, com cada instância de política sendo recebida pelo dispositivo separadamente. Portanto, um dispositivo pode receber configurações separadas para a mesma configuração de políticas diferentes, o que resulta em um conflito. Algumas configurações (como Exclusões de Antivírus) serão mescladas no cliente e aplicadas com êxito.

Vá para Segurança do ponto de extremidade, selecione o tipo de política que você deseja configurar e, em seguida, selecione Criar Política.

Para a política, selecione a Plataforma e o Perfil que você deseja implantar. Para obter uma lista das plataformas e perfis que dão suporte ao gerenciamento de configurações de segurança, consulte o gráfico em Qual solução devo usar? anteriormente neste artigo.

Observação

Os perfis com suporte se aplicam a dispositivos que se comunicam por meio do MDM (Gerenciamento de Dispositivo Móvel) com Microsoft Intune e dispositivos que se comunicam usando o cliente do Microsoft Defender para Ponto de Extremidade.

Verifique se você examinou o direcionamento e os grupos conforme necessário.

Selecionar Criar.

Na página Informações Básicas, insira um nome e uma descrição do perfil e clique em Avançar.

Na página Definições de configuração, selecione as configurações que você deseja gerenciar com esse perfil.

Para saber mais sobre uma configuração, expanda sua caixa de diálogo de informações e selecione o link Saiba mais para exibir a documentação do Provedor de Serviços de Configuração (CSP) online ou detalhes relacionados para essa configuração.

Quando terminar de definir as configurações, escolha Avançar.

Na página Atribuições, selecione os grupos do Microsoft Entra que recebem esse perfil. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Selecione Avançar para continuar.

Dica

- Não há suporte para filtros de atribuição para dispositivos gerenciados pelo gerenciamento de configurações de segurança.

- Somente Objetos de Dispositivo são aplicáveis ao gerenciamento do Microsoft Defender para Ponto de Extremidade. Não há suporte para o direcionamento de usuários.

- As políticas configuradas serão aplicadas aos clientes Microsoft Intune Microsoft Defender para Ponto de Extremidade.

Conclua o processo de criação de política e, em seguida, na página Examinar + criar, selecione Criar. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

Aguarde até que a política seja atribuída e exiba uma indicação de êxito de que a política foi aplicada.

Pode validar que as definições foram aplicadas localmente no cliente com o utilitário de comando Get-MpPreference .

Monitorar status

Intune:

O status e os relatórios das políticas direcionadas a dispositivos neste canal estão disponíveis no nó de política em Segurança do ponto de extremidade no centro de administração Microsoft Intune usuário.

Faça drill-in para o tipo de política e selecione a política para exibir seu status. Você pode exibir a lista de plataformas, tipos de política e perfis que dão suporte ao gerenciamento de configurações de segurança na tabela em Qual solução devo usar, anteriormente neste artigo.

Ao selecionar uma política, você pode exibir informações sobre o status de check-in do dispositivo e pode selecionar:

- Exibir relatório - Exibir uma lista de dispositivos que receberam a política. Você pode selecionar um dispositivo para detalhar e ver seu status por configuração. Em seguida, você pode selecionar uma configuração para exibir mais informações sobre ela, incluindo outras políticas que gerenciam essa mesma configuração, que pode ser uma origem de conflito.

- Por status de configuração - Exibir as configurações gerenciadas pela política e uma contagem de êxitos, erros ou conflitos para cada configuração.

Portal do Defender:

Também pode monitorizar as políticas de Intune que são aplicadas a partir do portal do Microsoft Defender. No portal, aceda a Pontos finais, expanda gestão de configuração e selecione Políticas de segurança de ponto final. Selecione uma política para ver o respetivo status e, em seguida, selecione:

- Descrição geral – veja uma descrição geral dos grupos aos quais a política é aplicada, as definições de política que são aplicadas e o dispositivo marcar status.

- Valores das Definições de Política – veja as definições configuradas pela política.

- Definições de política status - Veja as definições que são geridas pela política e uma contagem de êxitos, erros ou conflitos para cada definição.

- Dispositivos aplicados – veja os dispositivos aos quais a política é aplicada.

- Atribuído Grupos - Veja os grupos aos quais a política está atribuída.

Para obter informações adicionais, veja Gerir políticas de segurança de pontos finais no Microsoft Defender para Ponto de Extremidade no conteúdo do Defender.

Perguntas frequentes e considerações

Frequência de check-in do dispositivo

Os dispositivos gerenciados por esse recurso verificam com Microsoft Intune a cada 90 minutos para atualizar a política.

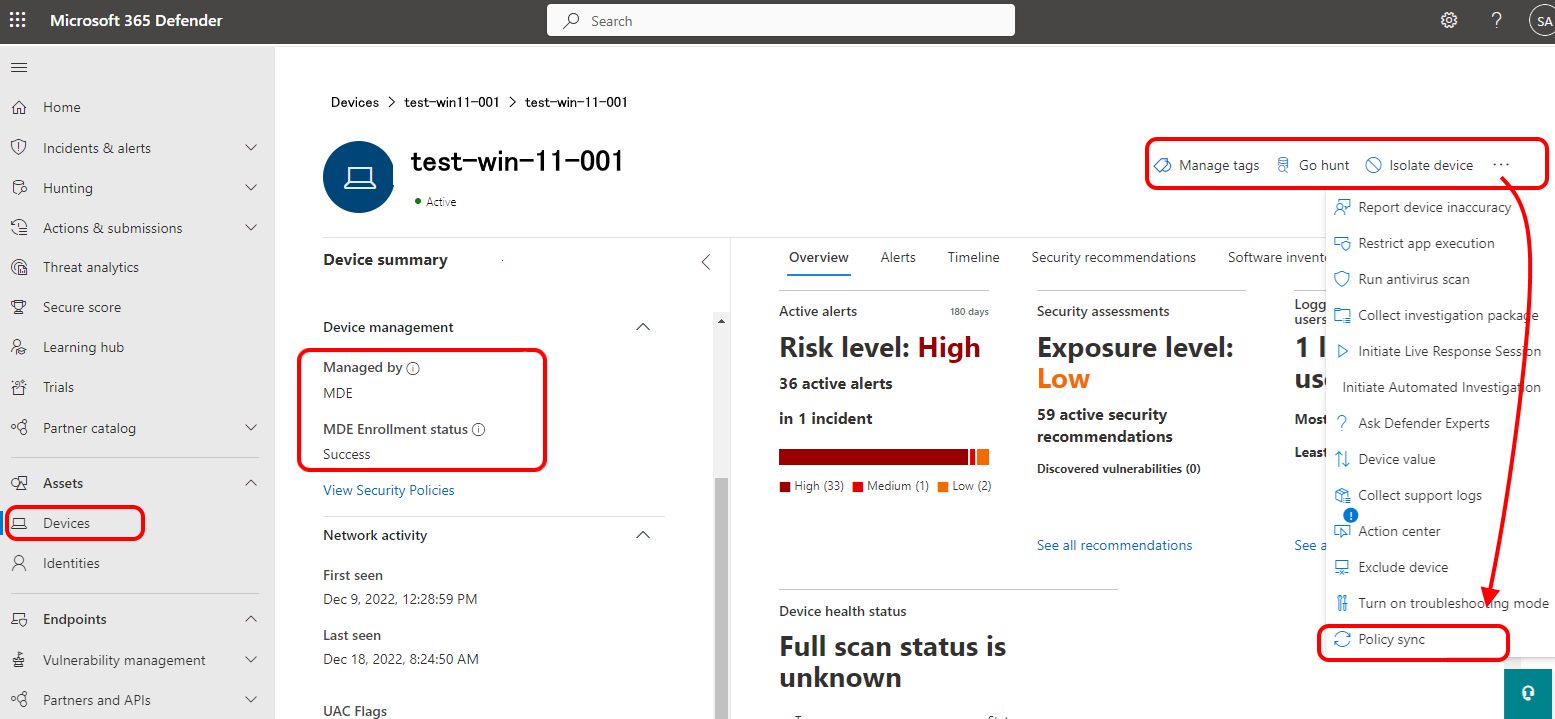

Você pode sincronizar manualmente um dispositivo sob demanda no portal do Microsoft Defender. Entre no portal e vá para Dispositivos. Selecione um dispositivo gerenciado pelo Microsoft Defender para Ponto de Extremidade e, em seguida, selecione o botão Sincronização de política:

O botão Sincronização de política só aparece para dispositivos gerenciados com êxito pelo Microsoft Defender para Ponto de Extremidade.

Dispositivos protegidos por proteção contra adulteração

Se um dispositivo tiver a proteção contra adulteração ativada, não é possível editar os valores das definições protegidas por adulteração sem desativar primeiro a Proteção contra Adulteração.

Filtros de atribuição e gerenciamento de configurações de segurança

Não há suporte para filtros de atribuição para dispositivos que se comunicam por meio do canal do Microsoft Defender para Ponto de Extremidade. Embora os filtros de atribuição possam ser adicionados a uma política que possa ter como destino esses dispositivos, os dispositivos ignoram os filtros de atribuição. Para suporte ao filtro de atribuição, o dispositivo deve ser registrado no Microsoft Intune.

Excluindo e removendo dispositivos

Você pode excluir dispositivos que usam esse fluxo usando um dos dois métodos:

- De dentro do centro de administração do Microsoft Intune vá para Dispositivos>Todos os dispositivos, selecione um dispositivo que exibe MDEJoined ou MDEManaged na coluna Gerenciado por, e selecione Excluir.

- Você também pode remover dispositivos do escopo do Gerenciamento de Configuração na Central de Segurança.

Depois que um dispositivo é removido de qualquer local, essa alteração se propaga para o outro serviço.

Não é possível habilitar a carga de trabalho gerenciamento de segurança do Microsoft Defender para Ponto de Extremidade na Segurança de Ponto de Extremidade

Embora os fluxos de provisionamento iniciais possam ser concluídos por um Administrador com permissões em ambos os serviços, as seguintes funções são suficientes para concluir as configurações em cada serviço separado:

- Para o Microsoft Defender, use a função Administrador de Segurança.

- Para Microsoft Intune, use a função Gerenciador de Segurança de Ponto de Extremidade.

Dispositivos ingressados no Microsoft Entra

Os dispositivos que ingressaram no Active Directory usam sua infraestrutura existente para concluir o processo de junção híbrida do Microsoft Entra.

Configurações de segurança sem suporte

As configurações de segurança a seguir estão pendentes. O fluxo de gerenciamento de configurações de segurança do Defender para Ponto de Extremidade não dá suporte a estas configurações:

- Agilizar a frequência do relatório de telemetria (em Detecção e Resposta de Ponto de Extremidade)

- AllowIntrusionPreventionSystem (em Antivirus)

- Proteção contra Adulterações (em Experiência de Segurança do Windows). Essa configuração não está pendente, mas não tem suporte no momento.

Uso do gerenciamento de configurações de segurança em controladores de domínio

Atualmente em pré-visualização, a gestão de definições de segurança é agora suportada em controladores de domínio. Para gerir as definições de segurança nos controladores de domínio, tem de a ativar na página de âmbito de imposição (aceda a Definições> Âmbito de imposição dePontos Finais). Os dispositivos Windows Server têm de estar ativados antes de poder ativar a configuração dos controladores de domínio. Além disso, se a opção em dispositivos etiquetados estiver selecionada para Windows Servers, a configuração dos controladores de domínio também está limitada a dispositivos etiquetados.

Cuidado

- A configuração incorreta dos controladores de domínio pode ter um impacto negativo na postura de segurança e na continuidade operacional.

- Se a configuração dos controladores de domínio estiver ativada no seu inquilino, certifique-se de que revê todas as políticas do Windows para se certificar de que não está a filtrar involuntariamente Microsoft Entra grupos de dispositivos que contêm controladores de domínio. Para minimizar o risco para a produtividade, as políticas de firewall não são suportadas nos controladores de domínio.

- Recomendamos que reveja todas as políticas direcionadas para controladores de domínio antes de anular a inscrição desses dispositivos. Primeiro, efetue as configurações necessárias e, em seguida, anula a inscrição dos controladores de domínio. A configuração do Defender para Endpoint é mantida em cada dispositivo após a inscrição do dispositivo.

Modo de restrição do PowerShell

O PowerShell precisa ser habilitado.

O gerenciamento de configurações de segurança não funciona para um dispositivo que tem o PowerShell LanguageMode configurado com ConstrainedLanguage modo enabled. Para obter mais informações, consulte about_Language_Modes na documentação do PowerShell.

Gerir a segurança através do Defender para Endpoint se estava a utilizar anteriormente uma ferramenta de segurança de terceiros

Se anteriormente tinha uma ferramenta de segurança de terceiros no computador e agora está a geri-la com o Defender para Endpoint, poderá ver algum impacto na capacidade do Defender para Endpoint de gerir as Definições de segurança em casos raros. Nesses casos, como medida de resolução de problemas, desinstale e reinstale a versão mais recente do Defender para Endpoint no seu computador.