Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Os clientes têm requisitos de privacidade e conformidade de dados para protegerem os seus dados ao encriptarem dados inativos. Isto assegura que os dados não ficam expostos num evento em que uma cópia da base de dados foi roubada. Com a encriptação de dados inativos, os dados da base de dados roubada são protegidos contra a sua restauração num servidor diferente sem a chave de encriptação.

Por predefinição, todos os dados de clientes armazenados no Power Platform são encriptados inativamente com chaves de encriptação gerida pela Microsoft. A Microsoft armazena e gere a chave de encriptação da base de dados de todos os seus dados para que o utilizador não tenha de o fazer. No entanto, o Power Platform fornece-lhe esta chave de encriptação gerida pelo cliente (CMK) para controlo de proteção de dados adicionado onde pode gerir a chave de encriptação da base de dados associada ao seu ambiente Microsoft Dataverse. Isto permite-lhe rodar ou trocar a chave de encriptação a pedido e também prevenir o acesso da Microsoft aos dados dos seus clientes quando revogar a chave de acesso aos seus serviços, em qualquer altura.

Para obter mais informações sobre a chave gerida pelo cliente no Power Platform, assista ao vídeo da chave gerida pelo cliente.

Estas operações de chave de encriptação estão disponíveis com a chave gerida pelo cliente (CMK):

- Criar uma chave RSA (RSA-HSM) a partir do Azure Key Vault.

- Criar uma política empresarial do Power Platform para a sua chave.

- Conceder a permissão da política empresarial do Power Platform para aceder ao seu cofre de chaves.

- Conceder ao administrador de serviço do Power Platform a leitura da política empresarial.

- Aplicar a chave de encriptação ao seu ambiente.

- Reverter/remover a encriptação CMK do ambiente para a chave gerida pela Microsoft.

- Alterar a chave criando uma nova política empresarial, removendo o ambiente do CMK e voltando a aplicar o CMK à nova política empresarial.

- Bloquear ambientes CMK revogando o cofre de chaves CMK e/ou as permissões de chaves.

- Migrar ambientes bring your own key (BYOK) para CMK ao aplicar uma chave CMK.

Atualmente, todos os dados dos seus clientes armazenados apenas nas seguintes aplicações e serviços podem ser encriptados com chave gerida pelo cliente:

Cloud comercial

- Dataverse (Soluções personalizadas e serviços Microsoft)

- Dataverse Copilot para aplicações condicionadas por modelo

- Power Automate

- Chat para Dynamics 365

- Vendas do Dynamics 365

- Atendimento ao Cliente do Dynamics 365

- Dynamics 365 Customer Insights - Dados

- Dynamics 365 Field Service

- Dynamics 365 Varejo

- Dynamics 365 Finance (Finanças e operações)

- Dynamics 365 Intelligent Order Management (Finanças e operações)

- Dynamics 365 Project Operations (Finanças e operações)

- Dynamics 365 Supply Chain Management (Finanças e operações)

- Dynamics 365 Fraud Protection (Finanças e operações)

- Estúdio Copiloto

Nuvem soberana - GCC High

- Dataverse (Soluções personalizadas e serviços Microsoft)

- Dataverse Copilot para aplicações condicionadas por modelo

- Chat para Dynamics 365

- Vendas do Dynamics 365

- Atendimento ao Cliente do Dynamics 365

- Dynamics 365 Customer Insights - Dados

- Estúdio Copiloto

Nota

- Contacte um representante dos serviços não listados acima para obter informações sobre o suporte de chaves geridas pelo cliente.

- O Nuance Conversational IVR e o conteúdo de boas-vindas para criadores estão excluídos da encriptação da chave gerida pelo cliente.

- As definições de ligação para conectores continuam a ser encriptadas com uma chave gerida pela Microsoft.

- Os nomes a apresentar, as descrições e os metadados de ligação do Power Apps continuam a ser encriptados com uma chave gerida pela Microsoft.

- A ligação de resultados de transferência e outros dados produzidos pela imposição do verificador de soluções durante uma verificação de solução continuam a ser encriptados com uma chave gerida pela Microsoft.

Os ambientes com aplicações de finanças e operações em que a integração com o Power Platform está ativada também podem ser encriptados. Os ambientes de finanças e operações sem integração do Power Platform continuam a utilizar a chave predefinida gerida pela Microsoft para encriptar dados. Mais informações em Encriptação em aplicações de finanças e operações.

Introdução à chave gerida pelo cliente

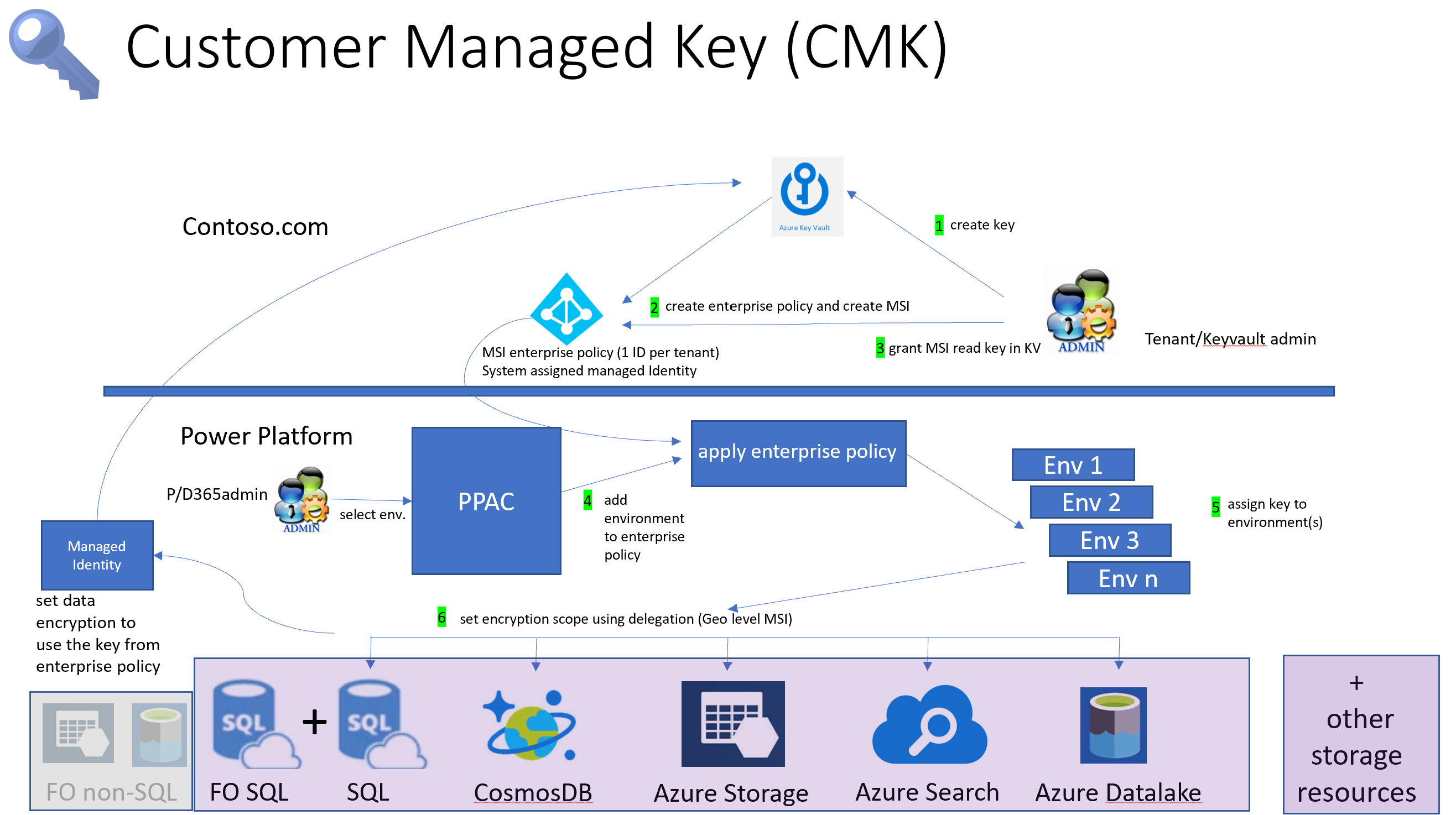

Com a chave gerida pelo cliente, os administradores podem fornecer a sua própria chave de encriptação a partir do Azure Key Vault para os serviços de armazenamento do Power Platform para encriptar os dados dos clientes. A Microsoft não tem acesso direto ao Azure Key Vault. Para que os serviços do Power Platform acedam à chave de encriptação a partir do seu Azure Key Vault, o administrador cria uma política empresarial do Power Platform que referencia a chave de encriptação e concede a esta política empresarial acesso para ler a chave a partir do Azure Key Vault.

O administrador do serviço Power Platform pode, então, adicionar ambientes Dataverse à política empresarial para começar a encriptar todos os dados de clientes no ambiente com a sua chave de encriptação. Os administradores podem alterar a chave de encriptação do ambiente criando outra política empresarial e adicionando o ambiente (depois de o remover) à nova política empresarial. Se o ambiente já não precisar de ser encriptado com a chave gerida pelo cliente, o administrador pode remover o ambiente do Dataverse da política empresarial para reverter a encriptação de dados de volta para a chave gerida pela Microsoft.

O administrador pode bloquear os ambientes de chaves geridas pelo cliente ao revogar o acesso da chave à política empresarial e desbloqueando os ambientes, restaurando o acesso da chave. Mais informações: Bloquear ambientes revogando o acesso ao Key Vault e/ou a permissões-chave

Para simplificar as tarefas de gestão de chave, as tarefas são divididas em três áreas principais:

- Criar a chave de encriptação.

- Criar a política empresarial e conceder acesso.

- Gerir a encriptação de um ambiente.

Aviso

Quando os ambientes estão bloqueados, não é possível o acesso de ninguém, incluindo o suporte da Microsoft. Os ambientes bloqueados ficam desativados e pode ocorrer perda de dados.

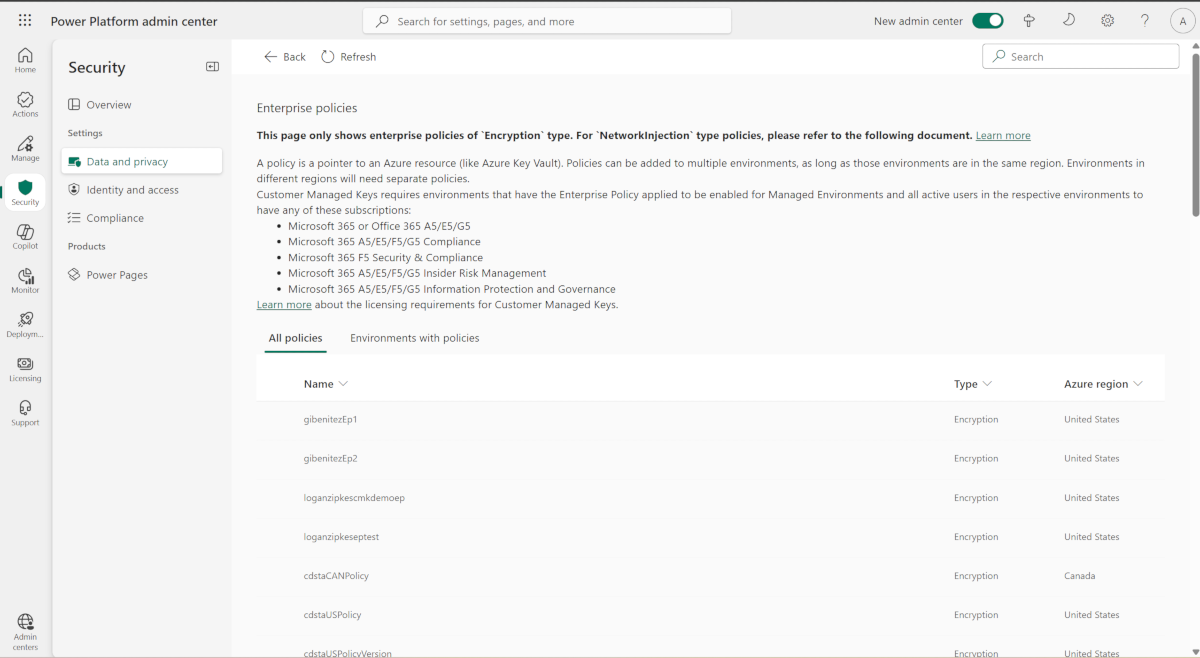

Requisitos de licenciamento para chave gerida pelo cliente

A política de chave gerida pelo cliente só é imposta em ambientes ativados para Ambientes Geridos. Os Ambientes Geridos são incluídos como um direito em licenças do Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages e do Dynamics 365 que fornecem direitos de utilização premium. Obter mais informações sobre licenciamento do Ambiente Gerido, com a Descrição geral do licenciamento para o Microsoft Power Platform.

Além disso, o acesso a utilizar a chave gerida pelo cliente para o Microsoft Power Platform e o Dynamics 365 requer utilizadores nos ambientes em que a política da chave de encriptação é imposta para ter uma destas subscrições:

- Microsoft 365 ou Office 365 A5/E5/G5

- Conformidade do Microsoft 365 A5/E5/F5/G5

- Segurança & Conformidade do Microsoft 365 F5

- Information Protection e Governação do Microsoft 365 A5/E5/F5/G5

- Gestão de Risco Interno do Microsoft 365 A5/E5/F5/G5

Mais informações sobre estas licenças.

Compreender o risco potencial quando gere a sua chave

Tal como acontece com qualquer aplicação de negócio crítica, o pessoal na organização com acesso de nível de administração tem de ser de confiança. Antes de utilizar a funcionalidade de gestão de chaves, deve compreender o risco quando gere as chaves de encriptação da sua base de dados. É concebível que um administrador malicioso (uma pessoa a quem tenha sido concedido ou tenha obtido acesso de nível de administrador com a intenção de danificar os processos de segurança ou de negócio de uma organização) a trabalhar na sua organização possa utilizar a caraterística de gestão de chaves para criar uma chave e utilizá-la para bloquear os seus ambientes num inquilino.

Considere a seguinte sequência de eventos.

O administrador malicioso do cofre de chaves cria uma chave e uma política empresarial no portal do Azure. O administrador do Azure Key Vault vai para o centro de administração do Power Platform e adiciona ambientes à política empresarial. De seguida, o administrador malicioso volta ao portal do Azure e revoga o acesso à chave à política empresarial bloqueando todos os ambientes. Isto causa interrupções empresariais à medida que todos os ambientes ficam inacessíveis e, se este evento não for resolvido, ou seja, se o acesso chave não for restaurado, os dados do ambiente podem ser potencialmente perdidos.

Nota

- O Azure Key Vault tem salvaguardas incorporadas que ajudam a restaurar a chave, o que requer que as definições Eliminação Recuperável e Proteção contra remoção do cofre de chaves estejam ativas.

- Outra salvaguarda a ser considerada é garantir que há separação de tarefas em que o administrador do Azure Key Vault não tenha acesso ao centro de administração do Power Platform.

Separação do dever para mitigar o risco

Esta secção descreve as responsabilidades da caraterística de chave gerida pelo cliente pelas quais cada função de administrador é responsável. A separação destas tarefas ajuda a mitigar o risco envolvido nas chaves geridas pelo cliente.

Tarefas de administração de serviço do Azure Key Vault e do Power Platform/Dynamics 365

Para ativar chaves geridas pelo cliente, primeiro o administrador do cofre de chaves cria uma chave no Azure Key Vault e cria uma política empresarial do Power Platform. Quando a política empresarial é criada, é criada uma identidade gerida do ID do Microsoft Entra especial. Em seguida, o administrador do cofre de chaves volta ao Azure Key Vault e concede acesso à política empresarial/identidade gerida à chave de encriptação.

De seguida, o administrador do cofre de chaves concede acesso de leitura ao respetivo administrador de serviço do Power Platform/Dynamics 365 à política empresarial. Após a permissão de leitura ser concedida, o administrador do serviço Power Platform/Dynamics 365 pode ir ao Centro de Administração do Power Platform e adicionar ambientes à política empresarial. Todos os dados adicionados de clientes de ambientes são depois encriptados com a chave gerida pelo cliente associada a esta política empresarial.

Pré-requisitos

- Uma subscrição do Azure que inclui o Azure Key Vault ou módulos de segurança de hardware geridos do Azure Key Vault.

- Um ID do Microsoft Entra com:

- Permissão de contribuidor para a subscrição do Microsoft Entra.

- Permissão para criar um Azure Key Vault e uma chave.

- Aceda para criar um grupo de recursos. Isto é necessário para configurar o cofre de chaves.

Criar a chave e conceder acesso através do Azure Key Vault

O administrador do Azure Key Vault realiza estas tarefas em Azure.

- Criar uma subscrição paga de Azure e um Key Vault. Ignore este passo se já tiver uma subscrição que inclua o Azure Key Vault.

- Aceda ao serviço Azure Key Vault e crie uma chave. Mais informações: Criar uma chave no cofre de chaves

- Ative o serviço de políticas empresariais do Power Platform para a sua subscrição de Azure. Faça-o apenas uma vez. Mais informações: Ativar o serviço de políticas empresariais do Power Platform para a sua subscrição de Azure

- Criar uma política empresarial do Power Platform. Mais informações: Criar uma política empresarial

- Conceder permissões à política empresarial para aceder ao cofre de chaves. Mais informações: Conceder permissões à política empresarial para aceder ao cofre de chaves

- Conceder permissão aos administradores do Power Platform e do Dynamics 365 para ler a política empresarial. Mais informações: Conceder o privilégio de administrador do Power Platform para ler a política empresarial

Tarefas do centro de administração do Power Platform do administrador de serviço do Power Platform/Dynamics 365

Pré-requisito

Deve ser atribuído ao administrador do Power Platform a função Microsoft Entra de administrador de Serviço do Power Platform ou do Dynamics 365.

Gerir a encriptação do ambiente no centro de administração do Power Platform

O administrador do Power Platform gere tarefas de chave geridas pelo cliente relacionadas com o ambiente no centro de administrador do Power Platform.

- Adicione os ambientes do Power Platform à política empresarial para encriptar dados com a chave gerida pelo cliente. Mais informações: Adicionar um ambiente à política empresarial para encriptar dados

- Remover ambientes da política empresarial para devolver a encriptação à chave gerida pela Microsoft. Mias informações: Remover os ambientes da política para devolver à chave gerida pela Microsoft

- Altere a chave removendo os ambientes da política empresarial antiga e adicionando ambientes a uma nova política empresarial. Mais informações: Criar chave de encriptação e conceder acesso

- Migre a partir de BYOK. Se estiver a utilizar a caraterística anterior de chave de encriptação de gestão personalizada, pode migrar a chave para a chave gerida pelo cliente. Mais informações em Migrar ambientes com chave própria para a chave gerida pelo cliente.

Criar chave de encriptação e conceder acesso

Criar uma subscrição paga de Azure e cofre de chaves

Em Azure, execute os seguintes passos:

Crie uma subscrição de Azure de crédito pré-pago ou equivalente. Este passo não é necessário se o inquilino já tiver uma subscrição.

Crie um grupo de recursos. Mais informações: Criar grupos de recursos

Nota

Crie ou utilize um grupo de recursos que tenha uma localização, por exemplo, E.U.A. Central, que corresponda à região do ambiente do Power Platform, como Estados Unidos.

Crie um cofre de chaves utilizando a subscrição paga que inclui eliminação recuperável e proteção contra remoção com o grupo de recursos criado no passo anterior.

Importante

Para garantir que o seu ambiente está protegido contra eliminação acidental da chave de encriptação, o cofre de chaves tem de ter a eliminação recuperável e a proteção contra remoção ativadas. Não irá conseguir encriptar o seu ambiente com a sua própria chave sem ativar estas definições. Mais informações: Descrição geral da eliminação recuperável do Azure Key Vault Mais informações: Criar um cofre de chaves no portal do Azure

Criar uma chave no cofre de chaves

- Certifique-se de cumpriu os pré-requisitos.

- Aceda ao portal do Azure>Key Vault e localize o cofre de chaves onde pretende gerar a chave de encriptação.

- Verifique as definições do Azure Key Vault:

- Selecione Propriedades por baixo de Definições.

- Por baixo de Eliminação recuperável, defina ou verifique que a opção A eliminação recuperável foi ativada neste cofre de chaves está definida.

- Por baixo de Proteção contra remoção, defina ou verifique que Ativar proteção contra remoção (impor um período de retenção obrigatório para cofres e objetos de cofres eliminados) está ativa.

- Se efetuou alterações, selecione Guardar.

Criar chaves de RSA

Criar ou importar uma chave que tenha estas propriedades:

- Nas páginas de propriedades do Key Vault, selecione Chaves.

- Selecione Gerar/Importar.

- No ecrã Criar uma chave defina os seguintes valores e, em seguida, selecione Criar.

- Opções: Gerar

- Nome: forneça um nome para a chave

- Tipo de Chave: RSA

- Tamanho da chave RSA: 2048 ou 3072

Importante

Se definir uma data de expiração na sua chave e a chave expirar, todos os ambientes encriptados com esta chave ficarão inativos. Defina um alerta para monitorizar certificados de expiração com notificações por e-mail para o seu administrador local do Power Platform e o administrador do Azure key vault como um lembrete para renovar a data de expiração. Isto é importante para evitar quaisquer indisponibilidades do sistema não planeadas.

Importar chaves protegidas para Módulos de Segurança de Hardware (HSM)

Pode utilizar as suas chaves protegidas para módulos de segurança de hardware (HSM) para encriptar nos seus ambientes Dataverse do Power Platform. As suas chaves protegidas por HSM têm de ser importadas para o cofre de chaves, para que seja possível criar uma política Enterprise. Para mais informações, consulte HSM SuportadosImportar Chaves protegidas por HSM para o Key Vault (BYOK).

Criar uma chave no HSM Gerido do Azure Key Vault

Pode utilizar uma chave de encriptação criada a partir dos HSM Gerido do Azure Key Vault para encriptar os dados do seu ambiente. Isto fornece-lhe suporte FIPS 140-2 Nível 3.

Criar chaves de RSA-HSM

Certifique-se de cumpriu os pré-requisitos.

Aceda ao portal do Azure.

Criar um HSM Gerido:

Ative Remover Proteção no seu HSM Gerido.

Conceda a função de Utilizador Cripto do HSM Gerido à pessoa que criou o cofre de chaves do HSM Gerido.

- Aceda ao cofre de chaves do HSM Gerido no portal do Azure.

- Navegue para RBAC Local e selecione + Adicionar.

- Na lista pendente Função, selecione a função de Utilizador Cripto de HSM Gerido na página Atribuição de função.

- Selecione Todas as chaves sob Âmbito.

- Selecione Selecionar o principal de segurança e, em seguida, selecione o admin na página Adicionar Principal.

- Selecione Criar.

Criar uma chave RSA-HSM:

- Opções: Gerar

- Nome: forneça um nome para a chave

- Tipo de Chave: RSA-HSM

- Dimensão da chave RSA: 2048

Nota

Tamanhos de chave RSA-HSM suportados: 2048 bits e 3072 bits.

Encripte o ambiente com chave do Azure Key Vault com ligação privada

Pode atualizar a rede do Azure Key Vault ativando um ponto final privado e utilizar a chave no Key Vault para encriptar os seus ambientes do Power Platform.

Pode criar um novo Key Vault e estabelecer uma ligação à ligação privada ou estabelecer uma ligação à ligação privada para um Key Vault existente e crie uma chave a partir deste Key Vault e utilize-a para encriptar o ambiente. Também pode estabelecer uma ligação privada a um Key Vault existente depois de já ter criado uma chave e de a utilizar para encriptar o ambiente.

Encripte dados com chave do Key Vault com ligação privada

Crie um Azure Key Vault com estas opções:

- Ative a Proteção de Limpeza

- Tipo de chave: RSA

- Tamanho da chave: 2048 ou 3072

Copie o URL do Key Vault e o URL da chave de encriptação a utilizar para criar a política empresarial.

Nota

Depois de adicionar um ponto final privado ao seu Key Vault ou de ter desativado a rede de acesso pública, não conseguirá ver a chave a menos que tenha a permissão adequada.

Crie uma rede virtual.

Regresse ao Key Vault e adicione ligações do ponto final privado ao Azure Key Vault.

Nota

Tem de selecionar a opção de rede Desativar acesso público e ativar a exceção Permitir serviços Microsoft fidedignos para contornar esta firewall.

Criar uma política empresarial do Power Platform. Mais informações: Criar uma política empresarial

Conceder permissões à política empresarial para aceder ao cofre de chaves. Mais informações: Conceder permissões à política empresarial para aceder ao cofre de chaves

Conceder permissão aos administradores do Power Platform e do Dynamics 365 para ler a política empresarial. Mais informações: Conceder o privilégio de administrador do Power Platform para ler a política empresarial

O centro de administração do Power Platform seleciona o ambiente para encriptar e ativar Ambiente gerido. Mais informações: Permitir que o Ambiente gerido para o ambiente seja adicionado à política empresarial

O centro de administração do Power Platform adiciona o Ambiente gerido à política empresarial. Mais informações: Adicionar um ambiente à política empresarial para encriptar dados

Ativar o serviço de políticas empresariais do Power Platform para a sua subscrição de Azure

Registe o Power Platform como fornecedor de recursos. Só necessita de realizar esta tarefa uma vez para cada subscrição do Azure em que o Azure Key Vault reside. É necessário ter direitos de acesso à subscrição para poder registar o fornecedor de recursos.

- Inicie sessão no portal do Azure e aceda a Subscrição>Fornecedores de recursos.

- Na lista de Fornecedores de recursos, pesquise por Microsoft.PowerPlatform e escolha Registar.

Criar uma política empresarial

- Instalar o MSI da PowerShell Mais informações: Instalar o PowerShell em Windows, Linux e macOS

- Depois de instalar o MSI do PowerShell, volte a Implementar um modelo personalizado em Azure.

- Selecione a ligação Criar o seu próprio modelo no editor.

- Copie este modelo JSON para um editor de texto como o Bloco de Notas. Mais informações: Modelo json da política empresarial

- Substitua os valores no modelo JSON por: EnterprisePolicyName, localização onde EnterprisePolicy precisa de ser criado, keyVaultId e keyName. Mais informações: Definições de campo para o modelo json

- Copie o modelo atualizado a partir do editor de texto e, em seguida, cole-o em Editar modelo da Implementação personalizada em Azure e selecione Guardar.

- Selecione uma Subscrição e Grupo de recursos onde a política empresarial deve ser criada.

- Selecione Rever + criar e, em seguida, selecione Criar.

É iniciada uma implementação. Quando concluída, a política empresarial é criada.

Modelo json de política empresarial

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definições de campo para o modelo JSON

nome. Nome da política empresarial. Este é o nome da política que aparece no centro de administração do Power Platform.

localização. Uma dos seguintes. Esta é a localização da política empresarial e tem de corresponder à região do ambiente Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Copie estes valores a partir das propriedades do cofre de chaves no portal do Azure:

- keyVaultId: aceda a Cofres de chaves> selecione o seu cofre de chaves >Descrição geral. Junto a Essentials, selecione Vista JSON. Copie o ID de Recurso para a área de transferência e cole o conteúdo completo no modelo JSON.

- keyName: aceda a Cofres de chaves> selecione o seu cofre de chaves >Chaves. Repare no Nome da chave e escreva o nome no seu modelo JSON.

Conceder permissões à política empresarial para aceder ao cofre de chaves

Quando a política empresarial está criada, o administrador do cofre de chaves concede à identidade gerida da política empresarial acesso à chave de encriptação.

- Inicie sessão no portal do Azure e aceda a Cofres de chaves.

- Selecione o cofre de chaves no qual a chave foi atribuída à política empresarial.

- Selecione o separador Controlo de acesso (IAM) e, em seguida, selecione + Adicionar.

- Selecione Adicionar atribuição de função na lista pendente,

- Pesquise pelo Utilizador de Encriptação do Serviço Crypto do Key Vault e selecione-o.

- Selecione Seguinte.

- Selecione + Selecionar membros.

- Pesquise pela política empresarial que criou.

- Selecione a política empresarial e, em seguida, escolha Selecionar.

- Selecione Rever + atribuir.

A definição de permissão acima é baseada no Modelo de permissão do seu Key Vault do Controlo de acesso baseado em funções do Azure. Se o seu Key Vault estiver definido como Política de acesso do Vault, recomenda-se que migre para o modelo baseado em funções. Para conceder à sua política empresarial acesso ao Key Vault utilizando a Política de acesso do Vault, crie uma Política de acesso, selecione Obter em Operações de gestão de chaves, Desencapsular chave e Encapsular chave em Operações Criptográficas.

Nota

Para evitar interrupções não planeadas do sistema, é importante que a política empresarial tenha acesso à chave. Certifique-se de que:

- O cofre de chaves está ativo.

- A chave está ativa e não expirou.

- A chave não é eliminada.

- As permissões de chave acima não são revogadas.

Os ambientes que estão a usar esta chave são desativados quando a chave de encriptação não está acessível.

Conceder o privilégio de administrador do Power Platform para ler a política empresarial

Os administradores com funções de administração do Dynamics 365 ou do Power Platform podem aceder ao centro de administração do Power Platform para atribuir ambientes à política empresarial. Para aceder às políticas empresariais, o administrador global com acesso ao Azure Key Vault é obrigado a conceder a função Leitor ao administrador do Power Platform. Quando a função Leitor for concedida, o administrador do Power Platform pode ver as políticas empresariais no centro de administração do Power Platform.

Nota

Apenas os administradores do Power Platform e do Dynamics 365 a quem foi concedida a função de leitor da política empresarial podem adicionar um ambiente à política. Outros administradores do Power Platform ou do Dynamics 365 poderão ver a política empresarial, mas recebem um erro quando tentam Adicionar ambiente à política.

Conceder função de leitor a um administrador do Power Platform

- Inicie sessão no portal do Azure.

- Copie o ID de objeto do administrdor do Power Platform ou do Dynamics 365. Para isso:

- Aceda à área Utilizadores em Azure.

- Na lista Todos os utilizadores , procure o utilizador com permissões de administrador do Power Platform ou do Dynamics 365 através de Pesquisar utilizadores.

- Abra o registo de utilizadores, no separador Descrição geral , copie o ID de Objeto do utilizador. Cole-o num editor de texto como o Bloco de Notas para usar mais tarde.

- Copie o ID do recurso de política empresarial. Para isso:

- Aceda a Explorador de Gráficos de Recursos em Azure.

- Introduza

microsoft.powerplatform/enterprisepoliciesna caixa de Pesquisa e, me seguida, selecione o recurso microsoft.powerplatform/enterprisepolicies. - Selecione Executar consulta na barra de comandos. É apresentada uma lista de todas as políticas empresariais do Power Platform.

- Localize a política empresarial onde pretende conceder acesso.

- Desloque para a direita da política empresarial e selecione Ver detalhes.

- Na página Detalhes , copie o id.

- Inicie o Azure Cloud Shell e execute o comando seguinte, substituindo objId pelo ID de objeto do utilizador e Id de Recursos EP pelo

enterprisepoliciesID copiado nos passos anteriores:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Gerir a encriptação de um ambiente

Para gerir a encriptação do ambiente, necessita da seguinte permissão:

- Utilizador ativo do Microsoft Entra que tenha direito de acesso de administrador do Power Platform e/ou do Dynamics 365.

- O utilizador do Microsoft Entra que tem uma função de Power Platform ou de administrador de serviço do Dynamics 365.

O administrador do cofre de chaves notifica o administrador do Power Platform de que foram criadas uma chave de encriptação e uma política empresarial, fornecendo a política empresarial ao administrador do Power Platform. Para ativar a chave gerida pelo cliente, o administrador do Power Platform atribui os respetivos ambientes à política empresarial. Depois de o ambiente ser atribuído e guardado, o Dataverse inicia o processo de encriptação para definir todos os dados do ambiente e encriptá-los com a chave gerida pelo cliente.

Permitir que o Ambiente gerido para o ambiente seja adicionado à política empresarial

- Inicie sessão no centro de administração do Power Platform.

- No painel de navegação, selecione Gerir.

- No painel Gerir, selecione Ambientes e, em seguida, selecione um ambiente a partir da lista de ambientes disponíveis.

- Selecione Ativar Ambientes Geridos.

- Selecione Ativar.

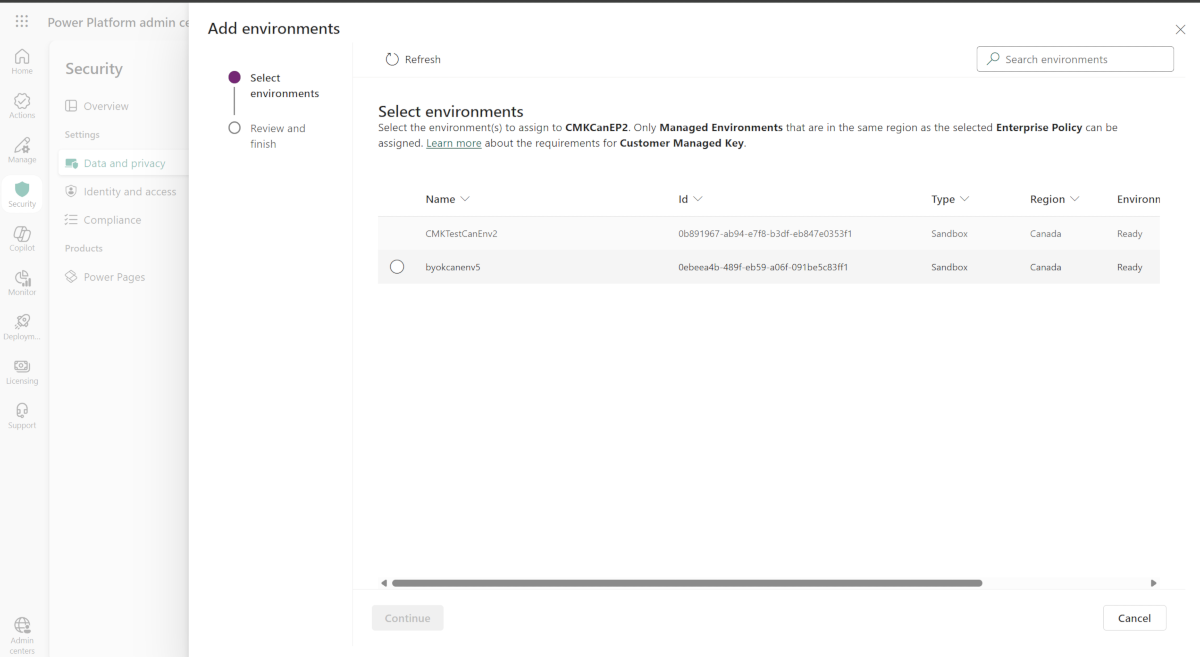

Adicionar um ambiente à política empresarial para encriptar dados

Importante

O ambiente é desativado quando é adicionado à política empresarial para encriptação de dados. A duração do tempo de inatividade do sistema está dependente da dimensão da base de dados. Recomendamos que realize uma execução de teste ao criar uma cópia do ambiente de destino num ambiente de teste para determinar o tempo de inatividade do sistema estimado. O tempo de inatividade do sistema pode ser determinado ao verificar o estado de encriptação do ambiente. O tempo de inatividade do sistema é entre os estados de A encriptar e de A encriptar — online. Para reduzir o tempo de inatividade do sistema, alteramos o estado de encriptação para A Encriptar — online quando todos os passos de encriptação do centrais que exigiam que o sistema estivesse inativo estiverem concluídos. O sistema pode ser usado pelos seus utilizadores enquanto os restantes serviços de armazenamento, como a pesquisa e o índice do Copilot, continuam a encriptar os dados com a sua chave gerida pelo cliente.

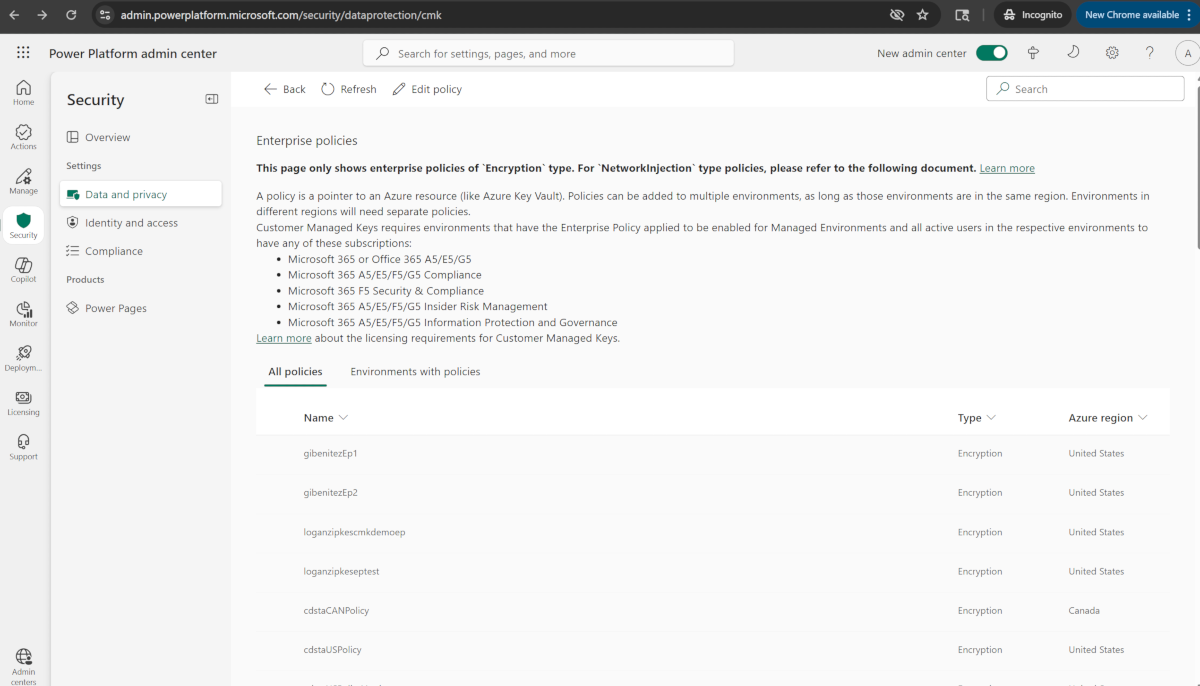

- Inicie sessão no centro de administração do Power Platform.

- No painel de navegação esquerdo, selecione Segurança.

- No painel Segurança, selecione Dados e Privacidade em Definições.

- Selecione Chave de encriptação gerida pelo cliente para aceder à página de Políticas Empresariais.

- Selecione uma política e, em seguida, selecione Editar política.

- Selecione Adicionar ambientes, selecione o ambiente que pretende e, em seguida, selecione Continuar.

- Selecione Guardar e, em seguida, selecione Confirmar.

Importante

- Apenas ambientes na mesma região que a política empresarial são apresentados na lista Adicionar ambientes .

- A encriptação pode demorar até quatro dias a ser concluída, mas o ambiente poderá ser ativado antes de a operação Adicionar ambientes ser concluída.

- A operação poderá não ser concluída e, se falhar, os dados continuarão a ser encriptados com a chave gerida da Microsoft. Pode executar novamente a operação Adicionar ambientes novamente.

Nota

Só pode adicionar ambientes que estão ativados como Ambientes Geridos. Não é possível adicionar tipos de ambiente de Avaliação e do Teams à política empresarial.

Remover ambientes da política para devolver à chave gerida pela Microsoft

Siga estes passos se pretende regressar a uma chave de encriptação gerida pela Microsoft.

Importante

O ambiente é desativado quando é removido da política empresarial para devolver a encriptação de dados através da chave gerida pela Microsoft.

- Inicie sessão no centro de administração do Power Platform.

- No painel de navegação esquerdo, selecione Segurança.

- No painel Segurança, selecione Dados e Privacidade em Definições.

- Selecione Chave de encriptação gerida pelo cliente para aceder à página de Políticas Empresariais.

- Selecione o separador Ambiente com políticas e, em seguida, localize o ambiente que pretende remover da chave gerida pelo cliente.

- Selecione o separador Todas as políticas, selecione o ambiente que verificou no passo 2 e, em seguida, selecione Editar política na barra de comandos.

- Selecione Remover ambiente na barra de comandos, selecione o ambiente que pretende remover e, em seguida, selecione Continuar.

- Selecione Guardar.

Importante

O ambiente é desativado quando é removido da política empresarial para reverter a encriptação de dados para a chave gerida pela Microsoft. Não elimine nem desative a chave e o Key Vault, e não remova as permissões da política empresarial para o Key Vault. O acesso da chave e do Key Vault é necessário para suportar o restauro da base de dados. Pode eliminar e remover as permissões da política empresarial após 30 dias.

Rever o estado de encriptação do ambiente

Rever o estado de encriptação das políticas Enterprise

Inicie sessão no centro de administração do Power Platform.

No painel de navegação esquerdo, selecione Segurança.

No painel Segurança, selecione Dados e Privacidade em Definições.

Selecione Chave de encriptação gerida pelo cliente para aceder à página de Políticas Empresariais.

Selecione uma política e, em seguida, na barra de comandos, selecione Editar política.

Reveja o Estado de encriptação do ambiente na secção Ambientes com esta política.

Nota

O estado de encriptação do ambiente pode ser:

A encriptar — O processo de encriptação de chave gerida pelo cliente está a decorrer e o sistema está desativado para utilização online.

A encriptar — online — Todos os serviços de encriptação centrais que exigiam tempo de inatividade do sistema estão concluídos e o sistema está ativado para utilização online.

Encriptado — A chave de encriptação da política empresarial está ativa e o ambiente está encriptado com a sua chave.

A reverter — A chave de encriptação está a ser mudada da chave gerida pelo cliente para a chave gerida pela Microsoft e o sistema está desativado para utilização online.

A reverter — online — Todos os serviços de encriptação centrais que exigiam tempo de inatividade do sistema reverteram a chave e o sistema está ativado para utilização online.

Chave gerida pela Microsoft — A encriptação da chave gerida pela Microsoft está ativa.

Falhado — A chave de encriptação da política empresarial não é utilizada por todos os serviços de armazenamento do Dataverse. Exigem mais tempo para processar e pode executar novamente a operação Adicionar ambiente. Contacte o Suporte se a operação de voltar a executar falhar.

O estado de encriptação Falha não afeta os dados do ambiente e as suas operações. Isto significa que alguns dos serviços de armazenamento do Dataverse estão a encriptar os seus dados com a sua chave e alguns continuam a usar a chave gerida pela Microsoft. Não é recomendado efetuar uma reversão, pois quando volta a executar a operação Adicionar ambiente, o serviço retoma de onde parou.

Aviso — A chave de encriptação da política empresarial está ativa e um dos dados do serviço continua a ser encriptado com a chave gerida pela Microsoft. Mais informações em Mensagens de aviso da aplicação CMK do Power Automate.

Rever o estado de encriptação a partir da página Histórico do Ambiente

Pode ver o histórico do ambiente.

Inicie sessão no centro de administração do Power Platform.

No painel de navegação, selecione Gerir.

No painel Gerir, selecione Ambientes e, em seguida, selecione um ambiente a partir da lista de ambientes disponíveis.

Na barra de comandos, selecione Histórico.

Localize o histórico para Atualizar Chave Gerida pelo Cliente.

Nota

O Estado mostra Em execução quando a encriptação está em curso. Mostra Com êxito quando a criptografia é concluída. O estado mostra Falha quando há algum problema com um dos serviços que não consegue aplicar a chave de encriptação.

Um estado Falhado pode ser um aviso e não precisa de voltara executar a opção Adicionar ambiente. Pode confirmar se é um aviso.

Alterar a chave de encriptação do ambiente com uma nova política e chave empresarial

Para alterar a sua chave de encriptação, crie uma nova chave e uma nova política empresarial. Pode, então, alterar a política empresarial ao remover os ambientes e, em seguida, adicionar os ambientes a uma nova política empresarial. O sistema fica inativo duas vezes quando mudar para uma nova política empresarial — 1) para reverter a encriptação para a chave gerida pela Microsoft e 2) para aplicar a nova política empresarial.

Sugestão

Para rodar a chave de encriptação, recomendamos a utilização da Nova versão dos cofres de chaves ou a definição de uma Política de rotação.

- No portal do Azure, crie uma nova chave e uma nova política empresarial. Mais informações: Criar chave de encriptação e conceder acesso e Criar uma política empresarial

- Conceda acesso à chave antiga à nova política empresarial.

- Depois de a nova chave e política empresarial serem criadas, inicie sessão no centro de administração do Power Platform.

- No painel de navegação esquerdo, selecione Segurança.

- No painel Segurança, selecione Dados e Privacidade em Definições.

- Selecione Chave de encriptação gerida pelo cliente para aceder à página de Políticas Empresariais.

- Selecione o separador Ambiente com políticas e, em seguida, localize o ambiente que pretende remover da chave gerida pelo cliente.

- Selecione o separador Todas as políticas, selecione o ambiente que verificou no passo 2 e, em seguida, selecione Editar política na barra de comandos.

- Selecione Remover ambiente na barra de comandos, selecione o ambiente que pretende remover e, em seguida, selecione Continuar.

- Selecione Guardar.

- Repita os passos 2 a 10 até que todos os ambientes da política empresarial tenham sido removidos.

Importante

O ambiente é desativado quando é removido da política empresarial para reverter a encriptação de dados para a chave gerida pela Microsoft. Não elimine nem desative a chave e o Key Vault, e não elimine nem desative o cofre de chaves nem remova as permissões da política empresarial para o Key Vault. Conceda acesso à chave antiga ao cofre de chaves antigo. O acesso da chave e do Key Vault é necessário para suportar o restauro da base de dados. Poderá eliminar e remover as permissões da política empresarial após 30 dias.

- Depois de todos os ambientes serem removidos, no centro de administração do Power Platform, aceda a Políticas empresariais.

- Seleccione a nova política empresarial e, em seguida, seleccione Editar política.

- Selecione Adicionar ambientes, selecione os ambientes que pretende adicionar e, em seguida, selecione Continuar.

Importante

O ambiente é desativado quando é adicionado à nova política empresarial.

Rodar a chave de encriptação do ambiente com uma nova versão de chave

Pode alterar a chave de encriptação do ambiente criando uma nova versão de chave. Quando cria uma nova versão de chave, esta é ativada automaticamente. Todos os recursos de armazenamento detetam a nova versão de chave e começam a aplicá-la para encriptar os dados.

Quando modifica a chave ou a versão de chave, a proteção da chave de encriptação de raiz muda, mas os dados no armazenamento permanecem sempre encriptados com a sua chave. Não é necessária qualquer ação da sua parte para garantir que os dados estão protegidos. A rotação da versão da chave não afeta o desempenho. Não existe nenhum tempo de inatividade associado à rotação da versão da chave. A aplicação da nova versão da chave em fundo a todos os fornecedores de recursos poderá demorar 24 horas. A versão da chave anterior não pode estar desativada, uma vez que é necessário que o serviço a utilize para voltar a encriptar e para o suporte de restauro de bases de dados.

Para rodar a chave de encriptação ao criar uma nova versão de chave, utilize os passos que se seguem.

- Aceda ao portal do Azure>Cofres de Chaves e localize o cofre de chaves onde pretende criar uma nova versão de chave.

- Navegue para Chaves.

- Selecione a chave ativada e atual.

- Selecione + Nova Versão.

- A definição Ativado assume a predefinição de Sim, o que significa que a nova versão de chave é ativada automaticamente após a criação.

- Selecione Criar.

Sugestão

Para estar em conformidade com a sua política de rotação de chaves, pode rodar a chave de encriptação utilizando a Política de rotação. Pode configurar uma política de rotação ou rodar, a pedido, invocando Rodar agora.

Importante

A nova versão da chave é girada automaticamente em segundo plano e não há nenhuma ação exigida pelo administrador do Power Platform. É importante que a versão da chave anterior não seja desativada ou eliminada por, pelo menos, 28 dias para oferecer suporte à restauração da base de dados. A desativação ou eliminação demasiado cedo da versão de chave anterior pode fazer com que o ambiente fique offline.

Ver a lista de ambientes encriptados

- Inicie sessão no centro de administração do Power Platform.

- No painel de navegação esquerdo, selecione Segurança.

- No painel Segurança, selecione Dados e Privacidade em Definições.

- Selecione Chave de encriptação gerida pelo cliente para aceder à página de Políticas Empresariais.

- Na página Políticas empresariais , selecione o separador Ambientes com políticas . É apresentada a lista de ambientes que foram adicionados às políticas empresariais.

Nota

Poderão haver situações em que o Estado do ambiente ou o Estado de encriptação são mostrados com um estado Falhado. Quando isto ocorrer, pode tentar executar novamente a operação Adicionar ambiente ou enviar um pedido de suporte Microsoft para obter ajuda.

Operações da base de dados do ambiente

Um inquilino de cliente pode ter ambientes que são encriptados utilizando a chave e os ambientes geridos pela Microsoft que são criptografados com a chave gerida pelo cliente. Para manter a integridade de dados e a proteção de dados, os seguintes controlos estão disponíveis ao gerir operações de base de dados de ambiente.

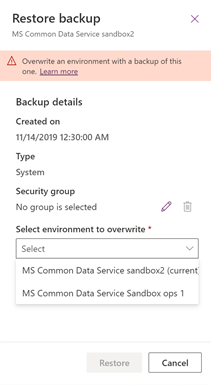

Restaurar O ambiente para substituir (o restaurado para ambiente) está restrito ao mesmo ambiente em que a cópia de segurança foi tirada ou para outro ambiente que esteja encriptado com a mesma chave gerida pelo cliente.

-

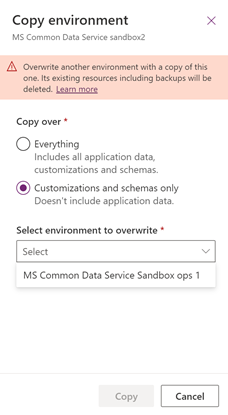

O ambiente a substituir (o copiado para ambiente) está restrito a outro ambiente que esteja encriptado com a mesma chave gerida pelo cliente.

Nota

Se tiver sido criado um ambiente de investigação de suporte para resolver o problema de suporte num ambiente gerido pelo cliente, a chave de encriptação para o ambiente de investigação de suporte tem de ser alterada para a chave gerida pelo cliente antes da operação de cópia do ambiente ser efetuada.

Repor Os dados encriptados do ambiente são eliminados, incluindo as cópias de segurança. Depois do ambiente ser reiniciado, a encriptação de ambiente será revertida para a chave gerida pela Microsoft.