Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

O Power Platform processa dados pessoais e dados do cliente. Obtenha mais informações sobre dados pessoais e dados do cliente no Centro de Confiança da Microsoft.

Residência dos dados

Um inquilino do Microsoft Entra armazena informações relevantes para uma organização e sua segurança. Quando um inquilino do Microsoft Entra se inscreve para serviços do Power Platform, o país ou região selecionado do inquilino é mapeado para a geografia do Azure mais adequada onde existe uma implementação do Power Platform. O Power Platform armazena dados de clientes na geografia do Azure atribuída pelo inquilino, ou geo base, a menos que as organizações implementam serviços em várias regiões.

Algumas organizações têm uma presença global. Por exemplo, uma empresa poderá estar sediada nos Estados Unidos, mas fazer negócios na Austrália. Pode precisar de certos dados do Power Platform para ser armazenado na Austrália para cumprir regulamentos locais. Quando os serviços do Power Platform são implementados em mais do que uma geografia do Azure, é referido como uma implementação multigeográfico. Neste caso, apenas os metadados relacionados com o ambiente são armazenados na geo base. Todos os metadados e dados do produto nesse ambiente são armazenados na geo remota.

Os serviços do Power Platform estão disponíveis em determinadas geografias do Azure. Para obter mais informações sobre o local onde os serviços do Power Platform estão disponíveis, onde os seus dados são armazenados e replicados para resiliência, e como são utilizados, aceda ao Centro de Confiança da Microsoft. Os compromissos sobre a localização dos dados de clientes inativos encontram-se nos Termos do Processamento de Dados dos Termos dos Serviços Online da Microsoft. A Microsoft também fornece datacenters para entidades soberanas.

Processamento de dados

Esta secção descreve como o Power Platform armazena, processa e transfere dados de clientes.

Dados inativos

Salvo indicação em contrário na documentação, os dados de clientes permanecem na sua origem original (por exemplo, Dataverse ou SharePoint). As aplicações do Power Platform são armazenadas no Armazenamento do Azure como parte de um ambiente. Os dados de aplicações móveis são encriptados e armazenados no SQL Express. Na maioria dos casos, as aplicações utilizam o Armazenamento do Azure para persistir dados de serviço do Power Platform e na Base de Dados do SQL do Azure para persistir em metadados de serviço. Os dados que são introduzidos por utilizadores de aplicações são armazenados na respetiva origem de dados para o serviço, tal como o Dataverse.

O Power Platform encripta todos os dados persistidos por predefinição utilizando chaves geridas pela Microsoft. Os dados de clientes armazenados na Base de Dados SQL do Azure são totalmente encriptados com a tecnologia de Encriptação de Dados Transparente (TDE) do SQL do Azure. Os dados de clientes armazenados no armazenamento de Blobs do Azure são encriptados através da Encriptação de Armazenamento do Azure.

Dados em processamento

Os dados estão em processamento quando estão a ser utilizados ativamente como parte de um cenário interativo, ou quando um processo de fundo, como a atualização lhes toca. O Power Platform carrega dados em processamento no espaço de memória de uma ou mais cargas de trabalho de serviço. Para facilitar a funcionalidade da carga de trabalho, os dados que são armazenados na memória não são encriptados.

Dados em trânsito

O Power Platform encripta todo o tráfego HTTP de entrada utilizando TLS 1.2 ou superior. Os pedidos que tentem utilizar TLS 1.1 ou inferior são rejeitados.

Funcionalidades de segurança avançadas

Algumas das caraterísticas de segurança avançadas do Power Platform poderão ter requisitos de licenciamento específicos.

Etiqueta de serviço

Uma etiqueta de serviço é um grupo de prefixos de endereço IP de um serviço do Azure específico. Pode utilizar etiquetas de serviço para definir controlos de acesso em Grupos de Segurança de Rede ou Azure Firewall.

As etiquetas de serviço ajudam a minimizar a complexidade das atualizações frequentes para regras de segurança da rede. Pode utilizar etiquetas de serviço no lugar de endereços IP específicos quando cria regras de segurança que, por exemplo, permitem ou negam o tráfego para o serviço correspondente.

A Microsoft gere os prefixos de endereço na etiqueta de serviço e atualiza-a automaticamente à medida que os endereços mudam. Para mais informações, consulte Intervalos de IP do Azure e Etiquetas de Serviço – Cloud Pública.

Políticas de dados

A Power Platform inclui amplas funcionalidades de política de dados para ajudar a gerir a segurança dos dados.

Restrição de IP da Assinatura de Acesso Partilhado a Armazenamento (SAS)

Nota

Antes de ativar qualquer uma destas funcionalidades SAS, os clientes têm primeiro de permitir o acesso ao domínio https://*.api.powerplatformusercontent.com ou a maioria das funcionalidades SAS não irá funcionar.

Este conjunto de funcionalidades é uma funcionalidade específica do inquilino que restringe os tokens de Assinatura de Acesso Partilhado (SAS) de Armazenamento e é controlado através de um menu no centro de administração do Power Platform. Esta definição restringe quem, com base no IP (IPv4 e IPv6), pode usar tokens de SAS empresariais.

Estas definições podem ser encontradas nas definições de Privacidade + Segurança no centro de administração. Tem de ativar a opção Ativar Assinatura de Acesso Partilhado (SAS) de Armazenamento baseada no endereço IP.

Os administradores podem escolher uma destas quatro opções para esta definição:

| Opção | Definição | Description |

|---|---|---|

| 5 | Apenas Enlace de IP | Isto restringe as chaves SAS ao IP do requerente. |

| 2 | Apenas Firewall de IP | Isto restringe a utilização de chaves SAS para funcionar apenas num intervalo especificado pelo administrador. |

| 3 | Firewall e Enlace de IP | Isto restringe a utilização de chaves SAS para funcionar num intervalo especificado pelo administrador e apenas para o IP do requerente. |

| 4 | Firewall ou Enlace de IP | Permite a utilização de chaves SAS no intervalo especificado. Se o pedido tiver origem exterior ao intervalo, é aplicado o Enlace de IP. |

Nota

Os administradores que escolherem permitir o Firewall de IP (Opção 2, 3 e 4 listados na tabela acima), têm de introduzir ambos os intervalos IPv4 e IPv6 das suas redes para garantir a abrangência adequada dos respetivos utilizadores.

Aviso

As opções 1 e 3 usam o Enlace de IP, que não funciona corretamente se os clientes tiverem gateways com capacidade de Conjuntos de IP, Proxy Reverso ou Tradução de Endereços de Rede (NAT) usados nas respetivas redes. Isto faz com que o endereço IP de um utilizador mude com demasiada frequência para que um requerente tenha, de forma fiável, o mesmo IP entre as operações de leitura/escrita da SAS.

As opções 2 e 4 funcionam como previsto.

Produtos que impõem o Enlace de IP quando ativados:

- Dataverse

- Power Automate

- Conectores Personalizados

- Power Apps

Impacto na experiência do utilizador

Quando um utilizador que não satisfaz as restrições de endereços IP de um ambiente abre uma aplicação: os utilizadores recebem uma mensagem de erro a indicar um problema genérico de IP.

Quando um utilizador que cumpre as restrições de endereços IP abre uma aplicação: ocorrem os seguintes eventos:

- Os utilizadores poderão obter uma faixa que irá desaparecer rapidamente, permitindo que os utilizadores saibam que foi definida uma definição de IP e que contactem o admin para obterem detalhes ou para atualizarem quaisquer páginas que percam a ligação.

- Mais significativamente, devido à validação de IP que esta definição de segurança utiliza, algumas funcionalidades poderão ter um desempenho mais lento do que se estivessem desativadas.

Atualizar definições de forma programática

Os administradores podem usar a automatização para definir e atualizar o enlace de IP vs. a definição de firewall, o intervalo de IP que está na lista de permissões e o comutador de Registo. Saiba mais em Tutorial: Criar, atualizar e listar Definições de Gestão do Ambiente.

Registo de chamadas SAS

Esta definição permite que todas as chamadas SAS dentro do Power Platform sejam registados no Purview. Este registo mostra os metadados relevantes para todos os eventos de criação e utilização e pode ser ativado independentemente das restrições de IP de SAS anteriores. Os seriços do Power Platform estão atualmente a integrar chamadas SAS em 2024.

| Nome do campo | Descrição do campo |

|---|---|

| response.status_message | Informa se o evento foi bem-sucedido ou não: SASSuccess ou SASAuthorizationError. |

| response.status_code | Informa se o evento foi bem-sucedido ou não: 200, 401 ou 500. |

| ip_binding_mode | Modo de enlace de IP definido por um admin de inquilinos, se ativado. Aplica-se apenas a eventos de criação SAS. |

| admin_provided_ip_ranges | Intervalos de IP definidos por um admin de inquilinos, se existir. Aplica-se apenas a eventos de criação SAS. |

| computed_ip_filters | Conjunto final de filtros IP vinculados a URIs SAS com base no modo de enlace de IP e nos intervalos definidos por um admin de inquilinos. Aplica-se a eventos de criação e de utilização de SAS. |

| analytics.resource.sas.uri | Os dados que estava a tentar aceder ou criar. |

| enduser.ip_address | O IP público do chamador. |

| analytics.resource.sas.operation_id | O identificador exclusivo do evento de criação. A pesquisa mostra todos os eventos de utilização e criação relacionados com as chamadas SAS do evento de criação. Mapeado para o cabeçalho de resposta "x-ms-sas-operation-id". |

| request.service_request_id | Identificador exclusivo do pedido ou da resposta e pode ser utilizado para procurar um único registo. Mapeado para o cabeçalho de resposta "x-ms-service-request-id". |

| versão | Versão deste esquema de registo. |

| tipo | Resposta genérica. |

| analytics.activity.name | O tipo de atividade deste evento foi: Criação ou Utilização. |

| analytics.activity.id | ID exclusivo do registo no Purview. |

| analytics.resource.organization.id | ID da Organização |

| analytics.resource.environment.id | ID do Ambiente |

| analytics.resource.tenant.id | ID do Inquilino |

| enduser.id | O GUID do Microsoft Entra ID do criador do evento de criação. |

| enduser.principal_name | O UPN/endereço de e-mail do agente. Para eventos de utilização, esta é uma resposta genérica: "system@powerplatform". |

| enduser.role | Resposta genérica: Regular para eventos de criação e Sistema para eventos de utilização. |

Ative o registo de auditoria do Purview

Para que os registos sejam mostrados na sua instância do Purview, deve primeiro optar ativamente por participar em cada ambiente para o qual pretende os registos. Esta definição pode ser atualizada no centro administração do Power Platform por um administrador de inquilino.

- Inicie sessão no centro de administração da Power Platform com credenciais de administrador de inquilino.

- No painel de navegação, selecione Gerenciar.

- No painel Gerir, selecione Ambientes.

- Selecione o ambiente em que pretende ativar o registo de administrador.

- Selecione Definições na barra de comando.

- Selecione Produto>Privacidade + segurança.

- Em Definições de Segurança (Pré-visualização) da Assinatura de Acesso Partilhado (SAS) de Armazenamento, ative a funcionalidade Ativar Registo de SAS no Purview.

Pesquisa de registos de auditoria

Os administradores de inquilinos podem usar o Purview para ver registos de auditoria emitidos para operações SAS e podem diagnosticar automaticamente erros que podem ser devolvidos em problemas de validação de IP. Os registos do Purview são a solução mais fiável.

Utilize os passos a seguir para diagnosticar problemas ou entender melhor os padrões de utilização do SAS no seu inquilino.

Verifique se o registo de auditoria está ativado para o ambiente. Consulte Ativar o registo de auditoria do Purview.

Aceda ao Portal de conformidade do Microsoft Purview e inicie sessão com credenciais de administrador de inquilinos.

No painel de navegação esquerdo, selecione Auditoria. Se essa opção não estiver disponível para si, isso significa que o utilizador com sessão iniciada não tem acesso de administrador para consultar registos de auditoria.

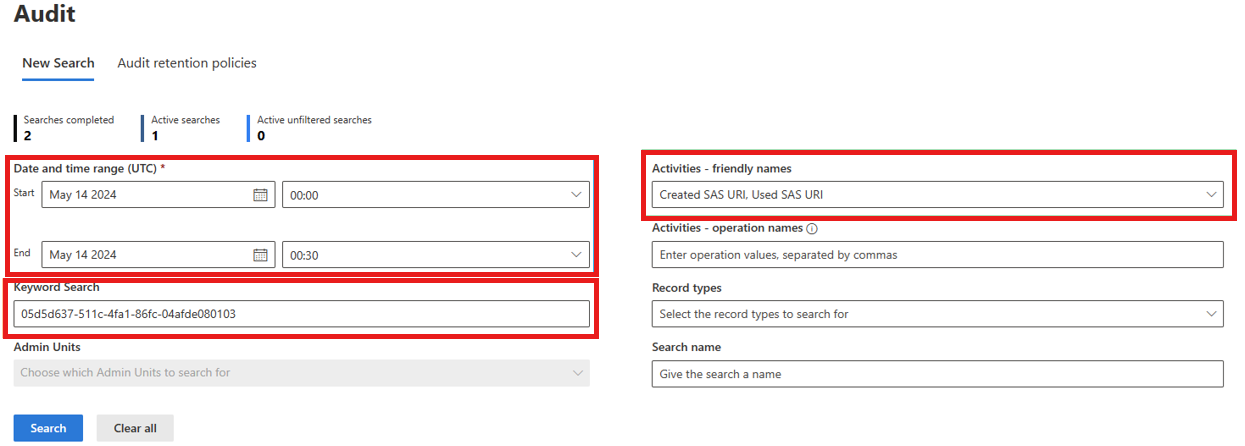

Selecione o intervalo de data e tempo em UTC para pesquisar por registos. Por exemplo, quando um erro 403 Proibido com um código de erro unauthorized_caller foi devolvido.

Na lista pendente Atividades - nomes amigáveis procure operações de armazenamento do Power Platform e selecione URI SAS criado e URI SAS utilizado.

Especifique uma palavra-chave na Pesquisa por palavra-chave. Consulte Introdução à pesquisa na documentação do Purview para saber mais sobre este campo. Pode usar um valor de qualquer um dos campos descritos na tabela acima, dependendo do seu cenário, mas abaixo estão os campos recomendados para pesquisar (por ordem de preferência):

- O valor do cabeçalho de resposta x-ms-service-request-id. Isto filtra os resultados para um evento de Criação de URI SAS ou um evento de utilização de URI SAS, dependendo do tipo de pedido de origem do cabeçalho. É útil ao investigar um erro 403 Proibido devolvido ao utilizador. Também pode ser utilizado para obter o valor powerplatform.analytics.resource.sas.operation_id.

- O valor do cabeçalho de resposta x-ms-sas-operation-id. Isso filtra os resultados para um evento de criação de URI SAS e um ou mais eventos de utilização para esse URI SAS, dependendo de quantas vezes foi acedido. Mapeia para o campo powerplatform.analytics.resource.sas.operation_id.

- URI SAS total ou parcial, menos a assinatura. Isso pode devolver muitas criações de URI SAS e muitos eventos de utilização de URI SAS, porque é possível que o mesmo URI seja solicitado para geração quantas vezes necessário.

- Endereço IP do chamador. Devolve todos os eventos de criação e utilização para esse IP.

- ID do ambiente. Isso pode devolver um grande conjunto de dados que podem abranger diferentes ofertas do Power Platform, portanto, evite, se possível, ou considere restringir a janela de pesquisa.

Aviso

Não recomendamos a pesquisa por Nome Principal de Utilizador ou ID de Objeto porque estes são propagados apenas para eventos de criação, não para eventos de utilização.

Selecione Pesquisar e aguarde que sejam apresentados os resultados.

Aviso

A ingestão de registos no Purview pode ser adiada até uma hora ou mais, portanto, tenha isto em mente ao pesquisar por eventos recentes.

Resolução de problemas 403 Proibido/unauthorized_caller

Pode utilizar registos de criação e utilização para determinar porque uma chamada resultaria num erro 403 Proibido com um código de erro unauthorized_caller.

- Encontre registos no Purview, conforme descrito na secção anterior. Considere usar x-ms-service-request-id ou x-ms-sas-operation-id dos cabeçalhos de resposta como palavra-chave de pesquisa.

- Abra o evento de utilização, URI SAS utilizado, e procure o campo powerplatform.analytics.resource.sas.computed_ip_filters em PropertyCollection. Este intervalo de IP é o que a chamada SAS usa para determinar se o pedido está autorizado a prosseguir ou não.

- Compare este valor com o campo Endereço IP do registo, que deve ser suficiente para determinar porque o pedido falhou.

- Se acha que o valor de powerplatform.analytics.resource.sas.computed_ip_filters está incorreto, continue com os próximo passos.

- Abra o evento de criação, URI SAS criado, pesquisando usando o valor do cabeçalho de resposta v-ms-sas-operation-id (ou o valor do campo powerplatform.analytics.resource.sas.operation_id do registo de criação).

- Obtenha o valor do campo powerplatform.analytics.resource.sas.ip_binding_mode. Se estiver ausente ou vazio, significa que o enlace de IP não estava ativado para esse ambiente no momento desse pedido específico.

- Obtenha o valor de powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Se estiver ausente ou vazio, significa que os intervalos de firewall de IP não estavam especificados para esse ambiente no momento desse pedido específico.

- Obtenha o valor de powerplatform.analytics.resource.sas.computed_ip_filters, que deve ser idêntico ao evento de utilização e é derivado com base no modo de enlace IP e nos intervalos de firewall de IP fornecidos pelo administrador. Veja a lógica de derivação em Armazenamento e governação de dados no Power Platform.

Estas informações ajudam os administradores do inquilino a corrigir qualquer configuração incorreta nas definições de enlace de IP do ambiente.

Aviso

Alterações às definições de ambiente para enlace de IP do SAS podem levar, pelo menos, 30 minutos para entrar em vigor. Poderia ser mais se as equipas parceiras tivessem o seu próprio cache.

Artigos relacionados

Descrição geral da segurança

Autenticar para serviços do Power Platform

Ligar a e autenticar origens de dados

FAQs de segurança do Power Platform