Etapa 1: Adicionar aplicativos SaaS à ID do Microsoft Entra e ao escopo das políticas

O Microsoft Entra ID é o serviço de gerenciamento de identidade e acesso baseado em nuvem da Microsoft. O Microsoft Entra ID fornece soluções seguras de autenticação e autorização para que clientes, parceiros e funcionários possam acessar os aplicativos de que precisam. Microsoft Entra ID, Acesso Condicional, autenticação multifator, logon único (SSO) e provisionamento automático de usuários tornam o gerenciamento de identidade e acesso fácil e seguro.

Integre seus aplicativos SaaS ao Microsoft Entra ID para que você possa monitorar e configurar o acesso para eles. O Microsoft Entra ID tem uma galeria de aplicativos, que é uma coleção de aplicativos SaaS que foram pré-integrados ao Microsoft Entra ID. Também pode adicionar as suas próprias aplicações personalizadas. Para obter mais informações, consulte Cinco etapas para integrar todos os seus aplicativos com o Microsoft Entra ID.

Depois de adicionar aplicativos ao Microsoft Entra ID, você pode configurar como os aplicativos são acessados e sujeitos a condições específicas, incluindo-os no escopo de suas políticas de identidade e acesso a dispositivos Zero Trust.

Se você já tiver o Microsoft Defender for Cloud Apps implantado, poderá descobrir aplicativos SaaS que estão sendo usados em sua organização. Para obter mais informações, consulte Etapa 2 desta solução e Descobrir e gerenciar a TI sombra em sua rede.

Adicionando aplicativos no Microsoft Entra ID

Adicionar aplicativos no Microsoft Entra ID ajuda você a aproveitar os serviços que ele fornece, incluindo:

- Autenticação e autorização de aplicativos.

- Autenticação e autorização do usuário.

- SSO usando federação ou senhas.

- Provisionamento e sincronização de usuários.

- Controle de acesso baseado em função que usa o Microsoft Entra para definir funções de aplicativo e executar verificações de autorização baseadas em função em um aplicativo.

- Serviços de autorização OAuth, que são usados pelo Microsoft 365 e outros aplicativos da Microsoft para autorizar o acesso a APIs e recursos.

- Publicação de aplicativos e proxy para publicar um aplicativo de sua rede privada para a Internet.

- Atributos de extensão de esquema de diretório para armazenar dados adicionais no Microsoft Entra ID.

Há várias maneiras de adicionar aplicativos no Microsoft Entra ID. A maneira mais fácil de começar a gerenciar aplicativos é usar a galeria de aplicativos. Você também tem a opção de adicionar aplicativos personalizados. Esta secção orienta-o em ambos os sentidos.

Adicionar aplicações a partir da galeria de aplicações

O Microsoft Entra ID tem uma galeria de aplicativos que contém uma coleção de aplicativos SaaS que foram pré-integrados ao Microsoft Entra ID. Basta entrar no centro de administração do Microsoft Entra e escolher os aplicativos de plataformas de nuvem específicas, aplicativos em destaque ou procurar o aplicativo que você deseja usar.

Para obter mais informações, consulte Adicionar um aplicativo corporativo e Visão geral da galeria de aplicativos do Microsoft Entra.

Adicionando aplicativos personalizados na galeria de aplicativos do Microsoft Entra

Você pode desenvolver seus próprios aplicativos de nuvem personalizados e registrá-los no Microsoft Entra ID. Registá-los com o Microsoft Entra ID permite-lhe tirar partido das funcionalidades de segurança fornecidas pelo seu inquilino do Microsoft 365. No centro de administração do Microsoft Entra, você pode registrar seu aplicativo em Registros de aplicativos ou pode registrá-lo usando o link Criar seu próprio aplicativo ao adicionar um novo aplicativo em aplicativos corporativos.

Para obter mais informações, consulte O que é o gerenciamento de aplicativos no Microsoft Entra ID? e Solicitar a publicação de seu aplicativo na galeria de aplicativos do Microsoft Entra.

Adicionar aplicativos ao escopo de suas políticas de identidade e acesso a dispositivos Zero Trust

As políticas de Acesso Condicional permitem atribuir controlos a aplicações, ações ou contexto de autenticação específicos. Você pode definir condições como qual tipo de dispositivo pode acessar um recurso, níveis de risco do usuário, locais confiáveis e outras condições, como autenticação forte. Por exemplo, a autenticação multifator (MFA) ajuda a proteger o acesso a dados e aplicativos com segurança adicional, exigindo uma segunda forma de verificação.

Depois de adicionar aplicativos no Microsoft Entra ID, você precisará adicioná-los ao escopo de sua identidade Zero Trust e políticas de acesso a dispositivos.

Atualização das políticas comuns

O diagrama a seguir mostra a identidade Zero Trust e as políticas de acesso a dispositivos para aplicativos SaaS e PaaS, destacando o conjunto de políticas comuns de Acesso Condicional cujos escopos devem ser modificados para incluir seus aplicativos SaaS.

Para cada política a atualizar, certifique-se de que as suas aplicações e respetivos serviços dependentes estão incluídos na atribuição de aplicações na nuvem.

Esta tabela lista as políticas que precisam ser revisadas com links para cada política no conjunto de políticas comuns de identidade e acesso a dispositivos.

| Nível de proteção | Políticas | Description |

|---|---|---|

| Ponto de partida | Exigir MFA quando o risco de entrada for médio ou alto | Certifique-se de que as suas aplicações na nuvem e serviços dependentes estão incluídos na lista de aplicações. |

| Bloquear clientes que não suportam autenticação moderna | Inclua seus aplicativos e serviços dependentes na atribuição de aplicativos na nuvem. | |

| Usuários de alto risco devem alterar a senha | Força os usuários do aplicativo a alterar sua senha ao entrar se atividades de alto risco forem detetadas em suas contas. | |

| Aplicar políticas de proteção de dados da APP | Certifique-se de que as suas aplicações na nuvem e serviços dependentes estão incluídos na lista de aplicações. Atualize a política para cada plataforma (iOS, Android, Windows). | |

| Enterprise | Exigir MFA quando o risco de entrada for baixo, médio ou alto | Certifique-se de que as suas aplicações na nuvem e serviços dependentes estão incluídos na lista de aplicações. |

| Requer PCs e dispositivos móveis compatíveis | Certifique-se de que as suas aplicações na nuvem e serviços dependentes estão incluídos na lista de aplicações. | |

| Segurança especializada | Exigir sempre MFA | Independentemente da identidade do usuário, sua organização usa MFA. |

Para obter mais informações, consulte Políticas recomendadas do Microsoft Defender for Cloud Apps para aplicativos SaaS.

Próximo passo

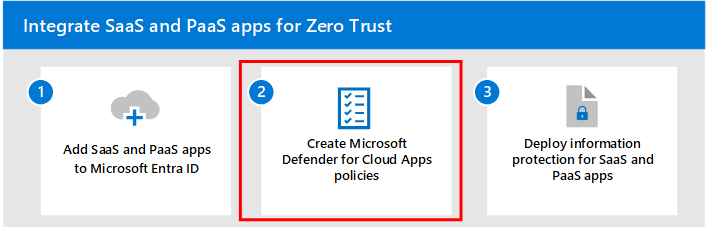

Continue com a Etapa 2 para criar políticas do Defender for Cloud Apps.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários