Etapa 2: Criar políticas do Defender for Cloud Apps

As aplicações SaaS desempenham um papel fundamental na garantia de que as suas aplicações e recursos estão disponíveis e acessíveis a partir de qualquer dispositivo com uma ligação à Internet. No entanto, alguns aplicativos podem representar um risco de segurança com o potencial de causar danos significativos à sua organização se não forem descobertos e gerenciados. Você deve ter visibilidade dos aplicativos que estão sendo usados em sua organização para que possa proteger seus dados e recursos confidenciais.

O Microsoft Defender for Cloud Apps mantém você no controle por meio de visibilidade abrangente, auditoria e controles granulares sobre seus dados confidenciais. O Defender for Cloud Apps tem ferramentas que ajudam a descobrir a TI sombra e a avaliar riscos, permitindo que você aplique políticas e investigue atividades de aplicativos. Ele ajuda você a controlar o acesso em tempo real e impedir ameaças para que sua organização possa migrar para a nuvem com mais segurança.

Este artigo fornece orientações sobre como:

- Descubra as aplicações na nuvem

- Sancionar aplicativos na nuvem

- Configurar o Controle de Aplicativo de Acesso Condicional

- Usar conectores de aplicativos

- Aplicar controles de sessão

Se ainda não configurou o Defender for Cloud Apps, consulte Avaliar o Microsoft Defender for Cloud Apps.

Descubra as aplicações na nuvem

Sem visibilidade dos aplicativos que estão sendo usados em sua organização, você não poderá gerenciar e controlar adequadamente como os usuários usam os aplicativos e como os aplicativos acessam dados e recursos confidenciais.

O Defender for Cloud Apps tem um recurso chamado Cloud Discovery que analisa seus logs de tráfego em relação ao catálogo do Microsoft Defender for Cloud Apps de mais de 31.000 aplicativos na nuvem. Os aplicativos são classificados e pontuados com base em mais de 90 fatores de risco e fornecem visibilidade contínua sobre o uso de aplicativos na nuvem, o Shadow IT e o risco representado por aplicativos desconhecidos e não gerenciados.

O diagrama a seguir mostra os componentes da descoberta de aplicativos na nuvem e os dois métodos usados para monitorar o tráfego de rede e descobrir aplicativos na nuvem que estão sendo usados em sua organização

Neste diagrama:

- Método 1: O Cloud App Discovery integra-se com o Microsoft Defender for Endpoint, que relata aplicativos e serviços na nuvem sendo acessados a partir de dispositivos Windows 10 e Windows 11 gerenciados por TI.

- Método 2: Para cobertura em todos os dispositivos conectados a uma rede, um coletor de log do Defender for Cloud Apps instalado em firewalls e proxies coleta e envia dados de pontos de extremidade para o Defender for Cloud Apps para análise.

Use as diretrizes a seguir para aproveitar os recursos internos do Defender for Cloud Apps para descobrir aplicativos em sua organização:

Sancione seus aplicativos

Depois de rever a lista de aplicações descobertas no seu ambiente, pode protegê-lo aprovando aplicações seguras (Sancionadas) ou proibindo aplicações indesejadas (Não sancionadas).

Para obter mais informações, consulte Sancionar/cancelar a sanção de um aplicativo.

Configurar o Controle de Aplicativo de Acesso Condicional para proteger aplicativos

As políticas de Acesso Condicional permitem atribuir controles e requisitos a aplicativos, ações ou condições de autenticação específicos. Você tem a capacidade de definir quais usuários ou grupos de usuários podem acessar seus aplicativos de nuvem, quais aplicativos de nuvem eles podem acessar e de quais locais e redes um usuário deve originar seu acesso. Consulte a Etapa 1 desta solução para obter informações adicionais.

Em conjunto com as políticas de Acesso Condicional, pode aumentar ainda mais a segurança das suas aplicações na nuvem aplicando controlos de acesso e de sessão utilizando o Controlo de Aplicações de Acesso Condicional. Com o recurso Controle de Aplicativo de Acesso Condicional no Defender for Cloud Apps, o acesso ao aplicativo do usuário e as sessões são monitorados e controlados em tempo real com base nas políticas de acesso e sessão. As políticas de acesso e sessão configuradas com o portal Defender for Cloud Apps permitem refinar ainda mais os filtros e definir ações que os usuários podem executar.

O Microsoft Defender for Cloud Apps integra-se nativamente com o Microsoft Entra. Quando você configura uma política no Microsoft Entra para usar o Controle de Aplicativo de Acesso Condicional, o tráfego de aplicativos na nuvem é roteado por meio do Defender for Cloud Apps como um proxy, o que permite que o Defender for Cloud Apps monitore esse tráfego e aplique controles de sessão.

O diagrama a seguir mostra como o tráfego de aplicativos na nuvem é roteado por meio do Microsoft Entra e do Defender for Cloud Apps.

Neste diagrama:

- O Microsoft Entra tem uma política de Controle de Aplicativo de Acesso Condicional para o tráfego dos aplicativos SaaS especificados e integrados. Em seguida, o Microsoft Entra ID direciona (proxies) o tráfego da sessão através do Defender for Cloud Apps.

- O Defender for Cloud Apps monitora esse tráfego e aplica políticas de controle de sessão.

O Acesso Condicional dita os requisitos que devem ser cumpridos antes que um usuário possa acessar um aplicativo. O Controlo de Aplicações de Acesso Condicional dita as aplicações a que um utilizador pode aceder e o conjunto de ações que um utilizador pode tomar durante uma sessão depois de lhe ter sido concedido acesso.

Para obter mais informações, consulte:

- Proteger aplicações com o Controlo de Aplicações de Acesso Condicional do Microsoft Defender para Cloud Apps

- Integrando o Microsoft Entra ID com o Controle de Aplicativo de Acesso Condicional

Usar conectores de aplicativos

Os conectores de aplicativos usam as APIs dos provedores de aplicativos para permitir maior visibilidade e controle do Defender for Cloud Apps sobre os aplicativos que estão sendo usados em sua organização. Dependendo do aplicativo ao qual você está se conectando, as conexões de aplicativo permitem o seguinte:

- Informações da conta - Visibilidade de usuários, contas, informações de perfil, grupos de status (suspenso, ativo, desativado) e privilégios.

- Trilha de auditoria - Visibilidade das atividades do usuário, atividades administrativas e atividades de entrada.

- Governança de conta - Capacidade de suspender usuários, revogar senhas e outras habilidades.

- Permissões do aplicativo - Visibilidade dos tokens emitidos e suas permissões.

- Governança de permissão de aplicativo - Capacidade de remover tokens.

- Digitalização de dados - Digitalização de dados não estruturados usando dois processos - periodicamente (a cada 12 horas) e em tempo real (acionado cada vez que uma alteração é detetada).

- Governança de dados - Capacidade de colocar arquivos em quarentena, incluindo arquivos na lixeira, e substituir arquivos.

Para obter mais informações, consulte Conectar aplicativos.

O Defender for Cloud Apps fornece proteção de ponta a ponta para aplicativos conectados usando integração de nuvem para nuvem, conectores de API e controles de acesso e sessão em tempo real que aproveitam os controles de acesso condicional de aplicativos.

Aplicar controles de sessão

Os controlos de sessão permitem-lhe aplicar parâmetros à forma como as aplicações na nuvem são utilizadas pela sua organização. Por exemplo, se sua organização estiver usando o Salesforce, você poderá configurar uma política de sessão que permita que apenas dispositivos registrados e gerenciados acessem os dados do Salesforce da sua organização. Um exemplo mais simples poderia ser a configuração de uma política para monitorar o tráfego de dispositivos não gerenciados, para que você possa analisar o risco desse tráfego antes de aplicar políticas mais rígidas.

A documentação do Defender for Cloud Apps inclui a seguinte série de tutoriais para ajudá-lo a descobrir riscos e proteger seu ambiente:

- Detetar atividades suspeitas do usuário

- Investigar utilizadores de risco

- Investigar aplicações OAuth de risco

- Descubra e proteja informações confidenciais

- Proteja qualquer aplicação na sua organização em tempo real

- Bloquear transferências de informações confidenciais

- Proteja os seus ficheiros com quarentena de administrador

- Exigir autenticação intensificada em caso de ação arriscada

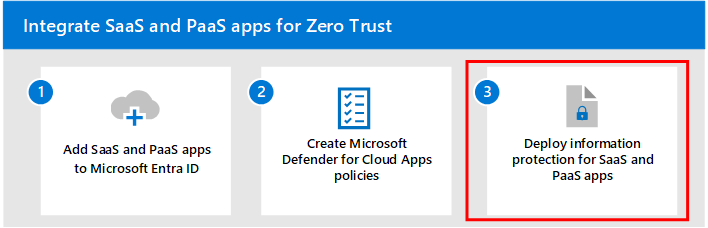

Próximo passo

Continue com a Etapa 3 para implantar a proteção de informações para aplicativos SaaS.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários