Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Quando os administradores de TI são questionados sobre quantas aplicações na cloud pensam que os seus funcionários utilizam, em média dizem 30 ou 40, quando, na realidade, a média é superior a 1000 aplicações separadas que estão a ser utilizadas pelos funcionários da sua organização. O Shadow IT ajuda-o a saber e identificar que aplicações estão a ser utilizadas e qual é o seu nível de risco. 80% dos colaboradores utilizam aplicações não aprovadas que ninguém reviu e podem não estar em conformidade com as suas políticas de segurança e conformidade. E como os seus funcionários podem aceder aos seus recursos e aplicações fora da sua rede empresarial, já não é suficiente ter regras e políticas nas firewalls.

Neste tutorial, irá aprender a utilizar a deteção de cloud para descobrir quais as aplicações que estão a ser utilizadas, explorar o risco destas aplicações, configurar políticas para identificar novas aplicações de risco que estão a ser utilizadas e desapromediá-las de forma a bloqueá-las nativamente com o proxy ou a aplicação de firewall

Sugestão

Por predefinição, Defender for Cloud Apps não consegue detetar aplicações que não estão no catálogo.

Para ver Defender for Cloud Apps dados de uma aplicação que não está atualmente no catálogo, recomendamos que verifique o nosso mapa de objetivos ou crie uma aplicação personalizada.

Como detetar e gerir o Shadow IT na sua rede

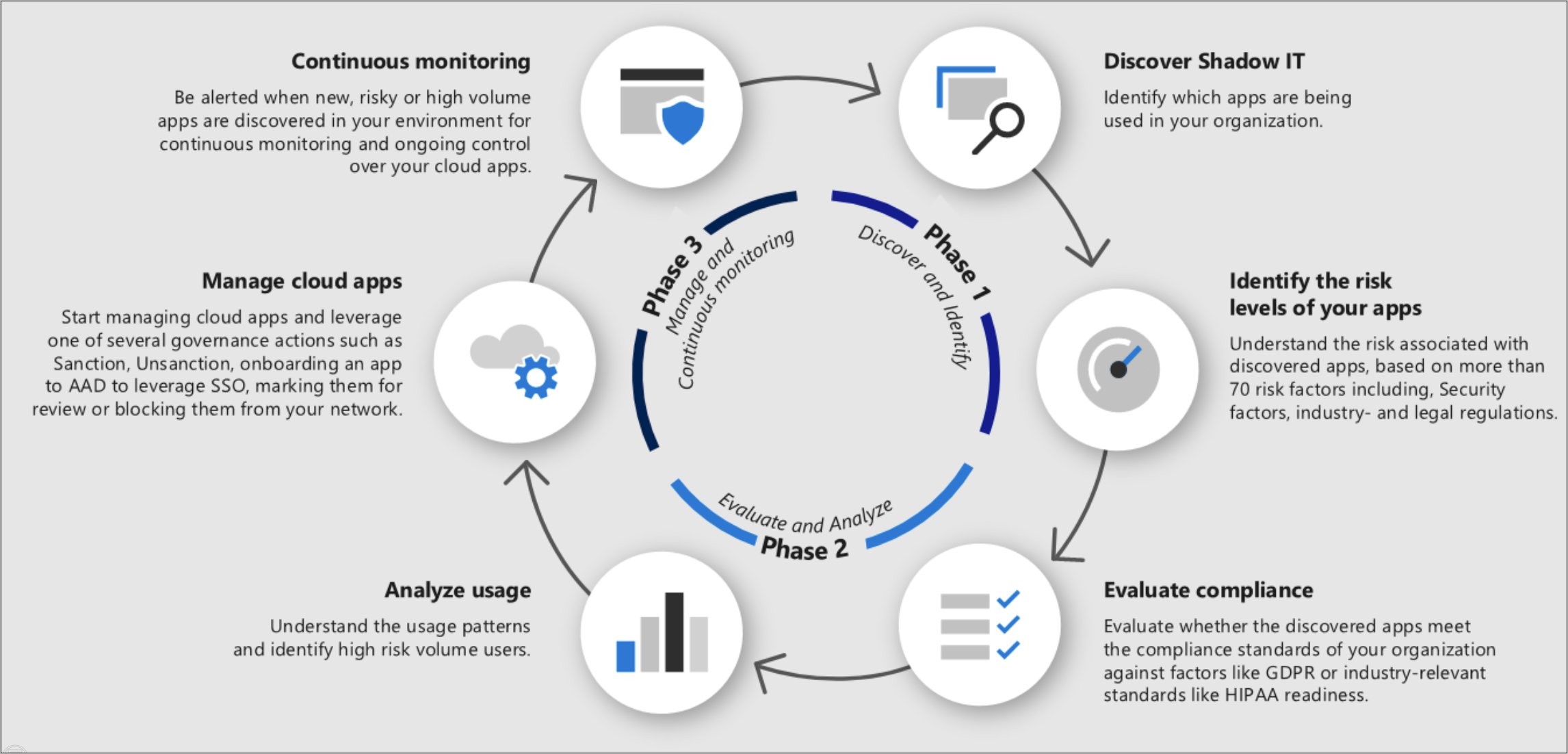

Utilize este processo para implementar a Deteção de cloud de TI Sombra na sua organização.

Fase 1: Detetar e identificar TI Sombra

Descobrir TI Sombra: identifique a postura de segurança da sua organização ao executar a cloud Discovery na sua organização para ver o que está realmente a acontecer na sua rede. Para obter mais informações, veja Configurar a deteção da cloud. Isto pode ser feito através de qualquer um dos seguintes métodos:

Comece a trabalhar rapidamente com a cloud Discovery ao integrar com Microsoft Defender para Endpoint. Esta integração nativa permite-lhe começar imediatamente a recolher dados sobre o tráfego da cloud nos seus dispositivos Windows 10 e Windows 11, dentro e fora da sua rede.

Para obter cobertura em todos os dispositivos ligados à sua rede, é importante implementar o recoletor de registos Defender for Cloud Apps nas firewalls e noutros proxies para recolher dados dos pontos finais e enviá-lo para Defender for Cloud Apps para análise.

Integre Defender for Cloud Apps com o seu proxy. Defender for Cloud Apps integra-se nativamente com alguns proxies de terceiros, incluindo o Zscaler.

Uma vez que as políticas são diferentes entre grupos de utilizadores, regiões e grupos empresariais, poderá querer criar um relatório de TI Sombra dedicado para cada uma destas unidades. Para obter mais informações, veja Criar relatórios contínuos personalizados.

Agora que a cloud Discovery está em execução na sua rede, observe os relatórios contínuos que são gerados e observe o dashboard de deteção de cloud para obter uma visão completa das aplicações que estão a ser utilizadas na sua organização. É boa ideia analisá-las por categoria, uma vez que muitas vezes verá que as aplicações não aprovadas estão a ser utilizadas para fins legítimos relacionados com o trabalho que não foram abordadas por uma aplicação aprovada.

Identificar os níveis de risco das suas aplicações: utilize o catálogo Defender for Cloud Apps para aprofundar os riscos envolvidos em cada aplicação detetada. O catálogo de aplicações do Defender para a cloud inclui mais de 31 000 aplicações que são avaliadas com mais de 90 fatores de risco. Os fatores de risco começam a partir de informações gerais sobre a aplicação (onde está a sede da aplicação, quem é o publicador) e através de medidas e controlos de segurança (suporte para encriptação inativa, fornece um registo de auditoria da atividade do utilizador). Para obter mais informações, veja Trabalhar com pontuação de risco,

No Portal do Microsoft Defender, em Aplicações na Cloud, selecione Cloud Discovery. Em seguida, aceda ao separador Aplicações detetadas . Filtre a lista de aplicações detetadas na sua organização pelos fatores de risco com os quais está preocupado. Por exemplo, pode utilizar Filtros avançados para localizar todas as aplicações com uma classificação de risco inferior a 8.

Pode desagregar a aplicação para compreender melhor a conformidade ao selecionar o nome da aplicação e, em seguida, selecionar o separador Informações para ver detalhes sobre os fatores de risco de segurança da aplicação.

Fase 2: Avaliar e analisar

Avaliar a conformidade: verifique se as aplicações estão certificadas como conformes com as normas da sua organização, como HIPAA ou SOC2.

No Portal do Microsoft Defender, em Aplicações na Cloud, selecione Cloud Discovery. Em seguida, aceda ao separador Aplicações detetadas . Filtre a lista de aplicações detetadas na sua organização pelos fatores de risco de conformidade com os quais está preocupado. Por exemplo, utilize a consulta sugerida para filtrar aplicações não conformes.

Pode desagregar a aplicação para compreender melhor a conformidade ao selecionar o nome da aplicação e, em seguida, selecionar o separador Informações para ver detalhes sobre os fatores de risco de conformidade da aplicação.

Analisar a utilização: agora que sabe se quer ou não que a aplicação seja utilizada na sua organização, quer investigar como e quem a está a utilizar. Se só for utilizado de forma limitada na sua organização, talvez esteja tudo bem, mas talvez se a utilização estiver a crescer, queira ser notificado sobre o mesmo para que possa decidir se pretende bloquear a aplicação.

No Portal do Microsoft Defender, em Aplicações na Cloud, selecione Cloud Discovery. Em seguida, aceda ao separador Aplicações detetadas e, em seguida, desagregar ao selecionar a aplicação específica que pretende investigar. O separador Utilização permite-lhe saber quantos utilizadores ativos estão a utilizar a aplicação e quanto tráfego está a gerar. Isto já lhe pode dar uma boa imagem do que está a acontecer com a aplicação. Em seguida, se quiser ver quem, especificamente, está a utilizar a aplicação, pode desagregar mais ao selecionar Total de utilizadores ativos. Este passo importante pode dar-lhe informações pertinentes, por exemplo, se descobrir que todos os utilizadores de uma aplicação específica são do departamento de Marketing, é possível que exista uma necessidade de negócio para esta aplicação e, se for arriscado, deve falar com eles sobre uma alternativa antes de bloqueá-la.

Aprofunde ainda mais ao investigar a utilização de aplicações detetadas. Veja subdomínios e recursos para saber mais sobre atividades específicas, acesso a dados e utilização de recursos nos seus serviços cloud. Para obter mais informações, veja Descrição aprofundada das aplicações Detetadas e Descobrir recursos e aplicações personalizadas.

Identificar aplicações alternativas: utilize o catálogo de aplicações na cloud para identificar aplicações mais seguras que alcançam funcionalidades empresariais semelhantes às aplicações de risco detetadas, mas cumprem a política da sua organização. Pode fazê-lo ao utilizar os filtros avançados para localizar aplicações na mesma categoria que cumprem os seus diferentes controlos de segurança.

Fase 3: Gerir as suas aplicações

Gerir aplicações na cloud: Defender for Cloud Apps o ajuda com o processo de gestão da utilização de aplicações na sua organização. Depois de identificar os diferentes padrões e comportamentos utilizados na sua organização, pode criar novas etiquetas de aplicações personalizadas para classificar cada aplicação de acordo com o respetivo estado comercial ou justificação. Estas etiquetas podem então ser utilizadas para fins de monitorização específicos, por exemplo, identificar o tráfego elevado que vai para aplicações que estão etiquetadas como aplicações de armazenamento na cloud de risco. As etiquetas de aplicação podem ser geridas em Definições Etiquetas> daAplicaçãoCloud Discovery> dasAplicações> cloud. Estas etiquetas podem ser utilizadas posteriormente para filtrar nas páginas de deteção da cloud e criar políticas com as mesmas.

Gerir aplicações detetadas com a Galeria de Microsoft Entra: Defender for Cloud Apps também utiliza a integração nativa com Microsoft Entra ID para lhe permitir gerir as aplicações detetadas na Galeria do Microsoft Entra. Para aplicações que já aparecem na Galeria de Microsoft Entra, pode aplicar o início de sessão único e gerir a aplicação com Microsoft Entra ID. Para tal, na linha onde é apresentada a aplicação relevante, selecione as reticências no final da linha e, em seguida, selecione Gerir aplicação com Microsoft Entra ID.

Monitorização contínua: agora que investigou exaustivamente as aplicações, poderá querer definir políticas que monitorizem as aplicações e forneçam controlo sempre que necessário.

Agora, está na altura de criar políticas para que possa ser alertado automaticamente quando algo acontecer com o qual está preocupado. Por exemplo, poderá querer criar uma política de deteção de aplicações que lhe permita saber quando existe um pico nas transferências ou no tráfego de uma aplicação com a qual está preocupado. Para tal, deve ativar o Comportamento anómalo na política de utilizadores detetados, verificação de conformidade da aplicação de armazenamento na cloud e Nova aplicação de risco. Também deve definir a política para notificá-lo por e-mail. Para obter mais informações, veja Referência de modelos de políticas, mais sobre políticas de deteção de cloud e Configurar políticas de deteção de aplicações.

Observe a página de alertas e utilize o filtro Tipo de política para ver os alertas de deteção de aplicações. Para aplicações que foram correspondidas pelas políticas de deteção de aplicações, recomenda-se que realize uma investigação avançada para saber mais sobre a justificação comercial para utilizar a aplicação, por exemplo, contactando os utilizadores da aplicação. Em seguida, repita os passos na Fase 2 para avaliar o risco da aplicação. Em seguida, determine os passos seguintes para a aplicação, se aprova a sua utilização no futuro ou quer bloqueá-la da próxima vez que um utilizador aceder à mesma, caso em que deve marcá-la como não aprovada para que possa ser bloqueada com a firewall, o proxy ou o gateway Web seguro. Para obter mais informações, veja Integrar com Microsoft Defender para Endpoint, Integrar no Zscaler, Integrar com iboss e Bloquear aplicações ao exportar um script de bloco.

Fase 4: Relatórios avançados de deteção de TI Sombra

Além das opções de relatórios disponíveis no Defender for Cloud Apps, pode integrar registos de deteção da cloud no Microsoft Sentinel para uma investigação e análise mais aprofundadas. Assim que os dados estiverem no Microsoft Sentinel, pode vê-los nos dashboards, executar consultas com a linguagem de consulta Kusto, exportar consultas para Microsoft Power BI, integrar com outras origens e criar alertas personalizados. Para obter mais informações, veja Integração do Microsoft Sentinel.

Fase 5: Controlar aplicações aprovadas

Para ativar o controlo de aplicações através de APIs, ligue aplicações através da API para monitorização contínua.

Proteger aplicações através do controlo de aplicações de acesso condicional.

A natureza das aplicações na cloud significa que são atualizadas diariamente e que são sempre apresentadas novas aplicações. Por este motivo, os funcionários estão a utilizar continuamente novas aplicações e é importante continuar a monitorizar e rever e atualizar as suas políticas, verificando quais as aplicações que os seus utilizadores estão a utilizar, bem como os padrões de utilização e comportamento. Pode sempre aceder ao dashboard de deteção de cloud e ver que novas aplicações estão a ser utilizadas e seguir novamente as instruções neste artigo para garantir que a sua organização e os seus dados estão protegidos.

Passos seguintes

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.