Notă

Accesul la această pagină necesită autorizare. Puteți încerca să vă conectați sau să modificați directoarele.

Accesul la această pagină necesită autorizare. Puteți încerca să modificați directoarele.

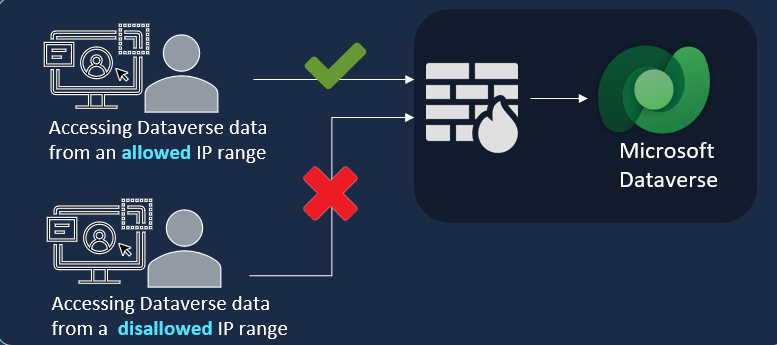

Firewall-ul IP protejează datele organizației dvs. asigurându-se că utilizatorii pot accesa doar din locațiile IP permise. Microsoft Dataverse Firewall-ul IP analizează adresa IP a fiecărei solicitări în timp real. De exemplu, puteți activa firewall-ul IP în mediul de producție și puteți seta adresele IP permise în intervalele asociate cu locațiile biroului dvs. și nu cu o locație IP externă, cum ar fi o cafenea. Dataverse Dacă un utilizator încearcă să acceseze resurse organizaționale dintr-o cafenea, Dataverse refuză accesul în timp real.

Beneficii cheie

Activarea firewall-ului IP în mediile dvs. oferă mai multe beneficii cheie. Power Platform

- Atenuarea amenințărilor interne, cum ar fi exfiltrarea de date: Un utilizator rău intenționat care încearcă să descarce date folosind Dataverse un instrument client precum Excel sau Power BI dintr-o locație IP nepermisă este blocat în timp real.

- Prevenirea atacurilor de reluare a jetoanelor: Dacă un utilizator fură un jeton de acces și încearcă să îl utilizeze pentru a accesa Dataverse din afara intervalelor IP permise, Dataverse refuză încercarea în timp real.

Protecția IP prin firewall funcționează atât în scenarii interactive, cât și neinteractive.

Cum funcționează firewall-ul IP?

Când se face o solicitare către Dataverse, adresa IP solicitată este evaluată în timp real în raport cu intervalele IP configurate pentru Power Platform mediu. Dacă adresa IP se află în intervalele permise, solicitarea este permisă. Dacă adresa IP se află în afara intervalelor IP configurate pentru mediu, firewall-ul IP respinge solicitarea și afișează un mesaj de eroare: Solicitarea pe care încercați să o faceți este respinsă, deoarece accesul la adresa IP este blocat. Contactați administratorul pentru mai multe informații.

Cerințe preliminare

- Firewall-ul IP este o caracteristică a Mediilor Gestionate.

- Trebuie să aveți un rol de administrator pentru a activa sau dezactiva firewall-ul IP. Power Platform

Activați firewall-ul IP

Puteți activa firewall-ul IP într-un mediu utilizând fie centrul de administrare, fie API-ul OData. Power Platform Power Platform Dataverse

Activați firewall-ul IP utilizând Centrul de administrare Power Platform

Conectați-vă la Power Platform centrul de administrare ca administrator.

În panoul de navigare, selectați Securitate.

În panoul Securitate , selectați Identitate și acces.

În pagina Gestionarea identității și a accesului , selectați Firewall IP.

În panoul Configurare firewall IP , selectați un mediu. Apoi selectați Configurați firewall-ul IP.

În panoul Configurați firewall-ul IP pentru acest mediu , selectați Firewall IP pe Activat.

Sub Lista de adrese IP permise, specificați intervalele IP permise în formatul de rutare interdomeniu fără clase (CIDR) conform RFC 4632. Dacă aveți mai multe intervale IP, separați-le prin virgulă. Acest câmp acceptă până la 4.000 de caractere alfanumerice și permite maximum 200 de intervale IP. Adresele IPv6 sunt permise atât în format hexazecimal, cât și în format comprimat.

Selectați alte setări avansate, după caz:

- Listă de etichete de serviciu permise: Din listă, selectați etichete de serviciu care pot ocoli restricțiile firewall-ului IP.

- Permiteți accesul pentru serviciile de încredere Microsoft: Această setare permite serviciilor de încredere Microsoft, cum ar fi monitorizarea și asistența pentru utilizatori etc., să ocolească restricțiile firewall-ului IP pentru a accesa Power Platform mediul Dataverse. Este activată implicit.

- Permiteți accesul tuturor utilizatorilor aplicației: Această setare permite tuturor utilizatorilor aplicației accesul terților și al utilizatorilor proprii la Dataverse API-uri. Este activată implicit. Dacă ștergeți această valoare, blochează doar utilizatorii aplicațiilor terțe.

- Activați firewall-ul IP în modul doar audit: Această setare activează firewall-ul IP, dar permite solicitări indiferent de adresa IP. Este activată implicit.

- Adrese IP proxy invers: Dacă organizația dvs. are configurate proxy-uri inverse, introduceți adresele IP separate prin virgule. Setarea proxy invers se aplică atât la *legarea cookie-urilor bazate pe IP*, cât și la *firewall-ul IP*. ... Contactați administratorul de rețea pentru a obține adresele IP ale proxy-ului invers.

Notă

Proxy-ul invers trebuie configurat să trimită adresele IP ale clienților utilizatorilor în antetul *forwarded*. ...

Selectați Salvați.

Activarea firewall-ului IP la nivel de grup de mediu

Pentru a configura setările firewall-ului IP la nivel de grup de mediu, urmați pașii următori. Conectați-vă la Centrul de administrare Power Platform.

În panoul de navigare, selectați Securitate.

În panoul Securitate , selectați Identitate și acces.

Selectați un panou de firewall IP.

În panoul afișat, selectați fila Grupuri de mediu căreia doriți să i se aplice setarea de securitate. Apoi, selectați Configurați paravanul de protecție IP.

În panoul Configurare firewall IP , selectați Firewall IP pe Activat.

Sub Lista de adrese IP permise, specificați intervalele IP permise în formatul de rutare interdomeniu fără clase (CIDR) conform RFC 4632. Dacă aveți mai multe intervale IP, separați-le prin virgulă. Acest câmp acceptă până la 4.000 de caractere alfanumerice și permite maximum 200 de intervale IP. Adresele IPv6 sunt permise atât în format hexazecimal, cât și în format comprimat.

Selectați alte setări avansate, după caz:

- Listă de etichete de serviciu permise: Din listă, selectați etichete de serviciu care pot ocoli restricțiile firewall-ului IP.

- Permiteți accesul pentru serviciile de încredere Microsoft: Această setare permite serviciilor de încredere Microsoft, cum ar fi monitorizarea și asistența pentru utilizatori etc., să ocolească restricțiile firewall-ului IP pentru a accesa Power Platform mediul Dataverse. Este activată implicit.

- Permiteți accesul tuturor utilizatorilor aplicației: Această setare permite tuturor utilizatorilor aplicației accesul terților și al utilizatorilor proprii la Dataverse API-uri. Este activată implicit. Dacă ștergeți această valoare, blochează doar utilizatorii aplicațiilor terțe.

- Activați firewall-ul IP în modul doar audit: Această setare activează firewall-ul IP, dar permite solicitări indiferent de adresa IP. Este activată implicit.

- Adrese IP proxy invers: Dacă organizația dvs. are configurate proxy-uri inverse, introduceți adresele IP separate prin virgule. Setarea proxy invers se aplică atât la *legarea cookie-urilor bazate pe IP*, cât și la *firewall-ul IP*. ... Contactați administratorul de rețea pentru a obține adresele IP ale proxy-ului invers.

Selectați Salvați.

Notă

Proxy-ul invers trebuie configurat să trimită adresele IP ale clienților utilizatorilor în antetul *forwarded*. ...

Setările selectate sunt aplicate tuturor mediilor din grupul de medii respectiv.

Activați firewall-ul IP folosind API-ul OData Dataverse

Puteți utiliza API-ul OData pentru a recupera și modifica valori într-un mediu. Dataverse Power Platform Pentru îndrumări detaliate, consultați Interogarea datelor folosind API-ul Web și Actualizarea și ștergerea rândurilor din tabel folosind API-ul Web (Microsoft Dataverse).

Ai flexibilitatea de a selecta instrumentele pe care le preferi. Folosiți următoarea documentație pentru a recupera și modifica valori prin intermediul API-ului Dataverse OData:

- Folosește Insomnia cu API-ul Web Dataverse

- API web de pornire rapidă cu PowerShell și Visual Studio Cod

Configurați firewall-ul IP utilizând API-ul OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Încărcătură utilă

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule– Activați funcția setând valoarea la true sau dezactivați-o setând valoarea la false.allowediprangeforfirewall— Enumerați intervalele IP care ar trebui permise. Furnizați-le în notație CIDR, separate prin virgulă.Important

Asigurați-vă că numele etichetelor de serviciu corespund exact cu ceea ce vedeți pe pagina de setări a firewall-ului IP. Dacă există vreo discrepanță, este posibil ca restricțiile IP să nu funcționeze corect.

enableipbasedfirewallruleinauditmode– O valoare true indică modul doar audit, în timp ce o valoare false indică modul de aplicare.allowedservicetagsforfirewall– Enumerați etichetele de serviciu care ar trebui permise, separate prin virgulă. Dacă nu doriți să configurați nicio etichetă de serviciu, lăsați valoarea nulă.allowapplicationuseraccess– Valoarea implicită este true.allowmicrosofttrustedservicetags– Valoarea implicită este true.

Important

Când opțiunile *Permiteți accesul pentru serviciile Microsoft de încredere* și *Permiteți accesul tuturor utilizatorilor aplicației* sunt dezactivate, este posibil ca unele servicii care utilizează*, cum ar fi*fluxurile*, să nu mai funcționeze. Dataverse Power Automate

Testați firewall-ul IP

Ar trebui să testezi firewall-ul IP pentru a verifica dacă funcționează.

De la o adresă IP care nu se află în lista de adrese IP permise pentru mediu, navigați la URI-ul mediului dvs. Power Platform .

Cererea ta ar trebui să fie respinsă cu un mesaj care spune: „Cererea pe care încerci să o faci este respinsă, deoarece accesul la adresa ta IP este blocat”. Contactați administratorul pentru mai multe informații.

De la o adresă IP care se află în lista de adrese IP permise pentru mediu, navigați la URI-ul mediului dvs. Power Platform

Ar trebui să aveți acces la mediul definit de rolul dvs. de securitate.

Ar trebui să testați mai întâi firewall-ul IP în mediul de testare, urmat de modul doar audit în mediul de producție înainte de a impune firewall-ul IP în mediul de producție.

Notă

În mod implicit, punctul final TDS este activat în cadrul Power Platform mediului.

Filtrarea SPN pentru utilizatorii aplicației

Funcția IP Firewall din Power Platform permite administratorilor să restricționeze accesul la medii pe baza intervalelor de adrese IP. Pentru scenariile în care anumiți utilizatori ai aplicației (nume principale de serviciu sau SPN-uri) trebuie să ocolească aceste restricții, puteți activa filtrarea SPN utilizând o abordare bazată pe API.

Pași pentru activarea filtrării SPN

- Adăugați utilizatorul aplicației. Dacă nu a fost deja adăugat, adăugați utilizatorul aplicației la mediul țintă și atribuiți rolurile de securitate corespunzătoare. Exemplu: Adăugați utilizatorul aplicației cu ID-ul 123 și numele TestSPN în mediu și atribuiți rolurile necesare

- Obțineți ID-ul utilizatorului sistemului.

Folosește următorul apel API pentru a prelua

systemuseridpentru utilizatorul aplicației:

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Adăugați utilizatorul aplicației pe lista permisă.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Încărcătură utilă

[

{

"isallowedbyipfirewall": true

}

]

- Configurați setările firewall-ului IP în PPAC. Navigați la Centrul de administrare (PPAC) și configurați setările Firewall-ului IP. Power Platform Asigurați-vă că opțiunea „Permiteți accesul tuturor utilizatorilor aplicației” nu este bifată pentru a aplica filtrarea.

Cerințe de licențiere pentru firewall-ul IP

Firewall-ul IP este aplicat numai în mediile care sunt activate pentru Medii Gestionate. Mediile gestionate sunt incluse ca drept de utilizare în licențele independente Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages și Dynamics 365 care oferă drepturi de utilizare premium. Aflați mai multe despre licențierea pentru medii gestionate consultând prezentarea generală a licențierii pentru Microsoft Power Platform.

În plus, accesul la utilizarea firewall-ului IP pentru Dataverse necesită ca utilizatorii din mediile în care este aplicat firewall-ul IP să aibă unul dintre aceste abonamente:

- Microsoft 365 sau Office 365 A5/E5/G5

- Conformitate Microsoft 365 A5/E5/F5/G5

- Securitate și conformitate Microsoft 365 F5

- Protecția informațiilor și guvernanța Microsoft 365 A5/E5/F5/G5

- Gestionarea riscurilor interne Microsoft 365 A5/E5/F5/G5

Aflați mai multe despre licențe Microsoft 365

Întrebări frecvente

Ce acoperă firewall-ul IP în Power Platform?

Firewall-ul IP este compatibil cu orice Power Platform mediu care include Dataverse.

Cât de repede intră în vigoare o modificare a listei de adrese IP?

Modificările aduse listei de adrese IP permise sau intervalelor intră de obicei în vigoare în aproximativ 5-10 minute.

Funcționează această caracteristică în timp real?

Protecția firewall IP funcționează în timp real. Deoarece funcția funcționează la nivelul rețelei, ea evaluează cererea după finalizarea cererii de autentificare.

Este această caracteristică activată implicit în toate mediile?

Firewall-ul IP nu este activat în mod implicit. Administratorul trebuie să îl activeze pentru Mediile Gestionate. Power Platform

Ce este modul doar audit?

În modul audit-only, firewall-ul IP identifică adresele IP care efectuează apeluri către mediu și le permite pe toate, indiferent dacă se află într-un interval permis sau nu. Este util atunci când configurați restricții asupra unui mediu. Power Platform Vă recomandăm să activați modul doar audit timp de cel puțin o săptămână și să îl dezactivați numai după o examinare atentă a *jurnalelor de audit*. ...

Este această funcție disponibilă în toate mediile?

Firewall-ul IP este disponibil doar pentru mediile gestionate. ...

Există o limită a numărului de adrese IP pe care le pot adăuga în caseta de text Adresă IP?

Puteți adăuga până la 200 de intervale de adrese IP în format CIDR conform *RFC 4632*, separate prin virgule. ...

Ce ar trebui să fac dacă cererile către Dataverse încep să eșueze?

O configurație incorectă a intervalelor IP pentru firewall-ul IP ar putea cauza această problemă. Puteți verifica și verifica intervalele IP pe pagina de setări a firewall-ului IP. Vă recomandăm să activați firewall-ul IP în modul Doar audit înainte de a-l aplica.

Cum descarc jurnalul de audit pentru modul doar audit?

Folosește API-ul OData pentru a descărca datele jurnalului de audit în format JSON. Dataverse Formatul API-ului jurnalului de audit este:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Înlocuiți [orgURI] cu Dataverse URI de mediu.

- Setați valoarea acțiunii la 118 pentru acest eveniment.

- Setați numărul de elemente care vor fi returnate în top=1 sau specificați numărul pe care doriți să îl returnați.

Fluxurile mele nu funcționează conform așteptărilor după configurarea firewall-ului IP în mediul meu. Power Automate Power Platform Ce trebuie să fac?

În setările firewall-ului IP, permiteți etichetele de serviciu listate în Adresele IP de ieșire ale conectorilor gestionați.

Am configurat corect adresa proxy inversă, dar firewall-ul IP nu funcționează. Ce trebuie să fac?

Asigurați-vă că proxy-ul invers este configurat să trimită adresa IP a clientului în antetul redirecționat.

Funcționalitatea de auditare a firewall-ului IP nu funcționează în mediul meu. Ce trebuie să fac?

Jurnalele de audit pentru firewall-ul IP nu sunt acceptate în entitățile găzduite activate pentru cheile de criptare bring-your-own-key (BYOK) . Dacă entitatea găzduită este activată pentru „bring-your-own-key” (aduceți propria cheie), atunci toate mediile dintr-o entitate găzduită activată pentru „BYOK” (aduceți propria cheie) sunt blocate doar la SQL, prin urmare, jurnalele de audit pot fi stocate doar în SQL. Vă recomandăm să migrați la cheie gestionată de client. Pentru a migra de la BYOK la cheie gestionată de client (CMKv2), urmați pașii din Migrarea mediilor bring-your-own-key (BYOK) la cheie gestionată de client.

Firewall-ul IP acceptă intervale IP IPv6?

Da, firewall-ul IP acceptă intervale IP IPv6.