Управление политикой шифрования дисков для устройств Windows с помощью Intune

Используйте Intune, чтобы настроить шифрование BitLocker на устройствах с Windows 10 или более поздней версии, а также шифрование персональных данных (PDE) на устройствах с Windows 11 версии 22H2 или более поздней.

Совет

Для некоторых параметров BitLocker требуется, чтобы устройство поддерживало доверенный платформенный модуль.

Чтобы настроить шифрование на управляемых устройствах, используйте один из следующих типов политик:

Безопасность конечных > точек Политика шифрования Windows. Выберите один из следующих профилей:

BitLocker — группа параметров, предназначенных для настройки BitLocker. Дополнительные сведения см. в разделе Поставщик служб CSP BitLocker.

Шифрование - персональных данныхШифрование персональных данных (PDE) отличается от BitLocker тем, что шифрует файлы, а не целые тома и диски. PDE выполняется в дополнение к другим методам шифрования, таким как BitLocker. В отличие от BitLocker, который освобождает ключи шифрования данных при загрузке, PDE не освобождает ключи шифрования данных, пока пользователь не войдет в систему с помощью Windows Hello для бизнеса. Дополнительные сведения см. в разделе PDE CSP.

Профиль конфигурации устройства для Endpoint Protection для BitLocker. Параметры BitLocker — это одна из категорий доступных параметров для Endpoint Protection в Windows 10/11.

Просмотрите параметры BitLocker, доступные для BitLocker в профилях Endpoint Protection из политики конфигурации устройств.

Совет

Intune предоставляет встроенный отчет о шифровании, который содержит подробные сведения о состоянии шифрования на всех управляемых устройствах. После того как Intune зашифрует устройство под управлением Windows с помощью BitLocker, вы можете просматривать ключи восстановления BitLocker и управлять ими при просмотре отчета о шифровании.

Вы также можете получить доступ к важной информации для BitLocker со своих устройств, как показано в Microsoft Entra ID.

Важно!

Прежде чем включать BitLocker, изучите и спланируйте варианты восстановления , которые соответствуют потребностям вашей организации. Дополнительные сведения см. в статье Общие сведения о восстановлении BitLocker в документации по безопасности Windows.

Управление доступом на основе ролей для управления BitLocker

Чтобы управлять BitLocker в Intune, учетной записи должна быть назначена роль Intune управления доступом на основе ролей (RBAC), которая включает разрешение Удаленные задачи с правой кнопкой поворота BitLockerKeys (предварительная версия) значение Да.

Вы можете добавить это разрешение и право для собственных пользовательских ролей RBAC или использовать одну из следующих встроенных ролей RBAC , которые включают это право:

- Оператор службы технической поддержки

- Администратор безопасности конечных точек

Создание и развертывание политики

Для создания требуемого типа политики используйте одну из следующих процедур.

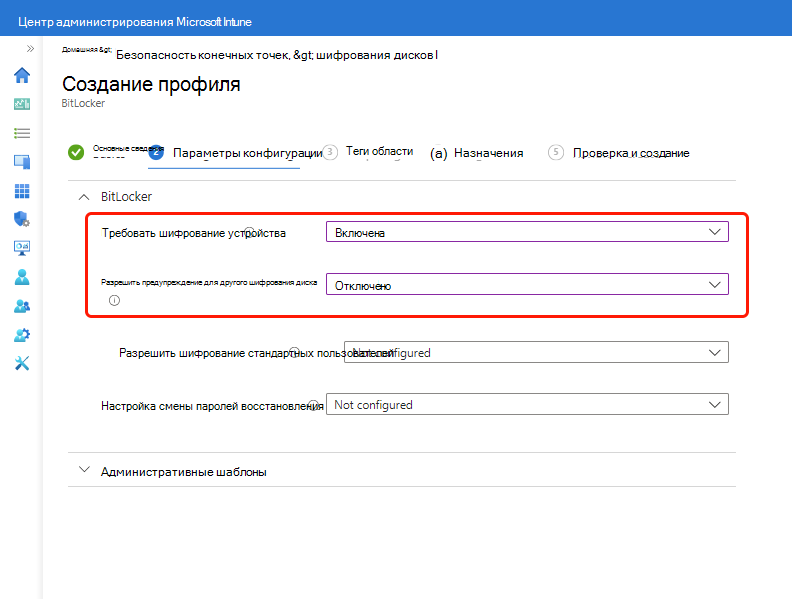

Создание политики безопасности конечной точки для Windows

Войдите в Центр администрирования Microsoft Intune.

Выберите Безопасность конечной точки>Шифрование диска>Создать политику.

Настройте следующие параметры:

- Платформа: Windows

- Профиль: выберите BitLocker или Шифрование персональных данных.

На странице Параметры конфигурации настройте параметры BitLocker в соответствии с потребностями своего бизнеса.

Нажмите кнопку Далее.

На странице Область (теги) щелкните Выберите теги области, чтобы открыть панель "Выбор тегов", в которой можно назначить теги области для профиля.

Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группы, которые получают этот профиль. Дополнительные сведения о назначении профилей см. в статье "Назначение профилей пользователей и устройств".

Нажмите кнопку Далее.

На странице Просмотр и создание после завершения нажмите Создать. Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке.

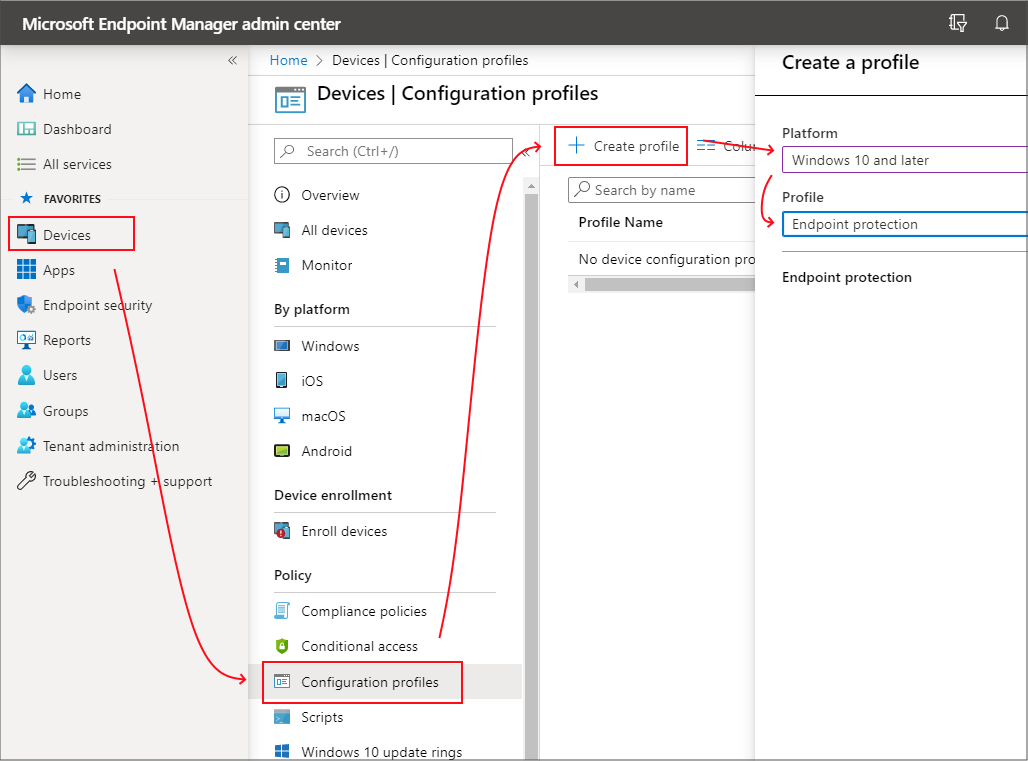

Создание профиля конфигурации устройства для шифрования Windows

Совет

Следующая процедура настраивает BitLocker с помощью шаблона конфигурации устройства для защиты конечных точек. Чтобы настроить шифрование персональных данных, используйте каталог параметров конфигурации устройства и категорию PDE .

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства> Управлениеконфигурацией>устройств> На вкладке Политики выберите Создать.

Настройте следующие параметры:

- Платформа: Windows 10 и более поздних версий

- Тип профиля: выберите Шаблоны>Защита конечных точек, а затем щелкните Создать.

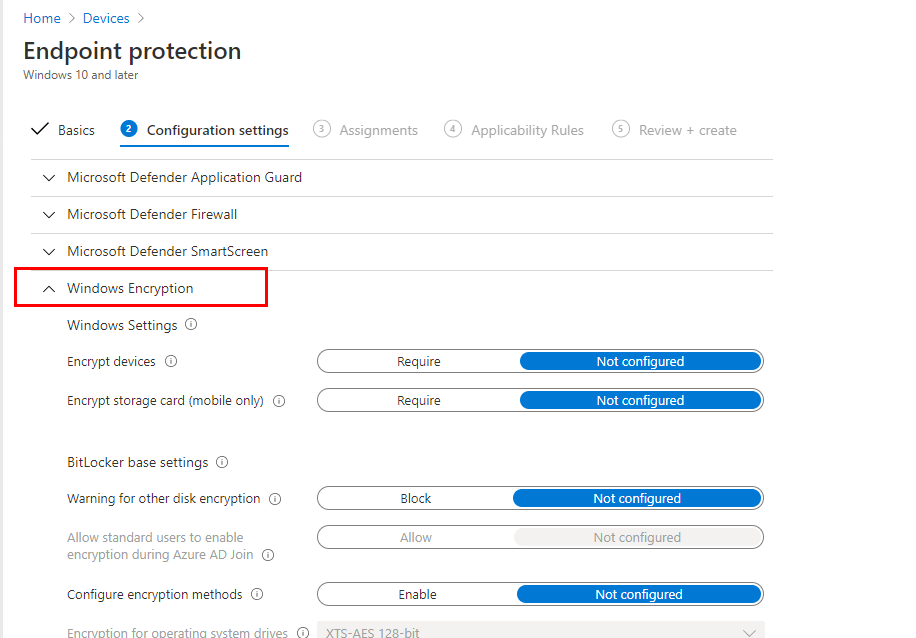

На странице Параметры конфигурации разверните узел Шифрование Windows.

Настройте параметры BitLocker в соответствии с потребностями своего бизнеса.

Если вы хотите включить BitLocker автоматически, см. статью Автоматическое включение BitLocker на устройствах, чтобы узнать о дополнительных предварительных требованиях и конкретных конфигурациях параметров, которые необходимо использовать.

Нажмите кнопку Далее, чтобы продолжить.

Выполните настройку других параметров, а затем сохраните профиль.

Управление BitLocker

Следующие темы помогут вам управлять определенными задачами с помощью политики BitLocker и управлять ключами восстановления:

- Автоматическое включение BitLocker на устройствах

- Полное шифрование диска и шифрование только занятого места

- Просмотр сведений о ключах восстановления

- Просмотр ключей восстановления для устройств, подключенных к клиенту

- Смена ключей восстановления BitLocker

- Возможности самостоятельного восстановления ключей конечных пользователей

Сведения об устройствах, получающих политику BitLocker, см. в разделе Мониторинг шифрования дисков.

Автоматическое включение BitLocker на устройствах

Вы можете настроить политику для BitLocker для автоматического и автоматического шифрования устройства без представления пользовательского интерфейса для конечного пользователя, даже если этот пользователь не является локальным администратором на устройстве.

Чтобы обеспечить успешное выполнение, устройства должны соответствовать следующим предварительным требованиям к устройству, получать применимые параметры для автоматического включения BitLocker и не должны иметь параметры, требующие использования ПИН-кода или ключа запуска доверенного платформенного модуля. Использование ПИН-кода или ключа запуска несовместимо с автоматическим шифрованием, так как требует взаимодействия с пользователем.

Предварительные требования для устройств

Устройство должно отвечать следующим условиям, чтобы иметь право на автоматическое включение BitLocker:

- Если конечные пользователи входят в систему на устройствах как администраторы, устройство должно работать под управлением Windows 10 версии 1803 или более поздней либо Windows 11.

- Если конечные пользователи входят в систему на устройствах как обычные пользователи, устройство должно работать под управлением Windows 10 версии 1809 или более поздней либо Windows 11.

- Устройство должно быть Microsoft Entra присоединено или Microsoft Entra гибридное присоединение.

- Устройство как минимум должно содержать доверенный платформенный модуль (TPM) 1.2

- В режиме BIOS должен быть задан только собственный UEFI.

Обязательные параметры для автоматического включения BitLocker

В зависимости от типа политики, используемой для автоматического включения BitLocker, настройте следующие параметры. Оба метода управляют BitLocker с помощью CSP шифрования Windows на устройствах Windows.

Политика шифрования дисков безопасности конечных точек . Настройте следующие параметры в профиле BitLocker:

- Требовать шифрование = устройстваВключен

- Разрешить предупреждение для другого шифрования = дискаНетрудоспособный

Помимо двух обязательных параметров, рассмотрите возможность использования параметра Настройка смены паролей восстановления.

Настройка устройства Политика защиты конечных точек. Настройте следующие параметры в шаблоне Endpoint Protection или в профиле пользовательских параметров.

- Предупреждение при шифровании других дисков = Блокировать.

- Разрешить стандартным пользователям включать шифрование во время Microsoft Entra присоединения = Разрешить

- Создание пользователем ключа = восстановленияРазрешить или запретить 256-разрядный ключ восстановления

- Создание пользователем пароля = восстановленияРазрешить или требовать 48-значный пароль восстановления

Ключ или ПИН-код запуска доверенного платформенного модуля

Устройство не должно требовать пин-код или ключ запуска.

Если на устройстве требуется ПИН-код или ключ запуска доверенного платформенного модуля, BitLocker не может автоматически включиться на устройстве и требует взаимодействия с конечным пользователем. Параметры для настройки ключа или ПИН-кода запуска доверенного платформенного модуля доступны как в шаблоне защиты конечных точек, так и в политике BitLocker. По умолчанию эти политики не настраивают эти параметры.

Ниже приведены соответствующие параметры для каждого типа профиля.

Политика шифрования дисков безопасности конечных точек . Параметры доверенного платформенного модуля отображаются только после развертывания категории Административные шаблоны , а затем в разделе Компоненты > Windows BitLocker Шифрование > дисков операционной системы для параметра Требовать дополнительную проверку подлинности при запуске значение Включено. После настройки доступны следующие параметры доверенного платформенного платформенного модуля:

Настройка ключа запуска доверенного платформенного платформенного модуля и ПИН-кода — настройте этот параметр как Запретить запуск ключа и ПИН-кода с доверенным платформенный платформенный модуль.

Настройка ПИН-кода запуска доверенного платформенного платформенного модуля — настройте этот параметр как Запретить запуск ПИН-кода с доверенным платформенный платформенный модуль.

Настройка запуска доверенного платформенного платформенного модуля — настройте этот параметр как Разрешить доверенный платформенный модуль или Требовать TPM.

Настройка ключа запуска доверенного платформенного платформенного модуля — настройте этот параметр как Не разрешать ключ запуска с доверенным платформенный платформенный модуль.

Политика конфигурации устройств. В шаблоне защиты конечных точек доступны следующие параметры в категории Шифрование Windows.

- Запуск совместимого доверенного платформенного модуля. Настройте для этого параметра значение Разрешить доверенный платформенный модуль или Требовать доверенный платформенный модуль

- ПИН-код запуска совместимого доверенного платформенного модуля. Настройте для этого параметра значение Запретить ПИН-код запуска в доверенном платформенном модуле

- Ключ запуска совместимого доверенного платформенного модуля. Настройте для этого параметра значение Запретить ключ запуска с доверенным платформенным модулем

- Ключ и ПИН-код запуска совместимого доверенного платформенного модуля. Настройте для этого параметра значение Запретить ключ запуска и ПИН-код в доверенном платформенном модуле

Предупреждение

Хотя политика безопасности конечной точки и политика конфигурации устройств не настраивают параметры доверенного платформенного модуля по умолчанию, некоторые версии базовой конфигурации безопасности для Microsoft Defender для конечной точки настраивают как ПИН-код запуска совместимого доверенного платформенного модуля, так и Ключ запуска совместимого доверенного платформенного модуля по умолчанию. Эти конфигурации могут блокировать автоматическое включение BitLocker.

Если вы разворачиваете эту базовую конфигурацию на устройствах, на которых нужно автоматически включить BitLocker, проверьте базовые конфигурации на наличие возможных конфликтов. Чтобы устранить конфликты, измените параметры в базовых конфигурациях, чтобы устранить конфликт, либо запретите для применимых устройств получение экземпляров базовых конфигураций, настраивающих параметры доверенного платформенного модуля, которые блокируют автоматическое включение BitLocker.

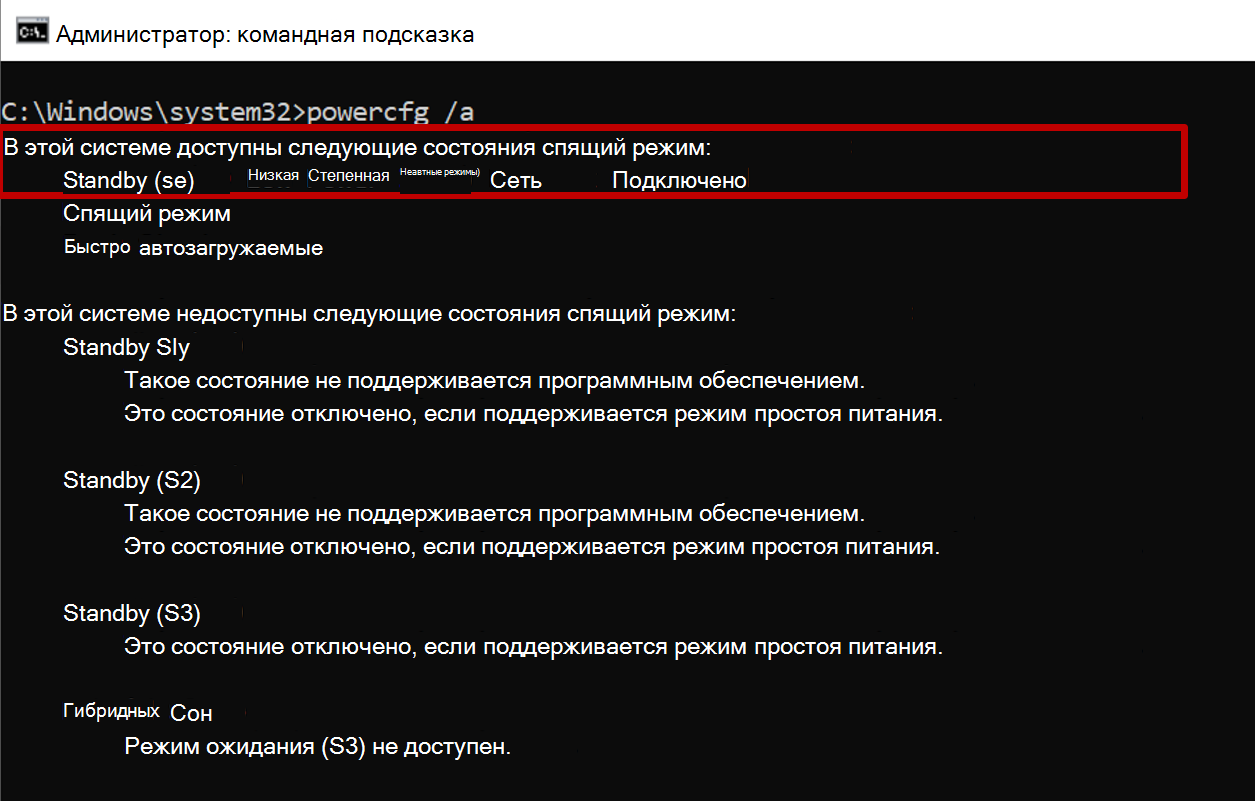

Полное шифрование диска и шифрование только занятого места

Три параметра определяют, шифруется ли диск ОС путем шифрования только используемого пространства или путем полного шифрования диска:

- Поддерживает ли оборудование устройства современный режим ожидания

- Настроено ли автоматическое включение для BitLocker

- ("Предупреждение при шифровании других дисков" = Блокировать или "Скрыть предупреждение о шифровании с использованием сторонних поставщиков" = Да)

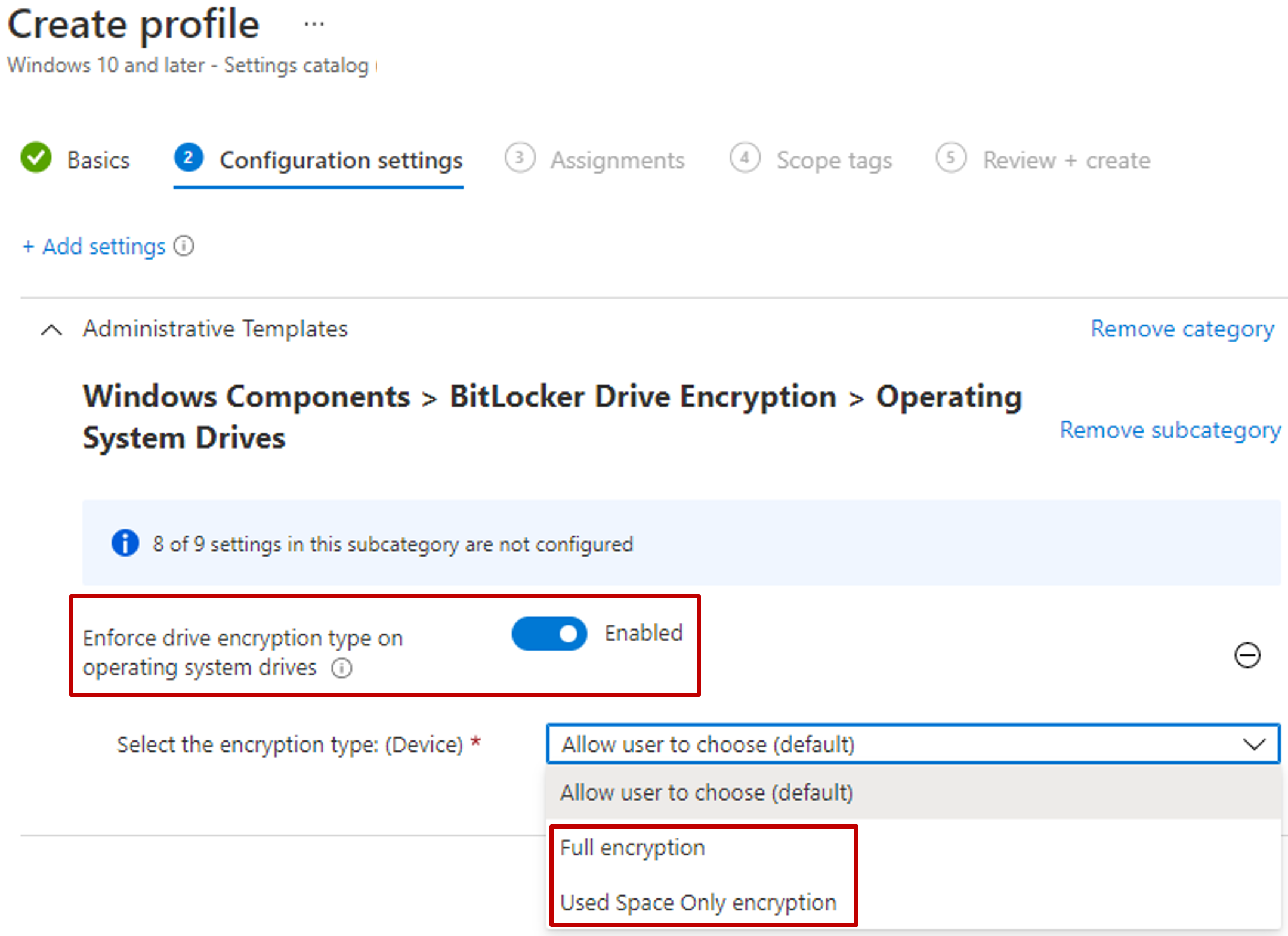

- Конфигурация SystemDrivesEncryptionType

- (Применить тип шифрования диска к дискам операционной системы)

При условии, что SystemDrivesEncryptionType не настроен, ожидается следующее поведение. Если автоматическое включение настроено на современном резервном устройстве, диск ОС шифруется с помощью шифрования только используемого пространства. Если автоматическое включение настроено на устройстве, которое не поддерживает современный режим ожидания, диск ОС шифруется с помощью полного шифрования диска. Результат будет одинаковым, независимо от того, используете ли вы политику шифрования дисков Endpoint Security для BitLocker или профиль конфигурации устройства для защиты конечных точек для BitLocker. Если требуется другое конечное состояние, типом шифрования можно управлять, настроив SystemDrivesEncryptionType с помощью каталога параметров.

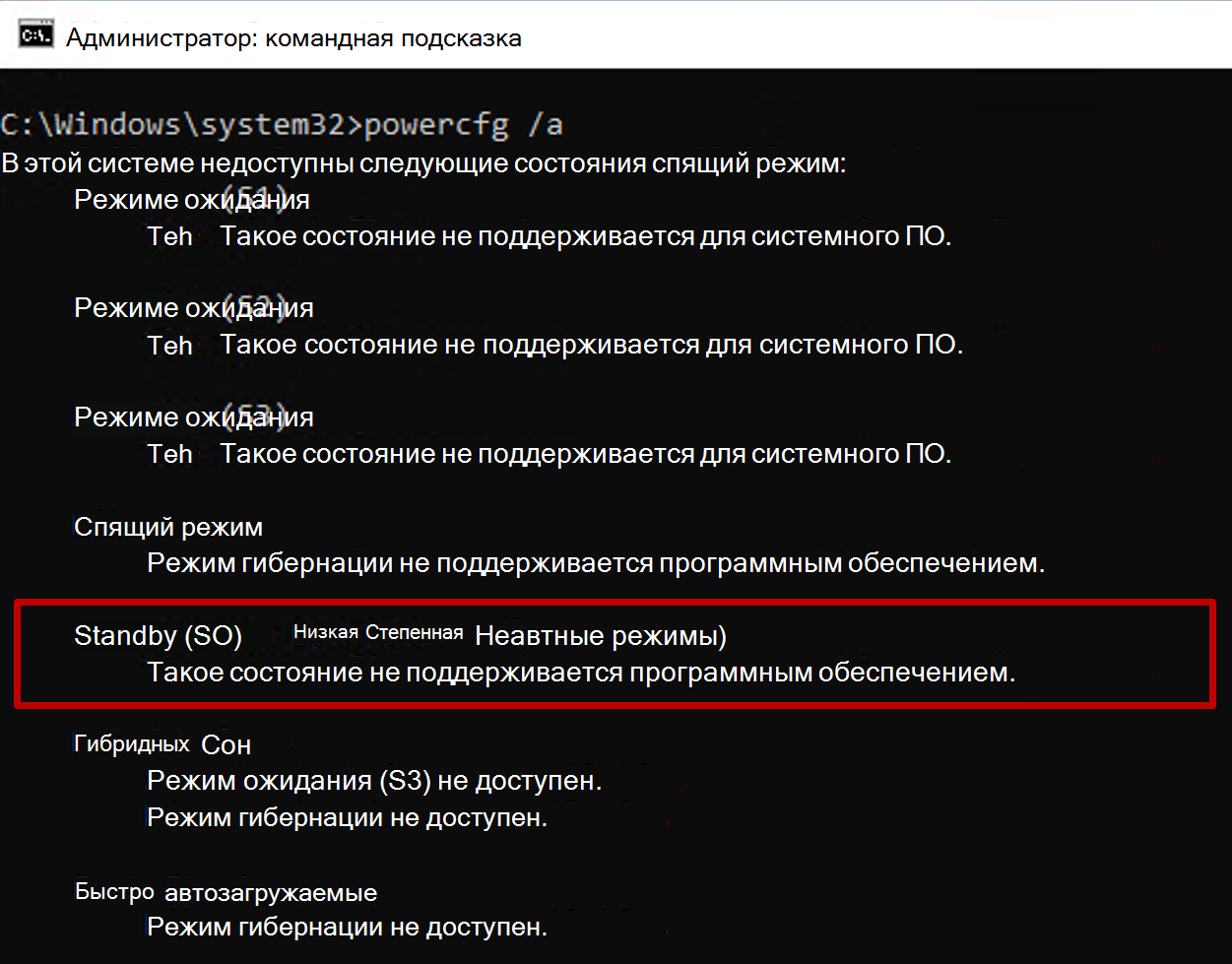

Чтобы проверить, поддерживает ли оборудование современный режим ожидания, запустите следующую команду из командной строки.

powercfg /a

Если устройство поддерживает современный режим ожидания, оно показывает, что подключена к сети режим ожидания (S0 с низким уровнем энергопотребления)

Если устройство не поддерживает современный режим ожидания, например виртуальная машина, оно показывает, что подключение к сети в режиме ожидания (S0 с низким энергопотреблением) не поддерживается.

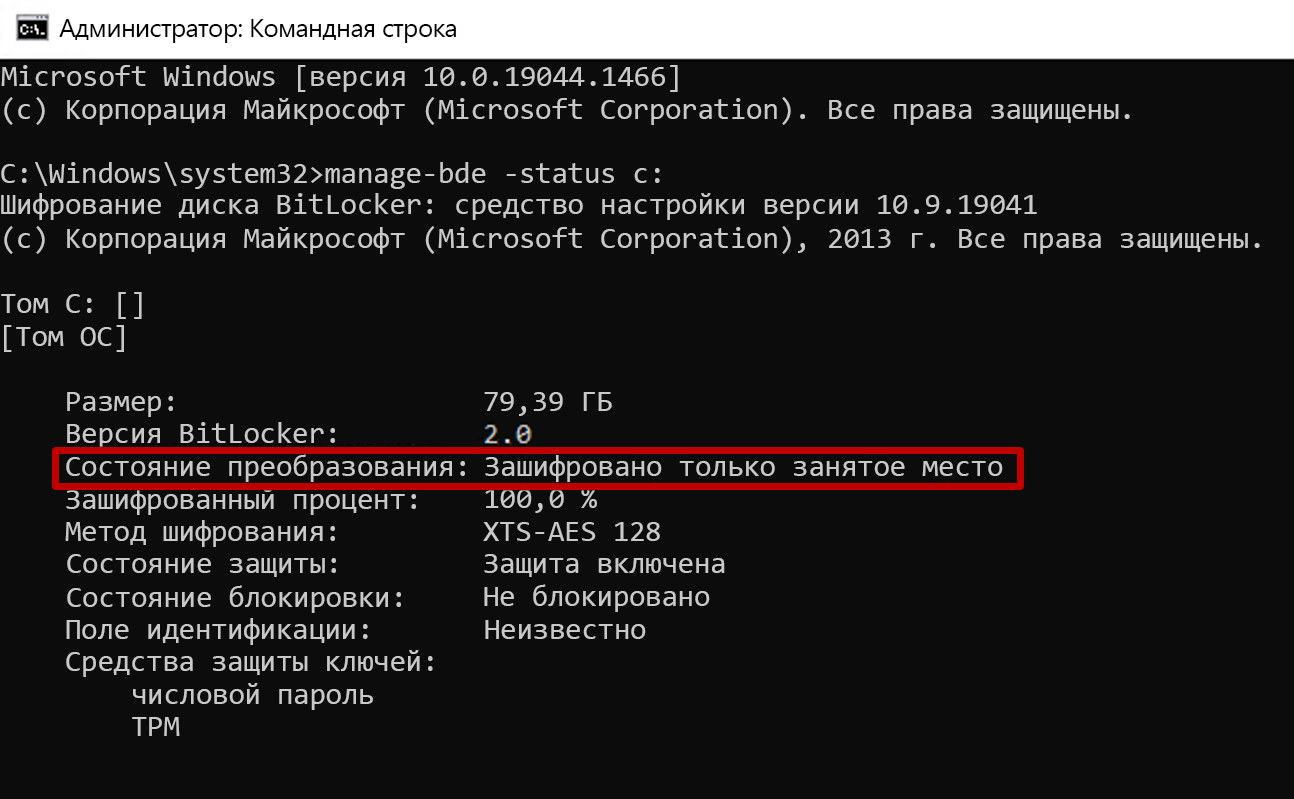

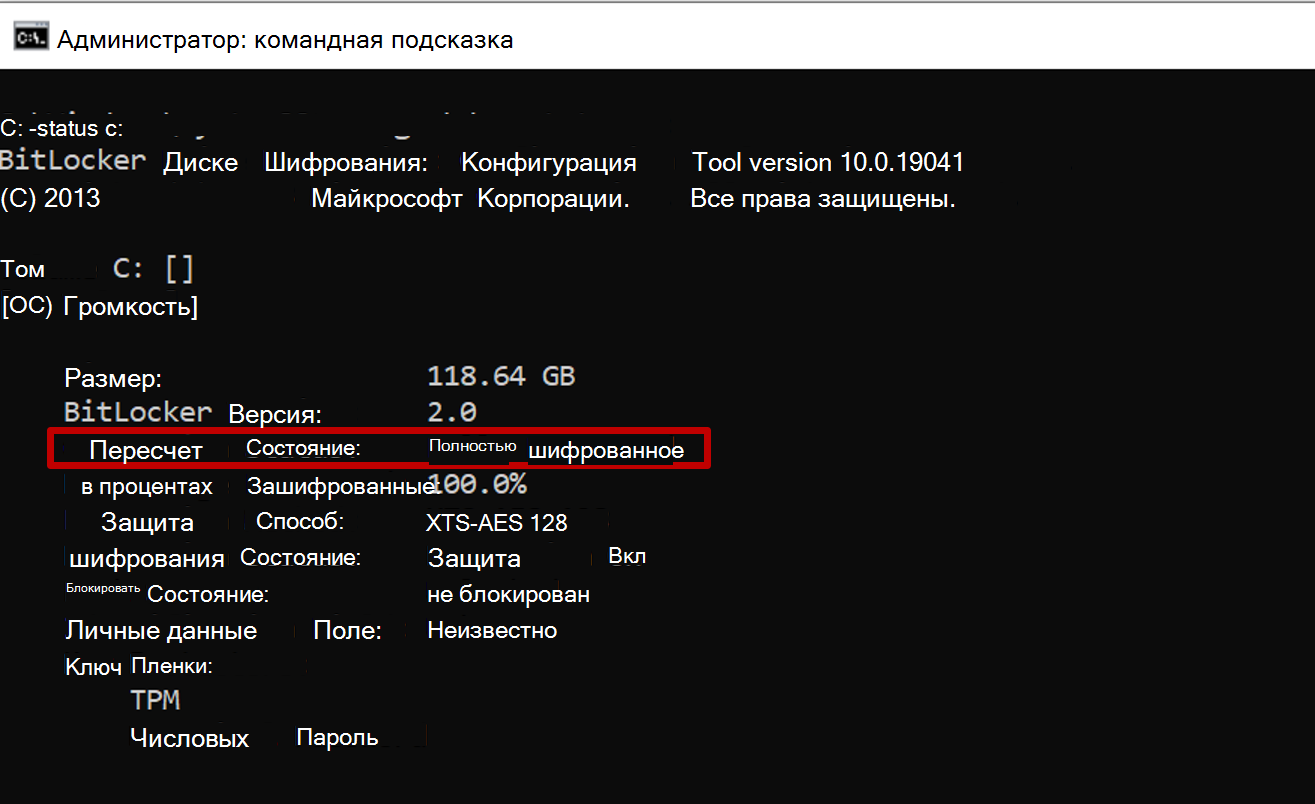

Чтобы проверить тип шифрования, запустите следующую команду из командной строки с повышенными правами (администратора).

manage-bde -status c:

В поле "Состояние преобразования" отображается тип шифрования только для использованного пространства, зашифрованного или полностью зашифрованного.

Чтобы изменить тип шифрования диска между полным шифрованием диска и шифрованием только используемого пространства, используйте параметр "Принудительное шифрование диска на дисках операционной системы" в каталоге параметров.

Просмотр сведений о ключах восстановления

Intune предоставляет доступ к узлу Microsoft Entra для BitLocker, что позволяет просматривать идентификаторы ключей BitLocker и ключи восстановления для устройств Windows 10/11 из центра администрирования Microsoft Intune. Поддержка для просмотра ключей восстановления также может распространяться на устройства, подключенные к клиенту.

Чтобы быть доступным, на устройстве должны быть отключены ключи для Microsoft Entra.

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Все устройства.

Выберите устройство из списка и затем в разделе Монитор выберите Ключи восстановления.

Нажмите Показать ключ восстановления. При выборе этого параметра создается запись журнала аудита в действии KeyManagement.

Если ключи доступны в Microsoft Entra, доступны следующие сведения:

- Идентификатор ключа BitLocker

- Ключ восстановления BitLocker

- Тип диска

Если ключи не находятся в Microsoft Entra, Intune отображает ключ BitLocker не найден для этого устройства.

Примечание.

В настоящее время Microsoft Entra ID поддерживает не более 200 ключей восстановления BitLocker на устройство. Если это предельное значение достигнуто, скрытое шифрование завершится сбоем из-за неудачного резервного копирования ключей восстановления перед началом шифрования на устройстве.

Сведения о BitLocker получаются с помощью Поставщика служб шифрования BitLocker (CSP). BitLocker CSP поддерживается в Windows 10 версии 1703 или более поздних, а также в Windows 10 Pro версии 1809 и более поздних и Windows 11.

ИТ-администраторы должны иметь определенное разрешение в Microsoft Entra ID, чтобы иметь возможность просматривать ключи восстановления BitLocker устройства: microsoft.directory/bitlockerKeys/key/read. В Microsoft Entra ID есть некоторые роли, которые поставляются с этим разрешением, включая администратора облачных устройств, администратора службы технической поддержки и т. д. Дополнительные сведения о том, какие Microsoft Entra роли имеют разрешения, см. в разделе Microsoft Entra встроенные роли.

Для всех обращений к ключу восстановления BitLocker выполняется аудит. Дополнительные сведения о записях журнала аудита см. в статье Журналы аудита на портале Azure.

Примечание.

При удалении объекта Intune для подключенного к Microsoft Entra устройства, защищенного BitLocker, удаление активирует синхронизацию Intune устройства и удаляет ключевые предохранители для тома операционной системы. При удалении средства защиты ключа в этом томе BitLocker остается приостановленным. Это необходимо, так как сведения о восстановлении BitLocker для Microsoft Entra присоединенных устройств подключены к объекту компьютера Microsoft Entra и его удаление может привести к невозможности восстановления после события восстановления BitLocker.

Просмотр ключей восстановления для устройств, подключенных к клиенту

При использовании сценария присоединения клиента Microsoft Intune могут отображать данные ключа восстановления для подключенных к клиенту устройств.

Чтобы поддерживать отображение ключей восстановления для устройств, подключенных к клиенту, на сайтах Configuration Manager должна быть установлена версия 2107 или более поздняя версия. Для сайтов под управлением версии 2107 необходимо установить накопительный пакет обновления для поддержки Microsoft Entra присоединенных устройств: см. KB11121541.

Чтобы просмотреть ключи восстановления, учетная запись Intune должна иметь разрешения Intune RBAC для просмотра ключей BitLocker и должна быть связана с локальным пользователем, который имеет соответствующие разрешения для Configuration Manager роли коллекции с разрешением > на чтение ключа восстановления BitLocker. Дополнительные сведения см. в разделе Настройка администрирования на основе ролей для Configuration Manager.

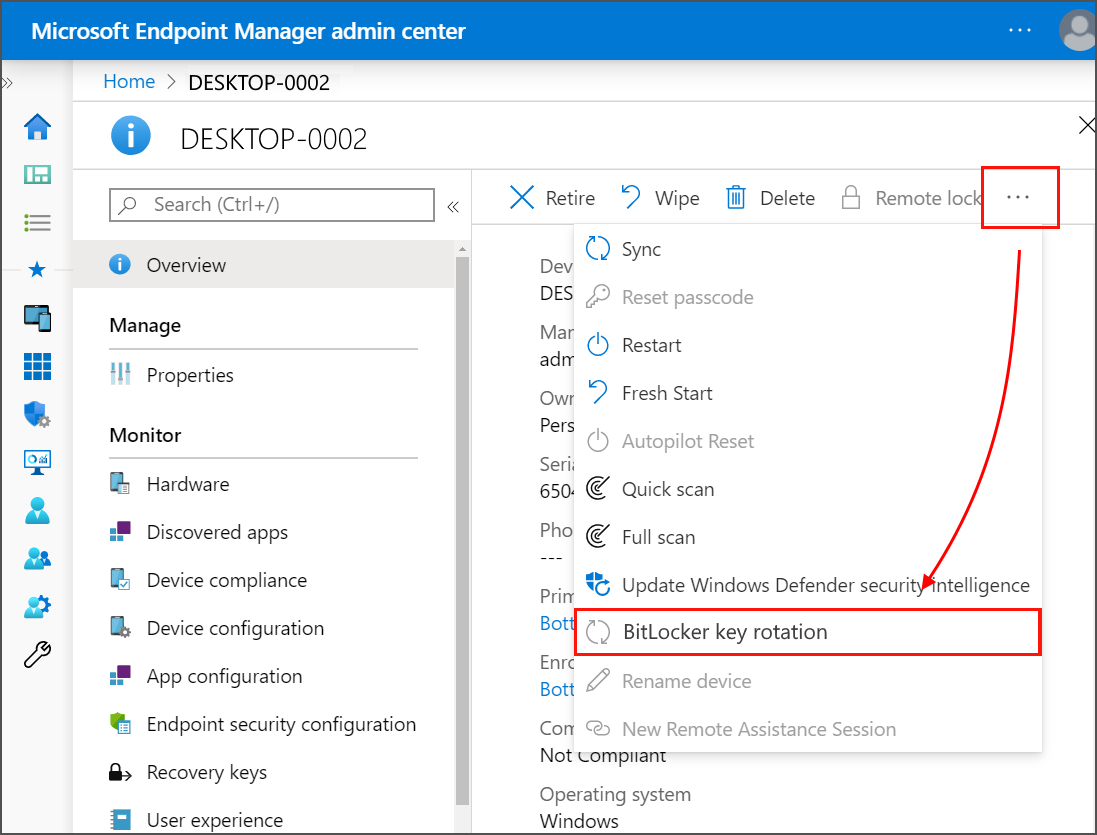

Смена ключей восстановления BitLocker

Действие устройства Intune можно использовать для удаленной смены ключей восстановления BitLocker для управляемых устройств Windows 10 версии 1909 или выше и Windows 11.

Предварительные требования

Для смены ключа восстановления BitLocker: устройства должны соответствовать следующим предварительным требованиям:

Устройства должны работать под управлением Windows 10 версии 1909 или выше либо Windows 11

Microsoft Entra присоединенных и Microsoft Entra гибридных устройствах должна быть включена поддержка смены ключей с помощью конфигурации политики BitLocker:

- Смена паролей восстановления на основе клиента для включения смены на устройствах, присоединенных к Microsoft Entra, или включение смены на Microsoft Entra ID и Microsoft Entra присоединенных гибридных устройствах

- Сохранение сведений о восстановлении BitLocker для Microsoft Entra ID в значение Включено

- Хранение сведений о восстановлении в Microsoft Entra ID перед включением BitLocker в обязательное

Сведения о развертывании и требованиях BitLocker см. в разделе Схема сравнения развертываний BitLocker.

Смена ключа восстановления BitLocker

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Все устройства.

В списке устройств, которыми вы управляете, выберите устройство, а затем выберите удаленное действие смены ключей BitLocker . Если этот параметр должен быть доступен, но не отображается, выберите многоточие (...) и смену ключа BitLocker.

На странице Обзор устройства выберите Ротация ключа BitLocker. Если этот параметр не отображается, нажмите кнопку с многоточием (...), чтобы отобразить все параметры, а затем выберите удаленное действие BitLocker смены ключей устройства.

Ключи самостоятельного восстановления

Чтобы помочь конечным пользователям получить ключи восстановления без вызова службы технической поддержки компании, Intune включает сценарии самообслуживания для конечного пользователя через приложение Корпоративный портал.

Хотя Intune помогает настроить политику для определения депонирования ключей восстановления BitLocker, эти ключи хранятся в идентификаторе Entra. Эти возможности в Entra ID полезны для использования с самостоятельным доступом к ключу восстановления BitLocker для конечных пользователей.

Переключение на уровне клиента, чтобы запретить доступ к ключу восстановления для пользователей, не являющихся администраторами. Этот параметр определяет, могут ли пользователи самостоятельно восстанавливать свои ключи BitLocker. Значение по умолчанию — "Нет", что позволяет всем пользователям восстанавливать ключи BitLocker. "Да" запрещает пользователям без прав администратора просматривать ключи BitLocker для собственных устройств, если таковые имеются. Дополнительные сведения об этом элементе управления см. в разделе Entra ID.

Аудит доступа к ключу восстановления. Журналы аудита на портале Entra ID отображают журнал действий в клиенте. Все доступы к ключу восстановления пользователя, выполненные через веб-сайт Корпоративный портал, будут регистрироваться в журналах аудита в категории "Управление ключами" как тип действия "Чтение ключа BitLocker". Имя участника-пользователя и другие сведения, например идентификатор ключа, также регистрируются в журнале. Дополнительные сведения о журналах аудита см. в разделе Entra ID.

Политика условного доступа Entra, требующая доступа к ключу восстановления BitLocker для соответствующего устройства. С помощью политики условного доступа (ЦС) можно ограничить доступ к определенным корпоративным ресурсам, если устройство не соответствует параметру "Требовать соответствующее устройство". Если это настроено в вашей организации, и устройство не соответствует требованиям соответствия, настроенным в политике соответствия Intune, это устройство не может использоваться для доступа к ключу восстановления BitLocker, так как оно считается корпоративным ресурсом, доступом к которому управляет ЦС.

Дальнейшие действия

- Управление политикой FileVault

- Мониторинг шифрования диска

- Устранение неполадок с политикой BitLocker

- Известные проблемы с применением политик BitLocker с помощью Intune

- Управление BitLocker для предприятий в документации по безопасности Windows

- Общие сведения о шифровании персональных данных

- Сценарии самообслуживания для конечного пользователя через приложение Корпоративный портал