конфигурация Microsoft Entra для зашифрованного содержимого

Если вы защищаете конфиденциальные элементы, такие как сообщения электронной почты и документы, с помощью шифрования из службы Azure Rights Management из Защита информации Microsoft Purview, существуют некоторые Microsoft Entra конфигурации, которые могут запретить авторизованный доступ к этому зашифрованном содержимому.

Аналогичным образом, если пользователи получают зашифрованные сообщения электронной почты от другой организации или сотрудничают с другими организациями, которые шифруют документы с помощью службы Azure Rights Management, пользователи могут не открыть это письмо или документ из-за настройки Microsoft Entra ID.

Например:

Пользователь не может открыть зашифрованное сообщение электронной почты, отправленное из другой организации. Кроме того, пользователь сообщает, что получатели в другой организации не могут открыть зашифрованное сообщение электронной почты, которое они им отправили.

Ваша организация сотрудничает с другой организацией над совместным проектом, и документы проекта защищаются путем их шифрования, предоставления доступа с помощью групп в Microsoft Entra ID. Пользователи не могут открывать документы, зашифрованные пользователями в другой организации.

Пользователи могут успешно открыть зашифрованный документ, когда они находятся в офисе, но не могут, когда они пытаются получить доступ к этому документу удаленно и им будет предложено выполнить многофакторную проверку подлинности (MFA).

Чтобы предотвратить случайное блокирование доступа к службе шифрования, используйте следующие разделы, чтобы настроить Microsoft Entra ID вашей организации или передать информацию администратору Microsoft Entra в другой организации. Без доступа к этой службе пользователи не могут пройти проверку подлинности и получить разрешение на открытие зашифрованного содержимого.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Параметры доступа между клиентами и зашифрованное содержимое

Важно!

Параметры доступа между клиентами другой организации могут нести ответственность за то, что пользователи не могут открыть содержимое, зашифрованное вашими пользователями, или пользователи не могут открыть содержимое, зашифрованное другой организацией.

Сообщение, которое видят пользователи, указывает, какая организация заблокировала доступ. Возможно, вам потребуется направить администратора Microsoft Entra из другой организации в этот раздел.

По умолчанию не нужно настраивать проверку подлинности между клиентами, когда пользователи защищают содержимое с помощью шифрования из службы Azure Rights Management. Однако ваша организация может ограничить доступ с помощью Microsoft Entra параметров доступа между клиентами внешних удостоверений. И наоборот, другая организация также может настроить эти параметры, чтобы ограничить доступ пользователей в вашей организации. Эти параметры влияют на открытие всех зашифрованных элементов, включая зашифрованные сообщения электронной почты и зашифрованные документы.

Например, в другой организации могут быть настроены параметры, которые запрещают пользователям открывать содержимое, зашифрованное вашей организацией. В этом сценарии, пока администратор Microsoft Entra не перенастроит параметры между клиентами, внешний пользователь, пытающийся открыть это содержимое, увидит сообщение о том, что ваша организация блокирует доступ со ссылкой на администратора вашего клиента.

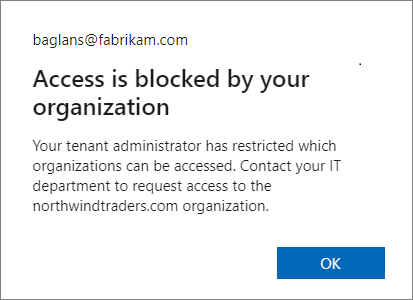

Пример сообщения для вошедшего пользователя из организации Fabrikam, Inc, когда его локальная Microsoft Entra ID блокирует доступ:

Пользователи увидят аналогичное сообщение, если доступ блокируется вашей конфигурацией Microsoft Entra.

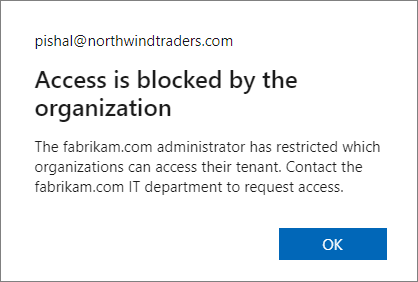

С точки зрения вошедшего пользователя, если это другая Microsoft Entra организация, которая отвечает за блокировку доступа, сообщение об изменении Access блокируется организацией и отображает доменное имя другой организации в тексте сообщения. Например:

Всякий раз, когда параметры доступа между клиентами ограничивают доступ для приложений, они должны быть настроены так, чтобы разрешить доступ к службе управления правами, которая имеет следующий идентификатор приложения:

00000012-0000-0000-c000-000000000000

Если этот доступ не разрешен, пользователи не смогут пройти проверку подлинности и авторизоваться для открытия зашифрованного содержимого. Эту конфигурацию можно задать в качестве параметра по умолчанию и в качестве параметра организации:

Чтобы разрешить совместное использование зашифрованного содержимого с другой организацией, создайте параметр входящего трафика, который разрешает доступ к Microsoft Azure Information Protection (идентификатор: 00000012-0000-0000-c000-000000000000).

Чтобы разрешить доступ к зашифрованным содержимому, которое пользователи получают из других организаций, создайте параметр исходящего трафика, разрешающий доступ к Microsoft Azure Information Protection (идентификатор: 00000012-0000-0000-c0000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000)

Если эти параметры настроены для службы шифрования, приложение отображает службы Microsoft Rights Management Services.

Инструкции по настройке этих параметров доступа между клиентами см. в статье Настройка параметров доступа между клиентами для совместной работы B2B.

Если вы также настроили Microsoft Entra политики условного доступа, требующие многофакторной проверки подлинности (MFA) для пользователей, см. следующий раздел, как настроить условный доступ для зашифрованного содержимого.

Политики условного доступа и зашифрованные документы

Если в вашей организации реализованы политики условного доступа Microsoft Entra, включающие службы Microsoft Rights Management, и эта политика распространяется на внешних пользователей, которым необходимо открывать документы, зашифрованные вашей организацией:

Для внешних пользователей, у которых есть учетная запись Microsoft Entra в собственном клиенте, рекомендуется использовать параметры доступа между внешними удостоверениями, чтобы настроить параметры доверия для утверждений MFA из одной, нескольких или всех внешних Microsoft Entra организаций.

Для внешних пользователей, не охваченных предыдущей записью, например для пользователей, у которых нет учетной записи Microsoft Entra или вы не настроили параметры доступа между арендаторами для параметров доверия, эти внешние пользователи должны иметь гостевую учетную запись в вашем клиенте.

Без одной из этих конфигураций внешние пользователи не смогут открыть зашифрованное содержимое и увидят сообщение об ошибке. Текст сообщения может сообщить им о том, что их учетная запись должна быть добавлена в качестве внешнего пользователя в клиенте, с неправильной инструкцией для этого сценария, чтобы выйти и снова войти с другой учетной записью Microsoft Entra пользователя.

Если вы не можете выполнить эти требования к конфигурации для внешних пользователей, которым нужно открыть содержимое, зашифрованное вашей организацией, необходимо либо удалить Information Protection Microsoft Azure из политик условного доступа, либо исключить внешних пользователей из политик.

Дополнительные сведения см. в статье Часто задаваемый вопрос: Azure Information Protection указано в качестве доступного облачного приложения для условного доступа. Как это работает?

Гостевые учетные записи для открытия зашифрованных документов внешними пользователями

Вам могут потребоваться гостевые учетные записи в клиенте Microsoft Entra, чтобы внешние пользователи могли открывать документы, зашифрованные вашей организацией. Параметры для создания гостевых учетных записей:

Create эти гостевые учетные записи самостоятельно. Вы можете указать любой адрес электронной почты, который эти пользователи уже используют. Например, их адрес Gmail.

Преимущество этого параметра заключается в том, что вы можете ограничить доступ и права для определенных пользователей, указав их адрес электронной почты в параметрах шифрования. Недостатком является накладные расходы на администрирование для создания учетной записи и согласования с конфигурацией меток.

Используйте интеграцию SharePoint и OneDrive с Microsoft Entra B2B, чтобы гостевые учетные записи автоматически создавались, когда пользователи обмениваются ссылками.

Преимуществом этого параметра является минимальная административная нагрузка, так как учетные записи создаются автоматически, а конфигурация меток упрощена. В этом сценарии необходимо выбрать параметр шифрования Добавить любого авторизованного пользователя, так как вы не будете знать адреса электронной почты заранее. Недостаток этого параметра заключается в том, что этот параметр не позволяет ограничить права доступа и использования для определенных пользователей.

Внешние пользователи также могут использовать учетную запись Майкрософт для открытия зашифрованных документов при использовании приложений Windows и Microsoft 365 (ранее приложения Office 365) или автономного выпуска Office 2019. Более недавно поддерживаемые для других платформ учетные записи Майкрософт также поддерживаются для открытия зашифрованных документов в macOS (приложения Microsoft 365, версия 16.42 и выше), Android (версия 16.0.13029 и выше) и iOS (версия 2.42 и выше).

Например, пользователь в вашей организации делится зашифрованным документом с пользователем за пределами организации, а в параметрах шифрования указывается адрес электронной почты Gmail для внешнего пользователя. Этот внешний пользователь может создать собственную учетную запись Майкрософт, использующую адрес электронной почты Gmail. После входа с помощью учетной записи они могут открыть документ и изменить его в соответствии с указанными для них ограничениями использования. Пример пошагового руководства для этого сценария см. в разделе Открытие и изменение защищенного документа.

Примечание.

Адрес электронной почты для учетной записи Microsoft должен совпадать с адресом электронной почты, который указан для ограничения доступа к параметрам шифрования.

Когда пользователь с учетной записью Microsoft открывает зашифрованный документ таким образом, он автоматически создает гостевую учетную запись для клиента, если гостевая учетная запись с таким же именем еще не существует. Если гостевая учетная запись существует, ее можно использовать для открытия документов в SharePoint и OneDrive с помощью Office для Интернета, а также для открытия зашифрованных документов из поддерживаемых классических и мобильных приложений Office.

Однако в этом сценарии автоматическая гостевая учетная запись не создается сразу из-за задержки репликации. Если в параметрах шифрования указаны личные адреса электронной почты, рекомендуется создать соответствующие гостевые учетные записи в Microsoft Entra ID. Затем сообщите этим пользователям, что они должны использовать эту учетную запись для открытия зашифрованного документа из вашей организации.

Совет

Так как вы не можете быть уверены, что внешние пользователи будут использовать поддерживаемое клиентское приложение Office, предоставление общего доступа к ссылкам из SharePoint и OneDrive после создания гостевых учетных записей (для определенных пользователей) или при использовании интеграции SharePoint и OneDrive с Microsoft Entra B2B (для любого пользователя, прошедшего проверку подлинности) является более надежным способом обеспечения безопасной совместной работы с внешними пользователями.

Дальнейшие действия

Дополнительные конфигурации, которые могут потребоваться, см. в статье Ограничение доступа к клиенту. Сведения о конфигурации сетевой инфраструктуры для службы Azure Rights Management см. в разделе Брандмауэры и сетевая инфраструктура.

Если вы используете метки конфиденциальности для шифрования документов и сообщений электронной почты, вы можете быть заинтересованы в поддержке внешних пользователей и содержимого с метками, чтобы понять, какие параметры меток применяются в клиентах. Инструкции по настройке параметров шифрования меток см. в статье Ограничение доступа к содержимому с помощью меток конфиденциальности для применения шифрования.

Хотите узнать, как и когда осуществляется доступ к службе шифрования? См. пошаговое руководство по работе Azure RMS: первое использование, защита содержимого, потребление содержимого.