Выбор подходящего метода проверки подлинности для решения гибридного удостоверения Microsoft Entra

Выбор правильного метода аутентификации является первой задачей для организаций, которые хотят переместить свои приложения в облако. Это решение не должно приниматься легкомысленно по следующим причинам.

Это первое решение, принимаемое организацией, желающей перейти в облако.

Метод аутентификации является критическим компонентом присутствия организации в облаке. Он позволяет управлять доступом ко всем облачным данным и ресурсам.

Это основа всех других функций расширенной безопасности и взаимодействия с пользователем в идентификаторе Microsoft Entra ID.

Удостоверение — это новая плоскость управления ИТ-безопасностью, поэтому проверка подлинности — это защита доступа организации к новому облачному миру. Организации должны определить плоскость управления удостоверениями, которая повышает безопасность и защищает облачные приложения от несанкционированного доступа.

Примечание.

Для изменения метода проверки подлинности требуется планирование, тестирование и потенциальное время простоя. Поэтапное развертывание — отличный способ тестирования миграции пользователей из федерации в облачную проверку подлинности.

Вне области

Организации, у которых нет локального каталога, в этой статье не рассматриваются. Как правило, эти предприятия создают удостоверения только в облаке, что не требует гибридного решения для удостоверений. Облачные удостоверения существуют исключительно в облаке и не связаны с соответствующими локальными удостоверениями.

методы проверки подлинности;

Когда решение гибридного удостоверения Microsoft Entra является новым уровнем управления, проверка подлинности является основой доступа к облаку. Выбор правильного метода проверки подлинности является важным первым решением при настройке решения гибридного удостоверения Microsoft Entra. Выбранное метод проверки подлинности настраивается с помощью Microsoft Entra Подключение, которая также подготавливает пользователей в облаке.

Чтобы выбрать метод аутентификации, необходимо учитывать время, имеющуюся инфраструктуру, сложность и стоимость реализации решения. Эти факторы отличаются для каждой организации и могут изменяться с течением времени.

Идентификатор Microsoft Entra поддерживает следующие методы проверки подлинности для решений гибридных удостоверений.

Облачная аутентификация

При выборе этого метода проверки подлинности идентификатор Microsoft Entra обрабатывает процесс входа пользователей. В сочетании с единым входом пользователи могут входить в облачные приложения без повторного ввода учетных данных. При использовании облачной аутентификации вы можете выбрать один из двух вариантов:

Синхронизация хэша паролей Microsoft Entra. Самый простой способ включить проверку подлинности для локальных объектов каталога в идентификаторе Microsoft Entra. Пользователи могут использовать то же имя пользователя и пароль, что и в локальной среде, не развертывая любую другую инфраструктуру. Некоторые функции microsoft Entra ID, такие как защита идентификации и доменные службы Microsoft Entra, требуют синхронизации хэша паролей независимо от выбранного метода проверки подлинности.

Примечание.

Пароли никогда не хранятся в чистом тексте или шифруются с помощью обратимого алгоритма в идентификаторе Microsoft Entra. Дополнительные сведения о фактическом процессе синхронизации хэша паролей см. в статье "Реализация синхронизации хэша паролей с помощью Microsoft Entra Подключение Sync".

Сквозная проверка подлинности Microsoft Entra. Предоставляет простую проверку пароля для служб проверки подлинности Microsoft Entra с помощью агента программного обеспечения, работающего на одном или нескольких локальных серверах. Серверы проверяют пользователей непосредственно в локальной службе Active Directory. Это гарантирует, что проверка пароля не выполняется в облаке.

Этот метод аутентификации следует использовать организациям с требованием безопасности, предписывающим немедленное применение состояний локальных учетных записей пользователей, политик паролей и времени входа. Дополнительные сведения о фактическом процессе сквозной проверки подлинности см. в статье "Вход пользователей с помощью сквозной проверки подлинности Microsoft Entra".

Федеративная аутентификация

При выборе этого метода проверки подлинности идентификатор Microsoft Entra передает процесс проверки подлинности отдельной доверенной системе проверки подлинности, например локальная служба Active Directory службам федерации (AD FS), чтобы проверить пароль пользователя.

Система проверки подлинности может предоставлять другие расширенные требования к проверке подлинности, например стороннюю многофакторную проверку подлинности.

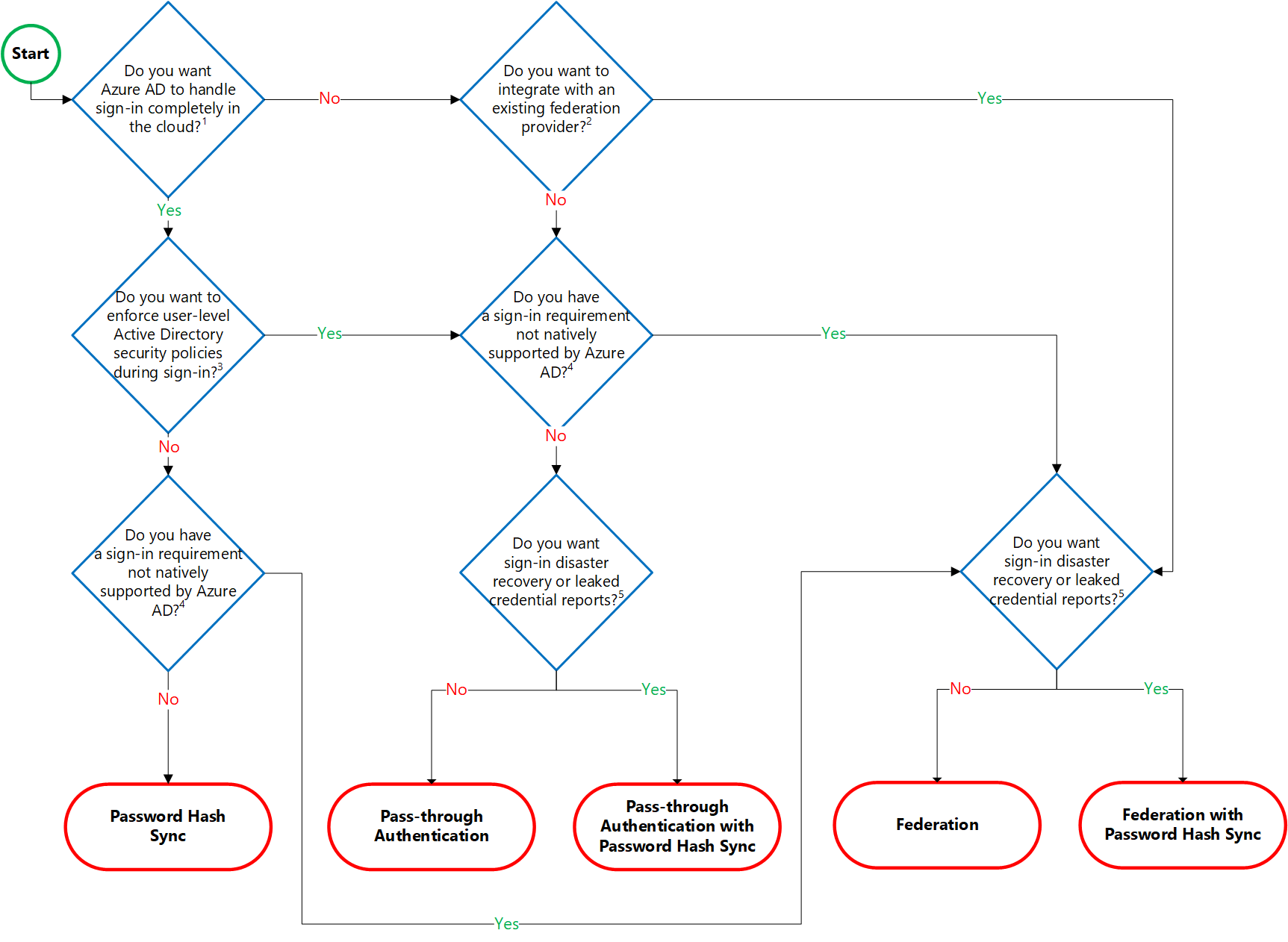

В следующем разделе с помощью дерева принятия решений вы узнаете, какой метод аутентификации подходит вам. Он помогает определить, следует ли развертывать облачную или федеративную проверку подлинности для решения гибридного удостоверения Microsoft Entra.

Дерево принятия решений

Уточнение вопросов дерева принятия решений:

- Идентификатор Microsoft Entra может обрабатывать вход для пользователей без использования локальных компонентов для проверки паролей.

- Идентификатор Microsoft Entra может передать пользователю вход в доверенный поставщик проверки подлинности, например AD FS Майкрософт.

- Если вам нужно применить, политики безопасности Active Directory уровня пользователя, такие как срок действия учетной записи, отключенная учетная запись, срок действия пароля, блокировка учетной записи и часы входа для каждого пользователя, идентификатор Microsoft Entra ID требует некоторых локальных компонентов.

- Функции входа, которые изначально не поддерживаются идентификатором Microsoft Entra:

- вход с помощью стороннего решения проверки подлинности;

- универсальное локальное решение проверки подлинности.

- Защита идентификации Microsoft Entra требуется синхронизация хэша паролей независимо от выбранного метода входа, чтобы предоставить Пользователи с отчетом об утечке учетных данных. Организации могут переключаться на синхронизацию хэшей паролей, если происходит сбой в их основном методе входа в систему и он был настроен до сбоя.

Примечание.

требуется Защита идентификации Microsoft EntraЛицензии Microsoft Entra ID P2.

Подробные рекомендации

Облачная аутентификация: синхронизация хэша паролей

Трудозатраты. Синхронизация хэша паролей требует минимальных трудозатрат для развертывания, обслуживания и обеспечения инфраструктуры. Этот уровень усилий обычно применяется к организациям, которым требуются только их пользователи для входа в Microsoft 365, приложения SaaS и другие ресурсы на основе идентификаторов Майкрософт. При включении синхронизация хэша паролей входит в процесс синхронизации Microsoft Entra Подключение и выполняется каждые две минуты.

Взаимодействие с пользователем. Чтобы улучшить возможности входа пользователей, используйте устройства, присоединенные к Microsoft Entra, или гибридные устройства, присоединенные к Microsoft Entra. Если вы не можете присоединить устройства Windows к идентификатору Microsoft Entra ID, рекомендуется развернуть простой единый вход с синхронизацией хэша паролей. Простой единый вход исключает ненужные запросы, если пользователи вошли в систему.

Сложные сценарии. Если организации решили использовать аналитические сведения из удостоверений с отчетами Защита идентификации Microsoft Entra с идентификатором Microsoft Entra ID P2. Например, в отчете об утечке учетных данных. Windows Hello для бизнеса включает в себя особые требования при использовании синхронизации хэша паролей. Доменные службы Microsoft Entra требуют синхронизации хэша паролей для подготовки пользователей с корпоративными учетными данными в управляемом домене.

Организации, требующие многофакторной проверки подлинности с синхронизацией хэша паролей, должны использовать многофакторную проверку подлинности Microsoft Entra или пользовательские элементы управления условного доступа. Эти организации не могут использовать методы многофакторной проверки подлинности сторонних производителей или локальные методы многофакторной проверки подлинности, использующие федерацию.

Примечание.

Для условного доступа Microsoft Entra требуются лицензии Microsoft Entra ID P1 .

Непрерывность бизнес-процессов. Использование синхронизации хэша паролей с облачной аутентификацией обеспечивает высокий уровень доступности в качестве облачной службы, которая охватывает все центры обработки данных Майкрософт. Чтобы убедиться, что синхронизация хэша паролей не завершается в течение длительных периодов, разверните второй сервер Microsoft Entra Подключение в промежуточном режиме в резервной конфигурации.

Рекомендации. В настоящее время синхронизация хэша паролей не обеспечивает немедленное изменение состояния локальных учетных записей. В этой ситуации пользователь имеет доступ к облачным приложениям, пока состояние учетной записи пользователя не будет синхронизировано с идентификатором Microsoft Entra. Если организации могут преодолеть это ограничение, активируя новый цикл синхронизации после того, как администраторы выполнят массовые процедуры обновления состояния локальных учетных записей пользователей. Примером может быть отключение учетных записей.

Примечание.

Срок действия пароля истек и состояния блокировки учетной записи в настоящее время не синхронизируются с идентификатором Microsoft Entra с Подключение Microsoft Entra. Когда вы изменяете пароль пользователя и задаете пароль при следующем флаге входа, хэш паролей не будет синхронизирован с идентификатором Microsoft Entra с microsoft Entra Подключение, пока пользователь не изменит свой пароль.

Ознакомьтесь с реализацией синхронизации хэша паролей, чтобы получить указания по развертыванию.

Облачная аутентификация: сквозная аутентификация

Трудозатраты. Для сквозной аутентификации требуется один или несколько (рекомендуется три) упрощенных агентов, установленных на серверах. Эти агенты должны иметь доступ к вашим локальным доменным службам Active Directory, включая локальные контроллеры домена AD. Им необходим исходящий доступ к Интернету и доступ к контроллерам домена. По этой причине не поддерживается развертывание агентов в сети периметра.

Для сквозной аутентификации требуется неограниченный сетевой доступ к контроллерам домена. Весь сетевой трафик зашифрован и ограничен запросами аутентификации. Дополнительные сведения об этом процессе см. в статье о безопасности в сквозной аутентификации.

Взаимодействие с пользователем. Чтобы улучшить возможности входа пользователей, используйте устройства, присоединенные к Microsoft Entra, или гибридные устройства, присоединенные к Microsoft Entra. Если вы не можете присоединить устройства Windows к идентификатору Microsoft Entra ID, рекомендуется развернуть простой единый вход с синхронизацией хэша паролей. Простой единый вход исключает ненужные запросы, если пользователи вошли в систему.

Сложные сценарии. Сквозная аутентификация принудительно применяет политику локальных учетных записей во время входа. Например, доступ запрещен, если состояние учетной записи локального пользователя отключено, заблокировано или срок действия пароля истекает или попытка входа выходит за пределы часов, когда пользователь может войти.

Организации, требующие многофакторной проверки подлинности с сквозной проверкой подлинности, должны использовать многофакторную проверку подлинности Microsoft Entra или пользовательские элементы управления условного доступа. Эти организации не могут использовать метод многофакторной проверки подлинности сторонних производителей или локальный метод многофакторной проверки подлинности. Для использования расширенных функций требуется, чтобы синхронизация хэша паролей была развернута независимо от того, реализуется ли сквозная аутентификация. Например, это требуется для получения отчетов об утечке учетных данных службы "Защита идентификации".

Непрерывность бизнес-процессов. Рекомендуется развернуть два дополнительных агента сквозной аутентификации. Эти дополнительные компоненты в дополнение к первому агенту на сервере Microsoft Entra Подключение. Это другое развертывание обеспечивает высокий уровень доступности запросов проверки подлинности. Если развернуты три агента, один агент все еще может выйти из строя, если другой агент отключен для обслуживания.

Развертывание синхронизации хэша паролей в дополнение к сквозной аутентификации дает еще одно преимущество. Это обеспечивает резервный метод аутентификации на случай, если основной метод аутентификации станет недоступен.

Рекомендации. Синхронизацию хэша паролей можно использовать в качестве резервного метода аутентификации для сквозной аутентификации на случай, если агентам не удается проверить учетные данные пользователя из-за значительного сбоя в локальной среде. Отработка отказа в синхронизацию хэша паролей не происходит автоматически, и для переключения метода входа вручную необходимо использовать Microsoft Entra Подключение.

Ознакомьтесь с часто задаваемыми вопросами и другими вопросами о сквозной аутентификации, включая поддержку альтернативного идентификатора.

Ознакомьтесь с реализацией сквозной аутентификации, чтобы узнать о шагах по развертыванию.

Федеративная аутентификация

Трудозатраты. Использование системы федеративной проверки подлинности зависит от внешней доверенной системы для аутентификации пользователей. Некоторые компании хотят повторно использовать свои существующие федеративные системные инвестиции с их решением гибридного удостоверения Microsoft Entra. Обслуживание и управление федеративной системой выходит за пределы контроля идентификатора Microsoft Entra. Именно от организации, использующей федеративную систему, зависит ее безопасное развертывание и способность обрабатывать нагрузку аутентификации.

Взаимодействие с пользователем. Взаимодействие с пользователем при использовании федеративной проверки подлинности зависит от реализации функций, топологии и конфигурации фермы федерации. Некоторым организациям требуется такая гибкость для адаптации и настройки доступа к ферме федерации в соответствии с их требованиями к безопасности. Например, можно настроить внутренне подключенных пользователей и устройства для автоматического входа в систему без запроса учетных данных. Такая конфигурация работает, так как пользователи уже выполнили вход на своих устройствах. При необходимости некоторые расширенные функции безопасности могут усложнить процесс входа пользователей.

Сложные сценарии. Федеративное решение проверки подлинности требуется, если у клиентов есть требование проверки подлинности, что идентификатор Microsoft Entra не поддерживается в собственном коде. Ознакомьтесь с подробными сведениями, чтобы выбрать подходящий вариант входа в систему. Рассмотрим наиболее распространенные требования:

- Сторонние многофакторные поставщики, требующие федеративного поставщика удостоверений.

- Аутентификация с использованием решения для аутентификации стороннего производителя. См. список совместимости федерации Microsoft Entra.

- Для входа в систему требуется имя sAMAccountName, например «ДОМЕН\имя пользователя», а не имя участника-пользователя (UPN), например user@domain.com.

Непрерывность бизнес-процессов. Как правило, для федеративных систем требуется массив серверов с балансировкой нагрузки, называемый фермой. Эта ферма настраивается в топологии с внутренней сетью и сетью периметра для обеспечения высокого уровня доступности запросов на аутентификацию.

Синхронизацию хэша паролей можно развернуть с федеративной проверкой подлинности в качестве резервного метода аутентификации на случай, когда основной метод аутентификации недоступен. Например, если недоступны локальные серверы. Некоторым крупным корпоративным организациям требуется решение федерации для поддержки нескольких точек доступа в Интернет, настроенных с использованием гео-DNS для запросов на аутентификацию с низкой задержкой.

Рекомендации. Федеративные системы обычно требуют более значительных инвестиций в локальную инфраструктуру. Большинство организаций выбирает этот вариант, если они уже вложили средства в локальную федерацию. И если действует строгое бизнес-требование использовать один поставщик удостоверений. Федерация более сложна с точки зрения работы и устранения неполадок по сравнению с облачными решениями аутентификации.

Для неизменяемого домена, который не может быть проверен в идентификаторе Microsoft Entra, требуется дополнительная конфигурация для реализации входа в систему идентификатора пользователя. Это требование называется поддержкой альтернативного имени для входа. Ознакомьтесь со статьей о настройке альтернативного имени для входа, чтобы узнать об ограничениях и требованиях. Если вы решили использовать стороннего поставщика многофакторной проверки подлинности с федерацией, убедитесь, что поставщик поддерживает WS-Trust, чтобы разрешить устройствам присоединиться к идентификатору Microsoft Entra.

Ознакомьтесь с развертыванием серверов федерации, чтобы получить указания по развертыванию.

Примечание.

При развертывании решения гибридного удостоверения Microsoft Entra необходимо реализовать одну из поддерживаемых топологий Microsoft Entra Подключение. Дополнительные сведения о поддерживаемых и неподдерживаемых конфигурациях см. в топологиях microsoft Entra Подключение.

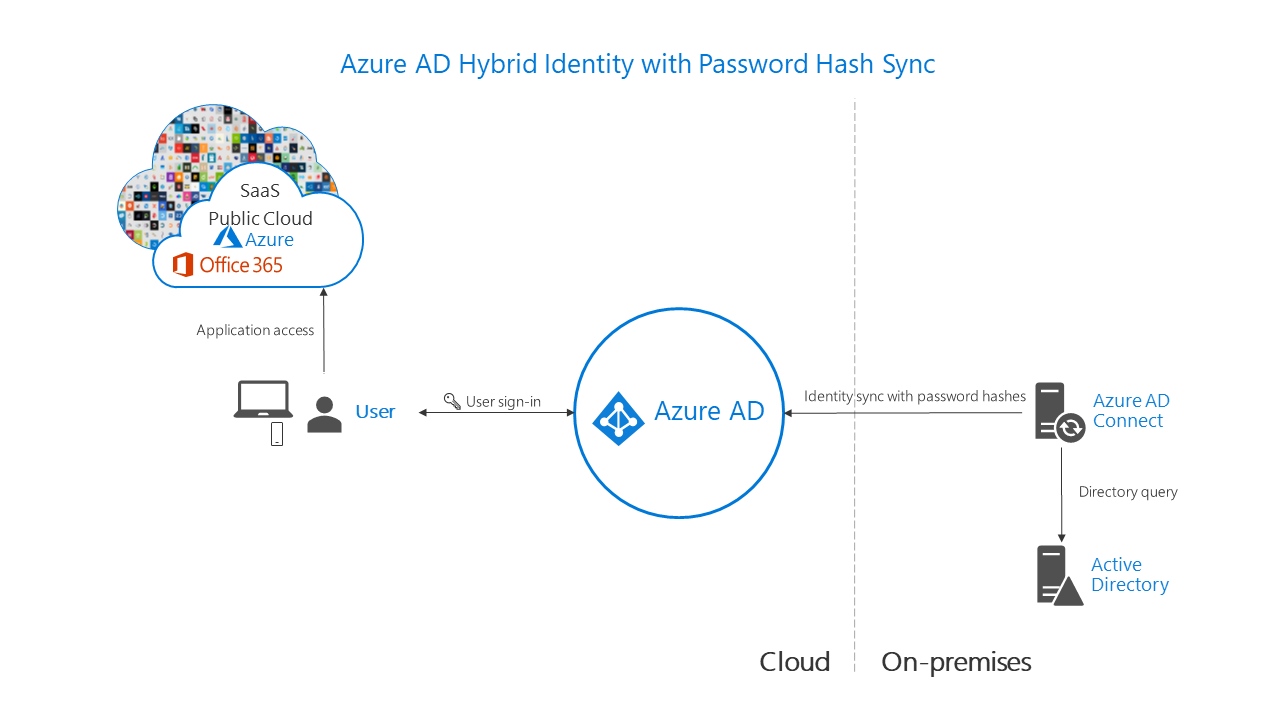

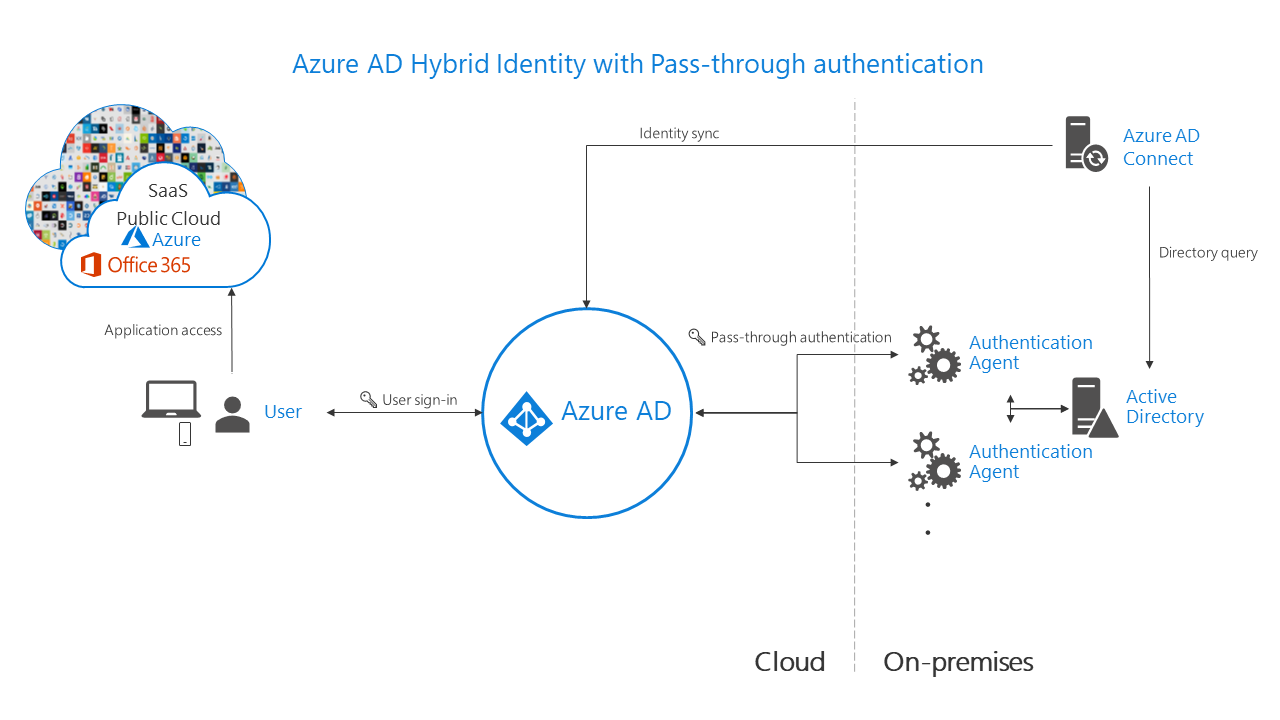

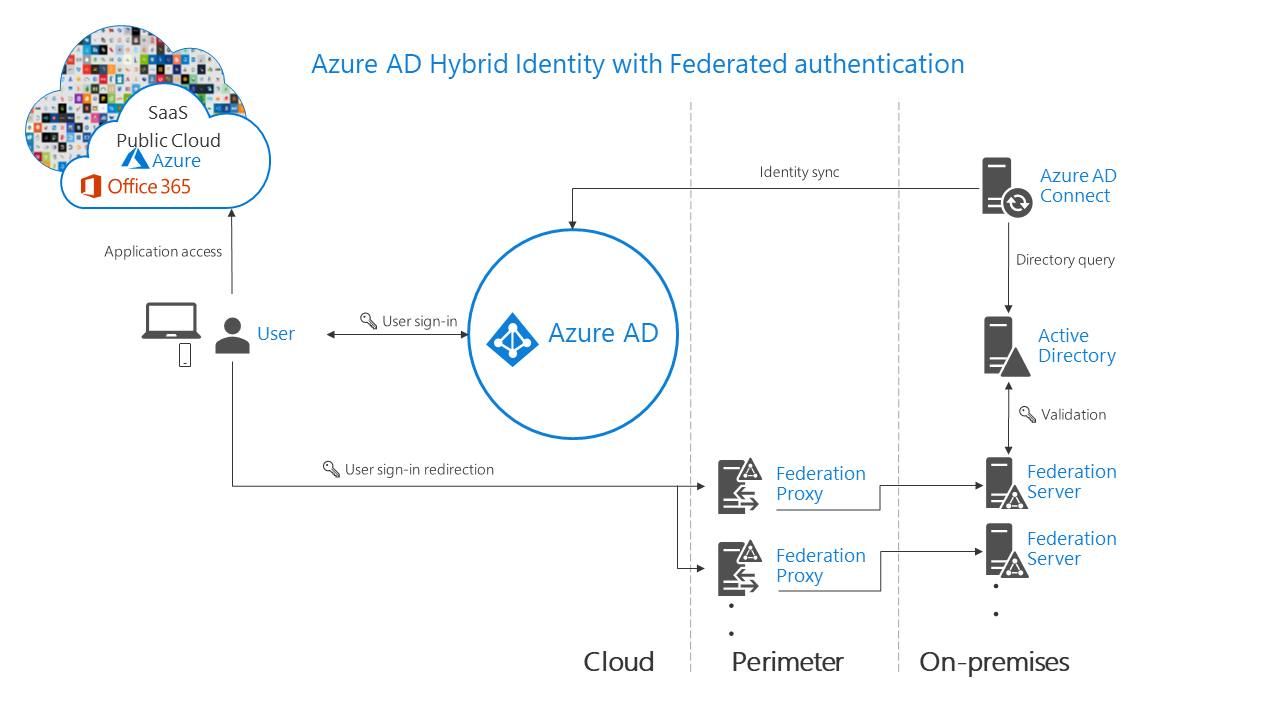

Схемы архитектуры

На следующих схемах описаны компоненты архитектуры высокого уровня, необходимые для каждого метода проверки подлинности, которые можно использовать с решением гибридного удостоверения Microsoft Entra. Она содержит обзор для сравнения различий между решениями.

Простота решения для синхронизации хеша паролей:

Требования агента к сквозной аутентификации с использованием двух агентов для обеспечения избыточности:

Компоненты, необходимые для федерации в сети периметра и внутренней сети организации:

Сравнение методов

| Фактор | Синхронизация хэша паролей | Сквозная проверка подлинности | Федерация с AD FS |

|---|---|---|---|

| Где происходит аутентификация? | В облаке | В облаке после безопасного обмена данными проверки пароля с локальным агентом аутентификации | Локально |

| Каковы требования к локальному серверу за пределами системы подготовки: Microsoft Entra Подключение? | нет | Один сервер для каждого дополнительного агента аутентификации | Не менее двух серверов AD FS Не менее двух WAP-серверов в сети периметра |

| Каковы локальные требования к доступу к Интернету и сетевым подключениям помимо системы подготовки? | нет | Исходящий доступ к Интернету с серверов, где работают агенты аутентификации | Входящий доступ к Интернету к WAP-серверам в сети периметра Входящий сетевой доступ к серверам AD FS с WAP-серверов в сети периметра Балансировка сетевой нагрузки |

| Существует ли требование к TLS/SSL-сертификату? | No | No | Да |

| Имеется ли решение для мониторинга работоспособности? | Необязательное | Состояние агента, предоставленное Центром администрирования Microsoft Entra | Microsoft Entra Подключение Health |

| Пользователи получают единый вход в облачные ресурсы с присоединенных к домену устройств в корпоративной сети? | Да с устройствами, присоединенными к Microsoft Entra, гибридными устройствами Microsoft Entra, подключаемым модулем единого входа Microsoft Enterprise для устройств Apple или простым единым входом | Да с устройствами, присоединенными к Microsoft Entra, гибридными устройствами Microsoft Entra, подключаемым модулем единого входа Microsoft Enterprise для устройств Apple или простым единым входом | Да |

| Какие типы входа поддерживаются? | UserPrincipalName и пароль Встроенная проверка подлинности Windows с простым единым входом Альтернативный идентификатор входа Устройства, присоединенные к Microsoft Entra Гибридные устройства, присоединенные к Microsoft Entra Аутентификация с использованием сертификатов и смарт-карт |

UserPrincipalName и пароль Встроенная проверка подлинности Windows с простым единым входом Альтернативный идентификатор входа Устройства, присоединенные к Microsoft Entra Гибридные устройства, присоединенные к Microsoft Entra Аутентификация с использованием сертификатов и смарт-карт |

UserPrincipalName и пароль sAMAccountName и пароль Встроенная проверка подлинности Windows Аутентификация с использованием сертификатов и смарт-карт Альтернативный идентификатор входа |

| Поддерживается ли Windows Hello для бизнеса? | Модель доверия на основе ключей Гибридное доверие к облаку |

Модель доверия на основе ключей Гибридное доверие к облаку Для обоих требуется функциональный уровень домена Windows Server 2016 |

Модель доверия на основе ключей Гибридное доверие к облаку Модель доверия на основе сертификатов |

| Какие варианты многофакторной проверки подлинности существуют? | Многофакторная проверка подлинности Microsoft Entra Пользовательские элементы управления для функции условного доступа * |

Многофакторная проверка подлинности Microsoft Entra Пользовательские элементы управления для функции условного доступа * |

Многофакторная проверка подлинности Microsoft Entra Стороннее решение многофакторной идентификации Пользовательские элементы управления для функции условного доступа * |

| Какие состояния учетной записи пользователя поддерживаются? | Отключенные учетные записи (до 30-минутной задержки) |

Отключенные учетные записи Учетная запись заблокирована Срок действия учетной записи истек Срок действия пароля истек Время входа |

Отключенные учетные записи Учетная запись заблокирована Срок действия учетной записи истек Срок действия пароля истек Время входа |

| Какие варианты условного доступа поддерживаются? | Условный доступ Microsoft Entra с идентификатором Microsoft Entra P1 или P2 | Условный доступ Microsoft Entra с идентификатором Microsoft Entra P1 или P2 | Условный доступ Microsoft Entra с идентификатором Microsoft Entra P1 или P2 Правила утверждений AD FS |

| Поддерживается ли блокировка устаревших протоколов? | Да | Да | Да |

| Можно ли настроить логотип, изображение и описание на страницах входа? | Да, с идентификатором Microsoft Entra ID P1 или P2 | Да, с идентификатором Microsoft Entra ID P1 или P2 | Да |

| Какие дополнительные сценарии поддерживаются? | Интеллектуальная блокировка паролей Отчеты об утечке учетных данных с идентификатором Microsoft Entra ID P2 |

Интеллектуальная блокировка паролей | Система аутентификации нескольких сайтов с низкой задержкой Блокировка экстрасети AD FS Интеграция со сторонними системами идентификации |

Примечание.

Пользовательские элементы управления в условном доступе Microsoft Entra в настоящее время не поддерживают регистрацию устройств.

Рекомендации

Система удостоверений обеспечивает доступ пользователей к приложениям, которые вы переносите и делаете доступными в облаке. Используйте или включите синхронизацию хэша паролей с любым используемым методом проверки подлинности по следующим причинам:

Высокий уровень доступности и аварийное восстановление. Сквозная аутентификация и федерация зависят от локальной инфраструктуры. Для сквозной аутентификации локальная инфраструктура охватывает серверное оборудование и возможности сетевого подключения, необходимые агентам сквозной аутентификации. Локальный охват для федерации даже больше, так как нужны серверы в сети периметра для отправки запросов на аутентификацию на прокси-сервер и внутренние серверы федерации.

Чтобы избежать появления единых точек отказа, разверните избыточные серверы. Это обеспечит непрерывную обработку запросов на аутентификацию при сбое любого компонента. Сквозная аутентификация и федерация зависят также от контроллеров домена для реагирования на запросы на аутентификацию, сбой которых также возможен. Многие из этих компонентов требуют обслуживания для обеспечения работоспособности. Вероятность простоев повышается, если обслуживание не запланировано и реализовано неправильно.

Обработка локальных сбоев. Последствия локальных сбоев из-за кибератаки или аварии могут быть существенными, начиная от ущерба репутации бренда до неспособности организации справиться с атакой. Не так давно многие организации стали жертвами вредоносных атак, включая целевые программы-шантажисты, что привело к отключению локальных серверов. Помогая клиентам справиться с такими видами атак, корпорация Майкрософт выделила две категории организаций:

Организации, которые ранее также включили синхронизацию хэша паролей поверх федеративной или сквозной аутентификации, изменили свой основной метод проверки подлинности для использования синхронизации хэша паролей. Они восстановили работу в течение нескольких часов. Используя доступ к электронной почте через Microsoft 365, они работали для устранения проблем и доступа к другим облачным рабочим нагрузкам.

Организациям, которые ранее не включили синхронизацию хэша паролей, пришлось прибегнуть к ненадежным внешним системам электронной почты потребителей для устранения проблем. В таких случаях восстановление локальной инфраструктуры удостоверений заняло несколько недель, прежде чем пользователи смогли снова войти в облачные приложения.

Защита идентификации. Одним из лучших способов защиты пользователей в облаке является Защита идентификации Microsoft Entra с идентификатором Microsoft Entra ID P2. Корпорация Майкрософт постоянно ищет в Интернете списки пользователей и паролей, которые злоумышленники продают и предоставляют на теневых веб-сайтах. Идентификатор Microsoft Entra может использовать эти сведения для проверки того, скомпрометируются ли какие-либо имена пользователей и пароли в вашей организации. Поэтому очень важно включить синхронизацию хэша паролей независимо от используемого метода аутентификации, будь то федеративная или сквозная аутентификация. Сведения об утечке учетных данных представляются в виде отчета. Эти сведения можно использовать, чтобы блокировать пользователей или вынудить их сменить пароль при попытке выполнить вход с помощью скомпрометированного пароля.

Заключение

В этой статье описываются различные варианты аутентификации, которые организации могут настроить и развернуть для поддержки доступа в облачные приложения. Для удовлетворения различных бизнес-требований, технических требований и требований безопасности организации могут выбрать между синхронизацией хэша паролей, сквозной аутентификацией и федерацией.

Рассмотрите каждый метод аутентификации. Соответствуют ли вашим бизнес-требованиям трудозатраты, необходимые для развертывания решения, и взаимодействие с пользователем при входе в систему? Оцените, нужны ли вашей организации расширенные сценарии и возможности обеспечения непрерывности бизнес-процессов каждого метода аутентификации. Наконец, учтите рекомендации для каждого метода аутентификации. Возможно, какая-либо из них изменит ваше решение.

Следующие шаги

В современном мире угрозы присутствуют 24 часа в день и приходят из разных стран. Реализация правильного метода аутентификации поможет снизить риски для безопасности и защитить удостоверения.

Начните работу с идентификатором Microsoft Entra и разверните подходящее решение проверки подлинности для вашей организации.

Если вы планируете перейти с федеративной аутентификации на облачную, узнайте больше об изменении метода входа. Чтобы спланировать и реализовать миграцию, используйте эти планы развертывания проекта или рассмотрите возможность использования новой функции поэтапного развертывания для переноса федеративных пользователей на использование облачной проверки подлинности в поэтапном подходе.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по