В этой статье приведены рекомендации по использованию Приватный канал Azure в топологии сети концентратора и периферийной сети. Целевая аудитория включает архитекторов сети и архитекторов облачных решений. В частности, в этом руководстве описывается, как использовать частную конечную точку Azure для частного доступа к ресурсам платформы как услуга (PaaS).

Это руководство не охватывает интеграцию виртуальных сетей, конечные точки службы и другие решения для подключения компонентов инфраструктуры как службы (IaaS) к ресурсам Azure PaaS. Дополнительные сведения об этих решениях см. в статье "Интеграция служб Azure с виртуальными сетями для изоляции сети".

Обзор

В следующих разделах содержатся общие сведения о Приватный канал и ее среде.

Топологии концентраторов и периферийных узлов Azure

Концентратор и периферийная топология — это топология сети, которую можно использовать в Azure. Эта топология хорошо подходит для эффективного управления службами коммуникации и требованиями к безопасности в масштабе. Дополнительные сведения о сетевых моделях с концентраторами и периферийными сетями см . в топологии сети с концентраторами и периферийными устройствами.

Используя архитектуру концентратора и периферийной, вы можете воспользоваться следующими преимуществами:

- Развертывание отдельных рабочих нагрузок между центральными ИТ-командами и командами рабочей нагрузки

- Экономия затрат путем минимизации избыточных ресурсов

- Эффективное управление сетями путем централизованного использования служб, совместно использующих несколько рабочих нагрузок

- Преодоление ограничений, связанных с одной подпиской Azure

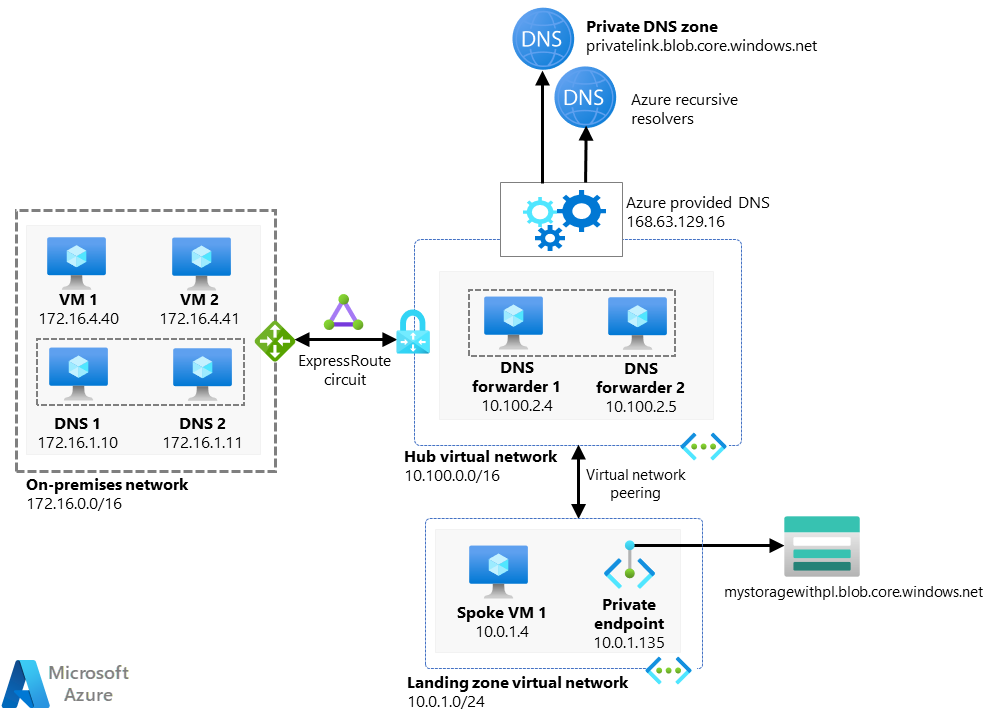

На этой схеме показана обычная топология концентраторов и периферийных узлов, которую можно развернуть в Azure:

В левой части диаграммы содержится пунктирное поле, помеченное локальной сетью. Он содержит значки для виртуальных машин и серверов доменных имен. Двунаправленная стрелка соединяет это поле с пунктирной рамкой в правой виртуальной сети концентратора с метками. Значок выше этой стрелки помечен Azure ExpressRoute. В центральной коробке содержатся значки для пересылки D N S. Стрелки указывают от центрального поля на значки для частных зон D N S. Двунаправленная стрелка подключает поле концентратора к прямоугольнику под ней виртуальной сетью целевой зоны. Справа от стрелки значок помечен пирингом виртуальной сети. Поле целевой зоны содержит значки для виртуальной машины и частной конечной точки. Стрелка указывает с частной конечной точки на значок хранилища, который находится за пределами целевой зоны.

Скачайте файл PowerPoint этой архитектуры.

Эта архитектура является одним из двух вариантов сетевой топологии, поддержка Azure. В этой классической эталонной структуре используются базовые сетевые компоненты, такие как Azure виртуальная сеть, пиринг виртуальных сетей и определяемые пользователем маршруты (определяемые пользователем). При использовании концентратора и периферийных служб вы отвечаете за настройку служб. Кроме того, необходимо убедиться, что сеть соответствует требованиям безопасности и маршрутизации.

Azure Виртуальная глобальная сеть предоставляет альтернативу развертываниям в масштабе. Эта служба использует упрощенную сетевую структуру. Виртуальная глобальная сеть также снижает затраты на конфигурацию, связанные с маршрутизацией и безопасностью.

Приватный канал поддерживает различные варианты традиционных сетей и периферийных сетей, а также для Виртуальная глобальная сеть сетей.

Приватный канал

Приватный канал предоставляет доступ к службам через сетевой интерфейс частной конечной точки. Частная конечная точка использует частный IP-адрес из виртуальной сети. Вы можете получить доступ к различным службам по частному IP-адресу:

- Службы Azure PaaS

- Клиентские службы, на которые размещаются Azure

- Партнерские службы, на которые размещаются Azure

Трафик между виртуальной сетью и службой, к которую вы обращаетесь через магистраль сети Azure. В результате вы больше не обращаетесь к службе через общедоступную конечную точку. Дополнительные сведения см. в разделе "Что такое Приватный канал Azure?".

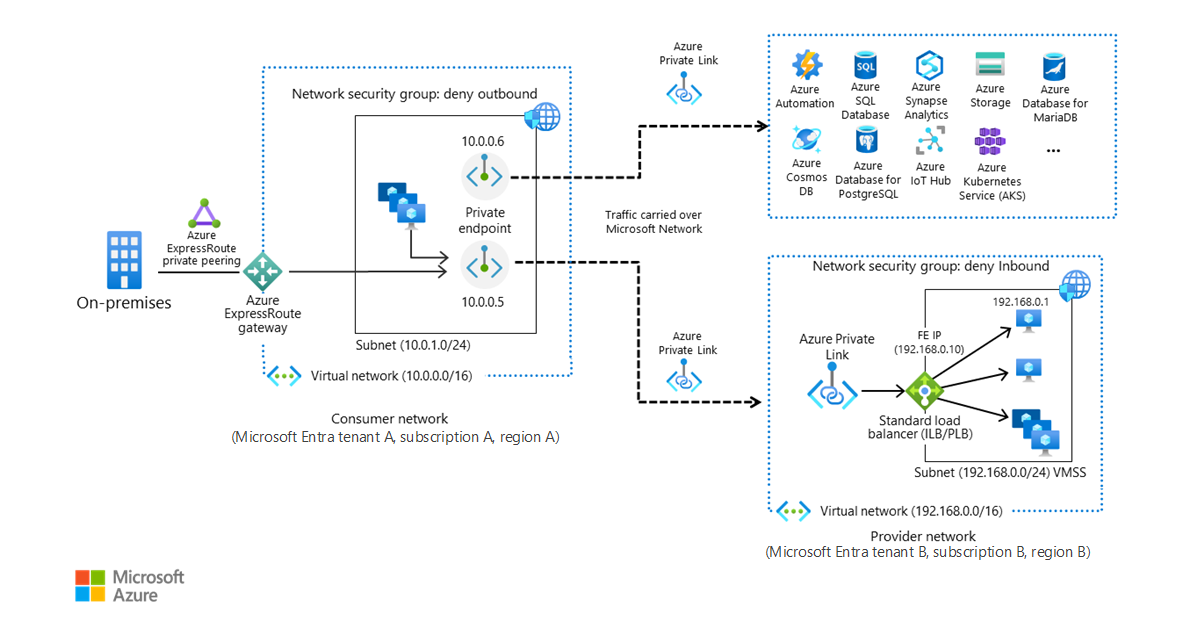

На следующей схеме показано, как локальные пользователи подключаются к виртуальной сети и используют Приватный канал для доступа к ресурсам PaaS:

Схема содержит пунктирное поле в левой сети потребителей с метками. Значок находится на границе и помечен Azure ExpressRoute. За пределами поля слева значок для локальных пользователей и частного пиринга. Внутри поля находится меньшая точка с меткой подсети с меткой "Подсеть", содержащая значки для компьютеров и частных конечных точек. Граница меньшего поля содержит значок для группы безопасности сети. Две пунктирные стрелки вытекают из внутреннего поля. Они также проходят через границу внешнего ящика. Один указывает на пунктирное поле справа, заполненное значками для служб Azure. Другая стрелка указывает на пунктирное поле в правой сети поставщика с метками. Поле сети поставщика содержит меньшее пунктирное поле и значок для Приватный канал Azure. Меньшее пунктирное поле содержит значки для компьютеров. Его граница содержит два значка: один для подсистемы балансировки нагрузки и один для группы безопасности сети.

Скачайте файл PowerPoint этой архитектуры.

Дерево принятия решений для развертывания Приватный канал

Частные конечные точки можно развернуть в концентраторе или в периферийной сети. Некоторые факторы определяют, какое расположение лучше всего подходит для каждой ситуации. Эти факторы важны для служб Azure PaaS, а также для клиентских и партнерских служб, размещенных в Azure.

Вопросы, на которые следует ответить

Используйте следующие вопросы, чтобы определить оптимальную конфигурацию для вашей среды:

Виртуальная глобальная сеть ли решение по подключению к сети?

Если вы используете Виртуальная глобальная сеть, можно развернуть только частные конечные точки в периферийных виртуальных сетях, подключенных к виртуальному концентратору. Вы не можете развертывать ресурсы в виртуальном концентраторе или защищенном концентраторе.

Дополнительные сведения об интеграции частной конечной точки в сеть см. в следующих статьях:

- Использование Приватного канала в Виртуальной глобальной сети

- Настройка маршрутизации виртуального концентратора

Вы используете сетевое виртуальное устройство (NVA), например Брандмауэр Azure?

Трафик к частной конечной точке использует магистраль сети Azure и шифруется. Возможно, потребуется записать или отфильтровать этот трафик. Кроме того, может потребоваться использовать брандмауэр для анализа трафика, который передается в частную конечную точку, если вы используете брандмауэр в любой из следующих областей:

- На разных периферийных устройствах

- Между центром и периферийными устройствами

- Между локальными компонентами и сетями Azure

В этом случае разверните частные конечные точки в центре в выделенной подсети. Это соглашение:

- Упрощает настройку правила преобразования безопасных сетевых адресов (SNAT). Вы можете создать одно правило SNAT в NVA для трафика в выделенную подсеть, содержащую частные конечные точки. Трафик можно направлять в другие приложения без применения SNAT.

- Упрощает конфигурацию таблицы маршрутов. Для трафика, который передается в частные конечные точки, можно добавить правило для маршрутизации трафика через NVA. Это правило можно повторно использовать во всех периферийных устройствах, шлюзах виртуальной частной сети (VPN) и шлюзах Azure ExpressRoute.

- Позволяет применять правила группы безопасности сети для входящего трафика в подсети, которую вы выделяете частной конечной точке. Эти правила фильтруют трафик к ресурсам. Они предоставляют единое место для управления доступом к ресурсам.

- Централизованное управление частными конечными точками. При развертывании всех частных конечных точек в одном месте можно более эффективно управлять ими во всех виртуальных сетях и подписках.

Если для всех рабочих нагрузок требуется доступ к каждому ресурсу PaaS, который вы защищаете с помощью Приватный канал, эта конфигурация подходит. Но если рабочие нагрузки обращаются к разным ресурсам PaaS, не развертывайте частные конечные точки в выделенной подсети. Вместо этого улучшайте безопасность, следуя принципу наименьших привилегий:

- Поместите каждую частную конечную точку в отдельную подсеть.

- Предоставляют только рабочие нагрузки, использующие защищенный доступ к ресурсу.

Используется ли частная конечная точка из локальной системы?

Если вы планируете использовать частные конечные точки для доступа к ресурсам из локальной системы, разверните конечные точки в центре. С помощью этого соглашения вы можете воспользоваться некоторыми преимуществами, описанными в предыдущем разделе:

- Использование групп безопасности сети для управления доступом к ресурсам

- Управление частными конечными точками в централизованном расположении

Если вы планируете получить доступ к ресурсам из приложений, развернутых в Azure, ситуация отличается:

- Если только одному приложению требуется доступ к ресурсам, разверните частную конечную точку в периферийной точке этого приложения.

- Если нескольким приложениям требуется доступ к ресурсам, разверните частную конечную точку в центре.

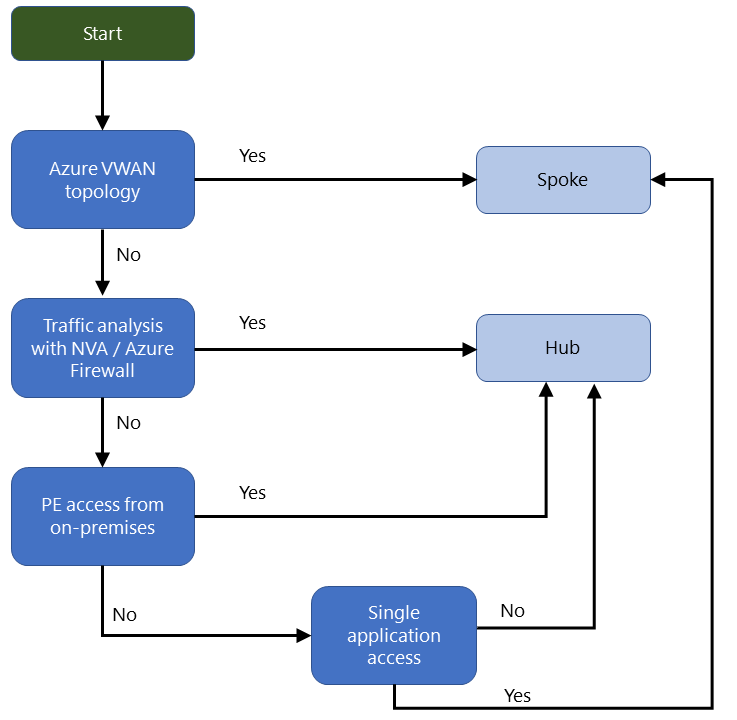

Блок-схема

В следующей блок-схеме приведены различные параметры и рекомендации. Так как каждый клиент имеет уникальную среду, учитывайте требования вашей системы при принятии решения о расположении частных конечных точек.

В верхней части блок-схемы находится зеленый прямоугольник с меткой "Пуск". Стрелка указывает с этого поля на синий прямоугольник, помеченный топологией Azure Virtual W A N. Две стрелки вытекают из этого поля. Одна метка "Да" указывает на оранжевую коробку с меткой "Периферийный". Вторая стрелка помечена как No. Он указывает на синий прямоугольник, помеченный анализ трафика с помощью N V A или Брандмауэр Azure. Две стрелки также выходят из поля анализа трафика. Один помеченный "Да" указывает на оранжевый прямоугольник, помеченный концентратором. Вторая стрелка помечена как No. Он указывает на синий прямоугольник, помеченный доступ к частной конечной точке из локальной среды. Две стрелки вытекают из поля "Частная конечная точка". Один помеченный "Да" указывает на оранжевый прямоугольник, помеченный концентратором. Вторая стрелка помечена как No. Он указывает на синий прямоугольник, помеченный доступ к одному приложению. Две стрелки вытекают из этого поля. Один помеченный "Нет" указывает на оранжевый прямоугольник, помеченный концентратором. Вторая стрелка помечена как "Да". Он указывает на оранжевую коробку с меткой "Периферийный".

Скачайте файл PowerPoint этой архитектуры.

Рекомендации

Некоторые факторы могут повлиять на реализацию частной конечной точки. Они применяются к службам Azure PaaS и клиентским и партнерским службам, размещенным в Azure. При развертывании частной конечной точки следует учитывать следующие моменты:

Сеть

При использовании частной конечной точки в периферийной виртуальной сети таблица маршрутов по умолчанию подсети включает /32 маршрут с типом следующего прыжка InterfaceEndpoint.

Если вы используете традиционную топологию концентратора и периферийных узлов:

- Этот эффективный маршрут можно увидеть на уровне сетевого интерфейса виртуальных машин.

- Дополнительные сведения см. в статье Диагностика проблем с маршрутизацией виртуальных машин.

Если вы используете Виртуальная глобальная сеть:

- Этот маршрут отображается в эффективных маршрутах виртуального концентратора.

- Дополнительные сведения см. в разделе "Просмотр эффективных маршрутов виртуального концентратора".

Маршрут /32 распространяется на следующие области:

- Любой пиринг виртуальной сети, настроенный вами

- Любое ПОДКЛЮЧЕНИЕ VPN или ExpressRoute к локальной системе

Чтобы ограничить доступ из концентратора или локальной системы к частной конечной точке, используйте группу безопасности сети в подсети, в которой развернута частная конечная точка. Настройте соответствующие правила для входящего трафика.

Разрешение имен

Компоненты в виртуальной сети связывают частный IP-адрес с каждой частной конечной точкой. Эти компоненты могут разрешать только частный IP-адрес, если вы используете определенную настройку системы доменных имен (DNS). Если вы используете пользовательское решение DNS, рекомендуется использовать группы зон DNS. Интеграция частной конечной точки с централизованной частной зоной DNS Azure. Это не имеет значения, развернуты ли ресурсы в концентраторе или в периферийных устройствах. Свяжите частную зону DNS со всеми виртуальными сетями, которые должны разрешать DNS-имя частной конечной точки.

С помощью этого подхода локальные и клиенты Azure DNS могут разрешать имя и получать доступ к частному IP-адресу. Сведения о эталонной реализации см. в Приватный канал и интеграции DNS в большом масштабе.

Затраты

- При использовании частной конечной точки в пиринге региональной виртуальной сети плата за трафик в частную конечную точку не взимается.

- Затраты на пиринг по-прежнему применяются к другому трафику ресурсов инфраструктуры, который передается через пиринг виртуальной сети.

- При развертывании частных конечных точек в разных регионах Приватный канал ставки и глобальный пиринговый трафик применяются.

Дополнительные сведения см. в разделе о ценах на пропускную способность.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участниками.

Автор субъекта:

- Хосе Анджел Фернандес Родригес | Старший специалист GBB

Другой участник:

- Ivens Applyrs | Product Manager 2

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Звездообразная топологии сети в Azure

- Звездообразная топологии сети в Azure

- доступность Приватный канал Azure

- Что такое частная конечная точка Azure

- Что такое виртуальная сеть Azure?

- Что такое Azure DNS?

- Что такое частная зона Azure DNS?

- Использование Брандмауэра Azure для проверки трафика, предназначенного для частной конечной точки

- Как группы безопасности сети фильтруют сетевой трафик

Связанные ресурсы

- Бессерверная обработка потока событий в виртуальной сети с частными конечными точками

- Защита бота канала Microsoft Teams и веб-приложения за брандмауэром

- Частное подключение веб-приложения к Базе данных SQL Azure

- [Веб-приложение с несколькими регионами с частным подключением к базе данных] [Веб-приложение с несколькими регионами с частным подключением к базе данных]