Брандмауэр Azure сценариях проверки трафика, предназначенного для частной конечной точки

Примечание.

Сведения о защите трафика, предназначенного для частных конечных точек в Виртуальной глобальной сети Azure, с помощью защищенного виртуального концентратора см. в этой статье.

Частная конечная точка Azure — ключевой компонент для создания Приватного канала Azure. Частные конечные точки позволяют ресурсам Azure, развернутым в виртуальной сети, конфиденциально взаимодействовать с ресурсами приватного канала.

Частные конечные точки позволяют ресурсам обращаться к службе приватного канала, развернутой в виртуальной сети. Доступ к частной конечной точке через пиринг между виртуальными сетями и локальные сетевые подключения расширяет возможности подключения.

Вам может потребоваться проверка или блокировка трафика от клиентов к службам, предоставляемым через частные конечные точки. Выполняйте эту проверку с помощью Брандмауэра Azure или стороннего сетевого виртуального модуля.

Действительны следующие ограничения.

Трафик групп безопасности сети (NSG) пропускается из частных конечных точек из-за отключения политик сети для подсети в виртуальной сети по умолчанию. Чтобы использовать политики сети, такие как определяемые пользователем маршруты и группы безопасности сети, необходимо включить поддержку политики сети для подсети. Этот параметр применим только к частным конечным точкам в подсети. Этот параметр влияет на все частные конечные точки в подсети. Для других ресурсов в подсети управление доступом осуществляется на основе правил безопасности в группе безопасности сети.

Определяемые пользователем маршруты (UDR) пропускаются из частных конечных точек. Такие маршруты можно использовать для переопределения трафика, предназначенного для частной конечной точки.

К подсети может быть подключена одна таблица маршрутизации.

Таблица маршрутизации поддерживает до 400 маршрутов.

Брандмауэр Azure фильтрует трафик одним из следующих способов:

используя полное доменное имя в правилах сети для протоколов TCP и UDP;

используя полное доменное имя в правилах приложений для протоколов HTTP, HTTPS и MSSQL.

Важно!

При проверке трафика, предназначенного для частных конечных точек, рекомендуется использовать правила приложения, а не правила сети, чтобы сохранить симметрию потока. Правила приложений предпочтительнее правил сети для проверки трафика, предназначенного для частных конечных точек, так как Брандмауэр Azure всегда трафик SNATs с правилами приложения. Если используются правила сети или вместо Брандмауэра Azure используется NVA, настройте SNAT для трафика, предназначенного для частных конечных точек, чтобы сохранить симметрию потока.

Примечание.

Фильтрация полных доменных имен SQL поддерживается только в прокси-режиме (порт 1433). В режиме прокси может наблюдаться увеличенная задержка по сравнению с режимом перенаправления. Если вы хотите продолжить пользоваться режимом перенаправления, который применяется для клиентов, подключающихся внутри Azure, по умолчанию можно фильтровать доступ, используя полные доменные имена в правилах сети брандмауэра.

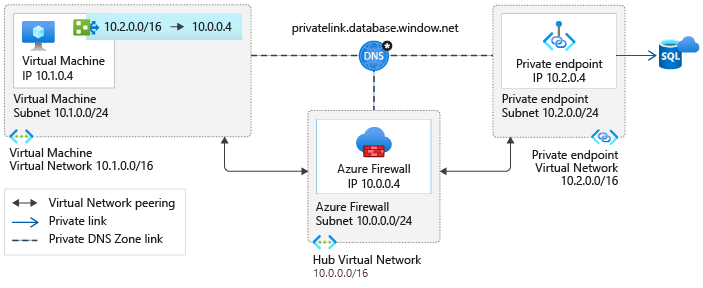

Сценарий 1. Звездообразная архитектура — выделенная виртуальная сеть для частных конечных точек

Это сценарий самой расширяемой архитектуры для конфиденциального подключения к нескольким службам Azure с использованием частных конечных точек. Создается маршрут, указывающий на сетевое адресное пространство, где развернуты частные конечные точки. Такая конфигурация снижает административные издержки и предотвращает превышение ограничения в 400 маршрутов.

Подключение из клиентской виртуальной сети в Брандмауэр Azure в центральной виртуальной сети взимается плата, если виртуальные сети пиринговые. Подключение из Брандмауэр Azure в центральной виртуальной сети в частные конечные точки в одноранговой виртуальной сети не взимается.

Дополнительные сведения о расходах, связанных с подключениями к одноранговым виртуальным сетям, см. на странице цен в разделе вопросов и ответов.

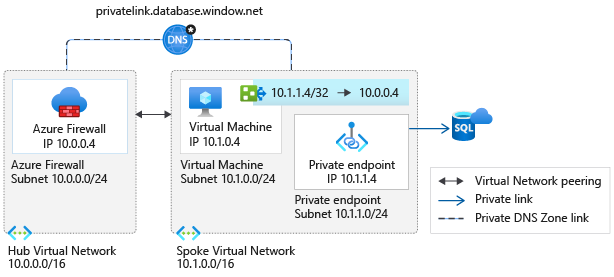

Сценарий 2. Звездообразная архитектура — общая виртуальная сеть для частных конечных точек и виртуальных машин

Этот сценарий реализуется в следующих случаях:

когда невозможно создать выделенную виртуальную сеть для частных конечных точек;

когда с помощью частных конечных точек в виртуальной сети предоставляется только несколько служб.

Виртуальные машины имеют системные маршруты /32, указывающие на каждую частную конечную точку. Для каждой частной конечной точки настраивается один маршрут для маршрутизации трафика через Брандмауэр Azure.

Административные издержки на обслуживание таблицы маршрутизации возрастают по мере увеличения предоставления служб в виртуальной сети. Также увеличивается вероятность превышения ограничений маршрутов.

В зависимости от вашей общей архитектуры можно выйти за пределы ограничения в 400 маршрутов. По возможности рекомендуется использовать сценарий 1.

Подключение из клиентской виртуальной сети в Брандмауэр Azure в центральной виртуальной сети взимается плата, если виртуальные сети пиринговые. Подключение из Брандмауэр Azure в центральной виртуальной сети в частные конечные точки в одноранговой виртуальной сети не взимается.

Дополнительные сведения о расходах, связанных с подключениями к одноранговым виртуальным сетям, см. на странице цен в разделе вопросов и ответов.

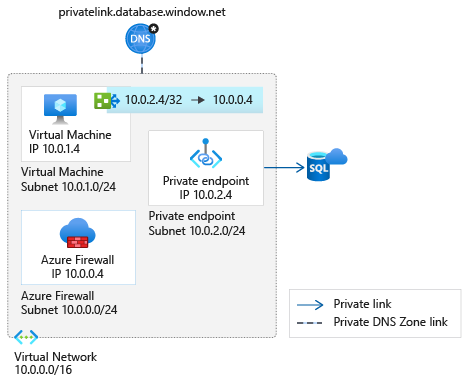

Сценарий 3. Одна виртуальная сеть

Используйте этот шаблон, когда невозможен переход к звездообразной архитектуре. Здесь необходимо учитывать те же аспекты, что и в сценарии 2. В этом сценарии не взимается плата за пиринг между виртуальными сетями.

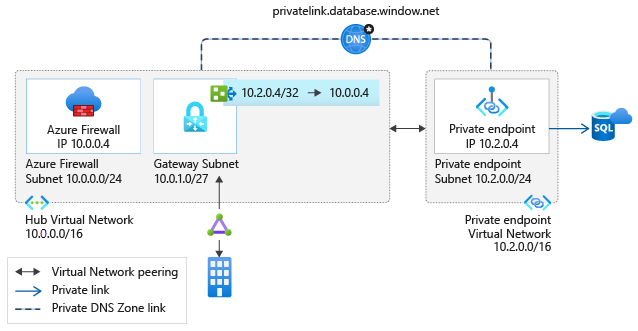

Сценарий 4. Локальный трафик к частным конечным точкам

Эта архитектура может быть реализована, если вы настроили подключение к локальной сети, используя одну из следующих возможностей:

Разверните этот сценарий, если в соответствии с вашими требованиями к безопасности клиентский трафик к службам, предоставляемым через частные конечные точки, должен направляться через устройство безопасности.

Здесь необходимо учитывать те же аспекты, что и в сценарии 2 выше. В этом сценарии не взимается плата за пиринг между виртуальными сетями. Дополнительные сведения о настройке DNS-серверов для разрешения локальных рабочих нагрузок для доступа к частным конечным точкам см . в локальных рабочих нагрузках с помощью dns-пересылки.

Следующие шаги

В этой статье вы исследовали различные сценарии, которые можно использовать для ограничения трафика между виртуальной машиной и частной конечной точкой с помощью Брандмауэра Azure.

Руководство по настройке Брандмауэр Azure для проверки трафика, предназначенного для частной конечной точки, см. в руководстве по проверке трафика частной конечной точки с помощью Брандмауэр Azure

Дополнительные сведения о частных конечных точках см. в разделе Что такое частная конечная точка Azure?.