Использование Политика Azure для принудительной проверки подлинности только для Microsoft Entra с помощью SQL Azure

Применимо к:База данных SQL Azure Управляемый экземпляр SQL Azure

В этой статье описано, как создать Политика Azure, которая будет применять проверку подлинности только для Microsoft Entra, когда пользователи создают Управляемый экземпляр SQL Azure или логический сервер для База данных SQL Azure. Дополнительные сведения о проверке подлинности только для Microsoft Entra во время создания ресурсов см. в статье "Создание сервера с включенной проверкой подлинности только для записей Майкрософт" в SQL Azure.

Примечание.

Хотя Azure Active Directory (Azure AD) переименован в идентификатор Microsoft Entra, имена политик в настоящее время содержат исходное имя Azure AD, поэтому в этой статье используется проверка подлинности только для Microsoft Entra и Azure AD.

Вы узнаете, как выполнять следующие задачи:

- Создание Политика Azure, которое обеспечивает создание логического сервера или управляемого экземпляра с включенной проверкой подлинности только для Microsoft Entra

- Проверить соответствие Политики Azure

Необходимые условия

- Наличие разрешений на управление Политикой Azure. Подробнее см. в статье Разрешения Azure RBAC в Политике Azure.

Создание Политики Azure

Для начала создайте Политику Azure, которая принудительно задает подготовку Базы данных SQL или Управляемого экземпляра, у которых включена проверка подлинности с поддержкой только Azure AD.

Переход на портал Azure.

Найдите политику службы.

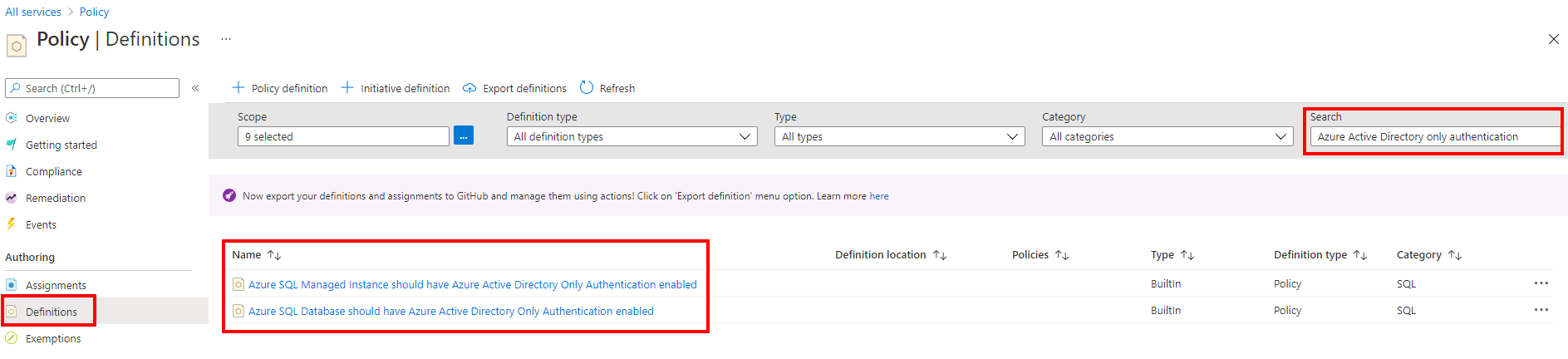

В разделе разработки выберите элемент Определения.

С помощью поля Поиск найдите элемент Проверка подлинности с поддержкой только Azure AD.

Существуют две встроенные политики, которые могут задавать применение проверки подлинности с поддержкой только Azure AD. Один для База данных SQL, а другой — для Управляемый экземпляр SQL.

- Для Базы данных SQL Azure должна быть включена проверка подлинности с поддержкой только Azure Active Directory.

- Для Управляемого экземпляра SQL Azure должна быть включена проверка подлинности с поддержкой только Azure Active Directory.

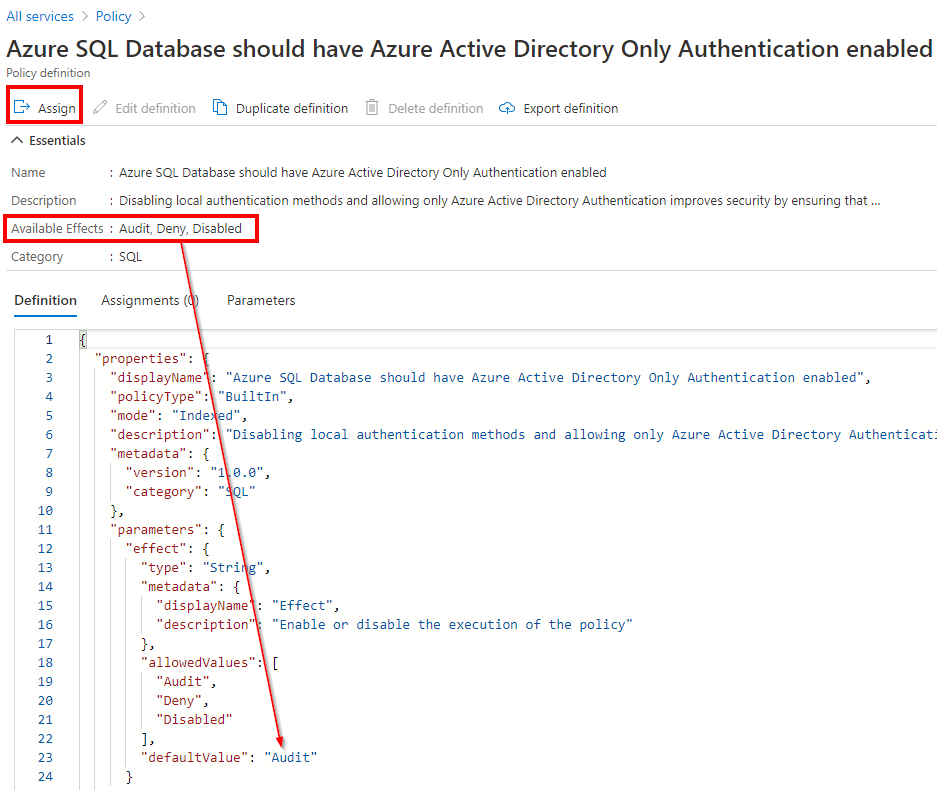

Выберите имя политики для службы. В этом примере мы будем использовать Базу данных SQL Azure. Выберите элемент В Базе данных SQL Azure должна быть включена проверка подлинности с поддержкой только Azure Active Directory.

Щелкните Назначить в меню создания.

Примечание.

Сценарий JSON в меню показывает встроенное определение политики, которое можно использовать в качестве шаблона для создания настраиваемой Политики Azure для Базы данных SQL. По умолчанию используется значение

Audit.

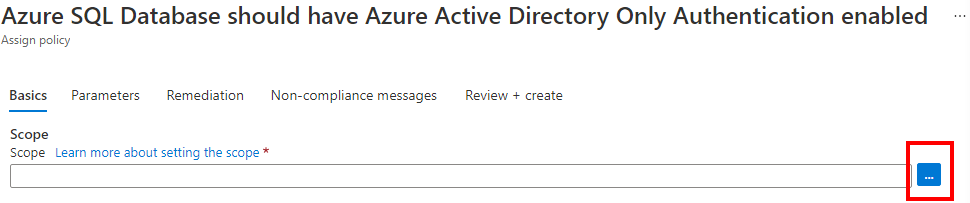

На вкладке основных сведений добавьте Область, щелкнув селектор (...) рядом с полем.

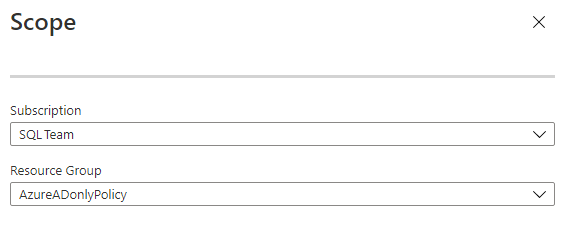

В области области выберите подписку в раскрывающемся меню и выберите группу ресурсов для этой политики. Когда все будет готово, нажмите кнопку Выбрать, чтобы сохранить выбор элементов.

Примечание.

Если вы не выберете группу ресурсов, политика будет действовать для всей подписки.

Вернувшись на вкладку основных сведений, настройте Имя назначения, при желании добавьте Описание. Убедитесь, что параметру Применение политики присвоено значение Включено.

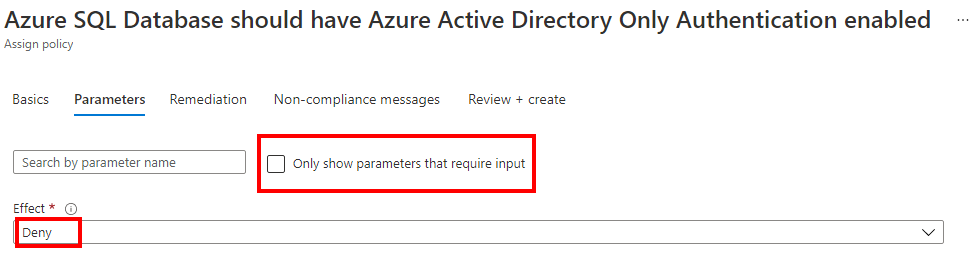

Откройте вкладку Параметры. Снимите флажок Показывать только параметры, требующие ввода.

В разделе Эффект выберите Запретить. Этот параметр предотвращает создание логического сервера без включения проверки подлинности только Для Azure AD.

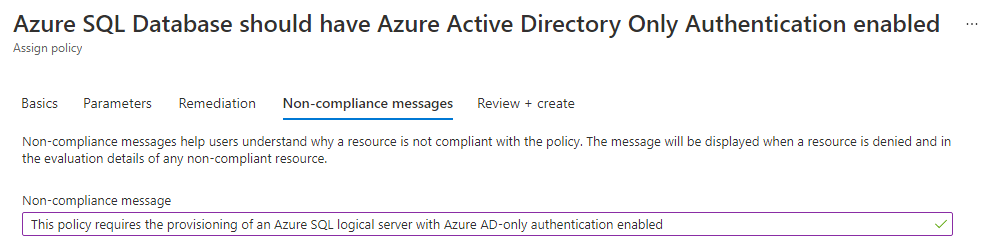

На вкладке Сообщения о несоответствии требованиям можно настроить сообщение политики, которое отображается в случае нарушения политики. Благодаря этому сообщению пользователи будут знать, какая политика применена при создании сервера.

Выберите Review + create (Просмотреть и создать). Просмотрите политику и нажмите кнопку Создать.

Примечание.

Применение новой политики может занять некоторое время.

Проверка соответствия политикам

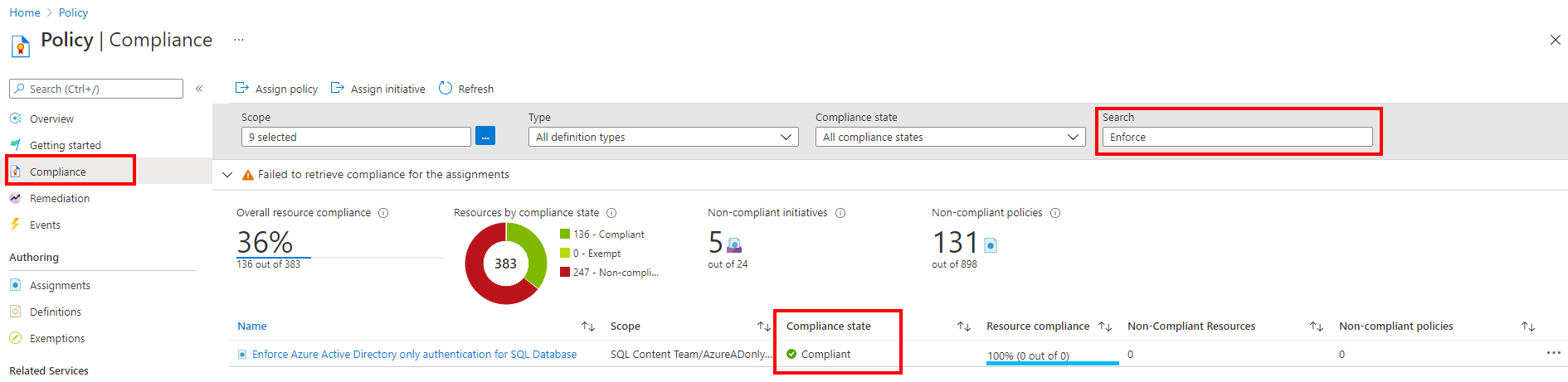

Чтобы узнать состояние соответствия требованиям, можно проверить параметр Соответствие требованиям в службе Политика.

Найдите имя назначения, которое вы ранее присвоили политике.

После создания логического сервера, применяющего проверку подлинности с поддержкой только Azure AD, в отчете политики увеличится счетчик под визуальным элементом Ресурсы согласно состоянию соответствия требованиям. Вы сможете узнать, какие ресурсы соответствуют или не соответствуют требованиям.

Если группа ресурсов, для которой выбрана политика, содержит уже созданные серверы, в отчете политики будет указано, какие их этих ресурсов соответствуют или не соответствуют требованиям.

Примечание.

Обновление отчета о соответствии требованиям может занять некоторое время. Изменения, связанные с созданием ресурсов или параметрами проверки подлинности только для Microsoft Entra, не сообщаются немедленно.

Подготовка сервера

Затем можно попытаться подготовить логический сервер или управляемый экземпляр в группе ресурсов, назначенной Политике Azure. Если во время создания сервера включена проверка подлинности с поддержкой только Azure AD, подготовка будет успешной. В противном случае подготовка завершится сбоем.

Дополнительные сведения см. в статье "Создание сервера с включенной проверкой подлинности только для Записи Майкрософт" в SQL Azure.

Следующие шаги

- Общие сведения о Политике Azure для применения проверки подлинности с поддержкой только Azure AD

- Создание сервера с включенной проверкой подлинности только в Microsoft Entra в SQL Azure

- Общие сведения о проверке подлинности только для Microsoft Entra

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по