Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применимо: База данных SQL Azure Управляемый экземпляр SQL Azure

Azure Synapse Analytics (только выделенные пулы SQL)

Проверка подлинности только для записей Майкрософт — это функция в SQL Azure, которая позволяет службе поддерживать только проверку подлинности Microsoft Entra и поддерживается для База данных SQL Azure и Управляемый экземпляр SQL Azure.

Примечание.

Идентификатор Microsoft Entra ранее был известен как Azure Active Directory (Azure AD).

Проверка подлинности только для Microsoft Entra также доступна для выделенных пулов SQL (прежнее название — хранилище данных SQL) на автономных серверах. Для рабочей области Azure Synapse можно включить проверку подлинности только для Microsoft Entra. Дополнительные сведения см. в статье microsoft Entra-only authentication with Azure Synapse workspaces.

Проверка подлинности SQL отключена при включении проверки подлинности только microsoft Entra в среде SQL Azure, включая подключения от администраторов SQL Server, имен входа и пользователей. Только пользователи, использующие проверку подлинности Microsoft Entra, могут подключаться к серверу или базе данных.

Аутентификация только для записи Майкрософт может быть включена или отключена с помощью портал Azure, Azure CLI, PowerShell или REST API. При создании сервера с помощью шаблона Azure Resource Manager (ARM) также можно настроить проверку подлинности только для записей Майкрософт.

Дополнительные сведения о проверке подлинности SQL Azure см. в разделе аутентификация и авторизация.

Описание функции

При включении проверки подлинности только для записи Майкрософт проверка подлинности SQL отключена на уровне сервера или управляемого экземпляра и предотвращает проверку подлинности на основе учетных данных проверки подлинности SQL. Пользователи проверки подлинности SQL не смогут подключаться к логическому серверу для Базы данных SQL Azure или управляемого экземпляра, включая все его базы данных. Хотя проверка подлинности SQL отключена, новые учетные записи проверки подлинности SQL и пользователи по-прежнему могут создаваться учетными записями Microsoft Entra с соответствующими разрешениями. Вновь созданные учетные записи проверки подлинности SQL не смогут подключаться к серверу. Включение проверки подлинности только для Microsoft Entra не удаляет существующие учетные записи для проверки подлинности SQL и учетные записи пользователей. Функция не позволяет этим учетным записям подключаться к серверу и любой базе данных, созданной для этого сервера.

Вы также можете принудительно создать серверы с включенной проверкой подлинности только для Microsoft Entra с помощью Политика Azure. Дополнительные сведения см. в разделе Политика Azure для проверки подлинности только для Microsoft Entra с помощью SQL Azure.

Разрешения

Аутентификация только для microsoft Entra может быть включена или отключена пользователями Microsoft Entra, которые являются членами встроенных ролей Microsoft Entra с высоким уровнем привилегий, таких как владельцы подписок Azure, участники и глобальные администраторы. Кроме того, диспетчер безопасности SQL может также включить или отключить функцию проверки подлинности только для Microsoft Entra.

Роли участника SQL Server и Управляемый экземпляр SQL участника не будут иметь разрешения на включение или отключение функции проверки подлинности только для Microsoft Entra. Это соответствует подходу разделения обязанностей , где пользователи, которые могут создать сервер SQL Azure или создать администратора Microsoft Entra, не могут включать или отключать функции безопасности.

Требуется выполнить действия

Следующие действия добавляются в роль диспетчера безопасности SQL, чтобы разрешить управление функцией проверки подлинности только для Microsoft Entra.

- Microsoft.Sql/servers/azureADOnlyAuthentications/*

- Microsoft.Sql/servers/administrators/read — требуется только для пользователей, обращаюющихся к меню идентификатора портал Azure Microsoft Entra ID

- Microsoft.Sql/managedInstances/azureADOnlyAuthentications/*

- Microsoft.Sql/managedInstances/read

Приведенные выше действия также можно добавить в настраиваемую роль для управления проверкой подлинности только для Записи Майкрософт. Дополнительные сведения см. в статье Создание и назначение настраиваемой роли в Microsoft Entra ID.

Управление проверкой подлинности только для записи Майкрософт с помощью API

Внимание

Администратор Microsoft Entra должен быть задан перед включением проверки подлинности только для Microsoft Entra.

Необходима версия Azure CLI 2.14.2 или более поздняя.

name соответствует префиксу имени сервера или экземпляра (например, myserver), а resource-group соответствует ресурсу, к которому принадлежит сервер (например, myresource).

База данных SQL Azure

Дополнительные сведения см. в статье о команде az sql server ad-only-auth.

Включение или отключение Базы данных SQL

Включение

az sql server ad-only-auth enable --resource-group myresource --name myserver

Отключить

az sql server ad-only-auth disable --resource-group myresource --name myserver

Проверка состояния в Базе данных SQL

az sql server ad-only-auth get --resource-group myresource --name myserver

Управляемый экземпляр SQL Azure

Дополнительные сведения см. в статье о команде az sql mi ad-only-auth.

Включение

az sql mi ad-only-auth enable --resource-group myresource --name myserver

Отключить

az sql mi ad-only-auth disable --resource-group myresource --name myserver

Проверка состояния в Управляемом экземпляре SQL

az sql mi ad-only-auth get --resource-group myresource --name myserver

Проверка подлинности только для записи Майкрософт с помощью T-SQL

Добавлен сервер SERVERPROPERTYIsExternalAuthenticationOnly, чтобы проверить, включена ли проверка подлинности только для Microsoft Entra для сервера или управляемого экземпляра. Значение 1 указывает, что функция включена, а 0 — что она отключена.

SELECT SERVERPROPERTY('IsExternalAuthenticationOnly')

Замечания

- Участник SQL Server может задать или удалить администратора Microsoft Entra, но не может задать только параметр проверки подлинности Microsoft Entra. Диспетчер безопасности SQL не может задать или удалить администратора Microsoft Entra, но может задать только параметр проверки подлинности Microsoft Entra. Только учетные записи с более высокими ролями RBAC Azure или настраиваемыми ролями, содержащими оба разрешения, могут задать или удалить администратора Microsoft Entra и задать только параметр проверки подлинности Microsoft Entra. Одной из таких ролей является роль Участник.

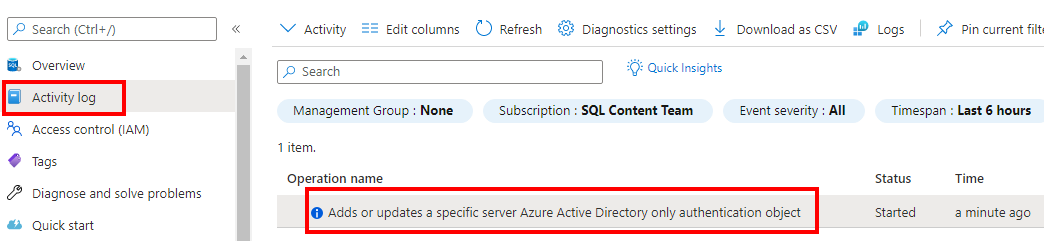

- После включения или отключения проверки подлинности Microsoft Entra только в портал Azure запись журнала действий можно просмотреть в меню SQL Server.

- Параметр проверки подлинности Microsoft Entra можно включить или отключить только пользователями с правильными разрешениями, если указан администратор Microsoft Entra. Если администратор Microsoft Entra не задан, параметр проверки подлинности Microsoft Entra остается неактивным и не может быть включен или отключен. Использование API для включения проверки подлинности только для Microsoft Entra также завершится ошибкой, если администратор Microsoft Entra не установлен.

- Изменение администратора Microsoft Entra, если включена проверка подлинности только для Microsoft Entra, поддерживается для пользователей с соответствующими разрешениями.

- Изменение администратора Microsoft Entra и включение или отключение проверки подлинности только для Microsoft Entra разрешено в портал Azure для пользователей с соответствующими разрешениями. Обе операции можно завершить, выполнив одно сохранение на портале Azure. Администратор Microsoft Entra должен быть задан для включения проверки подлинности только для Microsoft Entra.

- Удаление администратора Microsoft Entra, если включена функция проверки подлинности только для Microsoft Entra, не поддерживается. Использование API для удаления администратора Microsoft Entra завершится ошибкой, если включена проверка подлинности только для Microsoft Entra.

- Если включен только параметр проверки подлинности Microsoft Entra, кнопка "Удалить администратора" неактивна в портал Azure.

- Удаление администратора Microsoft Entra и отключение только параметра проверки подлинности Microsoft Entra разрешено, но требует правого разрешения пользователя для выполнения операций. Обе операции можно завершить, выполнив одно сохранение на портале Azure.

- Пользователи Microsoft Entra с соответствующими разрешениями могут олицетворить существующих пользователей SQL.

- Олицетворение продолжает работать между пользователями проверки подлинности SQL, даже если включена функция проверки подлинности только для Microsoft Entra.

Ограничения для проверки подлинности только для Microsoft Entra в База данных SQL

Если для База данных SQL включена проверка подлинности только для Microsoft Entra, следующие функции не поддерживаются:

- База данных SQL Azure роли сервера для управления разрешениями поддерживаются для субъектов сервера Microsoft Entra, но не в том случае, если имя входа Microsoft Entra является группой.

- Задания обработки эластичных баз данных в Базе данных SQL Azure

- Синхронизация данных SQL

- Изменение записи данных (CDC) — если вы создаете базу данных в База данных SQL Azure в качестве пользователя Microsoft Entra и включаете в нее запись измененных данных, пользователь SQL не сможет отключить или внести изменения в артефакты CDC. Однако другой пользователь Microsoft Entra сможет включить или отключить CDC в той же базе данных. Аналогичным образом, если вы создаете База данных SQL Azure в качестве пользователя SQL, включение или отключение CDC в качестве пользователя Microsoft Entra не будет работать.

- Репликация транзакций с Управляемый экземпляр SQL Azure. Так как проверка подлинности SQL необходима для подключения между участниками репликации, если включена проверка подлинности только для Microsoft Entra, репликация транзакций не поддерживается для База данных SQL для сценариев, когда репликация транзакций используется для отправки изменений, внесенных в нее. Управляемый экземпляр SQL Azure, локальном экземпляре SQL Server или экземпляре SQL Server виртуальной машины Azure в базе данных в База данных SQL Azure

- Аналитика SQL (предварительная версия)

EXEC ASоператор для учетных записей участников группы Microsoft Entra

Ограничения для проверки подлинности только для Microsoft Entra в Управляемый экземпляр SQL Azure

Если для Управляемый экземпляр SQL включена проверка подлинности только для Microsoft Entra, следующие функции не поддерживаются:

- Репликация транзакций с Управляемый экземпляр SQL Azure

- Автоматизация задач управления с помощью заданий агента SQL в Управляемый экземпляр SQL Azure поддерживает проверку подлинности только для Microsoft Entra. Однако пользователь Microsoft Entra, являющийся членом группы Microsoft Entra, которая имеет доступ к управляемому экземпляру, не может иметь собственные задания агента SQL.

- Аналитика SQL (предварительная версия)

EXEC ASоператор для учетных записей участников группы Microsoft Entra

Дополнительные ограничения см. в разделе "Различия T-SQL между SQL Server и Управляемый экземпляр SQL Azure".