Планирование удаленного доступа к виртуальной машине

В этой статье описаны рекомендации по предоставлению удаленного доступа к виртуальным машинам, развернутым в архитектуре целевых зон Azure.

Azure предлагает различные технологии для предоставления удаленного доступа к виртуальным машинам:

- Бастион Azure — решение PaaS (платформа как услуга) для доступа к виртуальным машинам через браузер или предварительную версию через собственный клиент SSH/RDP на рабочих станциях Windows.

- JIT-доступ, предоставляемый через Microsoft Defender for Cloud

- Варианты гибридного подключения, такие как Azure ExpressRoute и VPN

- Общедоступный IP-адрес, подключенный непосредственно к виртуальной машине или через правило NAT через общедоступную подсистему балансировки нагрузки Azure

Выбор наиболее подходящего решения для удаленного доступа зависит от таких факторов, как масштаб, топология и требования к безопасности.

Рекомендации по проектированию

- При наличии можно использовать существующее гибридное подключение к виртуальным сетям Azure через ExpressRoute или VPN-подключения S2S/P2S, чтобы обеспечить удаленный доступ из локальной среды к виртуальным машинам Azure под управлением Windows и Linux.

- Группы безопасности сети можно использовать для защиты подключений SSH/RDP к виртуальным машинам Azure.

- JIT обеспечивает удаленный доступ по протоколу SSH или RDP через Интернет без необходимости развертывания какой-либо другой инфраструктуры.

- Существуют некоторые ограничения доступности при JIT-доступе.

- JIT-доступ нельзя использовать для виртуальных машин, защищенных брандмауэрами Azure, управляемыми Брандмауэр Azure Manager.

- Бастион Azure предоставляет дополнительный уровень управления. Это обеспечивает безопасное и простое подключение RDP/SSH к виртуальным машинам непосредственно из портал Azure или собственного клиента в предварительной версии по защищенному каналу TLS. Бастион Azure также сводит на нет потребность в гибридном подключении.

- Рассмотрите подходящий номер SKU Бастиона Azure для использования в соответствии с вашими требованиями, как описано в разделе О параметрах конфигурации Бастиона Azure.

- Ответы на часто задаваемые вопросы о службе см. в разделе Часто задаваемые вопросы о Бастионе Azure .

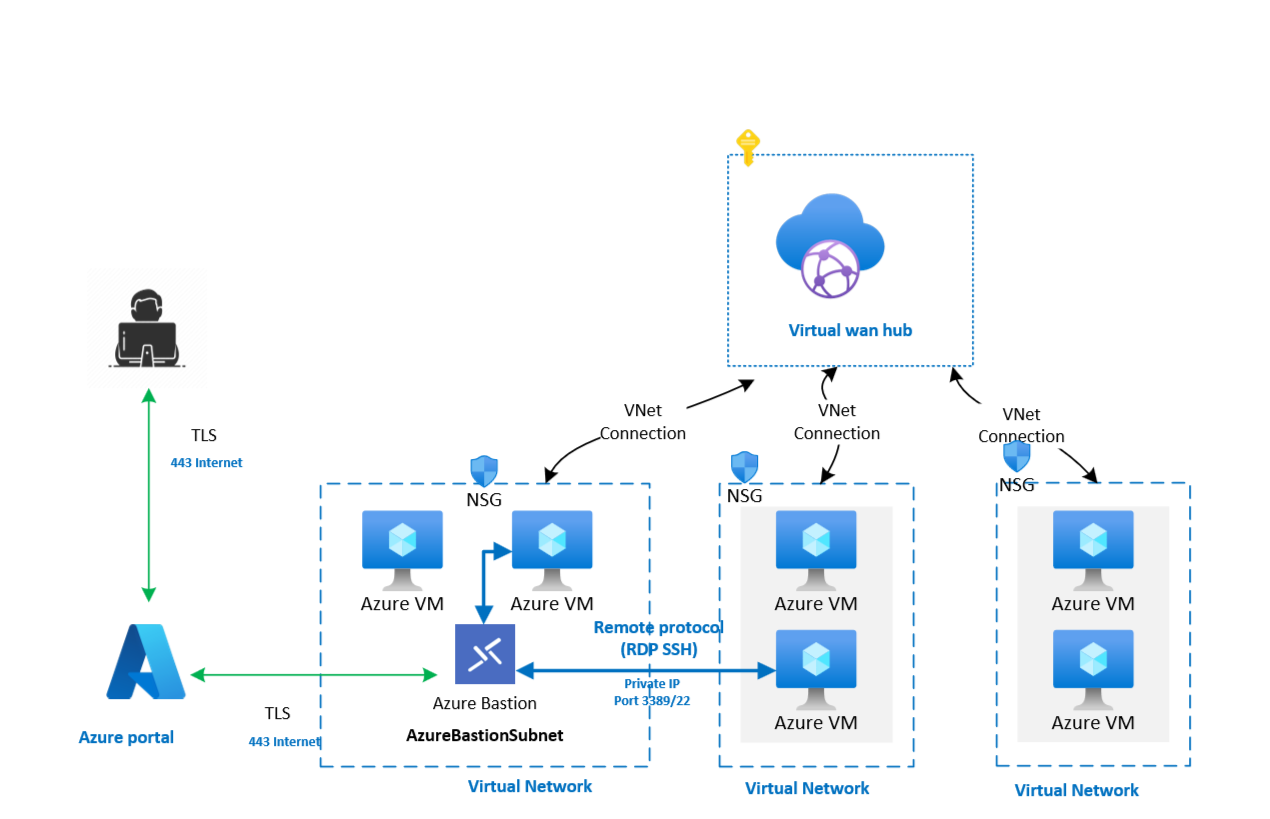

- Бастион Azure можно использовать в топологии Azure Виртуальная глобальная сеть, однако существуют некоторые ограничения.

- Бастион Azure нельзя развернуть в виртуальном концентраторе Виртуальная глобальная сеть.

- Бастион Azure должен использовать

Standardномер SKU, а такжеIP based connectionфункцию, которая должна быть включена в ресурсе "Бастион Azure" (см. документацию по подключению на основе IP-адреса Бастиона Azure). - Бастион Azure можно развернуть в любой периферийной виртуальной сети, подключенной к Виртуальная глобальная сеть, для доступа к Виртуальные машины, в собственных или других виртуальных сетях, подключенных к той же Виртуальная глобальная сеть, через связанные с ним концентраторы через Виртуальная глобальная сеть подключений к виртуальной сети; маршрутизация настроена правильно.

Совет

Подключение На основе IP-адресов Бастиона Azure также позволяет подключаться к локальным компьютерам при условии, что между ресурсом Бастиона Azure и компьютером, к которому вы хотите подключиться, установлено гибридное подключение. См. статью Подключение к виртуальной машине с помощью указанного частного IP-адреса на портале.

Рекомендации по проектированию

- Используйте существующие подключения ExpressRoute или VPN для предоставления удаленного доступа к виртуальным машинам Azure, которые доступны из локальной среды через ExpressRoute или VPN-подключения.

- В топологии сети на основе Виртуальная глобальная сеть, где требуется удаленный доступ к Виртуальные машины через Интернет:

- Бастион Azure можно развернуть в каждой периферийной виртуальной сети соответствующих виртуальных машин.

- Вы также можете развернуть централизованный экземпляр Бастиона Azure в одной периферийной топологии Виртуальная глобальная сеть, как показано на рис. 1. Эта конфигурация сокращает количество экземпляров Бастиона Azure для управления в вашей среде. Для этого сценария требуется, чтобы пользователи, которые входят в виртуальные машины Windows и Linux через Бастион Azure, имели роль читателя в ресурсе Бастиона Azure и выбранной периферийной виртуальной сети. Некоторые реализации могут иметь рекомендации по безопасности или соответствию, которые ограничивают или предотвращают это.

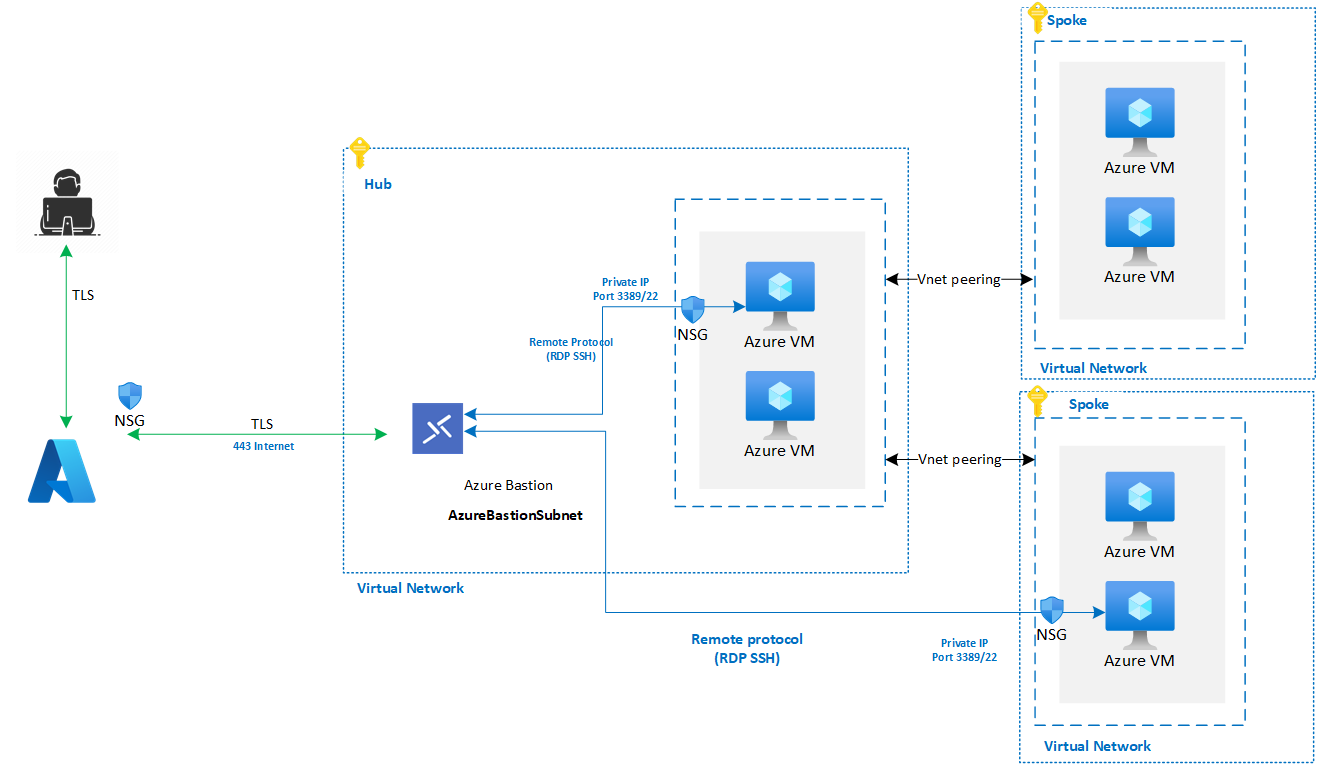

- В звездообразной топологии сети, где требуется удаленный доступ к Azure Виртуальные машины через Интернет:

- В центральной виртуальной сети можно развернуть один узел Бастиона Azure, который может обеспечить подключение к виртуальным машинам Azure в периферийных виртуальных сетях через пиринг между виртуальными сетями. Эта конфигурация сокращает количество экземпляров Бастиона Azure для управления в вашей среде. Для этого сценария пользователям, которые входят в виртуальные машины Windows и Linux через Бастион Azure, требуется роль читателя в ресурсе Бастиона Azure и виртуальной сети концентратора. Некоторые реализации могут иметь рекомендации по безопасности или соответствию. См. рис. 2.

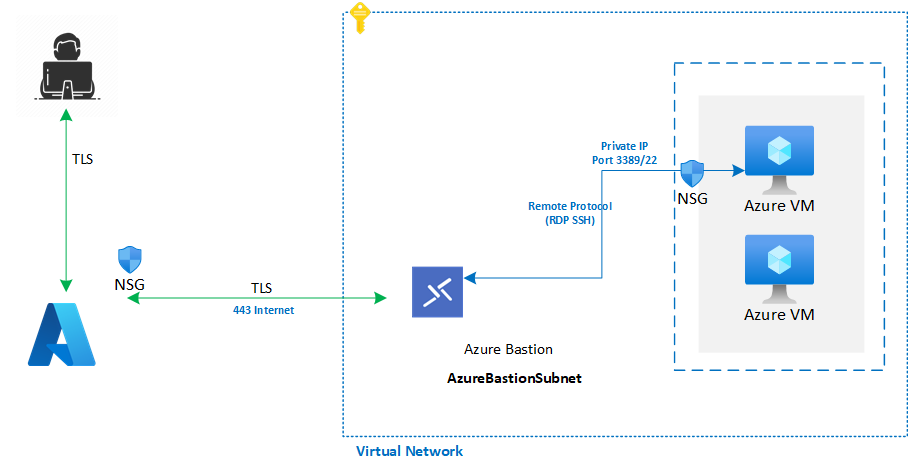

- Ваша среда может не предоставлять пользователям роль управления доступом на основе ролей читателя (RBAC) в ресурсе Бастиона Azure и центральной виртуальной сети. Используйте Бастион Azure уровня "Базовый" или "Стандартный", чтобы обеспечить подключение к виртуальным машинам в периферийной виртуальной сети. Разверните выделенный экземпляр Бастиона Azure в каждой периферийной виртуальной сети, для которых требуется удаленный доступ. См. рис. 3.

- Настройте правила NSG для защиты Бастиона Azure и виртуальных машин, к которым он предоставляет подключение. Следуйте указаниям в статье Работа с виртуальными машинами и группами безопасности сети в Бастионе Azure.

- Настройте журналы диагностики Бастиона Azure для отправки в центральную рабочую область Log Analytics. Следуйте указаниям в разделе Включение журналов ресурсов Бастиона Azure и работа с ним.

- Убедитесь, что необходимые назначения ролей RBAC выполнены для пользователей или групп, которые подключаются к виртуальным машинам через Бастион Azure.

- Если вы подключаетесь к виртуальным машинам Linux по протоколу SSH, используйте функцию подключения с помощью закрытого ключа, хранящегося в Azure Key Vault.

- Разверните Бастион Azure и ExpressRoute или VPN-доступ для решения конкретных задач, таких как аварийный доступ.

- Удаленный доступ к виртуальным машинам Windows и Linux через общедоступные IP-адреса, непосредственно подключенные к виртуальным машинам, не рекомендуется. Удаленный доступ никогда не следует развертывать без строгих правил NSG и брандмауэра.

Рис. 1. Топология Azure Виртуальная глобальная сеть.

Рис. 2. Звездообразная топология Azure.

Рис. 3. Топология автономной виртуальной сети Azure.