Сетевая безопасность для Azure Data Explorer

Кластеры Azure Data Explorer предназначены для доступа с помощью общедоступных URL-адресов. Любой пользователь с допустимым удостоверением в кластере может получить к нему доступ из любого расположения. Для организаций, защита данных является одной из самых приоритетных задач. Поэтому может потребоваться ограничить и защитить доступ к кластеру или разрешить доступ только через частную виртуальную сеть. Для достижения этой цели можно использовать один из следующих методов:

- Частная конечная точка (рекомендуется)

- Внедрение в виртуальную сеть

Мы настоятельно рекомендуем использовать частные конечные точки для защиты сетевого доступа к кластеру. У этого варианта множество преимуществ по сравнению с внедрением виртуальной сети, которые обеспечат снижение затрат на обслуживание, включая более простой процесс развертывания и большую устойчивость к изменениям виртуальной сети.

В следующем разделе объясняется, как защитить кластер с помощью частных конечных точек и внедрения виртуальной сети.

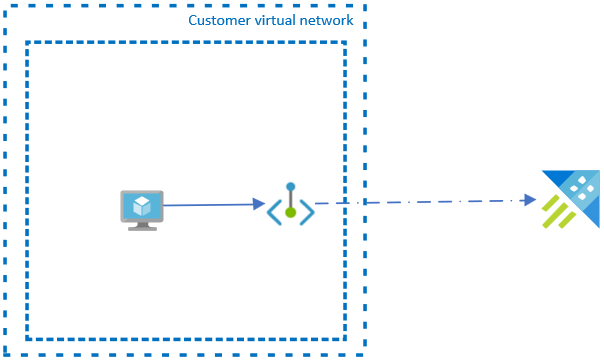

Частная конечная точка

Частная конечная точка — это сетевой интерфейс, использующий частный IP-адрес из виртуальной сети. Этот сетевой интерфейс надежно подключается к кластеру через приватный канал Azure. Частная конечная точка позволяет развернуть службу в виртуальной сети.

Для успешного развертывания кластера в частной конечной точке требуется только набор частных IP-адресов.

Примечание.

Частные конечные точки не поддерживаются для кластера, внедренного в виртуальную сеть.

Внедрение в виртуальную сеть

Предупреждение

виртуальная сеть внедрение будет прекращено для Azure Data Explorer к 1 февралю 2025 года. Дополнительные сведения об отмене использования см. в статье об отмене внедрения виртуальная сеть для Azure Data Explorer.

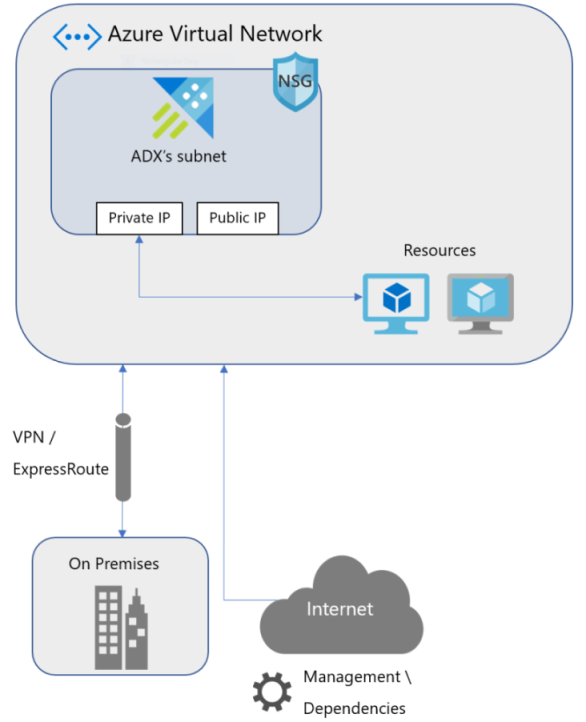

Внедрение в виртуальную сеть позволяет напрямую развертывать кластер в виртуальной сети. К кластеру можно получить частный доступ из виртуальной сети и через VPN-шлюз или Azure ExpressRoute из локальных сетей. Внедрение кластера в виртуальную сеть позволяет управлять всем его трафиком. Сюда входит трафик для доступа к кластеру и всем его процессам приема или экспорта данных. Кроме того, вы несете ответственность за предоставление корпорации Майкрософт доступа к кластеру для мониторинга управления и работоспособности.

Чтобы успешно внедрить кластер в виртуальную сеть, необходимо настроить виртуальную сеть в соответствии со следующими требованиями:

- Необходимо делегировать подсеть в Microsoft.Kusto/clusters, чтобы включить службу и определить предварительные условия для развертывания в виде политик намерений сети

- Подсеть должна быть должным образом масштабирована, чтобы поддерживать будущий рост использования кластера

- Для управления кластером и проверки его работоспособности требуются два общедоступных IP-адреса

- Если вы используете дополнительное устройство брандмауэра для защиты сети, необходимо разрешить кластеру подключаться к набору полных доменных имен (FQDN) для исходящего трафика

Частная конечная точка и внедрение виртуальной сети

Внедрение виртуальной сети может привести к высокой нагрузке на обслуживание, в результате выполнения таких сведений, как обслуживание списков полного доменного имени в брандмауэрах или развертывание общедоступных IP-адресов в ограниченной среде. Поэтому рекомендуется использовать частную конечную точку для подключения к кластеру.

В следующей таблице показано, как можно реализовать функции безопасности сети на основе кластера, внедренного в виртуальную сеть или защищенного с помощью частной конечной точки.

| Функция | Частная конечная точка | Внедрение в виртуальную сеть |

|---|---|---|

| Фильтрация входящего трафика по IP-адресам | Управление общедоступным доступом | Создание правила входящего трафика для группы безопасности сети |

| Транзитивный доступ к другим службам (Служба хранилища, Центры событий и т. д.) | Создание управляемой частной конечной точки | Создание частной конечной точки для доступа к ресурсу |

| Ограничение исходящего доступа | Использование Политик внешних вызовов или AllowedFQDNList | Использование виртуального устройства для фильтрации исходящего трафика подсети |