Справочник по группам безопасности, учетным записям служб и разрешениям

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

В этой статье содержится исчерпывающая ссылка для каждого встроенного пользователя, группы и разрешения.

Краткий справочник по назначениям по умолчанию см. в разделе "Разрешения и доступ по умолчанию". Общие сведения об управлении разрешениями и безопасностью см. в разделе "Сведения о разрешениях, доступе и группах безопасности", "О ролях безопасности" и "О уровнях доступа".

Чтобы узнать, как добавить пользователей в группу или задать определенное разрешение, которое можно управлять с помощью веб-портала, см. следующие ресурсы:

Пользователи и группы

Вики

DevOps

Примечание.

Изображения, отображаемые на веб-портале, могут отличаться от изображений в этой статье из-за обновлений системы, но основные функции остаются неизменными, если явно не упоминаются.

учетные записи служб;

Система создает несколько учетных записей служб для поддержки определенных операций. В следующей таблице описываются эти учетные записи пользователей, которые добавляются на уровне организации или коллекции.

| User name | Description |

|---|---|

| Служба пула агентов | Имеет разрешение на прослушивание очереди сообщений для получения определенного пула. В большинстве случаев вам не нужно управлять участниками группы напрямую. Процесс регистрации агента обрабатывает его для вас. При регистрации агента учетная запись службы, указанная (обычно сетевая служба), автоматически добавляется. Отвечает за выполнение операций чтения и записи в Azure Board и обновления рабочих элементов при изменении объектов GitHub. |

| Azure Boards | Добавляется при подключении Azure Boards к GitHub. Вам не нужно управлять членами этой группы. Отвечает за управление созданием ссылок между GitHub и Azure Boards. |

| PipelinesSDK | Добавлено по мере необходимости для поддержки маркеров области службы политики Конвейеров. Эта учетная запись пользователя аналогична удостоверениям службы сборки, но поддерживает блокировку разрешений отдельно. На практике маркеры, связанные с этим удостоверением, предоставляются разрешения только для чтения для ресурсов конвейера и возможность единовременного утверждения запросов политики. Эта учетная запись должна обрабатываться так же, как и удостоверения службы сборки. |

| Служба сборки ProjectName | Имеет разрешения на запуск служб сборки для проекта и является устаревшим пользователем, используемым для сборок XAML. Он добавляется в группу служб безопасности, которая используется для хранения пользователей, которым предоставлено разрешение, но не добавляется в другую группу безопасности. |

| Служба сборки коллекций проектов | Имеет разрешения на запуск служб сборки для коллекции. Он добавляется в группу служб безопасности, которая используется для хранения пользователей, которым предоставлено разрешение, но не добавляется в другую группу безопасности. |

Группы

Вы можете предоставить разрешения непосредственно отдельным лицам или группе. Использование групп упрощает работу, и система предоставляет несколько встроенных групп для этой цели. Эти группы и разрешения по умолчанию определяются на разных уровнях: сервер (только локальное развертывание), коллекция проектов, проект, проект и определенные объекты. Вы также можете создать собственные группы и предоставить им определенный набор разрешений, подходящих для определенных ролей в вашей организации.

Примечание.

Группы безопасности управляются на уровне организации, даже если они используются для конкретных проектов. В зависимости от разрешений пользователей некоторые группы могут быть скрыты на веб-портале. Чтобы просмотреть все имена групп в организации, можно использовать средство командной строки Azure DevOps или интерфейсы REST API. Дополнительные сведения см. в разделе "Добавление групп безопасности и управление ими".

Примечание.

Группы безопасности управляются на уровне коллекции, даже если они используются для конкретных проектов. В зависимости от разрешений пользователей некоторые группы могут быть скрыты на веб-портале. Чтобы просмотреть все имена групп в коллекции, можно использовать средство командной строки Azure DevOps или интерфейсы REST API. Дополнительные сведения см. в разделе "Добавление групп безопасности и управление ими".

Примечание.

Группы безопасности управляются на уровне коллекции, даже если они используются для конкретных проектов. В зависимости от разрешений пользователей некоторые группы могут быть скрыты на веб-портале. Чтобы просмотреть все имена групп в коллекции, можно использовать REST API. Дополнительные сведения см. в разделе "Добавление групп безопасности и управление ими".

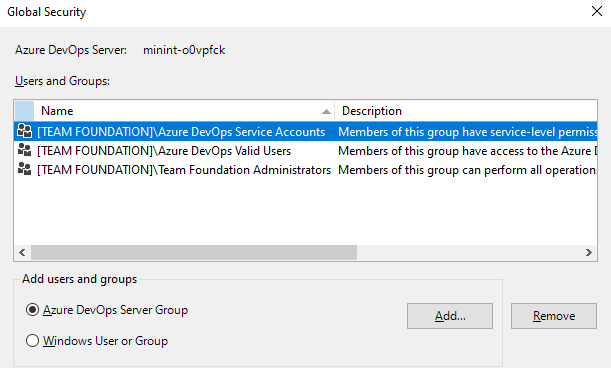

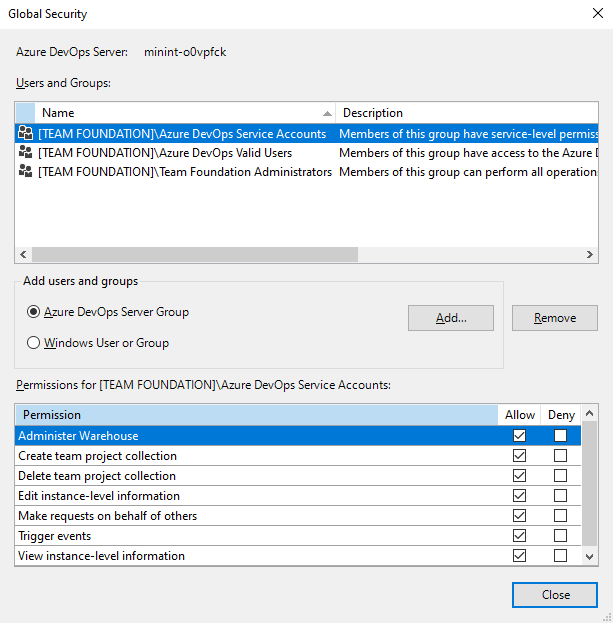

Группы уровня сервера

При установке Azure DevOps Server система создает группы по умолчанию, имеющие разрешения на уровне сервера на уровне развертывания. Вы не можете удалить или удалить встроенные группы уровня сервера.

Невозможно удалить или удалить группы уровня сервера по умолчанию.

Полное имя каждой из этих групп — [Team Foundation]\{имя группы}. Таким образом, полное имя группы администраторов уровня сервера — [Team Foundation]\Team Foundation Administrators.

Имя группы

Разрешения

Членство

Учетные записи службы Azure DevOps

Имеет разрешения уровня обслуживания для экземпляра сервера.

Содержит учетную запись службы, предоставленную во время установки

Эта группа должна содержать только учетные записи служб, а не учетные записи пользователей или группы, содержащие учетные записи пользователей. По умолчанию эта группа входит в состав администраторов Team Foundation.

Чтобы добавить учетную запись в эту группу после установки Azure DevOps Server, используйте программу TFSSecurity.exe в вложенной папке Tools локального каталога установки. Используйте следующую команду: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Учетные записи службы прокси-службы Azure DevOps

Имеет разрешения уровня обслуживания для прокси-сервера Azure DevOps Server и некоторые разрешения на уровне службы.

Примечание.

Эта учетная запись создается при установке прокси-службы Azure DevOps.

Эта группа должна содержать только учетные записи служб, а не учетные записи пользователей или группы, содержащие учетные записи пользователей.

Допустимые пользователи Azure DevOps

Имеет разрешение на просмотр сведений на уровне экземпляра сервера.

Содержит всех пользователей, известных как существующие в экземпляре сервера. Вы не можете изменить членство в этой группе.

Администраторы Team Foundation

Имеет разрешения на выполнение всех операций на уровне сервера.

Группа локальных администраторов (BUILDIN\Administrators) для любого сервера, на котором размещаются службы приложений Azure DevOPs/Team Foundation.

Server \Team Foundation Service Accounts group and members of the \Project Server Integration Service Accounts group.

Ограничьте эту группу наименьшим пользователям, которым требуется полный административный контроль над операциями на уровне сервера.

Примечание.

Если развертывание использует отчеты, рассмотрите возможность добавления членов этой группы в группы диспетчеров содержимого в службах Reporting Services.

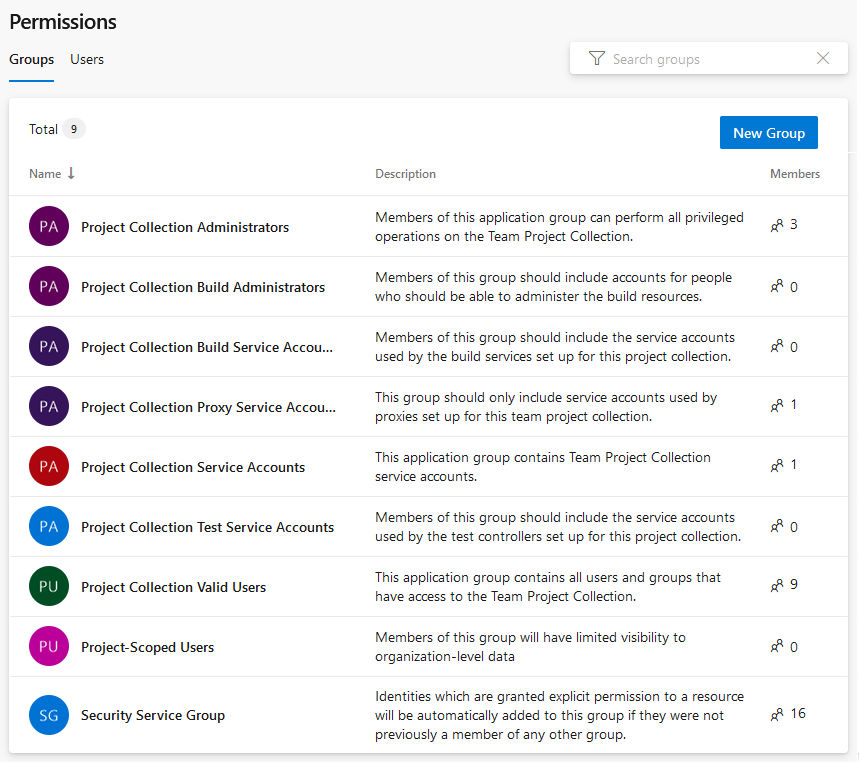

Группы уровня коллекции

При создании организации или коллекции проектов в Azure DevOps система создает группы уровня коллекции, имеющие разрешения в этой коллекции. Вы не можете удалить или удалить встроенные группы уровня коллекции.

Примечание.

Чтобы включить страницу параметров разрешений организации версии 2 , см. раздел "Включить предварительные версии функций". Страница предварительного просмотра предоставляет страницу параметров группы, которая не поддерживает текущую страницу.

Полное имя каждой из этих групп — [{имя коллекции}]\{имя группы}. Таким образом, полное имя группы администраторов для коллекции по умолчанию — [Коллекция по умолчанию]\Администраторы коллекции проектов.

Имя группы

Разрешения

Членство

Администраторы коллекции проектов

Имеет разрешения на выполнение всех операций для коллекции.

Содержит группу локальных администраторов (BUILTIN\Administrators) для сервера, на котором установлены службы уровня приложений. Содержит членов группы учетных записей службы CollectionName/. Ограничьте эту группу наименьшим пользователям, которым требуется полный административный контроль над коллекцией.

Примечание.

Если развертывание использует службы Reporting Services, попробуйте добавить членов этой группы в группы диспетчеров содержимого Team Foundation в Службах Reporting Services.

Администраторы сборки коллекции проектов

Имеет разрешения на администрирование ресурсов сборки и разрешений для коллекции.

Ограничьте эту группу наименьшим пользователям, которым требуется полный административный контроль над серверами и службами для этой коллекции.

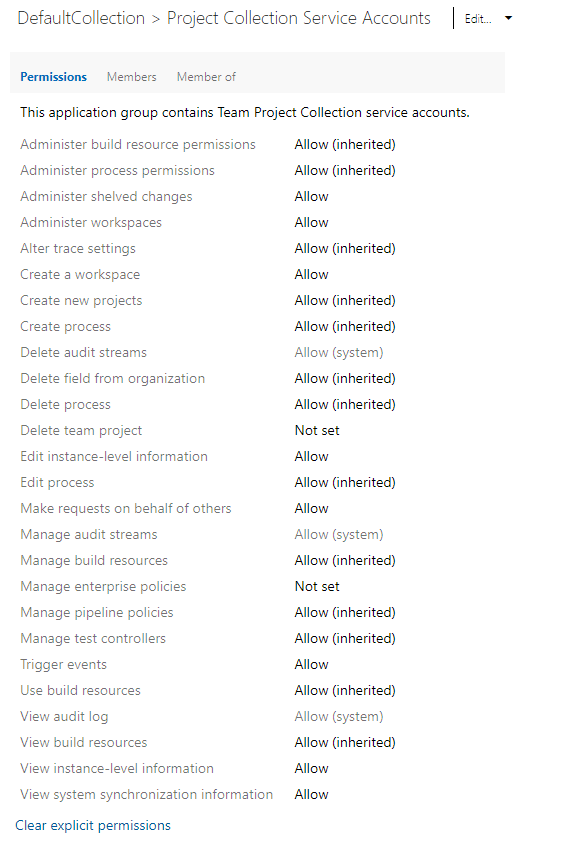

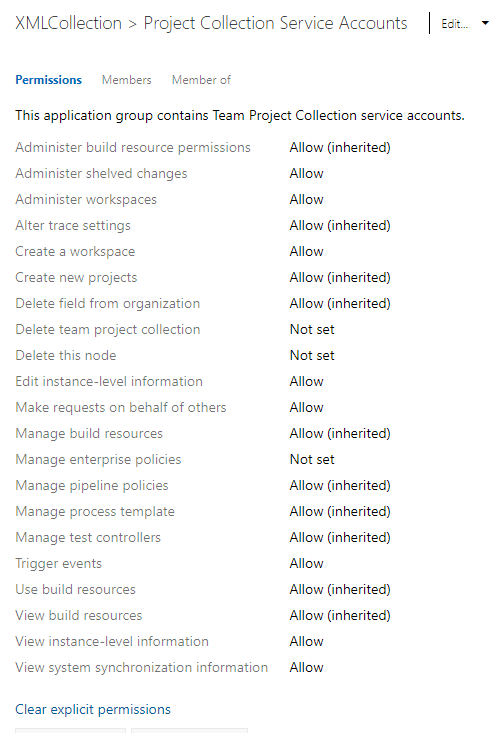

Учетные записи службы сборки коллекции проектов

Имеет разрешения на запуск служб сборки для коллекции.

Ограничить эту группу учетными записями служб и группами, содержащими только учетные записи служб. Это устаревшая группа, используемая для сборок XAML. Используйте пользователь службы сборки коллекции проектов ({ваша организация}) для управления разрешениями для текущих сборок.

Учетные записи службы прокси-службы коллекции проектов

Имеет разрешения на запуск прокси-службы для коллекции.

Ограничить эту группу учетными записями служб и группами, содержащими только учетные записи служб.

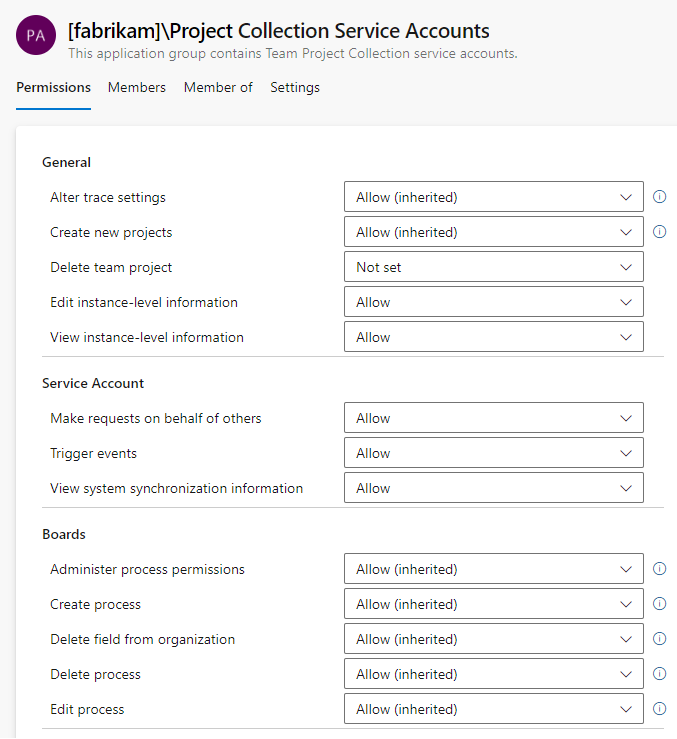

Учетные записи службы коллекции проектов

Имеет разрешения уровня обслуживания для коллекции и для Azure DevOps Server.

Содержит учетную запись службы, предоставленную во время установки. Эта группа должна содержать только учетные записи служб и группы, содержащие только учетные записи служб. По умолчанию эта группа является членом группы "Администраторы".

Учетные записи службы тестирования коллекции проектов

Имеет разрешения тестовой службы для коллекции.

Ограничить эту группу учетными записями служб и группами, содержащими только учетные записи служб.

Допустимые пользователи коллекции проектов

Имеет разрешения на доступ к проектам команд и просмотр сведений в коллекции.

Содержит всех пользователей и групп, добавленных в любое место в коллекции. Вы не можете изменить членство в этой группе.

Имеет ограниченный доступ к просмотру параметров и проектов организации, отличных от этих проектов, к которых они добавляются. Кроме того, параметры выбора людей ограничены этими пользователями и группами, явно добавленными в проект, к которому подключен пользователь.

Добавьте пользователей в эту группу, если вы хотите ограничить видимость и доступ к этим проектам, к которым вы явно добавляете их. Не добавляйте пользователей в эту группу, если они также добавляются в группу администраторов коллекции проектов.

Примечание.

Группа "Пользователи с областью проекта" становится доступной с ограниченным доступом при включенной предварительной версии функции уровня организации, ограничить видимость пользователей и совместную работу определенными проектами . Дополнительные сведения, включая важные вызовы, связанные с безопасностью, см. в статье "Управление организацией", ограничение видимости пользователей для проектов и многое другое.

Группа служб безопасности

Используется для хранения пользователей с разрешениями, но не добавляется в другую группу безопасности.

Не назначайте пользователей этой группе. Если вы удаляете пользователей из всех групп безопасности, проверьте, нужно ли удалить их из этой группы.

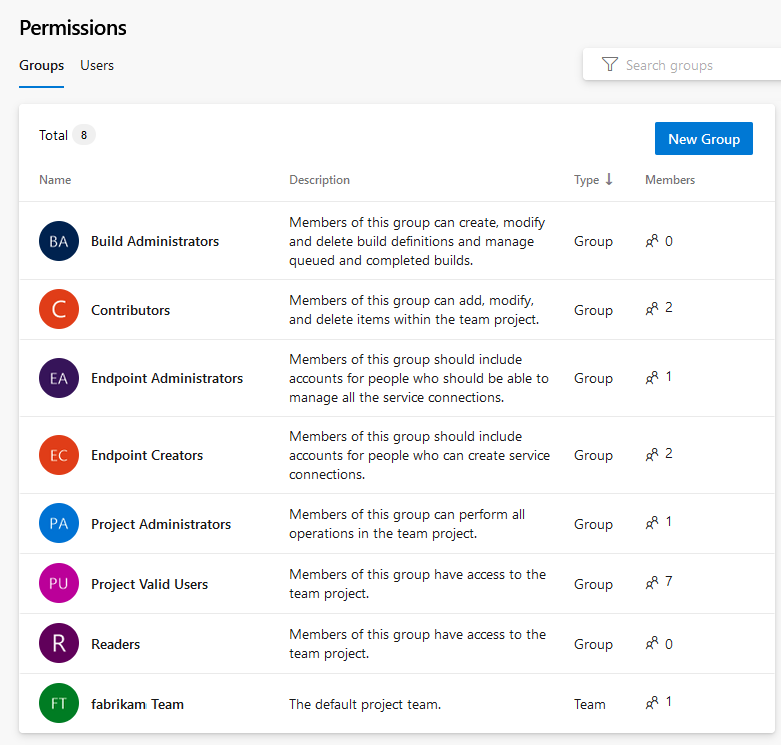

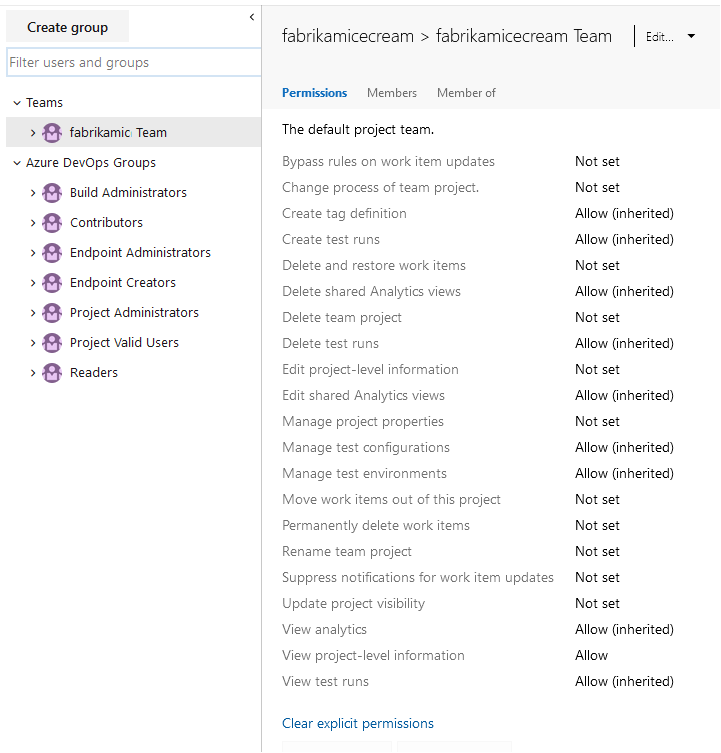

Группы уровня проекта

Для каждого создаваемого проекта система создает следующие группы на уровне проекта. Эти группы назначаются разрешения на уровне проекта.

Примечание.

Чтобы включить страницу предварительного просмотра страницы параметров разрешений проекта, см. статью "Включить предварительные версии функций".

Совет

Полное имя каждой из этих групп — [{имя проекта}]\{имя группы}. Например, группа участников для проекта с именем "Мой проект" — [Мой проект]\Участник.

Имя группы

Разрешения

Членство

Администраторы сборки

Имеет разрешения на администрирование ресурсов сборки и разрешений сборки для проекта. Участники могут управлять средами тестирования, создавать тестовые запуски и управлять сборками.

Назначьте пользователям, которые определяют конвейеры сборки и управляют ими.

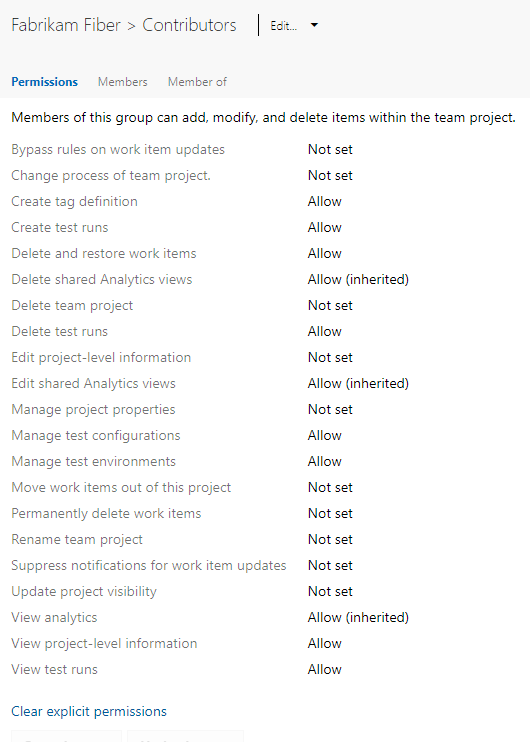

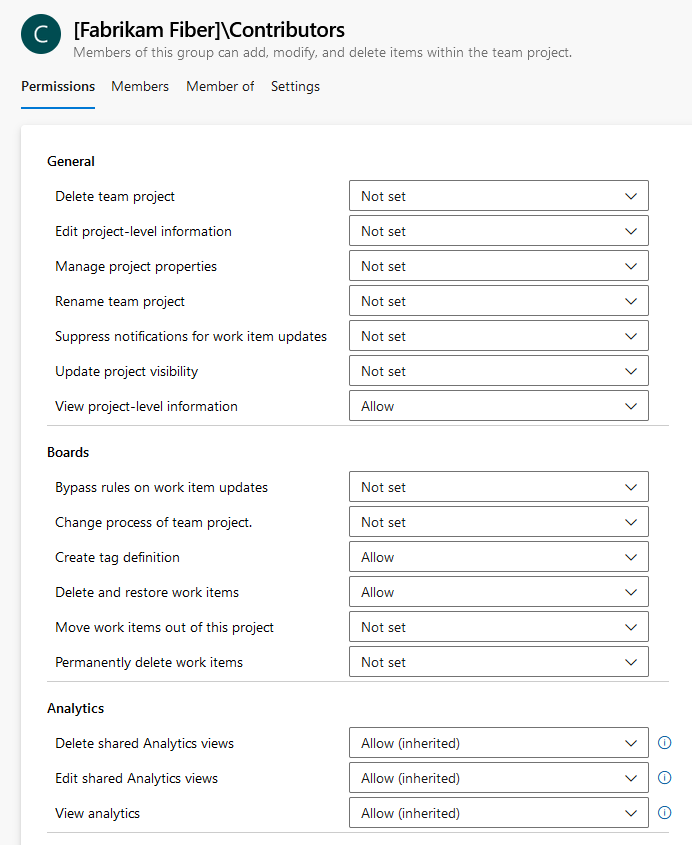

Соавторы

Имеет разрешения на полное участие в базе кода проекта и отслеживании рабочих элементов. Основные разрешения, которые у них нет, — это разрешения, которые управляют ресурсами или администрируют их.

По умолчанию группа команд, созданная при создании проекта, добавляется в эту группу, а любой пользователь, добавляемый в команду или проект, является членом этой группы. Кроме того, в эту группу добавляется любая команда, созданная для проекта.

Читатели

Имеет разрешения на просмотр сведений о проекте, базы кода, рабочих элементов и других артефактов, но не изменяют их.

Назначьте членам вашей организации или коллекции разрешения только для просмотра для проекта. Эти пользователи могут просматривать невыполненные работы, доски, панели мониторинга и многое другое, но не добавлять или изменять ничего.

Имеет разрешения на администрирование всех аспектов команд и проектов, хотя они не могут создавать командные проекты.

Назначьте пользователям, которым требуются следующие функции: управление разрешениями пользователей, создание или изменение команд, изменение параметров группы, определение областей или путей итерации или настройка отслеживания рабочих элементов. Члены группы "Администраторы проектов" имеют разрешения на выполнение следующих задач:

- Добавление и удаление пользователей из членства в проекте

- Добавление и удаление пользовательских групп безопасности из проекта

- Добавление и администрирование всех команд проектов и функций, связанных с командой

- Изменение списков ACL разрешений на уровне проекта

- Изменение подписок на события (электронная почта или SOAP) для команд или событий уровня проекта.

Допустимые пользователи project

Имеет разрешения на доступ и просмотр сведений о проекте.

Содержит всех пользователей и групп, добавленных в проект в любом месте. Вы не можете изменить членство в этой группе.

Примечание.

Рекомендуется не изменять разрешения по умолчанию для этой группы.

Администраторы выпуска

Имеет разрешения на управление всеми операциями выпуска.

Назначьте пользователям, которые определяют конвейеры выпуска и управляют ими.

Примечание.

Группа "Администратор выпуска" создается одновременно с определением первого конвейера выпуска. Он не создается по умолчанию при создании проекта.

Имеет разрешения на полное участие в базе кода проекта и отслеживании рабочих элементов.

Группа команд по умолчанию создается при создании проекта и по умолчанию добавляется в группу участников проекта. Все новые команды, созданные вами, также создают группу для них и добавляются в группу участников.

Добавьте участников команды в эту группу. Чтобы предоставить доступ к настройке параметров команды, добавьте участника команды в роль администратора команды.

Роль администратора команды

Для каждой добавляемой команды можно назначить одного или нескольких участников команды администраторами. Роль администратора группы не является группой с набором определенных разрешений. Вместо этого роль администратора группы выполняется с управлением ресурсами группы. Дополнительные сведения см. в разделе "Управление командами" и настройка средств группы. Сведения о добавлении пользователя в качестве администратора команды см. в разделе "Добавление администратора команды".

Примечание.

Администраторы проектов могут управлять всеми административными областями команды для всех команд.

Разрешения

Система управляет разрешениями на разных уровнях — разрешениями на основе проектов, объектов и ролей, а по умолчанию назначает их одной или нескольким встроенным группам. Большинство разрешений можно управлять с помощью веб-портала. Вы можете управлять несколькими разрешениями с помощью одного или нескольких средств управления безопасностью, указав разрешение пространства имен.

Система управляет разрешениями на разных уровнях — сервер, коллекция, проект, объект и разрешения на основе ролей, а по умолчанию назначает их одной или нескольким встроенным группам. Большинство разрешений можно управлять с помощью веб-портала. Вы можете управлять несколькими разрешениями с помощью одного или нескольких средств управления безопасностью, указав разрешение пространства имен.

В следующих разделах разрешение пространства имен предоставляется после метки разрешений, отображаемой в пользовательском интерфейсе. Например:

Создание определения тега

Tagging, Create

Дополнительные сведения см. в разделе "Пространство имен безопасности" и справочник по разрешениям.

Разрешения на уровне сервера

Управление разрешениями на уровне сервера с помощью консоли администрирования Team Foundation или средства командной строки TFSSecurity. Администраторы Team Foundation предоставляют все разрешения на уровне сервера. Другие группы уровня сервера имеют назначения разрешений.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Допустимы только для Azure DevOps Server 2020 и более ранних версий, настроенных для поддержки отчетов SQL Server. Может обрабатывать или изменять параметры для хранилища данных или куба анализа SQL Server с помощью веб-службы управления хранилищем.

Дополнительные разрешения могут потребоваться для полной обработки или перестроения хранилища данных и куба анализа.

Может создавать и администрировать коллекции.

Может удалить коллекцию из развертывания.

Примечание.

Удаление коллекции не удаляет базу данных коллекции из SQL Server.

Может изменять разрешения на уровне сервера для пользователей и групп, а также добавлять или удалять группы уровней сервера из коллекции.

Примечание.

Изменение сведений на уровне экземпляра включает возможность выполнения этих задач, определенных во всех коллекциях, определенных для экземпляра:

- Изменение параметров расширений и аналитики

- Неявно позволяет пользователю изменять разрешения управления версиями и параметры репозитория.

- Изменение подписок на события или оповещений для глобальных уведомлений, событий уровня проекта и уровня команды

- Изменение всех параметров проекта и уровня команды для проектов, определенных в коллекциях

- Создание и изменение глобальных списков

Чтобы предоставить все эти разрешения в командной строке, необходимо использовать tf.exe Permission команду для предоставления AdminConfiguration и AdminConnections разрешений в дополнение к GENERIC_WRITE.

Может выполнять операции от имени других пользователей или служб. Назначается только учетным записям служб.

Может активировать события генерации оповещений на уровне сервера. Назначается только учетным записям служб и членам группы администраторов Azure DevOps или Team Foundation.

Можно использовать все функции локального веб-портала. Это разрешение устарело с помощью Azure DevOps Server 2019 и более поздних версий.

Примечание.

Если для параметра "Использование полных возможностей веб-доступа" задано значение "Запрет", пользователь видит только те функции, которые разрешены для группы заинтересованных лиц (см. раздел "Изменение уровней доступа"). Запрет переопределяет любое неявное разрешение, даже для учетных записей, являющихся членами административных групп, таких как администраторы Team Foundation.

Может просматривать членство в группе уровня сервера и разрешения этих пользователей.

Примечание.

Разрешение "Просмотр сведений на уровне экземпляра" также назначается группе допустимых пользователей Azure DevOps.

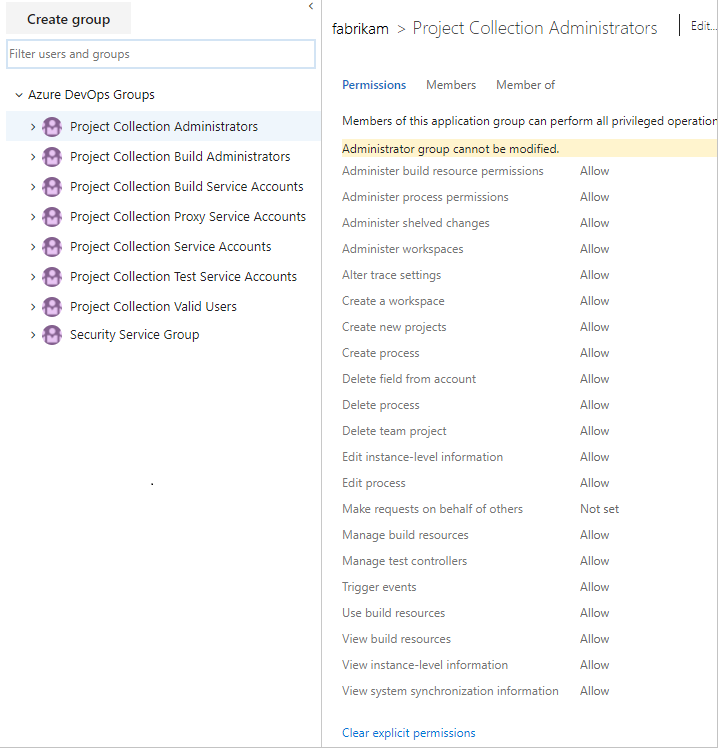

Разрешения на уровне организации

Управление разрешениями на уровне организации с помощью контекста администрирования веб-портала или с помощью команд az devops security group . Администраторы коллекции проектов предоставляют все разрешения на уровне организации. Другие группы уровня организации имеют назначения разрешений.

Примечание.

Чтобы включить страницу предварительного просмотра страницы параметров разрешений проекта, см. статью "Включить предварительные версии функций".

Внимание

Разрешение на добавление или удаление групп безопасности на уровне организации или коллекции, добавление и управление организацией или членством в группах уровня коллекции, а также изменение списков управления разрешениями на уровне проекта назначается всем членам группы администраторов коллекции проектов . Он не контролируется разрешениями, отображаемыми в пользовательском интерфейсе.

Невозможно изменить разрешения для группы администраторов коллекции проектов . Кроме того, в то время как можно изменить назначения разрешений для члена этой группы, их действующие разрешения по-прежнему соответствуют назначенным группе администраторов, для которой они являются членами.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Общие

Создание новых проектов

(прежнее название — создание командных проектов)

Collection, CREATE_PROJECTS

Может добавить проект в коллекцию организаций или проектов. Дополнительные разрешения могут потребоваться в зависимости от локального развертывания.

Может удалить проект. При удалении проекта удаляются все данные, связанные с проектом. Вы не можете отменить удаление проекта, за исключением восстановления коллекции до точки перед удалением проекта.

Может задавать параметры организации и уровня проекта.

Примечание.

Изменение сведений на уровне экземпляра включает возможность выполнять эти задачи для всех проектов, определенных в организации или коллекции:

- Изменение параметров и расширений для организации

- Изменение разрешений управления версиями и параметров репозитория

- Изменение подписок на события или оповещений для глобальных уведомлений, событий уровня проекта и уровня команды

- Изменение всех параметров проекта и уровня команды для проектов, определенных в коллекциях

Может просматривать разрешения на уровне организации для пользователя или группы.

Организация сервиса

Может выполнять операции от имени других пользователей или служб. Назначьте это разрешение только учетным записям служб.

Может активировать события оповещения проекта в коллекции. Назначение только учетным записям служб.

Может вызывать интерфейсы программирования приложений синхронизации. Назначение только учетным записям служб.

Boards

Может изменять разрешения для настройки отслеживания работы, создавая и настраивая унаследованные процессы.

Может создать унаследованный процесс , используемый для настройки отслеживания работы и Azure Boards. Пользователи, которым предоставлен базовый доступ и доступ заинтересованных лиц, предоставляются по умолчанию.

Может удалить унаследованный процесс , используемый для настройки отслеживания работы и Azure Boards.

Может изменять пользовательский унаследованный процесс.

Repos

Применяется только к управлению версиями Team Foundation (TFVC)

Может удалять наборы полок, созданные другими пользователями.

Может создать рабочую область управления версиями. Разрешение на создание рабочей области предоставляется всем пользователям в рамках их членства в группе допустимых пользователей коллекции проектов.

Pipelines

Администрирование разрешений ресурсов сборки

BuildAdministration, AdministerBuildResourcePermissions

Может изменять разрешения для ресурсов сборки на уровне организации или коллекции проектов, включая:

- Настройка политик хранения

- Установка ограничений ресурсов для конвейеров

- Добавление пулов агентов и управление ими

- Добавление пулов развертывания и управление ими

Примечание.

Помимо этого разрешения Azure DevOps предоставляет разрешения на основе ролей, управляющие безопасностью пулов агентов. Другие параметры уровня объекта переопределяют эти параметры на уровне организации или проекта.

Может управлять компьютерами сборки, агентами сборки и контроллерами сборки.

Может управлять параметрами конвейера, заданными с помощью параметров организации, конвейеров, параметров.

Может резервировать и выделять агенты сборки. Назначение только учетным записям служб для служб сборки.

Может просматривать, но не использовать контроллеры сборки и агенты сборки, настроенные для организации или коллекции проектов.

Test Plans

Может регистрировать и отменять регистрацию контроллеров тестирования.

Может удалить поток аудита. Потоки аудита доступны в предварительной версии. Дополнительные сведения см. в разделе "Создание потоковой передачи аудита".

Может добавить поток аудита. Потоки аудита доступны в предварительной версии. Дополнительные сведения см. в разделе "Создание потоковой передачи аудита".

Может просматривать и экспортировать журналы аудита. Журналы аудита находятся в предварительной версии. Дополнительные сведения см. в статьях "Доступ", "Экспорт" и "Фильтрация журналов аудита".

Политики

Может включать и отключать политики подключения приложений, как описано в разделе "Изменение политик подключения приложения".

Разрешения на уровне коллекции

Управление разрешениями на уровне коллекции с помощью контекста администратора веб-портала или средства командной строки TFSSecurity. Администраторы коллекции проектов предоставляют все разрешения на уровне коллекции. Другие группы уровня коллекции имеют назначения разрешений.

Разрешения, доступные для Azure DevOps Server 2019 и более поздних версий, зависят от модели процесса, настроенной для коллекции. Общие сведения о моделях процессов см. в разделе "Настройка отслеживания работы".

Унаследованная модель процесса

Локальная модель XML-процесса

Внимание

Разрешение на добавление или удаление групп безопасности на уровне организации или коллекции, добавление и управление организацией или членством в группах уровня коллекции, а также изменение списков управления разрешениями на уровне проекта назначается всем членам группы администраторов коллекции проектов . Он не контролируется разрешениями, отображаемыми в пользовательском интерфейсе.

Невозможно изменить разрешения для группы администраторов коллекции проектов . Кроме того, в то время как можно изменить назначения разрешений для члена этой группы, их действующие разрешения по-прежнему соответствуют назначенным группе администраторов, для которой они являются членами.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Администрирование разрешений ресурсов сборки

BuildAdministration, AdministerBuildResourcePermissions

Может изменять разрешения для конвейеров сборки на уровне коллекции проекта. К ним относятся следующие артефакты:

Может изменять разрешения для настройки отслеживания работы, создавая и настраивая унаследованные процессы. Требуется, чтобы коллекция была настроена для поддержки модели наследуемого процесса. См. также:

Может удалять наборы полок, созданные другими пользователями. Применяется, если TFVC используется в качестве системы управления версиями.

Может создавать и удалять рабочие области для других пользователей. Применяется, если TFVC используется в качестве системы управления версиями.

Может создать рабочую область управления версиями. Применяется, если TFVC используется в качестве системы управления версиями. Это разрешение предоставляется всем пользователям в рамках их членства в группе допустимых пользователей коллекции проектов.

Создание новых проектов

(прежнее название — создание командных проектов)

Collection, CREATE_PROJECTS

Может добавлять проекты в коллекцию проектов. Дополнительные разрешения могут потребоваться в зависимости от локального развертывания.

Может создать унаследованный процесс , используемый для настройки отслеживания работы и Azure Boards. Требуется, чтобы коллекция была настроена для поддержки модели наследуемого процесса.

Удаление поля из организации

(прежнее название — удаление поля из учетной записи)

Collection, DELETE_FIELD

Может удалить настраиваемое поле, которое было добавлено в процесс. Для локальных развертываний требуется настроить коллекцию для поддержки унаследованной модели процессов.

Может удалить унаследованный процесс , используемый для настройки отслеживания работы и Azure Boards. Требуется, чтобы коллекция была настроена для поддержки унаследованной модели процессов.

Может удалить проект.

Примечание.

При удалении проекта удаляются все данные, связанные с проектом. Вы не можете отменить удаление проекта, за исключением восстановления коллекции до точки перед удалением проекта.

Может задавать параметры организации и уровня проекта.

Примечание.

Изменение сведений на уровне коллекции включает возможность выполнять эти задачи для всех проектов, определенных в организации или коллекции:

- Изменение расширений и параметров аналитики

- Изменение разрешений управления версиями и параметров репозитория

- Изменение подписок на события или оповещений для глобальных уведомлений, событий уровня проекта и уровня команды

- Измените все параметры проекта и уровня команды для проектов, определенных в коллекциях.

Может изменять пользовательский унаследованный процесс. Требуется, чтобы коллекция была настроена для поддержки модели наследуемого процесса.

Может выполнять операции от имени других пользователей или служб. Назначьте это разрешение только локальным учетным записям служб.

Может управлять компьютерами сборки, агентами сборки и контроллерами сборки.

Может включать и отключать политики подключения приложений, как описано в разделе "Изменение политик подключения приложения".

Примечание.

Это разрешение допустимо только для Azure DevOps Services. Хотя он может отображаться для локальной среды Azure DevOps Server, он не применяется к локальным серверам.

Может скачать, создать, изменить и отправить шаблоны процессов. Шаблон процесса определяет стандартные блоки системы отслеживания рабочих элементов, а также другие подсистемы, к которые вы обращаетесь через Azure Boards. Требуется, чтобы коллекция была настроена для поддержки локальной модели XML-процессов ON=.

Может регистрировать и отменять регистрацию контроллеров тестирования.

Может активировать события оповещения проекта в коллекции. Назначение только учетным записям служб. Пользователи с этим разрешением не могут удалять встроенные группы уровней коллекции, такие как администраторы коллекции проектов.

Может резервировать и выделять агенты сборки. Назначение только учетным записям служб для служб сборки.

Может просматривать, но не использовать контроллеры сборки и агенты сборки, настроенные для организации или коллекции проектов.

Просмотр сведений об уровне экземпляра

или просмотр сведений на уровне коллекции

Collection, GENERIC_READ

Может просматривать разрешения на уровне коллекции для пользователя или группы.

Может вызывать интерфейсы программирования приложений синхронизации. Назначение только учетным записям служб.

Разрешения на уровне проекта

Управление разрешениями на уровне проекта с помощью контекста администрирования веб-портала или с помощью команд az devops security group . Администраторы проектов получают все разрешения на уровне проекта. Другие группы уровня проекта имеют назначения разрешений.

Примечание.

Чтобы включить страницу предварительного просмотра параметров разрешений проекта, см. статью "Включить предварительные версии функций".

Внимание

Разрешение на добавление или удаление групп безопасности на уровне проекта и добавление членства в группах уровня проекта и управление ими назначается всем членам группы "Администраторы проектов ". Он не контролируется разрешениями, отображаемыми в пользовательском интерфейсе.

Невозможно изменить разрешения для группы "Администраторы проектов ". Кроме того, в то время как можно изменить назначения разрешений для члена этой группы, их действующие разрешения по-прежнему соответствуют назначенным группе администраторов, для которой они являются членами.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Общие

Может удалить проект из коллекции организаций или проектов.

Примечание.

Даже если для этого разрешения задано значение "Запретить", пользователи, которым предоставлено разрешение на уровне проекта, могут удалить проект, для которого у них есть разрешение. Чтобы убедиться, что пользователь не может удалить проект, убедитесь, что командный проект Delete на уровне проекта также имеет значение "Запретить ".

Может выполнять следующие задачи для выбранного проекта, определенного в организации или коллекции.

- Изменение описания проекта

- Изменение видимости управление проектом.

Примечание.

Разрешение на добавление или удаление групп безопасности на уровне проекта и добавление членства в группах уровня проекта и управление ими назначается всем членам группы "Администраторы проектов ". Он не контролируется разрешениями, отображаемыми в пользовательском интерфейсе.

Может предоставлять или изменять метаданные для проекта. Например, пользователь может предоставить высокоуровневую информацию о содержимом проекта. Изменение метаданных поддерживается с помощью REST API свойств проекта Set.

Может изменить имя проекта.

Пользователи с этим разрешением могут обновлять рабочие элементы без создания уведомлений. Это полезно при миграции массовых обновлений средствами и требуется пропустить создание уведомлений.

Рассмотрите возможность предоставления этого разрешения учетным записям служб или пользователям с правилами обхода разрешений на обновления рабочих элементов. Параметр можно задать при обновлении suppressNotifications true рабочих элементов — обновить REST API.

Может изменить видимость проекта с частной на общедоступную или общедоступную. Применяется только к Azure DevOps Services.

Может просматривать сведения на уровне проекта, включая членство в группе безопасности и разрешения. Если для пользователя задано разрешение "Запретить ", он не может просмотреть проект или войти в проект.

Boards

Пользователи с этим разрешением могут сохранить рабочий элемент, который игнорирует правила, такие как копирование, ограничение или условные правила, определенные для типа рабочего элемента. Полезные сценарии — это миграции, в которых не требуется обновлять поля даты и даты при импорте или если требуется пропустить проверку рабочего элемента.

Правила можно обойти одним из двух способов. Первый — через рабочие элементы — обновите REST API и задайте bypassRules для параметра значение true. Второй — это клиентская объектная модель, инициализация в режиме правил обхода (инициализация WorkItemStore с WorkItemStoreFlags.BypassRules).

При сочетании с разрешением "Изменение сведений на уровне проекта" позволяет пользователям изменять процесс наследования для проекта. Дополнительные сведения см. в разделе "Создание унаследованных процессов и управление ими".

Может добавлять теги в рабочий элемент. По умолчанию все члены группы участников имеют это разрешение. Кроме того, можно задать дополнительные разрешения для тегов с помощью средств управления безопасностью. Дополнительные сведения см. в справочнике по пространству имен безопасности и разрешениям.

Примечание.

Все пользователи, которым предоставлен доступ заинтересованных лиц для частного проекта, могут добавлять только существующие теги. Даже если для разрешения на определение тега create задано значение Allow, заинтересованные лица не могут добавлять теги. Это часть параметров доступа заинтересованных лиц. Пользователи Azure DevOps Services предоставили доступ заинтересованным лицам для общедоступного проекта по умолчанию. Дополнительные сведения см. в кратком справочнике по правам доступа для заинтересованных лиц.

Несмотря на то, что разрешение на определение тега создания тегов отображается в параметрах безопасности на уровне проекта, разрешения тегов фактически являются разрешениями уровня коллекции, которые находятся на уровне проекта при их отображении в пользовательском интерфейсе.

Чтобы задать область разрешений тегов для одного проекта при использовании команды TFSSecurity , необходимо указать GUID проекта в рамках синтаксиса команды.

В противном случае изменение применяется ко всей коллекции.

Помните об этом при изменении или настройке этих разрешений.

Удаление и восстановление рабочих элементов или удаление рабочих элементов в этом проекте.

Project, WORK_ITEM_DELETE

Может пометить рабочие элементы в проекте как удаленные. Пользователи Azure DevOps Services предоставили доступ заинтересованным лицам для общедоступного проекта по умолчанию.

Может переместить рабочий элемент из одного проекта в другой проект в коллекции.

Может окончательно удалить рабочие элементы из этого проекта.

Аналитика

Помимо AnalyticsView разрешений пространства имен, перечисленных в этом разделе, можно задать разрешения на уровне объектов для каждого представления.

Может удалять представления Аналитики в общей области.

Может создавать и изменять общие аналитические представления.

Может получить доступ к данным, доступным из службы Аналитики. Дополнительные сведения см. в разделе "Разрешения", необходимые для доступа к службе Аналитики.

Test Plans

Может добавлять и удалять результаты теста и добавлять или изменять тестовые запуски. Дополнительные сведения см. в разделе "Управление сроком хранения результатов теста" и выполнение ручных тестов.

Может удалить тестовое выполнение.

Может создавать и удалять конфигурации тестов.

Может создавать и удалять тестовые среды.

Может просматривать тестовые планы в пути к области проекта.

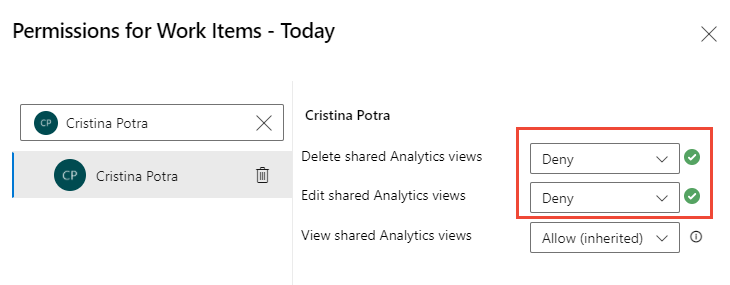

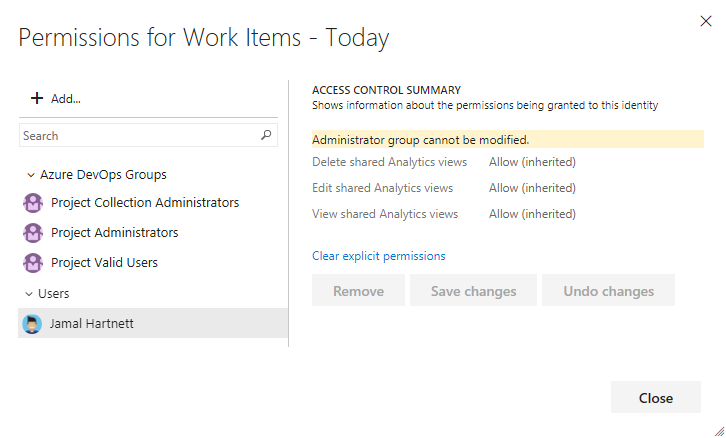

Представления аналитики (уровень объекта)

С помощью общих представлений Аналитики можно предоставить определенные разрешения для просмотра, редактирования или удаления создаваемого представления. Управление безопасностью представлений Аналитики с веб-портала.

Для каждого представления общей аналитики определены следующие разрешения. Все допустимые пользователи автоматически предоставляют все разрешения для управления представлениями Аналитики. Рассмотрите возможность предоставления разрешений для определенных общих представлений другим участникам команды или группе безопасности, которые вы создаете. Дополнительные сведения см. в разделе "Что такое представления аналитики"? И пространство имен безопасности и справочник по разрешениям.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может удалить представление общей аналитики.

Может изменить параметры представления общей аналитики.

Может просматривать и использовать общее представление аналитики из Power BI Desktop.

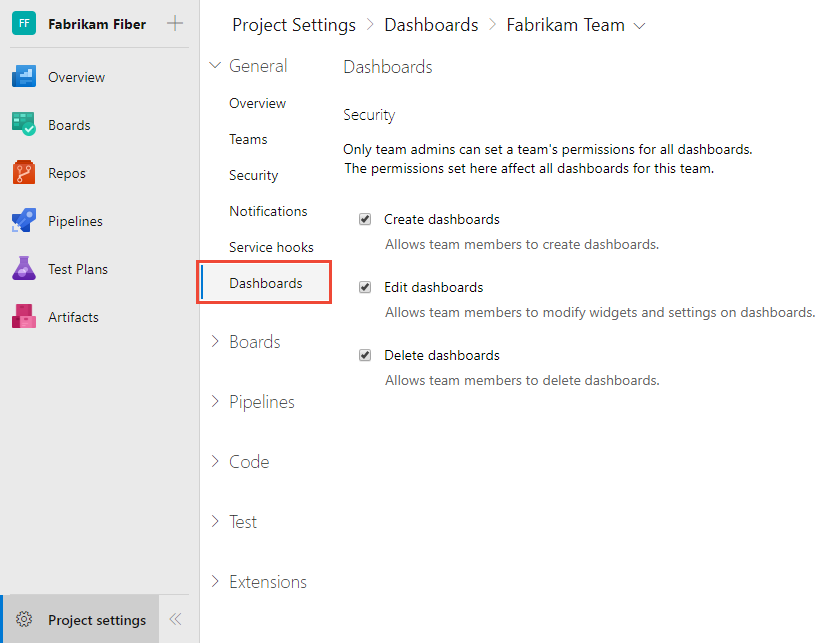

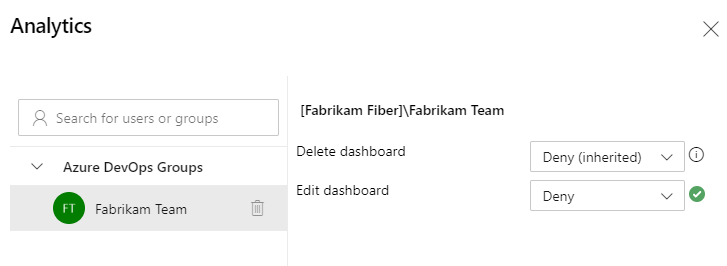

Панели мониторинга (уровень объекта)

Разрешения для панелей мониторинга групп и проектов можно задать по отдельности. Разрешения по умолчанию для команды можно задать для проекта. Управление безопасностью панелей мониторинга на веб-портале. Дополнительные разрешения пространства имен поддерживаются, как определено в пространстве имен безопасности и справочнике по разрешениям.

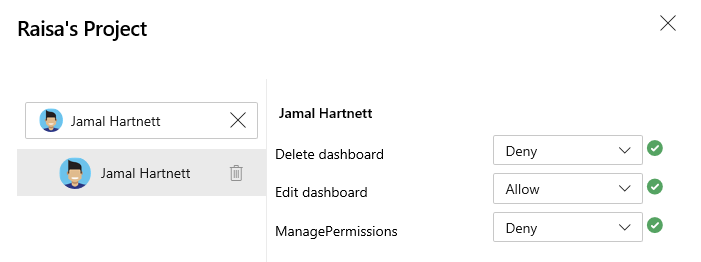

Разрешения панели мониторинга проекта

По умолчанию создатель панели мониторинга проекта является владельцем панели мониторинга и предоставляет все разрешения для этой панели мониторинга.

РазрешениеNamespace permission |

Description |

|---|---|

Удаление панели мониторингаDashboardsPrivileges, Delete |

Может удалить панель мониторинга проекта. |

Изменение панели мониторингаDashboardsPrivileges, Edit |

Может добавлять мини-приложения и изменять макет панели мониторинга проекта. |

Управление разрешениямиDashboardsPrivileges, ManagePermissions |

Может управлять разрешениями для панели мониторинга проекта. |

Разрешения для панелей мониторинга группы можно задать по отдельности. Разрешения по умолчанию для команды можно задать для проекта. Управление безопасностью панелей мониторинга на веб-портале.

Разрешения панели мониторинга группы по умолчанию

По умолчанию администраторы команд предоставляют все разрешения для панелей мониторинга команды, включая управление разрешениями по умолчанию и отдельными панелями мониторинга.

РазрешениеNamespace permission |

Description |

|---|---|

создание панелей мониторинга;DashboardsPrivileges, Create |

Может создать панель мониторинга группы. |

Удаление панелей мониторингаDashboardsPrivileges, Delete |

Может удалить панель мониторинга группы. |

Изменение панелей мониторингаDashboardsPrivileges, Edit |

Может добавлять мини-приложения и изменять макет панели мониторинга группы. |

Разрешения на панель мониторинга отдельных групп

Администраторы групп могут изменить разрешения для отдельных панелей мониторинга группы, изменив следующие два разрешения.

РазрешениеNamespace permission |

Description |

|---|---|

Удаление панели мониторингаDashboardsPrivileges, Delete |

Может удалить определенную панель мониторинга группы. |

Изменение панели мониторингаDashboardsPrivileges, Edit |

Может добавлять мини-приложения и изменять макет определенной панели мониторинга группы. |

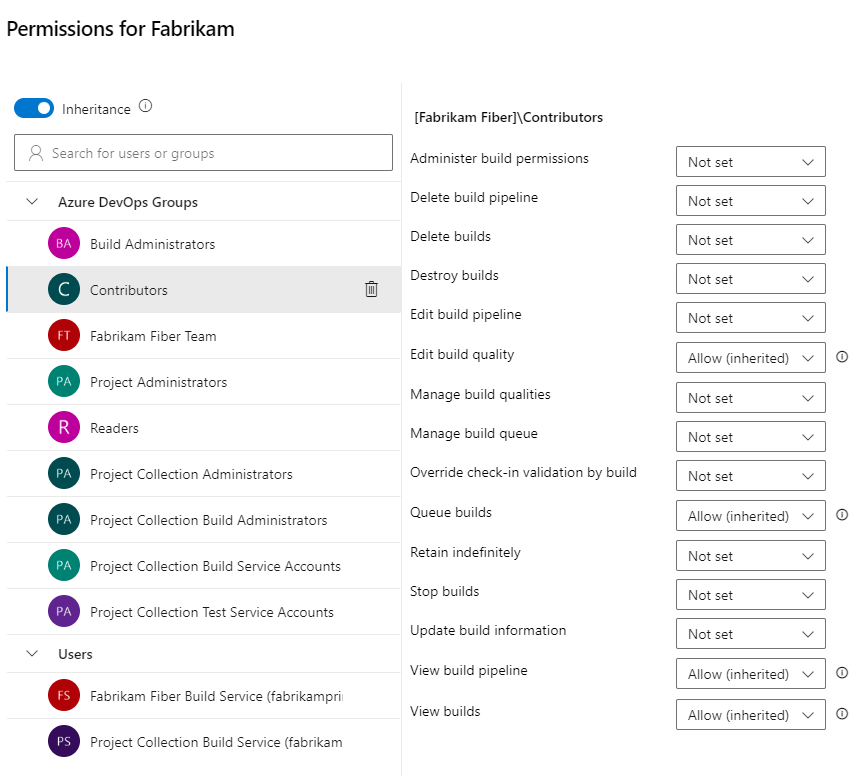

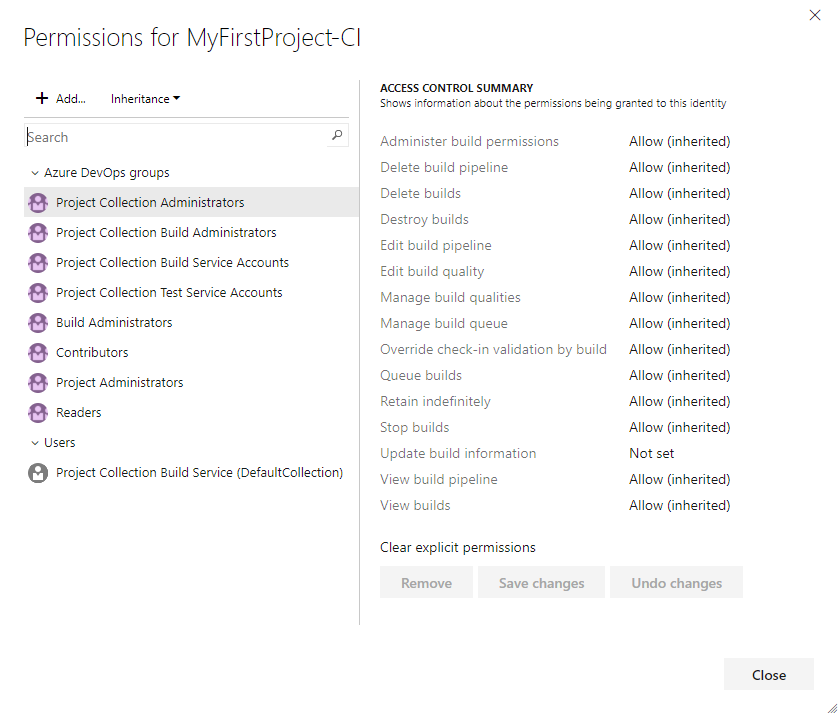

Конвейер или сборка (уровень объекта)

Управление разрешениями конвейера для каждого конвейера, определенного на веб-портале или с помощью средства командной строки TFSSecurity. Администраторы проектов получают все разрешения конвейера, а администраторы сборки назначаются большинство этих разрешений. Вы можете задать разрешения конвейера для всех конвейеров, определенных для проекта или для каждого определения конвейера.

Разрешения в сборке соответствуют иерархической модели. По умолчанию для всех разрешений можно задать на уровне проекта и переопределить определение отдельной сборки.

Чтобы задать разрешения на уровне проекта для всех определений сборки в проекте, выберите "Безопасность " на главной странице центра сборки.

Чтобы задать или переопределить разрешения для определенного определения сборки, выберите "Безопасность " в контекстном меню определения сборки.

Вы можете определить следующие разрешения в сборке на обоих уровнях.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может администрировать разрешения сборки для других пользователей.

Может удалять определения сборки для этого проекта.

Может окончательно удалить завершенную сборку.

Изменение конвейера сборки: может сохранять любые изменения в конвейере сборки, включая переменные конфигурации, триггеры, репозитории и политику хранения. Доступно в Azure DevOps Services, Azure DevOps Server 2019 1.1 и более поздних версиях. Заменяет определение сборки изменением.

Изменение определения сборки: может создавать и изменять определения сборки для этого проекта.

Можно добавить сведения о качестве сборки с помощью Team Explorer или веб-портала.

Может добавлять или удалять качества сборки. Применяется только к сборкам XAML.

Может отменять, переоритизировать или откладывать сборки из очереди. Применяется только к сборкам XAML.

Может зафиксировать набор изменений TFVC, который влияет на определение вложенной сборки, не активируя систему, чтобы отложить и сначала создать их изменения.

Может поместить сборку в очередь через интерфейс для Team Foundation Build или в командной строке. Они также могут остановить сборки, которые они застроили.

Может указывать значения для параметров свободного текста (например, типа object или array) и переменных конвейера при очередях новых сборок.

Может переключать сохраняющийся неограниченное время флага в сборке. Эта функция помечает сборку, чтобы система не автоматически удалила ее на основе любой применимой политики хранения.

Может остановить любую сборку, которая выполняется, включая сборки в очереди и запущенные другим пользователем.

Может добавлять в систему узлы сведений о сборке, а также добавлять сведения о качестве сборки. Назначение только учетным записям служб.

Можно просмотреть определения сборки, созданные для проекта.

Может просматривать очереди и завершенные сборки для этого проекта.

Примечание.

- Отключите наследование для определения сборки, если требуется управлять разрешениями для определенных определений сборки.

- При наследовании включено определение сборки учитывает разрешения сборки, определенные на уровне проекта или группы или пользователя. Например, пользовательская группа диспетчеров сборок имеет разрешения, заданные для ручной очереди сборки для проекта Fabrikam. Любое определение сборки с наследованием для проекта Fabrikam позволит членам группы диспетчеров сборки вручную ставить очередь сборки.

- Однако, отключив наследование для проекта Fabrikam, можно задать разрешения, которые позволяют администраторам проектов вручную ставить сборку для определенного определения сборки. Затем это позволит мне задать разрешения для этого определения сборки.

- Назначьте проверку переопределения путем разрешения на сборку только учетным записям служб для служб и администраторам, отвечающим за качество кода. Применяется к сборкам воротной сборки TFVC. Это не относится к сборкам PR. Дополнительные сведения см. в разделе "Вход в папку", которая управляется процессом сборки, контролируемым воротным процессом сборки.

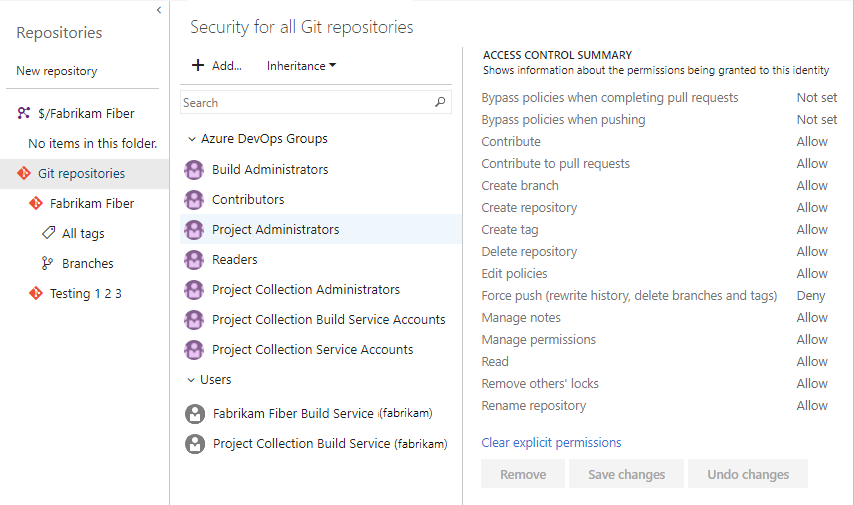

Репозиторий Git (уровень объекта)

Управление безопасностью каждого репозитория или ветви Git на веб-портале, средстве командной строки TF или с помощью средства командной строки TFSSecurity. Администраторы проектов предоставляют большинство этих разрешений (которые отображаются только для проекта, настроенного с репозиторием Git). Вы можете управлять этими разрешениями для всех репозиториев Git или для определенного репозитория Git.

Примечание.

Задайте разрешения для всех репозиториев Git, внося изменения в запись репозиториев Git верхнего уровня. Отдельные репозитории наследуют разрешения от записи репозиториев Git верхнего уровня. Ветви наследуют разрешения от назначений, сделанных на уровне репозитория. По умолчанию группы читателей уровня проекта имеют только разрешения на чтение.

Сведения об управлении разрешениями репозитория и ветви Git см. в разделе "Настройка разрешений ветви".

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может выбрать переопределение политик ветвей, проверив политики переопределения ветвей и включите слияние при завершении запроса.

Примечание.

Обход политик при выполнении запросов на вытягивание и обход политик при отправке замены , освобожденной от применения политик.

Может отправляться в ветвь с включенными политиками ветви. Когда пользователь с этим разрешением делает push-запрос, который переопределяет политику ветви, отправка автоматически передает политику ветви без шага или предупреждения.

Примечание.

Обход политик при выполнении запросов на вытягивание и обход политик при отправке замены , освобожденной от применения политик.

На уровне репозитория может отправлять изменения в существующие ветви в репозитории и выполнять запросы на вытягивание. Пользователи, не имеющие этого разрешения, но имеющие разрешение "Создать ветвь ", могут отправлять изменения в новые ветви. Не переопределяет ограничения из политик ветви.

На уровне ветви можно отправить изменения в ветвь и заблокировать ветвь. Блокировка ветви блокирует любые новые фиксации от других пользователей и запрещает другим пользователям изменять существующий журнал фиксаций.

Может создавать, комментировать и голосовать за запросы на вытягивание.

Может создавать и публиковать ветви в репозитории. Отсутствие этого разрешения не ограничивает пользователей созданием ветвей в локальном репозитории; он просто предотвращает публикацию локальных ветвей на сервере.

Примечание.

При создании новой ветви на сервере у вас есть разрешения "Участие", "Изменить политики", "Принудительно отправить", "Управление разрешениями" и "Удалить блокировки других пользователей" по умолчанию. Это означает, что вы можете добавить новые фиксации в репозиторий через ветвь.

Может создавать новые репозитории. Это разрешение доступно только в диалоговом окне "Безопасность" для объекта репозиториев Git верхнего уровня.

Может отправлять теги в репозиторий.

Может удалить репозиторий. На уровне репозиториев Git верхнего уровня можно удалить любой репозиторий.

Может изменять политики для репозитория и ее ветвей.

Применимо к TFS 2018 с обновлением 2. Может обходить политики ветви и выполнять следующие два действия:

- Переопределить политики ветви и завершить PR, которые не удовлетворяют политике ветви

- Отправка непосредственно в ветви с установленными политиками ветви

Примечание.

В Azure DevOps он заменен следующими двумя разрешениями: обход политик при выполнении запросов на вытягивание и обхода политик при отправке.

Принудительное принудительное отправка (перезапись журнала, удаление ветвей и тегов)

GitRepositories, ForcePush

Может принудительно обновить ветвь, удалить ветвь и изменить журнал фиксации ветви. Может удалять теги и заметки.

Может отправлять и изменять заметки Git.

Может задать разрешения для репозитория.

Может клонировать, извлекать, извлекать, извлекать и изучать содержимое репозитория.

Может удалять блокировки ветви, заданные другими пользователями. Блокировка ветви блокирует добавление новых фиксаций в ветвь другими пользователями и запрещает другим пользователям изменять существующий журнал фиксаций.

Может изменить имя репозитория. Если задано в записи репозиториев Git верхнего уровня, можно изменить имя любого репозитория.

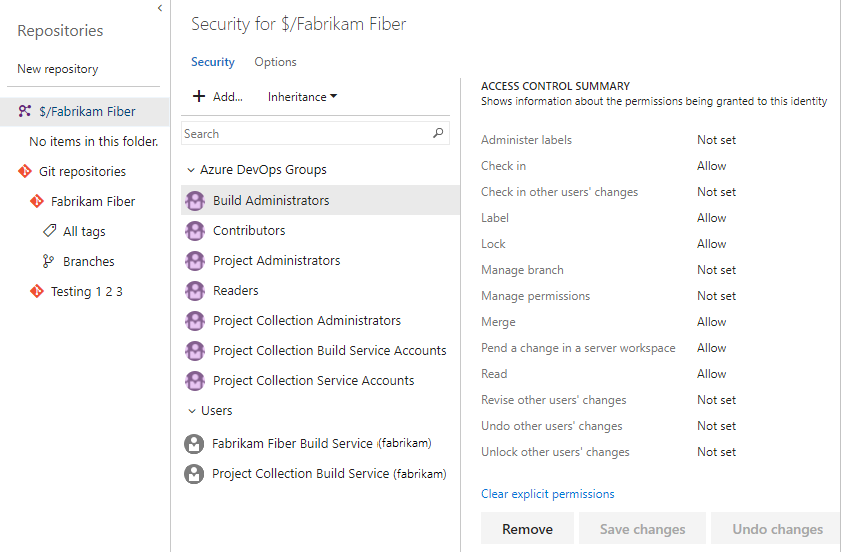

TFVC (уровень объекта)

Управление безопасностью каждой ветви TFVC на веб-портале или с помощью средства командной строки TFSSecurity. Администраторы проектов предоставляют большую часть этих разрешений, которые отображаются только для проекта, настроенного для использования система управления версиями Team Foundation в качестве системы управления версиями. В разрешениях управления версиями явное отклонение имеет приоритет над разрешениями группы администраторов.

Эти разрешения отображаются только для установки проекта, чтобы использовать система управления версиями Team Foundation в качестве системы управления версиями.

В разрешениях управления версиями явное отклонение имеет приоритет над разрешениями группы администраторов.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Администрирование меток

VersionControlItems, LabelOther

Может изменять или удалять метки, созданные другим пользователем.

Вернуть

VersionControlItems, Checkin

Может регистрировать элементы и изменять любые зафиксированные комментарии набора изменений. Ожидающие изменения фиксируются при регистрации.*

Проверка изменений других пользователей

VersionControlItems, CheckinOther

Может проверять изменения, внесенные другими пользователями. Ожидающие изменения фиксируются при входе.

Поверх изменения в рабочей области сервера

VersionControlItems, PendChange

Может извлечь и внести ожидающие изменения в элементы в папке. Примеры ожидающих изменений: добавление, редактирование, переименование, удаление, отмена удаления, ветвление и слияние файла. Ожидающие изменения должны быть возвращены, поэтому пользователи также должны иметь разрешение на вход, чтобы предоставить доступ к своим изменениям команде.*

Этикетка

VersionControlItems, Label

Может метка элементов.

Может блокировать и разблокировать папки или файлы. Папка или файл, отслеживаемые, могут быть заблокированы или разблокированы, чтобы запретить или восстановить права пользователя. Привилегии включают извлечение элемента для редактирования в другой рабочей области или проверку ожидающих изменений элемента из другой рабочей области. Дополнительные сведения см. в разделе "Команда блокировки".

Управление ветвью

VersionControlItems, ManageBranch

Может преобразовать любую папку под этим путем в ветвь, а также выполнить следующие действия в ветви: изменить его свойства, повторно создать его и преобразовать в папку. Пользователи, имеющие это разрешение, могут ветвить эту ветвь только в том случае, если у них есть разрешение на слияние для целевого пути. Пользователи не могут создавать ветви из ветви, для которой у них нет разрешения manage Branch.

Управление разрешениями

VersionControlItems, AdminProjectRights

Может управлять разрешениями других пользователей для папок и файлов в элементе управления версиями.*

Может объединить изменения в этот путь.*

Читать

VersionControlItems, Read

Может считывать содержимое файла или папки. Если у пользователя есть разрешения на чтение папки, пользователь может просмотреть содержимое папки и свойства файлов в ней, даже если у пользователя нет разрешения на открытие файлов.

Изменение изменений других пользователей

VersionControlItems, ReviseOther

Может изменять примечания к возвращенным файлам, даже если другой пользователь проверил файл.*

Отмена изменений других пользователей

VersionControlItems, UndoOther

Может отменить ожидающие изменения, внесенные другим пользователем.*

Разблокировать изменения других пользователей

VersionControlItems, UnlockOther

Может разблокировать файлы, заблокированные другими пользователями.*

* Рассмотрите возможность добавления этого разрешения для любых пользователей или групп, которые отвечают за контроль или мониторинг проекта, и могут или должны изменить комментарии к файлам, зарегистрированным в файле, даже если другой пользователь проверил файл.

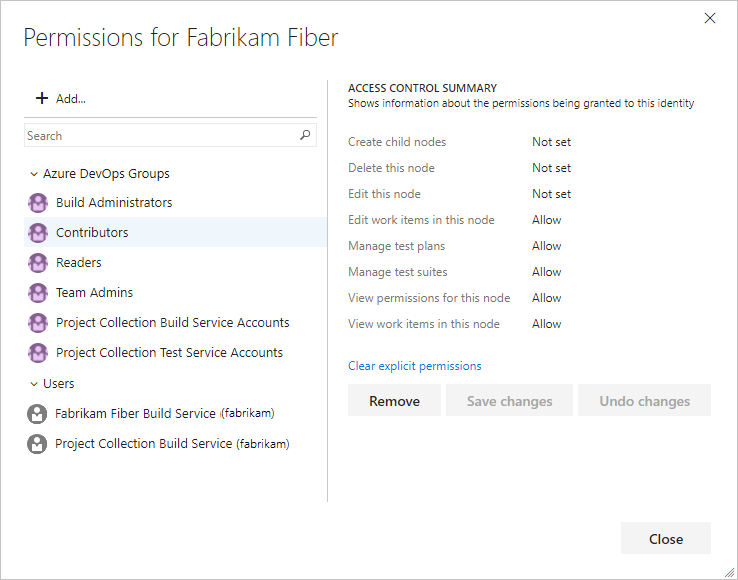

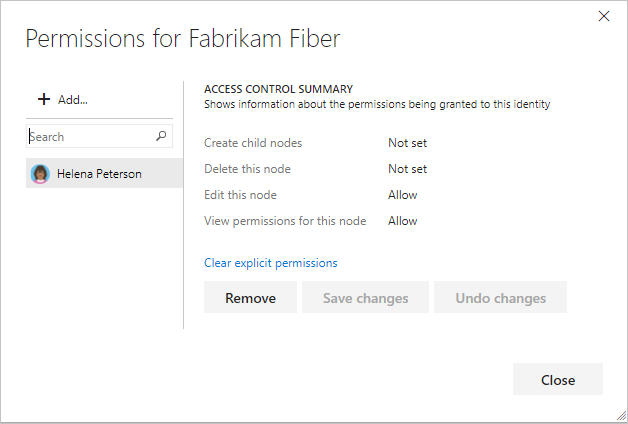

Путь к области (уровень объекта)

Разрешения пути к области управляют доступом к ветвям иерархии областей и рабочим элементам в этих областях. Управление безопасностью каждого пути к области с веб-портала или с помощью средства командной строки TFSSecurity. Разрешения области управляют доступом для создания путей к областям и управления ими, а также создания и изменения рабочих элементов, определенных под путями области.

Члены группы "Администраторы проектов" автоматически предоставляют разрешения на управление путями области для проекта. Рекомендуется предоставить администраторам команды или командам разрешения на создание, изменение или удаление узлов областей.

Примечание.

Несколько команд могут участвовать в проекте. В этом случае можно настроить команды, связанные с областью. Разрешения для рабочих элементов группы назначаются путем назначения разрешений для области. Существуют другие параметры команды, которые настраивают средства гибкого планирования команды.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может создавать узлы области. Пользователи, имеющие как это разрешение, так и разрешение "Изменить этот узел ", могут перемещать или изменять порядок всех дочерних узлов.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп, которые могут потребоваться вручную удалить, добавить или переименовать узлы области.

Пользователи, имеющие как это разрешение, так и разрешение "Изменить этот узел " для другого узла, могут удалять узлы области и переклассифицировать существующие рабочие элементы из удаленного узла. Если удаленный узел имеет дочерние узлы, эти узлы также удаляются.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп, которые могут потребоваться вручную удалить, добавить или переименовать узлы области.

Может задать разрешения для этого узла и переименовать узлы области.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп, которые могут потребоваться вручную удалить, добавить или переименовать узлы области.

Может изменять рабочие элементы в этом узле.

Попробуйте добавить это разрешение для всех пользователей или групп вручную, которые могут потребоваться изменить рабочие элементы под узлом области.

Может изменять свойства плана тестирования, такие как параметры сборки и тестирования.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп вручную, которым может потребоваться управлять планами тестирования или наборами тестов в этом узле.

Может создавать и удалять наборы тестов, добавлять и удалять тестовые варианты из наборов тестов, изменять конфигурации тестов, связанные с наборами тестов, и изменять иерархию наборов (переместить набор тестов).

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп вручную, которым может потребоваться управлять планами тестирования или наборами тестов в этом узле.

Можно просмотреть параметры безопасности для узла пути к области.

Может просматривать, но не изменять рабочие элементы в этом узле.

Примечание.

Если в этом узле задано значение "Вид рабочих элементов", пользователь не может видеть рабочие элементы в этом узле. Запрет переопределяет любое неявное разрешение, даже для пользователей, являющихся членами административных групп.

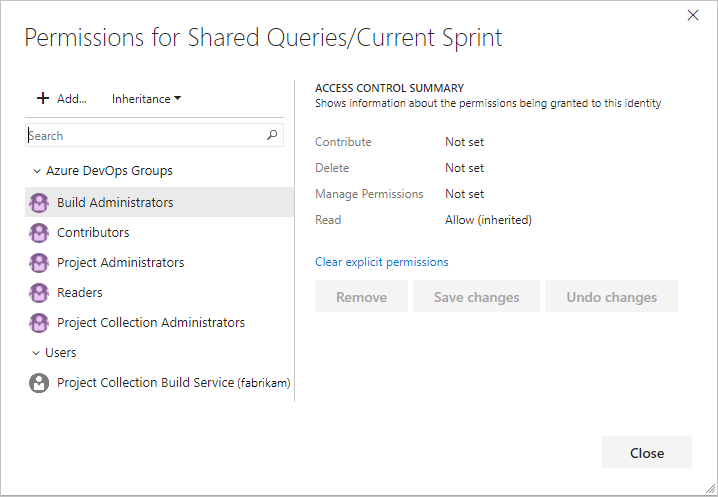

Путь итерации (уровень объекта)

Разрешения пути итерации управляют доступом для создания путей итерации и управления итерациями, которые также называются спринтами.

Управление безопасностью каждого пути итерации с веб-портала или с помощью средства командной строки TFSSecurity.

Члены группы "Администраторы проектов" автоматически предоставляют эти разрешения для каждой итерации, определенной для проекта. Рекомендуется предоставить администраторам групп, мастерам scrum или командам разрешения на создание, изменение или удаление узлов итерации.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может создавать узлы итерации. Пользователи, имеющие как это разрешение, так и разрешение "Изменить этот узел ", могут перемещать или изменять порядок всех дочерних узлов итерации.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп вручную, которые могут потребоваться удалить, добавить или переименовать узлы итерации.

Пользователи, имеющие как это разрешение, так и разрешение "Изменить этот узел " для другого узла, могут удалять узлы итерации и переклассифицировать существующие рабочие элементы из удаленного узла. Если удаленный узел имеет дочерние узлы, эти узлы также удаляются.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп вручную, которые могут потребоваться удалить, добавить или переименовать узлы итерации.

Может задать разрешения для этого узла и переименовать узлы итерации.

Рассмотрите возможность добавления этого разрешения для всех пользователей или групп вручную, которые могут потребоваться удалить, добавить или переименовать узлы итерации.

Можно просмотреть параметры безопасности для этого узла.

Примечание.

Члены коллекции проектов допустимых пользователей, допустимых пользователей проекта или любой пользователь или группа, имеющие сведения о уровне коллекции или просмотр сведений о уровне проекта, могут просматривать разрешения любого узла итерации.

Запрос рабочего элемента и папка запроса (уровень объекта)

Управление разрешениями папки запросов и запросов с помощью веб-портала. Администраторы проектов получают все эти разрешения. Участники предоставляются только разрешения на чтение.

Рассмотрите возможность предоставления разрешений на участие пользователям или группам, которым требуется возможность создавать и совместно использовать запросы рабочих элементов для проекта. Дополнительные сведения см. в разделе "Настройка разрешений для запросов".

Примечание.

Для создания диаграмм запросов требуется базовый доступ.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может просматривать и изменять папку запроса или сохранять запросы в папке.

Может удалить папку запроса или запроса и ее содержимое.

Может управлять разрешениями для этой папки запроса или запроса.

Может просматривать и использовать запрос или запросы в папке, но не может изменять содержимое запроса или папки запроса.

Планы доставки (уровень объекта)

Управление разрешениями плана с помощью веб-портала. Управление разрешениями для каждого плана с помощью диалогового окна "Безопасность". Администраторы проектов получают все разрешения на создание, изменение и управление планами. Допустимые пользователи предоставляют разрешения на просмотр (только для чтения).

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может удалить выбранный план.

Может изменять конфигурацию и параметры, определенные для выбранного плана.

Может управлять разрешениями для выбранного плана.

Может просматривать списки планов, открывать и взаимодействовать с планом, но не может изменять конфигурацию плана или параметры.

Процесс (уровень объекта)

Вы можете управлять разрешениями для каждого наследуемого процесса, создаваемого на веб-портале. Управление разрешениями для каждого процесса с помощью диалогового окна "Безопасность". Администраторы коллекции проектов предоставляют все разрешения на создание, изменение и управление процессами. Допустимые пользователи предоставляют разрешения на просмотр (только для чтения).

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может задать или изменить разрешения для наследуемого процесса.

Может удалить унаследованный процесс.

Может создавать унаследованный процесс из системного процесса или копировать или изменять унаследованный процесс.

Теги рабочих элементов

Вы можете управлять разрешениями тегов с помощью разрешения безопасности az devops или средств командной строки TFSSecurity . Участники могут добавлять теги в рабочие элементы и использовать их для быстрого фильтрации невыполненной работы, доски или представления результатов запроса.

Вы можете управлять разрешениями тегов с помощью средства командной строки TFSSecurity. Участники могут добавлять теги в рабочие элементы и использовать их для быстрого фильтрации невыполненной работы, доски или представления результатов запроса.

Разрешение (пользовательский интерфейс)

Namespace permission

Description

Может создавать новые теги и применять их к рабочим элементам. Пользователи без этого разрешения могут выбрать только существующий набор тегов для проекта.

По умолчанию участникам назначено разрешение на определение тега create. Несмотря на то, что разрешение на определение тега создания тегов отображается в параметрах безопасности на уровне проекта, разрешения тегов фактически являются разрешениями уровня коллекции, которые находятся на уровне проекта при их отображении в пользовательском интерфейсе. Чтобы задать область разрешений на добавление тегов в один проект при использовании средства командной строки, необходимо указать GUID проекта в рамках синтаксиса команды. В противном случае изменение применяется ко всей коллекции. Помните об этом при изменении или настройке этих разрешений.

Может удалить тег из списка доступных тегов для этого проекта.

Это разрешение не отображается в пользовательском интерфейсе. Его можно задать только с помощью средства командной строки. Кроме того, не существует пользовательского интерфейса для явного удаления тега. Вместо этого, если тег не используется в течение 3 дней, система автоматически удаляет его.

Может просмотреть список тегов, доступных для рабочего элемента в проекте. У пользователей без этого разрешения нет списка доступных тегов, из которых можно выбрать в форме рабочего элемента или в редакторе запросов.

Это разрешение не отображается в пользовательском интерфейсе. Его можно задать только с помощью средства командной строки. Сведения о уровне проекта неявно позволяют пользователям просматривать существующие теги.

Может переименовать тег с помощью REST API.

Это разрешение не отображается в пользовательском интерфейсе. Его можно задать только с помощью средства командной строки.

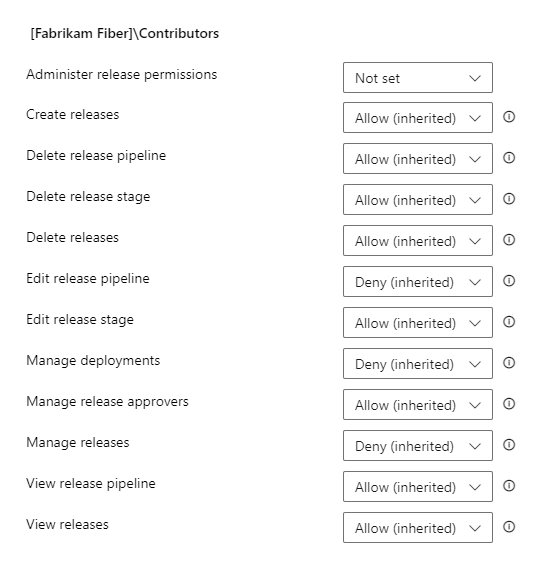

Выпуск (уровень объекта)

Управление разрешениями для каждого выпуска, определенного на веб-портале. Администраторы проектов и администраторы выпуска предоставляют все разрешения на управление выпусками. Эти разрешения работают в иерархической модели на уровне проекта, для определенного конвейера выпуска или для определенной среды в конвейере выпуска. В этой иерархии разрешения можно наследовать от родительского или переопределенного.

Примечание.

Группа администратора выпуска уровня проекта создается при определении первого конвейера выпуска.

Кроме того, вы можете назначить утверждающих определенным шагам в конвейере выпуска, чтобы убедиться, что развернутые приложения соответствуют стандартам качества.

В разделе "Управление выпусками" определены следующие разрешения. В столбце области объясняется, можно ли задать разрешение на уровне проекта, конвейера выпуска или среды.

Разрешение

Description

Области действия

Может изменить любой из других разрешений, перечисленных здесь.

Проект, конвейер выпуска, среда

Может создавать новые выпуски.

Проект, конвейер выпуска

Может удалять конвейеры выпуска.

Проект, конвейер выпуска

Может удалять среды в конвейерах выпуска.

Проект, конвейер выпуска, среда

Может удалять выпуски для конвейера.

Проект, конвейер выпуска

Может добавлять и изменять конвейер выпуска, включая переменные конфигурации, триггеры, артефакты и политику хранения, а также конфигурацию в среде конвейера выпуска. Чтобы внести изменения в определенную среду в конвейере выпуска, пользователю также требуется разрешение на изменение среды выпуска.

Проект, конвейер выпуска

Может изменять среды в конвейерах выпуска. Чтобы сохранить изменения в конвейере выпуска, пользователю также требуется разрешение на изменение конвейера выпуска. Это разрешение также определяет, может ли пользователь изменять конфигурацию в среде определенного экземпляра выпуска. Пользователю также требуется разрешение "Управление выпусками " для сохранения измененного выпуска.

Проект, конвейер выпуска, среда

Может инициировать прямое развертывание выпуска в среде. Это разрешение предназначено только для прямых развертываний, инициируемых вручную, выбрав действие "Развернуть " в выпуске. Если для среды задано условие любого типа автоматического развертывания, система автоматически инициирует развертывание без проверки разрешения пользователя, создавшего выпуск.

Проект, конвейер выпуска, среда

Может добавлять или изменять утверждающие среды в конвейерах выпуска. Это разрешение также определяет, может ли пользователь изменять утверждающих в среде определенного экземпляра выпуска.

Проект, конвейер выпуска, среда

Может изменять конфигурацию выпуска, например этапы, утверждающие и переменные. Чтобы изменить конфигурацию конкретной среды в экземпляре выпуска, пользователю также требуется разрешение на изменение среды выпуска.

Проект, конвейер выпуска

Может просматривать конвейеры выпуска.

Проект, конвейер выпуска

Может просматривать выпуски, принадлежащие конвейерам выпуска.

Проект, конвейер выпуска

Значения по умолчанию для всех этих разрешений задаются для коллекций командных проектов и групп проектов. Например, администраторы коллекции проектов, администраторы проектов и администраторы выпуска по умолчанию получают все указанные выше разрешения. Участники получают все разрешения, кроме разрешений администрирования выпуска. По умолчанию читатели запрещают все разрешения, кроме конвейера выпуска View и View release.

Разрешения группы задач (сборка и выпуск)

Управление разрешениями для групп задач из центра сборки и выпуска веб-портала. Администраторы проекта, сборки и выпуска предоставляют все разрешения. Разрешения группы задач соответствуют иерархической модели. По умолчанию для всех разрешений можно задать на уровне проекта и переопределить определение отдельной группы задач.

Используйте группы задач, чтобы инкапсулировать последовательность задач, уже определенных в сборке или определении выпуска, в одну многократно используемую задачу. Определение групп задач и управление ими на вкладке "Группы задач" центра сборки и выпуска.

Разрешение Description Администрирование разрешений группы задач Может добавлять и удалять пользователей или группы в безопасность группы задач. Удаление группы задач Может удалить группу задач. Изменение группы задач Может создавать, изменять или удалять группу задач.

Уведомления или оповещения

Нет разрешений пользовательского интерфейса, связанных с управлением Уведомления по электронной почте или оповещениями. Вместо этого вы можете управлять ими с помощью разрешений безопасности az devops или средств командной строки TFSSecurity .

Нет разрешений пользовательского интерфейса, связанных с управлением Уведомления по электронной почте или оповещениями. Вместо этого вы можете управлять ими с помощью средства командной строки TFSSecurity .

- По умолчанию члены группы участников уровня проекта могут подписываться на оповещения самостоятельно.

- Члены группы "Администраторы коллекции проектов" или пользователи, у которых есть сведения об изменении уровня коллекции, могут задавать оповещения в этой коллекции для других пользователей или команды.

- Члены группы "Администраторы проектов" или пользователи, имеющие сведения об изменении уровня проекта, могут задавать оповещения в этом проекте для других пользователей или команды.

Вы можете управлять разрешениями генерации оповещений с помощью TFSSecurity.

Действие TFSSecurity

Пространство имен TFSSecurity

Description

Администраторы коллекции проектов &

Учетные записи службы коллекции проектов

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Может создать подписку веб-службы на основе SOAP.

✔️

GENERIC_READ

EventSubscription

Может просматривать события подписки, определенные для проекта.

✔️

GENERIC_WRITE

EventSubscription

Может создавать оповещения для других пользователей или команды.

✔️

UNSUBSCRIBE

EventSubscription

Может отменить подписку на событие.

✔️

Связанные статьи

- Начало работы с разрешениями, доступом и группами безопасности

- Средства управления безопасностью и разрешениями

- Пространство имен и ссылка на разрешение в системе безопасности для Azure DevOps

- Добавление пользователей в организацию (Azure DevOps Services)

- Добавление пользователей в команду или проект

- Создание пользователя администратором команды

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по