Настройка правил обнаружения многоступенчатых атак (Fusion) в Microsoft Sentinel

Внимание

Новая версия правила аналитики Fusion сейчас доступна в предварительной версии. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Microsoft Sentinel использует Fusion, подсистему корреляции на основе масштабируемых алгоритмов машинного обучения, для автоматического обнаружения многоэтапных атак путем выявления сочетаний аномального поведения и подозрительных действий, наблюдаемых на различных этапах цепочки нарушения безопасности. На основе этих наблюдений в Microsoft Sentinel создаются инциденты, которые трудно выявить иным образом. Эти инциденты состоят из двух или большего количества оповещений или действий. Как предусмотрено при разработке, у этих инцидентов небольшой объем, они обладают высокой точностью, их последствия высокоэффективны.

Эта технология обнаружения, настроенная для вашей среды, не только сокращает количество ложных положительных срабатываний, но и позволяет обнаруживать атаки при ограниченном объеме информации о них или при ее отсутствии.

Настройка правил Fusion

Это обнаружение включено в Microsoft Sentinel по умолчанию. Чтобы проверить или изменить его состояние, выполните следующие действия:

Войдите на портал Azure и введите Microsoft Sentinel.

В меню навигации Microsoft Sentinel выберите Аналитика.

Выберите вкладку Активные правила, а затем найдите обозначение Обнаружение расширенных многоэтапных атак в столбце ИМЯ, отфильтровав список по типу правил Fusion. Проверьте столбец СОСТОЯНИЕ, чтобы удостовериться, включено это обнаружение или отключено.

Чтобы изменить состояние, выберите эту запись и в области предварительного просмотра Обнаружение расширенных многоэтапных атак выберите Изменить.

На вкладке Общие в Мастере правил аналитики запишите состояние (включено или отключено) или измените его при необходимости.

Если вы изменили состояние и не хотите вносить другие изменения, перейдите на вкладку Проверка и обновление и нажмите Сохранить.

Чтобы настроить правило обнаружения Fusion, нажмите Далее: настройка Fusion.

Настройка сигналов источника для обнаружения Fusion. Для получения наилучшего результата рекомендуется добавить все перечисленные сигналы источника всех степеней серьезности. По умолчанию они уже добавлены, но вы можете внести изменения следующим образом:

Примечание.

Если вы исключите определенный сигнал источника или предупреждение о степени серьезности, все обнаружения Fusion, которые используют сигналы из этого источника или предупреждения, соответствующие этому уровню серьезности, не будут активированы.

Исключите сигналы из обнаружений Fusion, включая аномалии, оповещения от различных поставщиков и необработанные журналы.

Вариант использования. Если вы тестируете определенный источник сигнала, который создает излишние оповещения, вы можете временно отключить поступающие от него сигналы для обнаружения Fusion.

Настройте степень серьезности оповещений для каждого поставщика. Модель Fusion ML сопоставляет сигналы с низкой достоверностью с одним инцидентом высокой степени серьезности, основываясь на аномальных сигналах в цепочке нарушения безопасности из нескольких источников данных. Оповещения, включаемые в Fusion, обычно имеют более низкую степень серьезности (средняя, низкая, информационная), но иногда туда добавляются и предупреждения высокой степени серьезности.

Вариант использования. Если у вас предусмотрен отдельный процесс для рассмотрения и исследования предупреждений высокой степени серьезности и вы не хотите включать эти предупреждения в Fusion, можно настроить сигналы источника, чтобы исключить предупреждения высокой степени серьезности из обнаружений Fusion.

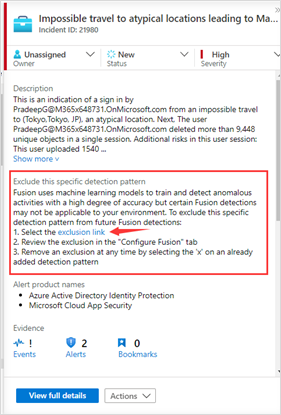

Исключите определенные шаблоны обнаружения из обнаружения Fusion. Некоторые обнаружения Fusion могут быть неприменимы к вашей среде или могут давать ложноположительный результат. Если вы хотите исключить определенный шаблон обнаружения Fusion, следуйте приведенным ниже инструкциям.

Найдите и откройте инцидент Fusion того типа, который требуется исключить.

В разделе Описание выберите пункт Показать еще.

В разделе Исключить этот шаблон обнаружения выберите ссылку для исключения, ведущую на вкладку Настройка Fusion в мастере правил аналитики.

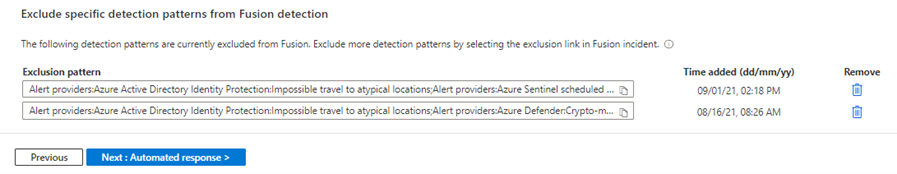

На вкладке Настройка Fusion вы увидите шаблон обнаружения. Он представляет собой сочетание предупреждений и аномалий в инциденте Fusion, добавленное в список исключений при добавлении шаблона обнаружения.

Исключенный шаблон обнаружения можно удалить в любое время, щелкнув значок корзины в этом шаблоне обнаружения.

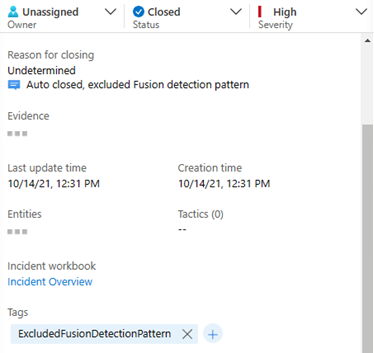

Инциденты, соответствующие исключенным шаблонам обнаружения, по-прежнему будут срабатывать, но они не будут отображаться в очереди активных инцидентов. Они будут автоматически заполнены следующими значениями:

Состояние: "Закрыто".

Классификация закрытия: "Не определено".

Комментарий: "Автоматическое закрытие, исключенный шаблон обнаружения Fusion".

Тег: ExcludedFusionDetectionPattern — вы можете выполнить запрос по этому тегу, чтобы просмотреть все инциденты, соответствующие этому шаблону обнаружения.

Примечание.

В настоящее время системам машинного обучения Microsoft Sentinel для подготовки требуется изучение исторических данных за период 30 дней. Эти данные всегда шифруются с помощью ключей корпорации Майкрософт по мере их прохождения через процесс машинного обучения. Но данные обучения не шифруются с помощью ключей, управляемых клиентом (CMK), даже если вы включили использование CMK в рабочей области Microsoft Sentinel. Чтобы отказаться от использования Fusion, перейдите к разделу Microsoft Sentinel>Настройка>Аналитика > Активные правила, щелкните правой кнопкой мыши правило Расширенное обнаружение многоэтапных атак и выберите Отключить.

Настройка правил аналитики по расписанию для обнаружений Fusion

Внимание

- Обнаружение на основе Fusion с использованием оповещений на базе правил аналитики в настоящее время доступно в режиме ПРЕДВАРИТЕЛЬНОЙ ВЕРСИИ. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Fusion может обнаруживать многоэтапные атаки на основе сценариев и новые угрозы с помощью предупреждений, создаваемых запланированными правилами аналитики. Для настройки и включения этих правил рекомендуется выполнить указанные ниже действия, позволяющие максимально эффективно использовать возможности Fusion в Microsoft Sentinel.

Для новых угроз Fusion может использовать предупреждения, созданные как встроенными запланированными правилами аналитики, так и теми, которые созданы вашими специалистами по безопасности и содержат сведения о сопоставлении сущностей и цепочке (тактике) нарушения безопасности. Чтобы выходные данные правила аналитики можно было использовать Fusion для обнаружения новых угроз:

Правила по расписанию можно проверить в сопоставлении сущностей. Используйте раздел конфигурации Сопоставление сущностей для сопоставления параметров из результатов запроса с сущностями, распознаваемыми в Microsoft Sentinel. Поскольку Fusion сопоставляет предупреждения на основе сущностей (например, учетной записи пользователя или IP-адреса), алгоритмы машинного обучения не способны сопоставлять предупреждения без сведений о соответствующей сущности.

Проверьте тактику и способы в сведениях о правиле аналитики. Алгоритм Fusion ML использует сведения MITRE ATT&CK для обнаружения многоэтапных атак, а также тактика и методы, с которыми вы наклеиваете правила аналитики, будут отображаться в полученных инцидентах. На расчеты Fusion может повлиять отсутствие во входящих предупреждениях сведений о тактиках.

Fusion также может обнаруживать угрозы на основе сценариев, используя правила на основе следующих шаблонов запланированных правил аналитики.

Чтобы включить запросы, доступные в качестве шаблонов, в колонке Аналитика, перейдите на вкладку Шаблоны правил, выберите имя правила в коллекции шаблонов и нажмите кнопку Создать правило в области сведений.

- Cisco — блок брандмауэра, но успешный вход в идентификатор Microsoft Entra

- Fortinet — обнаружение шаблона маяка

- IP-адрес с несколькими неудачными именами входа Microsoft Entra успешно входит в VPN Palo Alto

- Несколько сбросов паролей пользователем

- Редкое согласие для приложения

- Операция SharePointFileOperation через ранее не известные IP-адреса

- Развертывание подозрительных ресурсов

- Сигнатуры Palo Alto для угроз, выполняемых из необычных IP-адресов

Сведения о добавлении запросов, которые в настоящее время недоступны в качестве шаблона правила, см. в статье "Создание настраиваемого правила аналитики с нуля".

Дополнительные сведения см. в статье Сложные сценарии обнаружения многопользовательских атак с помощью Fusion с правилами аналитики по расписанию.

Примечание.

Для набора правил аналитики по расписанию, используемых в решении Fusion, алгоритм машинного обучения ищет нечеткое соответствие по запросам KQL из шаблонов. Переименование шаблонов не влияет на результаты обнаружения Fusion.

Следующие шаги

Узнайте больше об обнаружениях Fusion в Microsoft Sentinel.

Узнайте больше о различных обнаружениях Fusion на основе сценариев.

Теперь, когда вы узнали больше об обнаружении расширенных многоэтапных атак, вас может заинтересовать следующее краткое руководство, позволяющее узнать, как получить контроль над данными и потенциальными угрозами: Начало работы с Microsoft Sentinel.

Сведения о готовых инцидентах см. в руководстве Исследование инцидентов с помощью Microsoft Sentinel.