Знакомство с аналитикой угроз в Microsoft Sentinel

Microsoft Sentinel — это облачное решение для управления сведениями о безопасности и событиями (SIEM) с возможностью быстрого извлечения аналитики угроз из многочисленных источников.

Внимание

Microsoft Sentinel доступен в составе единой платформы операций безопасности на портале Microsoft Defender. Microsoft Sentinel на портале Defender теперь поддерживается для использования в рабочей среде. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Введение в аналитику угроз

Аналитика кибербезопасности (CTI) — это информация, описывающая существующие или потенциальные угрозы для систем и пользователей. Эта аналитика принимает множество форм, начиная с письменных отчетов, которые подробно описывают мотивы конкретного субъекта угроз, инфраструктуру и методы, до конкретных наблюдений за IP-адресами, доменами, хэшами файлов и другими артефактами, связанными с известными кибер-угрозами. CTI используется организациями для предоставления важного контекста необычной деятельности, поэтому персонал безопасности может быстро принять меры по защите своих людей, информации и ресурсов. CTI можно получать из множества источников: каналы данных с открытым исходным кодом, сообщества обмена аналитикой угроз, каналы коммерческой аналитики, местные данные аналитики, собранные при расследовании нарушений в сфере безопасности внутри организации.

Для решений SIEM, таких как Microsoft Sentinel, наиболее распространенные формы CTI являются индикаторами угроз, также известными как индикаторы компрометации (IoC) или индикаторы атаки (IoA). Индикаторы угроз — это данные, которые связывают наблюдаемые артефакты, такие как URL-адреса, хэши файлов или IP-адреса, с известными действиями угроз, такими как фишинг, ботнеты или вредоносное ПО. Эта форма аналитики угроз часто называется тактической аналитикой угроз, так как она применяется к продуктам безопасности и автоматизации в большом масштабе для обнаружения потенциальных угроз организации и защиты от них. Используйте индикаторы угроз в Microsoft Sentinel, чтобы обнаружить вредоносные действия, наблюдаемые в вашей среде, и предоставить контекст следователям безопасности для информирования о решениях по реагированию.

Аналитику угроз можно интегрировать в Microsoft Sentinel с помощью следующих действий:

Импорт аналитики угроз в Microsoft Sentinel с помощью соединителей данных для различных платформ и веб-каналов TI.

Просмотр импортированной аналитики угроз и управление ею в разделе Журналы и в колонке Аналитика угроз Microsoft Sentinel.

Обнаружение угроз и создание оповещений и инцидентов системы безопасности с помощью встроенных шаблонов правил аналитики на основе импортированной аналитики угроз.

Визуализация важной информации об импортированной аналитике угроз в Microsoft Sentinel с помощью книги "Аналитика угроз".

Корпорация Майкрософт обогащает все импортированные индикаторы аналитики угроз данными GeoLocation и WhoIs, которые отображаются вместе с другими данными индикатора.

Аналитика угроз также предоставляет полезный контекст в других функциях Microsoft Sentinel, таких как Охота и Записные книжки. Дополнительные сведения см. в статьях Jupyter Notebooks в Microsoft Sentinel и Руководство. Начало работы с Jupyter Notebooks и MSTICPy в Microsoft Sentinel.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Импорт данных аналитики угроз с помощью соединителей данных

Как и другие данные о событиях в Microsoft Sentinel, индикаторы угроз импортируются с помощью соединителей данных. Ниже приведены соединители данных в Microsoft Sentinel, предоставляемые специально для индикаторов угроз.

- Аналитика угроз Microsoft Defender соединитель данных для приема индикаторов угроз Майкрософт

- Аналитика угроз — TAXII для стандартных веб-каналов STIX/TAXII

- API индикаторов отправки угроз для интегрированных и курируемых веб-каналов TI с помощью REST API для подключения

- Соединитель данных платформы аналитики угроз также подключает веб-каналы TI с помощью REST API, но находится на пути к отключению

Используйте любой из этих соединителей данных в любом сочетании в зависимости от того, где организации источники угроз индикаторы угроз. Все три из них доступны в Центре содержимого в рамках решения аналитики угроз. Дополнительные сведения об этом решении см. в статье azure Marketplace entry Threat Intelligence.

Кроме того, см. этот каталог интеграции аналитики угроз, доступных в Microsoft Sentinel.

Добавление индикаторов угроз в Microsoft Sentinel с помощью соединителя данных Аналитика угроз Microsoft Defender

Доведите в рабочую область Microsoft Sentinel индикаторы компрометации (МОК), созданные Аналитика угроз Microsoft Defender (MDTI). Соединитель данных MDTI приема этих операций ввода-вывода с помощью простой настройки одним щелчком мыши. Затем отслеживайте, оповещайте и охоту на основе аналитики угроз таким же образом, как и другие каналы.

Дополнительные сведения о соединителе данных MDTI см. в разделе "Включение соединителя данных MDTI".

Добавление индикаторов угроз в Microsoft Sentinel с помощью соединителя данных API для отправки индикаторов угроз

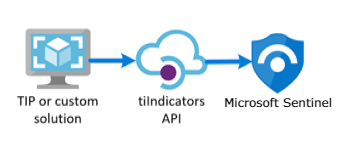

Многие организации используют решения платформы аналитики угроз (TIP) для агрегирования веб-каналов индикаторов угроз из различных источников. Из агрегированного веб-канала данные курируются для применения к решениям безопасности, таким как сетевые устройства, решения EDR/XDR или SIEMs, такие как Microsoft Sentinel. Соединитель данных API индикаторов аналитики угроз позволяет использовать эти решения для импорта индикаторов угроз в Microsoft Sentinel.

Этот соединитель данных использует новый API и предлагает следующие улучшения:

- Поля индикатора угроз основаны на стандартизованном формате STIX.

- Приложению Microsoft Entra требуется только роль участника Microsoft Sentinel.

- Конечная точка запроса API ограничена на уровне рабочей области и разрешения приложения Microsoft Entra, необходимые для детализации назначения на уровне рабочей области.

Дополнительные сведения см. в разделе "Подключение платформы аналитики угроз" с помощью API индикаторов отправки

Добавление индикаторов угроз в Microsoft Azure Sentinel с помощью соединителя данных "Платформы аналитики угроз"

Как и существующий соединитель данных API индикаторов отправки, соединитель данных платформы аналитики угроз использует API, позволяющий вашему совету или пользовательскому решению отправлять индикаторы в Microsoft Sentinel. Однако этот соединитель данных теперь находится на пути к нерекомендуемым. Мы рекомендуем использовать новые решения, чтобы воспользоваться преимуществами оптимизации API индикаторов отправки.

Соединитель данных TIP работает с API tidicatorов безопасности Microsoft Graph. Она также может использоваться любой пользовательской платформой аналитики угроз, которая взаимодействует с API tiIndicator для отправки индикаторов в Microsoft Sentinel (и других решений по безопасности Майкрософт, таких как XDR в Microsoft Defender).

Дополнительные сведения о решениях TIP, интегрированных с Microsoft Sentinel, см. в статье Интегрированные продукты платформы аналитики угроз. Дополнительные сведения см. в статье Подключение платформы аналитики угроз к Microsoft Sentinel.

Добавление индикаторов угроз в Microsoft Sentinel с помощью соединителя данных "Аналитика угроз — TAXII".

Наиболее широко распространенный в отрасли стандарт передачи аналитики угроз — это сочетание формата данных STIX и протокола TAXII. Если ваша организация получает индикаторы угроз из решений, поддерживающих текущую версию STIX/TAXII (2.0 или 2.1), используйте соединитель данных Threat Intelligence — TAXII для переноса индикаторов угроз в Microsoft Sentinel. При использовании соединителя данных "Аналитика угроз — TAXII" включается встроенный в Microsoft Sentinel клиент TAXII для импорта аналитики угроз с серверов TAXII 2.x.

Чтобы импортировать в Microsoft Sentinel индикаторы угроз в формате STIX с сервера TAXII:

Получите корневой адрес API сервера TAXII и идентификатор коллекции

Включение соединителя данных "Аналитика угроз — TAXII" в Microsoft Sentinel

Дополнительные сведения см. в статье Подключение Microsoft Sentinel к каналам аналитики угроз STIX/TAXII.

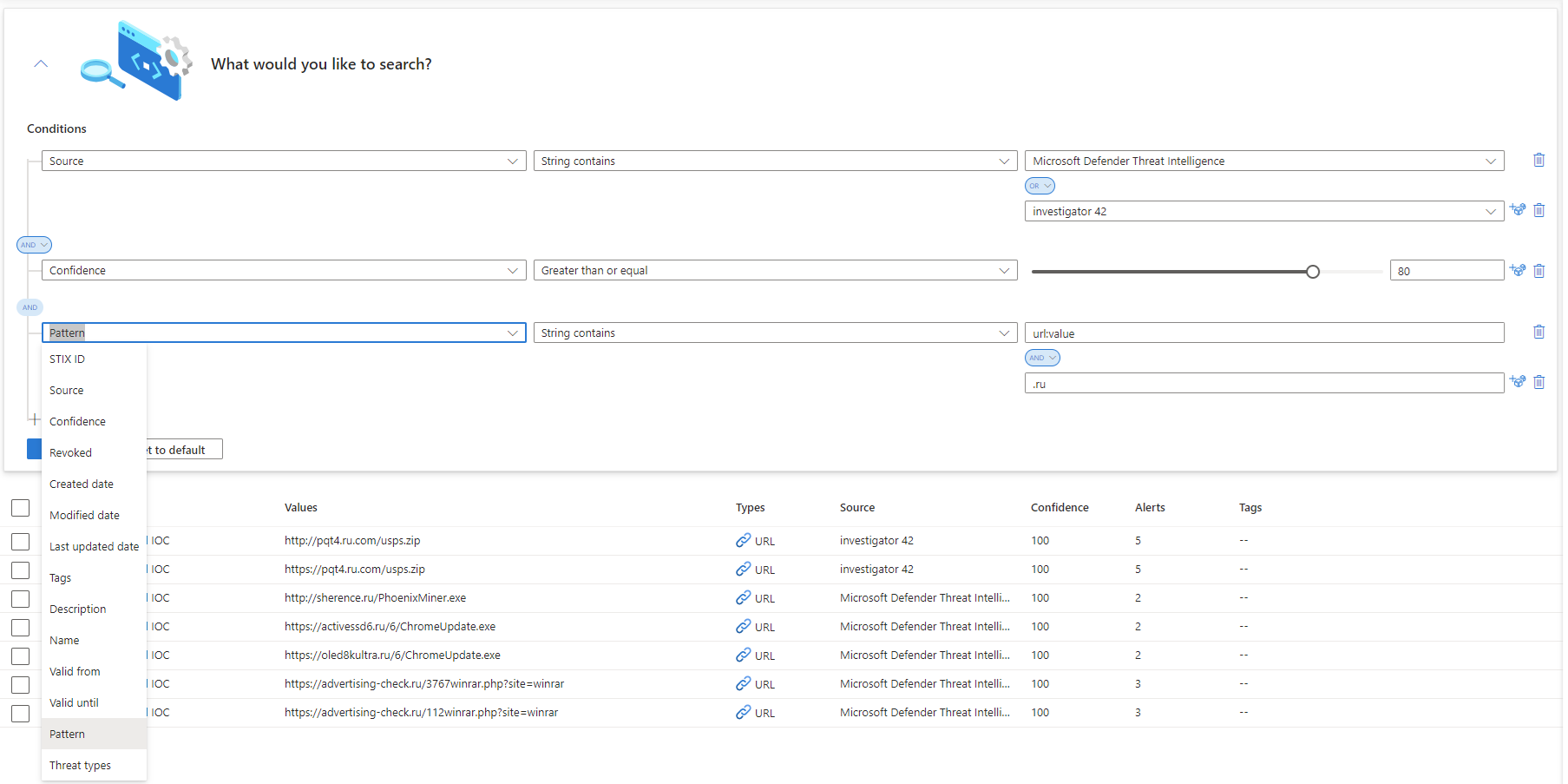

Просмотр индикаторов угроз и управление ими

Просмотр индикаторов и управление ими на странице аналитики угроз. Сортировка, фильтрация и поиск импортированных индикаторов угроз без даже написания запроса Log Analytics.

Выполните две наиболее распространенные задачи аналитики угроз: маркировка индикаторов и создание новых индикаторов, связанных с исследованиями безопасности. Создайте или измените индикаторы угроз непосредственно на странице аналитики угроз, если вам нужно быстро управлять несколькими.

Пометка индикаторов угроз тегами — это простой способ сгруппировать их для облегчения поиска. Как правило, теги могут применяться к индикатору, связанному с конкретным инцидентом, или представлять угрозы от определенного известного субъекта или известной кампании атак. После поиска индикаторов, с которыми вы хотите работать, помечайте их по отдельности или с несколькими индикаторами и пометите их одновременно одним или несколькими тегами. Поскольку пометки имеют произвольную форму, рекомендуется создать стандартные соглашения об именах для пометок индикаторов угроз.

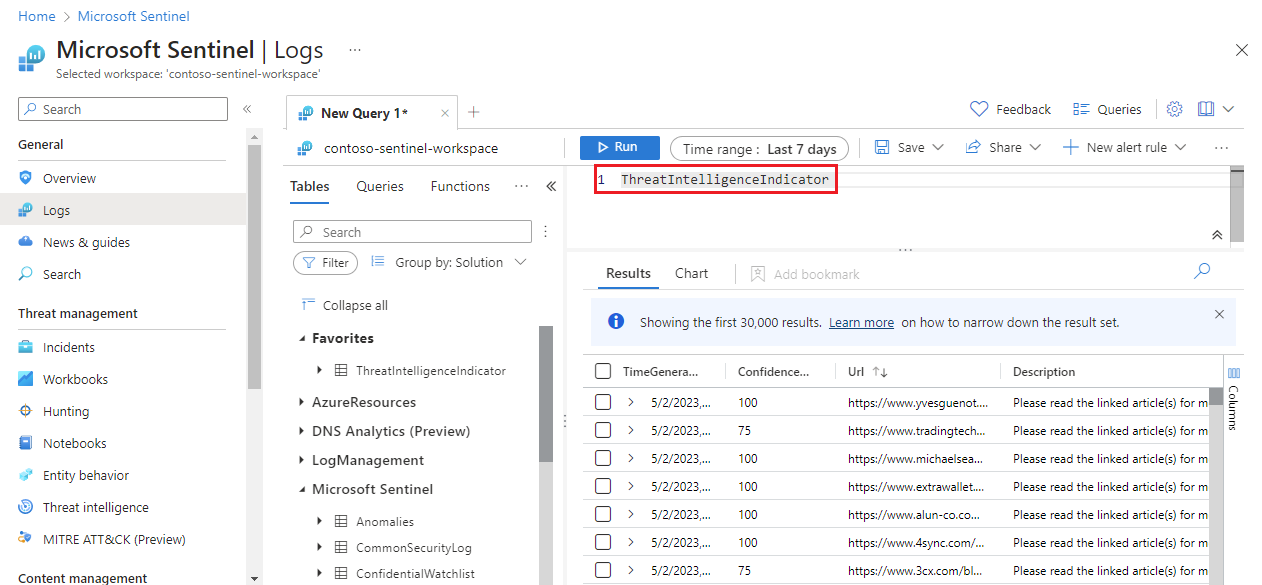

Проверьте индикаторы и просмотрите успешно импортированные индикаторы угроз из рабочей области Log Analytics с поддержкой Microsoft Sentinel. Таблица ThreatIntelligenceIndicator в схеме Microsoft Sentinel содержит все индикаторы угроз Microsoft Sentinel. Эта таблица является основой для запросов аналитики угроз, выполняемых другими функциями Microsoft Sentinel, такими как аналитика и книги.

Ниже приведен пример представления базового запроса индикаторов угроз.

Индикаторы TI отправляются в таблицу ThreatIntelligenceIndicator рабочей области Log Analytics только для чтения. При обновлении индикатора создается новая запись в таблице ThreatIntelligenceIndicator . Однако на странице "Аналитика угроз" отображается только самый текущий индикатор. Microsoft Sentinel отменяет дубликаты индикаторов на основе свойств Индикатора и SourceSystem и выбирает индикатор с новейшим TimeGenerated[UTC].

Свойство IndicatorId создается с помощью идентификатора индикатора STIX. При импорте или создании индикаторов из источников, отличных от STIX, индикаторсоздается источником и шаблоном индикатора.

Дополнительные сведения о просмотре индикаторов угроз и управлении ими см. в статье Работа с индикаторами угроз в Microsoft Sentinel.

Просмотр обогащения данных GeoLocation и WhoIs (общедоступная предварительная версия)

Корпорация Майкрософт расширяет индикаторы IP-адресов и доменов с дополнительными данными GeoLocation и WhoIs, предоставляя дополнительный контекст для расследований, где найден выбранный индикатор компрометации (МОК).

Просмотрите данные GeoLocation и WhoIs на панели аналитики угроз для этих типов индикаторов угроз, импортированных в Microsoft Sentinel.

Например, используйте данные GeoLocation для поиска таких сведений, как организация или страна для индикатора IP-адресов, и данные WhoIs для поиска данных, таких как регистратор и создание записей из индикатора домена.

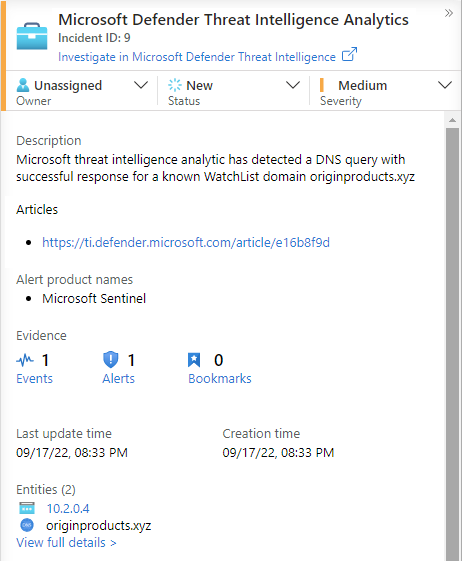

Обнаружение угроз с помощью аналитики индикаторов угроз

Важнейший вариант использования индикаторов угроз в решениях SIEM, таких как Microsoft Sentinel — это создание на их основе правил аналитики для обнаружения угроз. По этим правилам параметры необработанных событий из источников данных сравниваются с индикаторами угроз для обнаружения угроз безопасности в вашей организации. В разделе Аналитика Microsoft Sentinel создаются правила аналитики, которые выполняются по расписанию и генерируют оповещения системы безопасности. Правила управляются запросами, а также конфигурациями, определяющими частоту выполнения правила, какие результаты запроса должны создавать оповещения системы безопасности и инциденты, а также запускать автоматический ответ.

Хотя вы всегда можете создавать новые правила аналитики с нуля, Microsoft Sentinel предоставляет набор встроенных шаблонов правил, созданных инженерами безопасности Майкрософт, для использования индикаторов угроз. Эти встроенные шаблоны правил основаны на типах индикаторов угроз (домен, электронная почта, хэш файлов, IP-адрес или URL-адрес) и события источника данных, которые вы хотите сопоставить. Каждый шаблон содержит необходимые источники, необходимые для работы правила. Это упрощает определение того, импортируются ли необходимые события в Microsoft Sentinel.

По умолчанию при активации этих встроенных правил будет создано оповещение. В Microsoft Sentinel оповещения,которые создаются по результатам обработки правил аналитики, вызывают также создание инцидентов безопасности, найти которые можно в подразделе Инциденты в разделе Управление угрозами в меню Microsoft Sentinel. Инциденты — это то, что рассматривают и исследуют специалисты оперативной группы по обеспечению безопасности, чтобы определить надлежащие меры реагирования. Подробные сведения см. в этом руководстве. Изучение инцидентов с помощью Microsoft Sentinel.

Дополнительные сведения об использовании индикаторов угроз в правилах аналитики см. в статье "Использование аналитики угроз для обнаружения угроз".

Корпорация Майкрософт предоставляет доступ к аналитике угроз с помощью правила Аналитика угроз Microsoft Defender Analytics. Дополнительные сведения о том, как воспользоваться этим правилом, которое создает оповещения с высокой точностью и инциденты, см. в статье "Использование аналитики сопоставления для обнаружения угроз"

Книги как источник полезных выводов из аналитики угроз

Книги предоставляют мощные интерактивные панели мониторинга, с помощью которых вы можете получать представление обо всех аспектах работы Microsoft Sentinel, в том числе об аналитике угроз. Используйте встроенную книгу аналитики угроз, чтобы визуализировать ключевые сведения о аналитике угроз и легко настраивать книгу в соответствии с вашими бизнес-потребностями. Создайте новые панели мониторинга, объединяющие множество различных источников данных, чтобы визуализировать данные уникальными способами. Так как в основе книг Microsoft Sentinel лежат книги Azure Monitor, в вашем распоряжении уже есть обширная документация и еще множество шаблонов. Начать неплохо с этой статьи о создании интерактивных отчетов с помощью книга Azure Monitor.

Существует также богатое сообщество книг Azure Monitor на GitHub , чтобы скачать дополнительные шаблоны и внести свой вклад в свои шаблоны.

Дополнительные сведения об использовании и настройке книги "Аналитика угроз" см. в статье Работа с индикаторами угроз в Microsoft Sentinel.

Следующие шаги

Из этого документа вы узнали о возможностях аналитики угроз в Microsoft Sentinel, включая колонку "Аналитика угроз". Практические рекомендации по использованию возможностей аналитики угроз Microsoft Sentinel см. в следующих статьях:

- Подключение Microsoft Sentinel к веб-каналам аналитики угроз STIX/TAXII.

- Подключите платформы аналитики угроз к Microsoft Sentinel.

- Узнайте, какие платформы TIP, веб-каналы TAXII и обогащения можно интегрировать с Microsoft Sentinel.

- Работайте с индикаторами угроз в Microsoft Sentinel.

- Обнаруживайте угрозы с помощью встроенных или настраиваемых правил аналитики в Microsoft Sentinel.

- Исследуйте инциденты с помощью Microsoft Sentinel.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по