Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой таблице описаны элементы управления ISM, связанные с операционными системами исправлений.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Показатель |

|---|---|---|---|

| ISM-1694 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение двух недель после выпуска, когда уязвимости оцениваются поставщиками как некритические и рабочие эксплойты не существуют. | С помощью клиентский компонент Центра обновления Windows для бизнеса и определенных кругов обновления исправления устанавливаются с 2 неделями выпуска. |

| ISM-1695 | 1, 2 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение одного месяца после выпуска. | ИТ-администраторы развертывают обновления с конфигурацией крайнего срока требуемой даты в Microsoft Configuration Manager |

| ISM-1696 | 3 | Исправления, обновления или другие средства устранения уязвимостей в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение 48 часов с момента выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | ИТ-администраторы развертывают обновления с конфигурацией крайнего срока Как можно скорее в Microsoft Configuration Manager |

| ISM-1701 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере ежедневно для выявления отсутствующих исправлений или обновлений для уязвимостей в операционных системах серверов с выходом в Интернет и сетевых устройств с выходом в Интернет. | Устройства, подключенные к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

| ISM-1702 | 1, 2, 3 | Сканер уязвимостей используется не менее двух недель для выявления отсутствующих исправлений или обновлений уязвимостей в операционных системах рабочих станций, серверов, не подключенных к Интернету, и сетевых устройств, не подключенных к Интернету. | ИТ-администратор настраивает функцию обновления программного обеспечения Configuration Manager, чтобы выполнять проверку на наличие отсутствующих исправлений в системе не реже одного раза в 14 дней. |

| ISM-1877 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | С помощью метода ускоренного развертывания исправлений клиентский компонент Центра обновления Windows для бизнеса исправления устанавливаются в течение 48 часов. |

| ISM-1501 | 1, 2, 3 | Операционные системы, которые больше не поддерживаются поставщиками, заменяются. | Используя определенные круги, WUfB автоматически обновит устройства до последнего обновления компонентов. |

| ISM-1879 | 3 | Исправления, обновления или другие средства устранения уязвимостей в драйверах поставщиков применяются в течение 48 часов после выпуска, когда уязвимости оцениваются поставщиками как критические или при наличии рабочих эксплойтов. | Используя определенные круги, WUfB автоматически обновит устройства до последнего обновления компонентов. |

| ISM-1900 | 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений для уязвимостей в встроенном ПО. | Устройства будут подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

| ISM-1902 | 3 | Исправления, обновления или другие способы устранения уязвимостей в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение одного месяца после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | ИТ-администратор настраивает функцию обновления программного обеспечения Configuration Manager, чтобы выполнять проверку на наличие отсутствующих исправлений в системе не реже одного раза в 14 дней. |

| ISM-1903 | 3 | Исправления, обновления или другие способы устранения уязвимостей в встроенном ПО поставщиков применяются в течение 48 часов с момента выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | Метод развертывания драйверов и встроенного ПО Intune развертывает последнюю безопасную версию драйверов и встроенного ПО. |

| ISM-1904 | 3 | Исправления, обновления или другие способы устранения уязвимостей в встроенном ПО поставщиков применяются в течение одного месяца с момента выпуска, когда поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Метод развертывания драйверов и встроенного ПО Intune будет использоваться для развертывания последней безопасной версии драйверов и встроенного ПО. |

| ISM-1697 | 3 | Исправления, обновления или другие способы устранения уязвимостей в драйверах поставщиков применяются в течение одного месяца после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Метод развертывания драйверов и встроенного ПО Intune будет использоваться для исправления уязвимостей в драйверах и встроенном ПО |

| ISM-1703 | 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений для уязвимостей в драйверах. | Устройства будут подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

| ISM-17041 | 1, 2, 3 | Наборы для повышения производительности Office, веб-браузеры и их расширения, почтовые клиенты, программное обеспечение PDF, Adobe Flash Player и продукты безопасности, которые больше не поддерживаются поставщиками, удаляются. | Метод развертывания приложений Intune используется для удаления неподдерживаемых приложений и расширений2. |

| ISM-18071 | 1, 2, 3 | Автоматический метод обнаружения активов используется по крайней мере две недели для поддержки обнаружения ресурсов для последующих действий по проверке уязвимостей. | Используйте сканер для обнаружения активов и ведения инвентаризации активов2. |

| ISM-18081 | 1, 2, 3 | Сканер уязвимостей с актуальной базой данных уязвимостей используется для действий по проверке уязвимостей. | База данных уязвимостей DVM постоянно обновляется, так как корпорация Майкрософт и другие пользователи обнаруживают уязвимости в программном обеспечении, установленном в вашей сети2. |

Примечание.

1 Эти элементы управления охватывают как приложение исправлений, так и ОС исправлений в Essential 8.

2 Дополнительные сведения о реализации этих элементов управления см. в разделе Приложения исправлений.

Центр обновления Windows для бизнеса

клиентский компонент Центра обновления Windows для бизнеса (WUfB) позволяет ИТ-администраторам обновлять устройства Windows своей организации с помощью последних обновлений безопасности и исправлений, а также функций Windows, напрямую подключая эти конечные точки к клиентский компонент Центра обновления Windows. ИТ-администраторы могут использовать интеграцию между Microsoft Intune и WUfB для настройки параметров обновления на устройствах и отсрочки установки обновлений.

клиентский компонент Центра обновления Windows для бизнеса предоставляет политики управления для нескольких типов обновлений:

- Обновления компонентов. Эти обновления содержат не только исправления безопасности и качества, но и значительные дополнения и изменения функций. Начиная с Windows 10 21H2 обновления компонентов выпускаются ежегодно во второй половине календарного года. Сведения о выпуске обновлений компонентов описаны здесь: Windows 10 — сведения о выпуске | Документация Майкрософт

- Обновления качества: традиционные обновления операционной системы, обычно выпускаются во второй вторник каждого месяца (хотя эти обновления могут быть выпущены в любое время). К ним относятся обновления безопасности и драйверов, а также критически важные обновления. Обновления качества являются накопительными.

- Драйверы Windows: драйверы устройств, применимые к управляемым устройствам.

- Обновления продуктов Майкрософт: Обновления для других продуктов Майкрософт, таких как MSI-версия приложений Microsoft 365 и платформа .NET (Dot Net). Эти обновления можно включить или отключить с помощью политики клиентский компонент Центра обновления Windows для бизнеса.

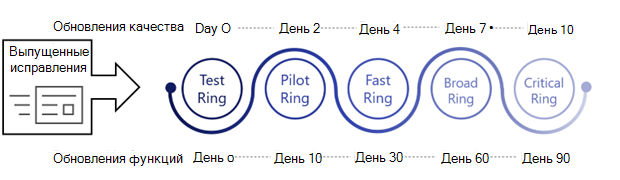

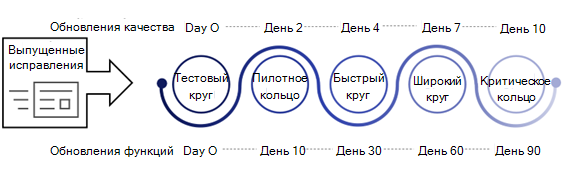

клиентский компонент Центра обновления Windows для бизнес-кругов

В WUfB есть понятие "Кольца". Круги — это коллекция параметров и политик WUfB, предназначенных для определенной группы устройств. Организации могут использовать столько колец, сколько требуется, хотя большинство организаций решили использовать меньшее количество колец, чем они могли ранее использовать с другими средствами исправления, такими как конечная точка Майкрософт Configuration Manager. Рекомендуемое количество колец для начала — от 3 до 5.

Важные параметры и терминология клиентский компонент Центра обновления Windows для бизнеса

В WUfB представлены некоторые новые понятия и терминология, с которыми администраторы могут быть не знакомы:

- Обнаружение. Устройства периодически проверка в службу клиентский компонент Центра обновления Windows, чтобы проверка, если какие-либо обновления предлагаются. Это проверка и определение доступности обновления для устройства называется обнаружением.

- Отсрочка: клиентский компонент Центра обновления Windows для бизнеса позволяет отложить обновление с момента предложения на устройство на указанное количество дней.

- Крайний срок. Параметр крайнего срока позволяет администраторам указать количество дней до установки обновлений качества на устройстве. По истечении указанного количества дней обновления будут установлены автоматически. Обратный отсчет срока начинается с момента предложения обновления (т. е. при обнаружении обновления, указанного с помощью параметра отсрочки) на устройство.

- Льготный период. Параметр льготного периода позволяет администраторам указать количество дней до перезагрузки для применения и установки обновлений. По истечении указанного количества дней перезагрузка будет выполнена автоматически. Обратный отсчет перезагрузки начинается с момента успешной установки обновления.

пример параметров клиентский компонент Центра обновления Windows для бизнеса временная шкала

| Значение крайнего срока | Значение льготного периода | Время установки принудительного обновления | Принудительная перезагрузка |

|---|---|---|---|

| 0 | 0 | Сразу после обнаружения | Сразу после установки |

| 2 | 2 | Через 2 дня после обнаружения | Через 2 дня после установки обновления |

конфигурация клиентский компонент Центра обновления Windows для бизнес-круга

Ниже приведен пример конфигурации кругов WUfB с общим числом колец 5. Для каждого круга перечислены рекомендуемые отсрочки, крайний срок и льготный период. Для удобства работы была предоставлена полная конфигурация для каждого круга.

- Круг 0 — тестовые устройства: выделенные тестовые устройства (критически важные приложения & начальной дымовой завесой)

- Круг 1 — пилотные устройства: ИТ-администраторы, ранние последователи (в составе 1% от общего числа устройств)

- Круг 2 — быстрые устройства: случайный ассортимент устройств (состоящий из 9 % от общего числа устройств)

- Круг 3 . Широкие устройства: широкое развертывание (состоит из 90 % от общего числа устройств)

- Круг 4 — критически важные устройства: руководители, критически важные для бизнеса устройства и т. д.

Круг 0: тестирование устройств

- Установите обновления через 0 дней после выпуска.

Организациям следует настроить "Круг 0", состоящий из выделенных тестовых устройств.

Эти устройства получают обновления без задержки. Администраторы могут использовать эти устройства с последними обновлениями для выполнения начальной проверки критически важных приложений, и функциональность по-прежнему работает должным образом.

| Отсрочка обновления качества | Отсрочка обновления компонентов | Значение крайнего срока | Значение льготного периода | Время установки принудительного обновления качества | Принудительная перезагрузка |

|---|---|---|---|---|---|

| 0 | 0 | 0 | 0 | Сразу после выпуска и обнаружения | Сразу после принудительной установки обновления |

Полную конфигурацию для этого круга см. в разделе клиентский компонент Центра обновления Windows для конфигурации бизнес-круга.

Круг 1: пилотный

- Установка обновлений через 2 дня после выпуска (1% устройств)

ИТ-сотрудники и некоторые ранние последователи составляют круг 1, как правило, около 1% от общего числа управляемых устройств.

Помимо первоначального тестирования с кругом 0, это кольцо предоставляет первую линию тестирования пользователями, выполняющими повседневные действия, чтобы выявить любые проблемы до того, как расширенное число устройств получит обновления.

| Отсрочка обновления качества | Отсрочка обновления компонентов | Значение крайнего срока | Значение льготного периода | Время установки принудительного обновления качества | Принудительная перезагрузка |

|---|---|---|---|---|---|

| 2 | 10 | 2 | 2 | Через 4 дня после выпуска и обнаружения исправлений | Через 2 дня после установки принудительного обновления |

Полную конфигурацию для этого круга см. в разделе клиентский компонент Центра обновления Windows для конфигурации бизнес-круга.

Примечание.

Исключите рабочие станции с привилегированным доступом, которые будут использоваться для устранения неполадок и устранения проблем, если они возникают из этого круга. Широкий круг будет подходящим кольцом для этих устройств.

Круг 2: быстрый

- Установка обновлений через 4 дня после выпуска (9% устройств)

Случайный ассортимент, состоящий из 9 % конечных точек организации, должен быть добавлен в круг 2.

Эти устройства настроены на получение обновлений через 4 дня после выпуска, что позволяет большему числу пользователей тестировать до широкого развертывания в остальной части организации.

| Отсрочка обновления качества | Отсрочка обновления компонентов | Значение крайнего срока | Значение льготного периода | Время установки принудительного обновления качества | Принудительная перезагрузка |

|---|---|---|---|---|---|

| 4 | 30 | 2 | 2 | Через 6 дней после выпуска и обнаружения исправлений | Через 2 дня после установки принудительного обновления |

Полную конфигурацию для этого круга см. в разделе клиентский компонент Центра обновления Windows для конфигурации бизнес-круга.

Круг 3: широкий

- Установка обновлений через 7 дней после выпуска (90% устройств)

Все остальные устройства должны быть настроены так, чтобы они были частью круга 3.

На этом этапе организации уверены, что обновления могут быть широко установлены на своих устройствах. Круг 3 настраивает отсрочку обновлений на 7 дней с момента выпуска перед автоматической установкой.

| Отсрочка обновления качества | Отсрочка обновления компонентов | Значение крайнего срока | Значение льготного периода | Время установки принудительного обновления качества | Принудительная перезагрузка |

|---|---|---|---|---|---|

| 7 | 60 | 2 | 2 | Через 9 дней после выпуска и обнаружения исправлений | Через 2 дня после установки принудительного обновления |

Полную конфигурацию для этого круга см. в разделе клиентский компонент Центра обновления Windows для конфигурации бизнес-круга.

Круг 4: критически важные системы

- Установка обновлений через 14 дней после выпуска

В некоторых организациях имеется небольшое количество критически важных устройств, например устройств, используемых сотрудниками руководства.

Для таких типов устройств организации могут захотеть дополнительно отложить установку обновлений качества и компонентов, чтобы свести к минимуму возможные нарушения работы. Эти устройства будут частью круга 4, специально для этих критически важных устройств.

| Отсрочка обновления качества | Отсрочка обновления компонентов | Значение льготного периода | Значение крайнего срока | Время установки обновления | Принудительная перезагрузка |

|---|---|---|---|---|---|

| 10 | 90 | 2 | 2 | Через 12 дней после выпуска и обнаружения исправлений | Через 2 дня после установки принудительного обновления |

Полную конфигурацию для этого круга см. в клиентский компонент Центра обновления Windows для конфигурации бизнес-круга в приложении.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение двух недель после выпуска, когда уязвимости оцениваются поставщиками как некритические и рабочие эксплойты не существуют. | С помощью клиентский компонент Центра обновления Windows для бизнеса и определенных кругов обновления исправления устанавливаются с 2 неделями выпуска. |

| 1501 | 1, 2, 3 | Операционные системы, которые больше не поддерживаются поставщиками, заменяются. | Используя определенные круги, WUfB автоматически обновит устройства до последнего обновления компонентов. |

Оперативное обновление качества

Intune предоставляет возможность ускорить обновление качества, ускоряя установку обновлений качества, таких как последний выпуск исправлений во вторник или внеполосное обновление безопасности для уязвимости нулевого дня. Для ускорения установки и ускорения обновления используются доступные службы, такие как служба push-уведомлений Windows (WNS) и каналы push-уведомлений, для доставки сообщения на устройства, на которые необходимо установить ускоренное обновление. Этот процесс позволяет устройствам начать скачивание и установку ускоренного обновления как можно скорее, не дожидаясь, пока устройство проверка обновления.

Сведения о реализации — оперативное обновление качества

Чтобы ускорить обновление качества, выполните следующие действия.

- Создание профиля исправления для Windows 10 и более поздних версий в разделе Устройства> Обновления качестваWindows>для Windows 10 и более поздних версий (предварительная версия)

- Укажите имя. Рекомендуется, чтобы имя политики соответствовало версии обновления качества, которая ускоряется для удобства использования.

- Определите обновления качества, которые клиентский компонент Центра обновления Windows для бизнеса ускоряет установку, если версия операционной системы устройства меньше.

- Определение количества дней до принудительного перезапуска устройства

- Назначение профиля группе, содержащей все применимые устройства Windows

Примечание.

Если число дней ожидания перед принудительной перезагрузкой равно 0, устройство немедленно перезапустится после получения обновления. Пользователь не получит возможность отложить перезагрузку.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1877 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | С помощью метода ускоренного развертывания исправлений клиентский компонент Центра обновления Windows для бизнеса исправления устанавливаются в течение 48 часов. |

| 1879 | 3 | Исправления, обновления или другие средства устранения уязвимостей в драйверах поставщиков применяются в течение 48 часов после выпуска, когда уязвимости оцениваются поставщиками как критические или при наличии рабочих эксплойтов. | Используя определенные круги, WUfB автоматически обновляет устройства до последнего обновления компонентов. |

Примечание.

Рекомендуется в конечном итоге удалить политику быстрого обновления качества, как правило, после подтверждения успешного развертывания исправления на всех устройствах или замены обновлениями следующего месяца.

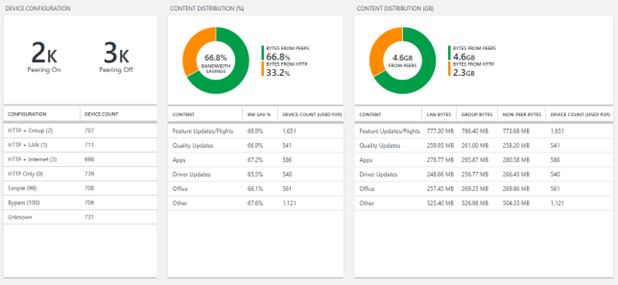

Оптимизация доставки

Оптимизация доставки — это управляемое облаком решение, которое позволяет клиентам скачивать обновления из альтернативных источников (таких как другие одноранговые узлы в сети) в дополнение к традиционным интернет-серверам. При настройке с помощью Intune параметры оптимизации доставки можно настроить для устройств Windows, чтобы снизить потребление пропускной способности Интернета при скачивании двоичных файлов обновления.

Сведения о реализации — политика оптимизации доставки

- Создайте политику оптимизации доставки в разделе Устройства>Профиль> конфигурацииWindows>Создание профиля>Платформа>Windows 10 и более поздние>шаблоны типов профилей>Оптимизация доставки

- Укажите имя политики.

- На странице Параметры конфигурации используйте значения в разделе Параметры политики оптимизации доставки в приложении и создайте политику.

- Назначьте профиль группе, содержащей все применимые устройства Windows.

Управление обновлениями драйверов и встроенного ПО Intune

Благодаря управлению обновлениями драйверов Windows в Microsoft Intune вы получаете возможность контролировать, авторизовать развертывание и временно останавливать развертывание обновлений драйверов на управляемых Windows 10 и Windows 11 устройствах. Intune, наряду со службой развертывания клиентский компонент Центра обновления Windows для бизнеса (WUfB) (DS), обрабатывает сложный процесс определения соответствующих обновлений драйверов для устройств в рамках политики обновлений драйверов. Эти обновления классифицируются Intune и WUfB-DS, упрощая процесс различия между рекомендуемыми обновлениями, подходящими для всех устройств, и дополнительными обновлениями, предназначенными для конкретных потребностей. С помощью политик обновления драйверов Windows вы сохраняете полный контроль над установкой обновлений драйверов на своих устройствах.

Вот действия, которые вам доступны.

- Включение автоматических утверждений для рекомендуемого драйвера Обновления. Политики, настроенные для автоматического утверждения, быстро освещают и развертывают каждую новую рекомендуемую версию обновления драйвера на устройствах, назначенных политике. Рекомендуемые драйверы обычно представляют последнее обновление, помеченное издателем драйвера как важное. Кроме того, драйверы, не назначенные в качестве текущей рекомендуемой версии, каталогируются как другие драйверы, предлагая необязательные обновления. Затем при выпуске более нового обновления драйвера от изготовителя оборудования и определении его как текущего рекомендуемого обновления, Intune автоматически добавляет его в политику и перемещает ранее рекомендуемый драйвер в список других драйверов.

- Настройка политики на требование утверждения всех обновлений вручную. Эта политика гарантирует, что администраторы должны утвердить обновление драйвера перед его развертыванием. Новые версии обновлений драйверов для устройств с этой политикой автоматически добавляются в политику, но остаются неактивными до утверждения.

- Управление утвержденными драйверами для развертывания. Вы можете изменить любую политику обновления драйверов, чтобы изменить, какие драйверы утверждены для развертывания. Вы можете приостановить развертывание любого отдельного обновления драйвера, чтобы остановить его развертывание на новых устройствах, а затем повторно применить приостановленное обновление, чтобы позволить клиентский компонент Центра обновления Windows возобновить его установку на соответствующих устройствах.

Инструкции по развертыванию драйверов и обновлению встроенного ПО с помощью драйверов Intune и функции управления встроенным ПО

Шаг 1. Создание профиля обновления драйвера и кругов развертывания

При создании политики обновления политики драйверов ИТ-администратор может выбрать между автоматическим и ручным обновлениями.

- Автоматически. Автоматические утверждения всех рекомендуемых драйверов и определения времени после обнаружения для их предложения.

-

Вручную: вручную утверждайте драйверы и выберите день, в который вы начнете предлагать обновление при их утверждении. При использовании этого параметра драйверы не предлагаются до тех пор, пока не будут утверждены вручную.

Чтобы создать набор кругов развертывания, рекомендуется использовать следующее сочетание параметров:

- Метод утверждения: автоматическое утверждение всех рекомендуемых обновлений драйверов

- Сделать обновления доступными после (дней)

Шаг 2. Проверка доступных драйверов

После создания политики разрешите устройствам проверять наличие обновлений около одного дня или около того. Столбец Драйверы для проверки содержит количество новых рекомендуемых обновлений драйверов, готовых к проверке для утверждения вручную. В автоматической политике драйверы для проверки остаются на уровне 0, так как рекомендуемые драйверы автоматически утверждаются. Это отличный индикатор того, что были обнаружены новые драйверы и ожидают решения о том, утвердить или отклонить развертывание этих драйверов.

Шаг 3. Утверждение драйверов

Когда ИТ-администратор утверждает драйвер, можно также указать дату утверждения в будущем. После утверждения драйверов управляемое устройство с Windows Intune будет получать их в следующем цикле синхронизации политики, который обычно выполняется каждые 8 часов.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-1697 | 3 | Исправления, обновления или другие способы устранения уязвимостей в драйверах поставщиков применяются в течение одного месяца после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Метод развертывания драйверов и встроенного ПО Intune будет использоваться для утверждения и развертывания последней версии драйвера, которая устраняет уязвимости. |

| ISM-1903 | 3 | Исправления, обновления или другие способы устранения уязвимостей в встроенном ПО поставщиков применяются в течение 48 часов с момента выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | ИТ-администратор утверждает более новую версию встроенного ПО в консоли Intune, если поставщики оценивают уязвимости встроенного ПО как критические. |

| ISM-1904 | 3 | Исправления, обновления или другие способы устранения уязвимостей в встроенном ПО поставщиков применяются в течение одного месяца с момента выпуска, когда поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | Метод развертывания драйверов и встроенного ПО Intune развертывает последнюю безопасную версию драйверов и встроенного ПО. |

Мониторинг установки обновлений

Примечание.

Соответствие обновлений устарело с марта 2023 г.

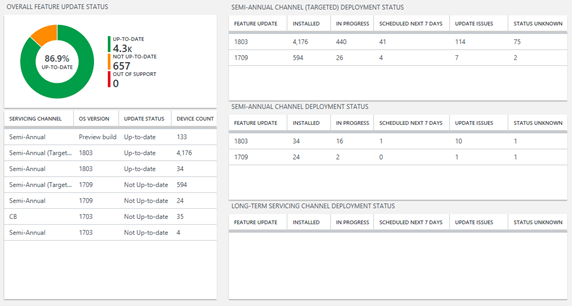

Отчеты о соответствии требованиям с помощью соответствия обновлений (Log Analytics)

Соответствие обновлений позволяет отслеживать исправления и обновления компонентов для Windows 10 или Windows 11 выпусков Professional, Education и Enterprise. Соответствие обновлений сопоставляет диагностические данные клиента Windows, чтобы сообщить о состоянии обновлений на устройствах Windows в рабочей области Log Analytics. Обновление соответствия отображает сведения обо всех устройствах, подключенных к службе, чтобы определить, обновлены ли они следующим образом:

- Обновления для системы безопасности. Устройство обновляется в обновлении качества каждый раз, когда на нем установлено последнее применимое обновление качества. Обновления качества — это ежемесячные накопительные обновления, относящиеся к версии клиента Windows.

- Обновления компонентов. Устройство обновляет обновления компонентов каждый раз, когда на нем установлено последнее применимое обновление компонентов. При определении применимости обновления учитывается канал обслуживания.

Дополнительные сведения о предварительных требованиях для подготовки рабочей области Log Analytics для обеспечения соответствия обновлений см. в статье Начало работы с соответствием обновлений — развертывание Windows.

Подключение устройств к обновлению соответствия требованиям

- После создания решения по соответствию обновлениям получите коммерческий идентификатор, перейдя на вкладку Решения рабочей области Log Analytics , а затем выберите решение WaaSUpdateInsights . CommercialID — это глобальный уникальный идентификатор, назначенный определенной рабочей области Log Analytics.

- Настройка политики в соответствии с политикой соответствия обновлений

- В консоли измените значение CommercialID на уникальный CommercialID (собранный на шаге 1).

- Назначьте профиль группе, содержащей все применимые устройства Windows.

Использование отчетов о соответствии обновлений

Объединенные диагностика данные представлены в различных разделах отчетов, которые легко доступны в разделе Соответствие обновлений. Собранные данные хранятся в течение 28 дней в рамках обновления соответствия требованиям.

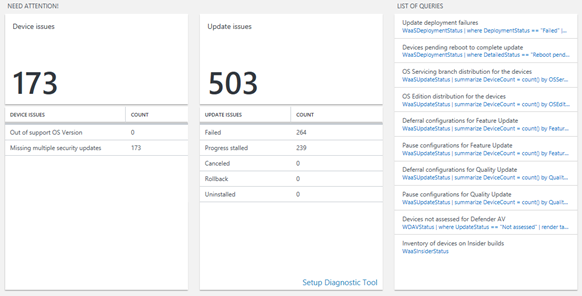

Раздел отчета о соответствии требованиям необходимого внимания

В этом разделе приводятся сведения о всех клиентских устройствах Windows и проблемах с обновлением, обнаруженных при обновлении соответствия требованиям. Плитка сводки для этого раздела подсчитывает количество устройств с проблемами, в то время как в колонках в разделе приводится описание возникших проблем, например устройств с неподдерживаемых версий операционных систем и отсутствующих обновлений для системы безопасности. Устройства, представленные в этих отчетах, требуют исправления администратором. Существует также предопределенный список запросов, которые предоставляют значения, но не помещаются в любой другой основной раздел, например устройства с ожидающими перезагрузки, приостановленными конфигурациями и т. д.

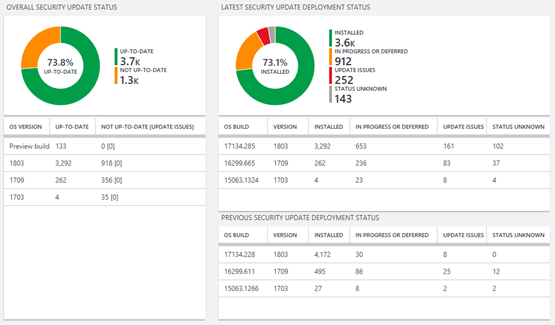

Раздел отчета о состоянии обновления системы безопасности

В этом разделе перечисляется процент устройств с последним обновлением для системы безопасности, выпущенным для версии Windows, на котором работает устройство. При выборе этого раздела будут представлены колонки, которые обобщают общее состояние обновлений безопасности на всех устройствах и сводку хода их развертывания в направлении последних двух обновлений для системы безопасности.

Раздел отчета о состоянии обновления компонентов

В этом разделе перечисляется процент устройств, которые находятся в последнем обновлении компонентов, применимом к данному устройству. При выборе этого раздела будут представлены колонки, которые суммируют общее состояние обновления компонентов на всех устройствах и сводку состояния развертывания для разных версий клиента Windows в вашей среде.

Раздел отчета о соответствии состояния оптимизации доставки

В этом разделе приводится сводка по экономии пропускной способности при использовании оптимизации доставки в вашей среде. Он предоставляет разбивку конфигурации оптимизации доставки на разных устройствах и суммирует экономию пропускной способности и использование для нескольких типов контента.

Автоисправление Windows

Одним из самых дорогостоящих аспектов процесса управления обновлениями программного обеспечения является обеспечение работоспособности устройств (физических и виртуальных), чтобы получать обновления программного обеспечения и сообщать о них за каждый цикл выпуска обновлений программного обеспечения. Важно иметь способ измерения, быстрого обнаружения и исправления, когда что-то идет не так с продолжающимися процессами управления изменениями; она помогает снизить количество запросов в службу поддержки, снижает затраты и улучшает общие результаты управления обновлениями.

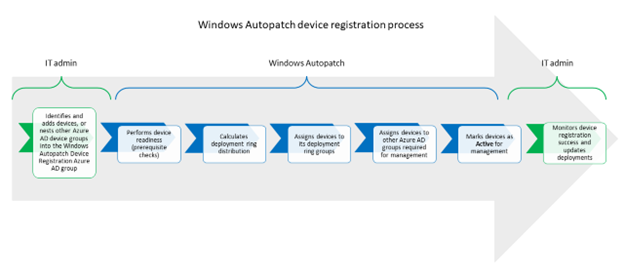

Автоматическое исправление Windows — это облачная служба, которая автоматизирует установку исправлений для Windows, Приложения Microsoft 365 для Enterprise, Microsoft Edge, Microsoft Teams, драйверов и встроенного ПО Surface, опубликованных драйверов и встроенного ПО, помеченных как обязательные в клиентский компонент Центра обновления Windows store, Windows 365 и Виртуальный рабочий стол Azure (AVD) для вашей организации. Автоматическое исправление Windows обеспечивает дополнительный уровень для вашей организации, чтобы устранить проблемы при развертывании Windows Обновления. Круги развертывания windows Autopatch разделяются на уровне устройства. Это означает, что во время регистрации устройств с автоматическим исправлением Windows устройства мы назначаем устройства одному из кругов развертывания: Test, First, Fast или Broad.

Автоматическое исправление Windows входит в состав Windows 10/11 Enterprise E3 или более поздней версии. Существуют дополнительные предварительные требования для использования автозаполнения, включая некоторые сетевые конфигурации , которые следует рассматривать как часть развертывания.

Шаги автоматической регистрации

Шаг 1. Оценка готовности

Средство оценки готовности проверяет параметры в Microsoft Intune и Microsoft Entra идентификатор, чтобы убедиться, что оно работает с автопатфетом Windows при регистрации клиента.

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Минимизация числа пользователей с ролью глобального администратора помогает повысить безопасность организации.

Чтобы включить оценку готовности, выполните следующие действия.

- Как глобальный администратор перейдите в Intune.

- В левой области выберите Администрирование клиента, а затем перейдите кразделу Регистрация клиентас автоматическим> исправлением Windows.

Средство оценки готовности проверяет параметры Intune, чтобы подтвердить круги развертывания для Windows 10 или более поздней версии, а также минимальные требования к администраторам и нелицензированные администраторы. Он также проверяет параметры Microsoft Entra, включая совместное управление и лицензии.

Средство оценки готовности предоставляет отчет и рекомендации по любым проблемам, которые необходимо устранить, и какие шаги необходимо выполнить , чтобы перейти в состояние готовности. После устранения проблем можно перейти к следующему шагу.

Шаг 2. Проверка контактов администратора

Этот шаг предназначен для подтверждения того, что в вашей организации есть администраторы для каждой области, чтобы группа инженеров службы автозаправки Windows могла связаться с администратором вашей организации по вашему запросу на поддержку в будущем и расширить минимальный набор администраторов во время регистрации.

| Область фокусировки | Описание |

|---|---|

| Устройства | Регистрация устройства |

| Работоспособность устройства | |

| Обновления | Исправления Windows |

| Обновления приложений Microsoft 365 для предприятий | |

| Обновления Microsoft Edge | |

| Обновления Microsoft Teams |

Чтобы добавить контакты администратора, выполните следующие действия.

- Войдите в Intune.

- В разделе Администрирование клиента в разделе Автоматическое исправление Windows выберите Администратор контактов.

- Нажмите Добавить.

- Введите контактные данные, включая имя, адрес электронной почты, номер телефона и предпочитаемый язык. Для запроса в службу поддержки предпочтительный язык основного контактного лица определяет язык, используемый для общения по электронной почте.

- Выберите область фокуса и введите сведения об знаниях и полномочиях контакта в указанной области фокуса.

- Нажмите кнопку Сохранить , чтобы добавить контакт.

- Повторите для каждой области фокусировки.

Примечание.

Администратор может иметь несколько областей, особенно в небольших организациях.

Шаг 3. Регистрация устройства

Процесс регистрации устройств Windows Autopatch прозрачен для конечных пользователей.

Автопатка Windows должна зарегистрировать существующие устройства в своей службе для управления развертываниями обновлений от вашего имени. Чтобы выполнить регистрацию устройства, выполните приведенные далее действия.

- ИТ-администратор проверяет предварительные требования к регистрации устройств windows Autopatch перед регистрацией устройств с помощью автоматического обновления Windows

- ИТ-администратор определяет устройства, которыми управляет автопатка Windows, и добавляет их в группу Microsoft Entra регистрации устройств windows autopatch.

- Затем автоматическое исправление Windows:

- Выполняет предварительную регистрацию устройства (проверки готовности)

- Вычисляет распределение круга развертывания

- Назначает устройства кругу развертывания на основе предыдущего вычисления

- Назначает устройства другим Microsoft Entra группам, необходимым для управления

- Помечает устройства как активные для управления, чтобы они могли применять политики развертывания обновлений.

- Затем ИТ-администратор отслеживает тенденции регистрации устройств и отчеты о развертывании обновлений. Подробный рабочий поток регистрации устройств можно найти здесь.

Типы устройств с автоматическим исправлением Windows

Любое устройство (физическое или виртуальное), содержащее идентификатор Microsoft Entra устройства, можно добавить в группу Microsoft Entra регистрации устройств с автоматическим исправлением Windows. Это может быть непосредственное членство или быть частью другой Microsoft Entra группы (динамической или назначенной), которая вложена в эту группу, чтобы ее можно было зарегистрировать с помощью автоматического исправления Windows. Единственным исключением является Windows 365 облачных компьютеров, так как эти виртуальные устройства должны быть зарегистрированы с помощью автоматического исправления Windows из политики подготовки Windows 365.

Автоматическое исправление для Windows 365

Windows 365 Корпоративная позволяет ИТ-администраторам регистрировать устройства в службе автоматического исправления Windows в рамках создания политики подготовки Windows 365. Этот параметр обеспечивает удобный интерфейс для администраторов и пользователей, чтобы обеспечить актуальность облачных компьютеров. Когда ИТ-администраторы решают управлять своими Windows 365 облачными компьютерами с помощью автоматического исправления Windows, процесс создания политики подготовки Windows 365 вызывает API регистрации устройств Windows Autopatch для регистрации устройств от имени ИТ-администратора. Чтобы зарегистрировать новые устройства Облачный компьютер Windows 365 с помощью автоматического исправления Windows из политики подготовки Windows 365:

- Перейдите в Intune.

- В левой области выберите Устройства.

- Перейдите в раздел Подготовка>Windows 365.

- Выберите Политики> подготовкиСоздать политику.

- Укажите имя политики и выберите Тип соединения.

- Нажмите кнопку Далее.

- Выберите нужное изображение и нажмите кнопку Далее.

- В разделе Службы, управляемые корпорацией Майкрософт , выберите Автоматическое исправление Windows. Затем выберите Далее.

- Назначьте политику соответствующим образом и нажмите кнопку Далее.

- Нажмите Создать.

Теперь ваши недавно подготовленные Windows 365 Корпоративная облачных компьютеров будут автоматически зарегистрированы и управляться с помощью автоматического исправления Windows.

Автоматическое исправление Windows на Виртуальном рабочем столе Azure

Автоматическое исправление Windows доступно для Виртуального рабочего стола Azure. Администраторы предприятия могут подготавливать рабочие нагрузки Виртуального рабочего стола Azure для управления с помощью автоматического исправления Windows, используя существующий процесс регистрации устройств в виде физических компьютеров. Автоматическое исправление Windows предоставляет те же область обслуживания для виртуальных машин, что и для физических устройств. Однако автоматическое исправление Windows откладывает поддержку виртуальных рабочих столов Azure на поддержка Azure, если не указано иное.

Панель мониторинга и отчеты автоматического исправления

Автоматическое исправление предоставляет сводную панель мониторинга и различные отчеты о текущем состоянии и исторических (продольных) отчетах (до 90 дней) всех устройств, зарегистрированных в autopatch, которые при необходимости можно экспортировать в CSV-файл. Чтобы просмотреть текущее состояние обновления для всех зарегистрированных устройств, выполните следующие действия.

- Войдите в Intune.

- Перейдите в раздел Отчеты>Windows Autopatch>Windows Quality Обновления.

Отчет о всех устройствах содержит:

| Информация | Описание |

|---|---|

| Имя устройства | Имя устройства. |

| Microsoft Entra идентификатор устройства | Текущий идентификатор Microsoft Entra, записанный для устройства. |

| Серийный номер | Текущий записанный серийный номер Intune для устройства. |

| Круг развертывания | Назначаемое в настоящее время кольцо развертывания автозаписи Windows для устройства. |

| Состояние обновления | Текущее состояние обновления для устройства |

| Обновление вложенного состояния | Текущее вложенное состояние обновления для устройства |

| Версия ОС | Текущая версия Windows, установленная на устройстве. |

| Редакция ОС | Текущая версия Windows, установленная на устройстве. |

| Время последнего проверка Intune | Время последнего входа устройства в Intune. |

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1694 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение двух недель после выпуска, когда уязвимости оцениваются поставщиками как некритические и рабочие эксплойты не существуют. | Для устройств, зарегистрированных с помощью автоматического исправления Windows, обновления устанавливаются в течение 2 недель. |

| 1877 | 1, 2, 3 | Исправления, обновления или другие средства устранения уязвимостей в операционных системах серверов с выходом в Интернет и сетевых устройств, подключенных к Интернету, применяются в течение 48 часов после выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | Группы автоматического исправления позволяют организации при необходимости довести сроки до 48 часов. |

| 1879 | 3 | Исправления, обновления или другие средства устранения уязвимостей в драйверах поставщиков применяются в течение 48 часов после выпуска, когда уязвимости оцениваются поставщиками как критические или при наличии рабочих эксплойтов. | Группы автоматического исправления позволяют организации при необходимости довести сроки до 48 часов. |

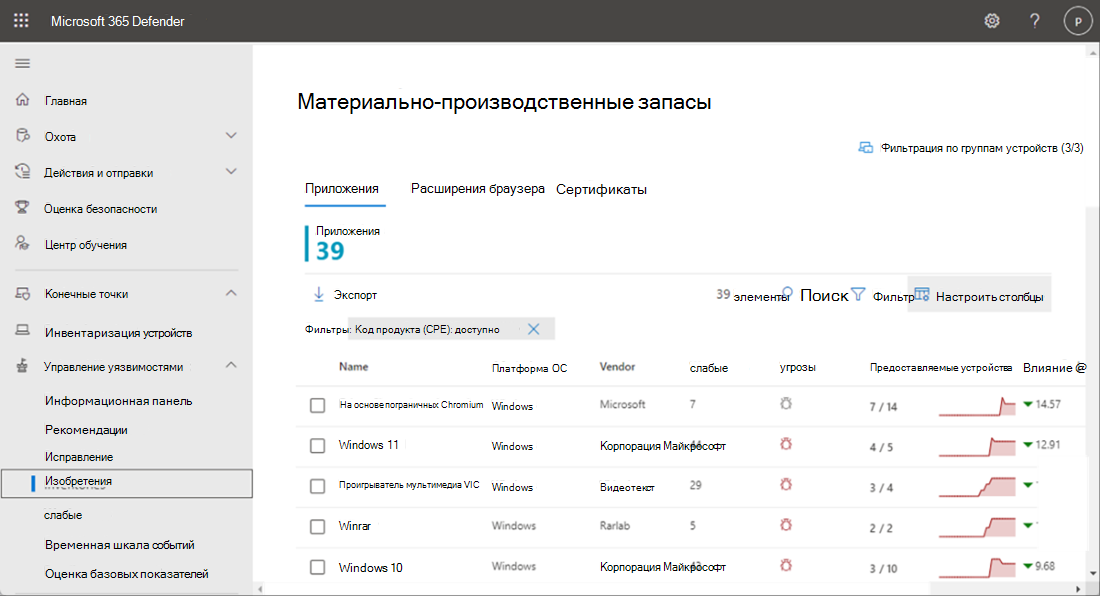

Использование Управление уязвимостями Microsoft Defender для выявления уязвимостей

Управление уязвимостями Microsoft Defender (DVM) обеспечивает видимость активов, интеллектуальные оценки и встроенные средства исправления для windows, macOS, Linux, Android, iOS и сетевых устройств.

В качестве необходимого условия конечные точки необходимо подключить к Microsoft Defender для конечной точки. Существуют и другие дополнительные предварительные требования для использования DVM. После подключения DVM может оценить, применимы ли уязвимости к отдельным устройствам, и предоставить рекомендуемые действия.

Сведения о реализации — подключение конечных точек к Microsoft Defender для конечной точки

- Создайте профиль конфигурации Windows с типом Template>Microsoft Defender для конечной точки (настольные устройства под управлением Windows 10 или более поздней версии).

- Задайте для параметра Ускорение передачи данных телеметрии значение Включить.

- Назначьте профиль группе, содержащей все применимые устройства Windows.

Обнаружение уязвимостей с помощью Управление уязвимостями Microsoft Defender

После подключения устройств к Defender для конечной точки DVM может определить, могут ли какие-либо устройства потенциально подвергаться уязвимостям, и предоставить рекомендации по безопасности для каждой выявленной уязвимости.

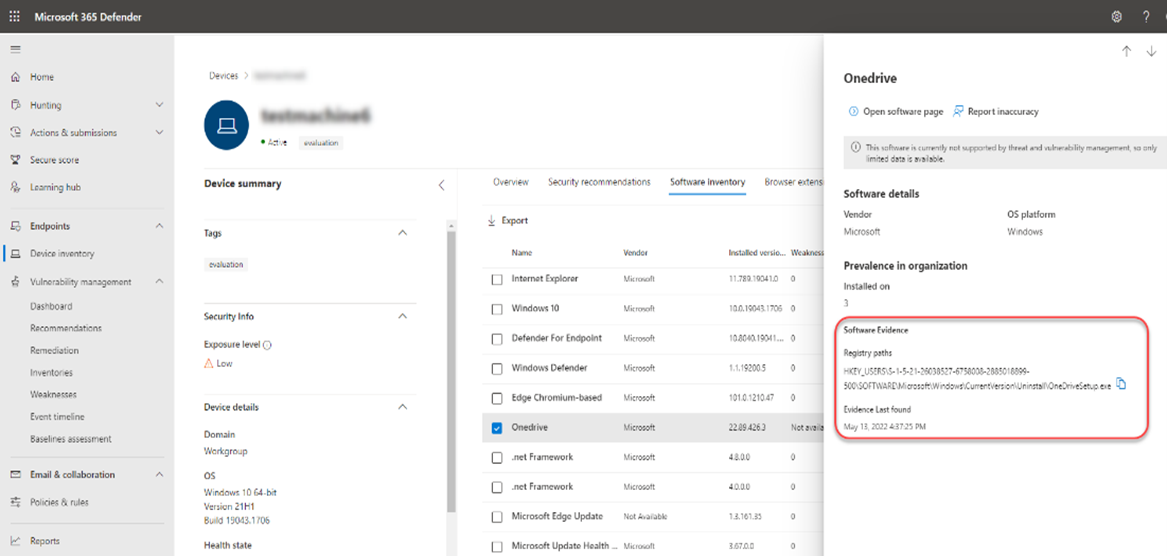

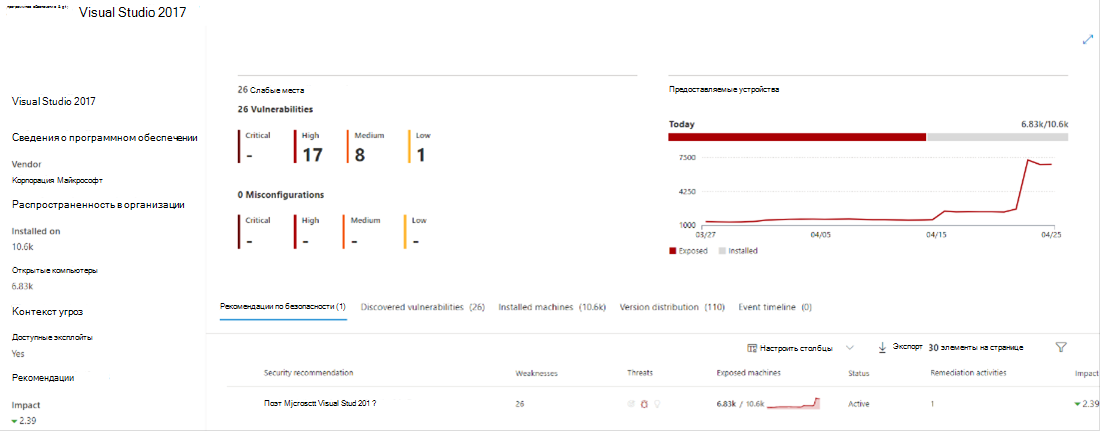

На портале безопасности Майкрософт в разделе Инвентаризации управления > уязвимостями отображаются программные продукты, обнаруженные в конечных точках, подключенных к Defender для конечной точки, включая имя поставщика, обнаруженные слабые места, связанные с ними угрозы и обнаруженные устройства.

Вы также можете просмотреть инвентаризацию программного обеспечения на определенных устройствах, перейдя на страницу Инвентаризация устройств. Выберите имя устройства, чтобы открыть страницу устройства (например, Computer1), а затем перейдите на вкладку Инвентаризация программного обеспечения, чтобы просмотреть список всех известных программ, присутствующих на устройстве. Выберите определенную запись программного обеспечения, чтобы открыть всплывающее окно с дополнительными сведениями.

При открытии страницы конкретного программного обеспечения можно получить дополнительные сведения о приложении, как показано на следующем снимке экрана. Отображаемые сведения:

- Соответствующие рекомендации по безопасности для обнаруженных слабых мест и уязвимостей.

- Именованные cves обнаруженных уязвимостей.

- Устройства, на которых установлено программное обеспечение (вместе с именем устройства, доменом, ОС и т. д.).

- Список версий программного обеспечения (включая количество устройств, на которых установлена версия, количество обнаруженных уязвимостей и имена установленных устройств).

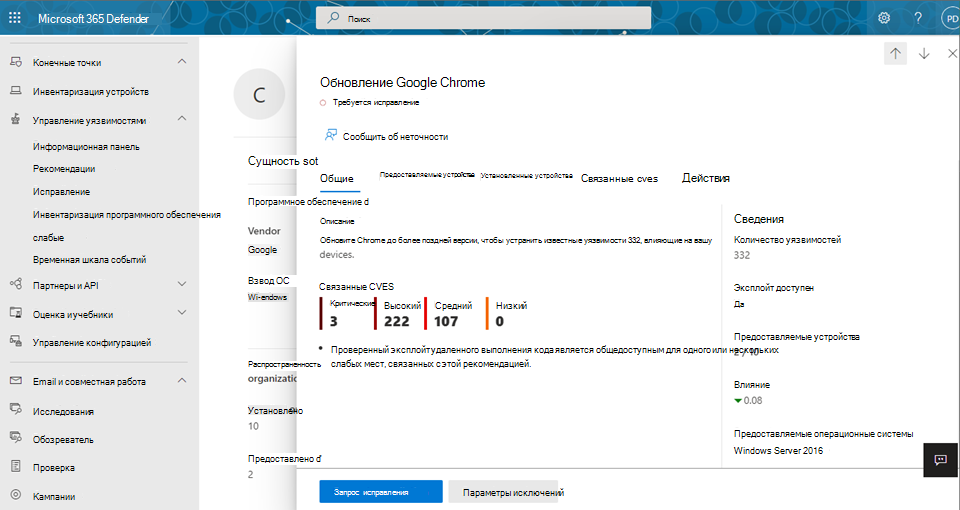

Устранение уязвимостей с помощью Microsoft Intune

Возможности DVM предназначены для устранения разрыва между администраторами безопасности и ИТ-администраторами с помощью рабочего процесса запроса на исправление. Действия по исправлению DVM могут использовать собственные интеграции для создания задач исправления в Intune. Кроме того, API DVM можно использовать для оркестрации процессов и действий по исправлению со сторонними инструментами при необходимости. Ниже описан рабочий процесс исправления с помощью DVM и Intune.

Чтобы использовать эту возможность, включите подключение Microsoft Intune.

- На портале Microsoft Defender.

- Перейдите в раздел Параметры>Конечные> точкиОбщие>дополнительные функции.

- Прокрутите вниз и найдите подключение Microsoft Intune.

- По умолчанию переключатель отключен. Установите переключатель подключение Microsoft Intune в значение Вкл.

Примечание.

Включение подключения к Microsoft Intune требуется для создания соответствующей задачи безопасности Intune при создании запроса на исправление в DVM. Параметр для создания задачи безопасности Intune не отображается, если подключение не включено.

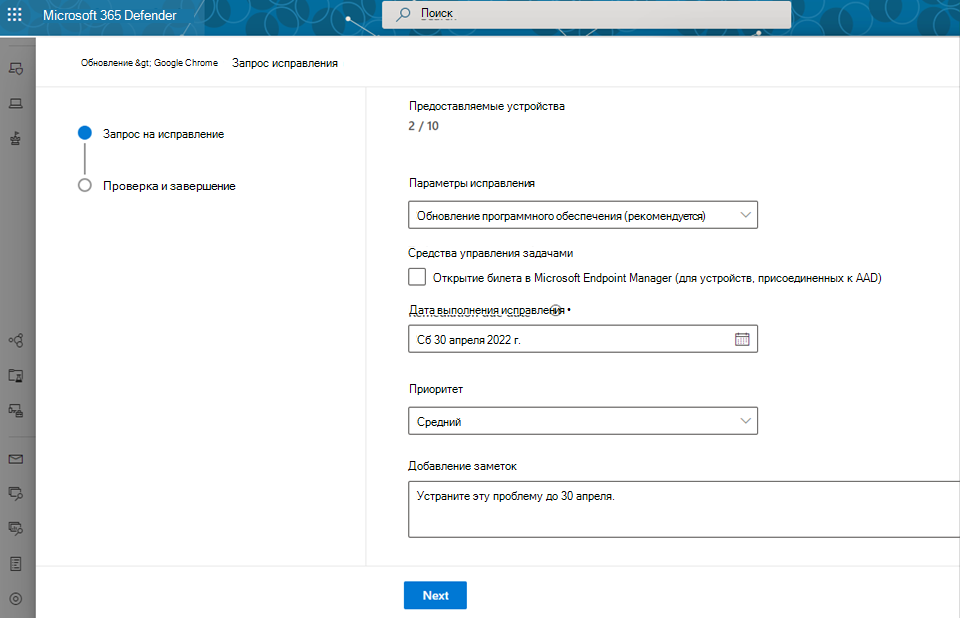

- Перейдите в меню навигации управление уязвимостями на портале Microsoft Defender и выберите Рекомендации.

- Выберите рекомендацию по безопасности, для чего нужно запросить исправление, а затем выберите Параметры исправления .

- Заполните форму, в том числе сведения о том, для чего требуется исправление, применимые группы устройств, приоритет, дата выполнения и необязательные заметки.

При отправке запроса на исправление в DVM создается элемент действия по исправлению, который можно использовать для мониторинга любого хода выполнения исправления. Когда администратор отправляет запрос на исправление со страницы Рекомендации по безопасности, создается задача безопасности, которую можно отслеживать на странице Исправление, а запрос на исправление создается в Microsoft Intune. Это не активирует исправление или не применяет какие-либо изменения к устройствам.

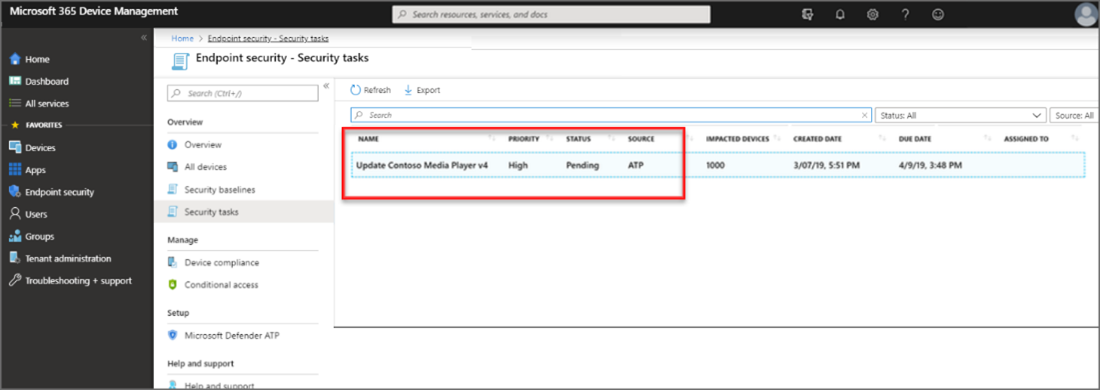

На следующем рисунке показана задача безопасности, созданная в Intune:

- Администратор Intune выбирает задачу безопасности, чтобы просмотреть сведения о ней. Затем администратор выбирает Принять, что обновит состояние как в Intune, так и в Defender для конечной точки на Принято.

Затем администратор Intune исправит задачу на основе предоставленных рекомендаций. Рекомендации зависят от типа необходимых исправлений. Инструкции по исправлению включают ссылки (если они доступны), открывающие соответствующие области для настроек в Intune.

Дополнительные сведения о DVM можно найти в разделе Приложения исправлений.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1701 | 1, 2, 3 | Сканер уязвимостей используется по крайней мере ежедневно для выявления отсутствующих исправлений или обновлений для уязвимостей в операционных системах серверов с выходом в Интернет и сетевых устройств с выходом в Интернет. | Устройства будут подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

| 1703 | 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений для уязвимостей в драйверах. | Устройства будут подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

| 1900 | 3 | Сканер уязвимостей используется по крайней мере две недели для выявления отсутствующих исправлений или обновлений для уязвимостей в встроенном ПО. | Устройства будут подключены к Defender для конечной точки. Управление уязвимостями Microsoft Defender будет постоянно отслеживать и обнаруживать риски на устройствах организации. |

Соответствие требованиям на основе версии операционной системы устройства

Политики соответствия в Intune позволяют определить, соответствует ли устройство или не соответствует требованиям, в зависимости от того, может ли устройство соответствовать одному или нескольким настроенным требованиям. Это состояние соответствия устройства оценивается при доступе к корпоративным ресурсам, защищенным условным доступом, чтобы разрешить или запретить доступ к ресурсу.

Intune может определить, соответствует ли устройство или не соответствует требованиям, на основе текущей версии операционной системы устройства. Используя управление предоставлением разрешений на соответствие устройств в условном доступе, пользователи смогут получать доступ только к корпоративным ресурсам на устройствах, которые соответствуют минимальной версии операционной системы или превышают ее.

Сведения о реализации: политика соответствия клиентский компонент Центра обновления Windows

- Создайте политику соответствия требованиям Windows в разделе Устройства > Политики > соответствия требованиям Windows > Создание платформы > политики > Windows 10 и более поздних версий.

- Укажите имя политики.

- Выберите Свойства устройства, введите минимальную версию операционной системы, чтобы считаться совместимой с минимальной версией ОС.

- Назначьте профиль группе, содержащей все применимые устройства Windows.

Предоставлена стандартная политика соответствия требованиям, которая оценивает устройства на основе значения операционной системы.

Примечание.

Значение, указанное для минимальной версии ОС как для Windows 11, так и для Windows 10 со временем необходимо увеличивать.

| Элемент управления ISM, декабрь 2024 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| 1407 | 3 | Используется последний или предыдущий выпуск операционных систем. | Пользователи, использующие устройства, которые не соответствуют версии ОС, определенной в назначенной политике соответствия требованиям, не смогут получить доступ к корпоративному ресурсу при использовании в сочетании с условным доступом. |

Исправление систем, не подключенных к Интернету

Корпорация Майкрософт предлагает использовать облачные службы, такие как Microsoft Intune и Диспетчер обновлений Azure, для поддержания версии ОС системы и исправления уязвимостей.

Однако для систем и серверов, которые находятся в автономном режиме, корпорация Майкрософт рекомендует использовать возможности управления исправлениями Microsoft Configuration Manager. Дополнительные сведения см. в Microsoft Configuration Manager.

| Элемент управления ISM, март 2025 г. | Уровень зрелости | Control | Measure |

|---|---|---|---|

| ISM-1695 | 1, 2 | Исправления, обновления или другие средства устранения уязвимостей поставщиков в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение одного месяца после выпуска. | ИТ-администраторы развертывают обновления с конфигурацией крайнего срока требуемой даты в Microsoft Configuration Manager |

| ISM-1696 | 3 | Исправления, обновления или другие средства устранения уязвимостей в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение 48 часов с момента выпуска, когда поставщики оценивают уязвимости как критические или при наличии рабочих эксплойтов. | ИТ-администраторы развертывают обновления с конфигурацией крайнего срока Как можно скорее в Microsoft Configuration Manager |

| ISM-1702 | 1, 2, 3 | Сканер уязвимостей используется не менее двух недель для выявления отсутствующих исправлений или обновлений уязвимостей в операционных системах рабочих станций, серверов, не подключенных к Интернету, и сетевых устройств, не подключенных к Интернету. | ИТ-администратор настраивает функцию обновления программного обеспечения Configuration Manager, чтобы выполнять проверку на наличие отсутствующих исправлений в системе не реже одного раза в 14 дней. |

| ISM-1902 | 3 | Исправления, обновления или другие способы устранения уязвимостей в операционных системах рабочих станций, серверах, не подключенных к Интернету, и сетевых устройствах, не подключенных к Интернету, применяются в течение одного месяца после выпуска, если поставщики оценивают уязвимости как некритические и рабочие эксплойты не существуют. | ИТ-администраторы развертывают обновления с конфигурацией крайнего срока требуемой даты в Microsoft Configuration Manager. |