Как Defender для облака Приложения помогают защитить среду Google Workspace

В качестве средства облачного хранилища файлов и совместной работы в Google Workspace пользователи могут предоставлять доступ к своим документам в организации и партнерах в упрощенном и эффективном режиме. Использование Google Workspace может предоставлять конфиденциальные данные не только внутренне, но и внешним участникам совместной работы или еще хуже сделать его общедоступным через общую ссылку. Такие инциденты могут быть вызваны злоумышленниками или не знают сотрудников. Google Workspace также предоставляет большую стороннюю экосистему приложений для повышения производительности. Использование этих приложений может предоставить вашей организации риск вредоносных приложений или использование приложений с чрезмерными разрешениями.

Подключение Defender для облака приложения Google Workspace предоставляют улучшенные аналитические сведения о действиях пользователей, обеспечивают обнаружение угроз с помощью обнаружения аномалий на основе машинного обучения, обнаружения защиты информации (например, обнаружения внешнего доступа к информации), позволяет автоматически устранять угрозы от включенных сторонних приложений в вашей организации.

Основные угрозы

- Скомпрометированные учетные записи и внутренние угрозы

- Утечка данных

- Недостаточно осведомленности о безопасности

- Вредоносные сторонние приложения и надстройки Google

- Вредоносная программа

- Программа-шантажист

- Неуправляемый перенос собственного устройства (BYOD)

Как Defender для облака Приложения помогают защитить среду

- Обнаружение облачных угроз, скомпрометированных учетных записей и вредоносных участников программы предварительной оценки

- Обнаружение, классификация, метка и защита регулируемых и конфиденциальных данных, хранящихся в облаке

- Обнаружение приложений OAuth и управление ими с доступом к вашей среде

- Применение политик защиты от потери данных и соответствия требованиям для данных, хранящихся в облаке

- Ограничение воздействия общих данных и применение политик совместной работы

- Использование следа аудита действий для судебно-медицинских расследований

Управление безопасностью SaaS

Подключение Google Workspace для автоматического получения рекомендаций по безопасности в Microsoft Secure Score. В разделе "Оценка безопасности" выберите рекомендуемые действия и отфильтруйте по продукту Google = Workspace.

Google Workspace поддерживает рекомендации по безопасности для включения применения MFA.

Дополнительные сведения см. в разделе:

Управление рабочей областью Google с помощью встроенных политик и шаблонов политик

Для обнаружения и уведомления о потенциальных угрозах можно использовать следующие встроенные шаблоны политик:

| Тип | Имя. |

|---|---|

| Встроенная политика обнаружения аномалий | Действия, выполняемые с анонимных IP-адресов Действие из редко упоминаемой страны Действия с подозрительных IP-адресов Неосуществимое перемещение Действие, выполняеме завершенным пользователем (требуется идентификатор Microsoft Entra в качестве поставщика удостоверений) Обнаружение вредоносных программ Множество неудачных попыток входа Необычные административные действия |

| Шаблон политики действий | Вход с опасных IP-адресов |

| Шаблон политики файлов | Обнаружение общего файла с несанкционированным доменом Обнаружение общего файла с личными адресами электронной почты Обнаружение файлов с помощью PII/PCI/PHI |

Дополнительные сведения о создании политик см. в разделе "Создание политики".

Автоматизация элементов управления

Помимо мониторинга потенциальных угроз, вы можете применить и автоматизировать следующие действия по управлению рабочей областью Google для устранения обнаруженных угроз:

| Тип | Действие |

|---|---|

| Управление данными | — применение метки конфиденциальности Защита информации Microsoft Purview — предоставление разрешения на чтение домену — Создание файла или папки в Google Drive закрытым — уменьшение общедоступного доступа к файлу или папке — удаление участника совместной работы из файла — Удаление метки конфиденциальности Защита информации Microsoft Purview — удаление внешних участников совместной работы в файле или папке — удаление возможности редактора файлов для совместного использования — удаление общедоступного доступа к файлу или папке — требовать от пользователя сброс пароля в Google — Отправка дайджеста нарушений защиты от потери данных владельцам файлов — Отправка нарушения защиты от потери данных в последний редактор файлов — передача права владения файлами - Корзина файла |

| Управление пользователями | — Приостановка пользователя — уведомлять пользователя об оповещении (с помощью идентификатора Microsoft Entra) — требовать повторного входа пользователя (с помощью идентификатора Microsoft Entra) — Приостановка пользователя (с помощью идентификатора Microsoft Entra) |

| Управление приложениями OAuth | — отмена разрешения приложения OAuth |

Дополнительные сведения об устранении угроз из приложений см. в разделе "Управление подключенными приложениями".

Защита рабочей области Google в режиме реального времени

Ознакомьтесь с нашими рекомендациями по защите и совместной работе с внешними пользователями и блокировкой и защитой загрузки конфиденциальных данных на неуправляемые или рискованные устройства.

Подключение Google Workspace to Microsoft Defender для облака Apps

В этом разделе приведены инструкции по подключению Microsoft Defender для облака Apps к существующей учетной записи Рабочей области Google с помощью API соединителя. Это подключение позволяет просматривать и контролировать использование Google Workspace. Сведения о том, как Defender для облака Приложения защищают Рабочую область Google, см. в статье "Защита рабочей области Google".

Примечание.

Действия загрузки файлов для Google Workspace не отображаются в Defender для облака Apps.

Настройка рабочей области Google

Войдите в https://console.cloud.google.comприложение Google Workspace Super Администратор.

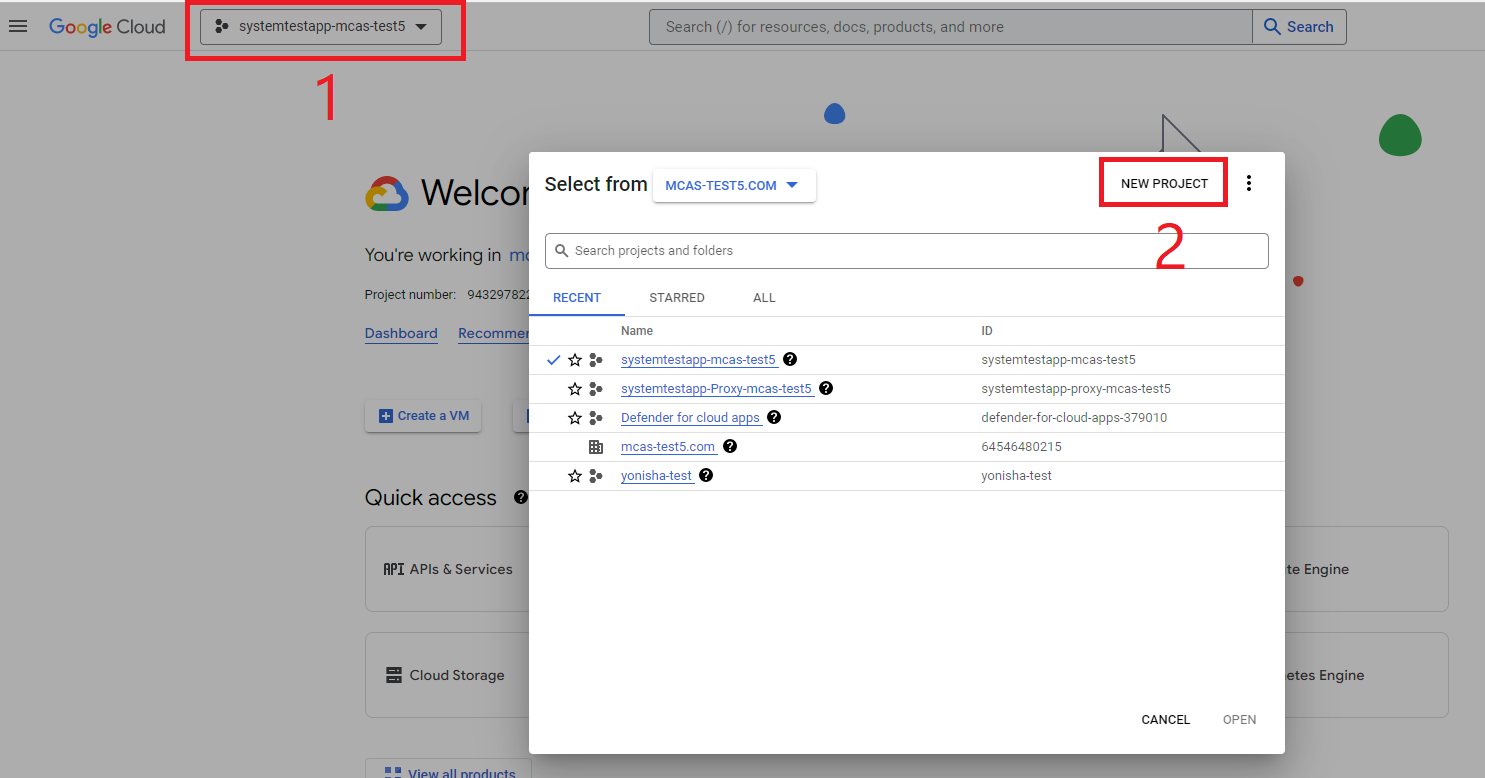

Выберите раскрывающийся список проекта на верхней ленте и выберите новый проект , чтобы запустить новый проект.

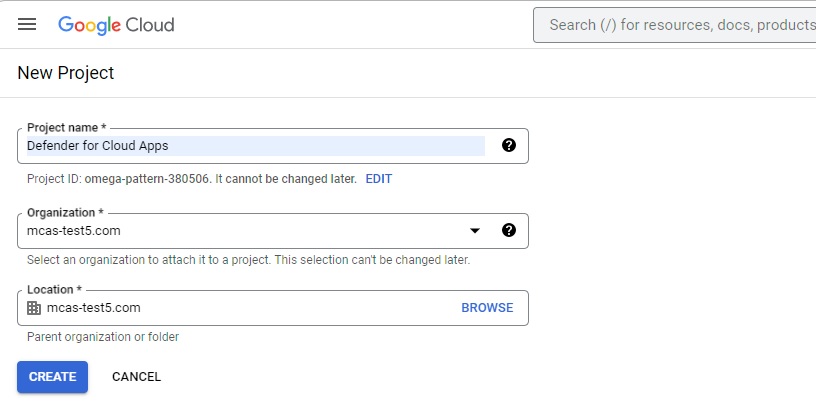

На странице "Создать проект" назовите проект следующим образом: Defender для облака "Приложения" и нажмите кнопку "Создать".

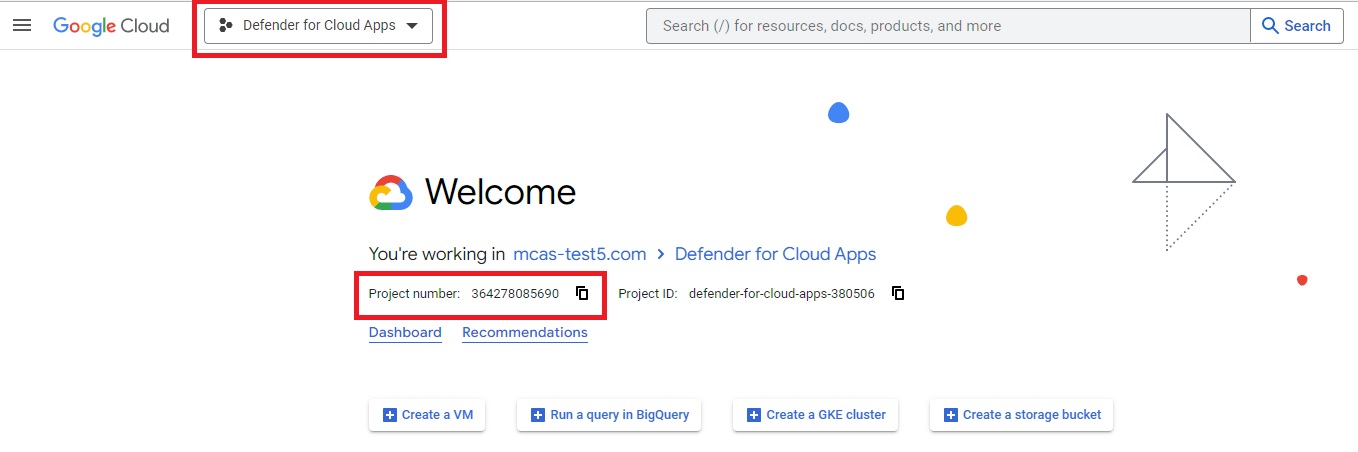

После создания проекта выберите созданный проект на верхней ленте. Скопируйте номер проекта, вам потребуется позже.

В меню навигации перейдите в библиотеку API и служб>. Включите следующие API (используйте панель поиска, если API не указан в списке):

- API пакета SDK Администратор

- API Google Drive

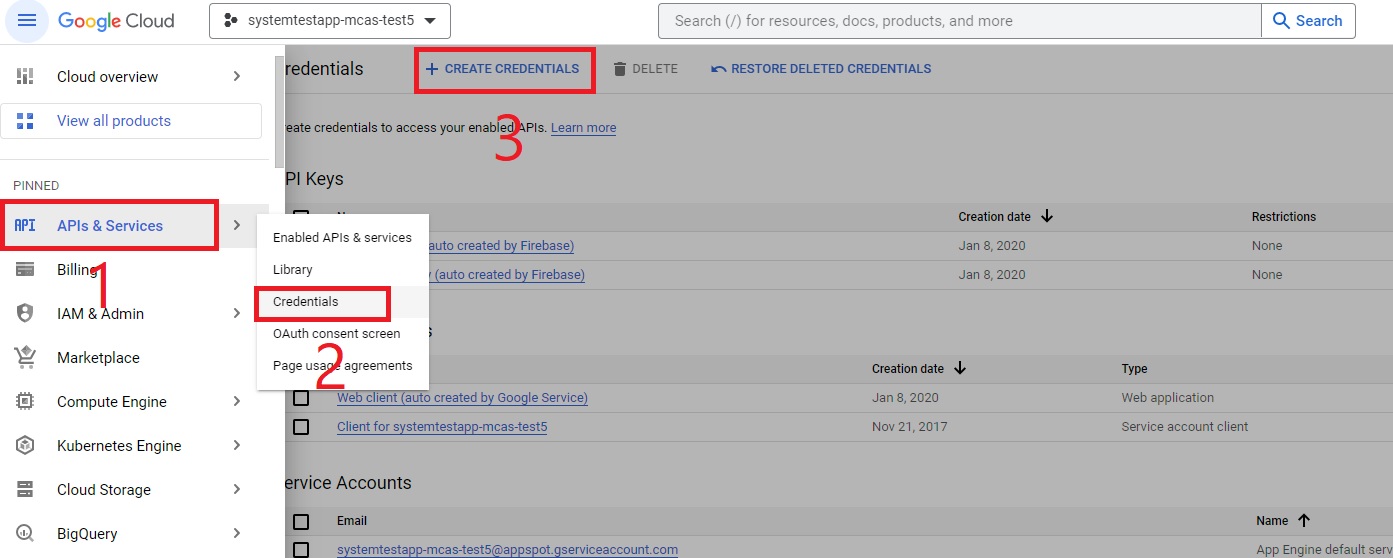

В меню навигации перейдите к API и учетным данным служб>и выполните следующие действия:

Выберите CREATE CREDENTIALS(СОЗДАТЬ УЧЕТНЫЕ ДАННЫЕ).

Выберите учетную запись службы.

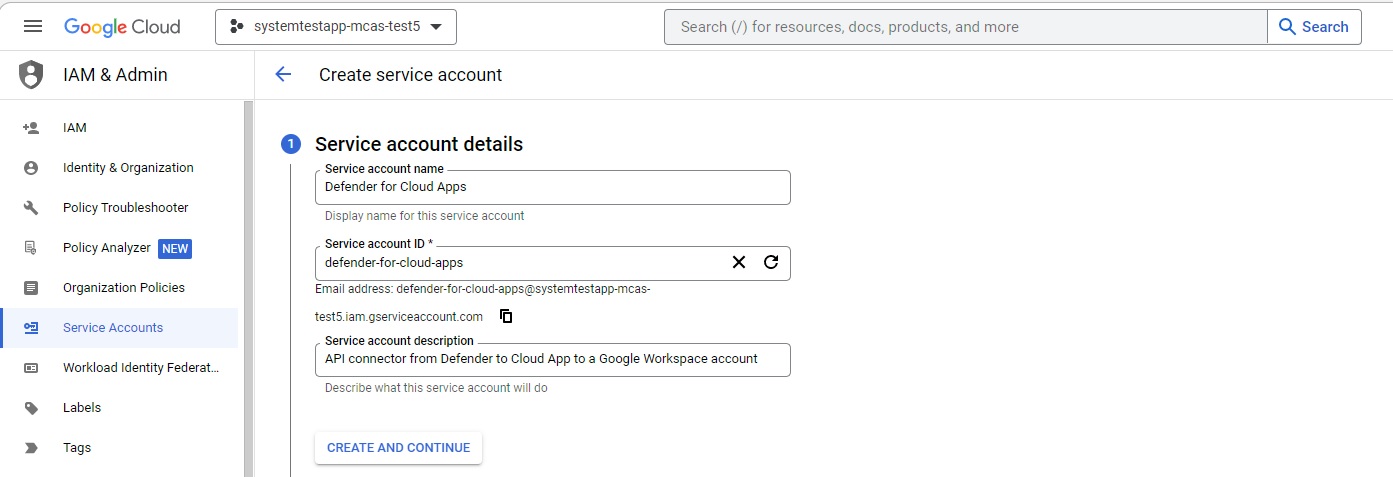

Сведения об учетной записи службы: укажите имя как Defender для облака приложения и описание в качестве соединителя API из Defender для облака Apps в учетную запись рабочей области Google.

Выберите CREATE AND CONTINUE (СОЗДАТЬ И ПРОДОЛЖИТЬ).

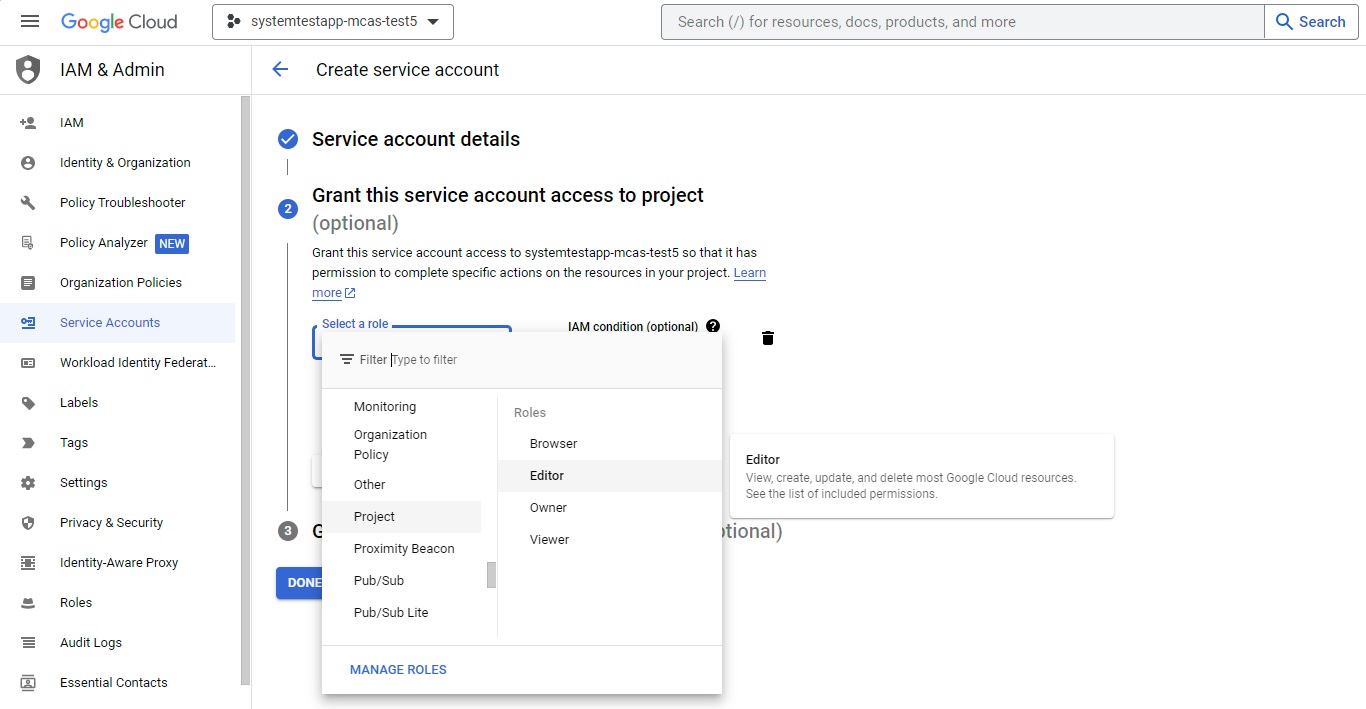

В разделе "Предоставление доступа к проекту учетной записи службы" выберите "Редактор проекта>" и нажмите кнопку "Готово".

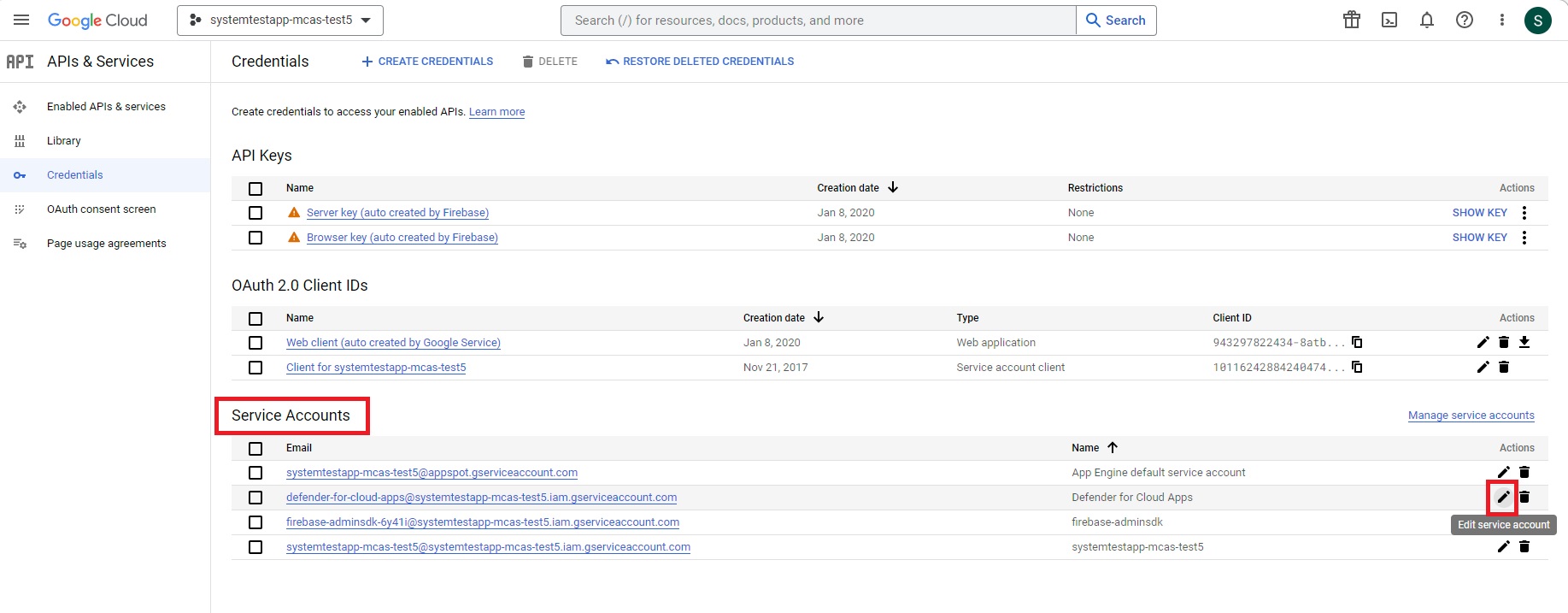

В меню навигации вернитесь к API и учетным данным служб>.

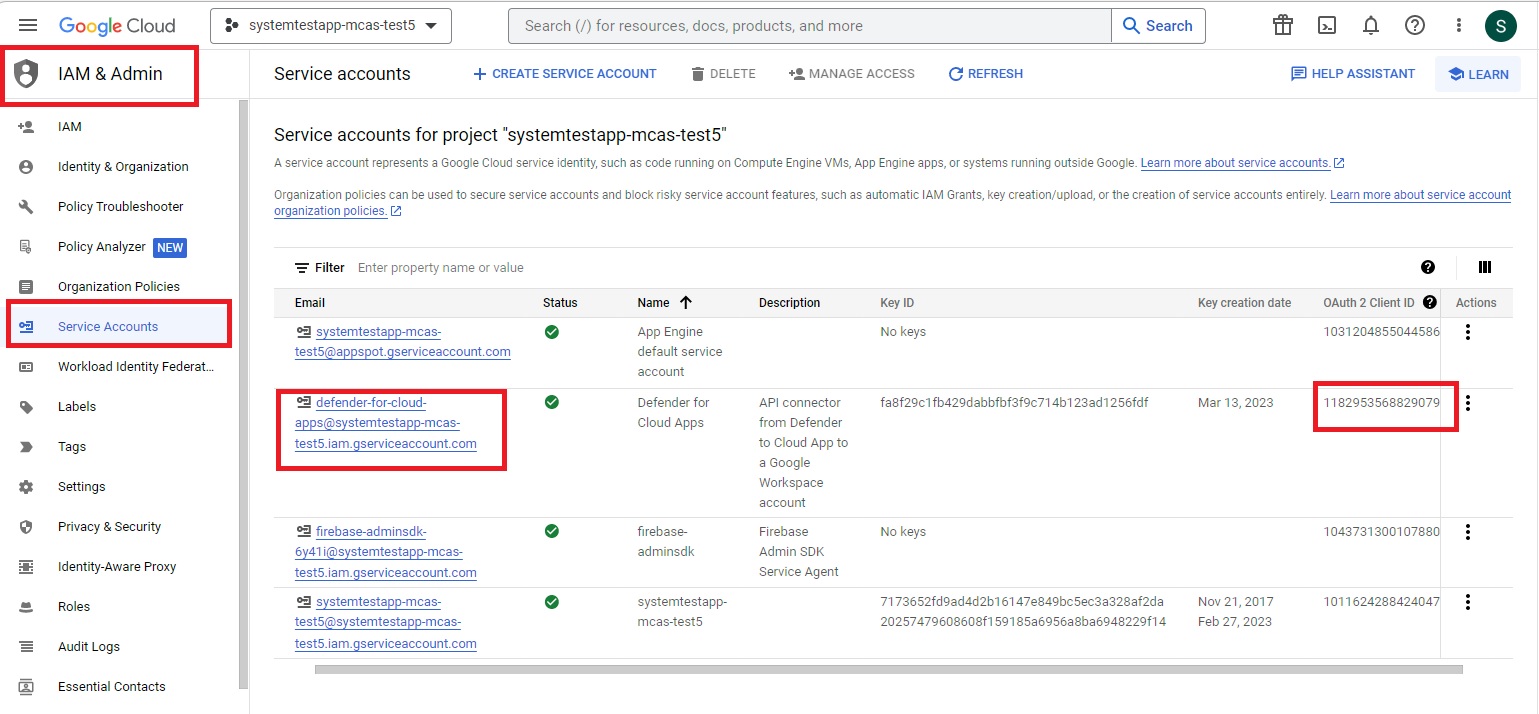

В разделе "Учетные записи служб" найдите и измените созданную ранее учетную запись службы, выбрав значок карандаша.

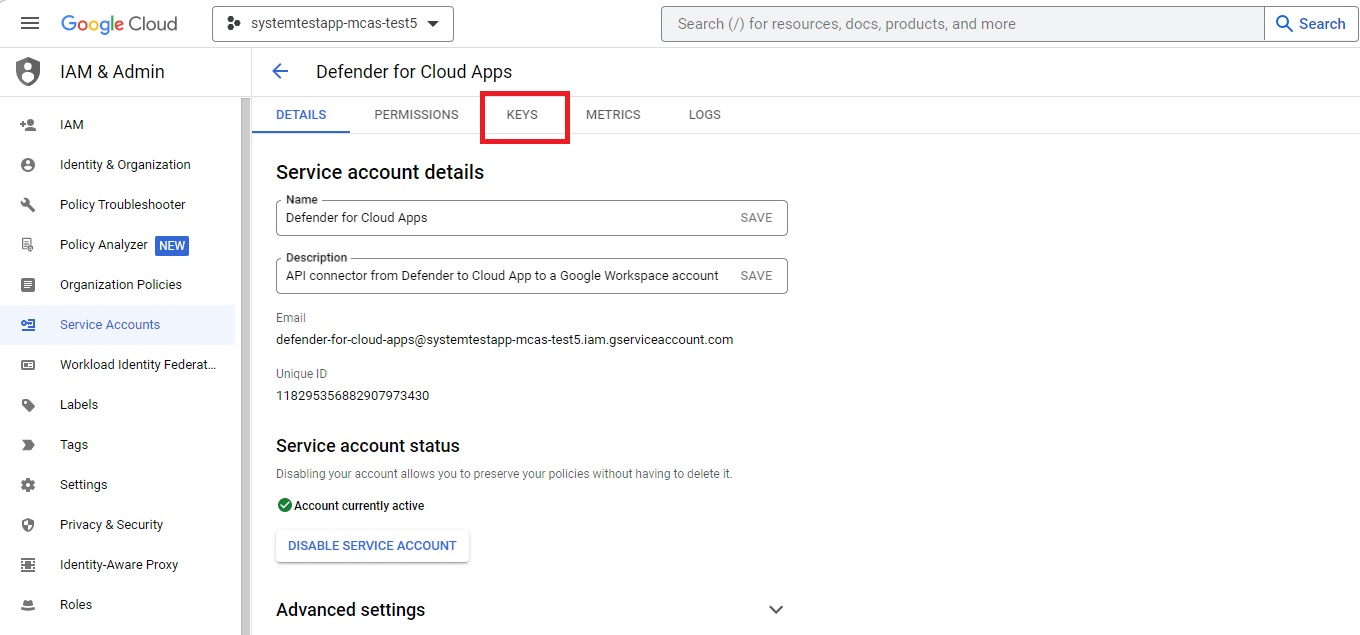

Скопируйте адрес электронной почты. Оно понадобится вам позже.

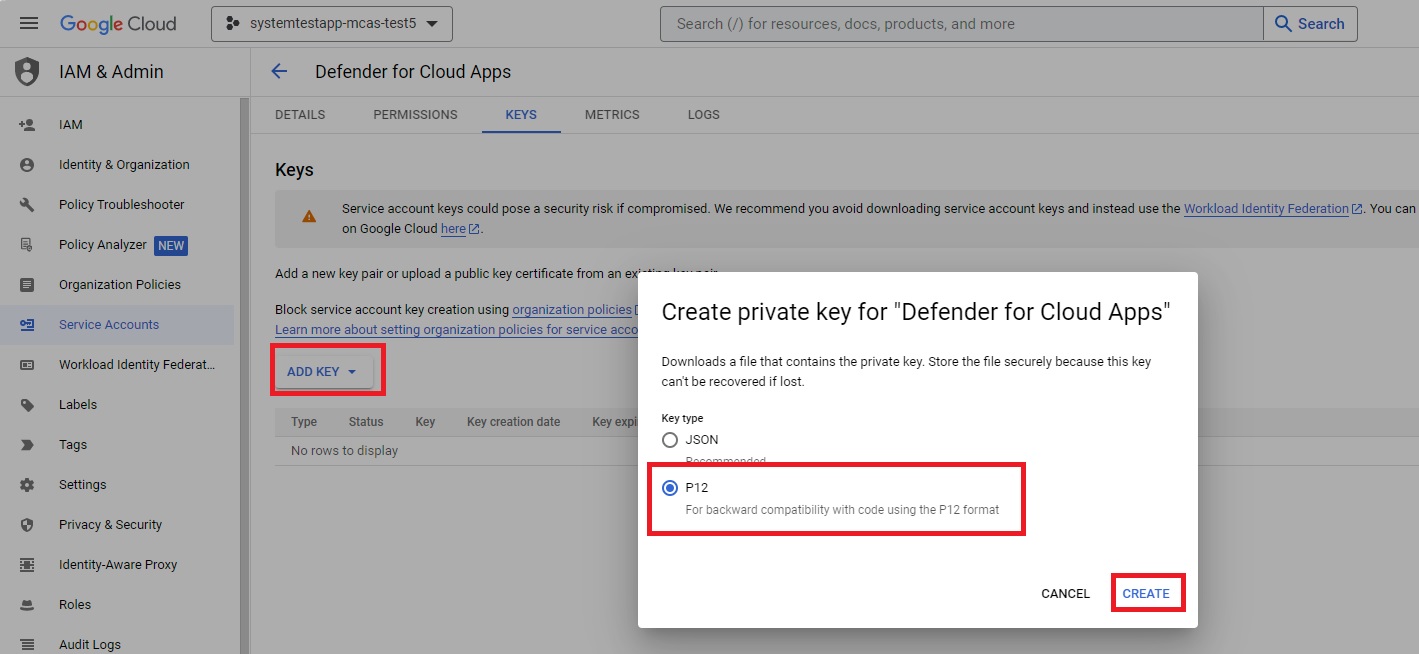

Перейдите к ключам из верхней ленты.

В меню ADD KEY выберите "Создать новый ключ".

Выберите P12 и нажмите кнопку CREATE. Сохраните скачанный файл и пароль, необходимый для использования файла.

В меню навигации перейдите к учетным записям IAM и Администратор> Service. Скопируйте идентификатор клиента, назначенный только что созданной учетной записи службы. Это потребуется позже.

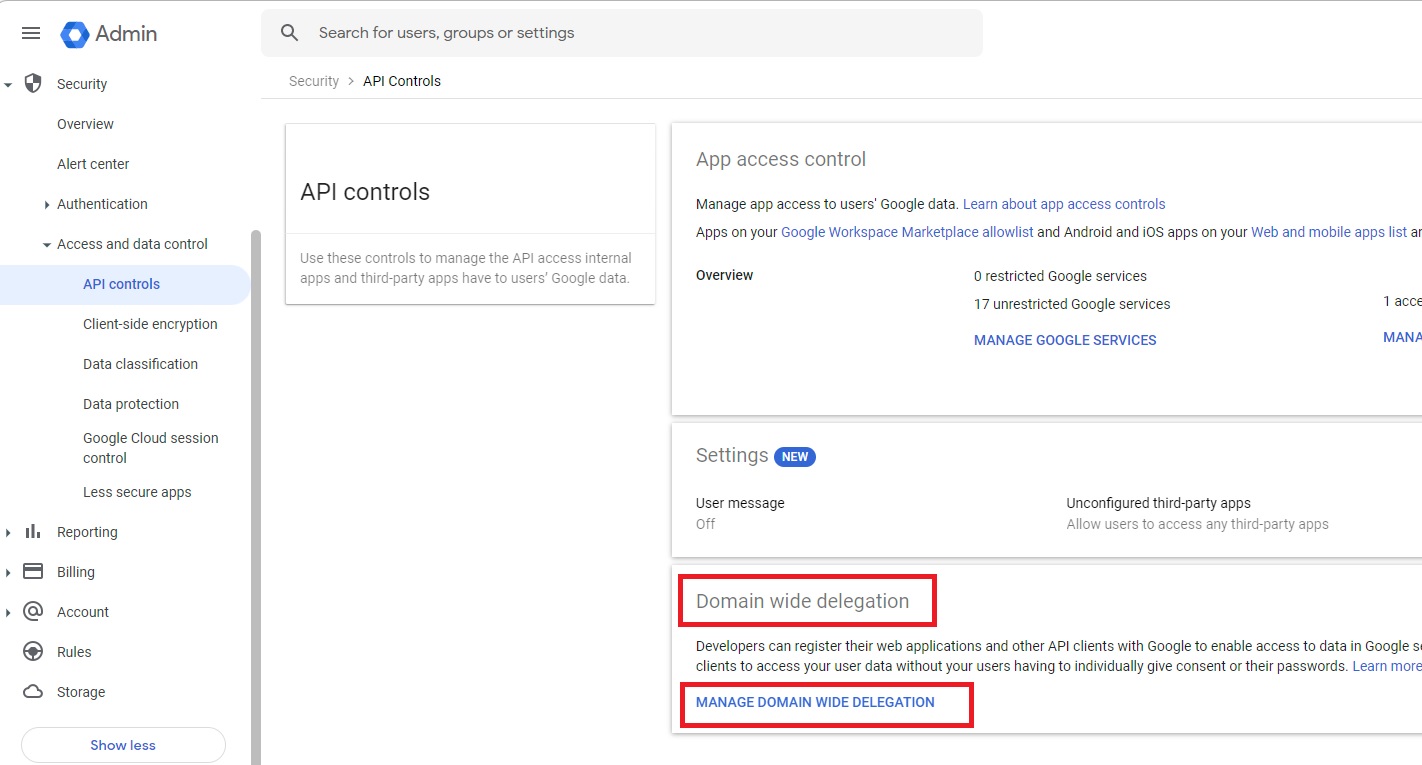

Перейдите к admin.google.com и в меню навигации перейдите к элементам управления доступом к данным>и доступом> к данным. После этого выполните описанные ниже действия.

В разделе "Широкое делегирование домена" выберите MANAGE DOMAIN WIDE DELEGATION.

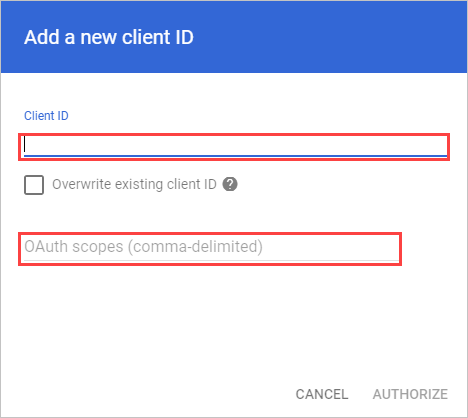

Выберите Добавить.

В поле идентификатора клиента введите идентификатор клиента, скопированный ранее.

В поле "Области OAuth" введите следующий список обязательных область (скопируйте текст и вставьте его в поле):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Выберите "АВТОРИЗОВАТЬ".

Настройка приложений Defender для облака

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений".

Чтобы указать сведения о подключении к Рабочей области Google, в разделе соединитель приложений выполните одно из следующих действий:

Для организации Google Workspace, которая уже имеет подключенный экземпляр GCP

- В списке соединителей в конце строки, в которой появится экземпляр GCP, выберите три точки и выберите Подключение экземпляр Google Workspace.

Для организации Google Workspace, которая еще не имеет подключенного экземпляра GCP

- На странице Подключение приложений выберите +Подключение приложение, а затем выберите Google Workspace.

В окне имени экземпляра присвойте соединителю имя. Затем выберите Далее.

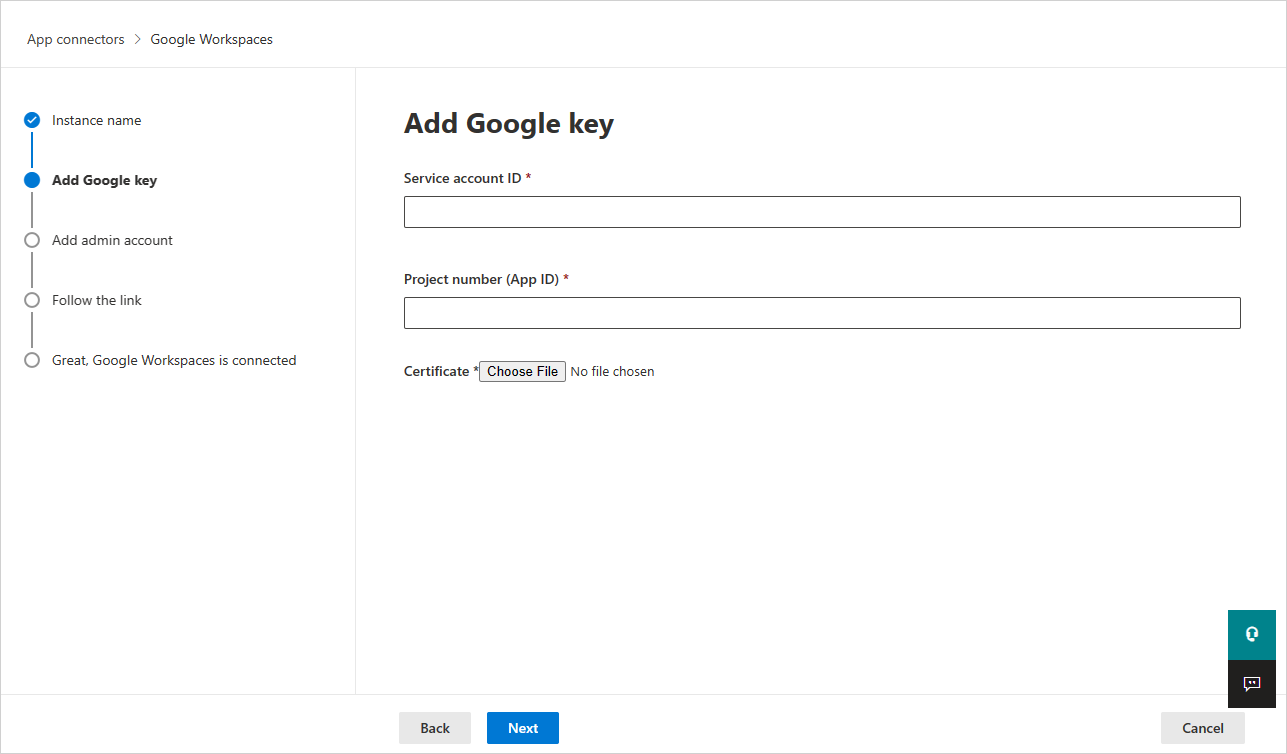

В разделе "Добавление ключа Google" введите следующие сведения:

Введите идентификатор учетной записи службы, скопированную ранее.

Введите номер проекта (идентификатор приложения), скопированный ранее.

Отправьте файл сертификата P12, сохраненный ранее.

Введите адрес электронной почты учетной записи администратора Google Workspace.

Если у вас есть учетная запись Google Workspace Business или Enterprise, выберите поле проверка. Сведения о возможностях, доступных в Defender для облака Apps для бизнеса Google Workspace Business или Enterprise, см. в статье "Включение мгновенной видимости, защиты и управления" для ваших приложений.

Выберите Подключение Рабочие области Google.

На портале Microsoft Defender выберите Параметры. Затем выберите "Облачные приложения". В разделе Подключение приложений выберите "Подключение оры приложений". Убедитесь, что состояние подключенного приложения Подключение or Подключение.

После подключения к Google Workspace вы получите события в течение семи дней до подключения.

После подключения к рабочей области Google Defender для облака Apps выполняет полную проверку. В зависимости от количества файлов и пользователей, выполнение полной проверки может занять некоторое время. Для включения сканирования практически в реальном времени, файлы, в которых обнаружены действия, перемещаются в начало очереди сканирования. Например, файл, который редактируется, обновляется или совместно используется, сканируется первым. Это не касается файлов, которые недоступны для изменений. Например, файлы, которые просматриваются, предварительно просматриваются, печатаются или экспортируются, сканируются по запланированному расписанию.

Данные службы управления безопасностью SaaS (SSPM) (предварительная версия) отображаются на портале Microsoft Defender на странице оценки безопасности. Дополнительные сведения см. в разделе "Управление безопасностью" для приложений SaaS.

Если у вас возникли проблемы с подключением к приложению, см. статью "Устранение неполадок приложений Подключение or".

Следующие шаги

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.