Общие сведения о делегированном администрировании и изолированных средах

Архитектура Microsoft Entra с одним клиентом с делегированным администрированием часто подходит для разделения сред. В организации может потребоваться степень изоляции в одном клиенте.

Для этой статьи важно понимать следующее:

- Операция и функция одного клиента

- Административные единицы (AUS) в идентификаторе Microsoft Entra

- Связи между ресурсами Azure и клиентами Microsoft Entra

- Требования к изоляции диска

Клиент Microsoft Entra в качестве границы безопасности

Клиент Microsoft Entra предоставляет возможности управления удостоверениями и доступом (IAM) для приложений и ресурсов для организации.

Удостоверение — это объект каталога, прошедший проверку подлинности и авторизованный для доступа к ресурсу. Существуют объекты идентификации для человеческих и нечеловеческих удостоверений. Для отличия удостоверения человека называются удостоверениями и нечеловеческими удостоверениями являются удостоверениями рабочей нагрузки. Нечеловеческие сущности включают объекты приложения, субъекты-службы, управляемые удостоверения и устройства. Как правило, удостоверение рабочей нагрузки предназначено для сущности программного обеспечения для проверки подлинности в системе.

- Удостоверение — объекты, представляющие людей

- Удостоверение рабочей нагрузки — удостоверения рабочей нагрузки — это приложения, субъекты-службы и управляемые удостоверения.

- Удостоверение рабочей нагрузки проходит проверку подлинности и обращается к другим службам и ресурсам

Дополнительные сведения о удостоверениях рабочей нагрузки.

Клиент Microsoft Entra — это граница безопасности удостоверений, контролируемая администраторами. В этой границе безопасности администрирование подписок, групп управления и групп ресурсов можно делегировать сегментированному административному управлению ресурсами Azure. Эти группы зависят от конфигураций политик и параметров на уровне клиента в разделе "Глобальные администраторы Майкрософт".

Идентификатор Microsoft Entra предоставляет объектам доступ к приложениям и ресурсам Azure. Ресурсы и приложения Azure, которым доверяют идентификатор Microsoft Entra, можно управлять с помощью идентификатора Microsoft Entra. Следуя рекомендациям, настройте среду с тестовой средой.

Доступ к приложениям, используюющим идентификатор Microsoft Entra

Предоставьте удостоверениям доступ к приложениям:

- Службы повышения производительности Microsoft, такие как Exchange Online, Microsoft Teams и SharePoint Online.

- ИТ-службы Майкрософт, такие как Azure Sentinel, Microsoft Intune и Microsoft Defender Advanced Threat Protection (ATP)

- Средства разработчика Майкрософт, такие как Azure DevOps и API Microsoft Graph

- Решения SaaS, такие как Salesforce и ServiceNow.

- Локальные приложения, интегрированные с возможностями гибридного доступа, такими как прокси приложения Microsoft Entra

- Специально разработанные приложения

Приложения, использующие идентификатор Microsoft Entra, требуют настройки и управления объектами каталога в доверенном клиенте Microsoft Entra. Примеры объектов каталога включают регистрацию приложений, субъекты-службы, группы и расширения атрибутов схемы.

Доступ к ресурсам Azure

Предоставьте роли пользователям, группам и объектам субъекта-службы (удостоверениям рабочей нагрузки) в клиенте Microsoft Entra. Дополнительные сведения см. в статье "Управление доступом на основе ролей Azure" (RBAC) и управление доступом на основе атрибутов Azure (ABAC).

Используйте Azure RBAC для предоставления доступа на основе роли, определенной субъектом безопасности, определением ролей и областью. Azure ABAC добавляет условия назначения ролей на основе атрибутов для действий. Для более точного контроля доступа добавьте условие назначения ролей. Доступ к ресурсам Azure, группам ресурсов, подпискам и группам управления с назначенными ролями RBAC.

Ресурсы Azure, поддерживающие управляемые удостоверения , позволяют ресурсам проходить проверку подлинности, получать доступ и получать назначенные роли другим ресурсам в границе клиента Microsoft Entra.

Приложения, использующие идентификатор Microsoft Entra для входа, могут использовать ресурсы Azure, такие как вычисления или хранилище. Например, пользовательское приложение, работающее в Azure и доверяющее идентификатору Microsoft Entra для проверки подлинности, содержит объекты каталогов и ресурсы Azure. Ресурсы Azure в клиенте Microsoft Entra влияют на квоты и ограничения Azure на уровне клиента.

Доступ к объектам каталога

Удостоверения, ресурсы и их связи представляются как объекты каталога в клиенте Microsoft Entra. Примерами являются пользователи, группы, субъекты-службы и регистрация приложений. Укажите набор объектов каталога в границе клиента Microsoft Entra для следующих возможностей:

Видимость. Удостоверения могут обнаруживать или перечислять ресурсы, пользователей, группы, отчеты об использовании и журналы аудита на основе разрешений. Например, член каталога может обнаруживать пользователей в каталоге с разрешениями пользователя microsoft Entra ID по умолчанию.

Влияние на приложения: в рамках бизнес-логики приложения могут управлять объектами каталогов с помощью Microsoft Graph. Типичные примеры включают чтение или настройку атрибутов пользователей, обновление календаря пользователя, отправку сообщений электронной почты от имени пользователей и т. д. Необходимо согласие, чтобы разрешить приложениям влиять на клиент. Администраторы могут предоставлять согласие для всех пользователей. Дополнительные сведения см. в разделе "Разрешения и согласие" в платформа удостоверений Майкрософт.

Регулирование и ограничения служб: поведение среды выполнения ресурса может активировать регулирование , чтобы предотвратить чрезмерное использование или снижение обслуживания. Регулирование может применяться на уровне приложения, арендатора или всей службы. Как правило, это происходит, когда приложение имеет большое количество запросов в клиентах или в разных клиентах. Аналогичным образом существуют ограничения и ограничения службы Microsoft Entra, которые могут повлиять на поведение среды выполнения приложения.

Примечание.

Используйте осторожность с разрешениями приложения. Например, при использовании Exchange Online разрешения приложения области для почтовых ящиков и разрешений.

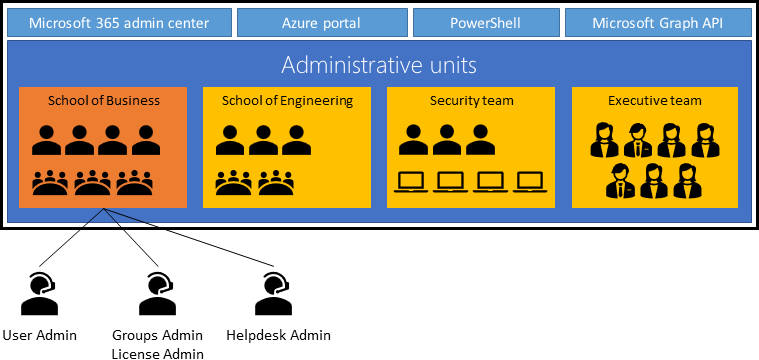

Административные единицы для управления ролями

Административные единицы ограничивают разрешения в роли частью организации. Административные единицы можно использовать для делегирования роли администратора Helpdesk специалистам региональной поддержки, чтобы они могли управлять пользователями в регионе, который они поддерживают. Административная единица — это ресурс Microsoft Entra, который может быть контейнером для других ресурсов Microsoft Entra. Административная единица может содержать:

- Пользователи

- Группы

- .

На следующей схеме AUS сегментируют клиент Microsoft Entra на основе структуры организации. Этот подход полезен, если подразделения или группы выделяют выделенные ит-специалисты по поддержке. Используйте AUS для предоставления привилегированных разрешений, ограниченных административной единицей.

Дополнительные сведения см. в разделе "Административные единицы" в идентификаторе Microsoft Entra.

Распространенные причины изоляции ресурсов

Иногда вы изолируете группу ресурсов от других ресурсов по соображениям безопасности, например ресурсы с уникальными требованиями к доступу. Это действие является хорошим вариантом использования для единиц AUS. Определите пользователей и доступ к ресурсам субъекта безопасности и в каких ролях. Причины изоляции ресурсов:

- Командам разработчиков необходимо безопасно выполнять итерацию. Но разработка и тестирование приложений, записываемых в идентификатор Microsoft Entra, может повлиять на клиент Microsoft Entra с помощью операций записи:

- Новые приложения, которые могут изменять содержимое Office 365, такие как сайты SharePoint, OneDrive, Microsoft Teams и т. д.

- Пользовательские приложения, которые могут изменять пользовательские данные с помощью MS Graph или аналогичных API в масштабе. Например, приложения предоставили Directory.ReadWrite.All.

- Скрипты DevOps, которые обновляют большие наборы объектов

- Разработчикам интегрированных приложений Microsoft Entra необходимо создать пользовательские объекты для тестирования. У пользовательских объектов нет доступа к рабочим ресурсам.

- Непроизводственные ресурсы и приложения Azure, которые могут повлиять на другие ресурсы. Например, новому приложению SaaS требуется изоляция от рабочего экземпляра и объектов пользователей

- Секретные ресурсы, экранированные от обнаружения, перечисления или поглощения администраторами

Конфигурация в арендаторе

Параметры конфигурации в идентификаторе Microsoft Entra могут повлиять на ресурсы в клиенте Microsoft Entra с помощью целевых или действий управления на уровне клиента:

- Внешние удостоверения: администраторы определяют и управляют внешними удостоверениями, которые необходимо подготовить в клиенте.

- Разрешение внешних удостоверений в клиенте

- Из которых добавляются внешние удостоверения доменов

- Могут ли пользователи приглашать пользователей из других клиентов

- Именованные расположения: администраторы создают именованные расположения для:

- Блокировка входа из расположений

- Активация политик условного доступа, таких как многофакторная проверка подлинности

- Обход требований безопасности

- Параметры самообслуживания: администраторы устанавливают самостоятельный сброс пароля и создают группы Microsoft 365 на уровне клиента.

Если глобальные политики не переопределяются, можно задать некоторые конфигурации на уровне клиента:

- Конфигурация клиента позволяет использовать внешние удостоверения. Администратор ресурсов может исключить эти удостоверения из доступа.

- Конфигурация клиента позволяет личной регистрации устройств. Администратор ресурсов может исключить устройства из доступа.

- Именованные расположения настраиваются. Администратор ресурсов может настроить политики для разрешения или исключения доступа.

Распространенные причины изоляции конфигурации

Конфигурации, контролируемые администраторами, влияют на ресурсы. Хотя некоторые конфигурации на уровне клиента могут быть ограничены политиками, которые не применяются или частично применяются к ресурсу, другие не могут. Если ресурс имеет уникальную конфигурацию, изолируйте его в отдельном клиенте. Вот некоторые примеры.

- Ресурсы с требованиями, которые конфликтуют с безопасностью на уровне клиента или состоянием совместной работы

- Например, разрешены типы проверки подлинности, политики управления устройствами, самообслуживание, проверка подлинности для внешних удостоверений и т. д.

- Требования к соответствию требованиям, которые соответствуют сертификации для всей среды

- Это действие включает все ресурсы и клиент Microsoft Entra, особенно при конфликте с требованиями или исключениями, другими организационными ресурсами.

- Требования к доступу внешних пользователей, конфликтующие с рабочими или конфиденциальными политиками ресурсов

- Организации, охватывающие несколько стран или регионов и компаний, размещенных в клиенте Microsoft Entra.

- Например, параметры и лицензии, используемые в странах, регионах или дочерних компаниях

Администрирование клиента

Удостоверения с привилегированными ролями в клиенте Microsoft Entra имеют видимость и разрешения для выполнения задач конфигурации, описанных в предыдущих разделах. Администрирование включает владение объектами удостоверений, такими как пользователи, группы и устройства. Она также включает в себя реализацию конфигураций на уровне клиента для проверки подлинности, авторизации и т. д.

Администрирование объектов каталога

Администраторы управляют доступом к ресурсам объектов удостоверений и в каких обстоятельствах. Они также отключают, удаляют или изменяют объекты каталога на основе своих привилегий. К объектам удостоверений относятся:

- Удостоверения организации, такие как следующие, представлены объектами пользователей:

- Администраторы

- Пользователи организации

- Разработчики организации.

- Учетные записи службы

- Тестовые пользователи

- Внешние удостоверения представляют пользователей извне организации:

- Партнеры, поставщики или поставщики, подготовленные с учетными записями в среде организации

- Партнеры, поставщики или поставщики, подготовленные для совместной работы Azure B2B

- Группы представлены объектами:

- Группы безопасности

- Группы Microsoft 365

- Динамические группы

- Административные единицы

- Устройства представлены объектами:

- Гибридные устройства, присоединенные к Microsoft Entra. Локальные компьютеры синхронизированы из локальной среды.

- Устройства, присоединенные к Microsoft Entra

- Microsoft Entra зарегистрированные мобильные устройства, используемые сотрудниками для доступа к рабочему приложению

- Microsoft Entra зарегистрировала устройства нижнего уровня (устаревшие версии). Например, Windows 2012 R2.

- Удостоверения рабочих нагрузок

- Управляемые удостоверения

- Субъекты-службы

- Приложения

В гибридной среде удостоверения синхронизируются обычно из локальной среды с помощью Microsoft Entra Connect.

Администрирование служб идентификации

Администраторы с определенными разрешениями управляют реализацией политик на уровне клиента для групп ресурсов, групп безопасности или приложений. При рассмотрении администрирования ресурсов следует учитывать следующие причины группирования ресурсов или их изоляции.

- Глобальные администраторы управляют подписками Azure, связанными с клиентом

- Удостоверения, назначенные роли администратора проверки подлинности, требуют повторной регистрации для многофакторной проверки подлинности или проверки подлинности Fast IDentity Online (FIDO).

- Администраторы условного доступа создают политики условного доступа для входа пользователей в приложения с устройств, принадлежащих организации. Эти конфигурации области администраторов. Например, если внешние удостоверения разрешены в клиенте, они могут исключить доступ к ресурсам.

- Администраторы облачных приложений разрешают разрешения приложений от имени пользователей

Распространенные причины административной изоляции

Кто должен администрировать среду и ее ресурсы? Иногда администраторы одной среды не имеют доступа к другой среде:

- Разделение административных обязанностей на уровне клиента для устранения рисков безопасности и операционных ошибок, влияющих на критически важные ресурсы

- Правила, которые ограничивают, кто может администрировать окружающую среду, на основе таких условий, как гражданство, проживание, уровень разрешения и т. д.

Рекомендации по безопасности и эксплуатации

Учитывая взаимозависимость между клиентом Microsoft Entra и его ресурсами, важно понимать риски компрометации или ошибок. Если вы работаете в федеративной среде с синхронизированными учетными записями, локальный компромисс может привести к компрометации идентификатора Microsoft Entra.

- Компрометация удостоверений. В границе клиента удостоверения назначаются любой роли, если администратор, предоставляющий доступ, имеет достаточные привилегии. Хотя влияние скомпрометированных непривилегированных удостоверений в значительной степени содержится, скомпрометированные администраторы могут вызвать широкие проблемы. Например, если учетная запись глобального администратора Microsoft Entra скомпрометирована, ресурсы Azure могут быть скомпрометированы. Чтобы снизить риск компрометации удостоверений или плохих субъектов, реализуйте многоуровневое администрирование и следуйте принципам наименьших привилегий для ролей администратора Microsoft Entra. Создайте политики условного доступа, которые исключают тестовые учетные записи и тестируют субъекты-службы из доступа к ресурсам за пределами тестовых приложений. Дополнительные сведения о стратегии привилегированного доступа см. в статье "Привилегированный доступ": стратегия.

- Компрометация федеративной среды

- Доверие к компрометации ресурсов: любой скомпрометированный компонент клиента Microsoft Entra влияет на доверенные ресурсы на основе разрешений на уровне клиента и ресурса. Привилегии ресурса определяют влияние скомпрометированного компонента. Ресурсы, интегрированные для выполнения операций записи, могут повлиять на весь клиент. Следуя рекомендациям по нулю доверия, можно ограничить последствия компрометации.

- Разработка приложений: на ранних этапах жизненного цикла разработки приложений возникает риск с правами на запись в идентификатор Microsoft Entra. Ошибки могут записывать изменения непреднамеренно в объекты Microsoft Entra. Дополнительные сведения см. в платформа удостоверений Майкрософт рекомендациях.

- Операционная ошибка: плохие субъекты и операционные ошибки администраторов клиентов или владельцев ресурсов помогают вызвать инциденты безопасности. Эти риски возникают в любой архитектуре. Используйте разделение обязанностей, многоуровневое администрирование, принципы наименьших привилегий и следующие рекомендации. Избегайте использования отдельного клиента.

Принципы "Никому не доверяй"

Внедрение принципов нулевого доверия в стратегию проектирования идентификатора Microsoft Entra ID для обеспечения безопасной разработки. Вы можете принять упреждающее обеспечение безопасности с помощью нулевого доверия.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по