Изоляция ресурсов с несколькими арендаторами

Существуют определенные сценарии, когда делегирование администрирования в рамках одной границы клиента не соответствует вашим потребностям. В этом разделе приведены требования, которые могут привести к созданию многотенантной архитектуры. Организации с несколькими клиентами могут охватывать два или более клиентов Microsoft Entra. Из-за этого могут применяться уникальные требования к совместной работе и управлению между клиентами. Архитектуры с несколькими арендаторами увеличивают сложность и затраты на управление, и их следует использовать с осторожностью. Мы рекомендуем использовать одного арендатора, если эта архитектура может удовлетворить ваши потребности. Дополнительные сведения см. в разделе "Управление пользователями с несколькими клиентами".

Отдельный клиент создает новую границу и поэтому отделяет управление ролями каталога Microsoft Entra, объектами каталогов, политиками условного доступа, группами ресурсов Azure, группами управления Azure и другими элементами управления, как описано в предыдущих разделах.

Отдельный клиент полезен ИТ-отделу организации для проверки изменений на уровне клиентов в службы Майкрософт таких как, Intune, Microsoft Entra Подключение или конфигурация гибридной проверки подлинности при защите пользователей и ресурсов организации. Это включает тестирование конфигураций служб, которые могут иметь эффекты на уровне клиента и не могут быть область в подмножество пользователей в рабочем клиенте.

Развертывание нерабочей среды в отдельном арендаторе может потребоваться во время разработки пользовательских приложений, которые могут изменять данные рабочих пользовательских объектов с помощью MS Graph или аналогичных API (например, приложений, которым предоставлен каталог Directory.ReadWrite.All, или аналогичной широкой области).

Примечание.

Microsoft Entra Подключение синхронизацию с несколькими клиентами, что может оказаться полезным при развертывании нерабокой среды в отдельном клиенте. Дополнительные сведения см. в Подключение Microsoft Entra: поддерживаемые топологии.

Результаты

Помимо результатов, достигнутых с помощью одной архитектуры клиента, как описано ранее, организации могут полностью отделить взаимодействие с ресурсами и клиентом:

Разделение ресурсов

Видимость. Ресурсы в отдельном арендаторе не могут быть обнаружены или перечислены пользователями и администраторами в других арендаторах. Точно так же отчеты об использовании и журналы аудита содержатся в границах нового арендатора. Такое разделение видимости позволяет организациям управлять ресурсами, необходимыми для конфиденциальных проектов.

Пространство объектов — приложения, которые записывают идентификатор Microsoft Entra и(или) другие службы Microsoft Online через Microsoft Graph или другие интерфейсы управления могут работать в отдельном пространстве объектов. Это позволяет группам разработчиков выполнять тесты во время жизненного цикла разработки программного обеспечения, не затрагивая других арендаторов.

Квоты. Потребление квот и ограничений Azure на уровне арендатора отделяется от квот других арендаторов.

Разделение конфигураций

Новый арендатор предоставляет отдельный набор параметров на уровне арендатора, которые могут соответствовать ресурсам и доверять приложениям, которым требуются различные конфигурации на уровне арендатора. Кроме того, новый арендатор предоставляет новый набор служб Microsoft Online, таких как Office 365.

Административное разделение

Новая граница клиента включает отдельный набор ролей каталога Microsoft Entra, что позволяет настраивать различные наборы администраторов.

Распространенные варианты использования

На следующей диаграмме показано распространенное использование изоляции ресурсов в нескольких арендаторах: предварительная среда или "песочница", требующая большего разделения, чем может быть достигнуто при делегированном администрировании в одном арендаторе.

Contoso — это организация, которая дополнила корпоративную архитектуру арендатора предварительным арендатором под названием ContosoSandbox.com. Клиент песочницы используется для поддержки непрерывного разработки корпоративных решений, которые записываются в идентификатор Microsoft Entra и Microsoft 365 с помощью Microsoft Graph. Эти решения развертываются в корпоративном клиенте.

Арендатор песочницы подключен к сети, чтобы предотвратить влияние этих приложений на рабочие системы напрямую или косвенно, используя ресурсы арендатора и влияя на квоты или регулирование.

Разработчикам требуется доступ к арендатору песочницы во время жизненного цикла разработки, в идеале с самостоятельным доступом, требующим дополнительных разрешений, ограниченных в рабочей среде. Примеры этих дополнительных разрешений могут включать создание, удаление и обновление учетных записей пользователей, регистрацию приложений, подготовку и отмену подготовки ресурсов Azure, изменение политик или общей конфигурации среды.

В этом примере Contoso использует Microsoft Entra Совместная работа B2B для подготовки пользователей из корпоративного клиента, чтобы пользователи могли управлять ресурсами в приложениях и получать доступ к ним в клиенте песочницы без управления несколькими учетными данными. Эта возможность в первую очередь ориентирована на сценарии совместной работы между организациями. Однако предприятия с несколькими арендаторами, такие как Contoso, могут использовать эту возможность, чтобы избежать дополнительных сложностей в управлении жизненным циклом учетных данных и во взаимодействии с пользователем.

Используйте параметры доступа внешних удостоверений между клиентами для управления взаимодействием с другими организациями Microsoft Entra через совместную работу B2B. Эти параметры определяют уровень входящего доступа пользователей во внешних организациях Microsoft Entra для ваших ресурсов, а также уровень исходящего доступа пользователей к внешним организациям. Они также позволяют доверять многофакторной проверке подлинности (MFA) и утверждениям устройств (соответствующим утверждениям и гибридным утверждениям Microsoft Entra) из других организаций Microsoft Entra. Дополнительные сведения и рекомендации по планированию см. в Внешняя идентификация Microsoft Entra доступе между клиентами.

Другой подход мог бы использовать возможности Microsoft Entra Подключение для синхронизации одинаковых локальных учетных данных Microsoft Entra с несколькими клиентами, сохраняя один и тот же пароль, но различаясь в домене участника-пользователя.

Несколько арендаторов с изоляцией ресурсов

При использовании нового клиента у вас есть отдельный набор администраторов. Организации могут использовать корпоративные удостоверения через совместную работу Microsoft Entra B2B. Аналогичным образом организации могут реализовать Azure Lighthouse для межтенантного управления ресурсами Azure, чтобы нерабочие подписки Azure управляли удостоверениями в рабочей среде. Azure Lighthouse нельзя использовать для управления службами за пределами Azure, например Microsoft Intune. Microsoft 365 Lighthouse — это портал администрирования, который помогает поставщикам управляемых служб (MSP) защищать и администрировать в требуемом масштабе устройства, данные и пользователей для клиентов малого и среднего бизнеса (SMB), использующих Microsoft 365 бизнес премиум, Microsoft 365 E3 или Windows 365 для бизнеса.

Это позволит пользователям продолжать использовать свои корпоративные учетные данные, обеспечивая преимущества разделения.

Совместная работа Microsoft Entra B2B в клиентах песочницы должна быть настроена, чтобы разрешить подключение только удостоверений из корпоративной среды с помощью списков разрешений и запретов Azure B2B. Для арендаторов, которым вы хотите разрешить B2B, рассмотрите возможность использования параметров доступа между арендаторами для внешних удостоверений по многофакторной проверке подлинности между арендаторами\доверия устройств.

Внимание

Архитектуры с несколькими арендаторами с включенным внешним доступом к удостоверениям обеспечивают только изоляцию ресурсов, но не обеспечивают изоляцию удостоверений. Изоляция ресурсов с помощью совместной работы Microsoft Entra B2B и Azure Lighthouse не снижает риски, связанные с удостоверениями.

Если среда песочницы использует удостоверения совместно с корпоративной средой, к арендатору песочницы применяются следующие сценарии:

Злоумышленник, который подвергает риску пользователя, устройство или гибридную инфраструктуру в корпоративном арендаторе и приглашается в арендаторы песочницы, может получить доступ к приложениям и ресурсам арендатора песочницы.

Операционная ошибка (например, удаление учетной записи пользователя или отзыв учетных данных) в корпоративном клиенте может повлиять на доступ приглашенного пользователя в клиент песочницы.

Необходимо выполнить анализ рисков и, возможно, рассмотреть возможность изоляции удостоверений с помощью нескольких арендаторов для критически важных для бизнеса ресурсов, требующих строго оборонительного подхода. Управление привилегированными пользователями Azure может помочь снизить некоторые риски, обеспечивая дополнительную безопасность доступа к критически важным для бизнеса арендаторам и ресурсам.

Объекты каталога

Арендатор, используемый для изоляции ресурсов, может содержать те же типы объектов, ресурсов Azure и доверенные приложения, что и основной арендатор. Возможно, потребуется подготовка следующих типов объектов:

Пользователи и группы. Удостоверения, необходимые командам разработчиков решений, таким как:

Администраторы среды песочницы.

Технические владельцы приложений.

Разработчики бизнес-приложений.

Учетные записи конечных пользователей для целей тестирования.

Эти удостоверения могут быть подготовлены для следующих пользователей:

Сотрудники, которые приходят с корпоративной учетной записью через совместную работу Microsoft Entra B2B.

Сотрудники, которым нужны локальные учетные записи для администрирования, экстренного административного доступа или других технических причин.

Арендаторы, у которых есть или которым требуется непроизводственная локальная служба Active Directory, также могут синхронизировать локальные удостоверения с арендатором песочницы, если это необходимо базовым ресурсам и приложениям.

Устройства. Непроизводственный арендатор содержит уменьшенное количество устройств до уровня, необходимого в цикле разработки решения:

Рабочие станции администрирования

Непроизводственные компьютеры и мобильные устройства, необходимые для разработки, тестирования и документации

Приложения

Интегрированные приложения Microsoft Entra: объекты приложений и субъекты-службы для:

Тестовые экземпляры приложений, развернутых в рабочей среде (например, приложения, которые записываются в идентификатор Microsoft Entra и Microsoft веб-службы).

Служб инфраструктуры для управления и обслуживания непроизводственного арендатора, потенциально являющиеся подмножеством решений, доступных в корпоративном арендаторе.

Microsoft Online Services (Интерактивные службы Майкрософт):

Как правило, команда, владеющая рабочими службами Microsoft Online Services, должна владеть нерабочим экземпляром этих служб.

Администраторы непроизводственных тестовых сред не должны подготавливать Microsoft Online Services, если только эти службы не тестируются специально. Это позволяет избежать недопустимого использования служб Майкрософт, например настройки рабочих сайтов SharePoint в тестовой среде.

Аналогичным образом должна быть заблокирована подготовка веб-служб Microsoft Online, которые могут инициироваться конечными пользователями (также известными как нерегламентированные подписки). Дополнительные сведения см. в разделе "Что такое самостоятельная регистрация для идентификатора Microsoft Entra ID?".

Как правило, все некритичные функции лицензии должны быть отключены для арендатора, использующего групповое лицензирование. Это необходимо сделать той же командой, которая управляет лицензиями в рабочем клиенте, чтобы избежать неправильной настройки разработчиками, которые могут не знать влияние включения лицензированных функций.

Ресурсы Azure

Все ресурсы Azure, необходимые для доверия приложений, также могут быть развернуты. Например, базы данных, виртуальные машины, контейнеры, функции Azure и т. д. Для среды песочницы необходимо взвесить экономию затрат на использование менее дорогих номеров SKU для продуктов и служб с менее доступными функциями безопасности.

Модель RBAC для управления доступом по-прежнему должна использоваться в нерабочей среде, если изменения будут воспроизведены в рабочей среде после завершения тестирования. Сбой этого позволяет обеспечить безопасность в нерабочей среде для распространения в рабочем клиенте.

Изоляция ресурсов и удостоверений с несколькими арендаторами

Результаты изоляции

Существуют ограниченные ситуации, когда изоляция ресурсов не может соответствовать вашим требованиям. Вы можете изолировать как ресурсы, так и удостоверения в архитектуре с несколькими арендаторами, отключив все возможности совместной работы между арендаторами и эффективно создав отдельную границу удостоверения. Этот подход является защитой от операционных ошибок и компрометации удостоверений пользователей, устройств или гибридной инфраструктуры в корпоративных арендаторах.

Распространенные варианты использования изоляции

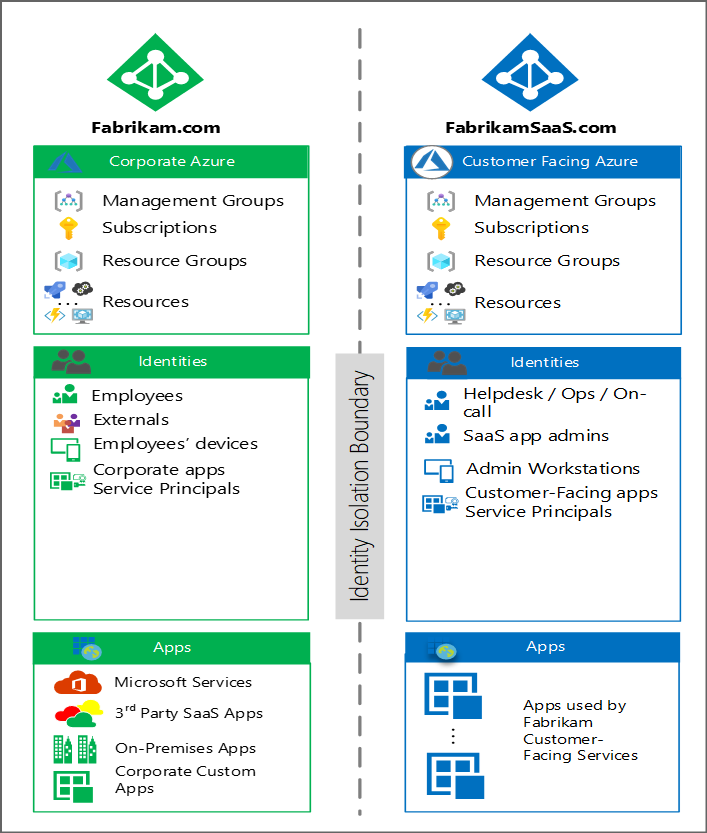

Отдельная граница удостоверения обычно используется для критически важных для бизнеса приложений и ресурсов, таких как службы, предназначенные для клиентов. В этом сценарии компания Fabrikam решила создать отдельного арендатора для своего продукта SaaS, чтобы избежать риска компрометации удостоверений сотрудников, влияющих на клиентов SaaS. Эта архитектура показана на следующей диаграмме:

Арендатор FabrikamSaaS содержит среды, используемые для приложений, предлагаемых клиентам в рамках бизнес-модели Fabrikam.

Изоляция объектов каталогов

Объекты каталогов в FabrikamSaas:

Пользователи и группы. Удостоверения, необходимые ИТ-командам по решению, персоналу службы поддержки клиентов или другому необходимому персоналу, создаются в арендаторе SaaS. Для сохранения изоляции используются только локальные учетные записи, а совместная работа Microsoft Entra B2B не включена.

Объекты каталога Azure AD B2C. Если арендатор получает доступ к среде арендатора, она может содержать арендатор Azure AD B2C и связанные с ним объекты удостоверения. Подписки, которые содержат эти каталоги, являются хорошими кандидатами для изолированной среды, ориентированной на потребителя.

Устройства. Этот арендатор содержит уменьшенное количество устройств; только те, которые необходимы для запуска клиентских решений:

Обеспечение безопасности рабочих станций администрирования.

Рабочие станции персонала службы поддержки (это могут быть инженеры, которые находятся "на вызове", как описано выше).

Изоляция приложений

Интегрированные приложения Microsoft Entra: объекты приложений и субъекты-службы для:

Рабочие приложения (например, определения приложений с несколькими арендаторами).

Службы инфраструктуры для управления средами, обращенными к клиенту, а также их обслуживания.

Ресурсы Azure. Размещает ресурсы IaaS, PaaS и SaaS для рабочих экземпляров, ориентированных на клиента.