Изоляция ресурсов в одном арендаторе

В одном арендаторе можно реализовать множество сценариев разделения. По возможности мы рекомендуем делегировать администрирование отдельным окружениям в одном арендаторе, чтобы обеспечить оптимальную производительность и совместную работу для вашей организации.

Результаты

Разделение ресурсов. С помощью ролей каталога Microsoft Entra, групп безопасности, политик условного доступа, групп ресурсов Azure, групп управления Azure, административных единиц (AU) и других элементов управления можно ограничить доступ к ресурсам определенным пользователям, группам и субъектам-службам. Ресурсы могут управляться отдельными администраторами и иметь отдельных пользователей, разрешения и требования к доступу.

Если для набора ресурсов требуются уникальные параметры на уровне клиента или существует минимальный риск для несанкционированного доступа участниками клиента или критическое влияние может быть вызвано изменениями конфигурации, необходимо добиться изоляции в нескольких клиентах.

Разделение конфигурации. В некоторых случаях такие ресурсы, как приложения, имеют зависимости от конфигураций на уровне клиента, таких как методы проверки подлинности или именованные расположения. При изоляции ресурсов следует учитывать эти зависимости. Глобальные Администратор istrator могут настраивать параметры ресурсов и параметры на уровне клиента, влияющие на ресурсы.

Если для набора ресурсов требуются уникальные параметры на уровне арендатора или параметры арендатора должны администрироваться другой сущностью, необходимо обеспечить изоляцию с несколькими арендаторами.

Администратор истратное разделение. С делегированным администрированием идентификатора Microsoft Entra ID можно разделить администрирование таких ресурсов, как приложения и API, пользователи и группы, группы ресурсов и политики условного доступа.

Глобальные Администратор istrator могут обнаруживать и получать полный доступ к любым доверенным ресурсам. Вы можете настроить аудит и оповещения, чтобы узнать, когда администратор изменяет ресурс, если они проходят проверку подлинности.

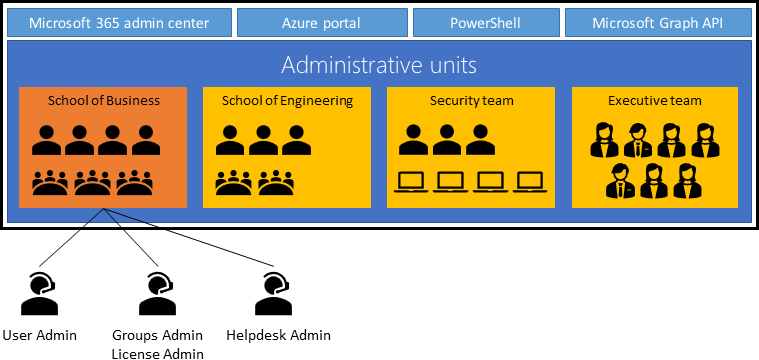

Вы также можете использовать административные единицы (AU) в идентификаторе Microsoft Entra для предоставления определенного уровня административного разделения. Административные единицы ограничивают разрешения в роли для любой части организации, которую вы определяете. Вы можете, например, использовать административные единицы для делегирования роли администратора службы поддержки региональным специалистам службы поддержки, чтобы они могли управлять пользователями только в том регионе, который они поддерживают.

Административные единицы можно использовать для разделения пользователей, групп и объектов устройств. Назначения этих единиц могут управляться правилами динамического членства.

С помощью управления привилегированными пользователями (PIM) можно определить, кто в вашей организации является лучшим человеком для утверждения запроса на роли с высоким уровнем привилегий. Например, администраторы, которым требуется доступ глобального Администратор istrator для внесения изменений на уровне клиента.

Примечание.

Для использования PIM требуется лицензия Microsoft Entra ID P2 на человека.

Если необходимо убедиться, что глобальные Администратор istratorы не могут управлять определенным ресурсом, необходимо изолировать этот ресурс в отдельном клиенте с отдельными Администратор istratorами. Это может быть особенно важно для резервного копирования. Пример этого см. в рекомендациях по авторизации нескольких пользователей.

Распространенные варианты использования

Одним из наиболее распространенных вариантов использования нескольких сред в одном клиенте является разделение рабочей среды от непроизводственных ресурсов. В рамках одного клиента команды разработки и владельцы приложений могут создавать отдельную среду с помощью тестовых приложений, тестовых пользователей и групп и тестовых политик для этих объектов; аналогичным образом они могут создавать непроизводственные экземпляры ресурсов Azure и доверенных приложений.

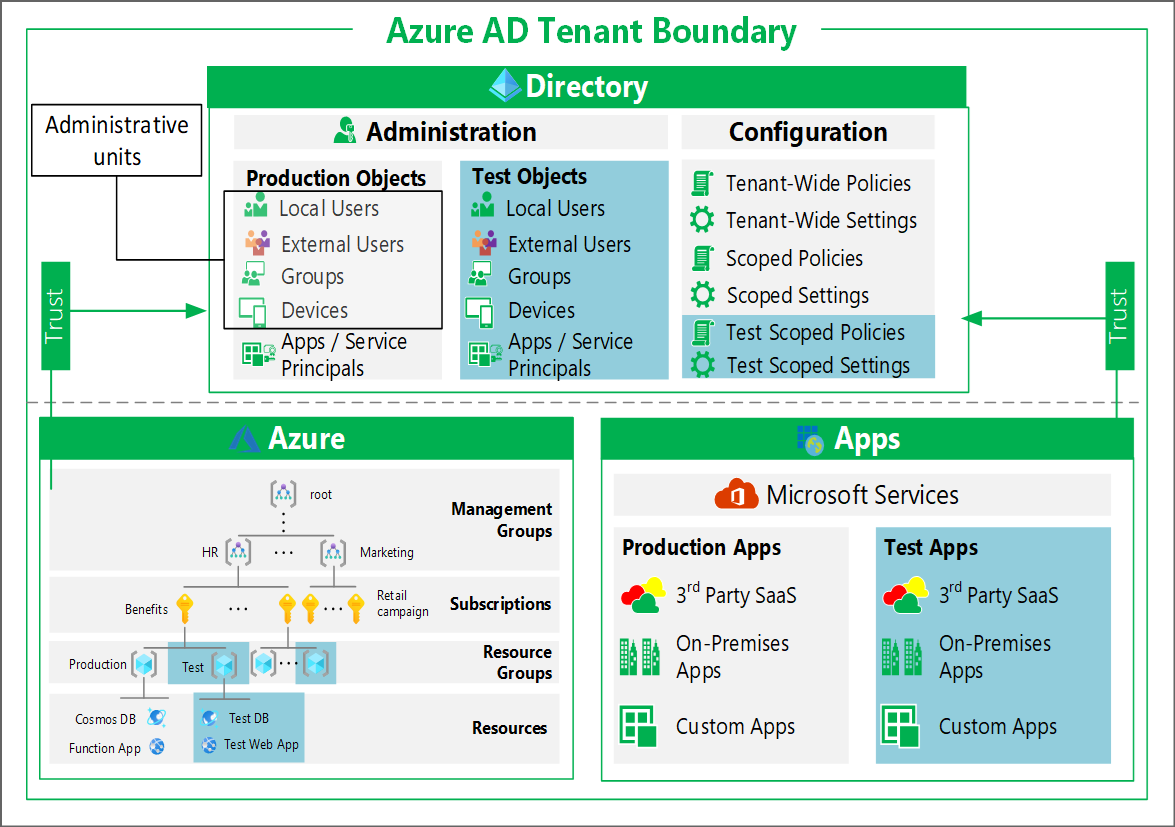

На следующей схеме показаны непроизводственные среды и рабочая среда.

На этой схеме существуют непроизводственные ресурсы Azure и непроизводственные экземпляры интегрированных приложений Microsoft Entra с эквивалентными объектами каталога непроизводства. В этом примере непроизводственные ресурсы в каталоге используются для тестирования.

Примечание.

Вы не можете иметь более одной среды Microsoft 365 в одном клиенте Microsoft Entra. Однако в одном клиенте Microsoft Entra можно использовать несколько сред Dynamics 365.

Другой сценарий изоляции в пределах одного арендатора может быть разделением между расположениями, дочерним подразделением или реализацией многоуровневого администрирования (в соответствии с моделью корпоративного доступа).

Назначения ролей Azure RBAC позволяют администрировать ресурсы Azure в пределах заданной области. Аналогичным образом идентификатор Microsoft Entra позволяет детализированному управлению доверенными приложениями с помощью нескольких возможностей, таких как условный доступ, фильтрация пользователей и групп, назначения административных единиц и назначения приложений.

Если необходимо обеспечить полную изоляцию (включая промежуточную конфигурацию уровня организации) служб Microsoft 365, необходимо выбрать изоляцию нескольких арендаторов.

Управление с заданной областью в одном арендаторе

Управление с заданной областью для ресурсов Azure

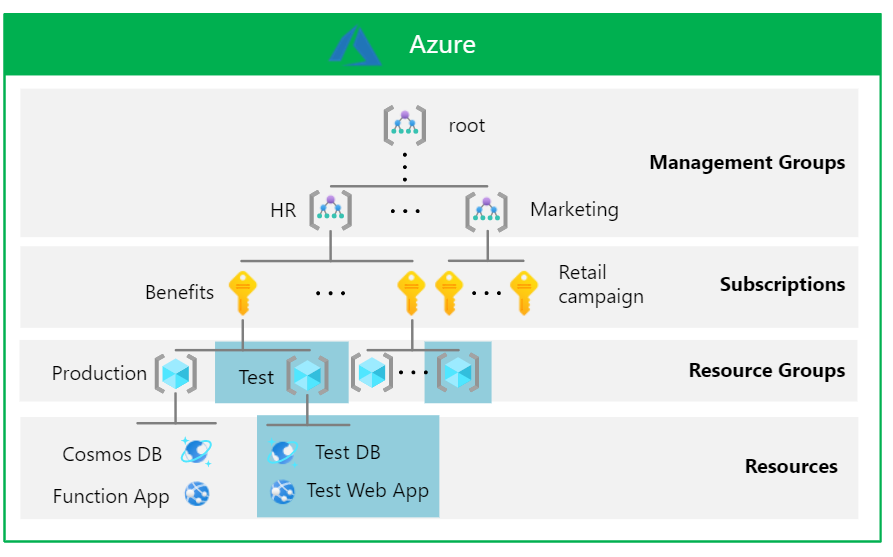

Azure RBAC позволяет разрабатывать модель администрирования с детализированной областью и контактной зоной. Рассмотрим иерархию управления в следующем примере:

Примечание.

Существует несколько способов определения иерархии управления в зависимости от отдельных требований, ограничений и целей организации. Дополнительные сведения см. в руководстве Cloud Adoption Framework по организации ресурсов Azure).

Группа управления — роли можно назначить определенным группам управления, чтобы они не влияли на другие группы управления. В приведенном выше сценарии команда отдела кадров может определить Политику Azure для аудита регионов, в которых ресурсы развертываются во всех подписках отдела кадров.

Подписка — роли можно назначить определенной подписке, чтобы предотвратить влияние на любые другие группы ресурсов. В приведенном выше примере команда отдела кадров может назначить роль "Читатель" для подписки "Преимущества" без чтения другой подписки отдела кадров или подписки из любой другой команды.

Группа ресурсов — роли можно назначить определенным группам ресурсов, чтобы они не влияли на другие группы ресурсов. В приведенном выше примере команда разработчиков "Преимущества" может назначить роль "Участник" тестовому потенциальному клиенту, чтобы они могли управлять тестовой базой данных и тестовым веб-приложением или добавлять дополнительные ресурсы.

Отдельные ресурсы — роли можно назначить определенным ресурсам, чтобы они не влияли на другие ресурсы. В приведенном выше примере группа разработчиков преимуществ может назначить аналитику данных роль читателя учетной записи Cosmos DB только для тестового экземпляра базы данных Azure Cosmos DB, не вмешиваясь в тестовое веб-приложение или любой рабочий ресурс.

Дополнительные сведения см. в статьях Встроенные роли Azure и Что такое управление доступом на основе ролей (Azure RBAC)?.

Это иерархическая структура, поэтому выше в иерархии, чем больше область, видимости и влияния на более низкие уровни. Область верхнего уровня влияют на все ресурсы Azure в границе клиента Microsoft Entra. Это также означает, что разрешения можно применять на нескольких уровнях. Риск, который это влечет за собой, заключается в том, что назначение ролей на высоком уровне иерархии может обеспечить уровень доступа в более низкой области, чем предполагалось. Microsoft Entra (официально — CloudKnox) — это продукт Майкрософт, который обеспечивает видимость и исправление для снижения риска. Далее приведены краткие сведения:

Корневая группа управления определяет Политики Azure и назначения ролей RBAC, которые будут применяться ко всем подпискам и ресурсам.

Глобальные администраторы могут повысить уровень доступа ко всем подпискам и группам управления Azure.

Обе области верхнего уровня должны строго отслеживаться. Важно планировать другие измерения изоляции ресурсов, таких как сеть. Общие рекомендации по работе с сетями Azure см. в рекомендациях по обеспечению безопасности сети в Azure. Рабочие нагрузки инфраструктуры как услуги (IaaS) имеют специальные сценарии, в которых изоляция удостоверений и ресурсов должна быть частью общей структуры и стратегии.

Рассмотрите возможность изоляции конфиденциальных или тестовых ресурсов в соответствии с концептуальной архитектурой целевой зоны Azure. Например, подписка удостоверения должна быть назначена отдельной группе управления, а все подписки для целей разработки могут быть разделены в группе управления "Песочница". Дополнительные сведения об этом можно найти в документации корпоративного масштаба. Разделение для целей тестирования в пределах одного арендатора также рассматривается в иерархии групп управления эталонной архитектуры.

Управление областью для приложений, которыми доверяет идентификатор Microsoft Entra

Шаблон область управления доверенными приложениями Microsoft Entra ID описан в следующем разделе.

Идентификатор Microsoft Entra поддерживает настройку нескольких экземпляров пользовательских приложений и приложений SaaS, но не в большинстве службы Майкрософт в одном каталоге с независимыми назначениями пользователей. Приведенный выше пример содержит как рабочую, так и тестовую версию приложения для путешествий. Вы можете развернуть предварительные версии для корпоративного клиента, чтобы обеспечить конфигурацию и разделение политик для конкретных приложений, что позволяет владельцам рабочих нагрузок выполнять тестирование с корпоративными учетными данными. Непроизводственные объекты каталога, такие как тестовые пользователи и группы тестов, связаны с приложением, непроизводным, с отдельным владельцем этих объектов.

Существуют аспекты на уровне клиента, влияющие на все доверенные приложения в границе клиента Microsoft Entra, включая:

Глобальные администраторы могут управлять всеми параметрами на уровне арендатора.

Другие роли каталога, такие как user Администратор istrator, Application Администратор istrator и условный доступ Администратор istrator, могут управлять конфигурацией на уровне клиента в область роли.

Параметры конфигурации, такие как разрешенные способы проверки подлинности, гибридные конфигурации, список разрешенных доменов службы совместной работы B2B и именованных расположений действуют на уровне арендатора.

Примечание.

Разрешения и разрешения на предоставление согласия API Microsoft Graph не могут быть ограничены группой или членами административных единиц. Эти разрешения будут назначены на уровне каталога, только согласие для конкретного ресурса разрешает область действия на уровне ресурса (на данный момент ограничена разрешениями чата Microsoft Teams).

Внимание

Жизненный цикл служб Microsoft SaaS, таких как Office 365, Microsoft Dynamics и Microsoft Exchange, привязан к клиенту Microsoft Entra. В результате для нескольких экземпляров этих служб обязательно требуется несколько клиентов Microsoft Entra. Ознакомьтесь с документацией по отдельным службам, чтобы узнать больше о конкретных возможностях области управления.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по