Четыре шага к надежной основе удостоверений с идентификатором Microsoft Entra

Управление доступом к приложениям и данным больше не может полагаться на традиционные стратегии границ безопасности сети, такие как сети периметра и брандмауэры, из-за быстрого перемещения приложений в облако. Теперь организации должны доверять своему решению для идентификации, чтобы контролировать, кто и что будет иметь доступ к приложениям и данным организации. Другие организации позволяют сотрудникам принести свои собственные устройства для работы и использовать их устройства из любого места, откуда они могут подключаться к Интернету. Обеспечение соответствия этих устройств требованиям и их безопасности стало важным вопросом в решении идентификации, которое организация выбирает внедрить. На современном цифровом рабочем месте удостоверение — это основная плоскость управления любой организации, перемещающейся в облако.

При внедрении решения гибридного удостоверения Microsoft Entra организации получают доступ к функциям premium, которые разблокировывают производительность благодаря автоматизации, делегированию, самообслуживанию и возможностям единого входа. Он позволяет сотрудникам получать доступ к ресурсам компании из тех мест, где они должны выполнять свою работу, позволяя ИТ-командам управлять этим доступом и гарантировать, что правильные люди имеют правильный доступ к правильным ресурсам в нужное время для обеспечения безопасной производительности.

На основе наших знаний этот контрольный список рекомендаций помогает быстро развертывать рекомендуемые действия для создания надежной основы идентификации в вашей организации:

- Простое подключение к приложениям

- Автоматическое определение одного удостоверения для каждого пользователя

- Предоставление пользователям защищенных возможностей

- Внедрение результатов анализа в эксплуатацию

Шаг 1. Простое подключение к приложениям

Подключив приложения с помощью идентификатора Microsoft Entra, вы можете повысить производительность и безопасность конечных пользователей, включив единый вход (SSO) и выполнив автоматическую подготовку пользователей. Управляя приложениями в одном месте с идентификатором Microsoft Entra, вы можете свести к минимуму административные издержки и обеспечить единую точку управления политиками безопасности и соответствия требованиям.

В этом разделе описаны варианты управления доступом пользователей к приложениям, включение безопасного удаленного доступа к внутренним приложениям и преимущества переноса приложений в идентификатор Microsoft Entra.

Обеспечение беспрепятственного доступа пользователей к приложениям

Идентификатор Microsoft Entra позволяет администраторам добавлять приложения в коллекцию приложений Microsoft Entra в Центре администрирования Microsoft Entra. Добавление приложений в коллекцию корпоративных приложений упрощает настройку приложений для использования идентификатора Microsoft Entra в качестве поставщика удостоверений. Кроме того, оно позволяет управлять доступом пользователей к приложению с помощью политик условного доступа и настраивать единый вход (SSO) для приложений, чтобы пользователям не нужно было вводить пароли повторно, и они автоматически входили как в локальные, так и в облачные приложения.

После интеграции приложений в коллекцию Microsoft Entra пользователи могут видеть приложения, назначенные им, и выполнять поиск и запрашивать другие приложения по мере необходимости. Идентификатор Microsoft Entra предоставляет несколько методов доступа пользователей к своим приложениям:

- Портал "Мои приложения"

- Средство запуска приложения Microsoft 365

- Прямой вход в федеративные приложения

- Ссылки для прямого входа

Дополнительные сведения о доступе пользователей к приложениям см . на шаге 3.

Перенос приложений из службы федерации Active Directory (AD FS) в идентификатор Microsoft Entra

Перенос конфигурации единого входа из службы федерации Active Directory (AD FS) (ADFS) в идентификатор Microsoft Entra обеспечивает дополнительные возможности для обеспечения безопасности, более согласованной управляемости и совместной работы. Для оптимального результата рекомендуется перенести приложения из AD FS в идентификатор Microsoft Entra ID. При переносе проверки подлинности приложения и авторизации в идентификатор Microsoft Entra предоставляется следующие преимущества:

- Управление расходами

- Управление рисками

- Повышение производительности

- Соответствие нормативным требованиям и система управления

Обеспечение защищенного удаленного доступа к приложениям

Прокси приложения Microsoft Entra предоставляет простое решение для организаций для публикации локальных приложений в облаке для удаленных пользователей, которым требуется безопасный доступ к внутренним приложениям. После единого входа в Идентификатор Microsoft Entra пользователи могут получить доступ как к облачным, так и к локальным приложениям через внешние URL-адреса или портал Мои приложения.

Прокси приложения Microsoft Entra предлагает следующие преимущества:

- Расширение идентификатора Microsoft Entra на локальные ресурсы

- Безопасность и защита в масштабе облака

- Простое включение таких функций, как условный доступ и многофакторная проверка подлинности

- В сети периметра не требуются компоненты, такие как VPN и традиционные решения обратного прокси-сервера.

- Отсутствие необходимости во входящих соединениях

- Единый вход для устройств, ресурсов и приложений в облаке и локальной среде

- Предоставление пользователям возможности продуктивно работать в любое время и в любом месте

Обнаружение теневых ИТ-приложений с помощью Microsoft Defender для облака

В современных компаниях ИТ-отделы часто не знают обо всех облачных приложениях, которые используются пользователями для выполнения своей работы. Когда ИТ-администраторов спрашивают, сколько облачных приложений, по их мнению, используют их сотрудники, в среднем они называют 30 или 40. В реальности среднее значение составляет свыше 1 000 отдельных приложений, используемых сотрудниками вашей организации. 80 % сотрудников работают с несанкционированными приложениями, которые никто не проверял. Эти приложения могут нарушать ваши политики безопасности и соответствия требованиям.

Microsoft Defender для облака приложения могут помочь вам определить полезные приложения, популярные с пользователями, которые ИТ-служба может санкционировать и интегрировать в идентификатор Microsoft Entra, чтобы пользователи могли воспользоваться такими возможностями, как единый вход и условный доступ.

"Defender for Cloud Apps помогает сделать так, чтобы наши сотрудники должным образом использовали наши облачные и SaaS-приложения, и добиться этого при соблюдении базовых политик безопасности Accenture". --- Джон Блази (John Blasi), управляющий директор отдела информационной безопасностью Accenture

Помимо обнаружения теневого ИТ-отдела, Microsoft Defender для облака приложения также могут определять уровень риска приложений, предотвращать несанкционированный доступ к корпоративным данным, возможные утечки данных и другие риски безопасности, присущие приложениям.

Шаг 2. Автоматическое определение одного удостоверения для каждого пользователя

Объединение локальных и облачных каталогов в решение гибридного удостоверения Microsoft Entra позволяет повторно использовать существующие локальная служба Active Directory инвестиции путем подготовки существующих удостоверений в облаке. Решение синхронизирует локальные удостоверения с идентификатором Microsoft Entra, а ИТ-служба сохраняет локальная служба Active Directory работать с любыми существующими решениями управления в качестве основного источника истины для удостоверений. Решение гибридного удостоверения Microsoft Entra охватывает локальные и облачные возможности, создавая общее удостоверение пользователя для проверки подлинности и авторизации для всех ресурсов независимо от их расположения.

Интегрируйте локальные каталоги с идентификатором Microsoft Entra, чтобы повысить эффективность работы пользователей. Запретить пользователям использовать несколько учетных записей в приложениях и службах, предоставляя общее удостоверение для доступа как к облачным, так и к локальным ресурсам. Использование множества учетных записей является болевой точкой для конечных пользователей, равно как и для ИТ-отдела. С точки зрения конечных пользователей наличие множества учетных записей означает необходимость запоминать много паролей. Чтобы избежать этого, многие пользователи повторно используют один и тот же пароль для каждой учетной записи, что недопустимо с точки зрения безопасности. С точки зрения ИТ-отдела, повторное использование часто приводит к увеличению количества сбросов паролей и затрат службы поддержки, а также жалоб конечных пользователей.

Microsoft Entra Connect — это средство, которое используется для синхронизации локальных удостоверений с идентификатором Microsoft Entra, который затем можно использовать для доступа к интегрированным приложениям. После того как удостоверения находятся в идентификаторе Microsoft Entra, их можно подготовить к приложениям SaaS, таким как Salesforce или Concur.

В этом разделе перечислены рекомендации по обеспечению высокого уровня доступности, современной проверки подлинности для облака и уменьшению объема локальных ресурсов.

Примечание.

Дополнительные сведения о Microsoft Entra Connect см. в статье "Что такое синхронизация Microsoft Entra Connect"?

Настройка промежуточного сервера для Microsoft Entra Connect и его актуальность

Microsoft Entra Connect играет ключевую роль в процессе подготовки. Если сервер под управлением Microsoft Entra Connect переходит в автономный режим по какой-либо причине, изменения в локальной среде не будут обновляться в облаке и вызывать проблемы с доступом к пользователям. Важно определить стратегию отработки отказа, которая позволяет администраторам быстро возобновить синхронизацию после перехода сервера Microsoft Entra Connect в автономный режим.

Чтобы обеспечить высокий уровень доступности в случае, если основной сервер Microsoft Entra Connect переходит в автономный режим, рекомендуется развернуть отдельный промежуточный сервер для Microsoft Entra Connect. Когда сервер работает в промежуточном режиме, вы можете вносить изменения в конфигурацию и просматривать их, прежде чем активировать сервер. Этот режим также позволяет запустить полный импорт и полную синхронизацию, чтобы проверить, все ли изменения имеют нужный вид, прежде чем вносить их в рабочую среду. Развертывание промежуточного сервера позволяет администратору "повысить" его до рабочей среды с помощью простого коммутатора конфигурации. Наличие резервного сервера, настроенного в промежуточном режиме, также позволяет ввести новый сервер, если вывести из эксплуатации старый.

Совет

Microsoft Entra Connect регулярно обновляется. Поэтому настоятельно рекомендуется обеспечить актуальность промежуточного сервера, чтобы воспользоваться преимуществами повышения производительности, исправлениями ошибок и новыми возможностями, предоставляемыми каждой новой версией.

Включение облачной проверки подлинности

Организации с локальная служба Active Directory должны расширить свой каталог до идентификатора Microsoft Entra с помощью Microsoft Entra Connect и настроить соответствующий метод проверки подлинности. Выбор правильного метода проверки подлинности для организации является первым шагом на пути перемещения приложений в облако. Это важный компонент, так как он управляет доступом ко всем облачным данным и ресурсам.

Самый простой и рекомендуемый метод включения облачной проверки подлинности для локальных объектов каталога в идентификаторе Microsoft Entra — синхронизация хэша паролей (PHS). Кроме того, некоторые организации могут рассмотреть возможность включения сквозной проверки подлинности (PTA).

Независимо от того, выбираете ли вы PHS или PTA, не забудьте рассмотреть единый вход , чтобы пользователи могли получать доступ к приложениям без постоянного ввода имени пользователя и пароля. Единый вход можно достичь с помощью гибридного соединения Microsoft Entra или присоединенных к Microsoft Entra устройств, сохраняя доступ к локальным ресурсам. Для устройств, которые не могут быть присоединены к Microsoft Entra, простой единый вход (Простой единый вход) помогает предоставить эти возможности. Без единого входа пользователям приходится запоминать пароли для приложений и входить в каждое из них отдельно. Аналогично, ИТ-персоналу необходимо создавать и обновлять учетные записи пользователей для каждого приложения, например Microsoft 365, Box и Salesforce. Пользователям приходится запоминать свои пароли, а также тратить время на вход в каждое приложение. Предоставление стандартизованного механизма единого входа для всего предприятия имеет решающее значение для наилучшего взаимодействия с пользователем, сокращения рисков, обеспечение возможности отчетности и управления.

Для организаций, уже использующих AD FS или другого локального поставщика проверки подлинности, переход на идентификатор Microsoft Entra, так как поставщик удостоверений может снизить сложность и повысить доступность. Если у вас нет конкретных вариантов использования федерации, рекомендуется перенести федеративную проверку подлинности на PHS или PTA. Благодаря этому вы можете воспользоваться преимуществами локального пространства и гибкостью облачных решений с улучшенными возможностями пользователей. Дополнительные сведения см. в разделе "Миграция с федерации на синхронизацию хэша паролей" для идентификатора Microsoft Entra.

Включение автоматической отмены инициализации учетных записей

Включение автоматической подготовки и отмены подготовки к работе с приложениями является лучшей стратегией для управления жизненным циклом удостоверений в нескольких системах. Идентификатор Microsoft Entra поддерживает автоматическую подготовку и отмену учетных записей пользователей на основе политик в различных популярных приложениях SaaS, таких как ServiceNow и Salesforce, а также другие, реализующие протокол SCIM 2.0. В отличие от традиционных решений подготовки, требующих пользовательского кода или ручной отправки CSV-файлов, служба подготовки размещается в облаке, а также функции предварительно интегрированных соединителей, которые можно настроить и управлять с помощью Центра администрирования Microsoft Entra. Основное преимущество автоматической отмены подготовки заключается в том, что она помогает защитить организацию, мгновенно удаляя удостоверения пользователей из ключевых приложений SaaS, когда они покидают организацию.

Дополнительные сведения о автоматической подготовке учетных записей пользователей и его работе см. в статье "Автоматизация подготовки пользователей и отмена подготовки пользователей к приложениям SaaS" с помощью идентификатора Microsoft Entra ID.

Шаг 3. Предоставление пользователям защищенных возможностей

На современном цифровом рабочем месте важно сбалансировать безопасность с производительностью. Однако конечные пользователи часто отталкиваются от мер безопасности, которые замедляют производительность и доступ к приложениям. Чтобы устранить эту проблему, идентификатор Microsoft Entra предоставляет возможности самообслуживания, которые позволяют пользователям оставаться продуктивными при минимизации административных затрат.

В этом разделе перечислены рекомендации по удалению трения из вашей организации благодаря повышению производительности пользователей при одновременном сохранении бдительности.

Включение самостоятельного сброса пароля для всех пользователей

С помощью системы самостоятельного сброса пароля (SSPR) Azure ИТ-администраторы могут разрешить пользователям самостоятельно сбросить или разблокировать свои пароли и учетные записи. Эта система предоставляет подробные отчеты, которые позволяют отслеживать доступ к ней, а также создает уведомления в случае несанкционированного использования или применения не по назначению.

По умолчанию идентификатор Microsoft Entra разблокирует учетные записи при выполнении сброса пароля. Однако при включении интеграции Microsoft Entra Connect в локальной среде можно также разделить эти две операции, которые позволяют пользователям разблокировать свою учетную запись без необходимости сбрасывать пароль.

Обеспечение регистрации всех пользователей для MFA и SSPR

Azure предоставляет отчеты, используемые организациями для регистрации пользователей для MFA и SSPR. Пользователям, которые не зарегистрированы, может потребоваться обучение этому процессу.

Отчет о событиях входа в MFA содержит сведения об использовании MFA и позволяет получить представление о том, как работает MFA в вашей организации. Наличие доступа к действиям входа (и аудиту и обнаружению рисков) для идентификатора Microsoft Entra имеет решающее значение для устранения неполадок, аналитики использования и судебно-медицинских исследований.

Аналогичным образом отчет о самостоятельном управлении паролями можно использовать для определения того, кто зарегистрирован или не зарегистрирован для SSPR.

Самостоятельное управление приложениями

Прежде чем пользователи смогут самостоятельно обнаруживать приложения на панели доступа, необходимо включить самостоятельный доступ к приложениям, которые вы хотите разрешить пользователям самостоятельно обнаруживать и запрашивать доступ к ним. При необходимости запрос может требовать утверждения перед предоставлением доступа.

Самостоятельное управление группами

Назначение пользователям приложений лучше сопоставлять при использовании групп, поскольку они обеспечивают большую гибкость и возможность управления в масштабе:

- Динамические группы членства

- Делегирование владельцам приложений

Идентификатор Microsoft Entra предоставляет возможность управления доступом к ресурсам с помощью групп безопасности и групп Microsoft 365. Эти группы управляются владельцем группы, который может утвердить или запретить запросы на членство и делегировать управление динамическими группами членства на основе атрибутов. Функция самостоятельного управления группами экономит время, позволяя владельцам групп, которым не назначена административная роль, создавать группы и управлять ими без необходимости полагаться на администраторов для обработки своих запросов.

Шаг 4. Внедрение результатов анализа в эксплуатацию

Аудит и ведение журнала событий, связанных с безопасностью, и связанных с ними предупреждений являются важными компонентами эффективной стратегии, обеспечивающей высокую производительность пользователей и безопасность организации. Журналы безопасности и отчеты могут помочь в ответе на такие вопросы:

- Пользуетесь ли вы всем тем, за что платите?

- Есть ли что-нибудь подозрительное или вредоносное в моем клиенте?

- Кого затронул тот или иной инцидент безопасности?

Журналы безопасности и отчеты предоставляют электронную запись действий и помогают обнаруживать шаблоны, которые могут указывать на попытки или успешные атаки. Аудит можно использовать для отслеживания действий пользователей, соблюдения требований нормативных документов, выполнения экспертизы и многого другого. Оповещения содержат уведомления о событиях безопасности.

Назначение ролей администратора с минимальными привилегиями для операций

В подходе к операциям необходимо учитывать несколько уровней администрирования. Первый уровень ставит бремя администрирования на администраторов гибридных удостоверений. Всегда использовать роль "Администратор гибридных удостоверений", возможно, подходит для небольших компаний. Но для крупных организаций с персоналом службы технической поддержки и администраторами, ответственными за определенные задачи, назначение роли гибридного администратора удостоверений может быть угрозой безопасности, так как она предоставляет этим лицам возможность управлять задачами, которые выходят за рамки своих возможностей.

В этом случае целесообразно рассмотреть следующий уровень администрирования. С помощью идентификатора Microsoft Entra можно назначить конечных пользователей как "ограниченных администраторов", которые могут управлять задачами в менее привилегированных ролях. Например, можно назначить сотрудникам службы поддержки роль читателя сведений о безопасности, чтобы предоставить им возможность управлять функциями, связанными с безопасностью, с доступом только для чтения. Или, возможно, имеет смысл назначить роль администратора проверки подлинности отдельным пользователям, чтобы предоставить им возможность сбрасывать учетные данные без пароля или читать и настраивать службу "Работоспособность служб Azure".

Дополнительные сведения см. в разделе "Разрешения роли администратора" в идентификаторе Microsoft Entra.

Мониторинг гибридных компонентов (Microsoft Entra Connect Sync, AD FS) с помощью Microsoft Entra Connect Health

Microsoft Entra Connect и AD FS являются критически важными компонентами, которые могут потенциально нарушить управление жизненным циклом и проверку подлинности и в конечном итоге привести к сбоям. Поэтому необходимо развернуть Microsoft Entra Connect Health для мониторинга и создания отчетов об этих компонентах.

Дополнительные сведения см. в статье "Мониторинг AD FS" с помощью Microsoft Entra Connect Health.

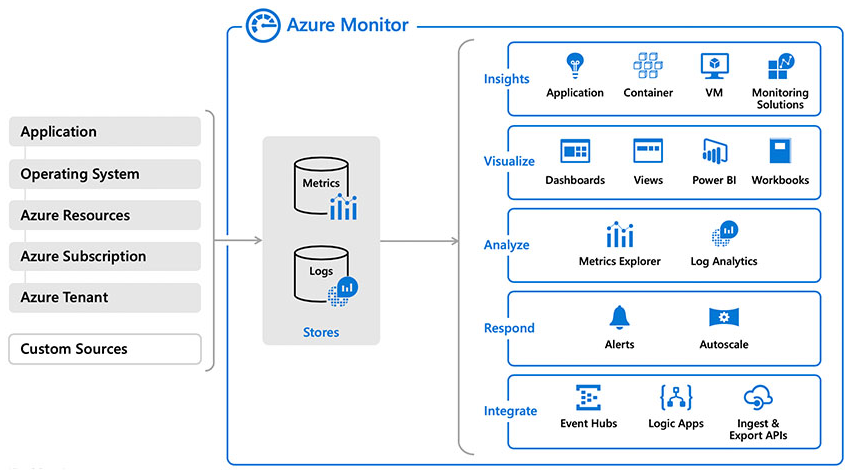

Использование Azure Monitor для сбора журналов данных для аналитики

Azure Monitor — это единый портал мониторинга для всех журналов Microsoft Entra, который предоставляет подробные сведения, расширенную аналитику и интеллектуальное машинное обучение. С помощью Azure Monitor можно использовать метрики и журналы на портале и через API-интерфейсы для получения более полного представления о состоянии и производительности ресурсов. Это позволяет использовать единую панель на портале, одновременно обеспечивая широкий спектр интеграции продуктов через API-интерфейсы и параметры экспорта данных, поддерживающие традиционные сторонние системы SIEM. Azure Monitor также дает возможность настроить правила оповещений для получения уведомлений или выполнения автоматизированных действий по проблемам, влияющим на ресурсы.

Создание настраиваемых панелей мониторинга для руководства и ежедневной деятельности

Организации, у которых нет решения SIEM, могут использовать книги Azure Monitor для идентификатора Microsoft Entra. Интеграция содержит предварительно созданные книги и шаблоны, которые помогут вам понять, как пользователи принимают и используют функции Microsoft Entra, что позволяет получить аналитические сведения обо всех действиях в каталоге. Вы также можете создать собственные книги и поделиться с командой руководства, чтобы сообщить о повседневных действиях. Книги — отличный способ отслеживать бизнес и просматривать все наиболее важные метрики на первый взгляд.

Изучение факторов вызова службы поддержки

При внедрении гибридного решения идентификации, как описано в этой статье, следует в конечном итоге заметить снижение количества обращений в службу поддержки. Распространенные проблемы, такие как забытые пароли и блокировки учетных записей, уменьшаются благодаря внедрению самостоятельного сброса пароля Azure, а разрешение самостоятельного доступа к приложениям позволяет пользователям самостоятельно обнаруживать приложения и запрашивать доступ к ним, не обращаясь к ИТ-специалистам.

Если вы не наблюдаете сокращения звонков в службу поддержки, рекомендуется проанализировать драйверы вызовов поддержки в попытке подтвердить правильность настройки SSPR или самостоятельного доступа к приложению или наличие других новых проблем, которые могут быть систематически устранены.

"В рамках нашего пути цифрового преобразования мы нуждались в надежном поставщике управления удостоверениями и доступом, чтобы упростить безопасную интеграцию между нами, партнерами и поставщиками облачных служб для эффективной экосистемы; Идентификатор Microsoft Entra был лучшим вариантом, предлагающим нам необходимые возможности и видимость, которые позволили нам обнаруживать и реагировать на риски». --- Язан Альмасри, директор глобальной информационной безопасности, Арамекс

Мониторинг использования приложений для получения полезных сведений

В дополнение к обнаружению теневых ИТ-приложений, мониторинг использования приложений в организации с помощью Microsoft Defender for Cloud Apps может помочь вашей организации при переходе на использование всех преимуществ облачных приложений. Он поможет вам контролировать активы за счет улучшения видимости действий и повышения защиты важных данных в облачных приложениях. Мониторинг использования приложений в организации с помощью Defender for Cloud Apps поможет ответить на следующие вопросы:

- Какие несанкционированные приложения используют сотрудники для хранения данных?

- Где и когда конфиденциальные данные хранятся в облаке?

- Кто обращается к конфиденциальным данным в облаке?

"С помощью Defender for Cloud Apps мы можем быстро выявлять аномалии и принимать меры" --- Эрик ЛеПенске (Eric LePenske), старший менеджер отдела информационной безопасности компании Accenture

Итоги

Существует множество аспектов реализации гибридного решения удостоверений, но этот четырехэтапный контрольный список помогает быстро реализовать инфраструктуру удостоверений, которая позволяет пользователям быть более продуктивными и безопасными.

- Простое подключение к приложениям

- Автоматическое определение одного удостоверения для каждого пользователя

- Предоставление пользователям защищенных возможностей

- Внедрение результатов анализа в эксплуатацию

Мы надеемся, что этот документ станет полезной стратегией для создания надежной платформы идентификации в вашей организации.

Контрольный список по идентификации

Рекомендуется распечатать следующий контрольный список для справки по мере того, как вы начинаете путь к более надежному фундаменту идентификации в организации.

Today

| Готово? | Товар |

|---|---|

| Пилотное внедрение самостоятельного сброса паролей (SSPR) для группы | |

| Мониторинг гибридных компонентов с помощью Microsoft Entra Connect Health | |

| Назначение ролей администратора с минимальными привилегиями для операции | |

| Обнаружение теневых ИТ-приложений с помощью Microsoft Defender для облака | |

| Использование Azure Monitor для сбора журналов данных для анализа |

Следующие две недели

| Готово? | Товар |

|---|---|

| Обеспечение доступности приложения для пользователей | |

| Пилотная подготовка Microsoft Entra для выбранного приложения SaaS | |

| Настройка промежуточного сервера для Microsoft Entra Connect и его актуальность | |

| Начало миграции приложений из ADFS в идентификатор Microsoft Entra | |

| Создание настраиваемых панелей мониторинга для руководства и ежедневной деятельности |

Следующий месяц

| Готово? | Товар |

|---|---|

| Мониторинг использования приложений для получения полезных сведений | |

| Пилотное обеспечение защищенного удаленного доступа к приложениям | |

| Обеспечение регистрации всех пользователей для MFA и SSPR | |

| Включение облачной проверки подлинности |

Следующие три месяца

| Готово? | Товар |

|---|---|

| Включение самостоятельного управления приложениями | |

| Включение самостоятельного управления группами | |

| Мониторинг использования приложений для получения полезных сведений | |

| Изучение факторов вызова службы поддержки |

Следующие шаги

Узнайте, как увеличить безопасную позицию с помощью возможностей идентификатора Microsoft Entra и этого пятишагового контрольного списка — пять шагов по защите инфраструктуры удостоверений.

Узнайте, как функции удостоверений в идентификаторе Microsoft Entra могут помочь ускорить переход к облачному управлению, предоставив решения и возможности, которые позволяют организациям быстро внедрять и перемещать больше средств управления удостоверениями из традиционных локальных систем в идентификатор Microsoft Entra ID . Как Microsoft Entra ID обеспечивает управление облачными управляемыми клиентами для локальных рабочих нагрузок.