Удовлетворение требований к многофакторной проверке подлинности, изложенных в меморандуме 22-09

Узнайте, как использовать идентификатор Microsoft Entra в качестве централизованной системы управления удостоверениями при реализации принципов нулевого доверия. См. Меморандум 22-09 для руководителей исполнительных департаментов и учреждений США (O МБ) 22-09.

Требования к memo — это то, что сотрудники используют управляемые предприятием удостоверения для доступа к приложениям, и многофакторная проверка подлинности защищает сотрудников от сложных сетевых атак, таких как фишинг. Этот метод атаки пытается получить и скомпрометировать учетные данные с ссылками на неавторентские сайты.

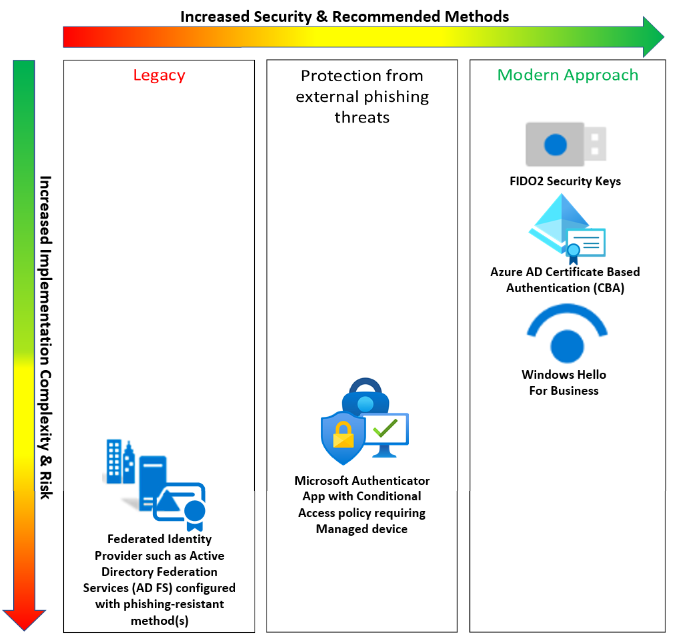

Многофакторная проверка подлинности предотвращает несанкционированный доступ к учетным записям и данным. Требования к memo ссылаются на многофакторную проверку подлинности с помощью фишинговых методов: процессы проверки подлинности, предназначенные для обнаружения и предотвращения раскрытия секретов проверки подлинности и выходных данных на веб-сайте или приложении, маскируясь в качестве законной системы. Поэтому определите, какие методы многофакторной проверки подлинности определяются как фишинговые.

Устойчивые к фишингу методы

Некоторые федеральные учреждения развернули современные учетные данные, такие как ключи безопасности FIDO2 или Windows Hello для бизнеса. Многие из них оценивают проверку подлинности Microsoft Entra с помощью сертификатов.

Подробнее:

- Ключи безопасности FIDO2

- Windows Hello для бизнеса

- Обзор проверки подлинности на основе сертификата Microsoft Entra

Некоторые учреждения модернизировали свои учетные данные проверки подлинности. Существует несколько вариантов соответствия требованиям к многофакторной проверке подлинности с помощью идентификатора Microsoft Entra. Корпорация Майкрософт рекомендует использовать метод многофакторной проверки подлинности, который соответствует возможностям агентства. Рассмотрим, что возможно сейчас для многофакторной проверки подлинности с фишингом, чтобы улучшить общую положение кибербезопасности. Реализуйте современные учетные данные. Однако если самый быстрый путь не является современным подходом, сделайте шаг, чтобы начать путешествие к современным подходам.

Современные подходы

- Ключи безопасности FIDO2, согласно Агентству кибербезопасности и безопасности инфраструктуры (CISA) золотой стандарт многофакторной проверки подлинности

- См. параметры проверки подлинности без пароля для идентификатора Microsoft Entra, ключей безопасности FIDO2

- Перейдите к cisa.gov для более чем пароля

- Проверка подлинности сертификата Microsoft Entra без зависимости от федеративного поставщика удостоверений.

- Это решение включает в себя смарт-карта реализации: Common Access Card (CAC), Проверку личности (PIV) и производные учетные данные PIV для мобильных устройств или ключей безопасности

- Общие сведения о проверке подлинности на основе сертификатов Microsoft Entra

- Windows Hello для бизнеса имеет фишинговую многофакторную проверку подлинности

Защита от внешнего фишинга

Политики Microsoft Authenticator и условного доступа применяют управляемые устройства: гибридные устройства или устройства, присоединенные к Microsoft Entra, помеченные как соответствующие. Установите Microsoft Authenticator на устройствах, обращаюющихся к приложениям, защищенным идентификатором Microsoft Entra.

Дополнительные сведения: методы проверки подлинности в идентификаторе Microsoft Entra — приложение Microsoft Authenticator

Внимание

Чтобы обеспечить соответствие требованиям, устойчивым к фишингу, управляйте только устройствами, обращаюющимися к защищенному приложению. Пользователи, которым разрешено использовать Microsoft Authenticator, находятся в область для политики условного доступа, требующей доступа к управляемым устройствам. Политика условного доступа блокирует доступ к облачному приложению Microsoft Intune. Пользователи, которым разрешено использовать Microsoft Authenticator, находятся в область для этой политики условного доступа. Используйте те же группы, чтобы разрешить проверку подлинности Microsoft Authenticator в политиках условного доступа, чтобы гарантировать, что пользователи, включенные для метода проверки подлинности, находятся в область для обеих политик. Эта политика условного доступа предотвращает наиболее значительный вектор фишинговых угроз от вредоносных внешних субъектов. Он также запрещает злоумышленникам фишинг Microsoft Authenticator регистрировать учетные данные или присоединяться к устройству и зарегистрировать его в Intune, чтобы пометить его как соответствующее.

Подробнее:

- Планирование реализации гибридного соединения Microsoft Entra или

- Практическое руководство. Планирование реализации присоединения к Microsoft Entra

- См. также политику общего условного доступа: требуется соответствующее устройство, гибридное устройство Microsoft Entra или многофакторная проверка подлинности для всех пользователей

Примечание.

Microsoft Authenticator не является фишинговым. Настройте политику условного доступа, чтобы требовать, чтобы управляемые устройства получили защиту от внешних фишинговых угроз.

Устарело

Федеративные поставщики удостоверений (поставщики удостоверений), такие как службы федерации Active Directory (AD FS) (AD FS), настроенные с помощью фишинговых методов. Хотя агентства достигают фишингового сопротивления федеративным поставщиком удостоверений, он добавляет затраты, сложность и риск. Корпорация Майкрософт поощряет преимущества безопасности идентификатора Microsoft Entra IDP, удаляя связанный риск федеративного поставщика удостоверений

Подробнее:

- Защита Microsoft 365 от локальных атак

- Развертывание служб федерации AD в Azure

- Настройка AD FS для проверки подлинности пользователя на основе сертификата

Рекомендации по фишингу устойчивых методов

Текущие возможности устройств, пользователи и другие требования могут диктовать многофакторные методы. Например, для ключей безопасности FIDO2 с поддержкой USB-C требуются устройства с портами USB-C. При оценке многофакторной проверки подлинности с поддержкой фишинга следует учитывать следующие сведения:

- Типы и возможности устройств, которые можно поддерживать: киоски, ноутбуки, мобильные телефоны, биография метрические средства чтения, USB, Bluetooth и устройства связи почти по полю

- Пользователи организации: интерфейсные работники, удаленные работники с оборудованием и без оборудования, администраторы с привилегированным доступом и бизнес-гостевые пользователи

- Логистика: распространение, настройка и регистрация многофакторных методов проверки подлинности, таких как ключи безопасности FIDO2, интеллектуальные карта, оборудование для государственных организаций или устройства Windows с микросхемами TPM

- Федеральные стандарты обработки информации (FIPS) 140 на уровне проверки подлинности: некоторые ключи безопасности FIDO проверяются на уровнях AAL3, заданных NIST SP 800-63B.

Рекомендации по реализации для фишинговой многофакторной проверки подлинности

В следующих разделах приведены сведения о поддержке реализации методов, устойчивых к фишингу, для входа в приложение и виртуальное устройство.

Сценарии входа в приложения из разных клиентов

В следующей таблице описана доступность сценариев многофакторной проверки подлинности, устойчивых к фишингу, на основе типа устройства, используемого для входа в приложения:

| Устройство | AD FS в качестве федеративного поставщика удостоверений с проверкой подлинности сертификата | Проверка подлинности сертификата Microsoft Entra | Ключи безопасности FIDO2 | Windows Hello для бизнеса | Microsoft Authenticator с политиками условного доступа, применяющими гибридное присоединение или соответствие устройств Microsoft Entra |

|---|---|---|---|---|---|

| устройство с Windows; |  |

|

|

|

|

| Мобильное устройство на базе iOS |  |

|

Неприменимо | Неприменимо |  |

| Мобильное устройство на базе Android |  |

|

Неприменимо | Неприменимо |  |

| устройство macOS |  |

|

Edge/Chrome | Нет данных |  |

Дополнительные сведения: поддержка браузера для проверки подлинности без пароля FIDO2

Сценарии входа на виртуальное устройство, требующие интеграции

Чтобы применить многофакторную проверку подлинности с поддержкой фишинга, может потребоваться интеграция. Принудительное применение многофакторной проверки подлинности для пользователей, обращаюющихся к приложениям и устройствам. Для пяти типов многофакторной проверки подлинности, устойчивых к фишингу, используйте те же функции, чтобы получить доступ к следующим типам устройств:

| Целевая система | Действия по интеграции |

|---|---|

| Виртуальная машина Linux в Azure | Включение виртуальной машины Linux для входа в Microsoft Entra |

| Виртуальная машина Windows в Azure | Включение входа виртуальной машины Windows для Microsoft Entra |

| Виртуальный рабочий стол Azure | Включение виртуального рабочего стола Azure для входа в Microsoft Entra |

| Виртуальные машины, размещенные в локальной среде или других облаках | Включите Azure Arc на виртуальной машине и включите вход Microsoft Entra. В настоящее время в частной предварительной версии для Linux. Поддержка виртуальных машин Windows, размещенных в этих средах, находится в нашей стратегии. |

| Решение для виртуальных рабочих столов сторонних разработчиков | Интеграция решения виртуального рабочего стола в качестве приложения в идентификатор Microsoft Entra |

Применение фишинго-устойчивой многофакторной проверки подлинности

Используйте условный доступ для применения многофакторной проверки подлинности для пользователей в клиенте. С добавлением политик доступа, действующих между арендаторами, вы можете применять ее для внешних пользователей.

Дополнительные сведения: Обзор: доступ между клиентами с помощью Внешняя идентификация Microsoft Entra

Принудительное применение в разных учреждениях

Используйте совместную работу Microsoft Entra B2B для удовлетворения требований, которые упрощают интеграцию:

- Ограничение доступа к другим клиентам Майкрософт

- Разрешить доступ пользователям, которым не нужно управлять в клиенте, но применять многофакторную проверку подлинности и другие требования к доступу

Дополнительные сведения: обзор совместной работы B2B

Принудительное применение многофакторной проверки подлинности для партнеров и внешних пользователей, обращающихся к ресурсам организации. Это действие распространено в сценариях совместной работы между агентствами. Используйте политики доступа Между клиентами Microsoft Entra для настройки многофакторной проверки подлинности для внешних пользователей, обращающихся к приложениям и ресурсам.

Настройте параметры доверия в политиках доступа между клиентами, чтобы доверять методу многофакторной проверки подлинности, который использует гостевой клиент пользователя. Избегайте регистрации многофакторной проверки подлинности пользователей в клиенте. Включите эти политики на основе каждой организации. Можно определить методы многофакторной проверки подлинности в домашнем клиенте пользователя и решить, соответствуют ли они требованиям к фишингу.

Политики паролей

В этой записке организации должны изменить неэффективные политики паролей, такие как сложные, сменяемые пароли. Принудительное применение включает удаление требования для специальных символов и чисел с политиками смены паролей на основе времени. Вместо этого рассмотрим следующие варианты:

- Защита паролей для применения общего списка слабых паролей, которые корпорация Майкрософт поддерживает

- Кроме того, включите настраиваемые запрещенные пароли

- См. раздел " Устранение неправильных паролей с помощью защиты паролей Microsoft Entra"

- Самостоятельный сброс пароля, позволяющий пользователям сбрасывать пароли, например после восстановления учетной записи.

- Защита идентификации Microsoft Entra для оповещений о скомпрометированных учетных данных

- Что такое риск?

Хотя memo не относится к политикам, используемым с паролями, рассмотрите стандарт NIST 800-63B.

См. специальные публикации NIST 800-63B, рекомендации по цифровым удостоверениям.

Следующие шаги

- Соответствие требованиям к удостоверениям меморандума 22-09 с идентификатором Microsoft Entra

- Система управления удостоверениями на уровне предприятия

- Соответствие требованиям авторизации меморандума 22-09

- Другие области нулевого доверия, рассмотренные в меморандуме 22-09

- Защита удостоверения с использованием нулевого доверия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по