Защита Microsoft 365 от локальных атак

Многие клиенты подключают частные корпоративные сети к Microsoft 365, чтобы воспользоваться преимуществами своих пользователей, устройств и приложений. Однако эти частные сети могут быть скомпрометированы многими хорошо документируемыми способами. Microsoft 365 выступает как своего рода нервная система для многих организаций. Важно защитить его от скомпрометированных локальных инфраструктур.

В этой статье показано, как настроить системы для защиты облачной среды Microsoft 365 от локального компрометации, включая следующие элементы:

- Параметры конфигурации клиента Microsoft Entra

- Безопасное подключение клиентов Microsoft Entra к локальным системам

- Компромиссы, необходимые для работы систем таким образом, чтобы защитить облачные системы от локального компрометации

Корпорация Майкрософт настоятельно рекомендует реализовать это руководство.

Источники угроз в локальных средах

Облачная среда Microsoft 365 обеспечивает широкий мониторинг и инфраструктуру безопасности. Microsoft 365 использует машинное обучение и человеческий интеллект для просмотра по всему миру трафика. Он может быстро обнаруживать атаки и позволяет перенастроить почти в режиме реального времени.

Гибридные развертывания могут подключать локальную инфраструктуру к Microsoft 365. В таких развертываниях многие организации делегирует доверие локальным компонентам для критически важных решений по проверке подлинности и управлению состоянием объектов каталога. Если локальная среда скомпрометирована, эти отношения доверия становятся возможностями злоумышленника для компрометации среды Microsoft 365.

Два основных вектора угроз — отношения доверия федерации и синхронизация учетных записей. Оба вектора могут предоставить злоумышленнику административный доступ к облаку.

Федеративные отношения доверия, такие как проверка подлинности языка разметки утверждений безопасности (SAML), используются для проверки подлинности в Microsoft 365 через локальную инфраструктуру удостоверений. Если сертификат подписи токена SAML скомпрометирован, федерация позволяет любому пользователю, у которого есть этот сертификат, олицетворить любого пользователя в облаке.

По возможности рекомендуется отключить отношения доверия федерации для проверки подлинности в Microsoft 365.

Синхронизация учетных записей может использоваться для изменения привилегированных пользователей, включая учетные данные или группы с правами администратора в Microsoft 365.

Рекомендуется убедиться, что синхронизированные объекты не имеют привилегий за пределами пользователя в Microsoft 365. Вы можете управлять привилегиями напрямую или путем включения в доверенные роли или группы. Убедитесь, что эти объекты не имеют прямого или вложенного назначения в доверенных облачных ролях или группах.

Защита Microsoft 365 от локального компрометации

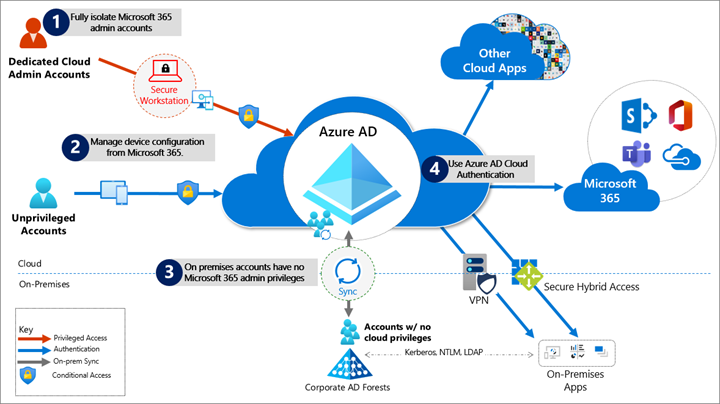

Чтобы устранить угрозы, описанные выше, рекомендуется придерживаться принципов, показанных на следующей схеме:

Полностью изолируйте учетные записи администратора Microsoft 365. Они должны быть:

- Мастер в идентификаторе Microsoft Entra.

- Проверка подлинности с помощью многофакторной проверки подлинности.

- Защищенный условным доступом Microsoft Entra.

- Доступ осуществляется только с помощью управляемых Azure рабочих станций.

Эти учетные записи администратора являются учетными записями ограниченного использования. Локальные учетные записи не должны иметь прав администратора в Microsoft 365.

Дополнительные сведения см. в разделе "Сведения о ролях администратора". Кроме того, см. сведения о ролях Microsoft 365 в идентификаторе Microsoft Entra.

Управление устройствами из Microsoft 365. Использование соединения Microsoft Entra и управления мобильными устройствами на основе облака (MDM) для устранения зависимостей в локальной инфраструктуре управления устройствами. Эти зависимости могут компрометации устройств и элементов управления безопасностью.

Убедитесь, что локальная учетная запись не имеет повышенных привилегий до Microsoft 365. Некоторые учетные записи обращаются к локальным приложениям, которым требуется проверка подлинности NTLM, LDAP или Kerberos. Эти учетные записи должны находиться в локальной инфраструктуре удостоверений организации. Убедитесь, что эти учетные записи, включая учетные записи служб, не включены в привилегированные облачные роли или группы. Кроме того, убедитесь, что изменения этих учетных записей не могут повлиять на целостность облачной среды. Привилегированное локальное программное обеспечение не должно влиять на привилегированные учетные записи или роли Microsoft 365.

Используйте облачную проверку подлинности Microsoft Entra, чтобы устранить зависимости от локальных учетных данных. Всегда используйте надежную проверку подлинности, например Windows Hello, FIDO, Microsoft Authenticator или многофакторную проверку подлинности Microsoft Entra.

Конкретные рекомендации по безопасности

В следующих разделах приводятся рекомендации по реализации описанных выше принципов.

Изоляция привилегированных удостоверений

В идентификаторе Microsoft Entra пользователи, имеющие привилегированные роли, такие как администраторы, являются корнем доверия для создания и управления остальной частью среды. Реализуйте следующие методики, чтобы свести к минимуму последствия компрометации.

Используйте облачные учетные записи для ролей Microsoft Entra ID и Microsoft 365 с привилегированными ролями.

Развертывание устройств с привилегированным доступом для привилегированного доступа для управления идентификатором Microsoft 365 и Microsoft Entra. См. сведения о ролях и профилях устройств.

Разверните Microsoft Entra управление привилегированными пользователями (PIM) для JIT-доступа ко всем учетным записям человека с привилегированными ролями. Требуется строчная проверка подлинности для активации ролей. См. раздел "Что такое Microsoft Entra управление привилегированными пользователями".

Предоставьте административные роли, разрешающие минимальные привилегии, необходимые для выполнения необходимых задач. См. сведения о наименее привилегированных ролях по задачам в идентификаторе Microsoft Entra.

Чтобы включить широкий интерфейс назначения ролей, включающий делегирование и несколько ролей одновременно, рассмотрите возможность использования групп безопасности Microsoft Entra или Группы Microsoft 365. Эти группы совместно называются облачными группами.

Кроме того, включите управление доступом на основе ролей. См. статью "Назначение ролей Microsoft Entra группам". С помощью административных подразделений можно ограничить область ролей частью организации. См. раздел "Административные единицы" в идентификаторе Microsoft Entra.

Развертывание учетных записей аварийного доступа. Не используйте локальные хранилища паролей для хранения учетных данных. См. раздел "Управление учетными записями аварийного доступа" в идентификаторе Microsoft Entra.

Дополнительные сведения см. в разделе "Защита привилегированного доступа". Кроме того, ознакомьтесь с рекомендациями по безопасному доступу для администраторов в идентификаторе Microsoft Entra.

Использование облачной проверки подлинности

Учетные данные — это основной вектор атаки. Реализуйте следующие методики, чтобы сделать учетные данные более безопасными.

Разверните проверку подлинности без пароля. Уменьшите использование паролей как можно больше, развернув учетные данные без пароля. Эти учетные данные управляются и проверяются изначально в облаке. Дополнительные сведения см. в статье Планирование развертывания без пароля проверки подлинности в идентификаторе Microsoft Entra.

Выберите один из следующих методов проверки подлинности:

Развертывание многофакторной проверки подлинности. Дополнительные сведения см. в статье Планирование развертывания многофакторной проверки подлинности Microsoft Entra.

Подготовка нескольких надежных учетных данных с помощью многофакторной проверки подлинности Microsoft Entra. Таким образом, для доступа к облачным ресурсам требуются управляемые учетные данные Идентификатора Microsoft Entra в дополнение к локальному паролю. Дополнительные сведения см. в статье "Создание устойчивости с помощью управления учетными данными" и создание устойчивой стратегии управления доступом с помощью идентификатора Microsoft Entra.

Ограничения и компромиссы

Для управления паролями гибридной учетной записи требуются гибридные компоненты, такие как агенты защиты паролей и агенты обратной записи паролей. Если локальная инфраструктура скомпрометирована, злоумышленники могут контролировать компьютеры, на которых находятся эти агенты. Эта уязвимость не будет компрометации облачной инфраструктуры. Но ваши облачные учетные записи не будут защищать эти компоненты от локальных компрометации.

Локальные учетные записи, синхронизированные с Active Directory, помечаются так, чтобы срок действия не истекал в идентификаторе Microsoft Entra. Этот параметр обычно устраняется локальная служба Active Directory параметрами пароля. Если экземпляр Active Directory скомпрометирован и синхронизация отключена, установите параметр EnforceCloudPasswordPolicyForPasswordSyncedUsers для принудительного изменения пароля.

Подготовка доступа пользователей из облака

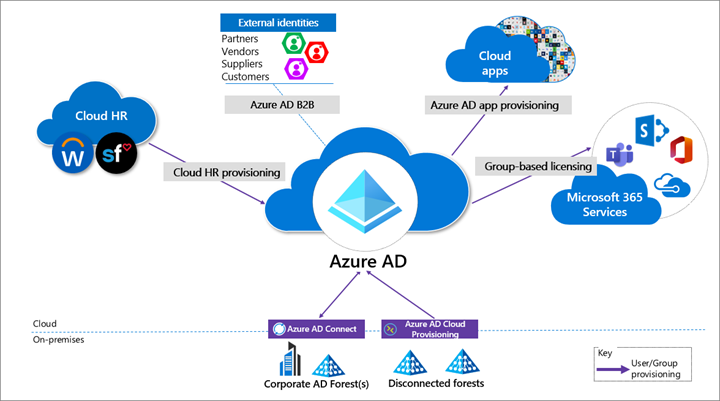

Подготовка относится к созданию учетных записей пользователей и групп в приложениях или поставщиках удостоверений.

Рекомендуется использовать следующие методы подготовки:

Подготовка облачных приложений hr к идентификатору Microsoft Entra. Эта подготовка позволяет изолировать локальный компромисс. Эта изоляция не нарушает цикл соединения-mover-leaver из облачных приложений HR в идентификатор Microsoft Entra ID.

Облачные приложения. По возможности разверните подготовку приложений Microsoft Entra в отличие от локальных решений подготовки. Этот метод защищает некоторые приложения saaS от вредоносных профилей хакеров в локальных нарушениях. Дополнительные сведения см. в статье о подготовке приложений в идентификаторе Microsoft Entra.

Внешние удостоверения. Используйте совместную работу Microsoft Entra B2B, чтобы уменьшить зависимость от локальных учетных записей для внешней совместной работы с партнерами, клиентами и поставщиками. Тщательно оцените любую прямую федерацию с другими поставщиками удостоверений. Дополнительные сведения см. в обзоре совместной работы B2B.

Мы рекомендуем ограничить гостевые учетные записи B2B следующими способами:

- Ограничение гостевого доступа к группам просмотра и другим свойствам в каталоге. Используйте параметры внешней совместной работы, чтобы ограничить возможность гостей читать группы, из которых они не являются членами.

- Блокировать доступ к портал Azure. Вы можете сделать редкие необходимые исключения. Создайте политику условного доступа, которая включает всех гостей и внешних пользователей. Затем реализуйте политику для блокировки доступа. См. условный доступ.

Отключенные леса. Используйте подготовку облака Microsoft Entra для подключения к отключенным лесам. Такой подход устраняет необходимость установления подключения между лесами или доверия, что может расширить влияние локального нарушения. Дополнительные сведения см. в разделе "Что такое облачная синхронизация Microsoft Entra Connect".

Ограничения и компромиссы

При использовании для подготовки гибридных учетных записей идентификатор Microsoft Entra ID-from-cloud-HR использует локальную синхронизацию для завершения потока данных из Active Directory в идентификатор Microsoft Entra. Если синхронизация прерывается, новые записи сотрудников не будут доступны в идентификаторе Microsoft Entra.

Использование облачных групп для совместной работы и доступа

Облачные группы позволяют отделять совместную работу и доступ от локальной инфраструктуры.

- Совместная работа. Используйте Группы Microsoft 365 и Microsoft Teams для современной совместной работы. Вывод локальных списков рассылки и обновление списков рассылки до Группы Microsoft 365 в Outlook.

- Доступ. Используйте группы безопасности Microsoft Entra или Группы Microsoft 365 для авторизации доступа к приложениям в идентификаторе Microsoft Entra.

- Лицензирование Office 365. Используйте групповое лицензирование для подготовки в Office 365 с помощью облачных групп. Этот метод отделяет управление членством в группах от локальной инфраструктуры.

Владельцы групп, которые используются для доступа, должны считаться привилегированными удостоверениями, чтобы избежать перехода на членство в локальном компромиссе. Переключение включает в себя прямое управление членством в группах в локальной среде или манипулирование локальными атрибутами, которые могут повлиять на динамические группы членства в Microsoft 365.

Управление устройствами из облака

Используйте возможности Microsoft Entra для безопасного управления устройствами.

Развертывание рабочих станций Microsoft Entra, присоединенных к Windows 10, с помощью политик управления мобильными устройствами. Включите Windows Autopilot для полностью автоматизированной подготовки. Ознакомьтесь с планом реализации присоединения к Microsoft Entra и Windows Autopilot.

- Используйте рабочие станции Windows 10.

- Нерекомендуемые компьютеры, которые выполняются Windows 8.1 и более ранних версий.

- Не развертывайте компьютеры с серверными операционными системами в качестве рабочих станций.

- Используйте Microsoft Intune в качестве центра для всех рабочих нагрузок управления устройствами. См . раздел Microsoft Intune.

- Развертывание привилегированных устройств доступа. Дополнительные сведения см. в разделе "Роли и профили устройств".

Рабочие нагрузки, приложения и ресурсы

Локальные системы единого входа

Не рекомендуется использовать локальную федерацию и инфраструктуру управления веб-доступом. Настройте приложения для использования идентификатора Microsoft Entra.

Бизнес-приложения SaaS и бизнес-приложения, поддерживающие современные протоколы проверки подлинности

Используйте идентификатор Microsoft Entra для единого входа. Чем больше приложений вы настраиваете для использования идентификатора Microsoft Entra для проверки подлинности, тем меньше риска в локальной компрометации. Дополнительные сведения см. в разделе "Что такое единый вход в Идентификатор Microsoft Entra".

Устаревшие приложения

Вы можете включить проверку подлинности, авторизацию и удаленный доступ к устаревшим приложениям, которые не поддерживают современную проверку подлинности. Используйте прокси приложения Microsoft Entra. Кроме того, включите их через решение контроллера доставки сети или приложений с помощью безопасных интеграции партнеров гибридного доступа. См. статью "Безопасные устаревшие приложения" с помощью идентификатора Microsoft Entra.

Выберите поставщика VPN, поддерживающего современную проверку подлинности. Интеграция проверки подлинности с идентификатором Microsoft Entra. В локальной компрометации можно использовать идентификатор Microsoft Entra для отключения или блокировки доступа, отключив VPN.

Серверы приложений и рабочих нагрузок

Приложения или ресурсы, которые необходимые серверы можно перенести в инфраструктуру Azure как службу (IaaS). Используйте доменные службы Microsoft Entra, чтобы отделить доверие и зависимость от локальных экземпляров Active Directory. Чтобы добиться этого развязки, убедитесь, что виртуальные сети, используемые для доменных служб Microsoft Entra, не имеют подключения к корпоративным сетям. См. статью "Доменные службы Microsoft Entra".

Используйте уровень учетных данных. Серверы приложений обычно считаются ресурсами уровня 1. Дополнительные сведения см. в статье "Корпоративная модель доступа".

Политики условного доступа

Используйте условный доступ Microsoft Entra для интерпретации сигналов и их использования для принятия решений по проверке подлинности. Дополнительные сведения см. в плане развертывания условного доступа.

Используйте условный доступ, чтобы блокировать устаревшие протоколы проверки подлинности по возможности. Кроме того, отключите устаревшие протоколы проверки подлинности на уровне приложения с помощью конфигурации для конкретного приложения. См. раздел "Блокировать устаревшую проверку подлинности".

Дополнительные сведения см. в разделе "Устаревшие протоколы проверки подлинности". См. конкретные сведения об Exchange Online и SharePoint Online.

Реализуйте рекомендуемые конфигурации доступа к удостоверениям и устройствам. См. общие политики удостоверений и доступа к устройствам.

Если вы используете версию идентификатора Microsoft Entra, который не включает условный доступ, используйте значения по умолчанию безопасности в идентификаторе Microsoft Entra.

Дополнительные сведения о лицензировании функций Microsoft Entra см. в руководстве по ценам на Microsoft Entra.

Монитор

После настройки среды для защиты Microsoft 365 от локального компрометации проактивно отслеживайте среду. Дополнительные сведения см. в статье "Что такое мониторинг Microsoft Entra?

Сценарии для мониторинга

Отслеживайте следующие ключевые сценарии, помимо любых сценариев, относящихся к вашей организации. Например, необходимо заранее отслеживать доступ к критически важным для бизнеса приложениям и ресурсам.

Подозрительное действие

Отслеживайте все события риска Microsoft Entra для подозрительных действий. Узнайте, как: исследовать риск. Защита идентификации Microsoft Entra изначально интегрирован с Microsoft Defender для удостоверений.

Определите сетевые именованные расположения, чтобы избежать шумных обнаружения сигналов на основе расположения. См . сведения об использовании условия расположения в политике условного доступа.

Оповещения аналитики поведения пользователей и сущностей (UEBA)

Используйте UEBA для получения аналитических сведений об обнаружении аномалий. Microsoft Defender для облака Приложения предоставляют UEBA в облаке. См. статью "Исследование рискованных пользователей".

Вы можете интегрировать локальную UEBA из Azure Advanced Threat Protection (ATP). Microsoft Defender для облака Приложения считывают сигналы из Защита идентификации Microsoft Entra. См. статью "Подключение к лесу Active Directory".

Действия учетных записей аварийного доступа

Отслеживайте любой доступ, использующий учетные записи аварийного доступа. См. раздел "Управление учетными записями аварийного доступа" в идентификаторе Microsoft Entra. Создание оповещений для расследований. Этот мониторинг должен включать следующие действия:

- Входы

- Управление учетными данными

- Любые обновления для членства в группах

- Назначения приложений

Действие привилегированной роли

Настройка и проверка оповещений системы безопасности, созданных microsoft Entra управление привилегированными пользователями (PIM). Отслеживайте прямое назначение привилегированных ролей за пределами PIM путем создания оповещений при назначении пользователем напрямую. См . оповещения системы безопасности.

Конфигурации на уровне клиента Microsoft Entra

Любое изменение конфигураций на уровне клиента должно создавать оповещения в системе. Эти изменения включают в себя, но не ограничиваются следующими изменениями:

- Обновленные пользовательские домены

- Изменения Microsoft Entra B2B для списков разрешений и блок-списков

- Microsoft Entra B2B изменяет разрешенные поставщики удостоверений, например поставщики удостоверений SAML через прямую федерацию или социальные входы

- Изменения политики условного доступа или риска

Объекты приложения и субъекта-службы

- Новые приложения или субъекты-службы, для которых могут потребоваться политики условного доступа

- Учетные данные, добавленные в субъекты-службы

- Действие согласия приложения

Пользовательские роли

- Обновления определений пользовательских ролей

- Только что созданные пользовательские роли

Управление журналами

Определите стратегию хранения журналов, проектирование и реализацию, чтобы упростить согласованный набор инструментов. Например, можно рассмотреть системы управления сведениями о безопасности и событиями (SIEM), такие как Microsoft Sentinel, общие запросы и исследования и сборники схем судебной экспертизы.

Журналы Microsoft Entra. Прием созданных журналов и сигналов путем последовательного выполнения рекомендаций по настройке таких параметров, как диагностика, хранение журналов и прием SIEM.

Стратегия журнала должна включать следующие журналы Microsoft Entra:

- Действие входа

- Журналы аудита

- События риска

Идентификатор Microsoft Entra обеспечивает интеграцию Azure Monitor для журнала действий входа и журналов аудита. См . журналы действий Microsoft Entra в Azure Monitor.

Используйте API Microsoft Graph для приема событий риска. См. сведения об использовании API-интерфейсов защиты идентификаторов Microsoft Graph.

Журналы Microsoft Entra можно передавать в журналы Azure Monitor. См. статью "Интеграция журналов Microsoft Entra с журналами Azure Monitor".

Журналы безопасности операционной системы гибридной инфраструктуры. Все журналы операционной системы инфраструктуры гибридных удостоверений следует архивировать и тщательно отслеживать как систему уровня 0 из-за последствий поверхностной области. Включите следующие элементы:

Агенты прокси приложения

Агенты обратной записи паролей

Компьютеры шлюза защиты паролем

Серверы политики сети (NPSs), имеющие расширение RADIUS многофакторной проверки подлинности Microsoft Entra

Microsoft Entra Connect

Чтобы отслеживать синхронизацию удостоверений, необходимо развернуть Microsoft Entra Connect Health. См. раздел "Что такое Microsoft Entra Connect".