Развертывание инфраструктуры удостоверений для Microsoft 365

Ознакомьтесь ко всем нашим контентом для малого бизнеса в разделе справка и обучения для малого бизнеса.

В Microsoft 365 для предприятий хорошо спланированная и выполненная инфраструктура удостоверений прокладывает путь к более надежной безопасности, включая ограничение доступа к рабочим нагрузкам производительности и их данным только для пользователей и устройств, прошедших проверку подлинности. Безопасность удостоверений — это ключевой элемент развертывания "Никому не доверяй", в котором все попытки доступа к ресурсам как локально, так и в облаке проходят проверку подлинности и авторизацию.

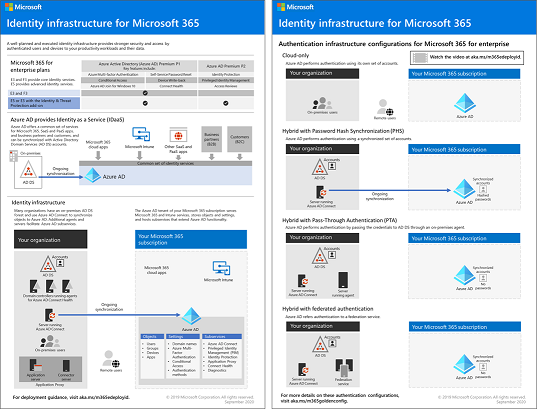

Сведения о функциях удостоверений каждого microsoft 365 для предприятий, роли Microsoft Entra ID, локальных и облачных компонентах, а также наиболее распространенных конфигурациях проверки подлинности см. на плакате Инфраструктура удостоверений.

Просмотрите этот двухстраничный плакат, чтобы быстро изучить концепции и конфигурации удостоверений для Microsoft 365 для предприятий.

Вы можете скачать этот плакат и распечатать его в формате письма, юридического или таблоида (11 x 17).

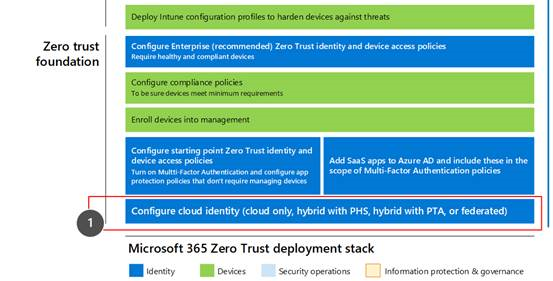

Это решение является первым шагом для создания стека развертывания Microsoft 365 "Никому не доверяй".

Дополнительные сведения см. в разделе План развертывания "Никому не доверяй" Microsoft 365.

Общие сведения о решении

Это решение выполняет развертывание инфраструктуры удостоверений для клиента Microsoft 365, чтобы предоставить сотрудникам доступ и защиту от атак на основе удостоверений.

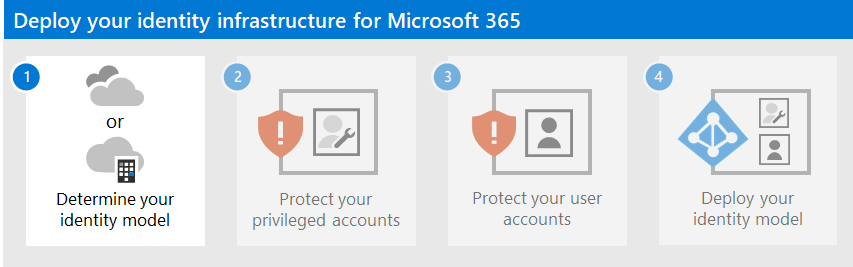

Это решение включает следующие этапы:

- Определите модель удостоверений.

- Защитите привилегированные учетные записи Microsoft 365.

- Защитите учетные записи пользователей Microsoft 365.

- Развертывание модели удостоверений.

Это решение поддерживает ключевые принципы "Никому не доверяй":

- Прямая проверка: всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных.

- Использование доступа с минимальными привилегиями: ограничьте доступ пользователей в соответствии с принципом "только в нужное время и только нужный доступ" (JIT/JEA), а также с помощью адаптивных политик на основе рисков и средств защиты данных.

- Предполагаемое нарушение: минимизируйте радиус поражения и возможность доступа к сегменту. Проверьте сквозное шифрование и используйте аналитику, чтобы получить представление о ситуации, выявить угрозы и улучшить защиту.

В отличие от обычного доступа к интрасети, который доверяет всему, что стоит за брандмауэром организации, модель "Никому не доверяй" рассматривает каждый вход и доступ так, как будто он происходит из неконтролируемой сети, будь то за брандмауэром организации или в Интернете. Модель "Никому не доверяй" требует защиты для сети, инфраструктуры, удостоверений, конечных точек, приложений и данных.

Возможности и функции Microsoft 365

Microsoft Entra ID предоставляет полный набор возможностей управления удостоверениями и безопасности для клиента Microsoft 365.

| Возможность или функция | Описание | Лицензирование |

|---|---|---|

| Многофакторная проверка подлинности (MFA) | MFA требует, чтобы пользователи предоставляли две формы проверки, например пароль пользователя и уведомление из приложения Microsoft Authenticator или телефонный звонок. Многофакторная проверка подлинности значительно снижает риск использования украденных учетных данных для доступа к вашей среде. Microsoft 365 использует службу многофакторной проверки подлинности Microsoft Entra для входа на основе MFA. | Microsoft 365 E3 или E5 |

| Условный доступ | Microsoft Entra ID оценивает условия входа пользователя и использует политики условного доступа для определения разрешенного доступа. Например, в этом руководстве показано, как создать политику условного доступа, чтобы требовать соответствия устройств для доступа к конфиденциальным данным. Это значительно снижает риск того, что хакер с собственным устройством и украденными учетными данными сможет получить доступ к конфиденциальным данным. Он также защищает конфиденциальные данные на устройствах, так как устройства должны соответствовать определенным требованиям к работоспособности и безопасности. | Microsoft 365 E3 или E5 |

| группы Microsoft Entra | Политики условного доступа, управление устройствами с Intune и даже разрешения для файлов и сайтов в организации зависят от назначения учетным записям пользователей или Microsoft Entra группам. Мы рекомендуем создать Microsoft Entra группы, соответствующие уровням защиты, которые вы реализуете. Например, члены ваших руководителей, вероятно, являются более ценными целевыми объектами для хакеров. Поэтому имеет смысл добавить учетные записи пользователей этих сотрудников в группу Microsoft Entra и назначить эту группу политикам условного доступа и другим политикам, обеспечивающим более высокий уровень защиты доступа. | Microsoft 365 E3 или E5 |

| Защита Microsoft Entra ID | Позволяет обнаруживать потенциальные уязвимости, влияющие на удостоверения организации, и настраивать политику автоматического исправления с низким, средним и высоким риском входа и риска пользователей. В этом руководстве эта оценка риска основана на применении политик условного доступа для многофакторной проверки подлинности. Это руководство также включает политику условного доступа, которая требует, чтобы пользователи меняли свой пароль при обнаружении действий с высоким риском для их учетной записи. | Microsoft 365 E5, Microsoft 365 E3 с надстройкой "Безопасность E5", лицензиями EMS E5 или Microsoft Entra ID P2 |

| Самостоятельный сброс пароля (SSPR) | Разрешите пользователям безопасно и без вмешательства службы поддержки сбрасывать пароли, проверив несколько методов проверки подлинности, которыми может управлять администратор. | Microsoft 365 E3 или E5 |

| защита паролем Microsoft Entra | Обнаруживайте и блокируйте известные ненадежные пароли и их варианты, а также дополнительные слабые термины, характерные для вашей организации. Глобальные списки запрещенных паролей по умолчанию автоматически применяются ко всем пользователям в клиенте Microsoft Entra. Дополнительные элементы можно определить в настраиваемом списке заблокированных паролей. При изменении или сбросе паролей пользователями эти списки заблокированных паролей проверяются с целью обеспечения использования надежных паролей. | Microsoft 365 E3 или E5 |

Дальнейшие действия

Чтобы развернуть модель удостоверений и инфраструктуру проверки подлинности для клиента Microsoft 365, выполните следующие действия.

- Определите модель облачной идентификации.

- Защитите привилегированные учетные записи Microsoft 365.

- Защитите учетные записи пользователей Microsoft 365.

- Разверните модель удостоверений облака: только облачная или гибридная.

Дополнительные ресурсы облачных удостоверений Майкрософт

Управление

Чтобы управлять развертыванием облачных удостоверений Майкрософт, см. следующее:

Как корпорация Майкрософт делает удостоверение для Microsoft 365

Узнайте, как ИТ-специалисты в корпорации Майкрософт управляют удостоверениями и обеспечивают безопасный доступ.

Примечание.

Этот ресурс IT Showcase доступен только на английском языке.

Как Компания Contoso выполнила идентификацию для Microsoft 365

Пример того, как вымышленная, но представительная многонациональная организация развернула инфраструктуру гибридной идентификации для облачных служб Microsoft 365, см. в разделе Удостоверение для корпорации Contoso.