Создание безопасной среды гостевого общего доступа

В этой статье рассматриваются различные варианты создания более безопасной среды совместного использования гостей в Microsoft 365. Эти примеры помогут получить представление о доступных возможностях. Эти процедуры можно использовать в различных сочетаниях для обеспечения безопасности и соответствия требованиям в организации.

В этой статье:

- Настройка многофакторной проверки подлинности для гостей.

- Настройка условий использования для гостей.

- Настройка ежеквартальных проверок гостевого доступа, чтобы периодически подтверждать необходимость предоставления гостям разрешения на доступ к группам и сайтам.

- Ограничение для гостей, с предоставлением им доступа только через Интернет с неуправляемых устройств.

- Настройка политики ожидания сеанса, чтобы обеспечить ежедневную проверку подлинности гостей.

- Создание типа конфиденциальной информации для строго конфиденциального проекта.

- Автоматическое присвоение метки конфиденциальности документам, содержащим конфиденциальную информацию.

- Автоматический запрет гостевого доступа к файлам с меткой конфиденциальности.

Для некоторых вариантов, рассмотренных в этой статье, гостям требуется учетная запись с Microsoft Entra идентификатором. Чтобы обеспечить включение гостей в каталог при совместном использовании файлов и папок с ними, используйте интеграцию SharePoint и OneDrive с Microsoft Entra предварительной версии B2B.

Обратите внимание, что в этой статье мы не обсуждаем включение параметров гостевого общего доступа. Дополнительные сведения о включении гостевого общего доступа для разных сценариев см. в статье Совместная работа с пользователями не из организации.

Настройка многофакторной проверки подлинности для гостей

Многофакторная проверка подлинности значительно снижает вероятность компрометации учетной записи. Так как гости могут использовать личные учетные записи электронной почты, которые не соответствуют политикам управления или рекомендациям, особенно важно требовать многофакторную проверку подлинности для гостей. Если имя пользователя и пароль гостя похищены, обязательная дополнительная проверка подлинности значительно снижает вероятность получения неизвестными лицами доступа к вашим сайтам и файлам.

В этом примере мы настроили многофакторную проверку подлинности для гостей с помощью политики условного доступа в Microsoft Entra id.

Настройка многофакторной проверки подлинности для гостей

- Откройте Центр администрирования Microsoft Entra.

- Разверните узел Защита, а затем выберите Условный доступ.

- На условном доступе | На странице "Обзор" выберите Создать политику.

- В поле Имя введите имя.

- Щелкните ссылку Пользователи .

- Выберите Выбрать пользователей и группы, а затем выберите поле Гостевые или внешние пользователи проверка.

- В раскрывающемся списке выберите гостевые пользователи службы совместной работы B2B и пользователи участников совместной работы B2B.

- Выберите ссылку Целевые ресурсы .

- Выберите Все облачные приложения на вкладке Включить .

- Выберите ссылку Предоставить .

- В колонке Предоставление выберите поле Требовать многофакторную проверку подлинности проверка и нажмите кнопку Выбрать.

- В разделе Включить политикувыберите Включить, а затем Создать.

Теперь гости должны зарегистрироваться в многофакторной проверке подлинности, прежде чем они смогут получить доступ к общему содержимому, сайтам или командам.

Дополнительная информация

Планирование развертывания многофакторной проверки подлинности Microsoft Entra

Настройка условий использования для гостей

В некоторых ситуациях гости могут не подписать соглашения о неразглашении или другие юридические соглашения с вашей организацией. Вы можете требовать у пользователей согласия с условиями использования перед предоставлением доступа к файлам, которыми с ними поделились. Условия использования могут отображаться при первой попытке доступа к общему файлу или сайту.

Чтобы создать условия использования, сначала нужно создать документ в Word или другом редакторе, а затем сохранить его как PDF-файл. Затем этот файл можно отправить в Microsoft Entra идентификатор.

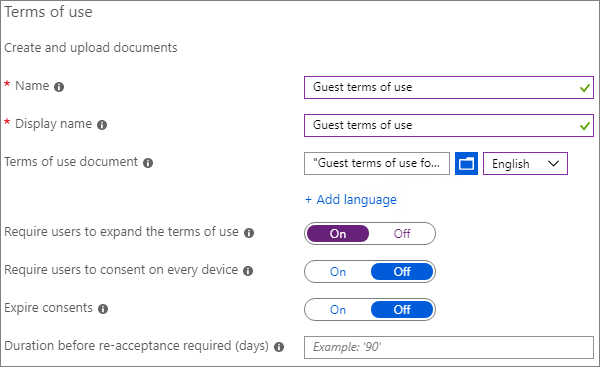

Создание Microsoft Entra условий использования

Откройте Центр администрирования Microsoft Entra.

Разверните узел Защита, а затем выберите Условный доступ.

Выберите Условия использования.

Выберите Новые условия.

Введите имя.

Чтобы перейти к документу с условиями использования, найдите созданный вами PDF-файл и выберите его.

Выберите язык для документа с условиями использования.

Введите отображаемое имя.

Установите переключатель Требовать, чтобы пользователи развернули условия использования в положение Включить.

В разделе Условный доступ в списке Принудительное применение шаблонов политик условного доступа выберите вариант Создать политику условного доступа позже.

Нажмите Создать.

После создания условий использования нужно создать политику условного доступа, отображающую условия использования для гостей.

Чтобы создать политику условного доступа

- В центре администрирования Microsoft Entra в разделе Защита выберите Условный доступ.

- На условном доступе | На странице "Обзор" выберите Создать политику.

- Введите имя в поле Имя.

- Щелкните ссылку Пользователи .

- Выберите Выбрать пользователей и группы, а затем установите флажок Гостевые или внешние пользователи проверка.

- В раскрывающемся списке выберите гостевые пользователи службы совместной работы B2B и пользователи участников совместной работы B2B.

- Выберите ссылку Целевые ресурсы .

- На вкладке Включить выберите Выбрать приложения, а затем щелкните ссылку Выбрать .

- В колонке Выбор выберите Office 365, а затем нажмите кнопку Выбрать.

- Выберите ссылку Предоставить .

- В колонке Предоставление выберите поле проверка для созданных условий использования и нажмите кнопку Выбрать.

- В разделе Включить политикувыберите Включить, а затем Создать.

Теперь, когда гость впервые пытается получить доступ к содержимому или группе или сайту в вашей организации, он должен будет принять условия использования.

Дополнительная информация

Microsoft Entra условия использования

Обзор microsoft SharePoint eSignature

Настройка проверок гостевого доступа

С помощью проверок доступа в Microsoft Entra идентификаторе можно автоматизировать периодическую проверку доступа пользователей к различным командам и группам. Требуя, в частности, проверки доступа для гостей, вы можете гарантировать, что гости не сохраняют доступ к конфиденциальной информации вашей организации дольше, чем это необходимо.

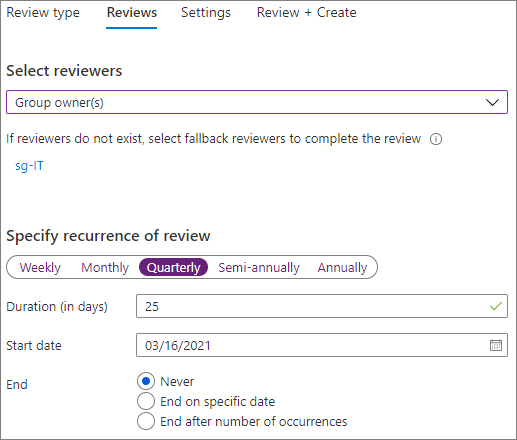

Чтобы настроить проверку доступа гостя

Откройте Центр администрирования Microsoft Entra.

Разверните узел Управление удостоверениями и выберите Проверки доступа.

Выберите New access review (Новая проверка доступа).

Выберите параметр Команды и группы.

Выберите параметр Все группы Microsoft 365 с гостевыми пользователями. Щелкните Выберите группы для исключения, если хотите исключить какие-либо группы.

Выберите параметр Только гостевые пользователи , а затем нажмите кнопку Далее: отзывы.

В разделе Выбор проверяющих выберите Владельцы группы.

Щелкните Выберите резервных проверяющих, укажите нужных резервных проверяющих и нажмите Выбрать.

Выберите длительность (в днях), чтобы проверка была открыта для комментариев.

В разделе Указание повторения проверкивыберите Ежеквартально.

Выберите дату начала и длительность.

В поле Завершить выберите Никогда, а затем выберите Далее: Параметры.

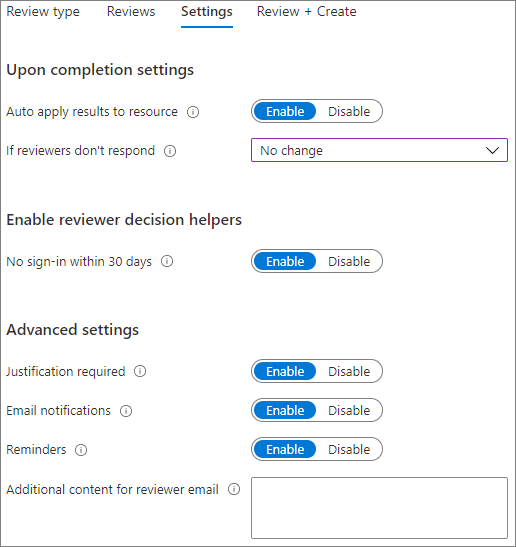

На вкладке Параметры проверьте параметры соответствия правилам своей организации.

Выберите Далее: проверка и создание.

Введите имя проверки и проверьте параметры.

Нажмите Создать.

Дополнительная информация

Управление гостевым доступом с помощью проверок доступа

Создание проверки доступа для групп и приложений в идентификаторе Microsoft Entra

Настройка веб-доступа для гостей с неуправляемыми устройствами

Если ваши гости используют устройства, которые не управляются вашей организацией или другой организацией, с которыми у вас есть отношения доверия, вы можете потребовать от них доступа к вашим командам, сайтам и файлам только с помощью веб-браузера. Это снижает вероятность того, что они могут скачать конфиденциальные файлы и оставить их на неуправляемом устройстве. Это также удобно при предоставлении общего доступа средам, использующим общие устройства.

Для Группы Microsoft 365 и Teams это делается с помощью политики условного доступа Microsoft Entra. Для SharePoint настройка производится в Центре администрирования SharePoint. (Также можно ииспользовать метки конфиденциальности, чтобы предоставить гостям доступ только для чтения.)

Чтобы ограничить доступ гостей к группам и командам только веб-доступом:

Откройте Центр администрирования Microsoft Entra.

Разверните узел Защита, а затем выберите Условный доступ.

На условном доступе | На странице "Обзор" выберите Создать политику.

Введите имя в поле Имя.

Щелкните ссылку Пользователи .

Выберите Выбрать пользователей и группы, а затем установите флажок Гостевые или внешние пользователи проверка.

В раскрывающемся списке выберите гостевые пользователи службы совместной работы B2B и пользователи участников совместной работы B2B.

Выберите ссылку Целевые ресурсы .

На вкладке Включить выберите Выбрать приложения, а затем щелкните ссылку Выбрать .

В колонке Выбор выберите Office 365 и нажмите кнопку Выбрать.

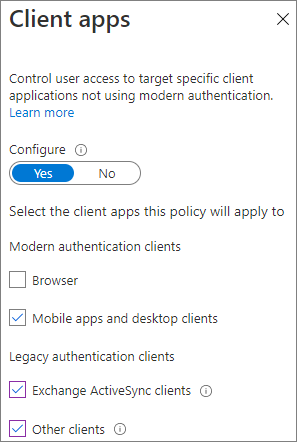

Щелкните ссылку Условия .

В колонке Условия выберите ссылку Клиентские приложения .

В колонке Клиентские приложения выберите Да для параметра Настроить, а затем выберите параметры Мобильные приложения и классические клиенты, Exchange ActiveSync клиенты и Другие клиенты. Снимите флажок Браузер.

Нажмите кнопку Готово.

Выберите ссылку Предоставить .

В колонке Предоставление выберите Требовать, чтобы устройство было помечено как соответствующее и требовать Microsoft Entra гибридного устройства.

В разделе Для нескольких элементов управления установите флажок Требовать один из выбранных элементов управления и нажмите кнопку Выбрать.

В разделе Включить политикувыберите Включить, а затем Создать.

Дополнительная информация

Неуправляемые элементы управления доступом к устройствам в SharePoint и OneDrive

Настройка времени ожидания сеанса для гостей

Обязательная регулярная проверка подлинности гостей может снизить вероятность доступа неизвестных лиц к содержимому вашей организации, если нарушена безопасность устройства гостя. Вы можете настроить политику условного доступа времени ожидания сеанса для гостей в Microsoft Entra идентификаторе.

Чтобы настроить политику времени ожидания сеанса для гостей

- Откройте Центр администрирования Microsoft Entra.

- Разверните узел Защита, а затем выберите Условный доступ.

- На условном доступе | На странице "Обзор" выберите Создать политику.

- В поле Имя введите имя.

- Щелкните ссылку Пользователи .

- Выберите Выбрать пользователей и группы, а затем установите флажок Гостевые или внешние пользователи проверка.

- В раскрывающемся списке выберите гостевые пользователи службы совместной работы B2B и пользователи участников совместной работы B2B.

- Выберите ссылку Целевые ресурсы .

- На вкладке Включить выберите Выбрать приложения, а затем щелкните ссылку Выбрать .

- В колонке Выбор выберите Office 365 и нажмите кнопку Выбрать.

- Щелкните ссылку Сеанс .

- В колонке Сеанс установите флажок Частота входа.

- Выберите 1 и Дни для периода времени, а затем нажмите кнопку Выбрать.

- В разделе Включить политикувыберите Включить, а затем Создать.

Создание типа конфиденциальной информации для строго конфиденциального проекта

Типы конфиденциальной информации — это предопределенные строки, которые можно использовать в рабочих процессах политик для принудительного обеспечения соответствия требованиям. На портале соответствия требованиям Microsoft Purview доступны более ста типов конфиденциальной информации, включая номера водительских удостоверений, номера кредитных карт, номера банковских счетов и т. д.

Вы можете создавать настраиваемые типы конфиденциальной информации для управления содержимым своей организации. В этом примере мы создадим пользовательский тип конфиденциальной информации для проекта с высокой степенью конфиденциальности. Этот тип конфиденциальной информации можно затем использовать для автоматического применения метки конфиденциальности.

Чтобы создать тип конфиденциальной информации

- В Портал соответствия требованиям Microsoft Purview в области навигации слева разверните узел Классификация данных, а затем выберите Классификаторы.

- Перейдите на вкладку Типы конфиденциальной информации .

- Выберите Создать тип конфиденциальной информации.

- В полях Имя и Описание введите Project Saturn и нажмите кнопку Далее.

- Выберите Создать шаблон.

- На панели Новый шаблон выберите Добавить основной элемент, а затем выберите Список ключевых слов.

- Введите идентификатор , например Проект Сатурн.

- В поле Без учета регистра введитеПроект Сатурн, Сатурн, а затем нажмите кнопку Готово.

- Нажмите кнопку Создать, а затем нажмите кнопку Далее.

- Выберите уровень достоверности и нажмите кнопку Далее.

- Нажмите Создать.

- Нажмите кнопку Готово.

Дополнительные сведения см. в статье Сведения о типах конфиденциальной информации.

Создание политики автоматического применения меток для присвоения меток конфиденциальности на основе типа конфиденциальной информации

Если вы используете метки конфиденциальности в организации, вы можете автоматически применить метку к файлам, содержащим определенные типы конфиденциальной информации.

Создание политики автоматического применения меток

- Откройте Центр администрирования Microsoft Purview на странице.

- В области навигации слева разверните узел Защита информации и выберите Автоматические метки.

- Выберите Создать политику автоматического маркировки.

- На странице Выберите сведения, к которым будет применена эта метка , выберите Пользовательская , а затем — Настраиваемая политика.

- Нажмите кнопку Далее.

- Введите имя и описание политики и нажмите кнопку Далее.

- На странице Назначение единиц администрирования нажмите кнопку Далее.

- На странице Выбор расположений, к которым вы хотите применить метку , выберите сайты SharePoint и при необходимости нажмите кнопку Изменить , чтобы выбрать сайты.

- Нажмите кнопку Далее.

- На странице Настройка общих или расширенных правил выберите Общие правила и нажмите кнопку Далее.

- На странице Определение правил для содержимого во всех расположениях выберите Создать правило.

- На странице Новое правило присвойте правилу имя, выберите Добавить условие, а затем выберите Содержимое содержит.

- Нажмите кнопку Добавить, выберите Типы конфиденциальной информации, выберите нужные типы конфиденциальной информации, нажмите кнопку Добавить, а затем нажмите кнопку Сохранить.

- Нажмите кнопку Далее.

- Выберите Выбрать метку, выберите метку, которую вы хотите использовать, а затем нажмите кнопку Добавить.

- Нажмите кнопку Далее.

- Оставьте политику в режиме имитации и выберите, будет ли она автоматически включаться.

- Нажмите кнопку Далее.

- Выберите Создать политику, а затем — Готово.

Если после создания политики пользователь введет в документе текст "Project Saturn", политика автоматического применения меток автоматически применит указанную метку при сканировании файла.

Дополнительные сведения об автоматическом присвоении меток см. в статье Автоматическое применение метки конфиденциальности к содержимому.

Дополнительная информация

Настройка метки конфиденциальности по умолчанию для библиотеки документов SharePoint

Создание политики DLP для запрета гостевого доступа к строго конфиденциальным файлам

Вы можете использовать защиту от потери данных (DLP) Microsoft Purview, чтобы предотвратить нежелательный гостевой доступ к конфиденциальному содержимому. Функция защиты от потери данных может действовать на основании метки конфиденциальности файла и запретить гостевой доступ.

Создание правила DLP

Откройте Центр администрирования Microsoft Purview на странице.

В области навигации слева разверните узел Защита от потери данных и выберите Политики.

Нажмите Создать политику.

Выберите Настраиваемый, а затем — Настраиваемая политика.

Нажмите кнопку Далее.

Введите имя политики и нажмите кнопку Далее.

На странице Назначение единиц администрирования нажмите кнопку Далее.

На странице Расположения для применения политики отключите все параметры, кроме сайтов SharePoint и учетных записей OneDrive, а затем нажмите кнопку Далее.

На странице Определение параметров политики нажмите кнопку Далее.

На странице Настройка расширенных правил защиты от потери данных выберите Создать правило и введите имя правила.

В разделе Условия выберите Добавить условие и выберите Содержимое предоставлено из Microsoft 365.

В раскрывающемся списке выберите людей за пределами моей организации.

В разделе Условия выберите Добавить условие, а затем — Содержимое содержит.

Нажмите кнопку Добавить, метки конфиденциальности, выберите метки, которые вы хотите использовать, и нажмите кнопку Добавить.

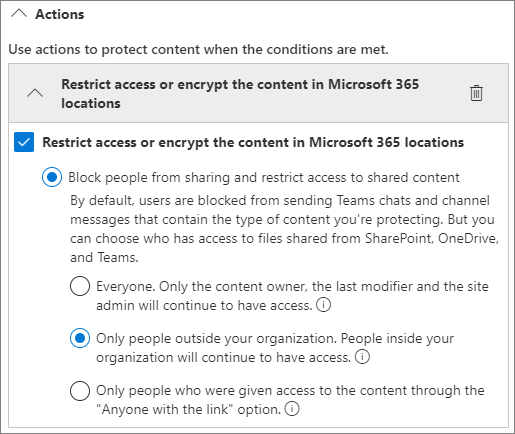

В разделе Действия выберите Добавить действие и выберите Ограничить доступ или зашифровать содержимое в расположениях Microsoft 365.

Выберите параметр Блокировать только людей за пределами организации .

Включите уведомления пользователей и установитефлажок Уведомлять пользователей в службе Office 365 с помощью подсказки политики проверка.

Нажмите кнопку Сохранить , а затем нажмите кнопку Далее.

Выберите параметры тестирования и нажмите кнопку Далее.

Выберите Отправить, а затем — Готово.

Важно отметить, что эта политика не запрещает доступ, если гость является участником сайта или команды в целом. Если вы планируете использовать строго конфиденциальные документы на сайте или в команде с гостевыми участниками, рассмотрите следующие варианты.

- Используйте частные каналы и разрешайте только членам вашей организации использовать частные каналы.

- Используйте общие каналы для совместной работы с людьми из-за пределов вашей организации, допуская в команду только сотрудников вашей организации.

Дополнительные параметры

В Microsoft 365 и Microsoft Entra id есть несколько дополнительных параметров, которые помогут защитить среду совместного использования гостей.

- Вы можете создать список доменов, для которых общий доступ разрешен или запрещен, чтобы ограничить тех, с кем пользователи могут делиться. Дополнительные сведения см. в статье Ограничение общего доступа к контенту SharePoint и OneDrive по домену и Разрешение или блокировка приглашений для пользователей B2B из определенных организаций.

- Вы можете ограничить другие Microsoft Entra клиенты, к которым могут подключаться пользователи. Дополнительные сведения см. в разделе Ограничение доступа к клиенту .

- Вы можете создать управляемую среду, в которой партнеры могут помочь в управлении гостевыми учетными записями. Сведения см. в статье Создание экстрасети B2B с управляемыми гостями.

Связанные статьи

Ограничение возможности случайного раскрытия файлов при предоставлении доступа гостям