Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описывается процесс регистрации источника базы данных Azure SQL в Microsoft Purview. Он содержит инструкции по проверке подлинности и взаимодействию с базой данных SQL.

Поддерживаемые возможности

Возможности сканирования

| Извлечение метаданных | Полная проверка | Добавочное сканирование | Сканирование с заданной областью |

|---|---|---|---|

| Да | Да | Да | Да |

При сканировании базы данных Azure SQL Microsoft Purview поддерживает извлечение технических метаданных из следующих источников:

- Сервер

- База данных

- Схемы

- Таблицы, включая столбцы

- Представления, включая столбцы

- Хранимые процедуры (с включенным извлечением происхождения)*

- Запуски хранимых процедур (с включенным извлечением происхождения)*

При настройке проверки ее можно дополнительно область после указания имени базы данных, выбрав таблицы и представления по мере необходимости.

* Проверка извлечения происхождения хранимой процедуры имеет некоторые ограничения. Дополнительные сведения см. в разделе Известные ограничения на этой странице.

Другие возможности

Сведения о классификациях, метках конфиденциальности, политиках, происхождении данных и динамическом представлении см. в списке поддерживаемых возможностей.

Известные ограничения

Для извлечения происхождения данных хранимых процедур (SP):

Проверка извлечения происхождения sp не поддерживается, если логический сервер в Azure отключает общий доступ или не разрешает Azure службам доступ к нему.

Проверка извлечения происхождения sp в настоящее время не поддерживается, если хранимые процедуры содержат запрос INSERT или DROP.

Проверка извлечения происхождения sp не поддерживается, если учетная запись Microsoft Purview отключает общий доступ.

- Проверка извлечения происхождения sp по умолчанию выполняется каждые шесть часов. Частоту изменить нельзя.

- Данные о происхождении записываются только в том случае, если выполнение хранимой процедуры передает данные из одной таблицы в другую. И это не поддерживается для временных таблиц.

- Извлечение происхождения не поддерживается для функций или триггеров.

- Из-за следующих ограничений вы можете увидеть дублирующиеся ресурсы в каталоге, если у вас есть такие сценарии, как:

- Имена объектов в ресурсах и полные имена соответствуют регистру, используемому в инструкциях хранимых процедур, которые могут не соответствовать регистру объекта в исходном источнике данных.

- Когда на представления SQL ссылаются в хранимых процедурах, они в настоящее время записываются в виде таблиц SQL.

Для отсканированных ресурсов:

При полной проверке вместо типов данных INT и NUMERIC decimal отображается в качестве типа данных для свойств ресурсов SQL. Если длина поля — MAX, оно отображается как ноль (0).

Для типа данных nchar длина столбца отображается в количестве символов.

Примечание.

Происхождение данных также поддерживается, если Azure SQL таблицы или представления используются в качестве источника или приемника в действиях Фабрика данных Azure копирования и Поток данных.

Предварительные условия

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Активная учетная запись Microsoft Purview.

Разрешения администратора источника данных и читателя данных, чтобы вы могли зарегистрировать источник и управлять им на портале управления Microsoft Purview. Дополнительные сведения см. в разделе Управление доступом на портале управления Microsoft Purview.

Регистрация источника данных

Перед сканированием важно зарегистрировать источник данных в Microsoft Purview:

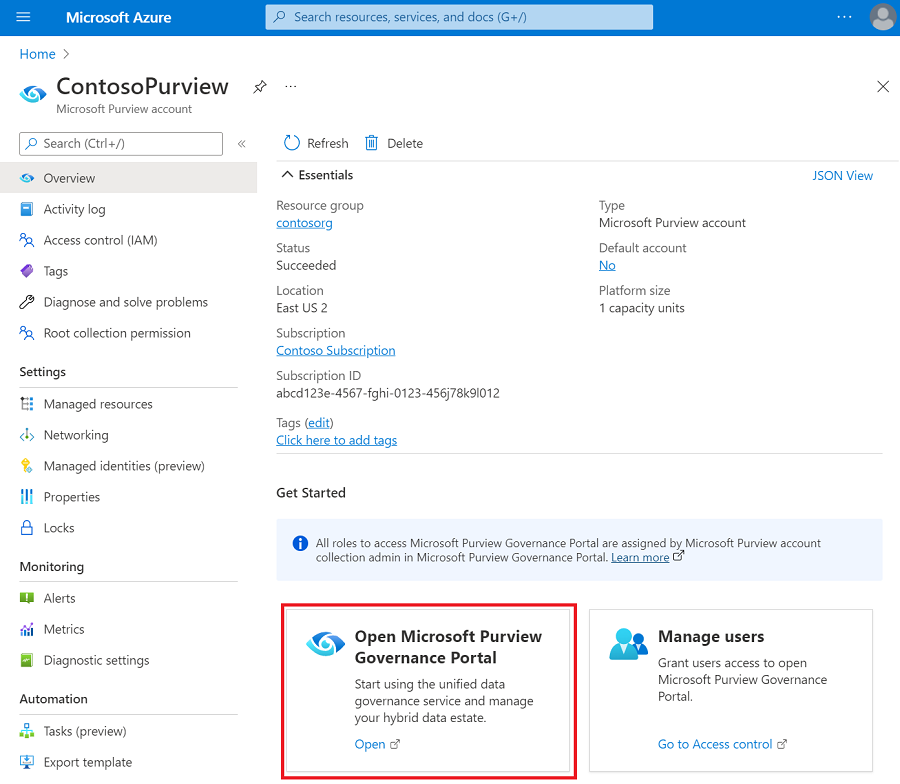

Откройте портал управления Microsoft Purview, выполнив следующие действия.

- Перейдите непосредственно к https://web.purview.azure.com учетной записи Microsoft Purview и выберите ее.

- Открытие портал Azure, поиск и выбор учетной записи Microsoft Purview. Нажмите кнопку Портал управления Microsoft Purview .

Перейдите к схеме данных.

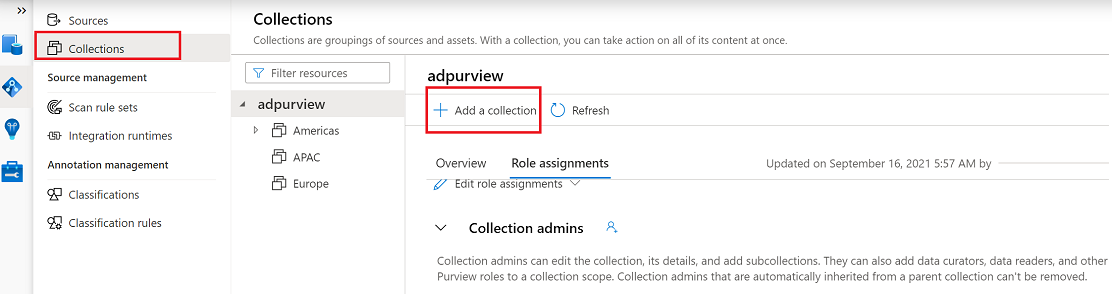

Создайте иерархию коллекций , выбрав Коллекции и выбрав Добавить коллекцию. При необходимости назначьте разрешения отдельным вложенным коллекциям.

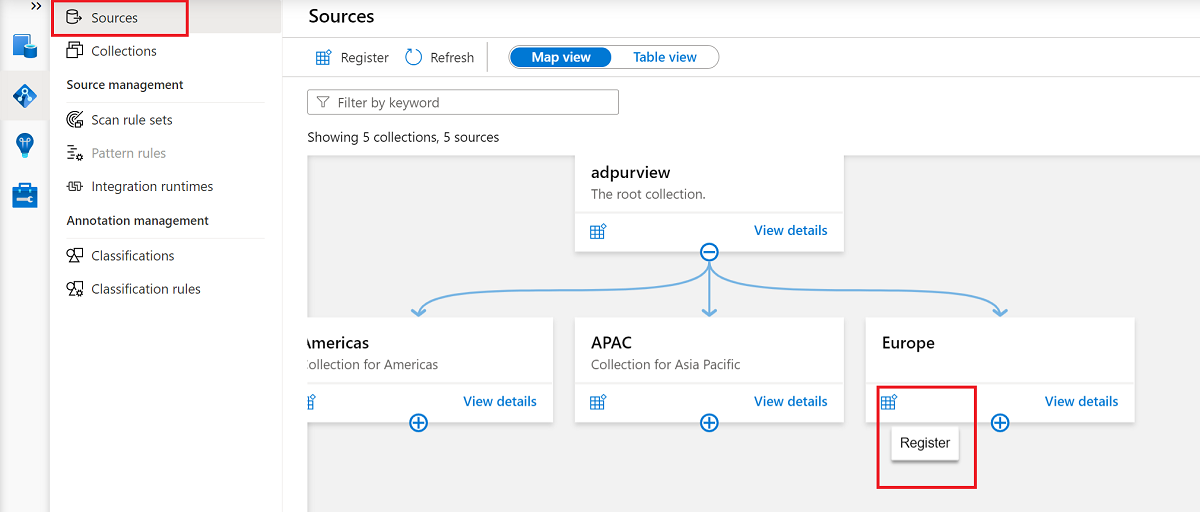

Перейдите к соответствующей коллекции в разделе Источники и щелкните значок Зарегистрировать , чтобы зарегистрировать новую базу данных SQL.

Выберите источник данных базы данных Azure SQL и нажмите кнопку Продолжить.

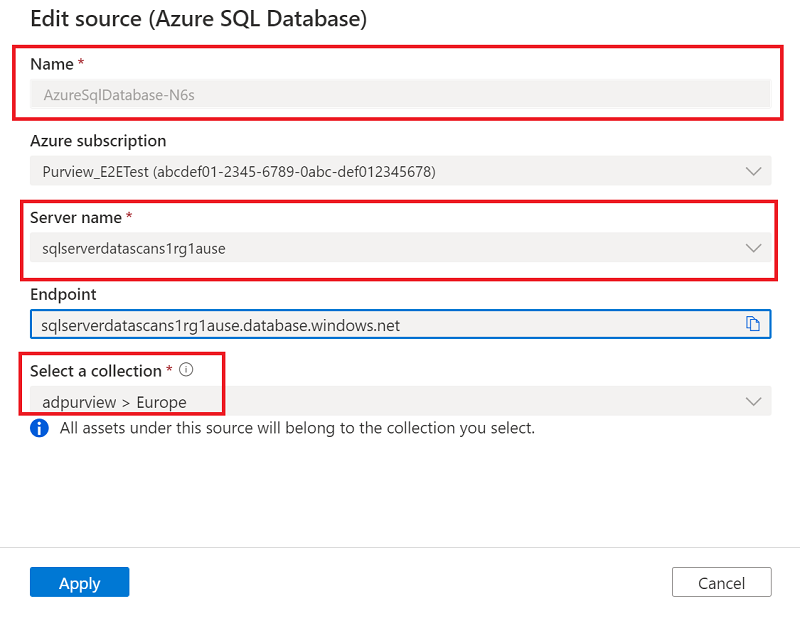

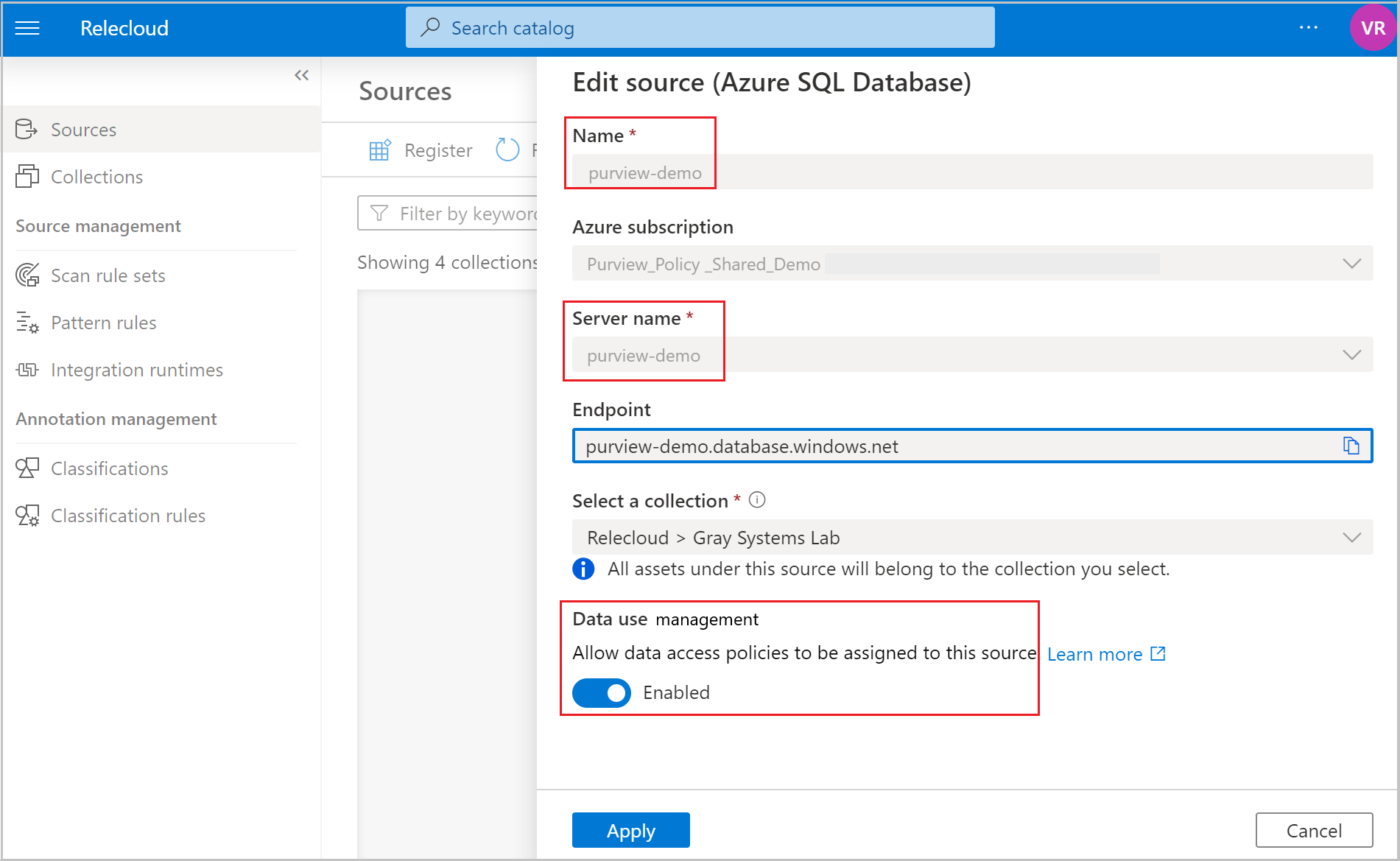

В поле Имя укажите подходящее имя для источника данных. Выберите соответствующие имена для Azure подписки, имени сервера и выберите коллекцию, а затем нажмите кнопку Применить.

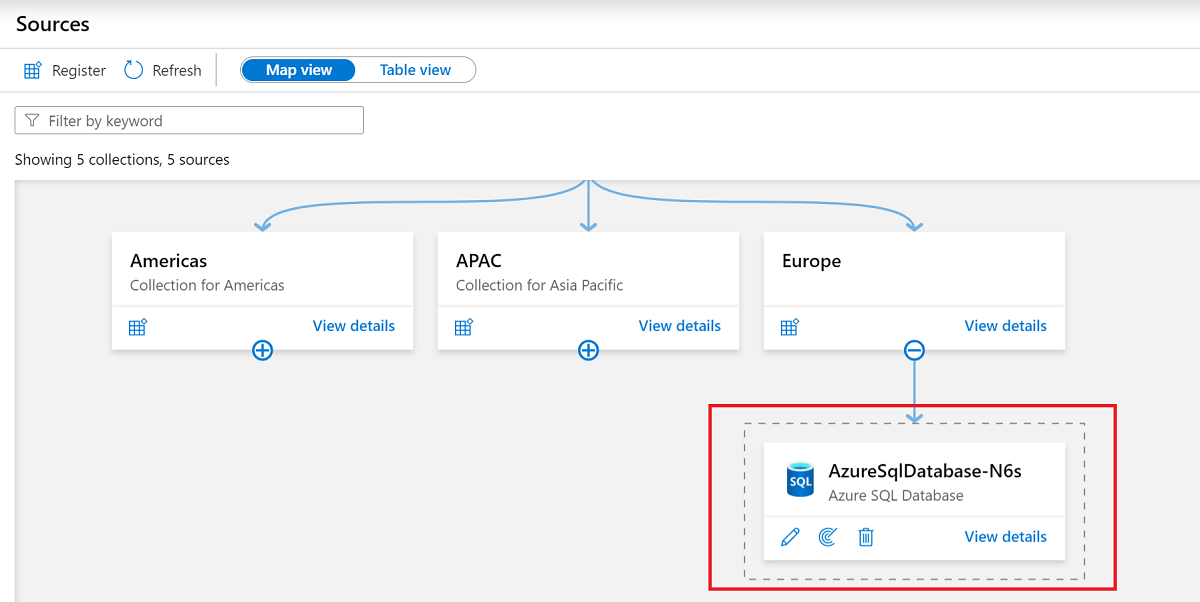

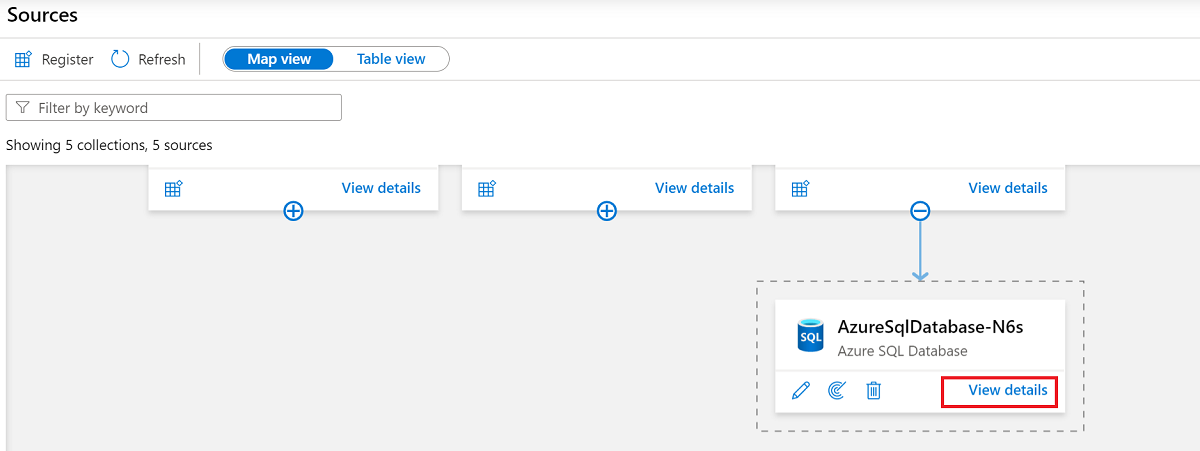

Убедитесь, что база данных SQL отображается в выбранной коллекции.

Обновление параметров брандмауэра

Если на сервере базы данных включен брандмауэр, необходимо обновить брандмауэр, чтобы разрешить доступ одним из следующих способов:

- Разрешите подключения Azure через брандмауэр. Это простой способ маршрутизации трафика через Azure сети без необходимости управлять виртуальными машинами.

- Установите локальную среду выполнения интеграции на компьютере в сети и предоставьте ей доступ через брандмауэр. Если у вас есть частная виртуальная сеть, настроенная в Azure, или настроена любая другая закрытая сеть, использование локальной среды выполнения интеграции на компьютере в этой сети позволит вам полностью управлять потоком трафика и использовать существующую сеть.

- Используйте управляемую виртуальную сеть. Настройка управляемой виртуальной сети с помощью учетной записи Microsoft Purview позволяет подключаться к Azure SQL с помощью среды выполнения интеграции Azure в закрытой сети.

Дополнительные сведения о брандмауэре см. в документации по брандмауэру базы данных Azure SQL.

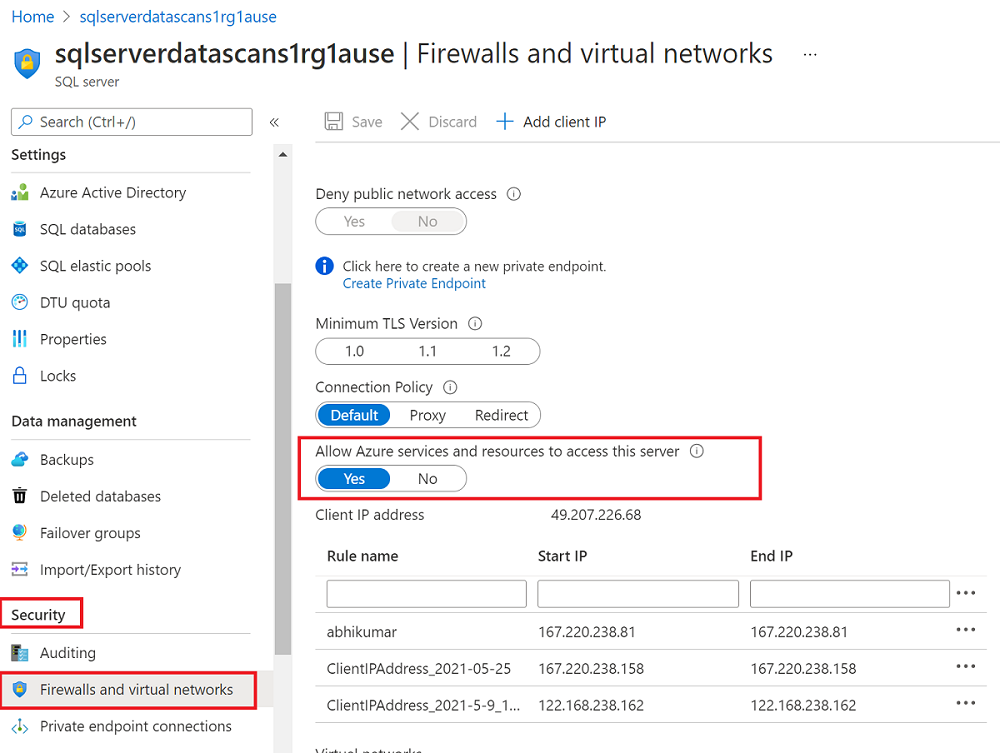

Разрешить подключения Azure

Включение Azure подключений позволяет Microsoft Purview подключаться к серверу без необходимости обновлять сам брандмауэр.

- Перейдите к учетной записи базы данных.

- На странице Обзор выберите имя сервера.

- Выберите Безопасность>сети.

- Для параметра Разрешить Azure службам и ресурсам для доступа к этому серверу выберите Да.

Дополнительные сведения о том, как разрешить подключения из Azure, см. в руководстве.

Установка локальной среды выполнения интеграции

Вы можете установить локальную среду выполнения интеграции на компьютере для подключения к ресурсу в частной сети:

- Выберите подходящую среду выполнения интеграции для вашего сценария

- Создайте и установите среду выполнения интеграции:

- Чтобы использовать локальную среду выполнения интеграции, выполнитеинструкции по созданию и настройке локальной среды выполнения интеграции.

- Чтобы использовать локальную среду выполнения интеграции, поддерживаемую Kubernetes, выполнитеинструкции по созданию и настройке среды выполнения интеграции, поддерживаемой Kubernetes.

- Проверьте сетевую конфигурацию сервера базы данных, чтобы убедиться, что для компьютера, содержащего локальную среду выполнения интеграции, доступна частная конечная точка. Добавьте IP-адрес компьютера, если у него еще нет доступа.

- Если логический сервер находится за частной конечной точкой или в виртуальной сети, можно использовать частную конечную точку приема , чтобы обеспечить сквозную сетевую изоляцию.

Настройка проверки подлинности для сканирования

Чтобы проверить источник данных, необходимо настроить метод проверки подлинности в Azure SQL Database.

Важно!

Если вы используете локальную среду выполнения интеграции для подключения к ресурсу, управляемые удостоверения, назначаемые системой и пользователем, не будут работать. Необходимо использовать проверку подлинности субъекта-службы или проверку подлинности SQL.

Microsoft Purview поддерживает следующие параметры:

Управляемое удостоверение, назначаемое системой (SAMI) (рекомендуется). Это удостоверение, связанное непосредственно с вашей учетной записью Microsoft Purview. Это позволяет выполнять проверку подлинности напрямую с помощью других Azure ресурсов без необходимости управлять переходом между пользователем или набором учетных данных.

SAMI создается при создании ресурса Microsoft Purview. SAMI управляется Azure и использует имя учетной записи Microsoft Purview. Сейчас SAMI не может использоваться с локальной средой выполнения интеграции для Azure SQL.

Дополнительные сведения см. в статье Общие сведения об управляемом удостоверении.

Назначаемое пользователем управляемое удостоверение (UAMI) (предварительная версия). Как и SAMI, UAMI — это ресурс учетных данных, который позволяет Microsoft Purview проходить проверку подлинности Microsoft Entra ID.

UAMI управляется пользователями в Azure, а не самими Azure, что обеспечивает больший контроль над безопасностью. Сейчас UAMI нельзя использовать с локальной средой выполнения интеграции для Azure SQL.

Дополнительные сведения см. в руководстве по управляемым удостоверениям, назначаемых пользователем.

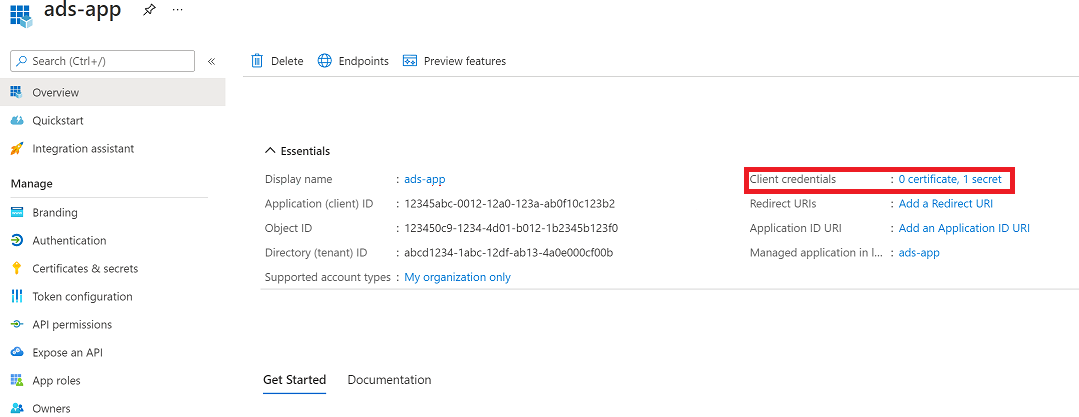

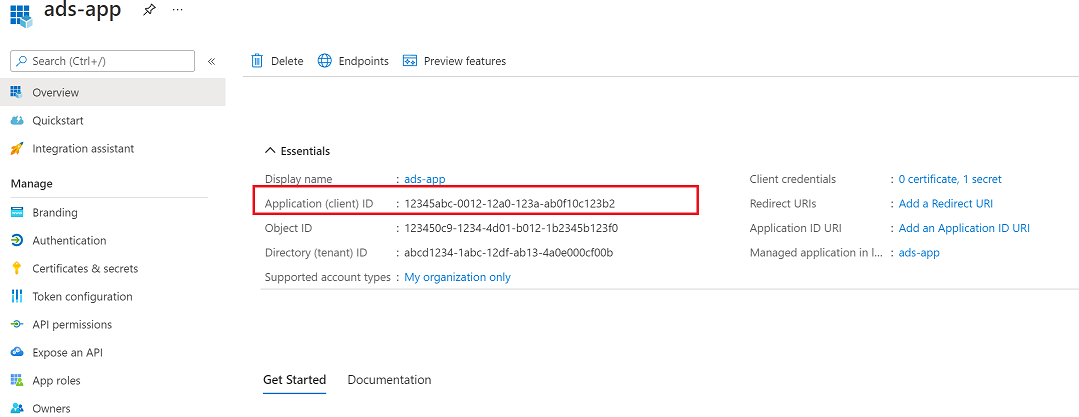

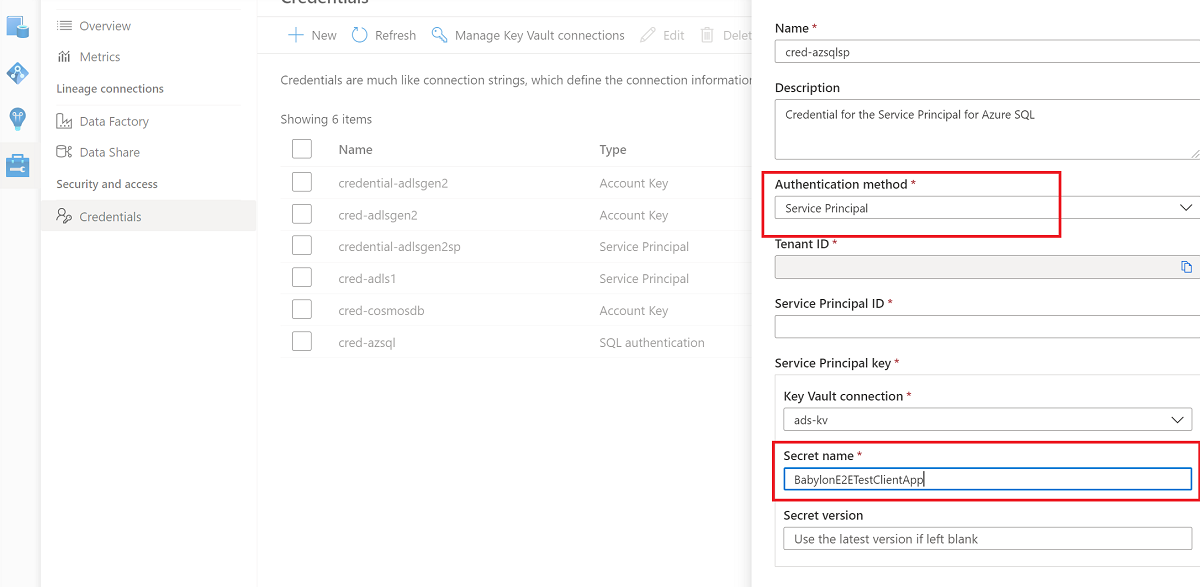

Субъект-служба. Субъект-служба — это приложение, которому могут быть назначены разрешения, как и любой другой группе или пользователю, без непосредственной связи с пользователем. Проверка подлинности для субъектов-служб имеет дату окончания срока действия, поэтому она может быть полезна для временных проектов.

Дополнительные сведения см. в документации по субъекту-службе.

Проверка подлинности SQL. Подключитесь к базе данных SQL с помощью имени пользователя и пароля. Дополнительные сведения см. в документации по проверке подлинности SQL.

Если вам нужно создать имя входа, выполните инструкции из этого руководства, чтобы запросить базу данных SQL. Используйте это руководство, чтобы создать имя входа с помощью T-SQL.

Примечание.

Обязательно выберите параметр Azure SQL База данных на странице.

Чтобы выполнить проверку подлинности в базе данных SQL, выберите выбранный метод проверки подлинности на следующих вкладках.

Примечание.

Только имя входа субъекта уровня сервера (созданное в процессе подготовки) или члены loginmanager роли базы данных в master базе данных могут создавать новые имена входа. Учетная запись Microsoft Purview сможет сканировать ресурсы примерно через 15 минут после получения разрешений.

Для доступа к сведениям, необходимым Microsoft Purview для сканирования базы данных, требуется имя входа SQL с по крайней мере

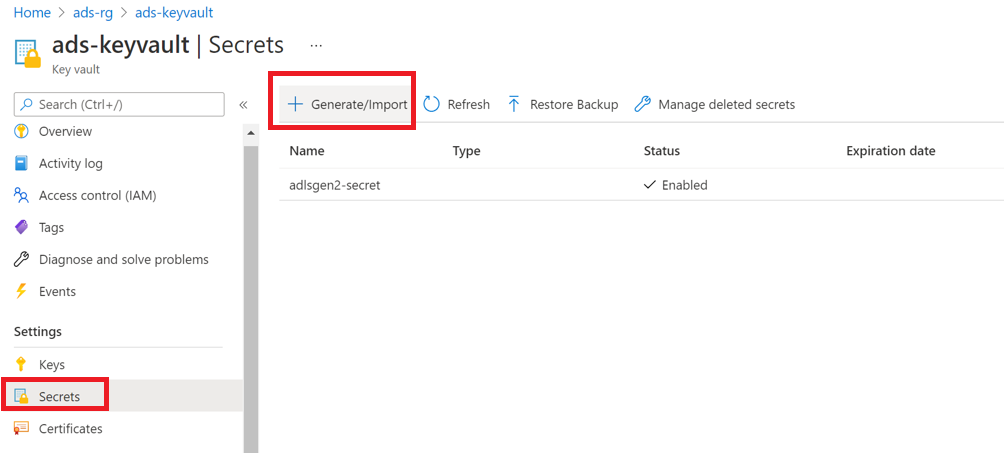

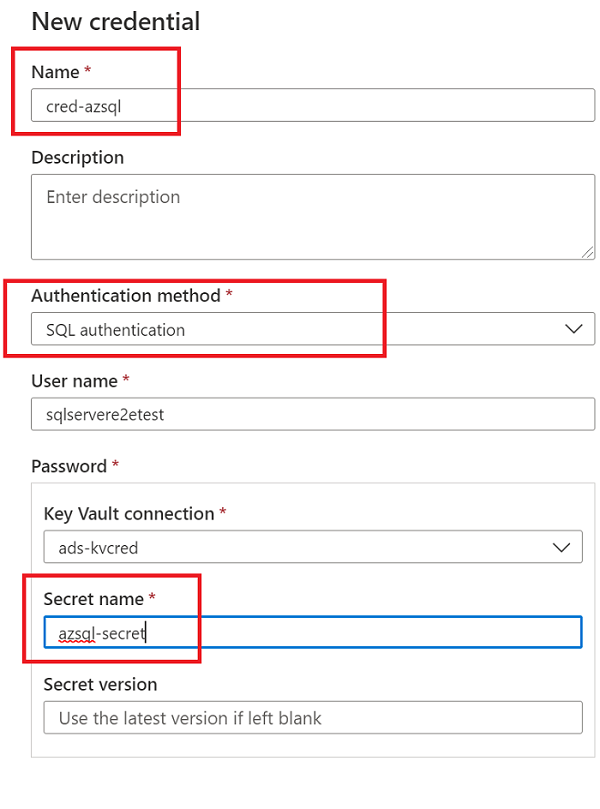

db_datareaderразрешениями. Чтобы создать имя входа для Azure SQL Database, выполните инструкции в разделе CREATE LOGIN. Сохраните имя пользователя и пароль для следующих действий.Перейдите в хранилище ключей в портал Azure.

Выберите Параметры Секреты>, а затем — + Создание и импорт.

В полях Имя и Значение используйте имя пользователя и пароль (соответственно) из базы данных SQL.

Нажмите Создать.

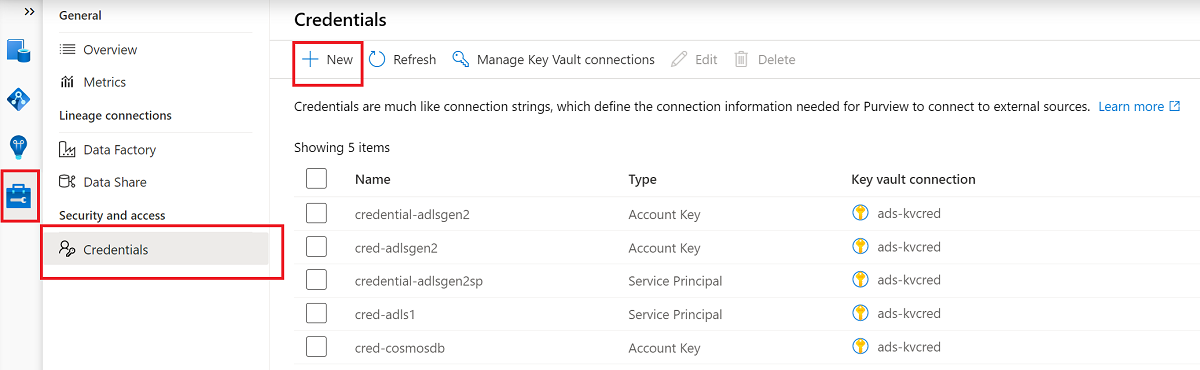

Если хранилище ключей еще не подключено к Microsoft Purview, создайте новое подключение к хранилищу ключей.

Создайте новые учетные данные с помощью ключа для настройки проверки.

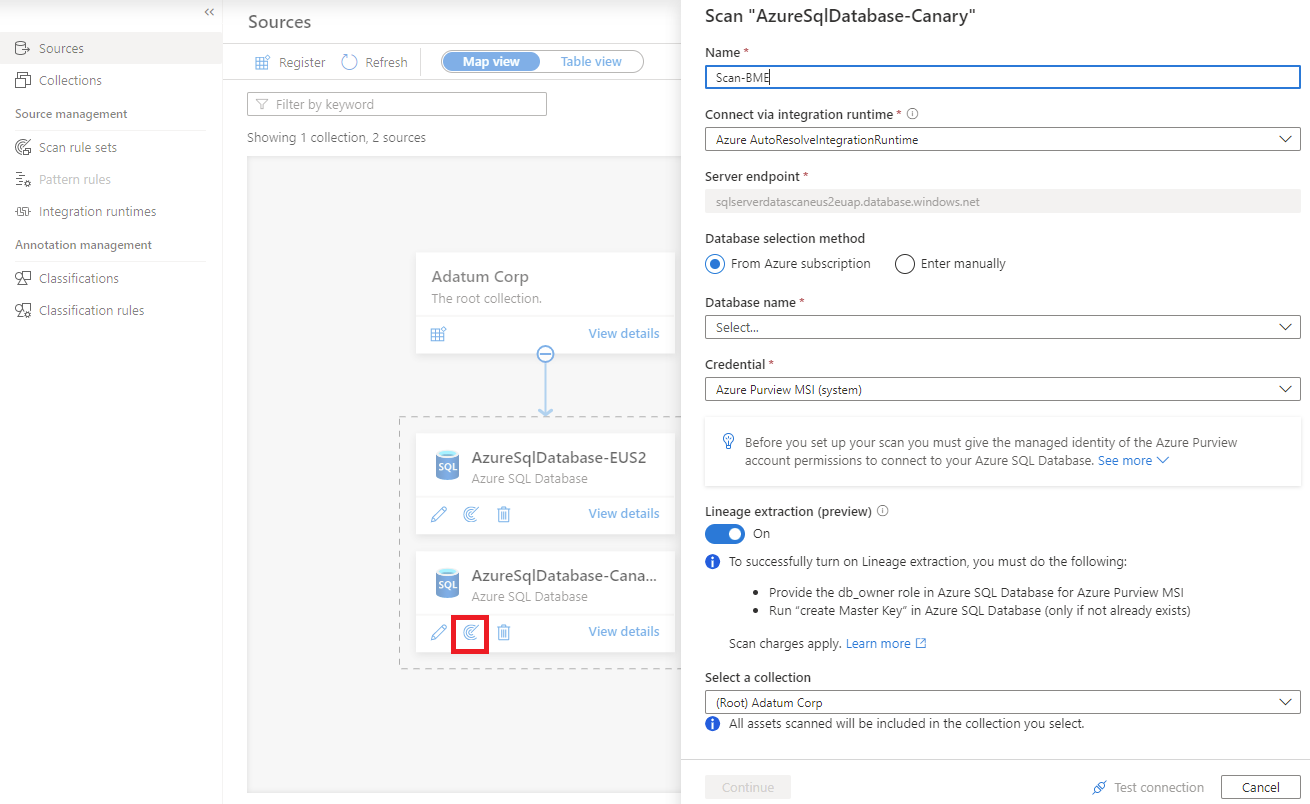

Создание сканирования

Откройте учетную запись Microsoft Purview и выберите Открыть портал управления Microsoft Purview.

Перейдите в разделИсточникикарты> данных, чтобы просмотреть иерархию коллекций.

Щелкните значок Создать сканирование в базе данных SQL, зарегистрированной ранее.

Дополнительные сведения о происхождении данных хранимых процедур в базе данных Azure SQL см. в разделе Извлечение происхождения данных (предварительная версия) этой статьи.

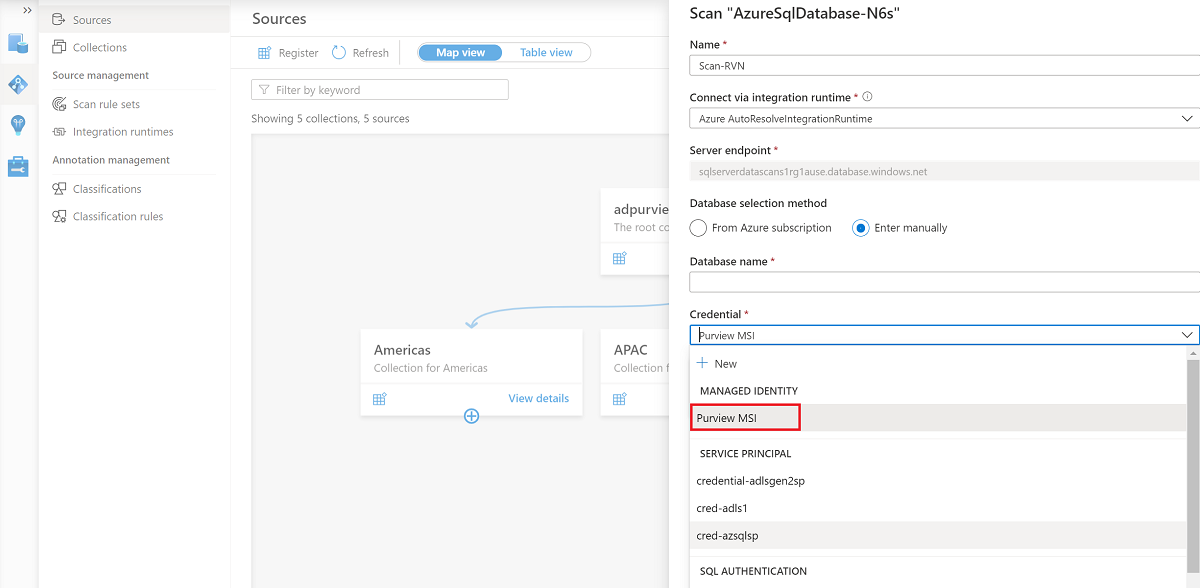

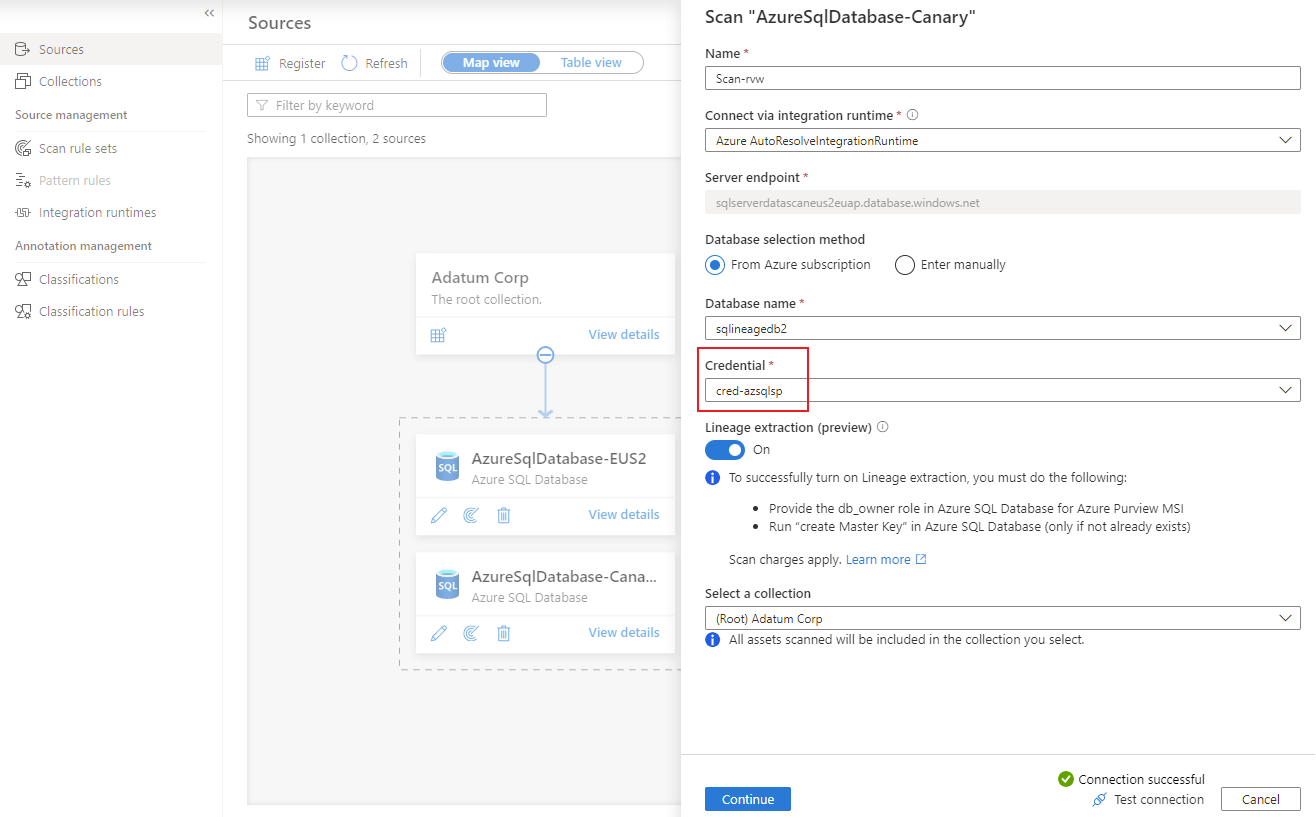

Чтобы выполнить сканирование, выберите метод проверки подлинности на следующих вкладках.

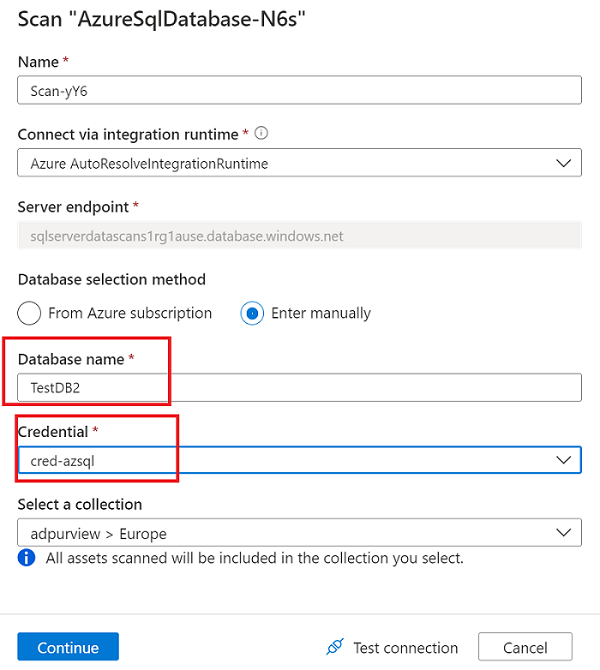

В поле Имя укажите имя проверки.

Для параметра Метод выбора базы данных выберите Ввод вручную.

В полях Имя базы данных и Учетные данные введите значения, созданные ранее.

В поле Выберите подключение выберите соответствующую коллекцию для сканирования.

Выберите Проверить подключение , чтобы проверить подключение. После успешного подключения нажмите кнопку Продолжить.

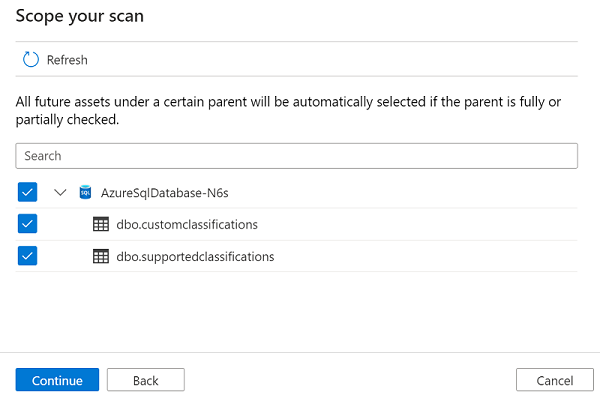

Определение области и запуск сканирования

Вы можете область сканирование для определенных объектов базы данных, выбрав соответствующие элементы в списке.

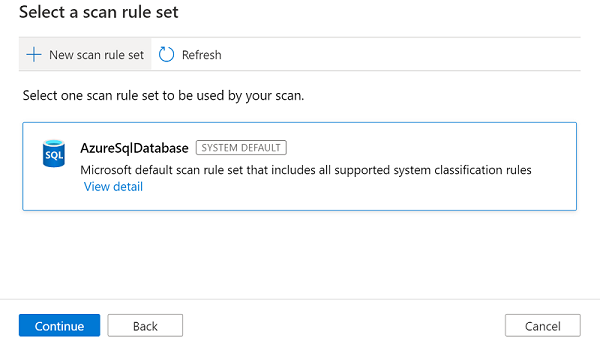

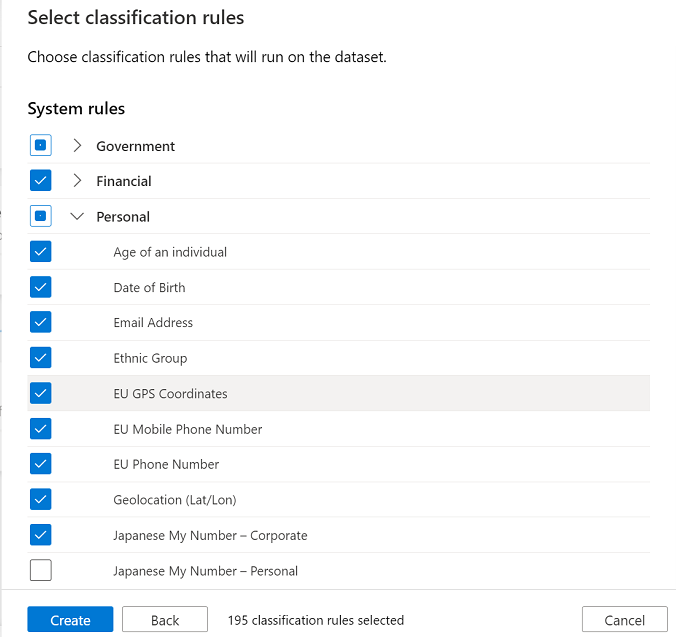

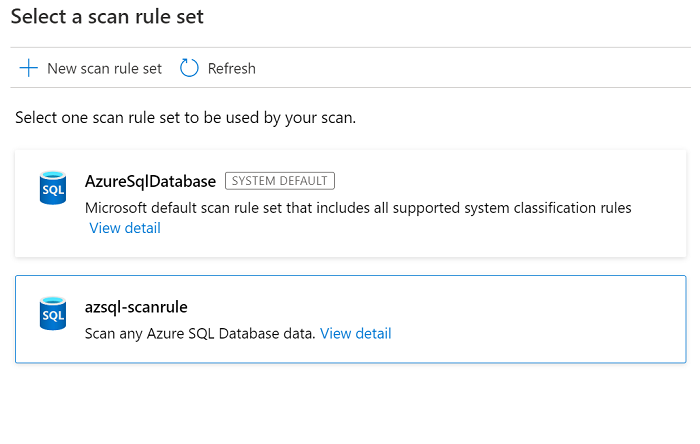

Выберите набор правил сканирования. Вы можете использовать системное значение по умолчанию, выбрать один из существующих настраиваемых наборов правил или создать новый встроенный набор правил. По завершении нажмите кнопку Продолжить .

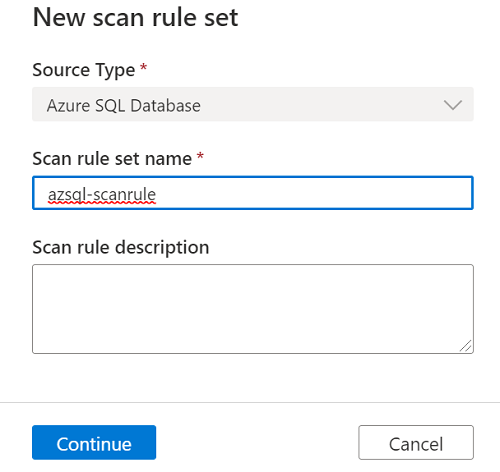

Если выбрать Новый набор правил проверки, откроется панель, в которую можно ввести тип источника, имя набора правил и описание. По завершении нажмите кнопку Продолжить .

В поле Выбор правил классификации выберите правила классификации, которые нужно включить в набор правил сканирования, а затем нажмите кнопку Создать.

Новый набор правил проверки появится в списке доступных наборов правил.

Выберите триггер сканирования. Вы можете настроить расписание или запустить проверку один раз.

Просмотрите проверку и выберите Сохранить и запустить.

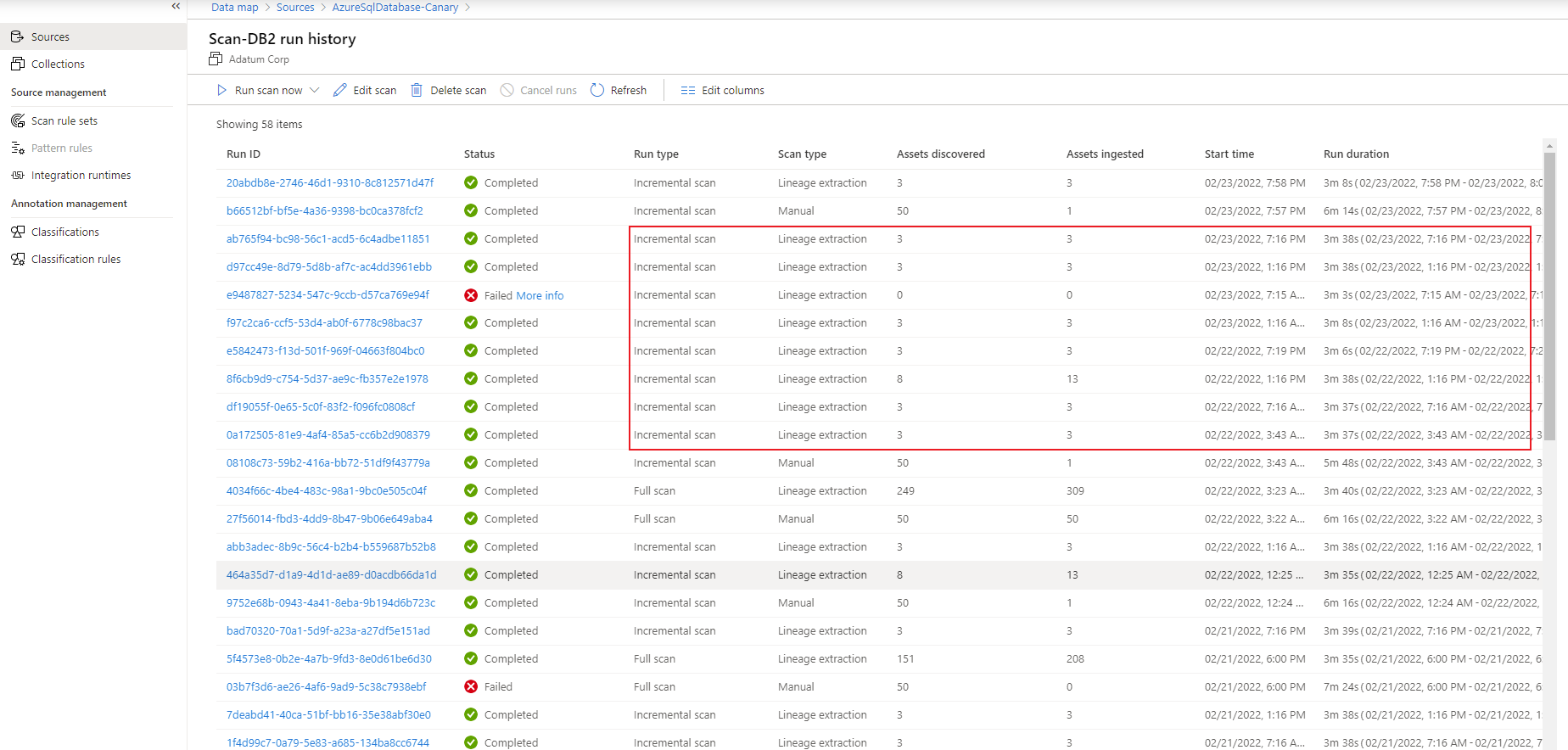

Просмотр сканирования

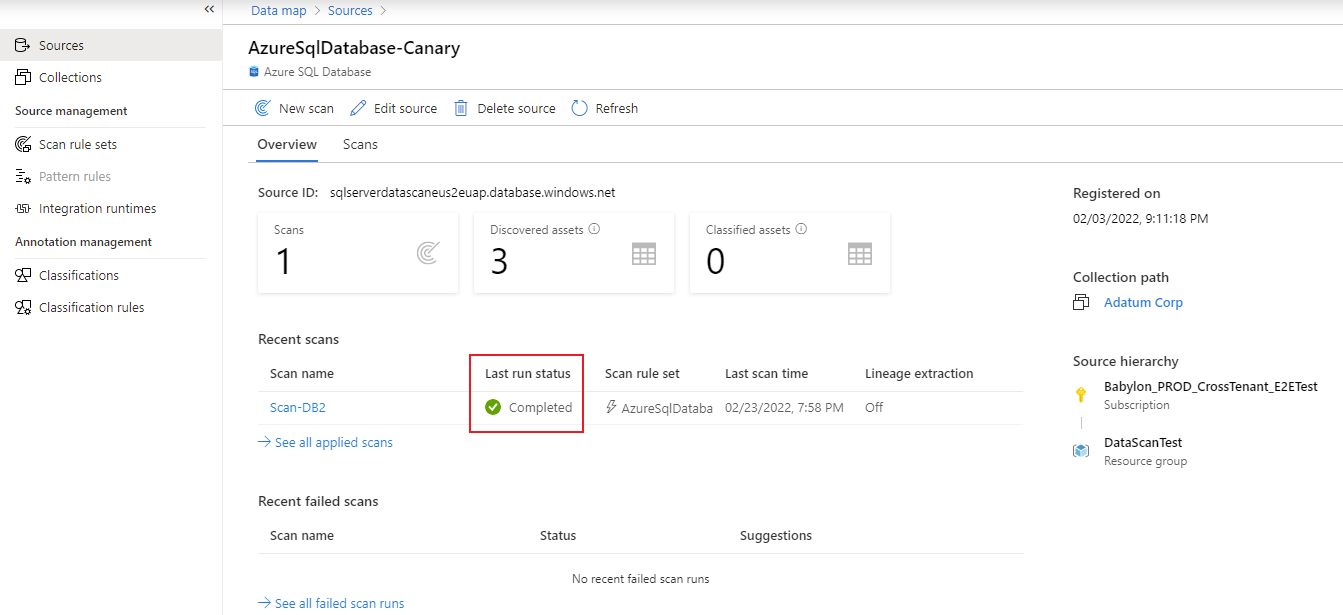

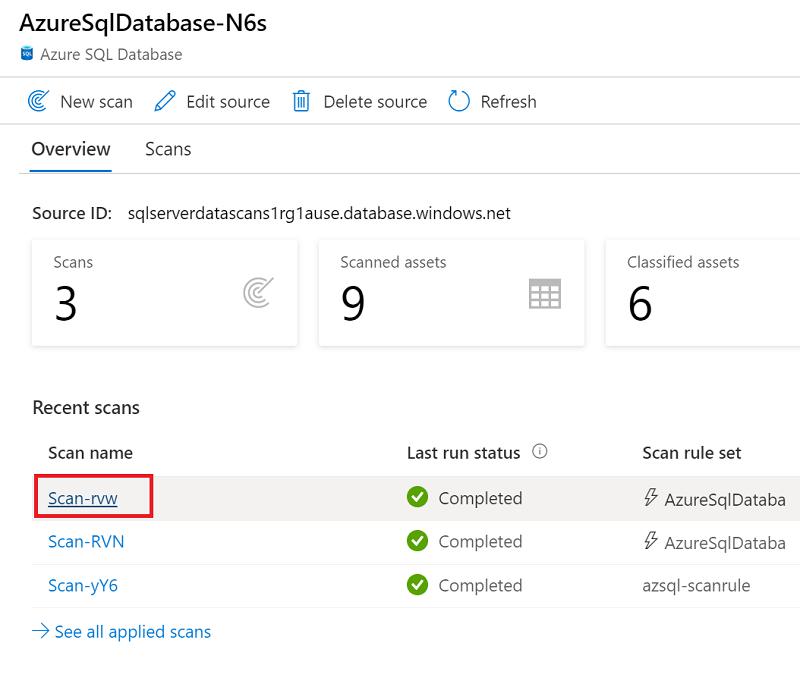

Чтобы проверка состояние сканирования, перейдите к источнику данных в коллекции и выберите Просмотреть сведения.

Сведения о проверке указывают ход проверки в разделе Состояние последнего выполнения, а также количество отсканированных и классифицированных ресурсов. Состояние последнего выполнения обновляется на Выполняется , а затем завершается после успешного выполнения всей проверки.

Управление сканированием

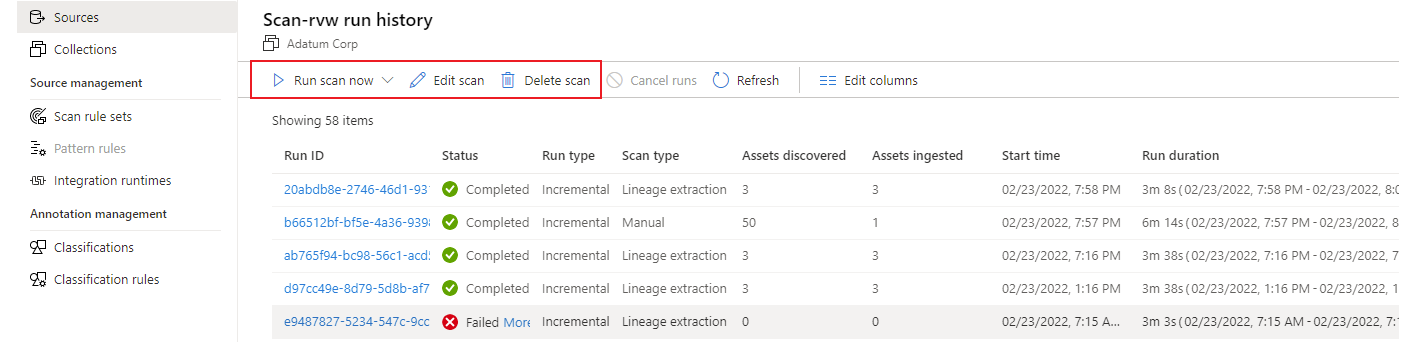

После выполнения проверки можно использовать журнал выполнения для управления:

В разделе Последние проверки выберите сканирование.

В журнале выполнения есть параметры для повторного выполнения проверки, ее редактирования или удаления.

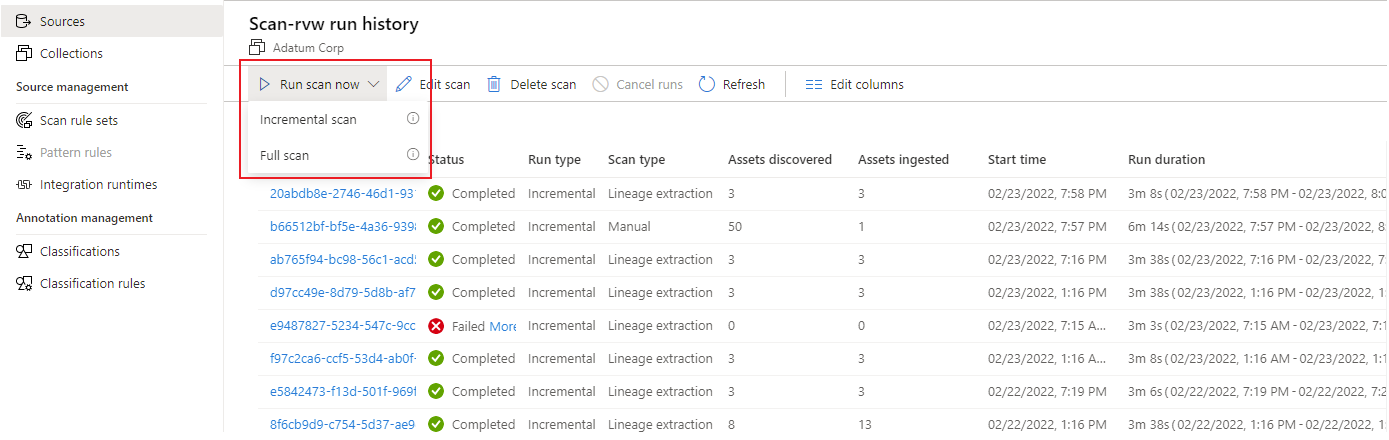

Если выбрать команду Запустить проверку сейчас , чтобы повторно запустить проверку, можно выбрать добавочную проверку или Полную проверку.

Устранение неполадок при проверке

Если у вас возникли проблемы со сканированием, воспользуйтесь следующими советами:

- Убедитесь, что выполнены все предварительные требования.

- Проверьте сеть, подтвердив брандмауэр, Azure подключения или параметры среды выполнения интеграции.

- Убедитесь, что проверка подлинности настроена правильно.

Дополнительные сведения см. в статье Устранение неполадок с подключениями в Microsoft Purview.

Настройка политик

В этом ресурсе данных поддерживаются следующие типы политик Microsoft Purview:

- Политики владельца данных — это набор инструкций политики, которые позволяют предоставлять пользователям и группам доступ к источникам данных.

- Политики самообслуживания — политика, которая позволяет пользователям запрашивать доступ к источникам данных, зарегистрированным в Microsoft Purview.

- Политики защиты — запрещает доступ к данным, помеченным метками конфиденциальности, для всех пользователей, кроме указанных политикой.

- Политики DevOps предоставляют доступ к метаданным системы базы данных в нескольких источниках. Они упрощают подготовку доступа для ИТ-операций и персонала по аудиту безопасности. Они только предоставляют доступ и не запрещают доступ.

Предварительные требования политики доступа к базе данных Azure SQL

- Создайте новый экземпляр базы данных Azure SQL или используйте существующий в одном из доступных регионов для этой функции. Вы можете следовать этому руководству, чтобы создать экземпляр базы данных Azure SQL.

Поддержка регионов

Поддерживаются все регионы Microsoft Purview .

Применение политик Microsoft Purview доступно только в следующих регионах для Azure SQL Базы данных:

Общедоступное облако:

- Восточная часть США

- Восточная часть США2

- Центрально-южная часть США

- Центрально-западная часть США

- Западная часть США3

- Центральная Канада

- Южная Бразилия

- Западная Европа

- Северная Европа

- Центральная Франция

- Южная часть Соединенного Королевства

- Северная часть Южной Африки

- Центральная Индия

- Юго-Восточная Азия

- Восточная Азия

- Восток Австралии

Национальные облака:

- USGov Вирджиния

- Северный Китай 3

Настройка экземпляра базы данных Azure SQL для политик из Microsoft Purview

Чтобы логический сервер, связанный с базой данных Azure SQL, учитывал политики Из Microsoft Purview, необходимо настроить администратора Microsoft Entra. В портал Azure перейдите к логическому серверу, на котором размещается экземпляр базы данных Azure SQL. В боковом меню выберите Microsoft Entra ID. Задайте имя администратора для любого пользователя или группы Microsoft Entra, а затем нажмите кнопку Сохранить.

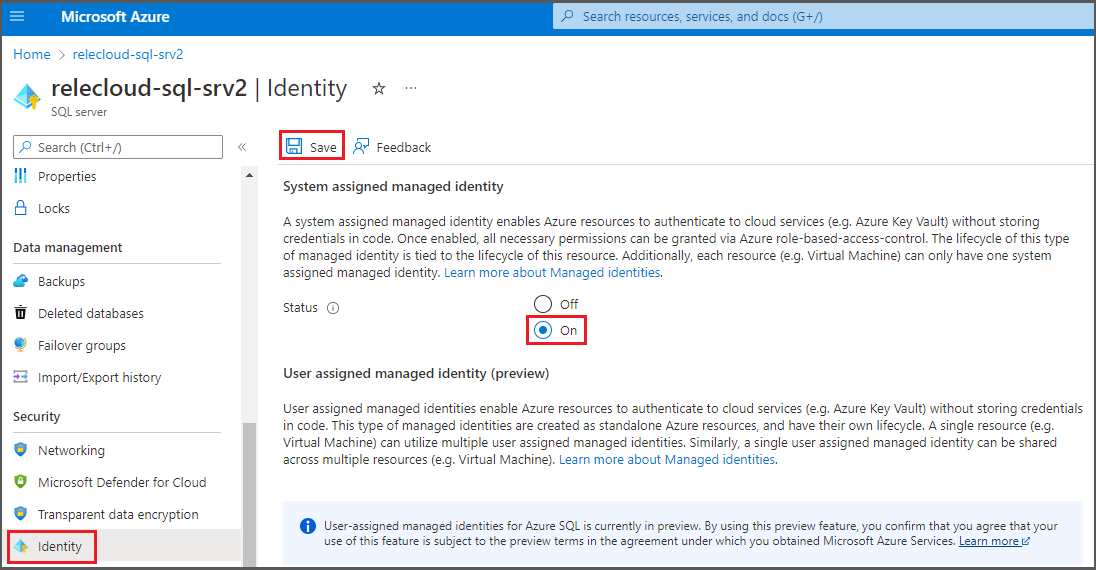

Затем в боковом меню выберите Удостоверение. В разделе Управляемое удостоверение, назначаемое системой, включите состояние в положение Вкл., а затем нажмите кнопку Сохранить.

Настройка учетной записи Microsoft Purview для политик

Регистрация источника данных в Microsoft Purview

Прежде чем можно будет создать политику в Microsoft Purview для ресурса данных, необходимо зарегистрировать этот ресурс данных в Microsoft Purview Studio. Инструкции, связанные с регистрацией ресурса данных, см. далее в этом руководстве.

Примечание.

Политики Microsoft Purview зависят от пути ARM к ресурсу данных. Если ресурс данных перемещен в новую группу ресурсов или подписку, его необходимо будет зарегистрировать, а затем снова зарегистрировать в Microsoft Purview.

Настройка разрешений для включения принудительного применения политики данных в источнике данных

После регистрации ресурса, но перед созданием политики в Microsoft Purview для этого ресурса необходимо настроить разрешения. Для включения принудительного применения политики данных требуется набор разрешений. Это относится к источникам данных, группам ресурсов или подпискам. Чтобы включить принудительное применение политики данных, необходимо иметь определенные права управления удостоверениями и доступом (IAM) в ресурсе, а также определенные привилегии Microsoft Purview:

Необходимо иметь одно из следующих сочетаний ролей IAM в пути Azure Resource Manager ресурса или любой его родительский элемент (то есть с помощью наследования разрешений IAM):

- Владелец IAM

- Участник IAM и администратор доступа пользователей IAM

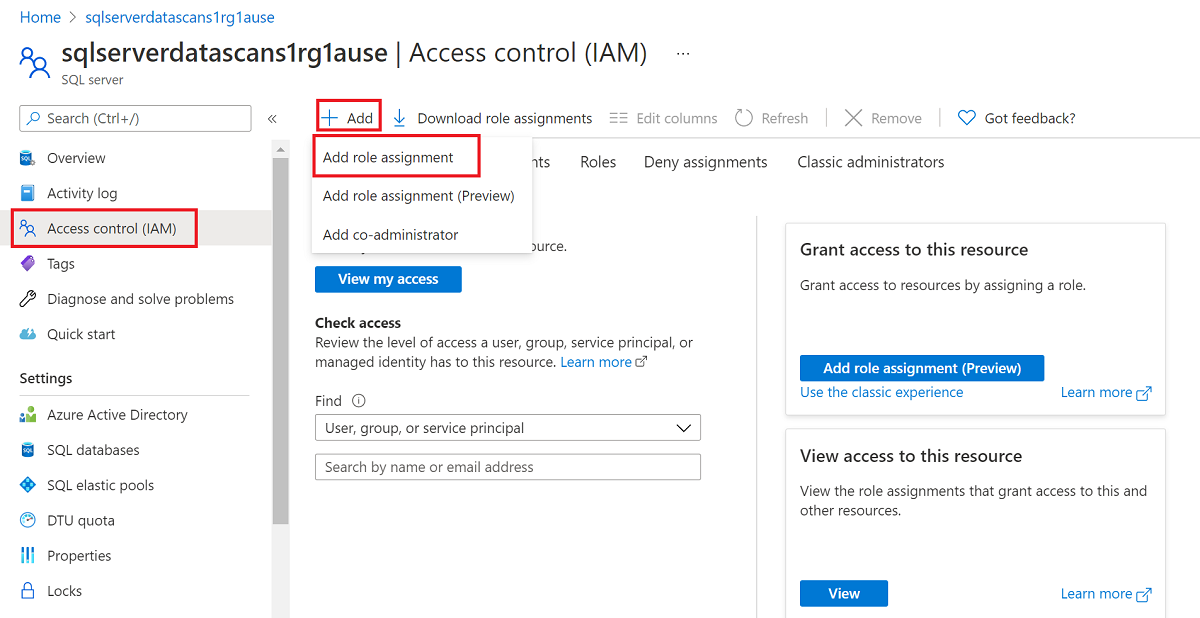

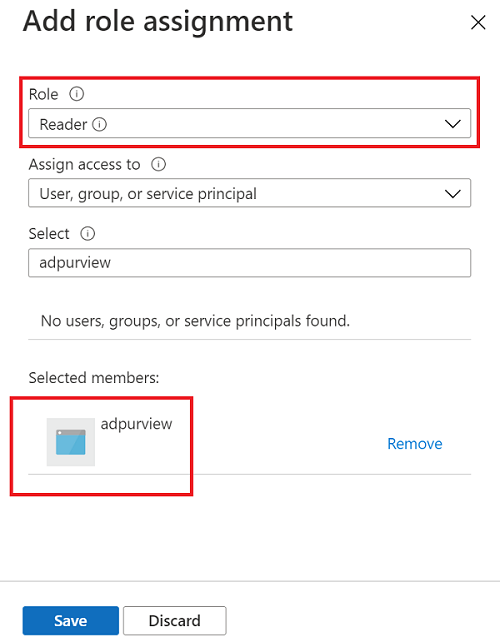

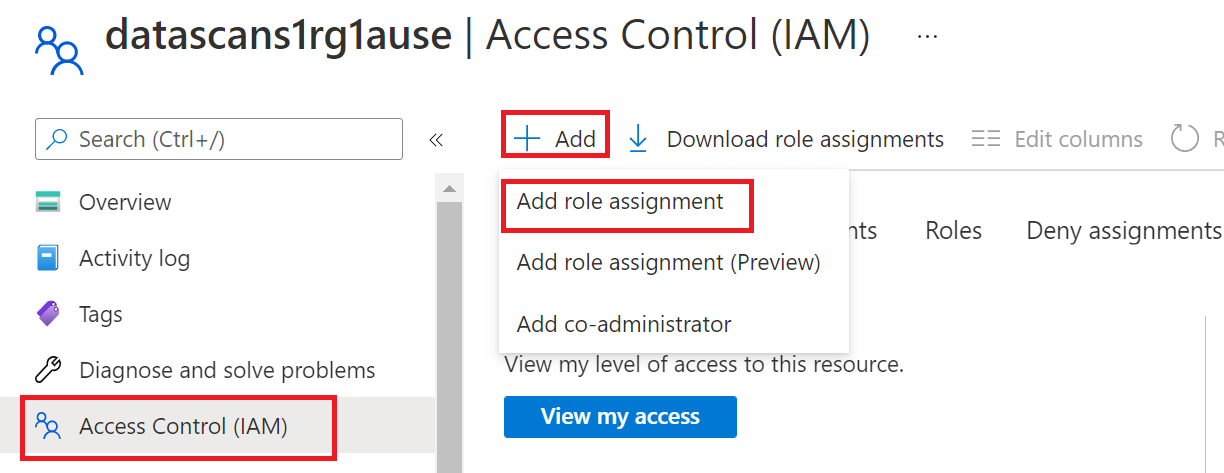

Чтобы настроить Azure разрешения на управление доступом на основе ролей (RBAC), следуйте этому руководству. На следующем снимке экрана показано, как получить доступ к разделу контроль доступа в портал Azure для ресурса данных, чтобы добавить назначение роли.

Примечание.

Роль владельца IAM для ресурса данных может быть унаследована от родительской группы ресурсов, подписки или группы управления подпиской. Проверьте, какие Microsoft Entra пользователи, группы и субъекты-службы удерживают или наследуют роль владельца IAM для ресурса.

Кроме того, вам потребуется роль администратора источника данных Microsoft Purview для коллекции или родительской коллекции (если включено наследование). Дополнительные сведения см. в руководстве по управлению назначениями ролей Microsoft Purview.

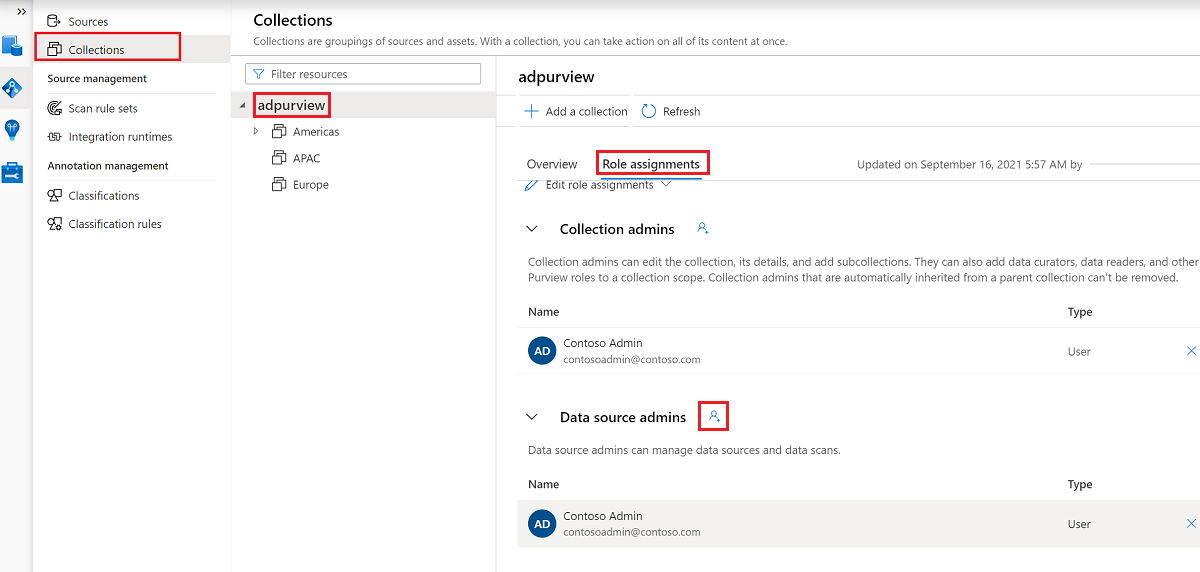

На следующем снимок экрана показано, как назначить роль администратора источника данных на корневом уровне коллекции.

Настройка разрешений Microsoft Purview для создания, обновления и удаления политик доступа

Чтобы создать, обновить или удалить политики, необходимо получить роль автора политики в Microsoft Purview на уровне корневой коллекции:

- Роль "Автор политики" может создавать, обновлять и удалять политики DevOps и владельца данных.

- Роль "Автор политики" может удалять политики самостоятельного доступа.

Дополнительные сведения об управлении назначениями ролей Microsoft Purview см. в статье Создание коллекций и управление ими в Схема данных Microsoft Purview.

Примечание.

Роль автора политики должна быть настроена на уровне корневой коллекции.

Кроме того, для упрощения поиска Microsoft Entra пользователей или групп при создании или обновлении темы политики вы можете получить разрешение читателей каталогов в Microsoft Entra ID. Это общее разрешение для пользователей в клиенте Azure. Без разрешения читателя каталога автору политики потребуется ввести полное имя пользователя или адрес электронной почты для всех субъектов, включенных в субъект политики данных.

Настройка разрешений Microsoft Purview для публикации политик владельца данных

Политики владельца данных позволяют выполнять проверки и противовесы, если вы назначаете роли автора политики Microsoft Purview и администратора источника данных разным сотрудникам в организации. Прежде чем политика владельца данных вступит в силу, второй пользователь (администратор источника данных) должен проверить ее и явно утвердить, опубликовав ее. Это не относится к DevOps или политикам самостоятельного доступа, так как публикация для них выполняется автоматически при создании или обновлении этих политик.

Чтобы опубликовать политику владельца данных, необходимо получить роль администратора источника данных в Microsoft Purview на уровне корневой коллекции.

Дополнительные сведения об управлении назначениями ролей Microsoft Purview см. в статье Создание коллекций и управление ими в Схема данных Microsoft Purview.

Примечание.

Чтобы опубликовать политики владельца данных, роль администратора источника данных должна быть настроена на уровне корневой коллекции.

Делегирование ответственности за подготовку доступа ролям в Microsoft Purview

После включения для ресурса принудительного применения политики данных любой пользователь Microsoft Purview с ролью автора политики на корневом уровне коллекции может подготовить доступ к источнику данных из Microsoft Purview.

Примечание.

Любой администратор корневой коллекции Microsoft Purview может назначать новых пользователей ролям авторов корневой политики . Любой администратор коллекции может назначить новых пользователей роли администратора источника данных в коллекции. Сведите к минимуму и тщательно изучите пользователей, у которых есть роли администратора коллекции Microsoft Purview, администратора источника данных или автора политики .

Если учетная запись Microsoft Purview с опубликованными политиками удалена, такие политики перестают применяться в течение определенного времени, зависящее от конкретного источника данных. Это изменение может повлиять как на безопасность, так и на доступность доступа к данным. Роли "Участник" и "Владелец" в IAM могут удалять учетные записи Microsoft Purview. Эти разрешения можно проверка, перейдя в раздел Управление доступом (IAM) учетной записи Microsoft Purview и выбрав Назначения ролей. Вы также можете использовать блокировку, чтобы предотвратить удаление учетной записи Microsoft Purview с помощью Resource Manager блокировки.

Регистрация источника данных и включение принудительного применения политики данных

Перед созданием политик доступа ресурс базы данных Azure SQL необходимо зарегистрировать в Microsoft Purview. Чтобы зарегистрировать ресурсы, следуйте инструкциям в разделах "Предварительные требования" и "Регистрация источника данных" статьи Включение принудительного применения политики данных в источниках Microsoft Purview.

После регистрации источника данных необходимо включить принудительное применение политики данных. Это необходимое условие, прежде чем можно будет создавать политики в источнике данных. Принудительное применение политики данных может повлиять на безопасность данных, так как оно делегирует определенным ролям Microsoft Purview, которые управляют доступом к источникам данных. Ознакомьтесь с рекомендациями по обеспечению безопасности, приведенными в статье Включение применения политики данных в источниках Microsoft Purview.

Если для источника данных для параметра Принудительное применение политики данныхзадано значение Включено, он будет выглядеть следующим образом:

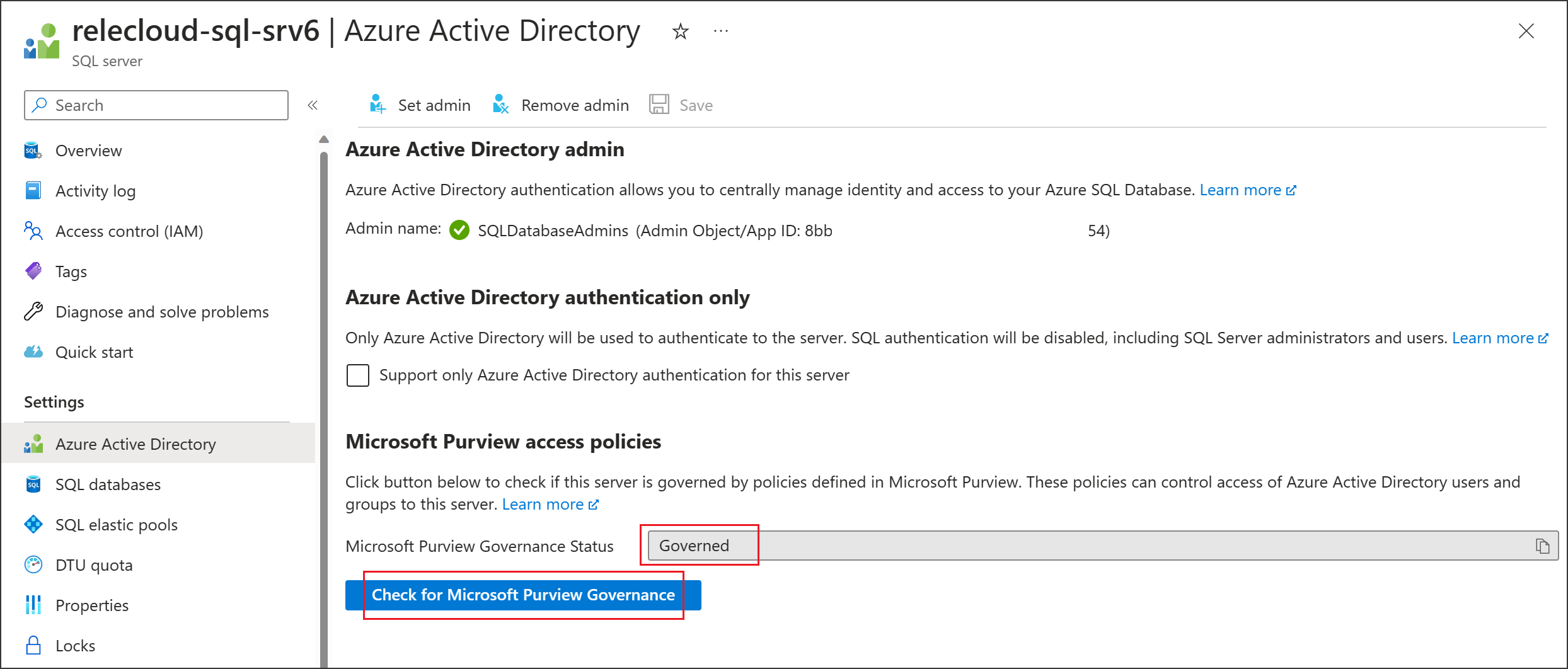

Вернитесь к портал Azure базы данных Azure SQL, чтобы убедиться, что она теперь регулируется Microsoft Purview:

Войдите в портал Azure по этой ссылке.

Выберите сервер Azure SQL, который требуется настроить.

Перейдите к Microsoft Entra ID на левой панели.

Прокрутите вниз до раздела Политики доступа Microsoft Purview.

Нажмите кнопку Проверить наличие системы управления Microsoft Purview. Подождите, пока запрос будет обработан, что может занять несколько минут.

Убедитесь, что в поле Состояние управления Microsoft Purview отображается значение Управляемые. Обратите внимание, что после включения принудительного применения политики данных в Microsoft Purview для отображения правильного состояния может потребоваться несколько минут.

Примечание.

Если вы отключите принудительное применение политики данных для этого источника данных Azure SQL базы данных в Microsoft Purview, выберите Проверить, нет ли microsoft Purview Governance Status to the Microsoft Purview Governance Status to Not Управляемый. Этот шаг необходимо выполнить для затронутого источника данных при каждом изменении состояния применения политики данных для существующей или новой политики доступа в Microsoft Purview. Прежде чем включить принудительное применение политики данных для источника данных в другой учетной записи Microsoft Purview, убедитесь, что состояние управления Purview отображается как Неуправляемый. Затем повторите описанные выше действия с новой учетной записью Microsoft Purview.

Создать политику доступа

Чтобы создать политику доступа для базы данных Azure SQL, выполните следующие руководства.

- Подготовка доступа к сведениям о работоспособности, производительности и аудите системы в базе данных Azure SQL. Используйте это руководство, чтобы применить политику DevOps к отдельной базе данных SQL.

- Подготовка доступа на чтение и изменение в отдельной базе данных Azure SQL. Используйте это руководство для подготовки доступа к одной учетной записи базы данных SQL в подписке.

- Политики самостоятельного доступа для базы данных Azure SQL. Используйте это руководство, чтобы разрешить потребителям данных запрашивать доступ к ресурсам данных с помощью рабочего процесса самообслуживания.

Чтобы создать политики, охватывающие все источники данных в группе ресурсов или Azure подписке, см. статью Обнаружение нескольких источников Azure в Microsoft Purview и управление ими.

Политика защиты

Политики управления доступом (политики защиты) позволяют организациям автоматически защищать конфиденциальные данные в разных источниках данных. Microsoft Purview уже сканирует ресурсы данных и определяет элементы конфиденциальных данных, и эта функция позволяет автоматически ограничивать доступ к этим данным с помощью меток конфиденциальности из Защита информации Microsoft Purview. Узнайте, как создать политику защиты.

Извлечение происхождения (предварительная версия)

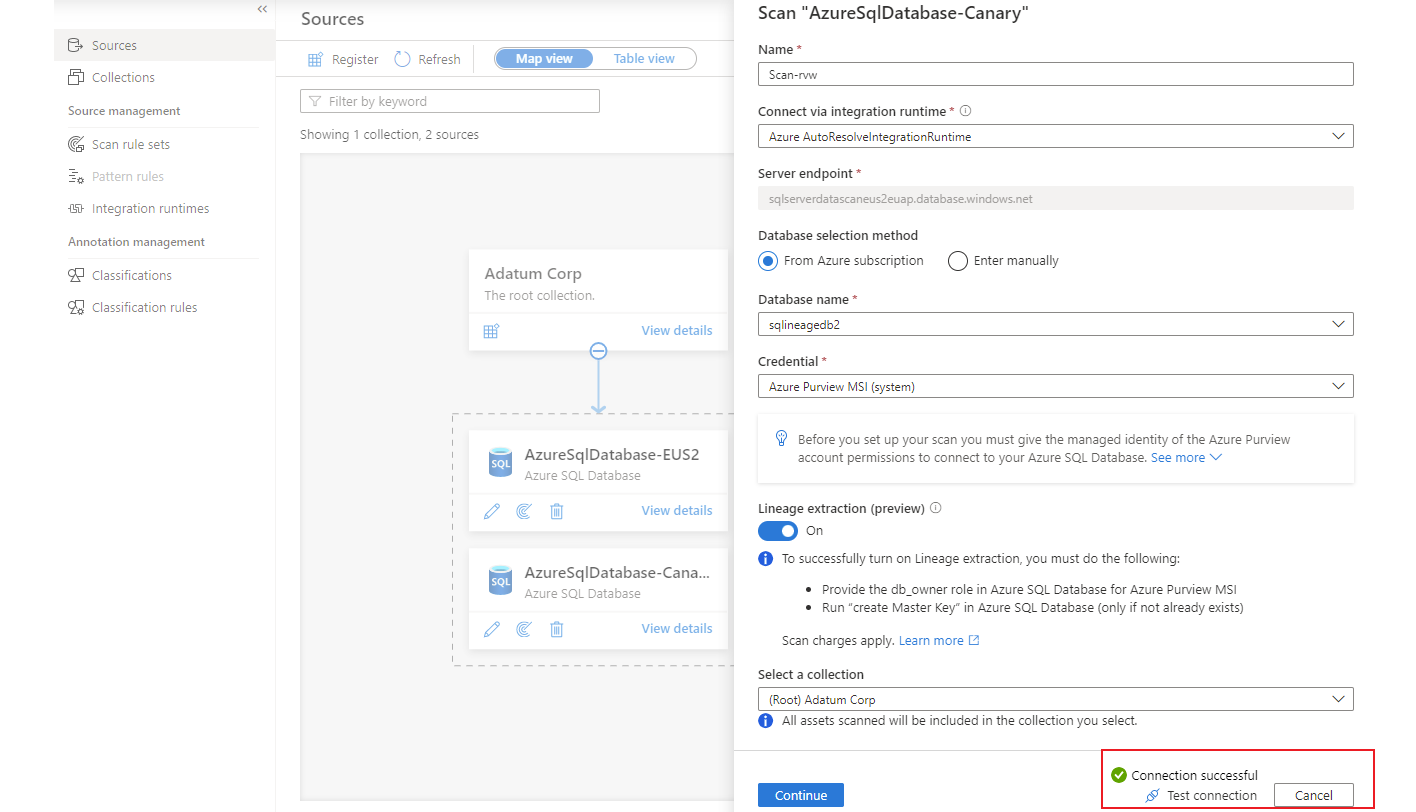

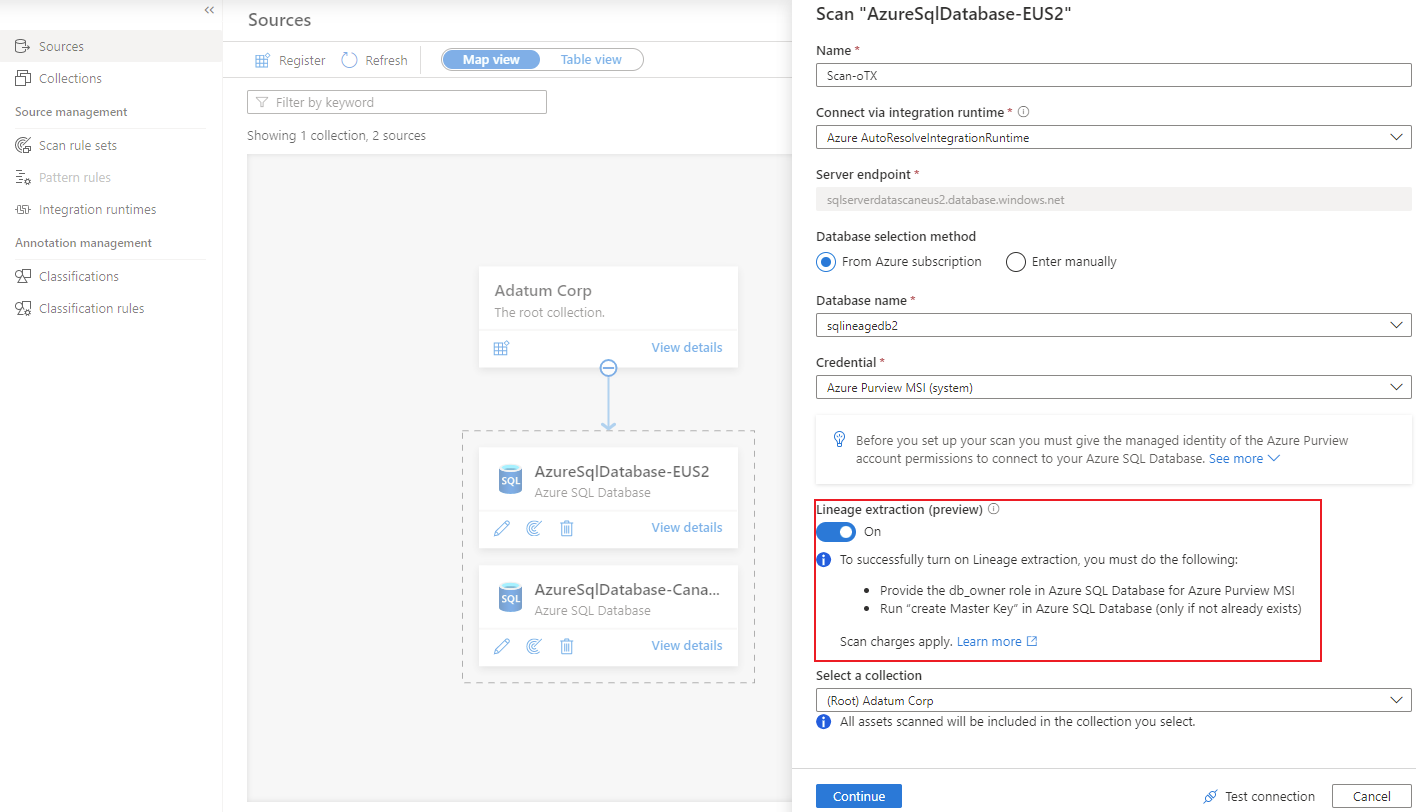

Microsoft Purview поддерживает происхождение данных для представлений и хранимых процедур из базы данных Azure SQL. Хотя происхождение данных для представлений поддерживается в рамках сканирования, при настройке проверки необходимо включить переключатель Извлечение происхождения данных, чтобы извлечь данные из хранимой процедуры.

Примечание.

Происхождение данных не поддерживается с помощью локальной среды выполнения интеграции или управляемой среды выполнения виртуальной сети и частной конечной точки Azure SQL. Необходимо включить Azure службы для доступа к серверу в параметрах сети для базы данных Azure SQL, а учетная запись Microsoft Purview должна разрешить общий доступ. Дополнительные сведения об известных ограничениях при сканировании извлечения происхождения.

Происхождение данных для представлений базы данных SQL

Сканирование метаданных базы данных SQL включает извлечение происхождения для представлений. Только новые проверки включают извлечение происхождения представлений. Происхождение извлекается на всех уровнях сканирования (L1/L2/L3). В случае добавочного сканирования, какие бы метаданные не сканировались в рамках добавочного сканирования, будет извлечена соответствующая статическая происхождение для таблиц и представлений.

Предварительные требования для настройки сканирования с извлечением происхождения в sp

Выполните действия, описанные в разделе Настройка проверки подлинности для проверки этой статьи, чтобы разрешить Microsoft Purview сканировать базу данных SQL.

Войдите в базу данных Azure SQL с помощью учетной записи Microsoft Entra и назначьте

db_ownerразрешения управляемому удостоверению Microsoft Purview.Примечание.

Разрешения "db_owner" необходимы, так как происхождение происхождения основано на сеансах XEvent. Таким образом, Microsoft Purview требуется разрешение на управление сеансами XEvent в SQL.

Используйте следующий пример синтаксиса SQL, чтобы создать пользователя и предоставить разрешение. Замените

<purview-account>именем учетной записи.Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GOВыполните следующую команду в базе данных SQL, чтобы создать ключ master:

Create master key GoУбедитесь, что параметр Разрешить Azure службам и ресурсам доступ к этому серверу включен в сети или брандмауэре для ресурса Azure SQL.

Создание сканирования с включенным извлечением происхождения

На панели настройки проверки включите переключатель Включить извлечение происхождения .

Выберите метод проверки подлинности, выполнив действия, описанные в разделе Создание сканирования этой статьи.

После успешной настройки проверки новый тип сканирования с именем Извлечение происхождения будет выполнять добавочное сканирование каждые шесть часов для извлечения происхождения данных из базы данных Azure SQL. Происхождение извлекается на основе выполнения хранимой процедуры в базе данных SQL.

Поиск ресурсов базы данных Azure SQL и просмотр происхождения данных среды выполнения

Вы можете просмотреть Единый каталог или выполнить поиск в Единый каталог, чтобы просмотреть сведения об активе для Azure SQL Базы данных. Ниже описано, как просмотреть сведения о происхождении данных среды выполнения.

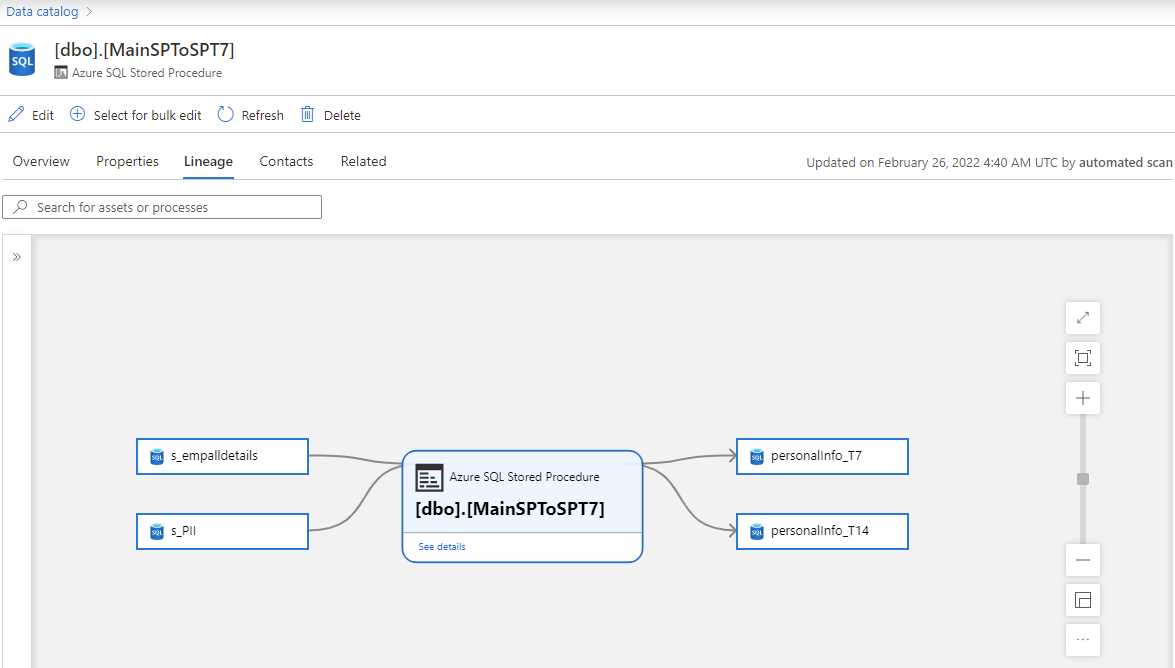

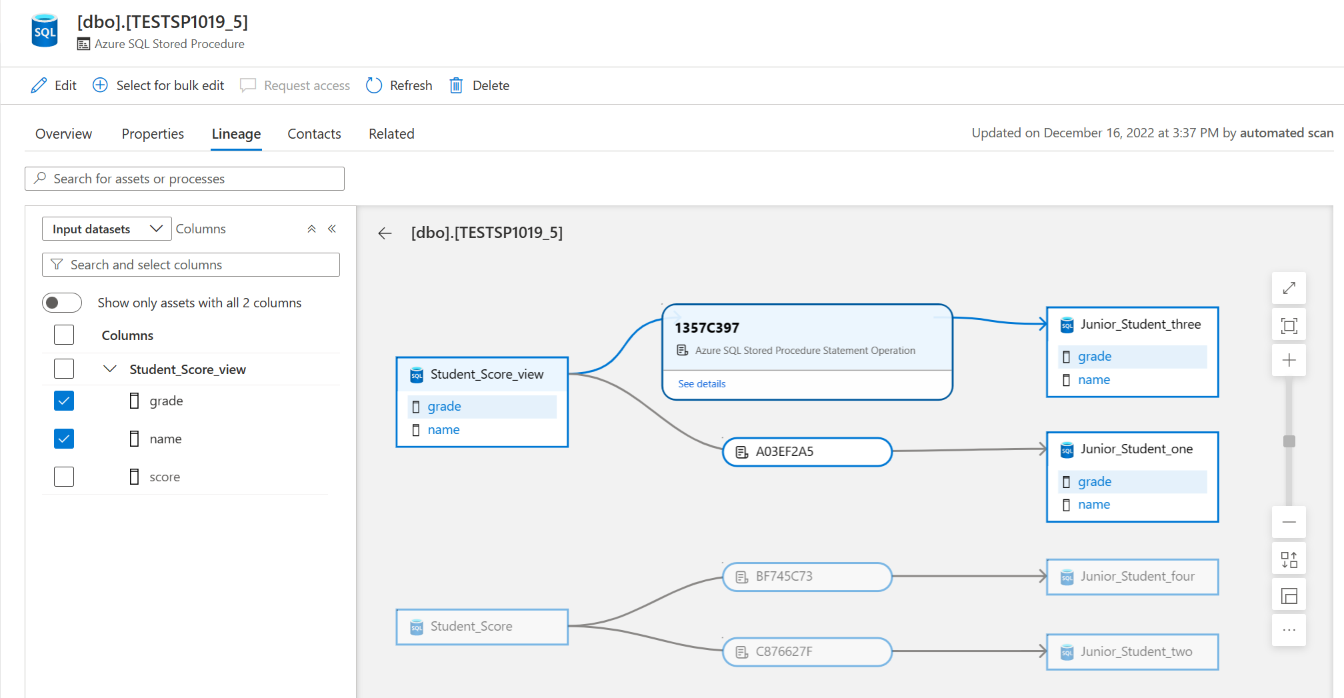

Перейдите на вкладку Происхождение ресурса. Если применимо, здесь отображается происхождение ресурса.

Если применимо, вы можете дополнительно детализировать данные, чтобы просмотреть происхождение на уровне инструкции SQL в хранимой процедуре, а также происхождение на уровне столбца. При использовании локальной Integration Runtime для сканирования получение сведений о происхождении во время сканирования поддерживается с версии 5.25.8374.1.

Сведения о поддерживаемых сценариях происхождения Azure SQL базы данных см. в разделе Поддерживаемые возможности этой статьи. Дополнительные сведения о происхождении данных в целом см. в руководстве пользователя по происхождению данных в Microsoft Purview и Microsoft Purview.

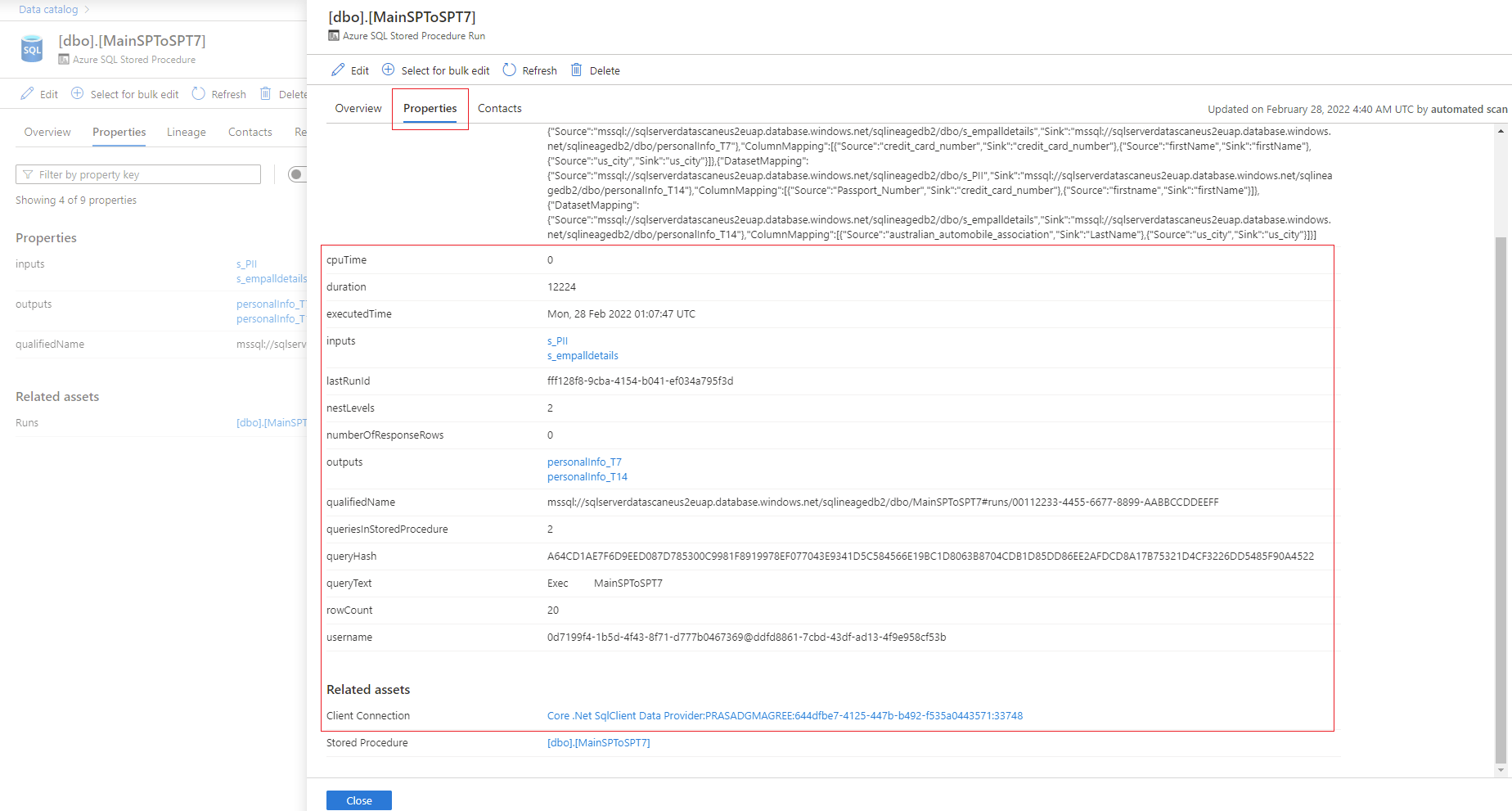

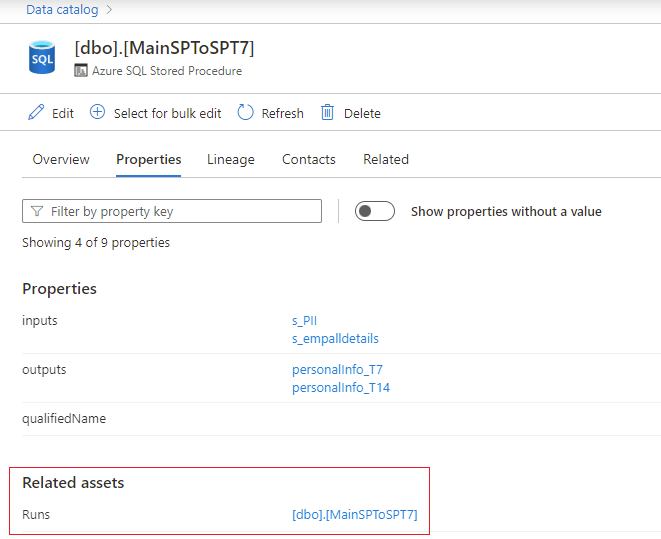

Перейдите к ресурсу хранимой процедуры. На вкладке Свойства перейдите в раздел Связанные ресурсы , чтобы получить последние сведения о выполнении хранимых процедур.

Щелкните гиперссылку хранимой процедуры рядом с элементом Запуски, чтобы просмотреть общие сведения о выполнении Azure SQL хранимой процедуры. Перейдите на вкладку Свойства , чтобы просмотреть расширенные сведения о среде выполнения из хранимой процедуры, такие как executedTime, rowCount и Client Connection.

Устранение неполадок с извлечением происхождения для хранимых процедур

Следующие советы помогут вам решить проблемы, связанные с происхождением.

- Если после успешного выполнения извлечения происхождения данных не фиксируется, возможно, никакие хранимые процедуры не выполнялись хотя бы один раз с момента настройки проверки.

- Данные о происхождении записываются для выполнения хранимых процедур, которые происходят после успешной настройки проверки. Происхождение данных из предыдущих запусков хранимых процедур не фиксируется.

- Если база данных обрабатывает большие рабочие нагрузки с большим количеством выполнения хранимых процедур, извлечение происхождения фильтрует только последние запуски. Хранимая процедура, выполняемая в начале шестичасового периода, или экземпляры запуска, создающие большую нагрузку на запрос, не будут извлечены. Обратитесь в службу поддержки, если отсутствуют данные о происхождении данных при выполнении хранимых процедур.

- Если хранимая процедура содержит инструкции drop или create, они в настоящее время не записываются в происхождение данных.

Дальнейшие действия

Дополнительные сведения о Microsoft Purview и ваших данных см. в следующих руководствах: