Проверка распыления паролей

В этой статье приводятся рекомендации по выявлению и расследованию атак с распыления паролем в организации и принятии необходимых действий по исправлению для защиты информации и минимизации дополнительных рисков.

Эта статья состоит из следующих разделов:

- Предварительные требования: охватывает перечень конкретных требований, которые необходимо выполнить перед началом расследования. Например, необходимо включить ведение журнала, среди прочего, требуются роли и разрешения.

- Рабочий процесс: отображает логический процесс, которому необходимо следовать, чтобы провести расследование.

- Контрольный список: содержит список задач для каждого из этапов блок-схемы. Этот проверка список может быть полезным в строго регулируемых средах, чтобы проверить, что вы сделали или просто как качественный шлюз для себя.

- Этапы расследования: включает подробное пошаговое руководство для целей конкретного расследования.

- Восстановление: содержит подробные инструкции по восстановлению/смягчению последствий атаки с использованием спрея паролей.

- Ссылки: содержит дополнительные справочные материалы и материалы.

Необходимые компоненты

Перед началом исследования убедитесь, что вы выполнили настройку журналов и оповещений и других системных требований.

Для мониторинга Microsoft Entra следуйте нашим рекомендациям и рекомендациям в нашем руководстве Microsoft Entra SecOps.

Настройка ведения журнала AD FS

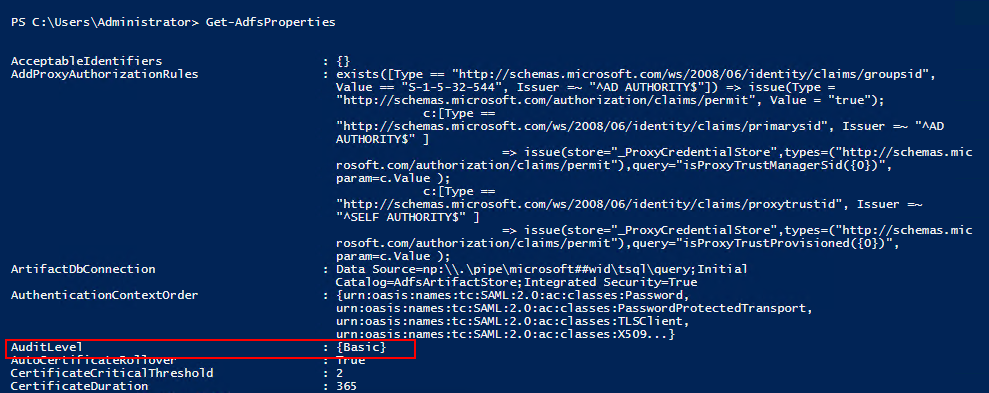

Ведение журнала событий в ADFS 2016

По умолчанию для служб федерации Microsoft Active Directory (ADFS) в Windows Server 2016 включен базовый уровень аудита. При базовом аудите администраторы могут видеть пять или меньше событий для одного запроса. Задайте для ведения журнала наивысший уровень и отправьте журналы AD FS (& security) в SIEM для сопоставления с проверкой подлинности AD и идентификатором Microsoft Entra.

Чтобы просмотреть текущий уровень аудита, используйте следующую команду PowerShell:

Get-AdfsProperties

В этой таблице перечислены доступные уровни аудита.

| Уровень аудита | Синтаксис PowerShell | Description |

|---|---|---|

| Нет | Set-AdfsProperties -AuditLevel None |

Аудит отключен, и никакие события не будут регистрироваться |

| Базовый (по умолчанию) | Set-AdfsProperties -AuditLevel Basic |

Для одного запроса регистрируются не более пяти событий. |

| Подробный | Set-AdfsProperties -AuditLevel Verbose |

Будут регистрироваться все события. На этом уровне регистрируется значительный объем информации на запрос. |

Чтобы повысить или понизить уровень аудита, воспользуйтесь данной командой PowerShell:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Настройка ведения журнала безопасности ADFS 2012 R2/2016/2019

Нажмите Пуск, перейдите в раздел Программы > Администрирование, после чего нажмите Локальная политика безопасности.

Перейдите в папку Security Параметры\Local Policies\User Rights Management, а затем дважды щелкните "Создать аудит безопасности".

На вкладке Настройка локальной безопасности убедитесь, что учетная запись службы ADFS указана в списке. Если он отсутствует, нажмите кнопку "Добавить пользователя или группу" и добавьте его в список, а затем нажмите кнопку "ОК".

Чтобы включить аудит, откройте командную строку с повышенными привилегиями и выполните следующую команду:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableЗакройте вкладку Параметры локальной безопасности.

Затем откройте оснастку управления ADFS, нажмите кнопку "Пуск", перейдите к >программам Администратор istrative Tools, а затем щелкните ADFS Management.

На панели действий выберите действие Изменить свойства службы федерации.

В диалоговом окне Свойства службы федерации откройте вкладку События.

Установите флажки Success audits (Успешные события аудита) и Failure audits (Неудачные события аудита).

Нажмите ОК, чтобы завершить и сохранить конфигурацию.

Установка Microsoft Entra Подключение Health for ADFS

Microsoft Entra Подключение Health for ADFS agent позволяет получить более высокую видимость в среде федерации. Он предоставляет несколько предварительно настроенных панелей мониторинга, таких как использование, мониторинг производительности и рискованные IP-отчеты.

Чтобы установить ADFS Подключение Работоспособности, ознакомьтесь с требованиями к использованию Microsoft Entra Подключение Health, а затем установите агент azure ADFS Подключение работоспособности.

Настройка оповещений о рискованных IP-адресах с помощью книги отчетов ADFS Risky IP

После настройки Microsoft Entra Подключение Health for ADFS необходимо отслеживать и настраивать оповещения с помощью книги отчетов ADFS Risky IP и Azure Monitor. Преимущества использования этого отчета:

- Обнаружение IP-адресов, превышающих пороговое значение неудачных имен входа на основе паролей.

- Поддерживает неудачные имена входа из-за неправильного пароля или из-за состояния блокировки экстрасети.

- Поддерживает включение оповещений с помощью оповещений Azure.

- Настраиваемые параметры порогового значения, соответствующие политике безопасности организации.

- Настраиваемые запросы и развернутые визуализации для дальнейшего анализа.

- Расширенная функциональность из предыдущего отчета о рискованных IP-адресах, которая устарела с 24 января 2022 г.

Настройка оповещений средств SIEM в Microsoft Sentinel

Чтобы настроить оповещения инструмента SIEM, просмотрите руководство по готовым оповещениям.

Интеграция SIEM с приложениями Microsoft Defender для облака

Подключение инструмент управления сведениями и событиями безопасности (SIEM) для Microsoft Defender для облака приложений, которые в настоящее время поддерживают Micro Focus ArcSight и универсальный общий формат событий (CEF).

Для получения дополнительной информации см. Общая интеграция SIEM.

Интеграция SIEM с Graph API

Вы можете подключить SIEM к Microsoft Graph Security API, воспользовавшись одним из следующих вариантов:

- Непосредственное использование поддерживаемых опций интеграции – обратитесь к списку поддерживаемых опций интеграции, например напишите код для прямого подключения вашего приложения, чтобы получить подробные сведения. Используйте примеры для начала работы.

- Используйте встроенные интеграции и соединители, созданные партнерами Microsoft – обратитесь к партнерским решениям Microsoft Graph Security API, чтобы использовать эти интеграции.

- Используйте соединители, созданные корпорацией Майкрософт . Ознакомьтесь со списком соединителей, которые можно использовать для подключения к API с помощью различных решений для управления инцидентами безопасности и событиями (SIEM), реагирования на безопасность и оркестрации (SOAR), отслеживания инцидентов и управления службами (ITSM), отчетов и т. д.

Дополнительные сведения см. в статье об интеграции решений безопасности с помощью API безопасности Microsoft Graph.

Использование Splunk

Вы также можете использовать платформу Spunk для настройки предупреждений.

- Ознакомьтесь с этим видео учебником по созданию оповещений Splunk.

- Дополнительные сведения см . в руководстве по предупреждению Splunk.

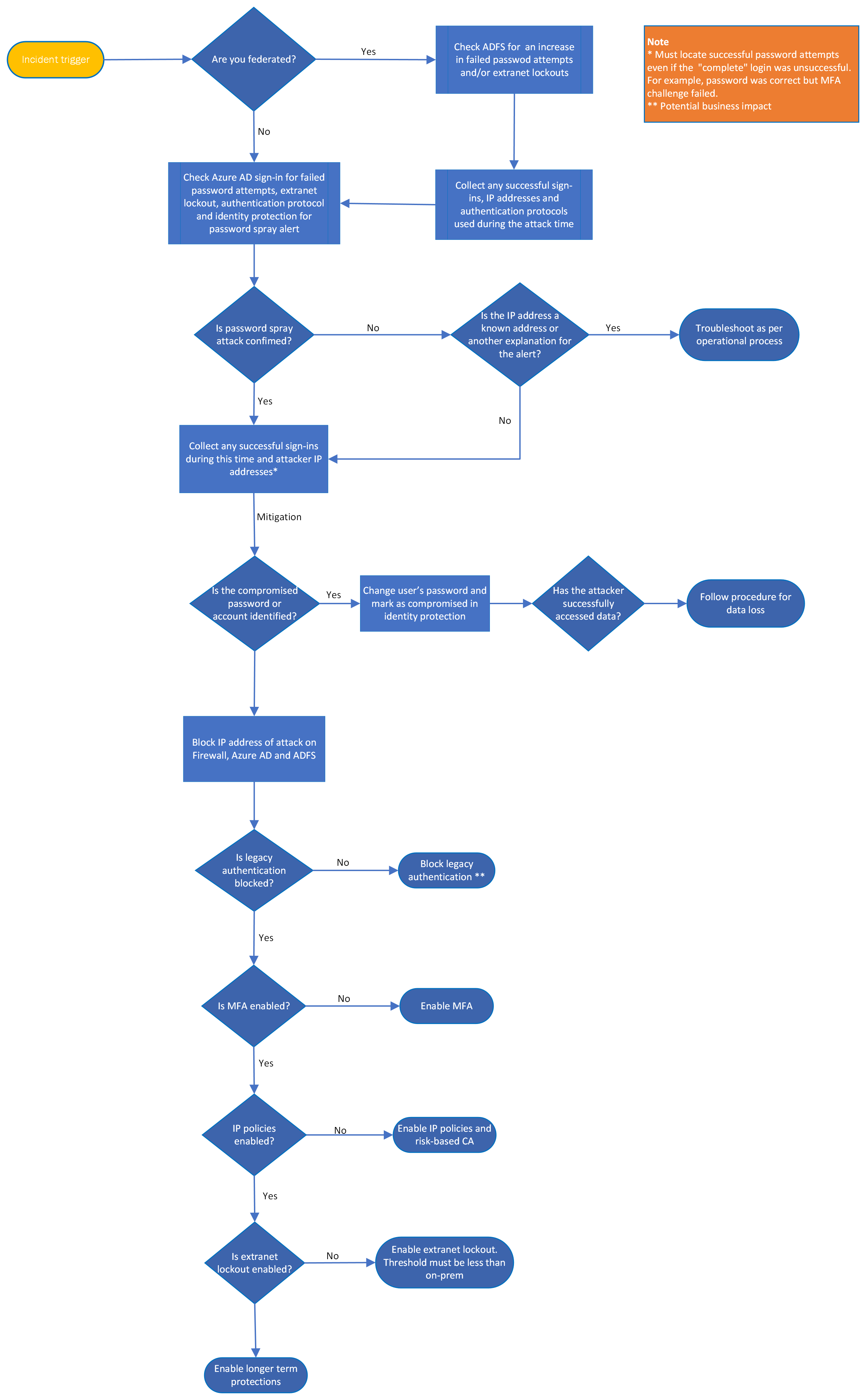

Рабочий процесс

[ ]

]

Кроме того, вы можете сделать следующее:

- Скачайте рабочие процессы сборника схем со способами реагирования на распыление пароля и другие инциденты в виде PDF-файла.

- Скачайте рабочие процессы сборника схем со способами реагирования на распыление пароля и другие инциденты в виде файла Visio.

Контрольный список

Триггеры расследования

- Получен триггер из SIEM, журналов брандмауэра или идентификатора Microsoft Entra

- функция Защита идентификации Microsoft Entra спрей паролей или рискованные IP-адреса

- Большое количество неудачных попыток входа (событие с кодом 411)

- Пик в Microsoft Entra Подключение Health for ADFS

- Другой инцидент безопасности (например, фишинг)

- Необъяснимая активность – вход из незнакомого места или пользователь получает неожиданные запросы MFA.

Исследование

- О чем свидетельствует предупреждение?

- Можно ли подтвердить, что эта атака является распылением паролей?

- Определите график атаки.

- Определите IP-адреса атаки.

- Отфильтруйте успешные входы в систему за этот период времени и IP-адрес, включая успешный пароль, но неудачную MFA.

- Проверьте отчеты MFA

- Имеется ли в учетной записи что-нибудь нестандартное, например новое устройство, новая ОС, новый IP-адрес? Используйте Defender для облака Apps или Azure Information Protection для обнаружения подозрительных действий.

- Обратитесь к местным властям/третьим лицам за помощью.

- Если вы подозреваете, что безопасность нарушена, проверьте не были ли украдены данные.

- Проверьте связанную учетную запись на предмет подозрительного поведения и сопоставьте ее с другими возможными учетными записями и службами, а также с другими вредоносными IP-адресами.

- Проверьте учетные записи всех, кто работает в одном офисе или делегированном доступе — гигиена паролей (убедитесь, что они не используют тот же пароль, что и скомпрометированная учетная запись).

- Откройте справку ADFS.

Устранение проблем

Ознакомьтесь с разделом "Ссылки", чтобы узнать, как включить следующие функции:

- Заблокируйте IP-адрес злоумышленника (следить за изменениями другого IP-адреса)

- Изменен пароль пользователя предполагаемого компрометации

- Включите блокировку экстрасети ADFS

- Отключите устаревшую аутентификацию

- Включена функция Azure Identity Protection (политики входа и рисков для пользователей)

- Включена функция MFA (если не была включена до этого)

- Включена защита паролем

- Развертывание Microsoft Entra Подключение Health for ADFS (если это еще не так)

Восстановление

- Тег плохого IP-адреса в приложениях Defender для облака, SIEM, ADFS и Идентификаторе Microsoft Entra

- Проверьте наличие других форм сохраняемости почтовых ящиков, таких как правила пересылки или другие делегирования.

- MFA как первичная аутентификация

- Настройте интеграцию SIEM с облаком

- Настройка оповещений — защита идентификации, Подключение работоспособности ADFS, SIEM и приложения Defender для облака

- Уроки, полученные (включая ключевых заинтересованных лиц, третьих сторон, информационных групп)

- Обзор/улучшения состояния безопасности

- Запланируйте запуск регулярных симуляторов атак

Другие контрольные списки сборника схем со способами реагирования на распыление пароля и другие инциденты можно также скачать в виде файла Excel.

Шаги для исследования

Ответ на инцидент с распылением пароля

Давайте поймем несколько методов атаки с применением паролей, прежде чем продолжить расследование.

Компрометация паролей: злоумышленник угадал пароль пользователя, но не смог получить доступ к учетной записи из-за других элементов управления, таких как многофакторная проверка подлинности (MFA).

Компрометация учетной записи: злоумышленник угадал пароль пользователя и получил доступ к учетной записи.

Открытие среды

Определите тип аутентификации

В качестве первого шага необходимо проверка какой тип проверки подлинности используется для проверяемого домена клиента или проверенного домена.

Чтобы получить состояние проверки подлинности для определенного доменного имени, используйте команду Get-MgDomain PowerShell. Приведем пример:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Проверка подлинности является федеративной или управляемой?

Если проверка подлинности федеративна, успешные входы хранятся в идентификаторе Microsoft Entra. Неудачные входы находятся в поставщике удостоверений (IDP). Дополнительные сведения см. в статье об устранении неполадок AD FS и ведении журнала событий.

Если тип проверки подлинности управляется только в облаке, синхронизация хэша паролей (PHS) или сквозная проверка подлинности (PTA) — то успешные и неудачные входы хранятся в журналах входа Microsoft Entra.

Примечание.

Функция поэтапного развертывания позволяет объединить доменное имя клиента, но управлять определенными пользователями. Определите, являются ли пользователи членами данной группы.

Включена ли microsoft Entra Подключение Health для ADFS?

- Отчет RiskyIP предоставляет подозрительные IP-адреса и дату и время. Уведомления должны быть включены.

- Также необходимо ознакомиться с расследованием федеративных входов в систему из руководства по фишингу

Включено ли расширенное ведение журнала в ADFS?

- Этот параметр является требованием для ADFS Подключение Работоспособности, но его можно включить независимо.

- Узнайте, как включить ADFS Health Connect)

- Также необходимо ознакомиться с расследованием федеративных входов в систему из руководства по фишингу

Журналы хранятся в SIEM?

Чтобы проверка хранить и сопоставлять журналы в системе управления сведениями и событиями безопасности (SIEM) или в любой другой системе:

- Log Analytics— предварительно созданные запросы

- Sentinel — предварительно созданные запросы

- Splunk — предварительно созданные запросы

- Журналы брандмауэра

- UAL, если > 30 дней

Общие сведения об идентификаторе Записи Майкрософт и отчетах MFA

Важно понимать журналы, которые вы видите, чтобы определить компромисс. Ниже приведены краткие руководства по пониманию входа Microsoft Entra и отчетов MFA:

Триггеры инцидентов

Триггер инцидента представляет собой событие или серия событий, которые вызывают срабатывание предопределенного предупреждения. Примером является число неудачных попыток пароля, превышающее заданное пороговое значение. Ниже приведены дополнительные примеры триггеров, которые могут быть оповещены в атаках с распыления паролем и где отображаются эти оповещения. Триггеры инцидента включают следующее:

Пользователи

IP-адрес

Строки пользовательского агента

Дата/время

Аномалии

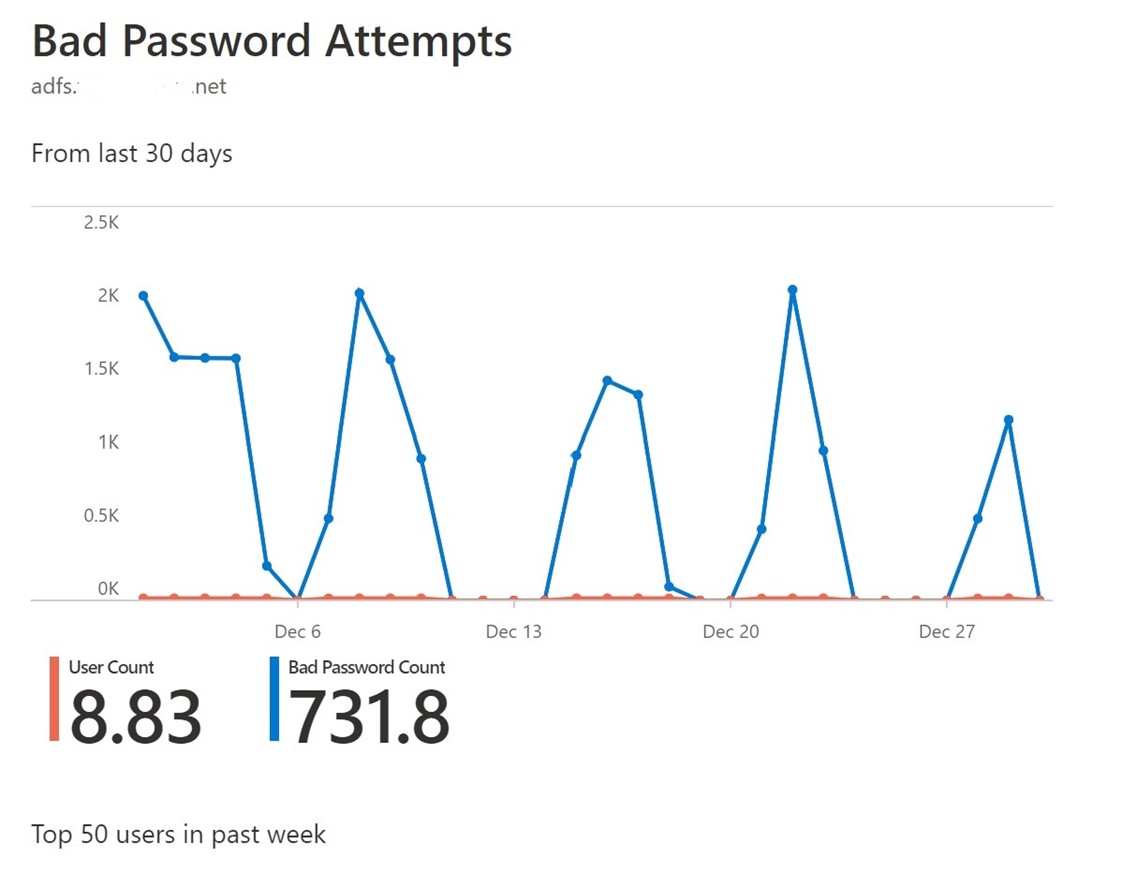

Неправильные попытки ввода пароля

График количества попыток ввода неверного пароля

График количества попыток ввода неверного пароля

Необычные пики активности являются ключевыми индикаторами через Microsoft Entra Health Подключение (при условии, что этот компонент установлен). Другие индикаторы:

- Оповещение через SIEM показывает всплеск при сопоставлении журналов.

- Больше обычного размера журнала для неудачных входов ADFS, которые могут быть оповещением в средстве SIEM).

- Увеличено количество идентификаторов событий 342/411 - неверное имя пользователя или пароль. Или 516 для блокировки экстрасети.

- Пороговое значение запроса проверки подлинности сбоем— рискованные IP-адреса в идентификаторе Microsoft Entra id или оповещении средства SIEM/342 и 411 (чтобы просмотреть эти сведения, необходимо включить расширенное ведение журнала).

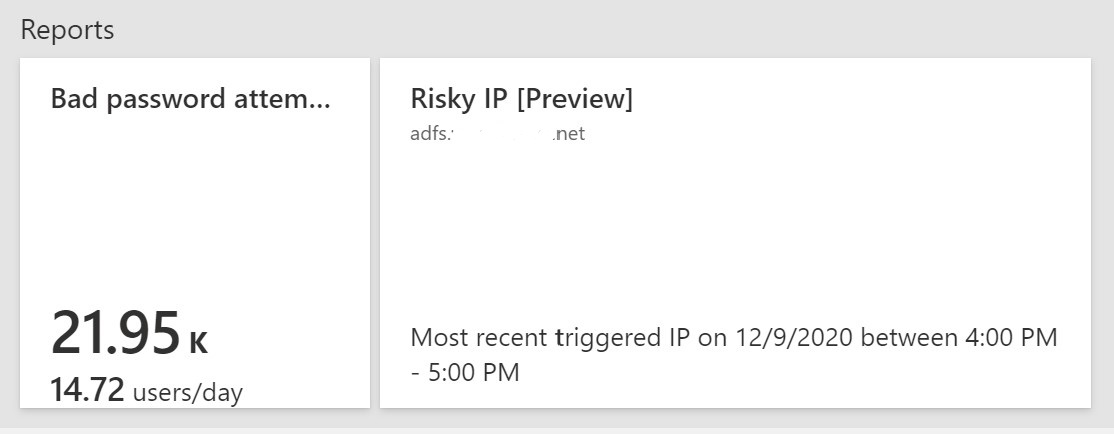

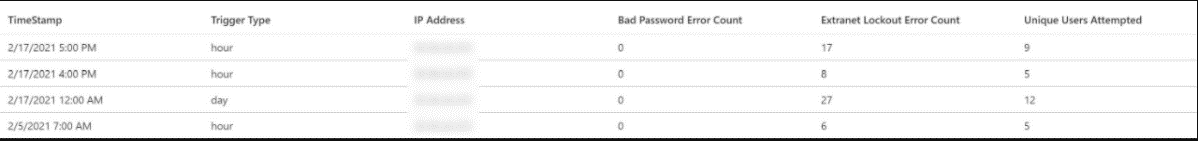

Рискованные IP-адреса на портале Microsoft Entra Health Подключение

Оповещения о рискованных IP-адресах возникают при достижении настраиваемого порога для неправильных паролей в час и количество неправильных паролей в день и блокировках экстрасети.

Данные отчета о рискованных IP

Подробная информация о неудачных попытках доступна на вкладках IP-адрес и блокировки экстрасети.

Блокировка IP-адреса и экстрасети в отчете о рискованных IP-адресах

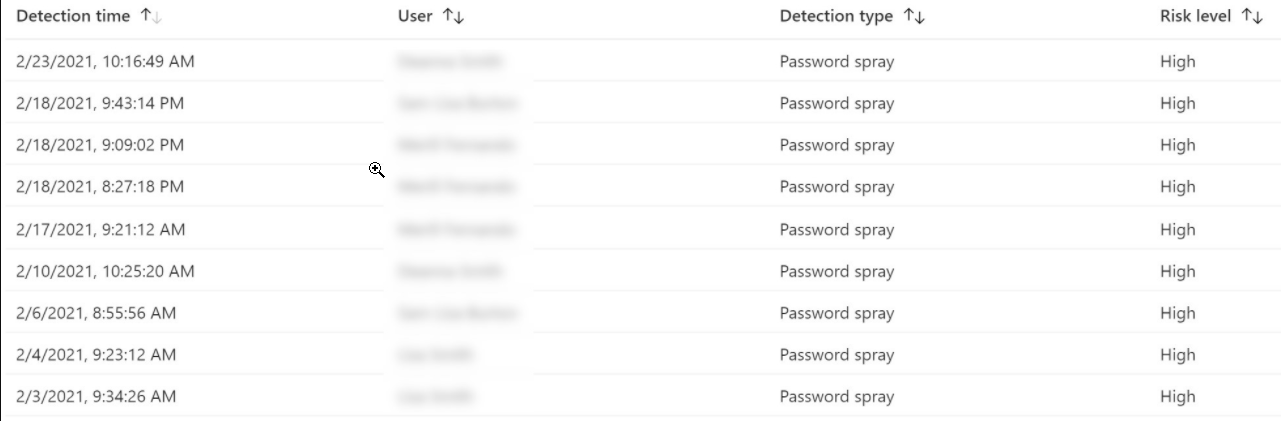

Обнаружение случая распыления паролей в Azure Identity Protection

Защита идентификации Azure — это функция Microsoft Entra ID P2 с оповещением о рисках обнаружения паролей и поиском, которая предоставляет дополнительные сведения или автоматическое исправление.

Подробная информация о атаке с использованием распылителя пароля

Низкие и медленные показатели атаки

Низкие и медленные индикаторы атаки возникают, когда пороговые значения для блокировки учетной записи или неправильных паролей не возникают. Вы можете обнаружить данные индикаторы через:

- Сбои в порядке GAL

- Сбои с повторяющимися атрибутами (UA, целевой AppID, IP-блок/местоположение)

- Время - автоматические спреи, как правило, имеют более регулярный интервал времени между попытками.

Расследование и смягчение последствий

Примечание.

Вы можете проводить расследование и устранять одновременно при длительных/продолжающихся атаках.

Включите расширенный вход в ADFS, если он еще не включен.

Определите дату и время начала атаки.

Определите IP-адрес злоумышленника (может быть несколькими источниками и несколькими IP-адресами) из брандмауэра, ADFS, SIEM или Идентификатора Microsoft Entra.

После подтверждения пароля спрей вам, возможно, придется сообщить в местные органы (полицию, третьи стороны, среди прочих).

Подбирайте и отслеживайте следующие идентификаторы событий для ADFS:

ADFS 2012 R2

- Событие аудита 403 – пользовательский агент составляет запрос

- Событие аудита 411 – неудачные запросы аутентификации

- Событие аудита 516 – блокировка экстрасети

- Событие аудита 342 – неудачные запросы аутентификации

- Событие аудита 412 – Успешный вход в систему

Чтобы собрать Событие аудита 411 – неудачные запросы аутентификации, воспользуйтесь следующим сценарием:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Наряду с указанными выше идентификаторами событий сопоставьте Событие аудита 1203 - новая ошибка проверки учетных данных.

- Сопоставьте все успешные входы за это время в ADFS (если они являются федеративными). Быстрый вход и выход (одновременно) может быть индикатором того, что пароль был успешно угадан и был использован злоумышленником.

- Сортировать все успешные или прерванные события Microsoft Entra в течение этого периода времени для федеративных и управляемых сценариев.

Мониторинг и сортировка идентификаторов событий из идентификатора Microsoft Entra

Узнайте, как узнать значение журналов ошибок.

Соответствующие идентификаторы событий из идентификатора Microsoft Entra:

- 50057 - Учетная запись пользователя отключена

- 50055 - Срок действия пароля истек

- 50072 — пользователю предложено предоставить MFA

- 50074 - требуется наличие MFA

- 50079 - пользователю необходимо зарегистрировать сведения о безопасности

- 53003 - Пользователь заблокирован условным доступом

- 53004 - Невозможно настроить MFA из-за подозрительной активности

- 530032 - Заблокировано условным доступом в политике безопасности

- Статус входа Успех, Ошибка, Прерывание

Сопоставление идентификаторов событий из набора сценариев Sentinel

Вы можете получить все идентификаторы событий из Sentinel Playbook, доступного на GitHub.

Изолирование и подтверждение атаки

Изолируйте события успешного входа aDFS и Microsoft Entra. Это интересующие вас учетные записи.

Заблокируйте IP-адрес ADFS 2012R2 и выше для федеративной проверки подлинности. Приведем пример:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Сбор журналов ADFS

Соберите несколько идентификаторов событий в течение определенного периода времени. Приведем пример:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Сортировка журналов ADFS в идентификаторе Microsoft Entra

Отчеты о входе в Microsoft Entra включают действие входа ADFS при использовании Microsoft Entra Подключение Health. Фильтр журналов входа по типу эмитента маркера «Федеративный».

Ниже приведен пример команды PowerShell для получения журналов входа для определенного IP-адреса:

Get-AzureADIRSignInDetail -TenantId b446a536-cb76-4360-a8bb-6593cf4d9c7f -IpAddress 131.107.128.76

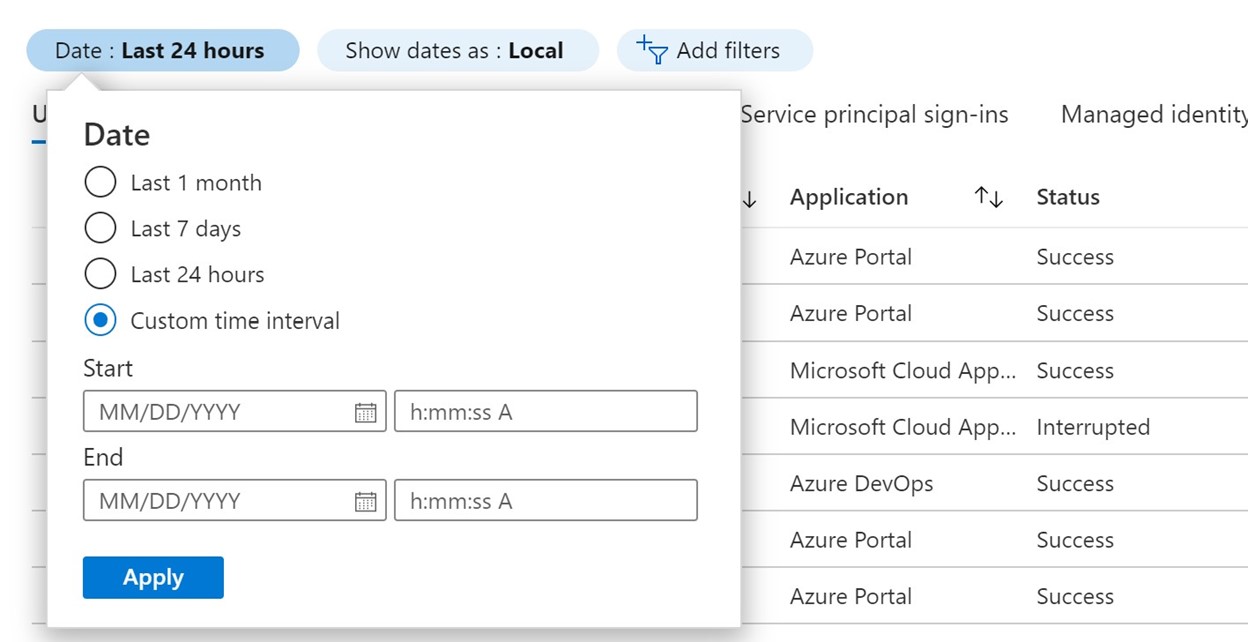

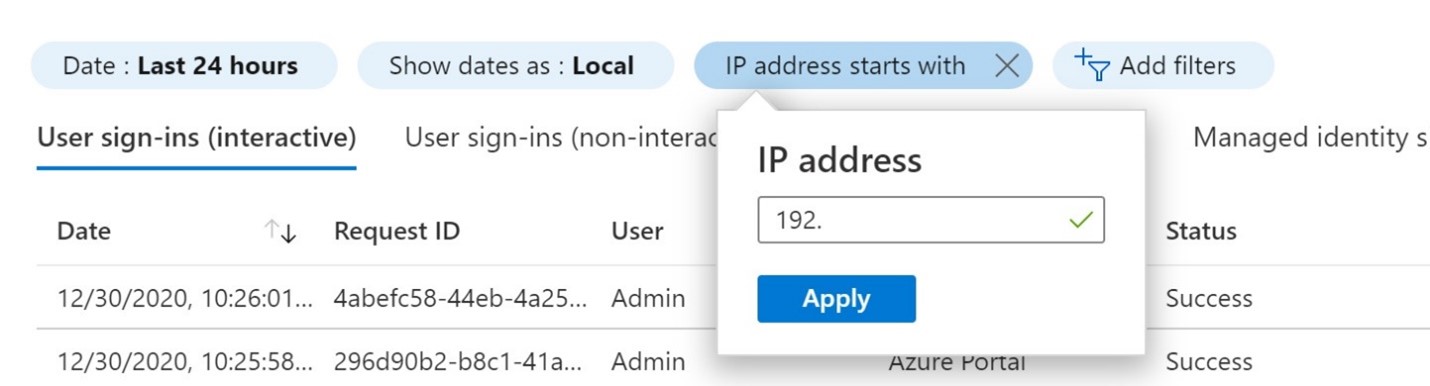

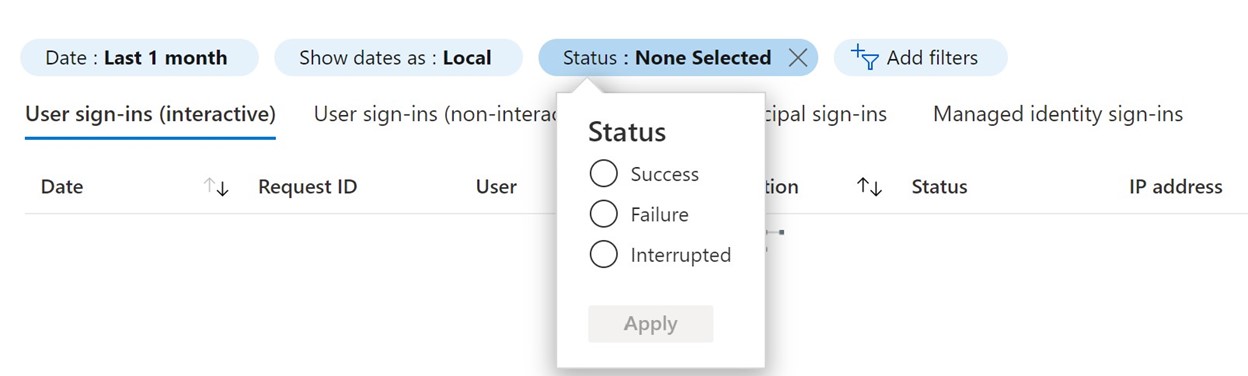

Помимо этого, найдите на портале Azure временные рамки, IP-адрес и успешный или прерванный вход, как показано на этих изображениях.

Поиск входов в определенный период времени

Поиск входов с определенного IP-адреса

Поиск входов в систему по статусу

После этого вы можете загрузить эти данные в виде файла .csv для анализа. Дополнительные сведения см . в отчетах о действиях входа в Центре администрирования Microsoft Entra.

Расстановка приоритетов в результатах

Важно иметь возможность реагировать на наиболее критичную угрозу. Эта угроза может указать, что злоумышленник успешно получил доступ к учетной записи и поэтому может получить доступ к данным и выфильтровать их; Злоумышленник имеет пароль, но может не иметь доступа к учетной записи. Например, у них есть пароль, но они не передают вызов MFA. Кроме того, злоумышленник не мог правильно угадать пароли, но продолжать пытаться. Во время анализа необходимо расставить приоритеты в следующих результатах:

- Успешный вход по известному IP-адресу злоумышленника

- Прерванный вход по известному IP-адресу злоумышленника

- Неудачный вход с известного IP-адреса злоумышленника

- Другой неизвестный IP-адрес успешных входов

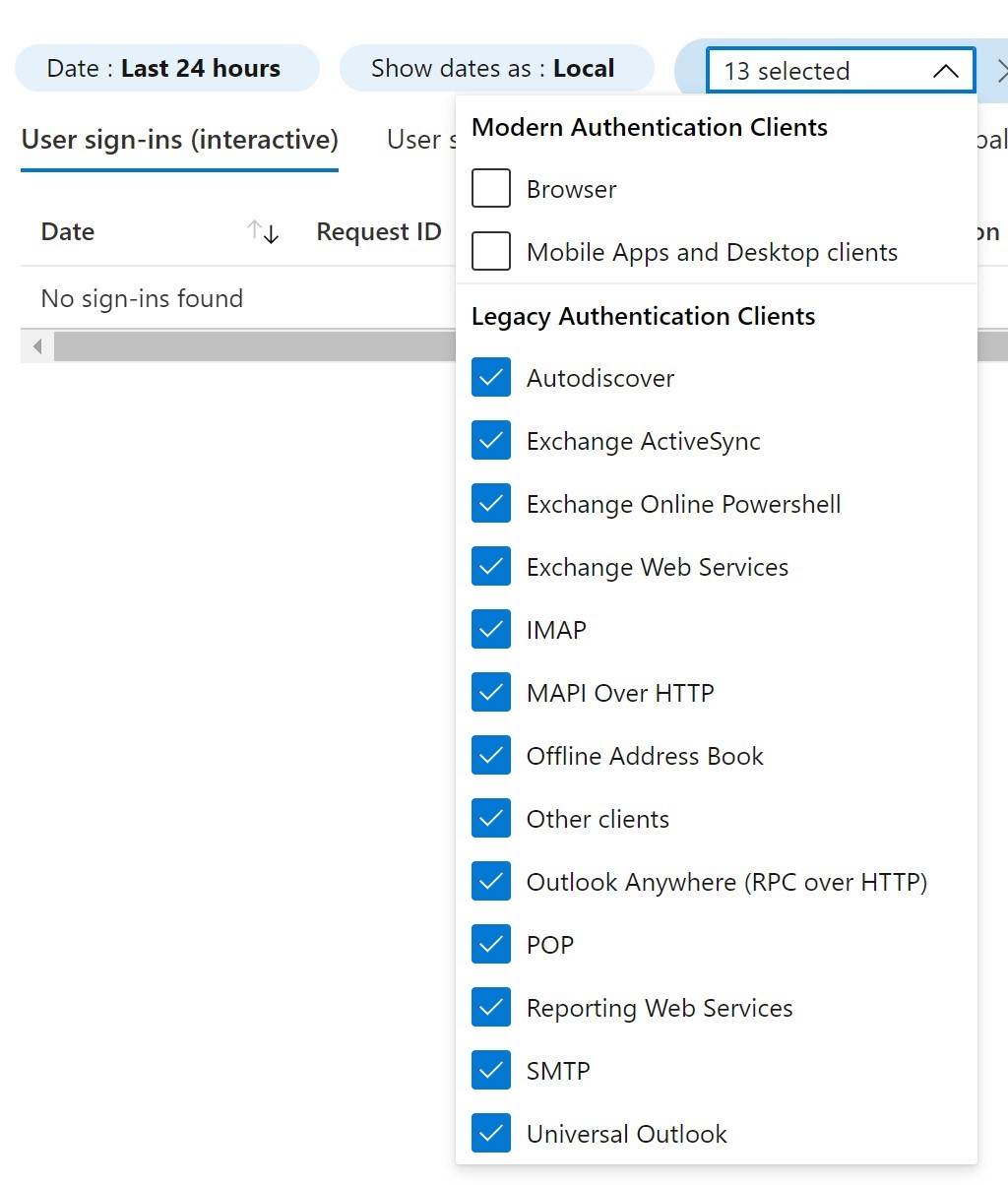

Проверка устаревшей процедуры проверки подлинности

В большинстве атак используется устаревшая процедура проверки подлинности. Существует множество способов определения протокола атаки.

В идентификаторе Microsoft Entra перейдите к входу и фильтруйте в клиентском приложении.

Выберите все перечисленные устаревшие протоколы аутентификации.

Список устаревших протоколов

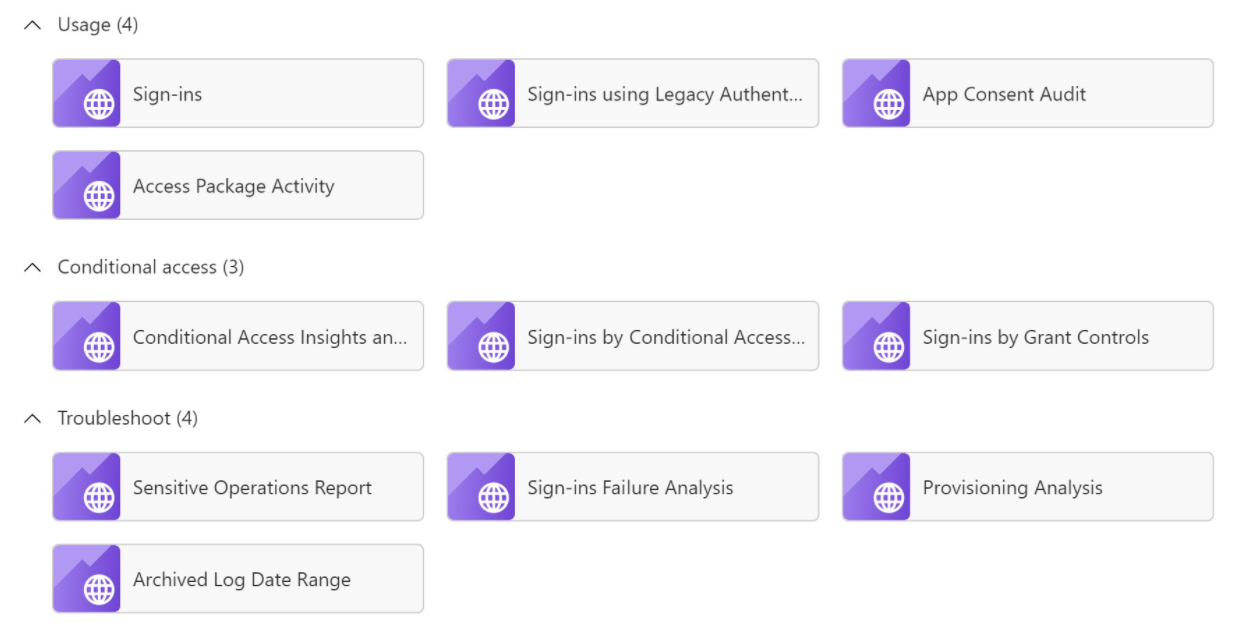

Или если у вас есть рабочая область Azure, вы можете использовать предварительно созданную книгу проверки подлинности, расположенную в Центре администрирования Microsoft Entra в разделе "Мониторинг и книги".

Устаревшая книга аутентификации

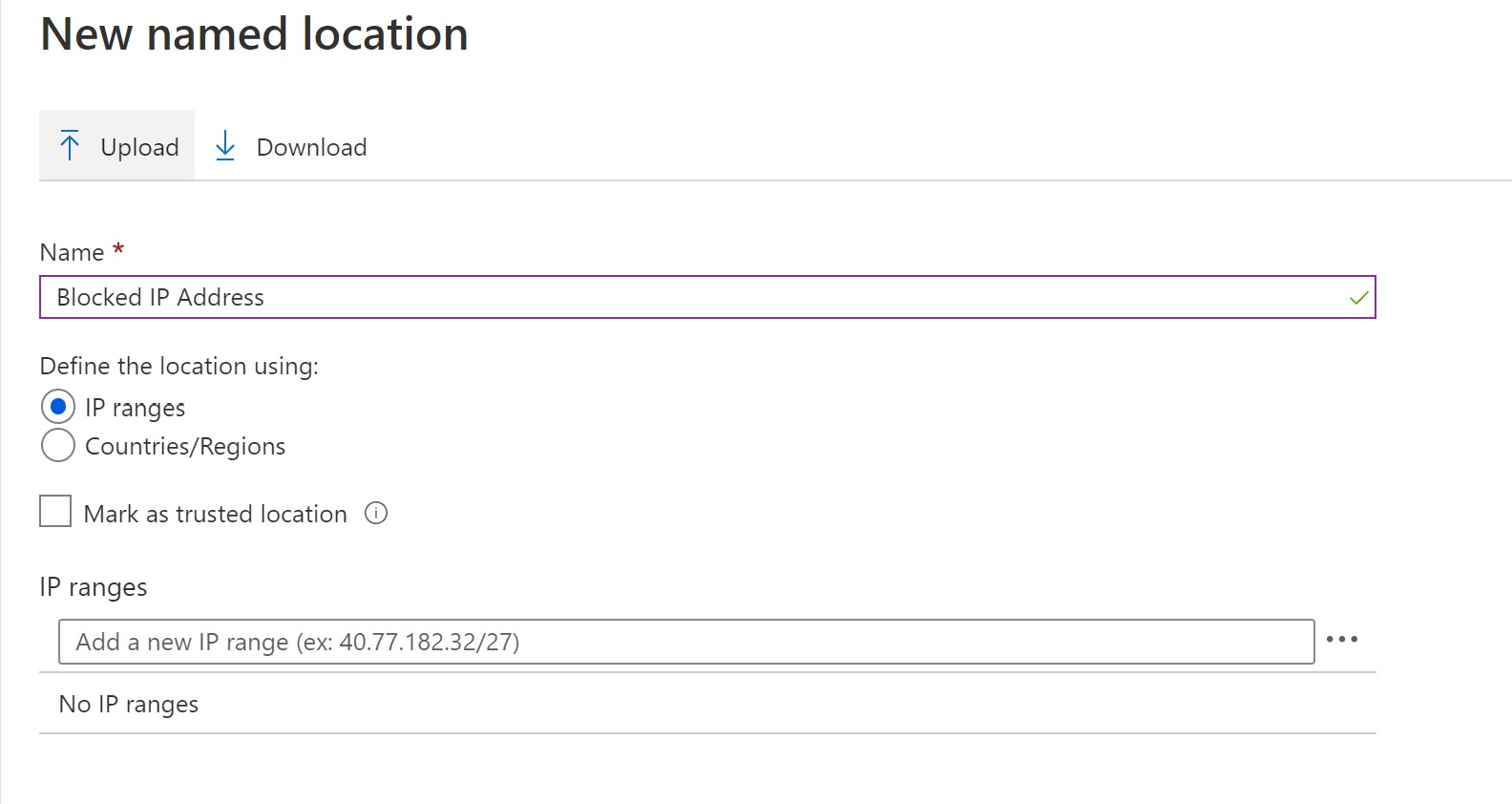

Блокировка ИДЕНТИФИКАТОРа MICROSOFT Entra для управляемого сценария (PHS, включая промежуточное размещение)

Перейдите к новым именованным местоположениям.

Создайте политику ЦС для нацеливания на все приложения и блокировки только для этого именованного местоположения.

Использовал ли пользователь эту операционную систему, IP-адрес, интернет-провайдера, устройство или браузер раньше?

Если они не сделали этого действия необычным, пометите пользователя и изучите все свои действия.

Помечен ли IP-адрес как "рискованный"?

Убедитесь, что вы записываете успешные пароли, но не выполнили ответы MFA, так как это действие указывает, что злоумышленник получает пароль, но не передает многофакторную проверку подлинности.

Отложите любую учетную запись, которая выглядит как обычный вход в систему, например, переданные MFA, местоположение и IP-адрес не являются необычными.

Отчетность MFA

Важно также проверка журналы MFA, чтобы определить, успешно ли злоумышленник угадал пароль, но завершается сбоем запроса MFA. В журналах многофакторной проверки подлинности Microsoft Entra отображаются сведения о проверке подлинности для событий, когда пользователю предлагается многофакторная проверка подлинности. Проверьте и убедитесь, что в идентификаторе Microsoft Entra ID отсутствуют большие подозрительные журналы MFA. Дополнительные сведения см . в отчете об использовании входа для просмотра событий многофакторной проверки подлинности Microsoft Entra.

Дополнительные проверки

В Defender для облака Apps изучите действия и доступ к файлам скомпрометированного учетной записи. Дополнительные сведения см. в разделе:

- Изучение компрометации с помощью приложений Defender для облака

- Изучение аномалий с помощью приложений Defender для облака

Проверьте, имеет ли пользователь доступ к дополнительным ресурсам, таким как виртуальные машины, разрешения учетной записи домена, хранилище, среди прочего. Если есть нарушение данных, следует сообщить больше учреждений, таких как полиция.

Немедленные корректирующие действия

- Измените пароль любой учетной записи, которую вы подозреваете, были нарушены или обнаружен пароль учетной записи. Также следует заблокировать пользователя. Убедитесь, что вы следуете инструкциям по отмене экстренного доступа.

- Помечайте любую скомпрометированную учетную запись как скомпрометированную в Службе защиты идентификации идентификаторов Azure Entra ID.

- Заблокируйте IP-адрес злоумышленника. Будьте осторожны при выполнении этого действия, так как злоумышленники могут использовать законные виртуальные сети и могут создавать больше рисков, так как они также изменяют IP-адреса. Если вы используете облачную проверку подлинности, заблокируйте IP-адрес в Defender для облака приложениях или идентификаторе Microsoft Entra. В случае объединения необходимо заблокировать IP-адрес на уровне брандмауэра перед службой ADFS.

- Блокировать устаревшую проверку подлинности , если она используется (однако это действие может повлиять на бизнес).

- Включите MFA , если это еще не сделано.

- Включите защиту личных данных, чтобы избежать риска для пользователя и входа в систему

- Проверьте скомпрометированные данные (сообщения электронной почты, SharePoint, OneDrive, приложения). Узнайте, как использовать фильтр действий в приложениях Defender для облака.

- Соблюдайте гигиену паролей. Дополнительные сведения см. в разделе "Защита паролей Microsoft Entra".

- Вы также можете обратиться к справке ADFS.

Восстановление

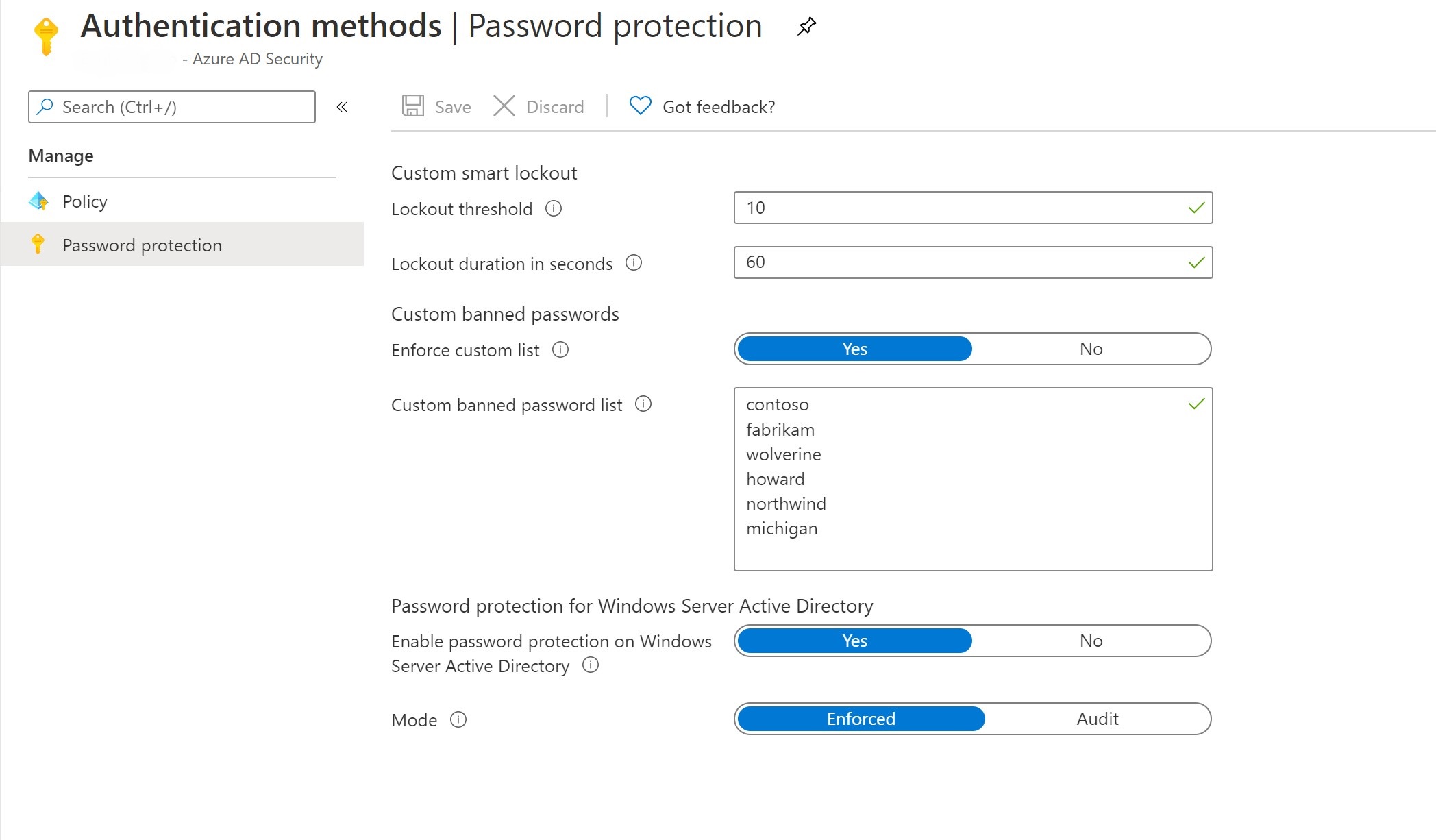

Защита паролем

Реализуйте защиту паролей на идентификаторе Microsoft Entra и локальной среде, включив настраиваемые списки паролей, запрещенных. Эта конфигурация запрещает пользователям устанавливать слабые пароли или пароли, связанные с вашей организацией:

Включение функции защиты паролем

Для получения дополнительной информации см. раздел как защититься от атак с использованием паролей.

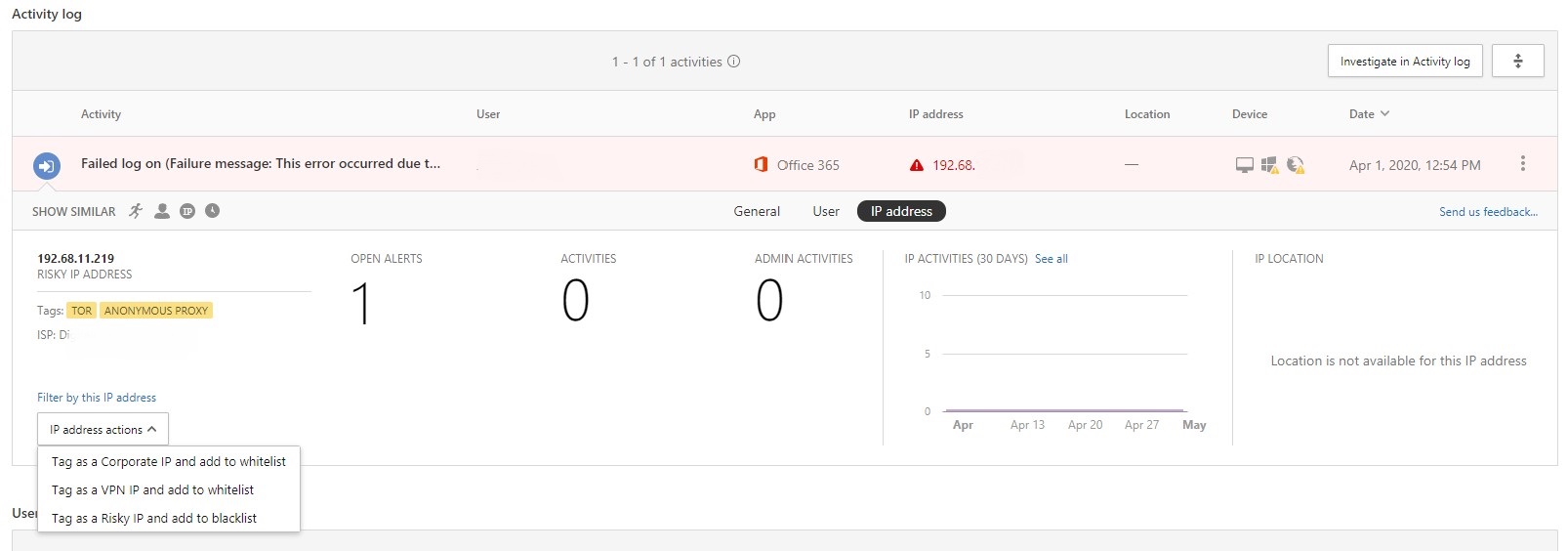

Пометка IP-адреса

Пометьте IP-адреса в приложениях Defender для облака для получения оповещений, связанных с будущим использованием:

Пометка IP-адресов

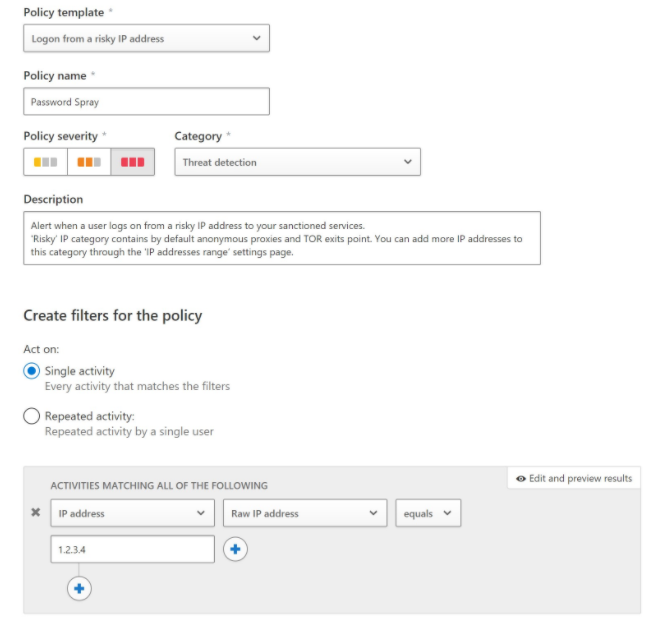

В приложениях Defender для облака IP-адрес тега для IP-область и настройте оповещение для этого диапазона IP-адресов для будущих ссылок и ускорения ответа.

Настройка предупреждений для определенного IP-адреса

Настройка оповещений

В зависимости от потребностей вашей организации вы можете настроить оповещения.

Настройте оповещения в своем инструменте SIEM и посмотрите, как уменьшить пропуски в журналах. Интеграция ADFS, идентификатора Microsoft Entra, Office 365 и Defender для облака приложений.

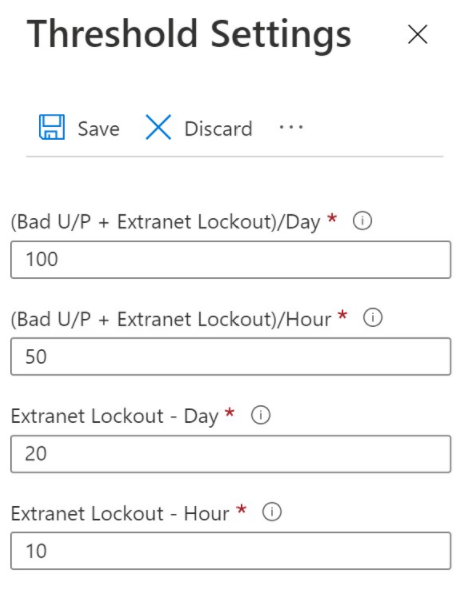

Настройте порог и предупреждения на портале ADFS Health Connect и Risky IP.

Настроить пороговые значения

Настройка уведомлений

Узнайте, как настроить оповещения на портале Identity Protection.

Настройте политики риска входа в систему с помощью условного доступа или защиты личных данных

- Настройте риск входа

- Настройка пользовательского риска

- Настройка оповещений политики в приложениях Defender для облака

Рекомендуемая защита

- Обучайте конечных пользователей, ключевых заинтересованных сторон, сотрудников первой линии, технических групп, специалистов по кибербезопасности и коммуникациям

- Изучите контроль безопасности и внесите необходимые изменения, чтобы улучшить или усилить контроль безопасности в вашей организации

- Предложение оценки конфигурации Microsoft Entra

- Выполняйте регулярные упражнения на симуляторе атаки

Ссылки

Необходимые компоненты

- Оповещение Sentinel

- Интеграция SIEM с приложениями Defender для облака

- Интеграция SIEM с Graph API

- Руководство по оповещению Splunk

- Установка ADFS Health Connect

- Общие сведения о журналах входа в Microsoft Entra

- Общие сведения об отчетности MFA

Устранение проблем

- Устранение проблем с распылением паролей

- Включение функции защиты паролем

- Блокировать устаревших методов проверки подлинности

- Блокировка IP-адреса в ADFS

- Контроль доступа (включая блокировку IP-адресов) ADFS v3

- Защита паролем ADFS

- Включите блокировку экстрасети ADFS

- MFA как первичная аутентификация

- Включение защиты идентификации Azure Active Directory

- Справочник по действиям аудита Microsoft Entra

- Схема журналов аудита Microsoft Entra

- Схема журналов входа Microsoft Entra

- API Graph журнала аудита Microsoft Entra

- Оповещения о рискованном IP-адресе

- Справка ADFS

Восстановление

- Интеграция инструментов SIEM

- Создание оповещений Defender для облака Приложений

- Создание предупреждений о рискованном IP-адресе и работоспособности ADFS

- Оповещения о защите личных данных

- Симулятор атаки

Дополнительные инструкции по реагированию на инциденты

Изучите руководство по выявлению и расследованию этих дополнительных типов атак:

- Фишинг

- Согласие приложения

- Подход и рекомендации по программе шантажистов группы реагирования на инциденты Майкрософт

Ресурсы по реагированию на инциденты

- Обзор продуктов и ресурсов безопасности Майкрософт для новых сотрудников и опытных аналитиков

- Планирование для центра информационной безопасности (SOC)

- Реагирование на инциденты XDR в Microsoft Defender

- Microsoft Defender для облака (Azure)

- Реагирование на инциденты Microsoft Sentinel

- Руководство группы реагирования на инциденты Майкрософт предоставляет рекомендации для групп безопасности и лидеров

- Руководства по реагированию на инциденты Майкрософт помогают командам безопасности анализировать подозрительные действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по