Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

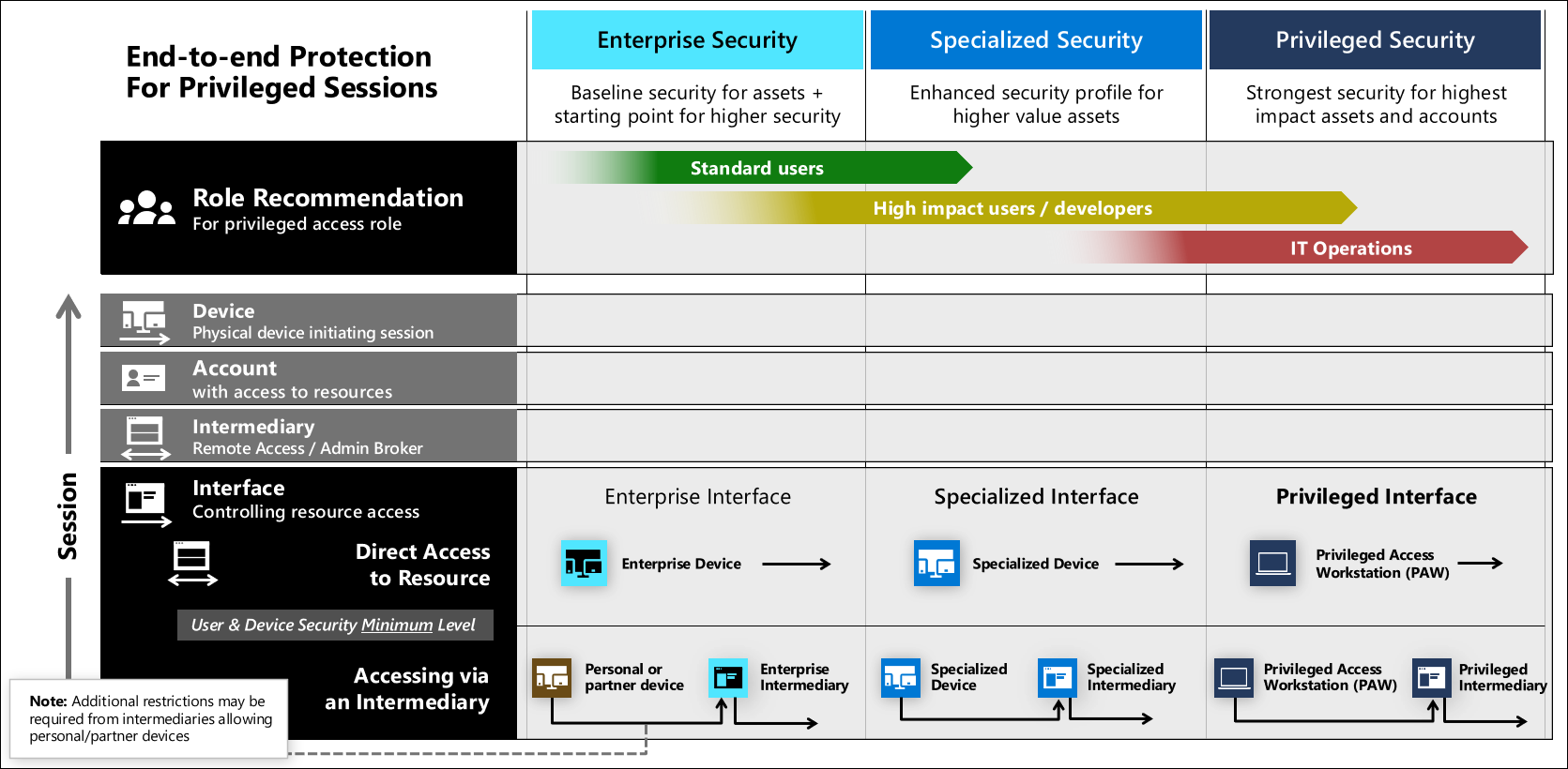

Критически важный компонент защиты привилегированного доступа — это применение политики "Никому не доверяй" для обеспечения соответствия устройств, учетных записей и посредников требованиям безопасности перед предоставлением доступа.

Эта политика гарантирует, что пользователи и устройства, инициирующие входящий сеанс, являются известными, надежными и правомочными для получения доступа к ресурсу (через интерфейс). Принудительное применение политики выполняется подсистемой политики условного доступа Microsoft Entra, которая оценивает политику, назначенную конкретному интерфейсу приложения (например, портал Azure, Salesforce, Office 365, AWS, Workday и т. д.).

В этом руководстве определены три уровня безопасности интерфейсов, которые можно использовать для ресурсов с разными уровнями конфиденциальности. Эти уровни настраиваются в плане ускоренной модернизации для защиты привилегированного доступа (RAMP) и соответствуют уровням безопасности учетных записей и устройств.

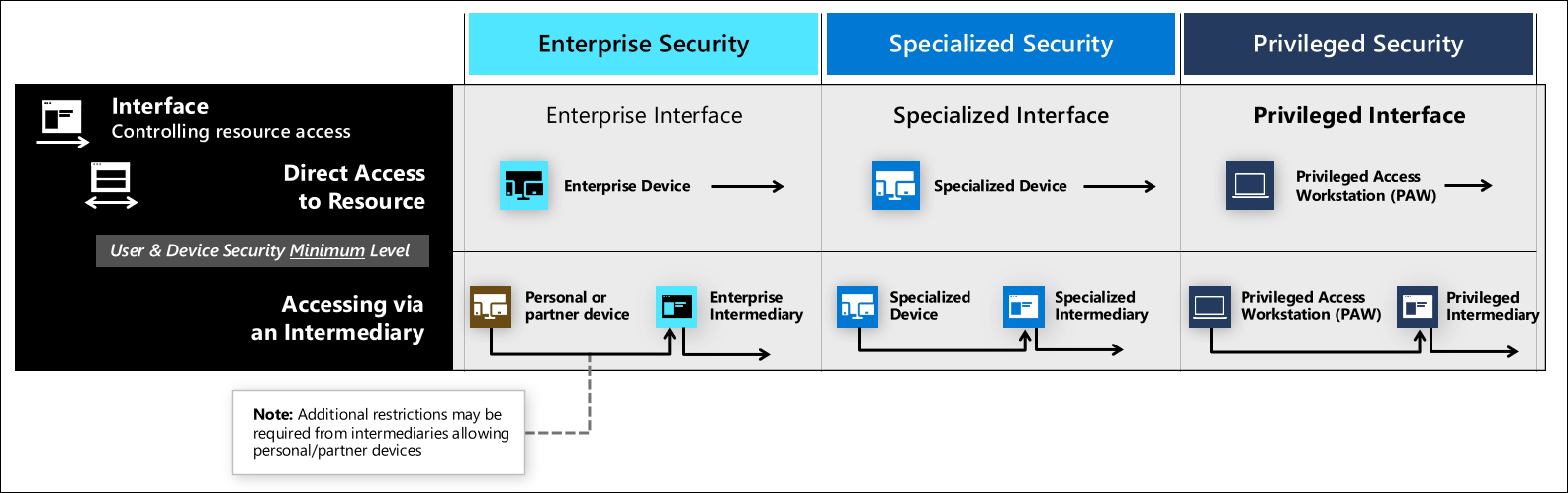

Требования к безопасности для входящих сеансов на интерфейсы применяются как к учетным записям, так и к исходному устройству, независимо от того, является ли это прямое подключение с физических устройств или через промежуточный сервер удаленного рабочего стола или сервер переходов. Посредники могут принимать сеансы с личных устройств для обеспечения уровня безопасности предприятия (для некоторых сценариев), но специализированные или привилегированные посредники не должны разрешать подключения от более низких уровней из-за конфиденциальности безопасности их ролей.

Примечание.

Эти технологии обеспечивают надежное комплексное управление доступом к интерфейсу приложения, но сам ресурс также должен быть защищен от атак по внешним каналам на код или функциональные возможности приложения, атак посредством неисправленных уязвимостей или ошибок конфигурации в базовой операционной системе или встроенном ПО, а также атак на неактивные и передаваемые данных, логистические цепочки или других типов атак.

Обязательно оцените и выявите риски для самих ресурсов, чтобы обеспечить полную защиту. Корпорация Майкрософт предоставляет средства и рекомендации, которые помогут вам в этом, включая Microsoft Defender для облака, оценку безопасности Майкрософт и руководство по моделированию угроз.

Примеры интерфейсов

Интерфейсы бывают различного типа, как правило это:

- веб-сайты облачных служб и приложений, такие как портал Azure, AWS, Office 365;

- консоль для настольных систем, используемая для управления локальным приложением (консоль управления Майкрософт (MMC) или пользовательское приложение);

- интерфейс управления сценариями или консольный интерфейс, например Secure Shell (SSH) или PowerShell.

Некоторые из этих решений напрямую поддерживают реализацию модели нулевого доверия через подсистему политики условного доступа Microsoft Entra, тогда как другие должны быть опубликованы через посредник, например, такой как прокси-сервер приложения Microsoft Entra, или сервер удаленных рабочих столов/сервер перехода.

Безопасность интерфейса

Конечной целью защиты интерфейса является гарантия того, что каждый входящий сеанс в нем является известным, доверенным и разрешенным:

- известный: пользователь прошел строгую проверку подлинности, а его устройство аутентифицировано (за исключением личных устройств, использующих удаленный рабочий стол или решение VDI для корпоративного доступа);

- Доверенный – состояние безопасности четко проверено и обеспечено для учетных записей и устройств с помощью механизма политики "Нулевого доверия".

- Разрешено. Доступ к ресурсам следует принципу наименьших привилегий с помощью сочетания элементов управления, чтобы обеспечить доступ только к ним.

- правильными пользователями

- в соответствующее время (JIT-доступ, а не постоянный доступ);

- с правильной системой утверждения (при необходимости)

- на приемлемом уровне риска или доверия.

Элементы управления безопасностью интерфейса

Для определения гарантий безопасности интерфейса необходимо сочетание элементов управления безопасностью, включая следующие:

- Применение политики нулевого доверия — использование условного доступа для обеспечения соответствия входящих сеансов требованиям:

- Доверие к устройствам для обеспечения того, чтобы устройство, как минимум:

- управляется предприятием;

- обладает функциями обнаружения и реагирования на угрозы на конечных точках.

- соответствует требованиям конфигурации, установленным в организации;

- Он не является заражённым или подвергающимся атаке во время сеанса.

- Доверие пользователей достаточно высоко на основе сигналов, включая:

- Использование многофакторной проверки подлинности во время начального входа (или добавлено позже для повышения доверия)

- соответствие сеанса закономерностям поведения в прошлом;

- Будет ли аккаунт или текущий сеанс вызывать какие-либо оповещения на основе данных об угрозах.

- риск защиты идентификации Microsoft Entra

- Доверие к устройствам для обеспечения того, чтобы устройство, как минимум:

- Модель управления доступом на основе ролей (RBAC), которая сочетает в себе корпоративные группы каталогов и разрешения, а также роли, группы и разрешения для конкретных приложений.

- Рабочие процессы JIT-доступа, обеспечивающие выполнение конкретных требований (одноранговые утверждения, журнал аудита, срок действия привилегий и т. д.), которые должны быть соблюдены перед тем, как учетной записи будут предоставлены подходящие привилегии.

Уровни безопасности интерфейса

В этом руководстве определяются три уровня безопасности. Дополнительные сведения об этих уровнях см. в статье "Keep it Simple - Personas and Profiles" (Все просто: пользователи и профили). За руководством по реализации см. план ускоренной модернизации.

Корпоративный интерфейс

Безопасность корпоративного интерфейса подходит для всех корпоративных пользователей и сценариев повышения производительности. Предприятие также служит отправной точкой для рабочих нагрузок высокой конфиденциальности, на основе которых вы можете постепенно строить на более специализированные и привилегированные уровни обеспечения доступа.

- Применение политики нулевого доверия — на входящих сеансах с помощью условного доступа, чтобы обеспечить безопасность пользователей и устройств на корпоративном или более высоком уровне

- Устройства с политикой "использование личных устройств" (BYOD), персональные устройства и управляемые партнером устройства могут подключаться, если они используют корпоративный посредник, например выделенный виртуальный рабочий стол Windows (WVD) или сервер удаленных рабочих столов либо сервер переходов.

- Управление доступом на основе ролей (RBAC): модель должна обеспечивать администрирование приложений только посредством ролей на специализированном или привилегированном уровне безопасности.

Специализированный интерфейс

Элементы управления безопасностью для специализированных интерфейсов должны включать в себя:

- Применение политики Zero Trust: входящие сессии должны использовать условный доступ (Conditional Access), чтобы обеспечить защиту пользователей и устройств на уровне специализированной или привилегированной безопасности.

- Управление доступом на основе ролей (RBAC): модель должна обеспечивать администрирование приложений только посредством ролей на специализированном или привилегированном уровне безопасности.

- Рабочие процессы с доступом "только в нужный момент" (необязательно) — которые обеспечивают минимальные привилегии, следя за тем, чтобы привилегии использовались только авторизованными пользователями в те временные периоды, когда они необходимы.

Привилегированный интерфейс

Элементы управления безопасностью для привилегированных интерфейсов должны включать в себя

- Применение политики Zero Trust: во входящих сеансах используется условный доступ для обеспечения защиты пользователей и устройств на привилегированном уровне.

- Управление доступом на основе ролей (RBAC): модель должна обеспечивать администрирование приложений только посредством ролей на привилегированном уровне безопасности.

- Поток рабочего процесса с доступом по требованию (обязательный), который обеспечивает минимально необходимые привилегии, гарантируя, что привилегии используются только авторизованными пользователями в то время, когда они действительно нужны.