Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

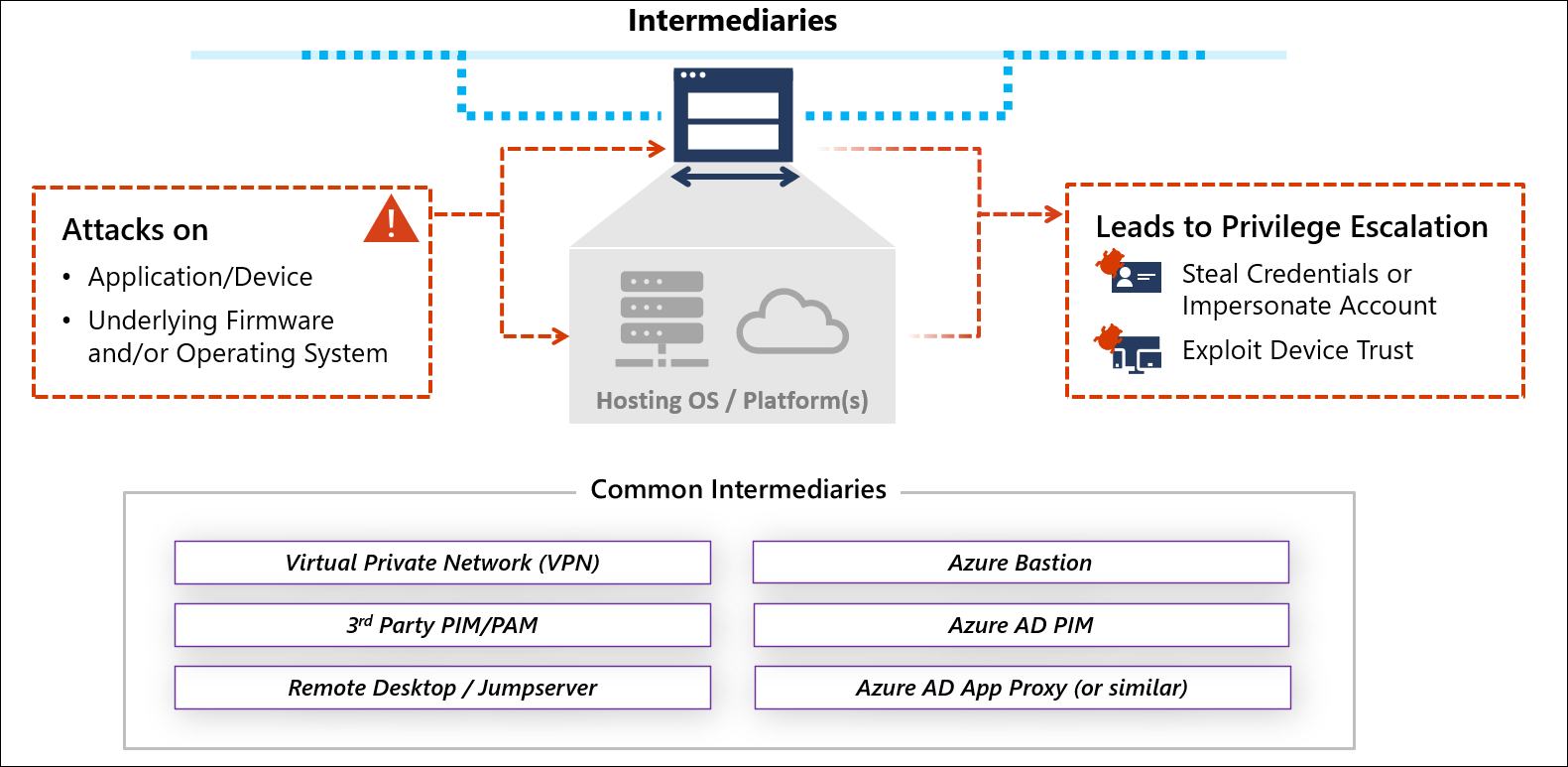

Безопасность промежуточных устройств является критически важным компонентом защиты привилегированного доступа.

Посредники добавляют ссылку на цепочку гарантии нулевого доверия для конечного сеанса пользователя или администратора, поэтому они должны поддерживать (или улучшать) гарантии безопасности нулевого доверия в сеансе. Примерами посредников являются виртуальные частные сети (VPN), серверы переходов, инфраструктура виртуальных рабочих столов (VDI), а также публикация приложений через прокси-серверы доступа.

Злоумышленник может атаковать посредника, чтобы попытаться повысить уровень привилегий, используя учетные данные, хранящиеся на них, получить удаленный доступ к корпоративным сетям или воспользоваться доверием к тому устройству, если оно используется для принятия решений по доступу нулевого доверия. Атака на посредников стало слишком распространенным явлением, особенно для организаций, которые не строго поддерживают состояние безопасности этих устройств. Например, учетные данные , собранные с устройств VPN.

Посредники зависят от цели и технологии, но обычно предоставляют удаленный доступ, безопасность сеансов или оба:

- Удаленный доступ – включение доступа к системам в корпоративных сетях из интернета

-

Безопасность сеанса - Повышение защиты и видимости для сеанса

- сценарии неуправляемого устройства. Предоставление управляемого виртуального рабочего стола для доступа к неуправляемых устройствам (например, личным устройствам сотрудников) и (или) устройствам, управляемым партнером или поставщиком.

- Сценарий безопасности администратора. Консолидация административных путей и/или повышение безопасности с помощью доступа по требованию, мониторинга и записи сеансов, а также аналогичных возможностей.

Обеспечение безопасности от исходного устройства и учетной записи к интерфейсу ресурсов требует понимания профиля риска промежуточного звена и вариантов снижения рисков.

Потенциал и ценность действий злоумышленника

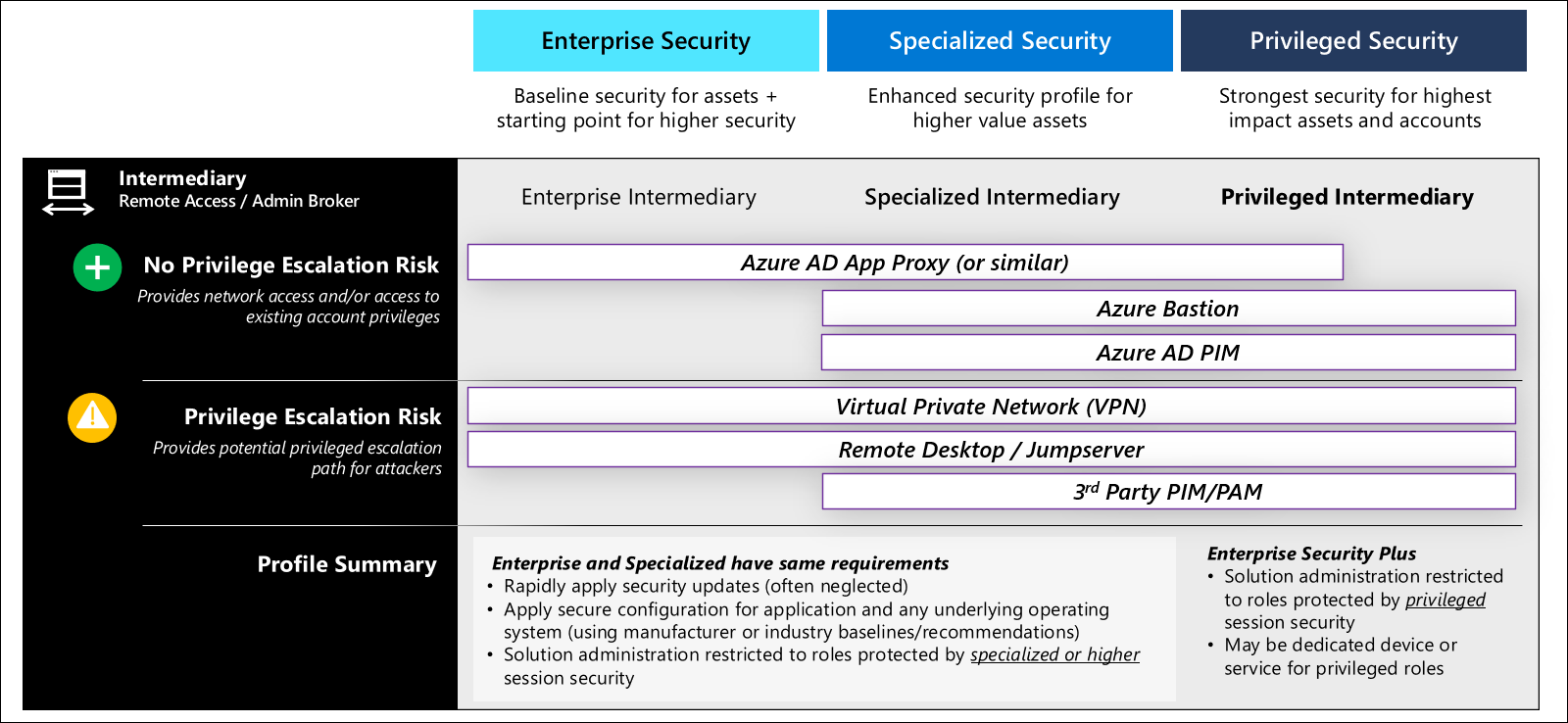

Различные промежуточные типы выполняют уникальные функции, поэтому каждый из них требует другого подхода к безопасности, хотя существует ряд критически важных распространенных особенностей, таких как быстрое применение исправлений безопасности к устройствам, встроенному ПО, операционным системам и приложениям.

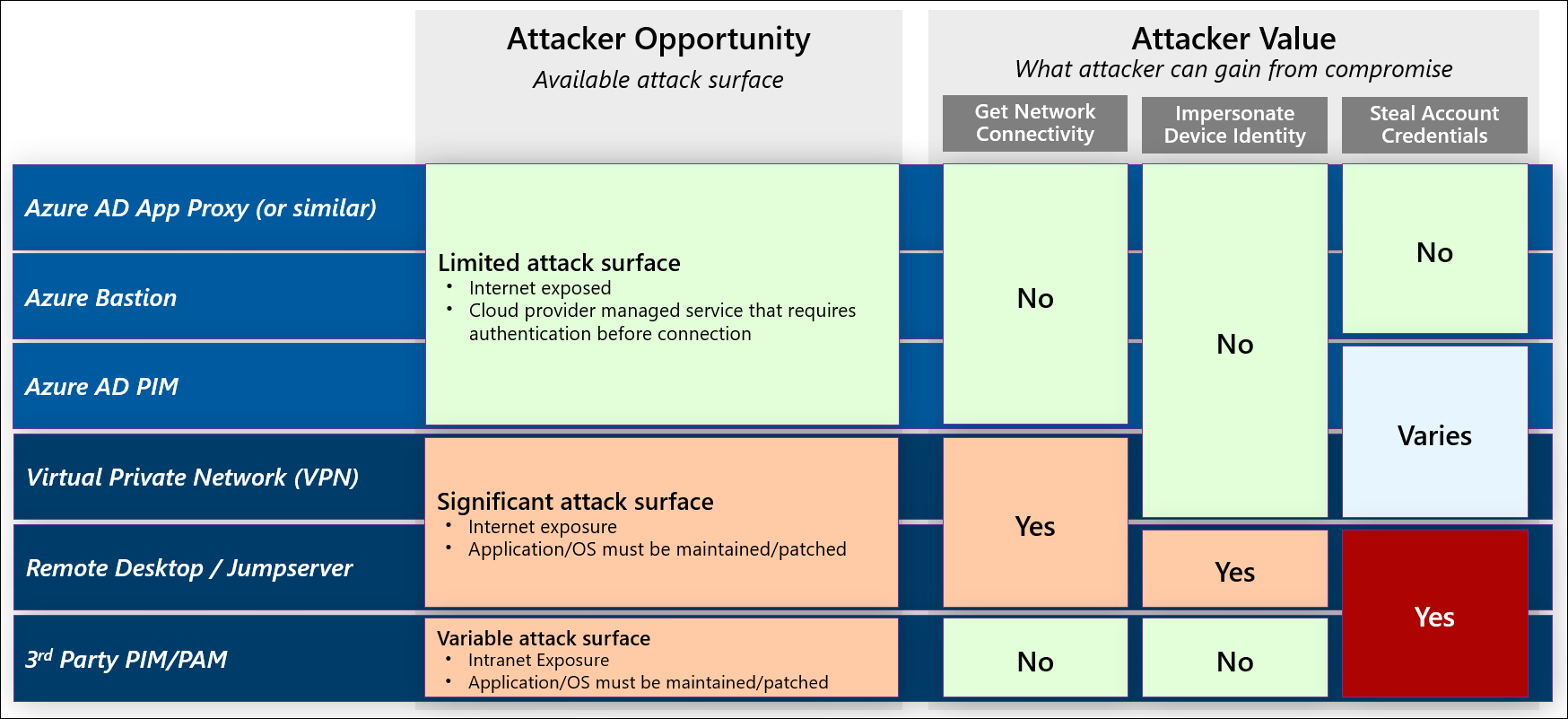

Возможность злоумышленника представлена доступной областью атаки, на которую может нацелиться злоумышленник.

- собственные облачные службы, такие как Microsoft Entra PIM, Бастион Azure и прокси приложения Microsoft Entra, предлагают ограниченную область атаки злоумышленникам. Хотя они предоставляются в общедоступном Интернете, клиенты (и злоумышленники) не имеют доступа к базовым операционным системам, предоставляющим службы, и они обычно поддерживаются и отслеживаются последовательно с помощью автоматизированных механизмов в поставщике облачных служб. Эта небольшая область атак ограничивает доступные варианты злоумышленникам и классическим локальным приложениям и устройствам, которые должны быть настроены, исправлены и отслеживаются ИТ-персоналом, которые часто перегружены конфликтующими приоритетами и более задачами безопасности, чем у них есть время.

- виртуальные частные сети (VPN) и удаленные рабочие столы / переходные серверы часто представляют значительную возможность для злоумышленников, так как они открыты для Интернета для предоставления удаленного доступа, а обслуживание этих систем часто пренебрегается. Хотя у них есть только несколько сетевых портов, злоумышленникам требуется лишь доступ к одной необновлённой службе для атаки.

- сторонние службы PIM/PAM часто размещаются локально или как виртуальная машина в инфраструктуре как услуга (IaaS) и обычно доступны только узлам интрасети. Хотя служба и не имеет прямого доступа к Интернету, одни скомпрометированные учетные данные могут позволить злоумышленникам получить доступ к службе через VPN или другое средство удаленного доступа.

значение злоумышленника представляет то, что злоумышленник может получить, компрометируя посредника. Компрометация определяется как злоумышленник, получающий полный контроль над приложением или виртуальной машиной и/или администратором экземпляра клиента облачной службы.

Ингредиенты, которые злоумышленники могут собирать от посредника для следующего этапа их атаки, включают:

- получить сетевое подключение для связи с большинством или всеми ресурсами в корпоративных сетях. Этот доступ обычно предоставляется виртуальными сетями и решениями для удаленного рабочего стола или сервера перехода. Хотя решения, такие как Azure Bastion и прокси приложений Microsoft Entra (или аналогичные сторонние решения), также предоставляют удаленный доступ, эти решения обычно подключаются к приложениям или серверам и не предоставляют общий сетевой доступ.

- Подделка идентификации устройства — может победить механизмы нулевого доверия, если устройство требуется для аутентификации и (или) используется злоумышленником для сбора информации в сетях целей. Команды по операциям безопасности часто не внимательно отслеживают действия учетной записи устройства и сосредоточены только на учетных записях пользователей.

-

кража учетных данных для входа чтобы аутентифицироваться в ресурсах, которые являются наиболее ценным активом для злоумышленников, так как они предлагают возможность повысить привилегии для доступа к их конечной цели или следующему этапу атаки.

Удаленный рабочий стол, Jump-серверы и сторонние PIM/PAM являются наиболее привлекательными целевыми объектами и имеют динамику "Все яйца в одной корзине" с повышенной ценностью для злоумышленников и мерами по снижению рисков безопасности.

- решения PIM/PAM обычно хранят учетные данные для большинства или всех привилегированных ролей в организации, что делает их весьма ценным объектом для компрометации или использования в злонамеренных целях.

- Microsoft Entra PIM не предлагает злоумышленникам возможность кражи учетных данных, так как она разблокирует привилегии, уже назначенные учетной записи с помощью MFA или других рабочих процессов, но плохо разработанный рабочий процесс может позволить злоумышленнику повысить привилегии.

- удаленный рабочий стол или серверы переходов, используемые администраторами, предоставляют узел, через который проходят многие или все конфиденциальные сеансы, что позволяет злоумышленникам использовать стандартные средства атаки на кражу учетных данных и повторное использование этих учетных данных.

- VPN могут хранить учетные данные в решении, предоставляя злоумышленникам потенциальную кладезь для эскалации привилегий, что приводит к строгой рекомендации использовать Microsoft Entra ID для аутентификации, чтобы устранить этот риск.

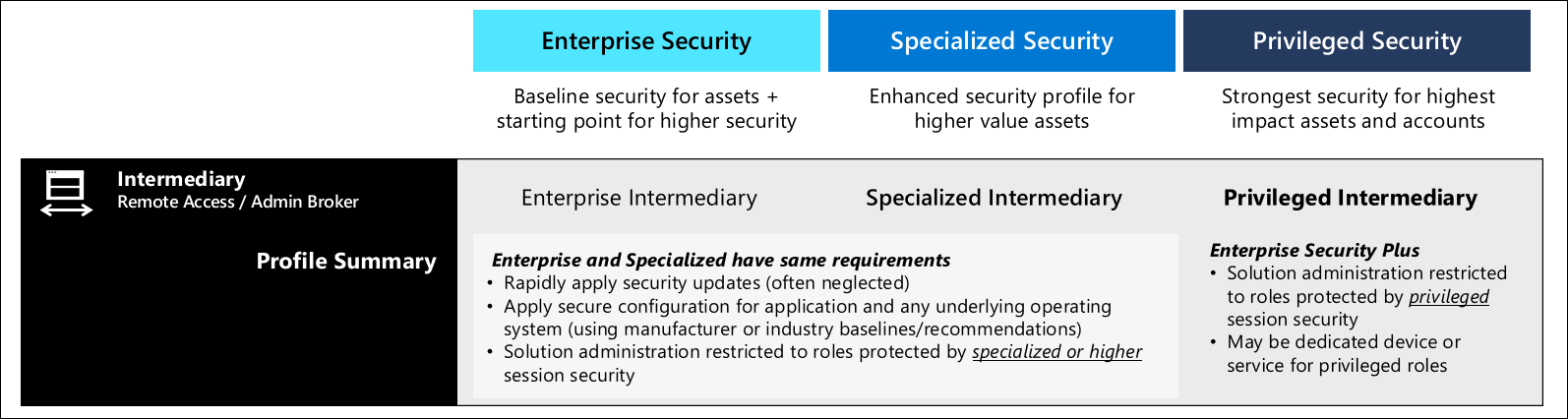

Промежуточные профили безопасности

Для установления этих гарантий требуется сочетание средств управления безопасностью, некоторые из которых являются общими для многих посредников, и некоторые из которых относятся к типу посредника.

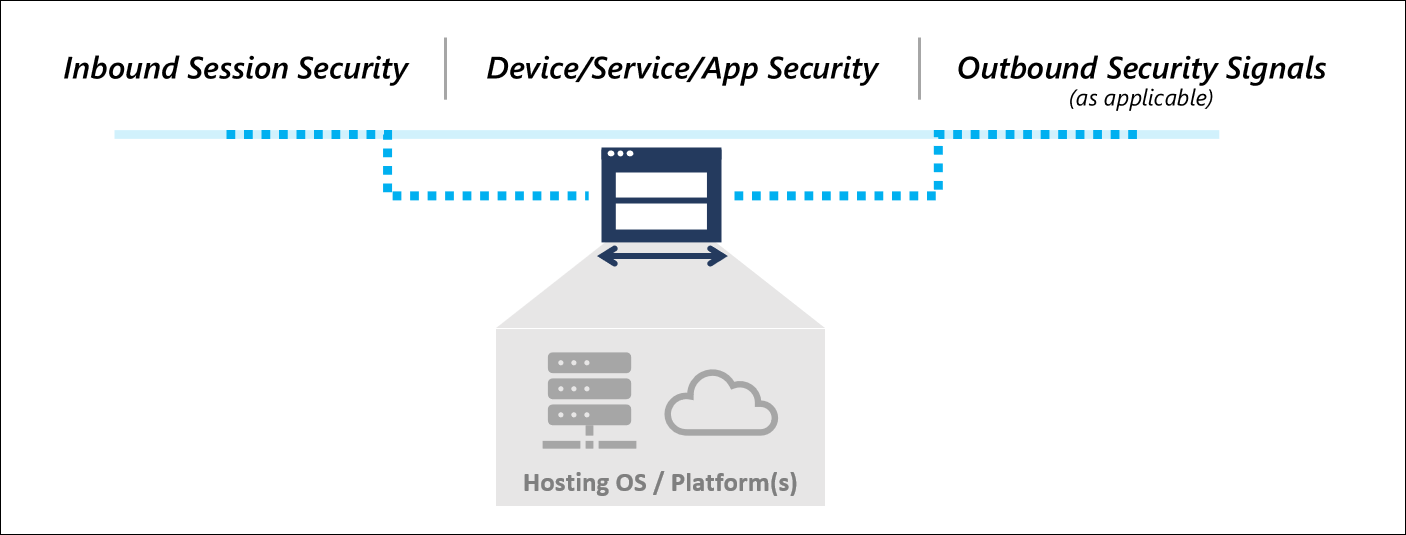

Посредник — это ссылка в цепочке "Нулевое доверие", которая представляет интерфейс для пользователей или устройств, а затем обеспечивает доступ к следующему интерфейсу. Элементы управления безопасностью должны обращаться к входящим подключениям, безопасности промежуточного устройства или приложения или службы, а также (при необходимости) предоставлять сигналы безопасности нулевого доверия для следующего интерфейса.

Общие элементы управления безопасностью

Общие элементы безопасности для посредников сосредоточены на поддержании хорошей гигиены безопасности для предприятий и специализированных уровней с дополнительными ограничениями для обеспечения безопасности привилегий.

Эти средства управления безопасностью должны применяться ко всем типам посредников:

- Усиление безопасности входящего подключения - Используйте Microsoft Entra ID и условный доступ, чтобы убедиться, что все входящие подключения с устройств и учетных записей известны, надежны и разрешены. Для получения дополнительной информации см. статью Защита привилегированных интерфейсов для подробных определений требований к устройствам и учетным записям для корпоративных и специализированных нужд.

-

Надлежащее обслуживание системы . Все посредники должны соблюдать надлежащие методики гигиены безопасности, включая:

- безопасная конфигурация. Следуйте базовым стандартам конфигурации безопасности, установленным изготовителем или в отрасли, а также лучшим практикам как для приложения, так и для любых базовых операционных систем, облачных служб или других зависимостей. Применимые рекомендации корпорации Майкрософт включают базовые показатели безопасности Azure и базовые показатели Windows.

- быстрое внедрение обновлений - Обновления и патчи безопасности от поставщиков должны применяться сразу после выпуска.

- Role-Based модели управления доступом (RBAC) могут злоупотреблять злоумышленниками для повышения привилегий. Модель RBAC посредника должна тщательно проверяться, чтобы обеспечить предоставление административных привилегий только авторизованным сотрудникам, защищенным на специализированном или привилегированном уровне. Эта модель должна включать все базовые операционные системы или облачные службы (пароль корневой учетной записи, пользователи и группы локального администратора, администраторы клиентов и т. д.).

- обнаружение и реагирование конечных точек (EDR) и сигнал доверия исходящего трафика — устройства, включающие полную операционную систему, должны отслеживаться и защищаться с помощью EDR, например Microsoft Defender для конечной точки. Этот элемент управления должен быть настроен для предоставления сигналов соответствия устройств условному доступу, чтобы политика может применить это требование для интерфейсов.

Привилегированные посредники требуют дополнительных элементов управления безопасностью:

- Role-Based управление доступом (RBAC). Права администратора должны быть ограничены только теми привилегированными ролями, которые соответствуют стандарту для рабочих станций и учетных записей.

- Выделенные устройства (необязательно) - из-за крайней конфиденциальности привилегированных сеансов организации могут выбрать реализацию выделенных экземпляров промежуточных функций для привилегированных ролей. Этот элемент управления обеспечивает дополнительные ограничения безопасности для привилегированных посредников и более тщательный мониторинг деятельности привилегированных ролей.

Руководство по безопасности для каждого промежуточного типа

В этом разделе содержатся конкретные рекомендации по безопасности, уникальные для каждого типа посредника.

Управление привилегированным доступом или управление привилегированными удостоверениями

Одним из типов посредников, разработанных явным образом для вариантов использования безопасности, являются решения для управления привилегированными удостоверениями и управления привилегированным доступом (PIM/PAM).

Варианты использования и сценарии для PIM/PAM

Решения PIM/PAM предназначены для повышения гарантий безопасности для конфиденциальных учетных записей, охватываемых специализированными или привилегированными профилями, и обычно сосредоточиваются на ИТ-администраторах.

Хотя функции зависят от поставщиков PIM/PAM, многие решения обеспечивают возможности безопасности:

Упрощение управления учетными записями службы и смены паролей (критически важная возможность)

Предоставление расширенных рабочих процессов для доступа по принципу "точно в срок" (JIT)

Запись и мониторинг административных сеансов

Важно

Возможности PIM/PAM обеспечивают отличные способы устранения рисков для некоторых атак, но не устраняют многие риски привилегированного доступа, особенно риск компрометации устройств. Хотя некоторые поставщики утверждают, что их решение PIM/PAM является "панацеей", способной снизить риски, связанные с устройствами, наш опыт расследования инцидентов у заказчиков последовательно показал, что это не работает на практике.

Злоумышленник с контролем рабочей станции или устройства может использовать эти учетные данные (и привилегии, назначенные им), пока пользователь вошел в систему (и часто может украсть учетные данные для последующего использования). Отдельное решение PIM/PAM не может согласованно и надежно видеть и устранять эти риски устройств, поэтому необходимо иметь дискретные устройства и защиту учетных записей, которые дополняют друг друга.

Риски безопасности и рекомендации по PIM/PAM

Возможности каждого поставщика PIM/PAM зависят от способа их защиты; поэтому изучите и следуйте специфическим рекомендациям и лучшим практикам по конфигурации безопасности вашего поставщика.

Заметка

Убедитесь, что в критически важных бизнес-процессах участвует второй человек, чтобы снизить риск инсайдерских угроз (это увеличивает затраты и осложняет потенциальный сговор для внутренних угроз).

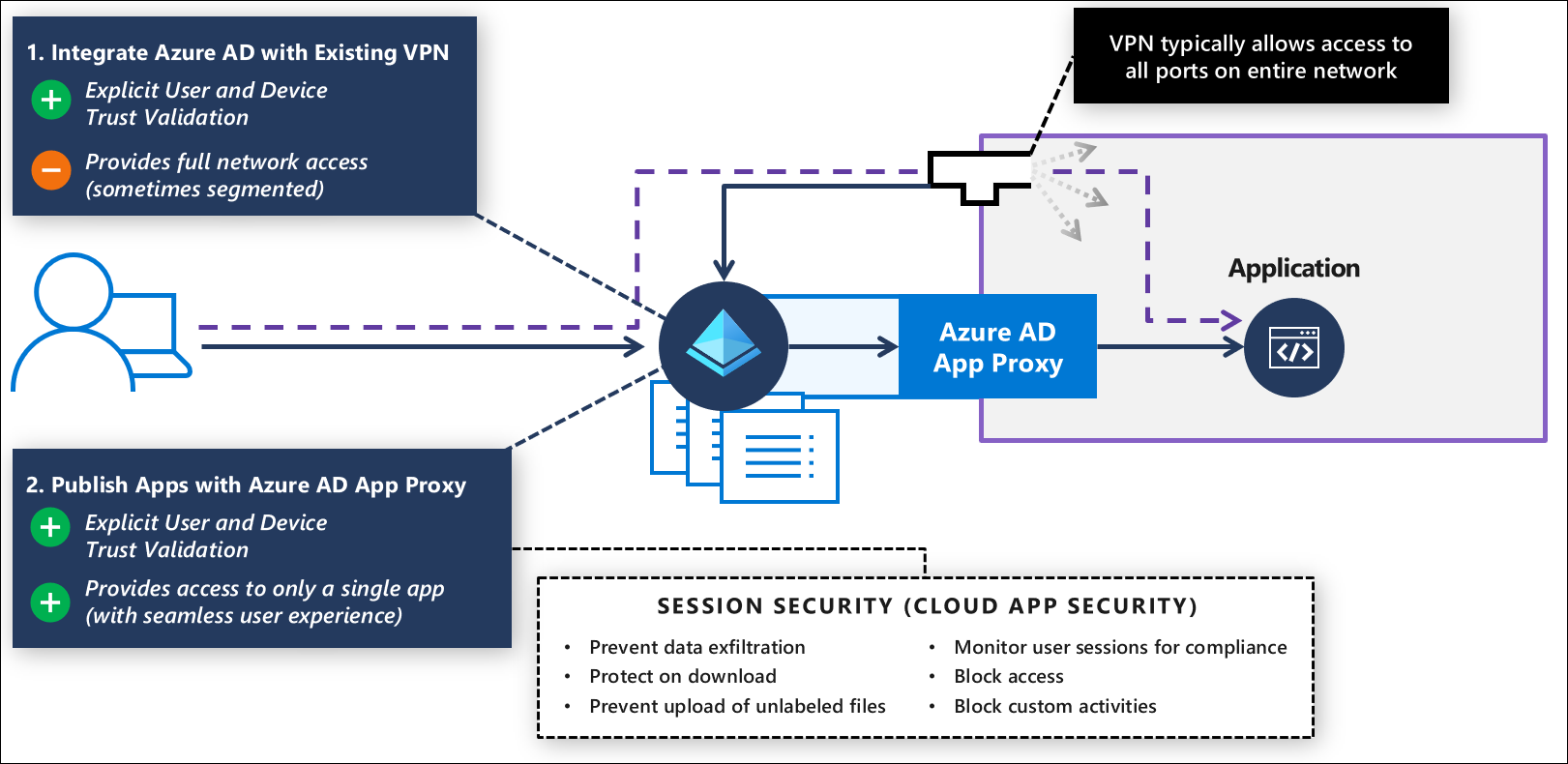

Виртуальные частные сети конечных пользователей

Виртуальные частные сети (VPN) — это посредники, предоставляющие полный сетевой доступ для удаленных конечных точек, обычно требуют проверки подлинности конечных пользователей и могут хранить учетные данные локально для проверки подлинности входящих сеансов пользователей.

Заметка

Это руководство относится только к VPN "точка-сайт", используемым пользователями, а не VPN "сеть-сеть", которые обычно используются для соединений между центрами обработки данных или приложений.

Варианты использования и сценарии для виртуальных частных сетей

VPN (виртуальные частные сети) устанавливают удаленное подключение к корпоративной сети, обеспечивая доступ к ресурсам для пользователей и администраторов.

Риски безопасности и рекомендации для VPN

Наиболее важными рисками для посредников VPN являются проблемы с обслуживанием, проблемами конфигурации и локальным хранилищем учетных данных.

Корпорация Майкрософт рекомендует использовать сочетание элементов управления для посредников VPN:

-

интегрировать проверку подлинности Microsoft Entra — чтобы снизить или устранить риск локально хранимых учетных данных (и любых дополнительных накладных расходов для их поддержки) и принудительно применять политики нулевого доверия для входящих учетных записей или устройств с условным доступом.

См. в разделе рекомендации по интеграции

- интеграция Microsoft Entra Azure VPN

- Включить проверку подлинности Microsoft Entra на VPN-шлюзе

- Интеграция сторонних виртуальных частных сетей

-

быстрое обновление - Убедитесь, что все организационные элементы поддерживают быстрое обновление, включая:

- организационном спонсорстве и поддержке со стороны руководства для выполнения требования

- технические процессы уровня "Стандартный" для обновления VPN с минимальным или отсутствующим временем простоя. Этот процесс должен включать в себя VPN-программное обеспечение, устройства и любые базовые операционные системы или встроенное ПО

- чрезвычайные процедуры для быстрого развертывания критически важных обновлений системы безопасности

- управления для постоянного обнаружения и исправления пропущенных элементов

- Защищенная конфигурация. Возможности каждого поставщика VPN различаются в обеспечении безопасности, поэтому ознакамьтесь и следуйте рекомендациям и лучшим практикам по настройке безопасности вашего поставщика.

- Выйдите за рамки VPN. Замените VPN со временем более безопасными вариантами, такими как прокси для приложений Microsoft Entra или Azure Bastion, так как они предоставляют только прямой доступ к приложению или серверу, а не полный сетевой доступ. Кроме того, прокси приложения Microsoft Entra позволяет отслеживать сеансы для дополнительной безопасности с помощью Microsoft Defender для облачных приложений.

доступа

доступа

Прокси приложения Microsoft Entra

Прокси приложения Microsoft Entra и аналогичные сторонние возможности обеспечивают удаленный доступ к устаревшим и другим приложениям, размещенным локально или на виртуальных машинах IaaS в облаке.

Варианты использования и сценарии для прокси приложения Microsoft Entra

Это решение подходит для публикации устаревших приложений производительности конечных пользователей авторизованным пользователям через Интернет. Его также можно использовать для публикации некоторых административных приложений.

Риски безопасности и рекомендации для прокси приложения Microsoft Entra

Прокси-приложение Microsoft Entra эффективно обеспечивает применение современных политик нулевого доверия к существующим приложениям. Дополнительные сведения см. в разделе "Вопросы безопасности" для прокси приложения Microsoft Entra

Прокси приложения Microsoft Entra также может интегрироваться с Microsoft Defender для облачных приложений, чтобы добавить безопасность сеанса управления условным доступом к следующим параметрам:

- Предотвращение кражи данных

- Защита при скачивании

- Предотвращение отправки неназначенных файлов

- Мониторинг сеансов пользователей для соответствия требованиям

- Блокировка доступа

- Блокировать настраиваемые активности

Для получения дополнительной информации см. статью Развертывание Defender для управления условным доступом в облачных приложениях Microsoft Entra

При публикации приложений с помощью прокси приложения Microsoft Entra корпорация Майкрософт рекомендует, чтобы владельцы приложений работали с командами безопасности, чтобы следовать минимальным привилегиям и обеспечить доступ к каждому приложению доступен только пользователям, которым он требуется. При развертывании большего количества приложений таким образом, вы можете снизить использование VPN типа "точка-сайт" некоторыми конечными пользователями.

Удаленный рабочий стол или сервер перехода

Этот сценарий предоставляет полную среду рабочего стола, в которой запущено одно или несколько приложений. Это решение имеет ряд различных вариантов, в том числе:

- Опыт работы — полный рабочий стол в окне или одно приложение, выведенное на экран

- Удалённый узел. Может быть общей виртуальной машиной или выделенной виртуальной машиной для рабочего стола с использованием Виртуального рабочего стола Windows (WVD) или другого решения для инфраструктуры виртуальных рабочих столов (VDI).

- локальное устройство — может быть мобильным устройством, управляемой рабочей станцией или личной или партнерской управляемой рабочей станцией.

- сценарий — ориентирован на пользовательские приложения для повышения производительности или административные задачи, часто называемые "переходным сервером".

Варианты использования и рекомендации по безопасности для удаленного рабочего стола и сервера перехода

Наиболее распространенными конфигурациями являются:

- Протокол прямого удаленного рабочего стола (RDP) — эта конфигурация не рекомендуется использовать для подключений к Интернету, так как протокол RDP является протоколом, который имеет ограниченную защиту от современных атак, таких как распыление паролей. Прямой RDP должен быть преобразован в один из следующих вариантов:

- RDP через шлюз, опубликованный прокси приложения Microsoft Entra

- Бастион Azure

- RDP через шлюз с помощью

- Службы удаленных рабочих столов (RDS), включенные в Windows Server. Публикация с помощью прокси приложения Microsoft Entra.

- Виртуальный рабочий стол Windows (WVD) — следуйте рекомендациям по обеспечению безопасности виртуального рабочего стола Windows.

- Используйте сторонний VDI — следуйте лучшим практикам производителя или отрасли либо адаптируйте рекомендации WVD для вашего решения.

- Сервер Secure Shell (SSH) — предоставление удаленной оболочки и скриптов для технологических отделов и владельцев рабочих нагрузок. Защита этой конфигурации должна включать:

- Следуя рекомендациям отрасли или производителя для безопасной настройки, измените все пароли по умолчанию (если применимо), а также используйте ключи SSH вместо паролей, а также безопасное хранение ключей SSH и управление ими.

- Использование Бастиона Azure для удаленного взаимодействия SSH с ресурсами, размещенными в Azure. Подключение к виртуальной машине Linux с помощью Бастиона Azure

Бастион Azure

Бастион Azure — это посредник, предназначенный для обеспечения безопасного доступа к ресурсам Azure с помощью браузера и портала Azure. Бастион Azure предоставляет ресурсы доступа в Azure, поддерживающие протоколы протокола удаленного рабочего стола (RDP) и Secure Shell (SSH).

Варианты использования и сценарии для Бастиона Azure

Бастион Azure эффективно предоставляет гибкое решение, которое может использоваться ит-персоналом и администраторами рабочих нагрузок за пределами ИТ-отдела для управления ресурсами, размещенными в Azure, без полного VPN-подключения к среде.

Риски безопасности и рекомендации для Бастиона Azure

Доступ к Бастиону Azure осуществляется через портал Azure, поэтому убедитесь, что интерфейс портала Azure требует соответствующего уровня безопасности для ресурсов и ролей, используемых в нем, обычно с привилегированным или специализированным уровнем.

Дополнительные рекомендации доступны в документации по Бастиону Azure