Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

![]()

Современное предприятие имеет невероятное разнообразие конечных точек, обращаюющихся к данным. Не все конечные точки управляются или даже принадлежат организации, что приводит к разным конфигурациям устройств и уровням исправлений программного обеспечения. Это создает огромную поверхность для атак, и, если это не будет разрешено, доступ к рабочим данным из ненадежных конечных точек может легко стать самой слабой связью в стратегии безопасности "Zero Trust". (Скачайте модель зрелости концепции Zero Trust: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust соответствует принципу "Никогда не доверяй, всегда проверяй". С точки зрения конечных точек это означает всегда проверять все конечные точки. Сюда входят не только устройства подрядчика, партнера и гостевые устройства, но также приложения и устройства, используемые сотрудниками для доступа к рабочим данным, независимо от того, кому принадлежит устройство.

В подходе "Нулевое доверие" те же политики безопасности применяются независимо от того, принадлежит ли устройство компании или является личным устройством через BYOD; независимо от того, полностью ли оно управляется ИТ-отделом или защищены только приложения и данные. Политики применяются ко всем конечным точкам, будь то ПК, Mac, смартфон, планшет, носимые устройства или устройства Интернета вещей, где бы они ни были подключены, будь то защищенная корпоративная сеть, домашняя широкополосная связь или общедоступный Интернет. Что наиболее важно, работоспособность и надежность приложений, которые работают на этих конечных точках, влияют на состояние вашей безопасности. Вам необходимо предотвратить утечку корпоративных данных в ненадежные или неизвестные приложения или службы, случайно или злонамеренно.

Существует несколько ключевых правил для защиты устройств и конечных точек в модели нулевого доверия: Политики безопасности нулевого доверия централизованно применяются через облако и охватывают конечную точку безопасности, конфигурацию устройства, защиту приложений, соответствие устройств и состояние риска.

- Платформа, а также приложения, которые работают на устройствах, надежно подготовлены, правильно настроены и поддерживаются в актуальном состоянии.

- Существует автоматический и быстрый ответ для ограничения доступа к корпоративным данным в приложениях в случае нарушения безопасности.

- Система контроля доступа гарантирует, что все средства контроля политики действуют до того, как будет осуществлен доступ к данным.

Цели развертывания нулевого доверия для защиты конечных точек

Прежде чем большинство организаций начинают путь нулевого доверия, их безопасность конечных точек настраивается следующим образом:

- Конечные точки присоединены к домену и управляются с помощью таких решений, как объекты групповой политики или Configuration Manager. Это отличные варианты, но они не используют современных поставщиков служб конфигурации Windows (CSPs) или требуют отдельного устройства шлюза управления облаком для обслуживания облачных устройств.

- Конечные точки должны находиться в корпоративной сети для доступа к данным. Это может означать, что устройства должны физически находиться на месте для доступа к корпоративной сети или что им требуется доступ через VPN, что увеличивает риск того, что взломанное устройство может получить доступ к конфиденциальным корпоративным ресурсам.

При реализации комплексной платформы нулевого доверия для защиты конечных точек рекомендуется сначала сосредоточиться на трех начальных задачах развертывания. После завершения этих задач сосредоточьтесь на четвертой цели:

Конечные точки зарегистрированы в поставщиках облачных удостоверений. Чтобы отслеживать безопасность и риск в нескольких конечных точках, используемых любым человеком, необходимо видимость всех устройств и точек доступа, которые могут иметь доступ к вашим ресурсам. На зарегистрированных устройствах можно применить базовые показатели безопасности, которые также предоставляют пользователям биометрический или ПИН-код для проверки подлинности, чтобы устранить зависимость от паролей.

Доступ предоставляется только облачным и соответствующим конечным точкам и приложениям. Установите правила соответствия, чтобы обеспечить соответствие устройств минимальным требованиям безопасности до предоставления доступа. Кроме того, создайте правила исправления и уведомления для несоответствующих устройств, чтобы пользователи знали, как устранить проблемы соответствия требованиям.

Политики защиты от потери данных (DLP) применяются для корпоративных устройств и BYOD. Контролируйте, что пользователь может делать с данными после получения доступа. Например, ограничьте сохранение файлов в ненадежных расположениях (например, на локальном диске) или ограничьте общий доступ к копированию и вставки с помощью приложения связи с потребителем или приложения чата для защиты данных.

Обнаружение угроз на конечных устройствах используется для мониторинга рисков этих устройств. Стремитесь к созданию единой панели управления для согласованного управления всеми конечными точками. Используйте систему управления информацией и событиями безопасности (SIEM) для маршрутизации журналов и транзакций с конечных точек так, чтобы количество оповещений уменьшилось, но они были более значимыми для действий.

В качестве окончательной задачи изучите принципы нулевого доверия для сетей Интернета вещей и операционных технологий.

Руководство по развертыванию с нулевым доверием конечной точки

В этом руководстве описаны шаги, необходимые для защиты ваших устройств в соответствии с принципами модели безопасности «Нулевое доверие».

1. Регистрация конечных точек с помощью поставщика облачных удостоверений

Чтобы ограничить риск воздействия, отслеживайте конечные точки, чтобы убедиться, что каждый из них имеет надежное удостоверение, применяются основные требования к безопасности, а уровень риска для таких вещей, как вредоносные программы или утечка данных, измеряется, исправлен или считается приемлемым.

После регистрации устройства пользователи могут получить доступ к ограниченным ресурсам вашей организации с помощью корпоративного имени пользователя и пароля для входа. При наличии увеличьте безопасность с помощью таких возможностей, как Windows Hello для бизнеса.

Регистрация корпоративных устройств с помощью идентификатора Microsoft Entra

Устройства Windows, используемые для доступа к данным вашей организации, должны присоединиться и зарегистрироваться с идентификатором Microsoft Entra ID с помощью одного из следующих путей:

Интерфейс Windows — использование встроенного интерфейса (OOBE) для присоединения устройств Windows к идентификатору Microsoft Entra ID упрощает настройку, обеспечивая готовность устройств к безопасному доступу к ресурсам организации. Чтобы получить инструкции, обратитесь к статье присоединение к новому устройству Windows в Microsoft Entra.

Ранее подготовленные устройства Windows— пользователи ранее подготовленного рабочего устройства Windows могут использовать свою рабочую или учебную учетную запись для регистрации его с помощью идентификатора Microsoft Entra. См. статью "Добавление рабочей или учебной учетной записи" на устройство Windows.

Регистрация личного устройства . Пользователи могут зарегистрировать свои личные устройства Windows с помощью идентификатора Microsoft Entra. См. статью "Регистрация личного устройства" в рабочей или учебной сети.

Для корпоративных устройств можно использовать следующие методы для подготовки новых операционных систем и регистрации устройств с помощью идентификатора Microsoft Entra:

Windows — Windows Autopilot — это набор технологий, используемых для настройки и предварительной конфигурации новых устройств, подготовки их к эффективному использованию. См. Обзор Windows Autopilot.

iOS/iPadOS — корпоративные устройства, приобретенные через Apple Business Manager или Apple School Manager, можно зарегистрировать в Intune с помощью автоматической регистрации устройств. См. раздел "Настройка автоматической регистрации устройств".

Повышение безопасности проверки подлинности с помощью Windows Hello для бизнеса

Чтобы разрешить пользователям альтернативный метод входа, который заменяет использование паролей строгой двухфакторной проверкой подлинности на устройствах и применять правила для использования ПИН-кодов, ключей безопасности для входа и многого другого, включите Windows Hello для бизнеса на устройствах Windows.

Microsoft Intune поддерживает два дополняющих метода применения и обеспечения параметров Windows Hello для бизнеса.

При регистрации устройств с помощью политики на уровне арендатора используйте этот метод, чтобы применить политику Windows Hello для бизнеса по умолчанию к каждому устройству Windows при регистрации в Intune. Эта политика помогает гарантировать, что каждое новое устройство Windows, присоединенное к вашей организации, применяется к тем же начальным стандартам конфигурации для требований ПИН-кода, двухфакторной проверки подлинности и т. д.

Дополнительные сведения и рекомендации по настройке см. в статье Windows Hello при регистрации устройств в документации Intune.

После регистрации с профилями защиты учетных записей — профили защиты учетных записей позволяют применять определенные конфигурации Windows Hello для бизнеса к разным группам в организации после регистрации в Intune. Если между профилем защиты учетных записей и профилем на уровне клиента возникает конфликт, профиль защиты учетных записей имеет приоритет. Это позволяет вносить корректировки для разных групп в зависимости от их требований.

Профили защиты учетных записей Intune — это один из типов профилей для типа политики защиты учетных записей, который, в свою очередь, является одним из типов политики безопасности конечной точки Intune. Инструкции по настройке этого профиля см. в статье "Создание политики безопасности конечной точки" и выбор типа политики защиты учетных записей, а затем тип профиля защиты учетной записи.

2. Ограничение доступа к облачным и соответствующим конечным точкам и приложениям

При налаженных удостоверениях конечных точек, присоединяющихся к вашей организации, и улучшенных требованиях к проверке подлинности, убедитесь, что эти конечные точки соответствуют требованиям безопасности вашей организации, прежде чем они будут использованы для доступа к данным и ресурсам организации.

Чтобы ограничить доступ, используйте политики соответствия устройств Intune, которые работают с Условным доступом Microsoft Entra, чтобы обеспечить, что только устройства, соответствующие вашим требованиям к безопасности, могут использоваться прошедшими проверку подлинности пользователями для доступа к ресурсам. Важной частью политик соответствия являются уведомления об исправлении и правила , которые помогают пользователям вернуть несоответствующее устройство в соответствие.

Создание политики соответствия с помощью Microsoft Intune

Microsoft Intune политики соответствия — это наборы правил и условий, которые используются для оценки конфигурации управляемых устройств. Эти политики помогают защитить данные и ресурсы организации с устройств, которые не соответствуют этим требованиям к конфигурации. Управляемые устройства должны соответствовать условиям, заданным в политиках, чтобы считаться соответствующими Intune.

Соответствие устройств Intune состоит из двух частей, которые работают вместе:

Параметры политики соответствия — это один набор конфигураций, применяемых на уровне клиента, чтобы обеспечить встроенную политику соответствия требованиям, которую получает каждое устройство. Параметры политики соответствия определяют, как работает политика соответствия требованиям в вашей среде, включая обработку устройств, не назначенных явной политике соответствия устройств.

Сведения о настройке этих параметров на уровне клиента см. в разделе "Параметры политики соответствия".

Политики соответствия устройств — это дискретные наборы правил и параметров, зависящих от платформы, которые развертываются для групп пользователей или устройств. Устройства оценивают правила в политике, чтобы сообщить о состоянии соответствия требованиям. Состояние несоответствия может привести к одному или нескольким действиям в связи с несоответствием. Microsoft Entra политики условного доступа также могут использовать это состояние для блокировки доступа к ресурсам организации с этого устройства.

Сведения о настройке групп с политиками соответствия устройств см. в статье "Создание политики соответствия требованиям" в Microsoft Intune. Примеры повышения уровня конфигураций соответствия требованиям, которые можно использовать, см. в разделе "План Intune" для политик соответствия требованиям.

Определение действий и уведомлений для пользователей для несоответствующих требованиям устройств

Каждая политика соответствия Intune включает меры в случае несоответствия. Действия применяются, когда устройство не соответствует назначенной конфигурации политики соответствия. Intune и Условный Доступ считывают состояние устройства, чтобы определить дополнительные шаги, которые можно настроить, или заблокировать доступ к ресурсам организации с этого устройства до тех пор, пока устройство остается несоответствующим требованиям.

Вы настраиваете действия в случае несоответствия в рамках каждой политики соответствия устройств, которую вы создаете.

Меры при несоответствии включают, но не ограничиваются следующими вариантами, причем разные варианты доступны для различных платформ.

- Пометить устройство как несоответствующее

- Отправка предварительно настроенного сообщения электронной почты пользователю устройства

- Удаленная блокировка устройства

- Отправка предварительно настроенного push-уведомления пользователю

Сведения о доступных действиях, их добавлении в политики и настройке сообщений электронной почты и уведомлений см. в статье "Настройка действий для несоответствующих устройств в Intune".

3. Развертывание политик, которые обеспечивают защиту от потери данных (DLP) для корпоративных устройств и BYOD

После предоставления доступа к данным необходимо управлять тем, что пользователь может делать с данными и как он хранится. Например, если пользователь получает доступ к документу через корпоративную учетную запись, вы хотите предотвратить сохранение этого документа в незащищенном месте хранения для потребителей или предотвратить предоставление общего доступа через потребительское коммуникационное или чат-приложение.

Применить рекомендуемые настройки безопасности

Базовые показатели безопасности могут помочь создать широкие и согласованные базовые показатели безопасных конфигураций, которые помогают защитить пользователей, устройств и данных. Базовые показатели безопасности Intune — это предварительно настроенные группы параметров Windows, которые помогают применять известную группу параметров и значений по умолчанию, рекомендуемых соответствующими командами безопасности. Эти базовые показатели можно использовать с конфигурацией по умолчанию или изменить их для создания настраиваемых экземпляров, которые соответствуют различным потребностям различных групп в вашей организации.

Автоматическое развертывание обновлений в конечных точках

Чтобы обеспечить соответствие управляемым устройствам с изменяющимися угрозами безопасности, используйте политики Intune, которые могут автоматизировать развертывание обновлений:

Обновления Windows для бизнеса — политики Intune для Windows Updates for Business можно использовать для автоматической установки обновлений Windows на ваших устройствах. Политики могут автоматизировать установку обновлений и тип обновлений, включая версию Windows, последние обновления системы безопасности и новые драйверы. Сведения о начале работы см. в статье "Управление обновлениями программного обеспечения Windows 10 и Windows 11" в Intune.

Обновления Android Enterprise — Intune поддерживает автоматическое обновление операционной системы и встроенного ПО для устройств Zebra Android с помощью интеграции с партнером.

Политики iOS/iPadOS — Intune могут автоматически устанавливать обновления на устройствах под управлением iOS/iPad, которые зарегистрированы в качестве управляемого устройства с помощью одного из вариантов программы Автоматическая регистрация устройств (ADE) Apple. Сведения о настройке политики обновления iOS см. в статье "Управление политиками обновления программного обеспечения iOS/iPadOS" в Intune.

Шифрование устройств

Используйте следующие параметры для шифрования корпоративных данных в состоянии покоя на устройствах:

MacOS — чтобы настроить полное шифрование дисков в macOS, используйте шифрование дисков FileVault для macOS с Intune.

Windows — для устройств Windows управление политикой шифрования дисков для устройств Windows с помощью Intune. Политика Intune может применять BitLocker для томов и дисков. Функция шифрования персональных данных предоставляет возможности шифрования данных на основе файлов, связанные с аутентификационными данными пользователя.

Защита корпоративных данных на уровне приложения с помощью политик защиты приложений

Чтобы обеспечить безопасность корпоративных данных в управляемых приложениях, используйте политики защиты приложений Intune. Политики защиты приложений Intune помогают защитить данные вашей организации, управляя тем, как данные используются и передаются. Например, эти политики могут блокировать копирование и вставку корпоративных данных пользователями в личные приложения или требовать ПИН-код для доступа к корпоративной электронной почте.

Чтобы приступить к созданию и использованию этих политик, см. инструкции по созданию и назначению политик защиты приложений. Некоторые примеры трех растущих уровней конфигураций безопасности, которые можно использовать, см. в платформе защиты данных Intune для политики защиты приложений.

4. Контроль рисков устройства с использованием системы обнаружения угроз на конечных точках

После выполнения первых трех целей настройте безопасность конечных точек на устройствах и начните мониторинг новых угроз, чтобы устранить их, прежде чем они становятся более крупными.

Ниже приведены некоторые из решений Майкрософт, которые можно использовать и объединить.

Microsoft Defender с Microsoft Intune. При интеграции Microsoft Defender для конечной точки с Intune вы можете использовать центр администрирования Intune для того, чтобы настроить Defender для конечной точки на устройствах, управляемых Intune, просмотреть данные о угрозах и получить рекомендации от Defender, а затем принять меры по устранению этих проблем. Вы также можете использовать сценарий управления параметрами безопасности Defender для конечной точки , который позволяет использовать политику Intune для управления конфигурациями для Defender на устройствах, которые не зарегистрированы в Intune.

Microsoft Sentinel — Microsoft Sentinel — это облачное решение для управления безопасностью и событиями (SIEM), которое помогает выявлять и быстро реагировать на сложные угрозы.

С помощью хранилища данных Intune можно отправлять данные управления устройствами и приложениями в средства создания отчетов для интеллектуальной фильтрации оповещений для снижения шума. Опции включают, но не ограничиваются подключением к хранилищу данных с помощью Power BI и использованием решений SIEM через пользовательский клиент OData.

Нулевое доверие и сети OT

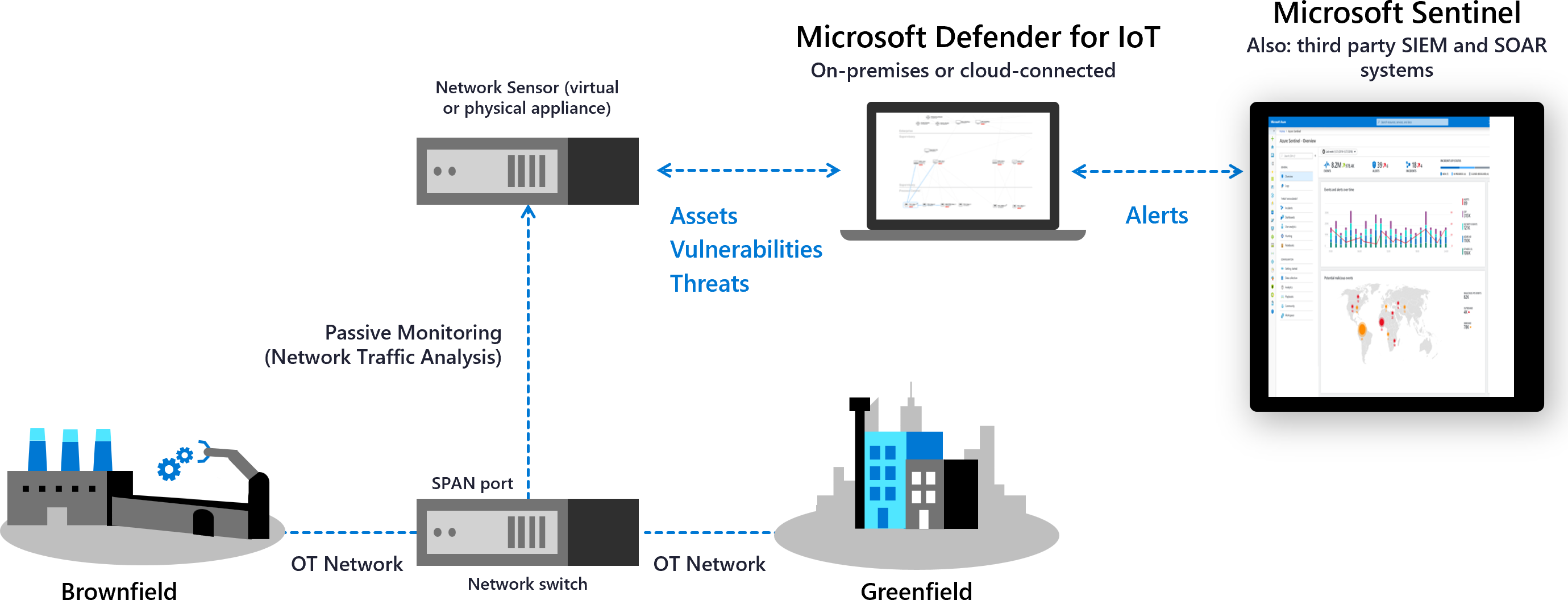

Microsoft Defender для Интернета вещей — это единое решение для обеспечения безопасности, созданное специально для выявления устройств, уязвимостей и угроз в сетях Интернета вещей и операционных технологий (OT). Используйте Defender для Интернета вещей для применения безопасности во всей среде Интернета вещей и OT, включая существующие устройства, которые могут не иметь встроенных агентов безопасности.

Сети OT часто отличаются от традиционной ИТ-инфраструктуры и нуждаются в специализированном подходе к нулевому доверию. Системы OT используют уникальную технологию с собственными протоколами и могут включать в себя устаревшие платформы с ограниченным подключением и питанием, конкретными требованиями к безопасности и уникальными воздействиями на физические атаки.

Defender для Интернета вещей поддерживает принципы нулевого доверия путем решения проблем, относящихся к OT, например:

- Помогая управлять удаленными подключениями в ваши системы OT.

- Анализ и помощь в снижении взаимосвязей между зависимыми системами.

- Поиск отдельных точек сбоя в сети.

Разверните сетевые датчики Defender для Интернета вещей для обнаружения устройств и трафика и наблюдения за уязвимостями, зависящими от OT. Сегментируйте датчики на сайты и зоны в сети, чтобы отслеживать трафик между зонами и следовать шагам по устранению рисков на основе рисков Defender для Интернета вещей, чтобы снизить риск в среде OT. Defender для Интернета вещей затем постоянно отслеживает устройства для аномального или несанкционированного поведения.

Интеграция с службы Майкрософт, например Microsoft Sentinel и другими партнерскими службами, включая SIEM и системы билетов, для совместного использования данных Defender для Интернета вещей в организации.

Дополнительные сведения см. в разделе:

- Нулевое доверие и сети OT

- Мониторинг сетей OT с помощью принципов нулевого доверия

- Изучение инцидентов Defender для Интернета вещей с помощью Microsoft Sentinel

Продукты, описанные в данном руководстве

Microsoft Azure

Microsoft 365

Microsoft Defender для конечной точки

Microsoft Defender для Интернета вещей

Заключение

Подход с нулевым доверием может значительно повысить уровень безопасности ваших устройств и конечных точек. Для получения дополнительной информации или помощи в реализации, пожалуйста, свяжитесь с вашей командой по работе с клиентами или продолжайте читать другие главы этого руководства, которое охватывает все компоненты с нулевым доверием.

Дополнительные сведения о реализации комплексной стратегии нулевого доверия для:

Серия руководств по развертыванию с использованием модели "Никому не доверяй"