Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

![]()

Удостоверение является ключевым уровнем управления для управления доступом на современном рабочем месте и является важным для реализации нулевого доверия. Поддержка идентификационных решений

- Нулевое доверие с помощью надежных политик проверки подлинности и доступа.

- Минимальный привилегированный доступ с подробным разрешением и доступом.

- Контроли и политики управляют доступом к защищенным ресурсам и минимизируют масштаб атак.

В этом руководстве по интеграции объясняется, как независимые поставщики программного обеспечения и партнеры по технологиям могут интегрироваться с идентификатором Microsoft Entra для создания безопасных решений нулевого доверия для клиентов.

Руководство по интеграции Zero Trust для идентификации

Это руководство по интеграции охватывает идентификатор Microsoft Entra и внешний идентификатор Майкрософт.

Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом Майкрософт. Она предоставляет следующие возможности.

- Аутентификация единого входа

- Условный доступ

- Без пароля и многофакторная проверка подлинности

- Автоматическая подготовка пользователей

- И многие другие функции, позволяющие предприятиям защищать и автоматизировать процессы идентификации в масштабе

Решение Microsoft Entra External ID для управления идентификацией и доступом между бизнесом и клиентами (CIAM). Клиенты используют внешний идентификатор Microsoft Entra для реализации безопасных решений проверки подлинности с белой меткой, которые легко масштабируются и смешиваются с фирменными веб-приложениями и мобильными приложениями. Узнайте о рекомендациях по интеграции в разделе External ID Microsoft Entra.

Microsoft Entra ID

Существует множество способов интеграции решения с идентификатором Microsoft Entra. Базовые интеграции предназначены для защиты клиентов с помощью встроенных возможностей безопасности Идентификатора Microsoft Entra. Расширенные интеграции ускорят развитие вашего решения благодаря улучшенным возможностям безопасности.

Базовые интеграции

Базовые интеграции защищают клиентов с помощью встроенных возможностей безопасности Идентификатора Microsoft Entra.

Включить единый вход и проверку издателя.

Чтобы включить единый вход, рекомендуется опубликовать приложение в галерее приложений. Этот подход повышает доверие клиентов, так как они знают, что приложение проверяется как совместимое с идентификатором Microsoft Entra. Вы можете стать проверенным издателем, чтобы клиенты были уверены, что вы издатель приложения, которое они добавляют в своего арендатора.

Публикация в коллекции приложений позволяет ИТ-администраторам легко интегрировать решение в свой клиент с автоматической регистрацией приложений. Регистрация вручную является распространенной причиной проблем с поддержкой приложений. Добавление приложения в коллекцию позволяет избежать этих проблем с приложением.

Для мобильных приложений мы рекомендуем использовать Библиотеку аутентификации Microsoft и системный браузер для реализации единого входа.

Интеграция подготовки пользователей

Управлять удостоверениями личности и доступом в организациях с тысячами пользователей сложно. Если крупные организации используют свое решение, рассмотрите возможность синхронизации сведений о пользователях и доступе между приложением и идентификатором Microsoft Entra. Это помогает обеспечить согласованность доступа пользователей при изменении.

SCIM (Система управления идентификацией между доменами) — это открытый стандарт для обмена сведениями о пользовательских идентификациях. API управления пользователями SCIM можно использовать для автоматического назначения пользователей и групп между вашим приложением и Microsoft Entra ID.

Разработка конечной точки SCIM для подготовки пользователей к приложениям из идентификатора Microsoft Entra ID описывает создание конечной точки SCIM и интеграцию со службой подготовки Microsoft Entra.

Расширенные интеграции

Расширенные интеграции дополнительно повышают безопасность вашего приложения.

Контекст проверки подлинности условного доступа

контекст проверки подлинности условного доступа позволяет приложениям активировать применение политик, когда пользователь обращается к конфиденциальным данным или действиям, обеспечивая пользователям более продуктивную работу и защиту конфиденциальных ресурсов.

Оценка непрерывного доступа

Непрерывная оценка доступа (CAE) позволяет аннулировать токены доступа на основании критических событий и оценки политики, а не полагаться на истечение срока токена, определенное временем жизни. Для некоторых API ресурсов, так как риск и политика оцениваются в режиме реального времени, это может увеличить время существования маркера до 28 часов, что повышает устойчивость приложения и производительность.

API безопасности

В нашем опыте многие независимые поставщики программного обеспечения считают эти API полезными.

API пользователей и групп

Если приложению необходимо обновить пользователей и групп в клиенте, можно использовать API пользователей и групп с помощью Microsoft Graph для записи обратно в клиент Microsoft Entra. Дополнительные сведения об использовании API см. в справочнике по REST API Microsoft Graph версии 1.0 и справочной документации по типу ресурса пользователя

API условного доступа

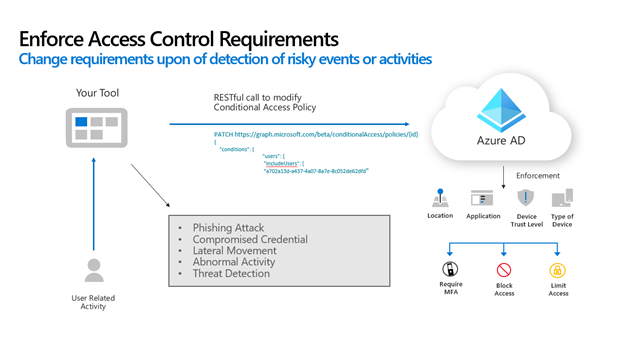

Условный доступ является ключевой частью нулевого доверия, так как он помогает обеспечить, чтобы у правильного пользователя был правильный доступ к нужным ресурсам. Включение условного доступа позволяет идентификатору Microsoft Entra принимать решение о доступе на основе вычисляемых рисков и предварительно настроенных политик.

Независимые поставщики программного обеспечения могут воспользоваться условным доступом, используя возможность применения политик условного доступа при необходимости. Например, если пользователь особенно рискованный, вы можете предложить клиенту включить условный доступ для этого пользователя через пользовательский интерфейс и программно включить его в идентификаторе Microsoft Entra.

Больше информации вы найдете в примере настройки политик условного доступа через API Microsoft Graph на сайте GitHub.

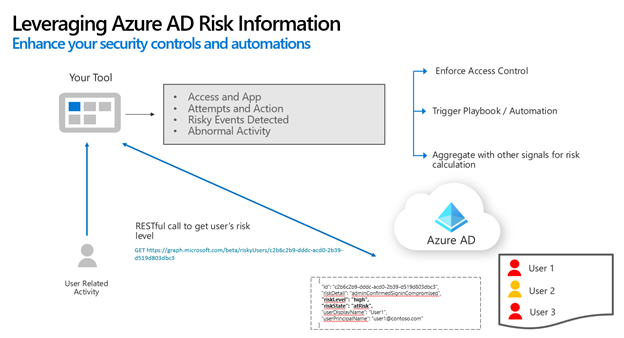

Подтверждение компрометации безопасности и рискованных пользовательских API-интерфейсов

Иногда независимые поставщики программного обеспечения могут знать о компрометации, которая выходит за пределы области идентификатора Microsoft Entra. Для любого инцидента безопасности, особенно тех, которые включают компрометацию учетных записей, Корпорация Майкрософт и независимый поставщик программного обеспечения могут сотрудничать, обмениваясь информацией, полученной от обеих сторон. API для подтверждения компрометации позволяет установить высокий уровень риска для целевого пользователя. Этот API позволяет идентификатору Microsoft Entra отвечать соответствующим образом, например, требуя от пользователя повторной проверки подлинности или путем ограничения доступа к конфиденциальным данным.

В другом направлении идентификатор Microsoft Entra ID постоянно оценивает риск пользователей на основе различных сигналов и машинного обучения. API рискованных пользователей предоставляет программный доступ ко всем пользователям, находящимся под угрозой, в клиенте Microsoft Entra данного приложения. Независимые поставщики программного обеспечения могут использовать этот API, чтобы гарантировать, что они обрабатывают пользователей соответствующим образом в соответствии с текущим уровнем риска. riskyUser тип ресурса.

Уникальные сценарии продуктов

Ниже приведены рекомендации для независимых поставщиков программного обеспечения, которые предлагают конкретные типы решений.

Интеграции безопасного гибридного доступа Многие бизнес-приложения разработаны для работы в защищенной корпоративной сети, и часть этих приложений использует устаревшие методы аутентификации. Поскольку компании хотят создать стратегию нулевого доверия и поддерживать гибридные и облачные рабочие среды, им нужны решения, которые подключают приложения к идентификатору Microsoft Entra ID и предоставляют современные решения проверки подлинности для устаревших приложений. Используйте это руководство для создания решений, которые обеспечивают современную облачную проверку подлинности для устаревших локальных приложений.

Стать поставщиком ключей безопасности, совместимым с Корпорацией Майкрософт, ключи безопасности FIDO2 могут заменить слабые учетные данные на надежные учетные данные с открытым или закрытым ключом, которые нельзя повторно использовать, воспроизводить или совместно использовать между службами. Вы можете стать поставщиком ключей безопасности, совместимым с Майкрософт FIDO2, следуя процессу в этом документе.

Внешний идентификатор «Microsoft Entra»

Внешняя идентификация Microsoft Entra объединяет мощные решения для работы с людьми за пределами вашей организации. С помощью возможностей внешнего идентификатора можно разрешить внешним идентификаторам безопасно получать доступ к вашим приложениям и ресурсам. Независимо от того, работаете ли вы с внешними партнерами, потребителями или бизнес-клиентами, пользователи могут использовать свои собственные идентичности. Эти идентификации могут варьироваться от корпоративных или государственных учетных записей до поставщиков социальных идентификаций, таких как Google или Facebook. Дополнительные сведения о защите приложений для внешних партнеров, потребителей или бизнес-клиентов см. в статье Введение в внешний идентификатор Майкрософт.

Интеграция с конечными точками RESTful

Независимые поставщики программного обеспечения могут интегрировать свои решения с помощью конечных точек RESTful, чтобы обеспечить многофакторную аутентификацию (MFA) и управление доступом на основе ролей (RBAC), включить верификацию и удостоверение подлинности личности, повысить безопасность с помощью обнаружения ботов и защиты от мошенничества, а также обеспечить соответствие требованиям Второй директивы о платежных услугах (PSD2) по безопасной аутентификации клиентов (SCA).

У нас есть рекомендации по использованию наших конечных точек RESTful и подробные пошаговые руководства партнёров, которые интегрировались с RESTful API.

- Проверка личности и удостоверение личности, которая позволяет клиентам подтверждать личность своих конечных пользователей.

- управление доступом на основе ролей, которое обеспечивает тонкий контроль доступа для конечных пользователей

- безопасный гибридный доступ к локальному приложению, что позволяет конечным пользователям получать доступ к локальным и устаревшим приложениям с помощью современных протоколов проверки подлинности.

- защиты от мошенничества, что позволяет клиентам защищать свои приложения и конечных пользователей от мошеннических попыток входа и атак ботов

Брандмауэр для веб-приложений

Брандмауэр веб-приложений (WAF) обеспечивает централизованную защиту веб-приложений от распространенных эксплойтов и уязвимостей. Внешний идентификатор Microsoft Entra позволяет независимым поставщикам программного обеспечения интегрировать свою службу WAF. Весь трафик к пользовательским доменам (например, login.contoso.com) всегда передается через службу WAF, чтобы обеспечить другой уровень безопасности.

Чтобы реализовать решение WAF, настройте личные домены внешнего идентификатора Microsoft Entra. Обзор пользовательских доменов URL для Microsoft Entra External ID описывает, как настроить Microsoft Entra External ID в пользовательских доменах URL во внешних арендаторах.