Защита уровня приложений

Никому не доверяй требуется защита всех приложений: приложений, которыми централизованно управляется или контролируется, а также надежных и надежных приложений, управляемых вашими пользователями. Это связано с тем, что если какое-либо приложение имеет неправильно настроенную безопасность, даже на короткое время, оно может создать возможности для хакеров использовать его уязвимости. Любое неправильно защищенное приложение может позволить киберпреступникам получить доступ к важным данным на устройствах и в более широких сетях, к которым они подключены. Скачивание регулярных обновлений от поставщиков приложений — это первый шаг, чтобы обеспечить защиту приложений. Кроме того, обновление ОС Windows ежемесячными обновлениями качества и компонентов, предоставляемыми нашими механизмами обслуживания, способствует повышению безопасности приложений и улучшению инструментов. Давайте рассмотрим некоторые настраиваемые функции безопасности приложений и средства Intune, которые можно использовать для реализации защиты приложений на всех устройствах вашей организации.

Управление приложениями Защитник Windows (WDAC)

Убедитесь, что вы разрешаете только соответствующие приложения на своих устройствах в качестве первого упреждающего шага к стратегии безопасности приложений. Хотя целостность памяти обеспечивает защиту операционной системы от угроз памяти ядра, ее можно объединить с Защитник Windows управления приложениями (WDAC) для расширенной защиты с соответствующей корпоративной лицензией. Это можно сделать, контролируя, какие приложения разрешено устанавливать и запускать на ваших устройствах.

Для начала настройте и включите WDAC, выполнив следующие действия.

- Определите требуемый круг доверия для политик WDAC. Под кругом доверия мы подразумеваем описание бизнес-намерения политики, выраженное на естественном языке. Это определение поможет вам создать фактические правила политики для XML-кода политики.

- Используйте мастер управления приложениями Защитник Windows для создания начальной политики. Узнайте больше об использовании встроенных политик Intune, проектировании и создании собственных правил политик и файлов, которые постоянно совершенствуются.

- Разверните политику в режиме аудита на небольшом наборе устройств.

- Используйте мастер управления приложениями Защитник Windows для создания правил из журналов событий для всех файлов, заблокированных на небольшом наборе устройств, которые вы хотите разрешить.

- Повторите описанные выше действия столько раз, сколько потребуется.

- Разверните политику в режиме аудита на нескольких устройствах.

- Продолжайте отслеживать события (например, с помощью расширенной охоты).

- После готовности преобразуйте политику в режим принудительного применения и повторите поэтапное развертывание.

- Чтобы повысить безопасность, используйте подписанные политики для защиты Защитник Windows управления приложениями от незаконного изменения.

Во-вторых, разверните политики WDAC в Intune с пользовательскими функциями OMA-URI, которые будут улучшаться в ближайшие месяцы:

- Знать GUID созданной политики, который можно найти в xml-файле политики как <PolicyID.

- Преобразуйте XML-код политики в двоичный формат с помощью командлета ConvertFrom-CIPolicy для развертывания. Двоичная политика может быть подписана или не подписана.

- Откройте портал Microsoft Intune и создайте профиль с настраиваемыми параметрами.

- Укажите имя и описание и используйте следующие значения для остальных пользовательских параметров OMA-URI:

- OMA-URI: ./Vendor/MSFT/ApplicationControl/Policies/Policy GUID/Policy

- Тип данных: Base64

- Файл сертификата: отправьте файл политики двоичного формата. Вам не нужно отправлять файл Base64, так как Intune преобразует отправленный .bin файл в Base64 от вашего имени.

Управление интеллектуальными приложениями

Благодаря интеллектуальному управлению приложениями некоторые малые предприятия могут предоставить сотрудникам гибкий выбор собственных приложений, сохраняя при этом жесткую безопасность. Smart App Control предотвращает запуск вредоносных приложений на устройствах Windows, блокируя ненадежные или неподписанные программы. Таким образом, управление интеллектуальными приложениями выходит за рамки предыдущих встроенных защит браузера. С помощью ИИ эта функция позволяет запускать только приложения, которые прогнозируются как безопасные, на основе существующих и новых аналитики, обрабатываемых ежедневно.

Интеллектуальное управление приложениями доступно на новых устройствах, поставляемых с Windows 11 версии 22H2. Устройства с предыдущими версиями Windows 11 могут воспользоваться этой функцией с помощью сброса и чистой установки Windows 11 версии 22H2. Узнайте больше о том, как адаптировать эту функцию к конкретной среде.

Изоляция приложений и контейнеры

Иногда киберпреступники могут попытаться использовать тактику социальной инженерии, чтобы обмануть пользователей, чтобы упростить атаки на приложения, например заставить пользователей открывать вредоносные ссылки в сообщениях электронной почты или посещать вредоносный сайт. Возможностей сканирования и фильтрации браузеров и приложений может быть недостаточно для того, чтобы остановить такие атаки, поэтому мы предлагаем несколько вспомогательных средств.

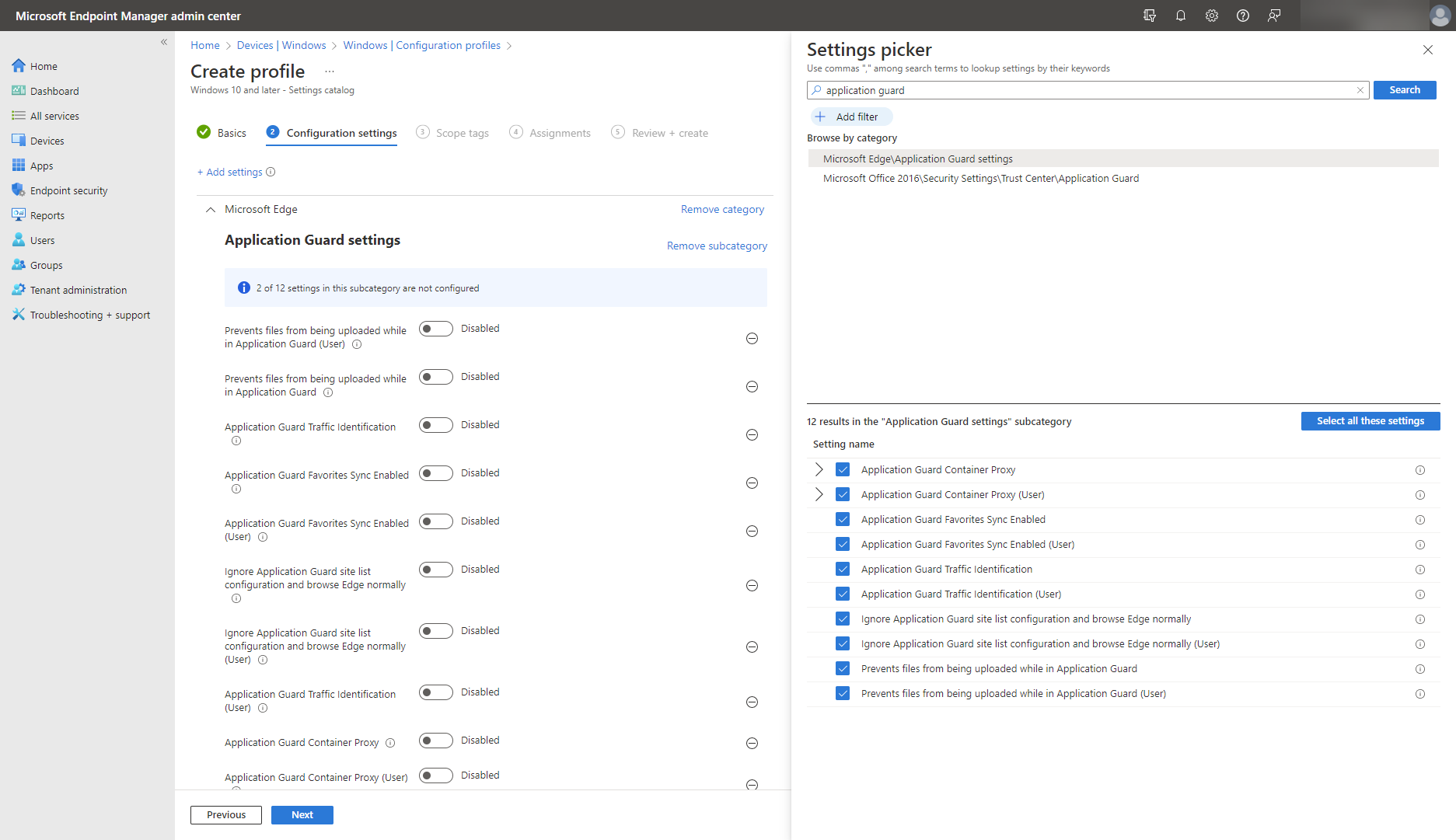

Вы принимаете позицию "Никому не доверяй" в отношении любого приложения и сеанса браузера, когда она по умолчанию считается ненадежной. Изолируйте приложения с помощью Application Guard в Microsoft Defender и запускайте веб-сайты, открытые в браузере Microsoft Edge, Word файлы, файлы Excel и другие веб-сайты в контейнере, отдельном от остальной системы. Это означает, что любой вредоносный код и действия содержатся в контейнере и вдали от настольной системы. Чтобы реализовать изоляцию приложений, настройте ее с помощью Application Guard в Microsoft Defender для Office или браузера Edge. В Intune найдите параметры Application Guard в Microsoft Defender в каталоге параметров в категории Microsoft Edge:

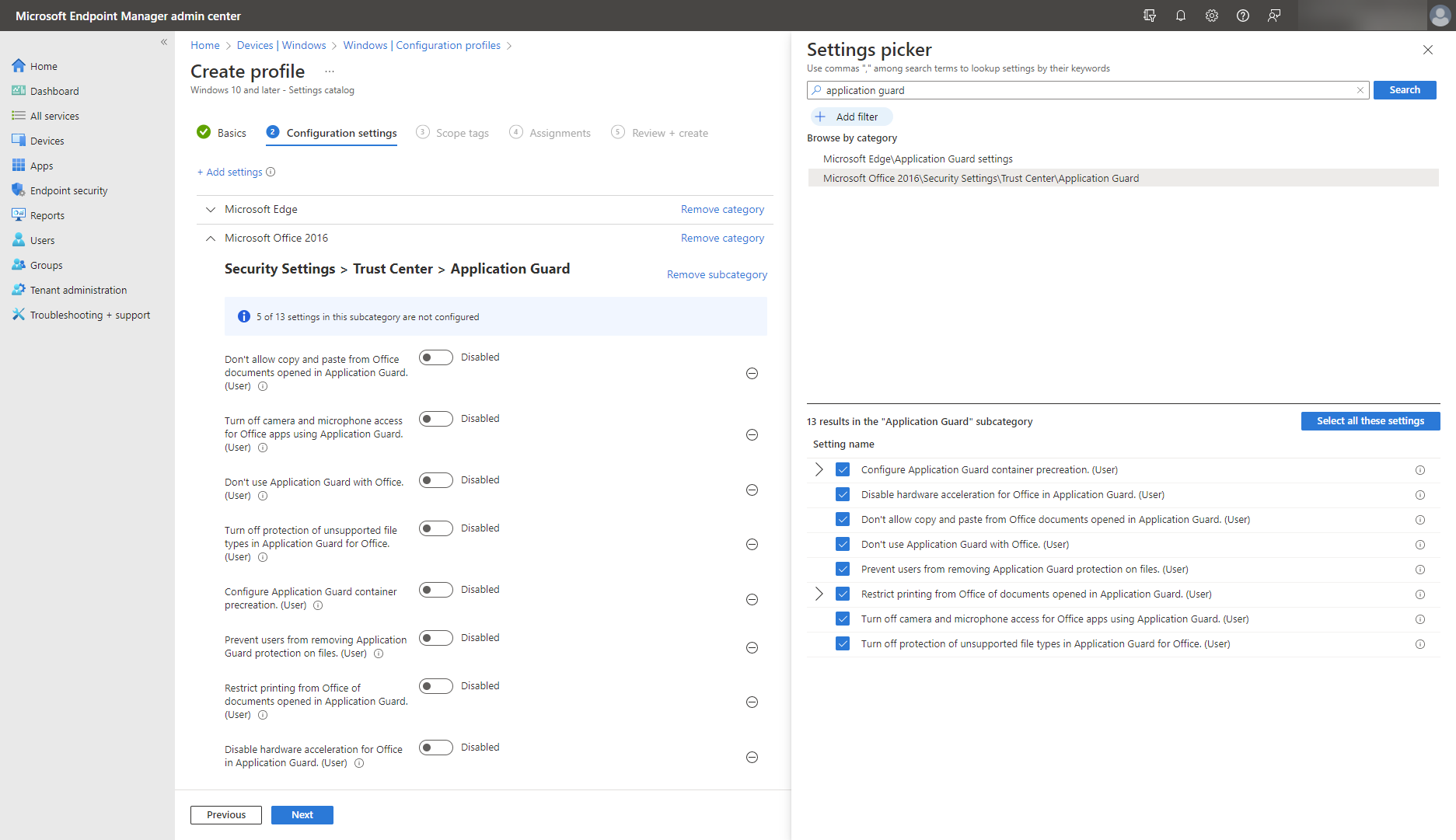

Аналогичным образом найдите категорию Microsoft Office в каталоге параметров, чтобы настроитьЦентр> управления безопасностью параметров>безопасности Application Guard, как показано ниже.

Для приложений универсальная платформа Windows (UWP) настройте и настройте контейнеры Windows, предназначенные для приложений Windows. Таким образом, вы применяете ограничения на сетевое подключение и убедитесь, что приложения имеют только ограниченный доступ к файловой системе и реестру. Как следствие, вредоносный код или зараженные приложения будут иметь меньше возможностей для побега. Рассмотрите этот дополнительный уровень безопасности на вашем пути, чтобы продвинуть уровень безопасности.

Контроль учетных записей пользователей

Убедитесь, что все устройства настроены для доступа с минимальными привилегиями, чтобы пользователи не использовали учетные записи администраторов для повседневного использования. Администратор привилегии должны быть защищены. Если они будут скомпрометированы, вредоносные программы будут иметь больший контроль над устройством и, возможно, даже получить контроль над другими устройствами, платформами и системами.

Реализуйте контроль учетных записей пользователей, чтобы обеспечить эффективную работу пользователей, используя минимальный доступ к привилегиям, необходимый для выполнения работы, и только тогда, когда они в этом нуждаются. Таким образом, приложения всегда запускаются в контексте безопасности учетной записи без прав администратора, если только администратор явно не авторизует доступ на уровне администратора для приложения. Пользователи будут уведомлены о том, что приложению требуется разрешение администратора для запуска, а запрос на выполнение должен быть утвержден пользователем администратора вручную.

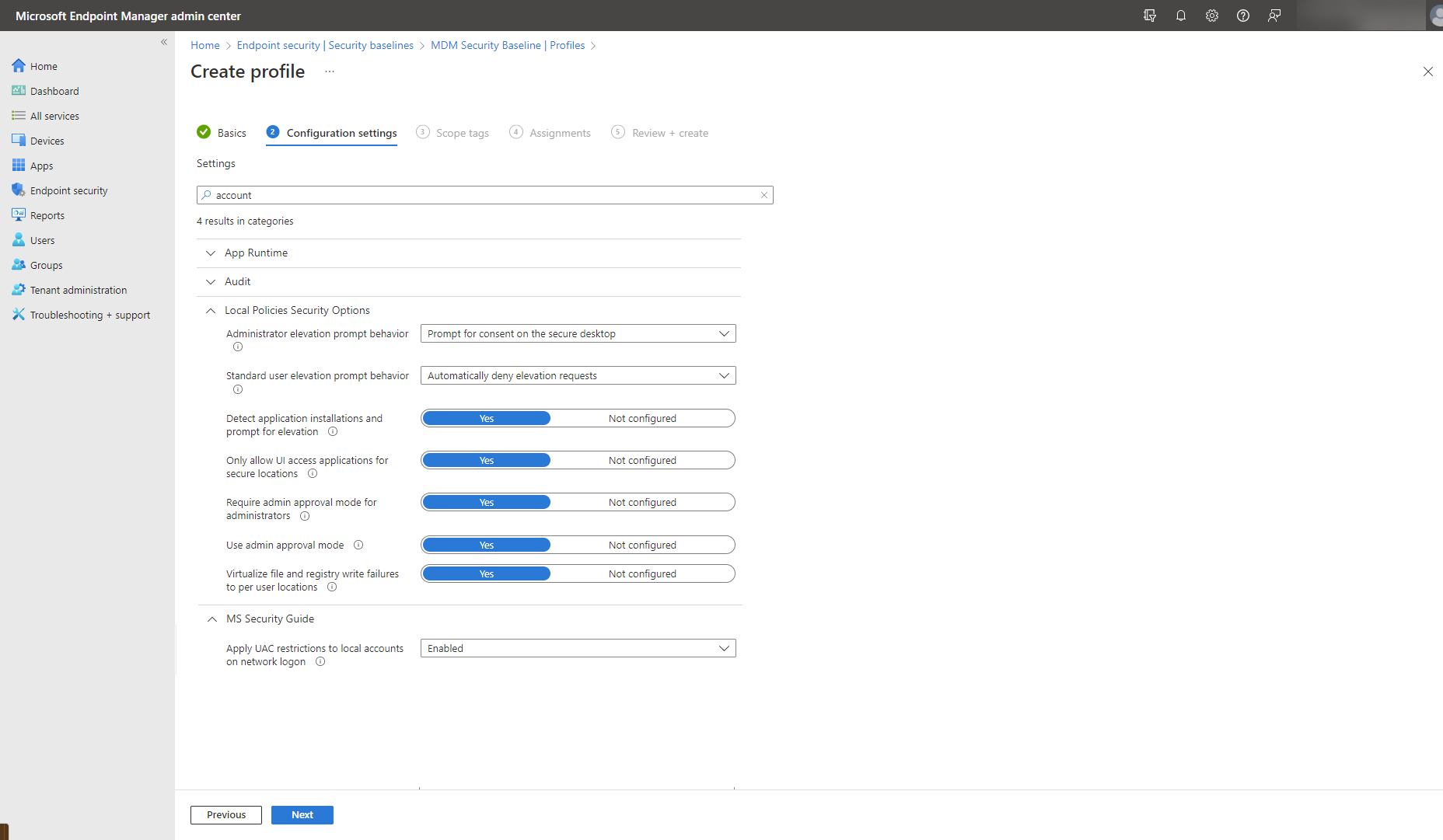

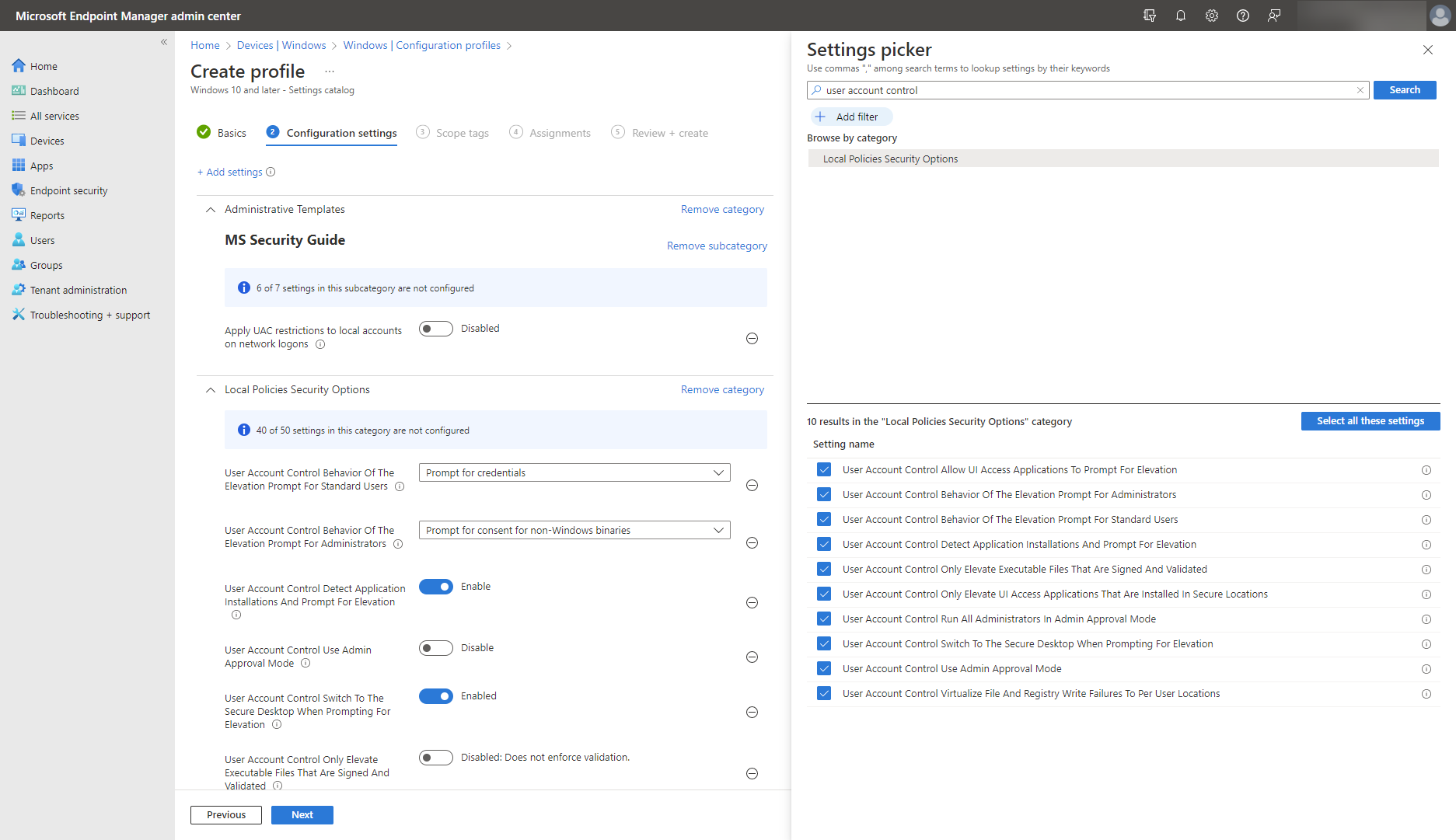

Вы используете политики безопасности, определенные для контроля учетных записей пользователей, чтобы настроить работу контроля учетных записей в организации. Их можно настроить различными способами, включая базовые показатели безопасности и каталог параметров в Intune, в разделе Параметры безопасности локальных политик.

В качестве альтернативы управлению учетными записями Windows Autopilot предлагает новый подход с набором технологий, используемых для настройки и предварительной настройки новых устройств, подготовки их к продуктивному использованию и обеспечения их доставки заблокированными и соответствующими корпоративным политикам безопасности. Дополнительные сведения о развертывании устройств Autopilot для гибридной работы.