Stanovenie stratégie politík ochrany pred únikom údajov (DLP)

Politiky ochrany pred únikom údajov (DLP) fungujú ako zábrana, ktorá bráni používateľom v neúmyselnom odhaľovaní údajov organizácie a chráni bezpečnosť informácií v rámci nájomníka. Politiky ochrany pred únikom údajov (DLP) vynucujú pravidlá o tom, ktoré konektory sú povolené pre jednotlivé prostredia a ktoré konektory je možné používať spoločne. Konektory sú klasifikované ako iba obchodné údaje, nie sú povolené žiadne obchodné údaje alebo blokované. Konektor v skupine „iba obchodné údaje” je možné použiť iba s ďalšími konektormi z tejto skupiny v tej istej aplikácii alebo postupe. Ďalšie informácie nájdete v téme: Správca platformy Microsoft Power Platform: politiky ochrany pred únikom údajov

Stanovenie vašich zásad DLP ide ruka v ruke s vašou stratégiou životného prostredia.

Rýchle fakty

- Zásady ochrany pred stratou údajov (DLP) fungujú ako zábrany, ktoré používateľom pomáhajú zabrániť neúmyselnému odhaleniu údajov.

- Politiky ochrany pred únikom údajov (DLP) je možné vymedziť na úrovni prostredia a na úrovni nájomníka, čo ponúka flexibilitu pri vytváraní rozumných politík, ktoré neblokujú vysokú produktivitu.

- Politiky DLP prostredia nemôžu prepísať politiky DLP pre celého nájomníka.

- Ak je pre jedno prostredie nakonfigurovaných viac politík, na kombináciu konektorov sa vzťahujú tie najprísnejšie pravidlá.

- V predvolenom nastavení nie sú v nájomníkovi vstavané žiadne politiky ochrany pred únikom údajov (DLP).

- Pravidlá nie je možné uplatňovať na úrovni používateľa, iba na úrovni prostredia alebo nájomníka.

- Politiky ochrany pred únikom údajov (DLP) berú do úvahy konektory, ale neriadia pripojenia, ktoré sa vytvárajú pomocou konektora. Inými slovami, politiky ochrany pred únikom údajov (DLP) neberú do úvahy, či konektor použijete na pripojenie do vývojového, testovacieho alebo produkčného prostredia.

- Politiky môžu spravovať konektory PowerShell a správcovské konektory.

- Používatelia zdrojov v prostrediach si môžu pozrieť príslušné politiky.

Klasifikácia konektorov

Rozdelenie na Obchodné a Neobchodné určuje hranicu toho, ktoré konektory je možné v danej aplikácii alebo postupe použiť spoločne. Konektory je možné na zákalde politík ochrany pred únikom údajov (DLP) rozdeliť do nasledujúcich skupín:

- Business: Daná Power App alebo Power Automate zdroj môže používať jeden alebo viacero konektorov z obchodnej skupiny. Ak Power App alebo Power Automate zdroj používa obchodný konektor, nemôže používať žiadny nepodnikateľský konektor.

- Nepodnikateľské: Daná aplikácia Power alebo Power Automate zdroj môže používať jeden alebo viacero konektorov z nepodnikateľskej skupiny. Ak Power App alebo Power Automate zdroj používa neobchodný konektor, nemôže používať žiadny obchodný konektor.

- Blokované: Žiadna aplikácia Power ani Power Automate zdroj nemôže použiť konektor z blokovanej skupiny. Všetky prémiové konektory vo vlastníctve Microsoft a konektory tretích strán (štandardné a prémiové) možno zablokovať. Všetky Microsoftštandardné konektory a Common Data Service konektory nie je možné zablokovať.

Názvy „obchodné“ a „neobchodné“ nemajú žiadny zvláštny význam. Jednoducho ide o označenie. Dôležité je zoskupenie samotných konektorov, nie názov skupiny, do ktorej sú umiestnené.

Ďalšie informácie nájdete v téme: Správa platformy Microsoft Power Platform: klasifikácia konektorov

Stratégie tvorby zásad DLP

Keď správca prevezme prostredie alebo začína podporovať používanie Power Apps a Power Automate, zásady DLP by mali byť jednou z prvých vecí, ktoré ste nastavili. Po zavedení základnej sady politík sa môžete zamerať na spracovanie výnimiek a vytváranie cielených politík DLP, ktoré tieto výnimky po schválení implementujú.

Pre politiky ochrany pred únikom údajov odporúčame nasledujúci východiskový bod zdieľané používateľské a tímové produktívne prostredia:

- Vytvorte politiku zahŕňajúcu všetky prostredia okrem vybraných (napríklad vaše produkčné prostredia). Počet dostupných konektorov v tejto politike obmedzte na Office 365 a ďalšie štandardné mikroslužby a zablokujte prístup ku všetkému ostatnému. Táto politika sa vzťahuje na predvolené prostredie a na školiace prostredia, ktoré máte na spustenie interných školení. Okrem toho sa táto politika vzťahuje aj na všetky nové prostredia, ktoré sa vytvoria.

- Vytvorte vhodné a tolerantnejšie pravidlá DLP pre vaše zdieľané prostredia produktivity používateľov a tímov. Tieto politiky by mohli tvorcom okrem služieb Office 365 umožniť aj používanie konektorov, ako sú služby Azure. Konektory dostupné v týchto prostrediach závisia od vašej organizácie a miesta, kde vaša organizácia ukladá obchodné údaje.

Pre politiky ochrany pred únikom údajov odporúčame nasledujúci východiskový bod produktívne (obchodná jednotka a projekt) prostredia:

- Vylúčte tieto prostredia zo zdieľaných politík produktivity používateľov a tímu.

- Spolupracujte s obchodnou jednotkou a projektom na určení, ktoré konektory a kombinácie konektorov budú používať, a vytvorte politiku nájomníka, ktorá bude zahŕňať iba vybrané prostredia.

- Správcovia prostredia v týchto prostrediach môžu v prípade potreby použiť environmentálne politiky na kategorizáciu vlastných konektorov len ako obchodné údaje.

Odporúčame tiež:

- Vytvoranie minimálneho počtu politík na prostredie. Neexistuje žiadna prísna hierarchia medzi politikami nájomníka a prostredia a pri návrhu a behu sa všetky politiky, ktoré sa vzťahujú na prostredie, v ktorom sa aplikácia alebo tok nachádza, spoločne vyhodnocujú, aby sa rozhodlo, či zdroj spĺňa alebo porušuje zásady DLP. Viaceré pravidlá ochrany pred únikom informácií aplikované na jedno prostredie komplikovane fragmentujú priestor vášho konektora a môžu sťažiť pochopenie problémov, ktorým vaši tvorcovia čelia.

- Centrálna správa politík na ochranu pred únikom údajov (DLP) pomocou politík na úrovni nájomníka a používanie politík prostredia výhradne na kategorizáciu vlastných konektorov alebo vo výnimočných prípadoch.

So základnou stratégiou naplánujte, ako zaobchádzať s výnimkami. Môžete vykonávať nasledujúce činnosti:

- Odmietnutie žiadosti.

- Pridajte konektor do predvolených zásad DLP.

- Pridanie prostredia do zoznamu Všetko okrem celkových predvolených politík na ochranu pred únikom údajov (DLP) a vytvorenie konkrétneho prípadu použitia politiky na ochranu pred únikom údajov (DLP), ktorý zahŕňa výnimky.

Príklad: stratégia politík na ochranu pred únikom údajov (DLP) spoločnosti Contoso

Pozrime sa na to, ako spoločnosť Contoso Corporation, naša vzorová organizácia pre tieto sprievodné dokumenty, nastavila svoje politiky na ochranu pred únikom údajov (DLP). Nastavenie ich politík DLP úzko súvisí s ich stratégiou životného prostredia.

Správcovia spoločnosti Contoso chcú okrem správy aktivít Centra excelentnosti (CoE) podporovať aj scenáre produktivity používateľov a tímov a obchodné aplikácie.

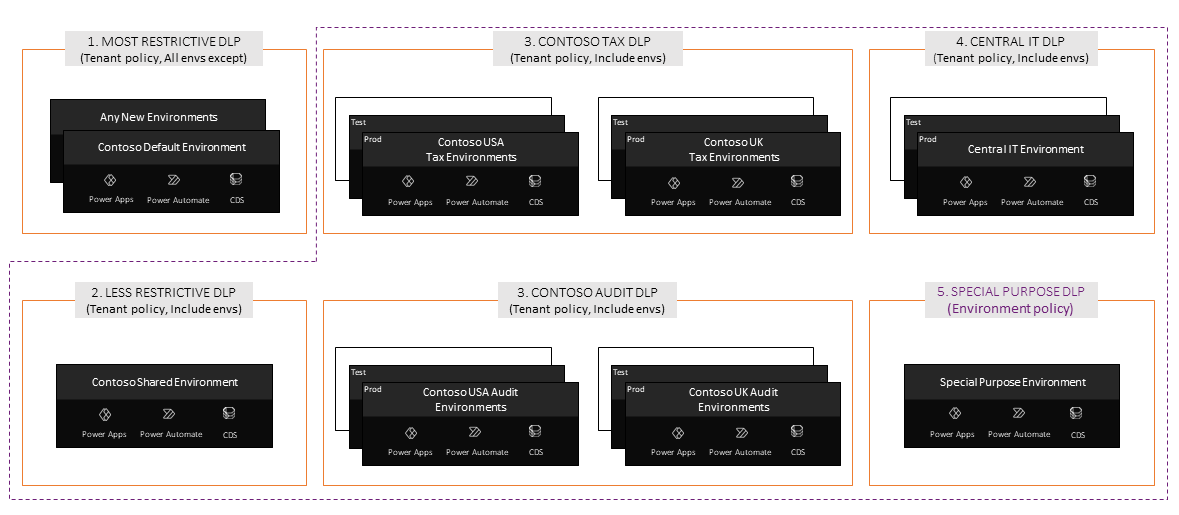

Prostredie a stratégia DLP, ktorú tu používajú správcovia Contoso, pozostáva z:

Reštriktívna politika DLP pre všetkých nájomníkov, ktorá sa vzťahuje na všetky prostredia v nájomníkovi okrem niektorých špecifických prostredí, ktoré vylúčili z rozsahu politiky. Úmyslu správcov ponechať dostupné konektory v tejto politike obmedzené na Office 365 a ďalšie štandardné mikroslužby tým, že zablokujú prístup ku všetkému ostatnému. Táto zásada platí aj pre predvolené prostredie.

Správcovia Contoso vytvorili ďalšie zdieľané prostredie pre používateľov na vytváranie aplikácií pre prípady použitia produktivity používateľov a tímu. Toto prostredie má priradenú politiku ochrany pred únikom údajov (DLP) na úrovni nájomníka, ktorá nie je tak neochotná prijať riziko ako predvolená politika, a umožňuje tvorcom okrem služieb Office 365 používať aj konektory, ako sú služby Azure. Keďže toto prostredie nie je predvolené prostredie, správcovia preň môžu aktívne kontrolovať tvorca prostredia zoznam. Toto je viacúrovňový prístup k zdieľanému používateľskému a tímovému produktívnemu prostrediu a súvisiacim nastaveniam politík na ochranu proti úniku údajov (DLP).

Okrem toho, pre obchodné jednotky na vytváranie obchodných aplikácií vytvorili vývojové, testovacie a produkčné prostredia pre svoje daňové a audítorské dcérske spoločnosti v rôznych krajinách/regiónoch. Prístup tvorcu prostredia do týchto prostredí je starostlivo spravovaný a príslušné konektory prvej a tretej strany sú sprístupnené prostredníctvom politík na ochranu pred únikom údajov (DLP) na úrovni nájomníkov po konzultácii so zainteresovanými stranami obchodnej jednotky.

Podobne sú vytvorené vývojárske/testovacie/produkčné prostredia pre potreby centrálneho oddelenia IT na vývoj a rozvoj príslušných alebo správnych aplikácií. Tieto scenáre podnikových aplikácií majú zvyčajne presne definovanú množinu konektorov, ktoré je potrebné sprístupniť výrobcom, testerom a používateľom v týchto prostrediach. Prístup k týmto konektorom sa spravuje pomocou vyhradenej politiky na úrovni nájomníka.

Spoločnosť Contoso má tiež špeciálne účelové prostredie venované aktivitám v Centre excelentnosti. V spoločnosti Contoso zostáva politika DLP pre prostredie na špeciálne účely veľmi dôležitá vzhľadom na experimentálny charakter knihy teoretických tímov. V tomto prípade správcovia nájomníkov delegovali správu DLP pre toto prostredie priamo na dôveryhodného správca prostredia tímu CoE a vylúčili ho zo školy všetkých politík na úrovni nájomníkov. Toto prostredie je spravované iba politikou na ochranu pred únikom údajov (DLP) na úrovni prostredia, čo je v spoločnosti Contoso skôr výnimkou ako pravidlom.

Ako sa očakávalo, všetky nové prostredia vytvorené v Contoso sa priraďujú k pôvodnej politike všetkých prostredí.

Toto nastavenie politík DLP zameraných na nájomníkov nebráni správcom prostredia v tom, aby prišli s vlastnými politikami DLP na úrovni prostredia, ak chcú zaviesť ďalšie obmedzenia alebo klasifikovať vlastné konektory.

Nastavte zásady údajov

Vytvorenie vlastných politík na ochranu pred únikom údajov (DLP) v správcovskom centre platformy Power Platform. Ďalšie informácie: Spravujte pravidlá údajov

Pomocou DLP SDK pridajte k politikám na ochranu pred únikom údajov (DLP) vlastné konektory.

Jasne informujte tvorcov o politikách na ochranu pred únikom údajov (DLP) vašej organizácie

Vytvorte SharePoint lokalitu alebo stránku wiki s jasnými informáciami o:

- Na úrovni nájomcu a kľúčového prostredia (napríklad predvolené prostredie, skúšobné prostredie) sa v organizácii presadzujú politiky na ochranu pred únikom údajov (DLP) vrátane zoznamov konektorov klasifikovaných ako obchodné, neobchodné a blokované.

- ID vašej skupiny správcov, aby vás tvorcovia mohli kontaktovať v prípade výnimočných scenárov. Správcovia môžu napríklad pomôcť tvorcom dostať sa späť do súladu prostredníctvom úpravy existujúcich politík na ochranu pred únikom údajov (DLP), presunom riešenia do iného prostredia, vytvorením nového prostredia, vytvorením nových politík na ochranu pred únikom údajov (DLP) a presunom tvorcu a zdroja do tohto nového prostredia.

Tvorcom tiež jasne komunikujte environmentálnu stratégiu.