Upravljanje šifrirnega ključa

Vsa okolja storitve Microsoft Dataverse uporabljajo pregledno šifriranje podatkov (TDE) strežnika SQL za izvajanje sprotnega šifriranja podatkov, ki se zapisujejo na disk, imenovano tudi šifriranje neaktivnih podatkov.

Privzeto Microsoft shranjuje in upravlja šifrirni ključ baze podatkov za vaša okolja, tako da vam tega ni treba. Funkcija za upravljanje ključev v Skrbniškem središču Microsoft Power Platform skrbnikom omogoča možnost samostojnega upravljanja šifrirnih ključev zbirke podatkov, ki so povezani z najemnikom programa Dataverse.

Pomembno

- Od 2. junija 2023 je ta storitev nadgrajena na šifrirni ključ, ki ga upravlja stranka. Nove stranke, ki morajo sami upravljati svoj šifrirni ključ, bodo uporabljale nadgrajeno storitev, saj ta storitev ni več na voljo.

- Samoupravljalni šifrirni ključi zbirke podatkov so na voljo samo za stranke, ki imajo več kot 1000 licenc Power Apps na uporabnika, ali več kot 1000 licenc za Dynamics 365 Enterprise, ali več kot 1000 licenc iz kombinacije obeh v enem najemniku. Če se želite vključiti v ta program, pošljite zahtevo za podporo.

Upravljanje šifrirnega ključa je uporabno samo za zbirke podatkov okolja Azure SQL. Naslednje funkcije in storitve še naprej uporabljajo šifrirni ključ, ki ga upravlja Microsoft, za šifriranje svojih podatkov in jih ni mogoče šifrirati s samoupravljanim šifrirnim ključem:

- Kopiloti in generativne funkcije AI v Microsoft Power Platform in Microsoft Dynamics 365

- Iskanje Dataverse

- Elastične mize

- Mobile Offline

- Dnevnik dejavnosti (portal Microsoft 365)

- Exchange (strežniška sinhronizacija)

opomba,

- Funkcijo šifrirnega ključa baze podatkov za samoupravljanje mora vklopiti Microsoft za vašega najemnika, preden lahko uporabite to funkcijo.

- Če želite uporabljati funkcije upravljanja šifriranja podatkov za okolje, je treba okolje ustvariti potem, ko funkcija samoupravljanja šifrirnega ključa baze podatkov vklopi Microsoft.

- Ko je funkcija vklopljena v vašem najemniku, so vsa nova okolja ustvarjena samo s prostorom za shranjevanje SQL Azure. Ta okolja imajo omejitve glede velikosti naložene datoteke, ne morejo uporabljati storitev Cosmos in Datalake, ne glede na to, ali so šifrirana s prinesi svoj ključ (BYOK) ali ključem, ki ga upravlja Microsoft. in Dataverse Iskalni indeksi so šifrirani s ključem, ki ga upravlja Microsoft. Za uporabo teh storitev se morate preseliti na ključ, ki ga upravlja stranka.

- Datoteke in slike z velikostjo manj kot 128 MB je mogoče uporabiti, če je vaše okolje različice 9.2.21052.00103 ali višje.

- Večina obstoječih okolij ima datoteke in dnevnike shranjene v zbirkah podatkov, ki niso Azure SQL. V teh okoljih ni mogoče omogočiti samostojnega upravljanja šifrirnega ključa. Samostojno upravljanje šifrirnih ključev je mogoče omogočiti samo v novih okoljih (ko se prijavite v ta program).

Uvod v upravljanje ključev

Z upravljanjem ključev lahko skrbniki zagotovijo svoje šifrirne ključe ali se za njih generirajo šifrirni ključi, ki se uporabljajo za zaščito zbirke podatkov okolja.

Funkcija za upravljanje ključev podpira datoteke šifrirnih ključev PFX in BYOK, kot so te, shranjene v strojnem varnostnem modulu (HSM). Za uporabo možnosti nalaganja šifrirnega ključa potrebujete javni in zasebni šifrirni ključ.

Funkcija za upravljanje ključev poenostavi celotno upravljanje šifrirnih ključev, saj za varno shranjevanje šifrirnih ključev uporablja Azure Key Vault. Azure Key Vault pomaga varovati kriptografske ključe in skrivnosti, ki jih uporabljajo aplikacije in storitve v oblaku. Funkcija za upravljanje ključev ne zahteva naročnine na storitev Azure Key Vault in v večini primerov ni potreben dostop do šifrirnih ključev, ki se uporabljajo za Dataverse v trezorju.

Funkcija za upravljanje ključev vam omogoča izvajanje naslednjih opravil.

Omogočanje samostojnega upravljanja šifrirnih ključev zbirke podatkov, ki so povezani z okolji storitve.

Ustvarjanje novih šifrirnih ključev ali nalaganje obstoječih datotek šifrirnih ključev .PFX ali .BYOK.

Zaklepanje in odklepanje najemniških okolij.

Opozorilo

Medtem ko je najemnik zaklenjen, nihče ne more dostopati do nobenega okolja najemnika. Več informacij: Zaklepanje najemnika.

Razumeti morebitna tveganja, povezana z upravljanjem ključev

Tako kot pri vsakem programu z visoko pomembnostjo za poslovanje mora biti osebje vašega podjetja, ki ima skrbniški dostop, vredno zaupanja. Preden uporabite funkcijo za upravljanje ključev, morate razumeti tveganja, povezana z upravljanjem šifrirnih ključev zbirke podatkov. Ni izključeno, da zlonamerni skrbnik (oseba, ki ji je bil skrbniški dostop dodeljen ali pa si ga je sama pridobila z namenom škodovati varnostnim ali poslovnim procesom podjetja), ki dela v vašem podjetju, uporabi funkcijo za upravljanje ključev in ustvari ključ, s katerim nato zaklene vsa okolja najemnika.

Zamislite si naslednje zaporedje dogodkov.

Zlonamerni skrbnik se prijavi v Skrbniško središče Power Platform in v zavihku Okolja izbere Upravljanje šifrirnega ključa. Zlonamerni skrbnik nato ustvari nov ključ z geslom in prenese šifrirni ključ v svoj lokalni pogon ter aktivira nov ključ. Zdaj so vse zbirke podatkov okolja šifrirane z novim ključem. Nato zlonamerni skrbnik zaklene najemnika z novo prenesenim ključem in nato prevzame ali izbriše preneseni šifrirni ključ.

S temi dejanji bo onemogočen dostop do spleta za vsa okolja v najemniku, varnostnih kopij zbirk podatkov pa ne bo mogoče obnoviti.

Pomembno

Za preprečevanje tega, da bi zlonamerni skrbnik onemogočil poslovne procese z zaklepanjem zbirke podatkov, funkcija za upravljanje ključev ne dovoli zaklepa najemniških okolij 72 ur po spremembi ali aktivaciji šifrirnega ključa. To zagotavlja do 72 ur časa, v katerem lahko drugi skrbniki razveljavijo morebitne nepooblaščene spremembe ključa.

Zahteve za šifrirne ključe

Če sami priskrbite svoj šifrirni ključ, mora ta ključ izpolnjevati naslednje zahteve, ki jih sprejema storitev Azure Key Vault.

- Oblika zapisa datoteke šifrirnega ključa mora biti PFX ali BYOK.

- 2048-bitni RSA.

- Vrsta ključa RSA-HSM (zahteva Microsoft zahtevo za podporo).

- Datoteke šifrirnega ključa PFX morajo biti zaščitene z geslom.

Za več informacij o ustvarjanju in prenosu ključa z zaščito HSM prek spleta glejte razdelek Kako ustvariti in prenesti ključe z zaščito HSM za storitev Azure Key Vault. Podprt je samo ključ HSM dobavitelja nCipher. Pred ustvarjanjem ključa HSM pojdite v skrbniško središče Power Platform na okno Upravljanje šifrirnih ključev/Ustvarjanje novega ključa, da pridobite ID naročnine za vašo regijo okolja. Ta ID naročnine morate kopirati in prilepiti v HSM, da ustvarite ključ. Tako boste zagotovili, da se lahko datoteko odpre samo s storitvijo Azure Key Vault.

Opravila upravljanja ključev

Za poenostavitev opravil upravljanja ključev so opravila razdeljena na tri področja:

- Ustvarite ali naložite šifrirni ključ za najemnika

- Aktivirajte šifrirni ključ za najemnika

- Upravljajte šifriranje za okolje

Skrbniki lahko uporabljajo Power Platform skrbniško središče ali skrbniški modul za Power Platform cmdlets za izvedbo opravil upravljanja ključev za zaščito najemnika, opisanih tukaj.

Ustvarjanje ali nalaganje šifrirnega ključa za najemnika

Vsi šifrirni ključi so shranjeni v shrambi Azure Key Vault, kjer je lahko hkrati aktiven le en ključ. Ker se aktivni ključ uporablja za šifriranje vseh okolij v najemniku, se upravljanje šifriranja izvaja na ravni najemnika. Ko je ključ aktiviran, lahko izberete vsako posamezno okolje, ki bo ključ uporabilo za šifriranje.

S tem postopkom lahko nastavite funkcijo za upravljanje ključev ob prvi obravnavi določenega okolja ali spremenite (ali prenesete) šifrirni ključ za najemnika za samostojno upravljanje.

Opozorilo

Ko prvič izvedete tukaj opisane korake, privolite v samoupravljanje šifrirnih ključev. Več informacij: Razumevanje morebitnih tveganj, povezanih z upravljanjem ključev

Prijavite se v Power Platform skrbniško središče kot skrbnik (skrbnik Dynamics 365 ali Microsoft Power Platform admin).

Izberite zavihek Okolja in nato v orodni vrstici izberite Upravljanje šifrirnih ključev.

Izberite možnost Potrdi, da potrdite tveganje za upravljanje ključev.

V orodni vrstici izberite Nov ključ.

V levem podoknu izpolnite podrobnosti, da ustvarite ali naložite ključ:

- Izberite Regijo. Ta možnost je prikazana samo, če ima vaš najemnik več regij.

- Izpolnite polje Ime ključa.

- Izbirate lahko med spodnjimi možnostmi:

- Če želite ustvariti nov ključ, izberite Ustvari nov ključ (.pfx). Več informacij: Ustvarjanje novega ključa (.pfx).

- Če želite uporabiti lasten ustvarjeni ključ, izberite Naloži (.pfx ali .byok). Več informacij: Nalaganje ključa (.pfx ali .byok).

Izberite Naprej.

Ustvarjanje novega ključa (.pfx)

- Vnesite geslo in ga znova vnesite za potrditev.

- Izberite možnost Ustvari in nato v brskalniku izberite obvestilo o ustvarjeni datoteki.

- Datoteka .PFX s šifrirnim ključem se prenese v privzeto mapo za prenose vašega spletnega brskalnika. Datoteko shranite na varno mesto (priporočamo, da ta ključ varnostno kopirate skupaj z geslom).

Nalaganje ključa (.pfx ali .byok)

- Izberite Naloži ključ ter datoteko .pfx ali .byok1 in nato izberite Odpri.

- Vnesite geslo ključa in nato izberite Ustvari.

1 Pri datotekah šifrirnega ključa .byok poskrbite, da pri izvozu šifrirnega ključa iz lokalnega HSM uporabite ID naročnine, kot je prikazano na zaslonu. Več informacij: Kako ustvariti in prenesti ključe z zaščito HSM za storitev Azure Key Vault.

opomba,

Za zmanjšanje števila korakov za skrbnika pri upravljanju procesa ključa, je ključ samodejno aktiviran, ko je prvič naložen. Pri vseh nadaljnjih nalaganjih ključa je potreben dodatni korak za aktiviranje ključa.

Aktiviranje šifrirnega ključa za najemnika

Ko za najemnika ustvari ali naloži šifrirni ključ, ga je mogoče aktivirati.

- Prijavite se v Power Platform skrbniško središče kot skrbnik (skrbnik Dynamics 365 ali Microsoft Power Platform admin).

- Izberite zavihek Okolja in nato v orodni vrstici izberite Upravljanje šifrirnih ključev.

- Izberite možnost Potrdi, da potrdite tveganje za upravljanje ključev.

- Izberite ključ s stanjem Na voljo in izberite možnost Aktiviraj ključ v orodni vrstici.

- Izberite Potrdi za potrditev spremembe ključa.

Ko aktivirate ključ za najemnika, traja nekaj časa, da storitev upravljanja ključev aktivira ključ. Stanje v polju Stanje ključa prikaže za ključ Nameščanje, ko se nov ali naložen ključ aktivira. Ko je ključ aktiviran, se zgodi naslednje:

- Vsa šifrirana okolja se samodejno šifrirajo z aktivnim ključem (to dejanje ne povzroči nedelovanja storitve).

- Ko je aktiviran, bo šifrirni ključ uporabljen za vsa okolja, ki so spremenjena iz Microsoft-priskrbljenega v samoupravljani šifrirni ključ.

Pomembno

Če želite izboljšati učinkovitost postopka upravljanja ključev tako, da se lahko vsa okolja upravljajo z istim ključem, aktivnega ključa ni mogoče posodobiti, če so katera okolja zaklenjena. Pred aktiviranjem novega ključa je treba odkleniti vsa zaklenjena okolja. Če obstajajo zaklenjena okolja, ki jih ni treba odkleniti, jih je treba izbrisati.

opomba,

Ko je šifrirni ključ aktiviran, 24 ur ni mogoče aktivirati drugega ključa.

Upravljanje šifriranja za okolje

Privzeto je vsako okolje šifrirano s šifrirnim ključem Microsoft. Ko je za najemnika aktiviran šifrirni ključ, se lahko skrbniki odločijo spremeniti privzeto šifriranje in uporabijo aktivirani šifrirni ključ. Če želite uporabiti aktivirani ključ, upoštevajte te korake.

Uporaba šifrirnega ključa za okolje

- Vpišite se v skrbniško središče za Power Platform s poverilnicami vloge skrbnika okolja ali skrbnika sistema.

- Izberite zavihek Okolja.

- Odprite Microsoft šifrirano okolje.

- Izberite Prikaži vse.

- V razdelku Šifriranje okolja izberite Upravljaj.

- Izberite možnost Potrdi, da potrdite tveganje za upravljanje ključev.

- Izberite Uporabi ta ključ, da sprejmete spremembo šifriranja za uporabo aktiviranega ključa.

- Izberite Potrdi, da potrdite, da ključ upravljate neposredno in da pri tem dejanju pride do nedelovanja.

Vrni upravljani šifrirni ključ nazaj na Microsoftpriložen šifrirni ključ

Vrnitev na šifrirni ključ, ki ga je zagotovil Microsoft, konfigurira okolje nazaj na privzeto vedenje, kjer Microsoft upravlja šifrirni ključ namesto vas.

- Vpišite se v skrbniško središče za Power Platform s poverilnicami vloge skrbnika okolja ali skrbnika sistema.

- Izberite zavihek Okolja in nato izberite okolje, ki je šifrirano s ključem za samostojno upravljanje.

- Izberite Prikaži vse.

- V razdelku Šifriranje okolja izberite možnost Upravljaj in nato še Potrdi.

- V razdelku Vrnitev na standardno upravljanje šifriranja izberite Vrnitev.

- Pri produkcijskih okoljih potrdite okolje tako, da vnesete njegovo ime.

- Izberite Potrdi za vrnitev na standardno upravljanje šifrirnega ključa.

Zaklepanje najemnika

Ker je za vsakega najemnika le en aktiven ključ, zaklepanje šifriranja najemnika onemogoči vsa okolja, ki so v najemniku. Vsa zaklenjena okolja ostanejo nedostopna vsem, vključno z Microsoft, dokler jih Power Platform skrbnik v vaši organizaciji ne odklene s ključem, ki je bil uporabljen za zaklepanje.

Pozor

Zaklepanje najemniških okolij ne sme biti del običajnega poslovnega procesa. Ko zaklenete Dataverse najemnika, bodo vsa okolja popolnoma brez povezave in do njih ne bo mogel dostopati nihče, vključno z Microsoft. Obenem so zaustavljene tudi storitve, kot sta sinhronizacija in vzdrževanje. Če se odločite zapustiti storitev, lahko z zaklepanjem najemnika zagotovite, da nihče več ne bo mogel dostopati do vaših spletnih podatkov.

Upoštevajte naslednje o zaklepanju najemniških okolij:

- Zaklenjenih okolij ni mogoče obnoviti iz varnostne kopije.

- Zaklenjena okolja se izbrišejo, če niso odklenjena po 28 dneh.

- Okolij ne morete zakleniti 72 ur po spremembi šifrirnega ključa.

- Z zaklepanjem najemnika se zaklenejo vsa aktivna okolja znotraj najemnika.

Pomembno

- Po zaklepanju aktivnih okolij morate počakati vsaj eno uro, preden jih lahko odklenete.

- Ko se postopek zaklepanja začne, se vsi šifrirni ključi s stanjem »Aktivno« ali »Na voljo« izbrišejo. Postopek zaklepanja lahko traja do eno uro in v tem času odklepanje zaklenjenih okolij ni dovoljeno.

- Prijavite se v Power Platform skrbniško središče, kot skrbnik (administrator Dynamics 365 ali Microsoft Power Platform admin).

- Izberite zavihek Okolja in nato v ukazni vrstici izberite Upravljanje šifrirnih ključev.

- Izberite Aktiven ključ in nato izberite Zakleni aktivna okolja.

- V desnem podoknu izberite Naloži aktivni ključ, poiščite in izberite ključ, vnesite geslo in nato izberite Zakleni.

- Ob pozivu vnesite besedilo, ki je prikazano na zaslonu, da potrdite, da želite zakleniti vsa okolja v regiji, in nato izberite Potrdi.

Odklepanje zaklenjenih okolij

Za odklepanje okolij morate najprej naložiti in nato aktivirati šifrirni ključ najemnika z istim ključem, s katerim ste zaklenili najemnika. Upoštevajte, da se zaklenjena okolja ne odklenejo samodejno, ko je ključ aktiviran. Vsako zaklenjeno okolje je treba odkleniti posebej.

Pomembno

- Po zaklepanju aktivnih okolij morate počakati vsaj eno uro, preden jih lahko odklenete.

- Postopek odklepanja lahko traja do eno uro. Ko je ključ odklenjen, ga lahko uporabite za Upravljanje šifriranja za okolje.

- Ne morete ustvariti novega ali naložiti obstoječega ključa, dokler ne odklenete vseh zaklenjenih okolij.

Odklepanje šifrirnega ključa

- Prijavite se v Power Platform skrbniško središče, kot skrbnik (administrator Dynamics 365 ali Microsoft Power Platform admin).

- Izberite zavihek Okolja in nato izberite Upravljanje šifrirnih ključev.

- Izberite ključ s stanjem Zaklenjen in v ukazni vrstici izberite možnost Odkleni ključ.

- Izberite Naloži zaklenjen ključ, poiščite in izberite ključ, s katerim ste zaklenili najemnika, vnesite geslo in nato izberite Odkleni. Stanje ključa se spremeni v Nameščanje. Počakati morate, da se stanje ključa spremeni v Aktivno, preden lahko odklenete zaklenjena okolja.

- Če želite odkleniti okolje, glejte naslednji razdelek.

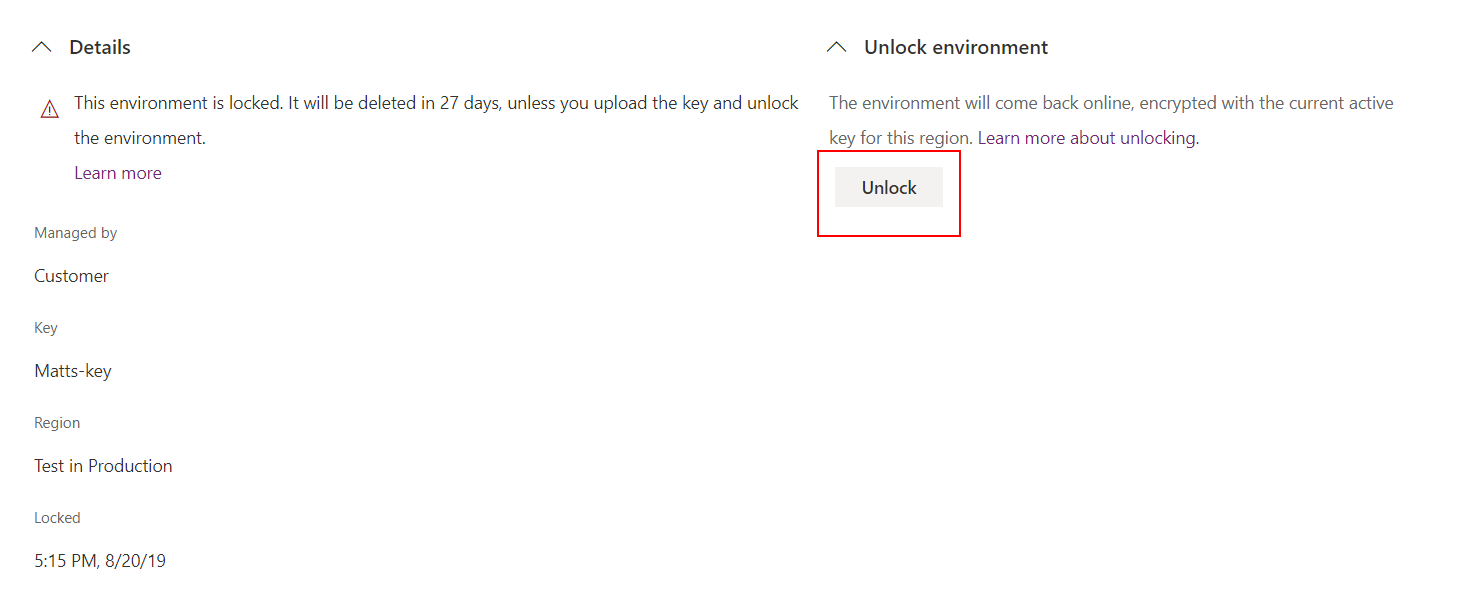

Odklepanje okolij

Izberite zavihek Okolja in nato izberite ime zaklenjenega okolja.

Nasvet

Ne izberite vrstice. Izberite ime okolja.

V razdelku Podrobnosti izberite možnost Prikaži vse za prikaz podokna Podrobnosti na desni strani.

V razdelku šifriranje okolja v podoknu Podrobnosti izberite možnost Upravljaj.

Na strani Šifriranje okolja izberite Odkleni.

Izberite Potrdi, da potrdite, da želite odkleniti okolje.

Ponovite prejšnje korake za odklepanje dodatnih okolij.

Postopki zbirke podatkov okolja

Najemnik stranke ima lahko okolja, ki so šifrirana z Microsoft upravljanim ključem, in okolja, ki so šifrirana s ključem, ki ga upravlja stranka. Za ohranjanje integritete podatkov in varstva podatkov so pri upravljanju postopkov zbirke podatkov okolja na voljo naslednji kontrolniki.

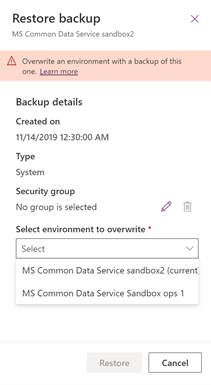

Obnovi Okolje za prepis (obnovljeno okolje) je omejeno na isto okolje, iz katerega je bila vzeta varnostna kopija, ali na drugo okolje, ki je šifrirano z istim ključem, ki ga upravlja stranka.

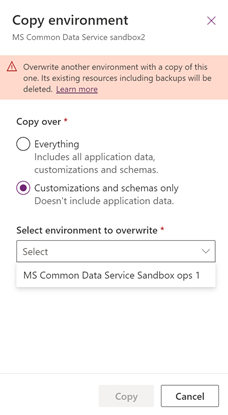

Kopiraj Okolje za prepis (kopirano v okolje) je omejeno na drugo okolje, ki je šifrirano z istim ključem, ki ga upravlja stranka.

opomba,

Če je bilo za odpravljanje težave s podporo v okolju, ki ga upravlja stranka, ustvarjeno okolje za podporo pri preiskavi, je treba šifrirni ključ za okolje za podporo pri preiskavi spremeniti na ključ, ki ga upravlja stranka, preden se lahko izvede postopek kopiranja okolja.

Ponastavi Šifrirani podatki okolja bodo izbrisani, vključno z varnostnimi kopijami. Ko je okolje ponastavljeno, se bo šifriranje okolja vrnilo nazaj na Microsoft upravljani ključ.